linux nat网络数据包时间戳问题原理讲解和解决

## 关于 `net.ipv4.tcp_tw_recycle=0` 的详细解释

### 1. 基础概念

`tcp_tw_recycle` 是 Linux 内核中用于控制 **TIME-WAIT 状态套接字快速回收** 的参数。当设置为 `1` 时,内核会启用一种更激进的机制来回收处于 TIME-WAIT 状态的 TCP 连接。

### 2. TIME-WAIT 状态的作用

在 TCP 协议中,主动关闭连接的一方会进入 TIME-WAIT 状态,并保持:

- **默认时长**:2*MSL(Maximum Segment Lifetime,通常为 60 秒)

- **主要目的**:

- 确保最后一个 ACK 能到达对端

- 让网络中残留的旧数据包过期

- 避免新旧连接的数据包混淆

### 3. `tcp_tw_recycle=1` 的工作原理

当启用时(值为 1),内核会:

1. 对每个远端主机(IP 地址)记录其最新的 **时间戳**(timestamp)

2. 允许重用 TIME-WAIT 状态的连接,如果:

- 新连接的时间戳 > 该 IP 上次连接的最后时间戳

- 满足其他安全条件

3. **显著减少** TIME-WAIT 状态的持续时间(从 60 秒缩短到约 3.5*RTO)

### 4. 为什么推荐设置为 `0`(禁用)

#### 4.1 NAT 环境下的问题

在 NAT 网关后有多台主机访问同一服务器时:

- 不同主机的时钟可能不同步

- 服务器会看到来自同一 IP(NAT 出口 IP)但时间戳不一致的连接

- 内核可能错误地拒绝合法连接(因为时间戳检查失败)

#### 4.2 具体问题表现

1. **连接随机失败**:

- 客户端可能收到 `SYN` 包无响应

- 或收到 `RST` 重置连接

2. **与 `tcp_timestamps` 的交互**:

- `tcp_tw_recycle` 依赖时间戳功能

- 如果 `tcp_timestamps=1` 且 `tcp_tw_recycle=1` 时问题最明显

#### 4.3 其他影响

- **破坏 TCP 协议可靠性**:可能过早回收仍需处理的包

- **云环境兼容性**:多数云服务商建议禁用此选项

### 5. 正确配置建议

#### 5.1 对于大多数服务器

```bash

# 禁用快速回收(推荐默认值)

sudo sysctl -w net.ipv4.tcp_tw_recycle=0

# 同时建议配置(如果不需要时间戳)

sudo sysctl -w net.ipv4.tcp_timestamps=0

```

#### 5.2 需要处理大量短连接时

替代方案(而非启用 `tcp_tw_recycle`):

```bash

# 增大本地端口范围

sudo sysctl -w net.ipv4.ip_local_port_range="1024 65535"

# 增加 TIME-WAIT 桶数量

sudo sysctl -w net.ipv4.tcp_max_tw_buckets=2000000

# 启用 socket 重用(比 tcp_tw_recycle 更安全)

sudo sysctl -w net.ipv4.tcp_tw_reuse=1

```

### 6. 内核版本差异

- **Linux 4.12+**:`tcp_tw_recycle` 已被移除(因为设计缺陷)

- **旧版本**:必须显式设置为 `0` 来禁用

### 7. 检查当前状态

```bash

# 查看所有相关参数

cat /proc/sys/net/ipv4/tcp_tw_recycle

cat /proc/sys/net/ipv4/tcp_timestamps

cat /proc/sys/net/ipv4/tcp_max_tw_buckets

```

### 关键总结

1. **生产环境应始终禁用 `tcp_tw_recycle`**(设为 `0`)

2. 在 NAT/负载均衡后端的服务器上尤其重要

3. 使用 `tcp_tw_reuse=1` + 端口调整是更安全的替代方案

4. 新版本 Linux 已彻底移除此参数(因为它本质上是危险的设计)

## 命令解释:`sudo sysctl -w net.ipv4.tcp_timestamps=0` 和 `sudo sysctl -w net.ipv4.tcp_tw_reuse=0`

### 1. `sudo sysctl -w net.ipv4.tcp_timestamps=0`

#### 作用:

禁用TCP时间戳选项(RFC 1323)。

#### 详细原理:

1. **TCP时间戳功能**:

- 每个TCP包携带两个时间戳:

- `TSval`:发送方当前时间戳

- `TSecr`:回显对端上次发送的时间戳

- 用于:

- 精确计算RTT(往返时间)

- PAWS(Protection Against Wrapped Sequence numbers)保护,防止序列号回绕

2. **禁用后的影响**:

- **优点**:

- 解决NAT环境下因时间戳不一致导致的连接问题

- 避免PAWS机制误判旧数据包为无效包

- **缺点**:

- 失去精确RTT测量能力(影响TCP拥塞控制)

- 在高速网络(10Gbps+)可能遇到序列号回绕问题

- 某些优化算法(如TCP Window Scaling)效果降低

3. **典型应用场景**:

- NAT网关/路由器

- 云服务器遇到随机连接重置问题时

- 时钟同步不稳定的环境

### 2. `sudo sysctl -w net.ipv4.tcp_tw_reuse=0`

#### 作用:

禁用TIME_WAIT套接字的重用。

#### 详细原理:

1. **TIME_WAIT状态**:

- TCP连接主动关闭方会保持2MSL(默认60秒)的TIME_WAIT状态

- 目的是:

- 确保最后一个ACK到达对端

- 让网络中残留的旧包过期

2. **tcp_tw_reuse选项**:

- 当启用(=1)时:

- 允许内核重用处于TIME_WAIT状态的连接

- 重用条件:

- 新连接的时间戳 > 先前连接的最后时间戳

- 满足其他安全条件

- 当禁用(=0)时:

- 严格遵循TCP标准,禁止重用TIME_WAIT连接

- 每个新连接必须等待2MSL或找到完全未使用的四元组

3. **禁用后的影响**:

- **优点**:

- 避免时间戳相关问题导致的连接异常

- 提高连接稳定性(特别是在NAT环境下)

- **缺点**:

- 可能增加端口耗尽风险(高并发服务)

- 降低连接建立效率

4. **典型应用场景**:

- 需要绝对稳定性的服务

- 遇到TIME_WAIT相关连接问题时

- 与`tcp_timestamps=0`配合使用时

### 组合使用效果

当同时设置这两个参数时:

1. 完全移除了TCP时间戳相关机制

2. 禁止了依赖时间戳的TIME_WAIT重用功能

3. 带来的整体影响:

- **稳定性提升**:避免NAT环境下各种时间戳相关问题

- **性能代价**:

- 失去部分TCP优化功能

- 可能增加端口压力

### 配置持久化

要使设置永久生效,需要添加到`/etc/sysctl.conf`:

```bash

echo "net.ipv4.tcp_timestamps = 0" >> /etc/sysctl.conf

echo "net.ipv4.tcp_tw_reuse = 0" >> /etc/sysctl.conf

sysctl -p

```

### 建议使用场景

推荐在以下情况使用此配置组合:

1. NAT网关设备

2. 遇到随机TCP连接重置问题时

3. 时钟同步不可靠的环境

4. 不需要极高网络吞吐量的服务

对于高性能服务器,建议考虑替代方案:

- 保持`tcp_timestamps=1`但调整`tcp_tw_recycle=0`

- 增大端口范围`net.ipv4.ip_local_port_range`

- 调整`net.ipv4.tcp_max_tw_buckets`

# Linux NAT网络数据包时间戳问题解析与解决方案

## 问题原理

在Linux NAT网络环境中,数据包时间戳问题主要涉及以下几个方面:

1. **时间戳生成机制**:

- Linux内核默认会为网络数据包添加时间戳(SKB_TIMESTAMP)

- 时间戳通常在数据包进入网络协议栈时生成

- 对于NAT转换的数据包,时间戳可能在转换前后不一致

2. **NAT转换影响**:

- NAT操作(SNAT/DNAT)会修改数据包的源/目的IP和端口

- 部分NAT实现可能导致时间戳被重置或失效

- 连接跟踪(conntrack)机制可能影响时间戳的连续性

3. **问题表现**:

- 网络监控工具显示异常时间戳

- 时间敏感应用(如VoIP、视频会议)出现同步问题

- 防火墙或QoS策略因时间戳问题失效

## 根本原因

1. **内核网络栈处理流程**:

```

网卡接收 -> 时间戳记录 -> 协议处理 -> NAT转换 -> 路由决策 -> 网卡发送

```

- NAT转换后若不正确处理时间戳,会导致时间信息丢失

2. **硬件/软件时间戳差异**:

- 某些网卡支持硬件时间戳

- 软件时间戳与硬件时间戳可能不一致

## 解决方案

### 方案1:禁用不必要的时间戳

```bash

# 临时禁用软件时间戳

sudo sysctl -w net.ipv4.tcp_timestamps=0

sudo sysctl -w net.ipv4.tcp_tw_reuse=0

# 永久生效

echo "net.ipv4.tcp_timestamps=0" | sudo tee -a /etc/sysctl.conf

echo "net.ipv4.tcp_tw_reuse=0" | sudo tee -a /etc/sysctl.conf

sudo sysctl -p

```

### 方案2:配置NAT时间戳处理

```bash

# 对于iptables NAT,确保时间戳不被破坏

sudo iptables -t mangle -A PREROUTING -j CONNMARK --restore-mark

sudo iptables -t mangle -A PREROUTING -m mark ! --mark 0 -j ACCEPT

sudo iptables -t mangle -A PREROUTING -j CONNMARK --save-mark

```

### 方案3:使用更新的NAT实现

```bash

# 使用nftables替代iptables,它有更好的时间戳处理

sudo nft add table ip nat

sudo nft add chain ip nat prerouting { type nat hook prerouting priority 0 \; }

sudo nft add chain ip nat postrouting { type nat hook postrouting priority 100 \; }

```

### 方案4:调整内核参数

```bash

# 调整时间戳相关参数

sudo sysctl -w net.core.netdev_tstamp_prequeue=1

sudo sysctl -w net.core.netdev_max_backlog=1000

```

### 方案5:使用专用时间同步

```bash

# 安装并配置PTP(精确时间协议)

sudo apt install linuxptp

# 配置ptp4l和phc2sys

sudo ptp4l -i eth0 -m -S

sudo phc2sys -s eth0 -c CLOCK_REALTIME -m -O 0

```

## 验证方法

1. **检查时间戳**:

```bash

tcpdump -nn -i eth0 -ttt

```

2. **监控NAT转换**:

```bash

sudo conntrack -E

```

3. **检查内核时间戳状态**:

```bash

cat /proc/net/softnet_stat

```

## 最佳实践

1. 在虚拟化环境中,确保主机和客户机时钟同步

2. 对于高性能NAT,考虑使用DPDK等用户态网络方案

3. 定期更新内核以获得最新的NAT和时间戳修复

4. 对于关键应用,考虑使用专用NAT设备而非Linux软件NAT

这三条 `iptables` 命令用于在 `mangle` 表的 `PREROUTING` 链中处理数据包的连接标记(CONNMARK)和数据包标记(MARK),目的是在 NAT 环境中保持数据包的时间戳不被破坏。下面逐条解释其作用:

---

### **1. `sudo iptables -t mangle -A PREROUTING -j CONNMARK --restore-mark`**

- **作用**:

这条命令的作用是**恢复连接标记(CONNMARK)到数据包标记(MARK)**。

- `CONNMARK` 是连接跟踪(`conntrack`)的一部分,用于存储整个连接(而不仅仅是单个数据包)的状态信息。

- `MARK` 是单个数据包的标记(`nfmark`),可以用于后续的流量控制(如策略路由、QoS等)。

- `--restore-mark` 表示从连接跟踪记录中读取 `CONNMARK`,并将其应用到当前数据包的 `MARK` 上。

- **为什么需要?**

在 NAT 环境中,数据包经过多次修改(如 SNAT/DNAT)后,时间戳可能会被破坏。通过恢复 `CONNMARK`,可以确保同一个连接的所有数据包(即使经过 NAT 转换)仍然保持一致的标记,从而避免时间戳或其他元数据丢失。

---

### **2. `sudo iptables -t mangle -A PREROUTING -m mark ! --mark 0 -j ACCEPT`**

- **作用**:

这条命令的意思是**如果数据包的 `MARK` 不是 0,则直接放行(ACCEPT),不再继续处理后续规则**。

- `-m mark` 匹配数据包的 `MARK` 值。

- `! --mark 0` 表示 `MARK` 不为 0(即已经被标记过)。

- `-j ACCEPT` 表示直接跳过后续规则,进入下一个处理阶段(如路由决策)。

- **为什么需要?**

如果数据包已经被标记(如通过 `CONNMARK --restore-mark` 恢复了之前的标记),说明它属于一个已知的连接,无需再经过额外的 NAT 或时间戳处理,直接放行可以减少处理开销,避免重复修改导致时间戳问题。

---

### **3. `sudo iptables -t mangle -A PREROUTING -j CONNMARK --save-mark`**

- **作用**:

这条命令的作用是**将当前数据包的 `MARK` 保存到连接跟踪记录(CONNMARK)中**。

- `--save-mark` 表示将数据包的 `MARK` 存储到 `CONNMARK`,供后续数据包恢复使用。

- **为什么需要?**

如果数据包是新的(未被标记),或者它的 `MARK` 被后续规则修改(如 QoS 策略),我们需要保存这个 `MARK` 到连接跟踪记录中,这样同一个连接的下一个数据包(如回复包)在进入 `PREROUTING` 时,可以通过 `CONNMARK --restore-mark` 恢复正确的标记,确保时间戳和连接状态的一致性。

---

### **整体流程**

这三条规则的执行顺序和逻辑如下:

1. **恢复标记**:

- 数据包进入 `PREROUTING` 链后,首先尝试从 `CONNMARK` 恢复 `MARK`(如果该连接之前已经被标记过)。

2. **检查标记**:

- 如果 `MARK` 不为 0(说明是已知连接的数据包),直接放行,不再处理后续规则。

- 如果 `MARK` 为 0(说明是新连接或未被标记),继续执行后续规则(如 NAT 转换)。

3. **保存标记**:

- 最后,将当前数据包的 `MARK` 保存到 `CONNMARK`,供后续数据包使用。

---

### **对时间戳的影响**

- 在 NAT 环境中,时间戳可能会因为数据包被修改(如 IP/端口转换)而失效。

- 通过 `CONNMARK` 和 `MARK` 机制,可以确保同一个连接的所有数据包(即使经过 NAT)仍然保持一致的标记,从而避免时间戳被破坏。

- 这种方法常用于 QoS、策略路由或时间敏感型应用(如 VoIP、视频流)的场景,确保数据包的时间戳和优先级信息不会因 NAT 而丢失。

---

### **补充说明**

- 这三条规则通常需要配合其他 NAT 规则(如 `-t nat` 中的 `SNAT/DNAT`)使用。

- 如果不需要复杂的标记管理,可以仅使用 `CONNMARK --restore-mark` 和 `CONNMARK --save-mark`,而省略中间的 `ACCEPT` 规则。

- 更高级的场景下,可以通过 `MARK` 结合 `tc`(Traffic Control)实现 QoS 或流量整形。

# Linux NAT网络数据包时间戳问题导致网络重置的深入原理分析

## 核心问题本质

在Linux NAT环境下,时间戳问题导致网络重置的根本原因是:**TCP协议栈的PAWS(Protection Against Wrapped Sequences)保护机制与NAT状态跟踪机制的交互冲突**。这种冲突会导致合法数据包被错误丢弃,最终表现为连接重置。

## 分层原理剖析

### 1. TCP时间戳与PAWS机制

#### 1.1 时间戳基础工作原理

- 每个TCP包携带两个时间戳字段:

- **TSval** (Timestamp Value):发送方当前时钟值

- **TSecr** (Timestamp Echo Reply):对端上次发送的TSval值

- 时间戳选项在SYN/SYN-ACK阶段协商启用

#### 1.2 PAWS保护机制

- 设计目的:防止高速网络下32位序列号在MSL(最大报文生存期)内回绕

- 工作逻辑:

```plaintext

接收端维护每个连接的最新有效时间戳(TS_recent)

对每个到达的数据包:

if TSval < TS_recent 且 序列号没有明显回绕:

判定为旧重复包 → 丢弃

else:

更新TS_recent = TSval

```

### 2. NAT转换与状态跟踪

#### 2.1 Linux NAT核心组件

- **连接跟踪(conntrack)**:维护五元组(proto, src, dst, sport, dport)到NAT转换的映射

- **NAT转换规则**:修改IP/Port的规则集合

- **状态超时机制**:维护每个NAT表项的生命周期

#### 2.2 关键数据结构

```c

// 内核中的连接跟踪条目(简化)

struct nf_conn {

struct nf_conntrack_tuple_hash tuplehash[IP_CT_DIR_MAX]; // 双向连接信息

unsigned long timeout; // 条目超时时间

u_int32_t status; // 连接状态标志

// ...其他字段...

};

```

### 3. 问题触发机制

#### 3.1 典型故障场景

1. **场景条件**:

- 主机A(内网IP 192.168.1.100)通过NAT网关访问公网服务器S

- 主机A与服务器S建立了TCP连接,启用了时间戳选项

- NAT网关维护了对应的conntrack条目

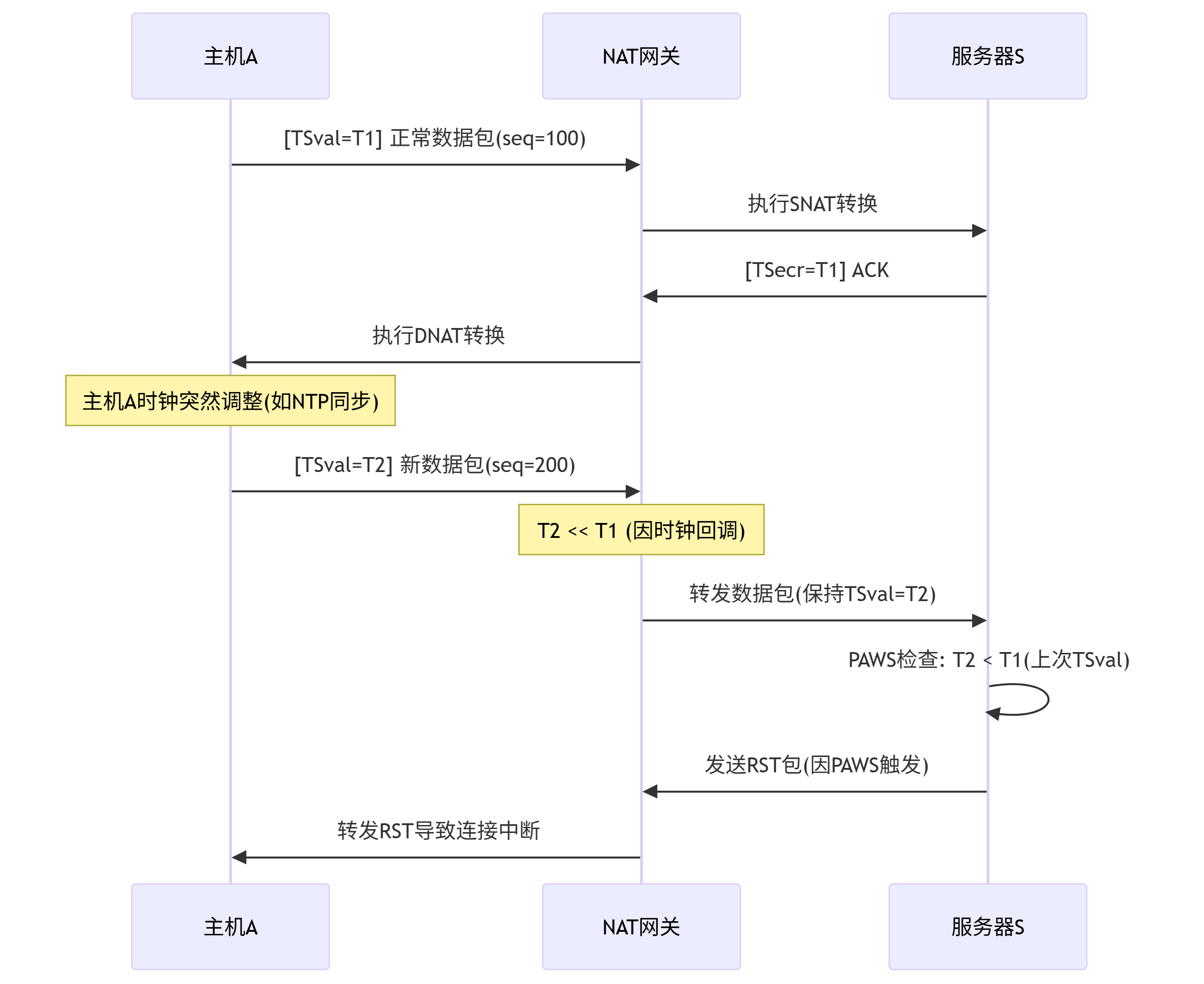

2. **故障触发过程**:

```mermaid

sequenceDiagram

participant A as 主机A

participant N as NAT网关

participant S as 服务器S

A->>N: [TSval=T1] 正常数据包(seq=100)

N->>S: 执行SNAT转换

S->>N: [TSecr=T1] ACK

N->>A: 执行DNAT转换

Note over A: 主机A时钟突然调整(如NTP同步)

A->>N: [TSval=T2] 新数据包(seq=200)

Note over N: T2 << T1 (因时钟回调)

N->>S: 转发数据包(保持TSval=T2)

S->>S: PAWS检查: T2 < T1(上次TSval)

S->>N: 发送RST包(因PAWS触发)

N->>A: 转发RST导致连接中断

```

#### 3.2 内核处理路径

当问题发生时,内核协议栈的关键处理流程:

1. **接收路径**:

```

netif_receive_skb()

→ ip_rcv()

→ nf_conntrack_in() // 连接跟踪

→ tcp_v4_rcv()

→ tcp_validate_incoming()

→ tcp_paws_check() // PAWS验证失败

→ tcp_send_dupack() // 发送RST

```

2. **NAT转换路径**:

```

nf_nat_in()

→ nf_nat_setup_info()

→ nf_conntrack_alter_reply() // 修改回复包

→ nf_ct_refresh() // 刷新conntrack超时

```

### 4. 根本原因分析

#### 4.1 时间维度冲突

- **PAWS假设**:时间戳单调递增(时钟不会回调)

- **现实场景**:

- 主机时钟可能因NTP同步回调

- 虚拟机可能因热迁移导致时钟跳变

- 不同主机的时钟基准不一致

#### 4.2 NAT状态维护问题

- **conntrack时间戳处理**:Linux NAT不修改TCP时间戳字段

- **状态一致性要求**:同一NAT后的不同主机时间戳可能冲突

#### 4.3 协议栈交互缺陷

- **PAWS严格性**:RFC 1323要求严格时间戳检查

- **NAT透明性**:NAT应保持端到端语义,但实际上破坏了时间戳一致性

### 5. 解决方案原理深度

#### 5.1 禁用时间戳(`tcp_timestamps=0`)

- **作用机制**:完全绕过PAWS检查

- **副作用**:失去两个重要功能:

1. 精确RTT测量(影响TCP拥塞控制)

2. 序列号回绕保护(在10G+网络可能有问题)

#### 5.2 调整conntrack超时

- **内核机制**:

```c

// 内核超时更新逻辑

static inline bool nf_ct_should_gc(const struct nf_conn *ct)

{

return time_after(jiffies, ct->timeout + GC_TIMEOUT);

}

```

- **调优效果**:给时钟异常提供更长的恢复窗口

#### 5.3 时间戳容忍补丁

某些定制内核实现的解决方案:

```c

// 修改后的PAWS检查逻辑(示例)

static bool tcp_paws_check_modified() {

if (ts_Recent && !tcp_paws_reject()) {

// 增加时间回退容忍度(默认300ms)

if (delta < PAWS_TS_DELTA_THRESHOLD)

return false; // 不触发PAWS拒绝

}

// ...原检查逻辑...

}

```

## 关键结论

1. **问题本质**:是TCP协议设计假设(NTP时间单调性)与真实部署环境(时钟可回调)之间的矛盾,被NAT放大后产生的问题。

2. **协议栈缺陷**:NAT作为中间设备本应处理这种不一致性,但标准实现保持了端到端语义的透明性。

3. **解决方案权衡**:所有解决方法都是在协议功能(PAWS/RTT)、网络性能和系统稳定性之间的权衡选择。

浙公网安备 33010602011771号

浙公网安备 33010602011771号