k8s-4容器安全

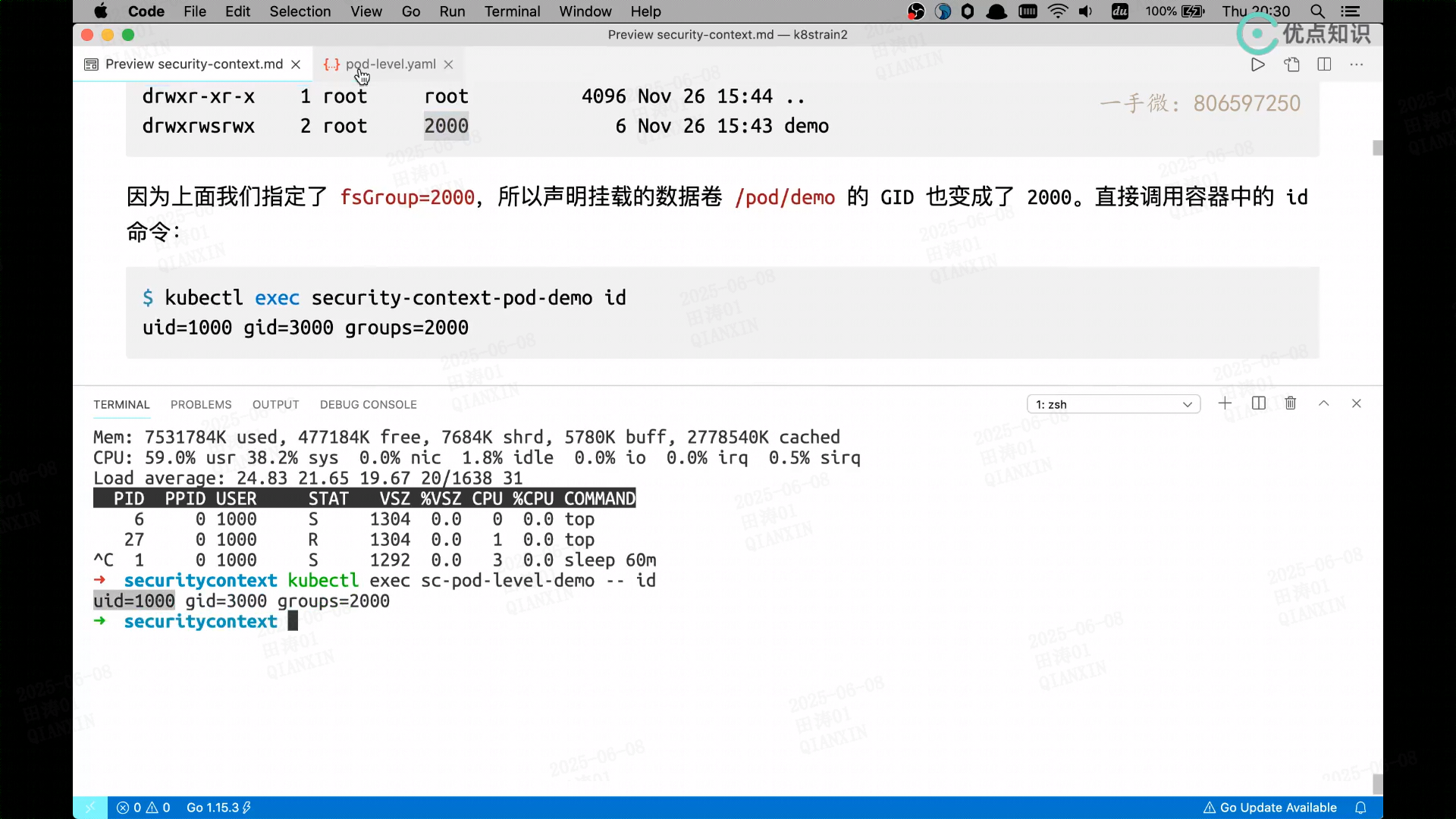

在 Linux 系统中,`id` 命令用于显示用户和组的身份信息。在 Kubernetes Pod 内部执行 `id` 命令时,它会显示当前运行进程的用户 ID(UID)和组 ID(GID)信息,包括:

### `id` 命令输出的典型格式

```bash

$ id

uid=1000 gid=3000 groups=2000,3000,4000

```

### 各字段含义

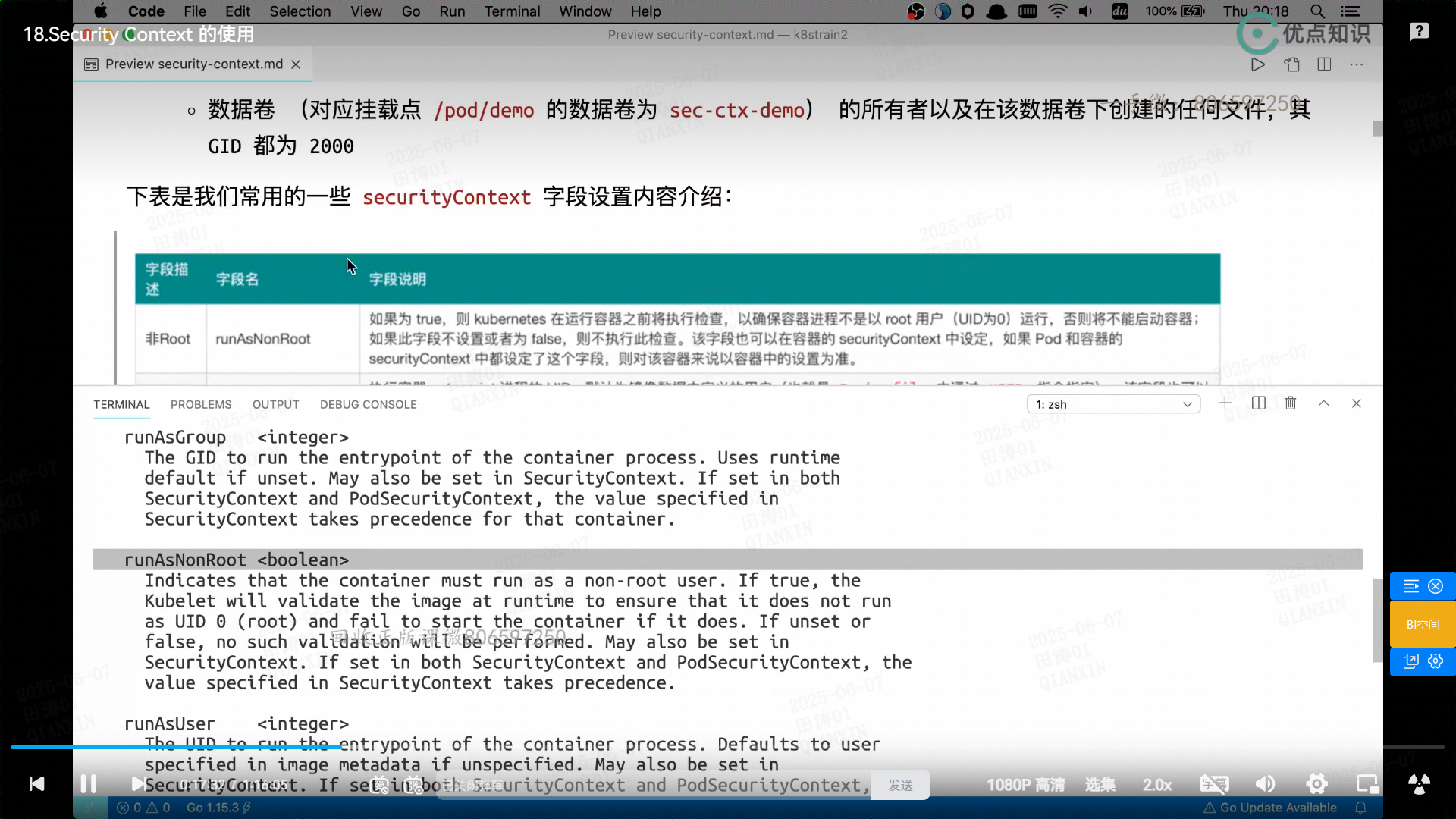

1. **`uid` (User ID)**

- 当前进程运行的用户 ID(数字形式)

- 由 Pod 的 `securityContext.runAsUser` 或容器镜像的默认用户决定

2. **`gid` (Group ID)**

- 当前用户的主组 ID(Primary Group)

- 由 Pod 的 `securityContext.runAsGroup` 或容器镜像的默认组决定

3. **`groups`**

- 当前用户所属的所有**附加组**(Supplementary Groups)列表

- 包括:

- 主组(即使它已经显示在 `gid` 中,通常也会重复列出)

- Pod 中通过 `securityContext.supplementalGroups` 指定的组

- 通过 `securityContext.fsGroup` 自动添加的组(如果设置了)

- 容器镜像 `/etc/group` 中定义的其他组

---

### Kubernetes 中 Groups 的具体作用

1. **主组 (`gid`)**

- 新创建的文件默认属于这个组

- 进程访问文件时,如果文件权限是 "组权限",则检查主组权限

2. **附加组 (`groups`)**

- 用于扩展权限,使进程可以访问属于这些组的文件

- 典型用例:

- 共享存储卷时,让多个 Pod 通过相同的组 ID 访问文件

- 避免使用 `root` 组(GID=0)的同时获得必要的权限

---

### 示例场景

假设 Pod 配置如下:

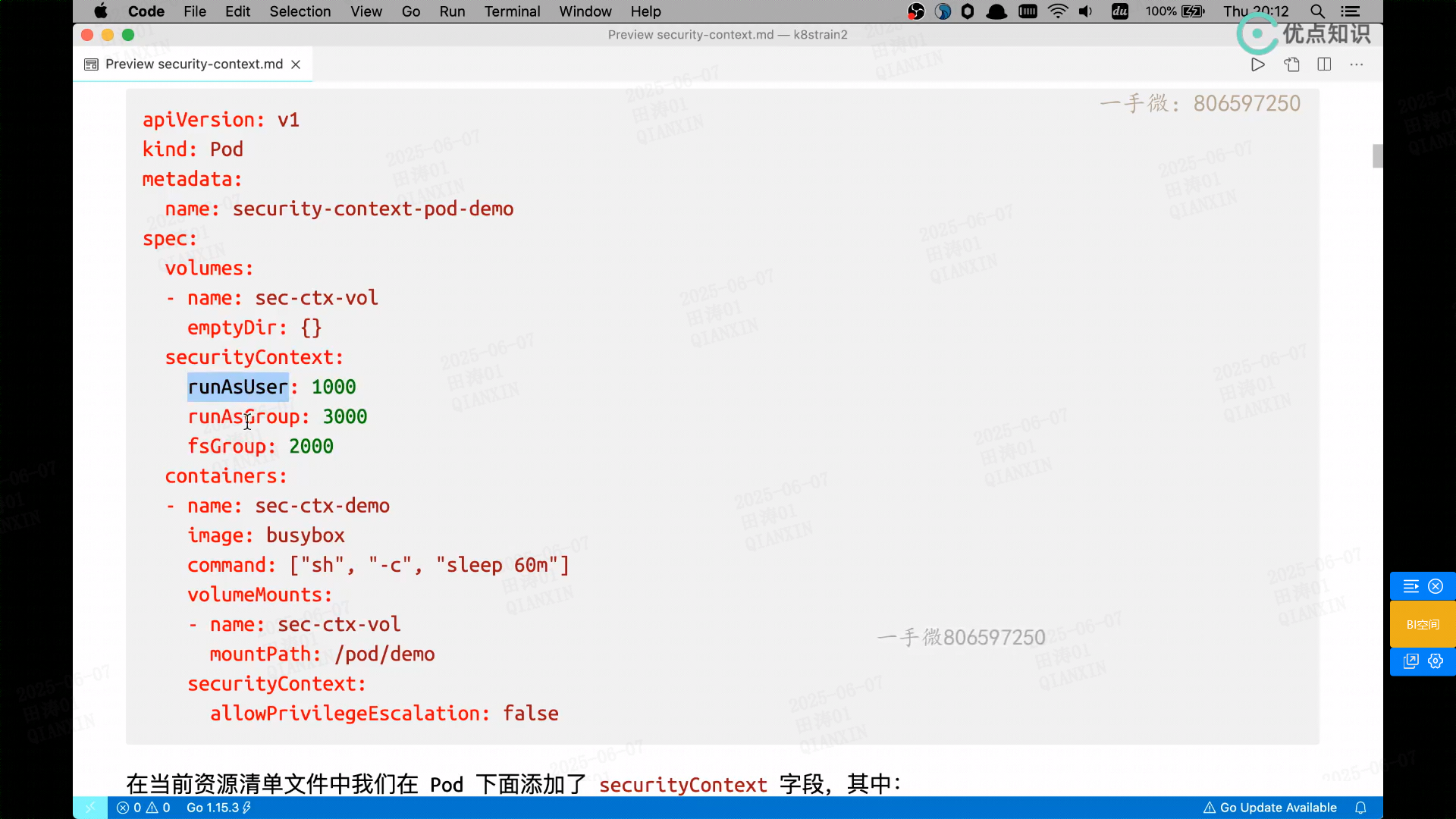

```yaml

securityContext:

runAsUser: 1000

runAsGroup: 3000

supplementalGroups: [2000, 4000]

fsGroup: 2000

```

执行 `id` 可能输出:

```bash

uid=1000 gid=3000 groups=2000,3000,4000

```

- `fsGroup` (2000) 被自动添加到 `groups` 列表

- 主组 3000 也会出现在 `groups` 中

---

### 关键注意事项

1. **组权限的实际生效依赖文件系统**

- 如果挂载的存储卷(如 NFS)不支持 Linux 组权限,配置可能不生效

2. **容器镜像需包含组定义**

- 指定的组 ID 应该在容器的 `/etc/group` 中存在(但 Kubernetes 不强制要求)

3. **特权容器 (`privileged: true`) 会绕过部分限制**

- 即使配置了非 root 组,特权容器仍可能访问所有文件

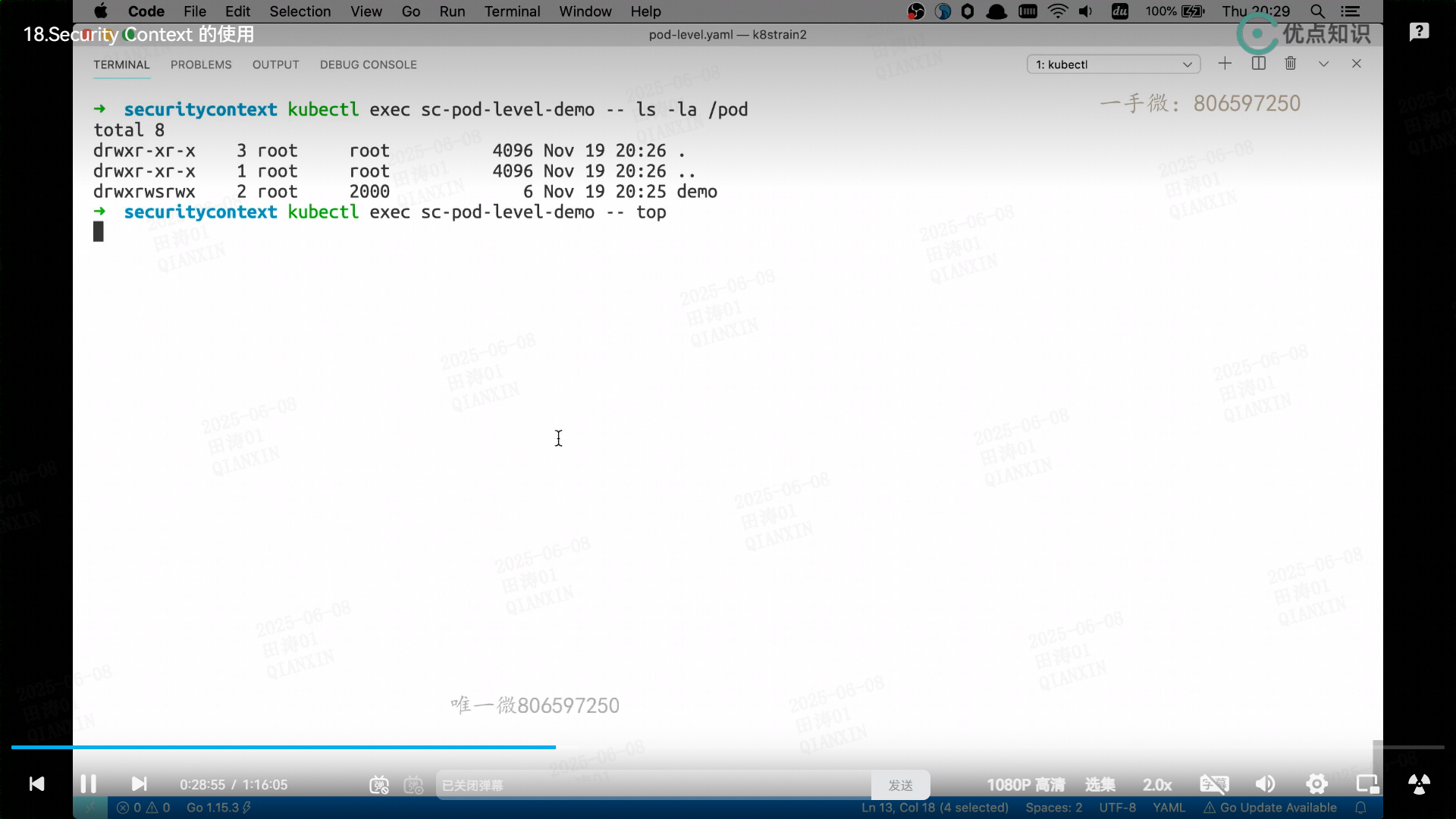

4. **`fsGroup` 的特殊行为**

- Kubernetes 会自动将挂载的存储卷(如 `emptyDir`)的属组改为 `fsGroup`

- 但某些文件系统(如 NFS)可能需要手动配置

如果需要进一步诊断权限问题,可以结合 `ls -l` 查看文件属组和权限。

# Kubernetes Pod 中的 `id` 命令与物理机用户/组的关联

在 Kubernetes Pod 中执行 `id` 命令显示的 UID/GID 信息与物理机(节点)上的用户/组系统存在一定的关联,但又有明确的隔离机制。以下是详细说明:

---

## 1. **基本关联原理**

### (1) Linux 内核视角

- **所有进程最终运行在物理机内核上**:Pod 内的进程本质是物理机上的普通进程

- **UID/GID 是全局的**:内核看到的 UID/GID 是物理机系统层面的数字标识

### (2) 关键区别

| 特性 | Pod 内 `id` 显示 | 物理机实际状态 |

|---------------------|-------------------------------|------------------------------|

| 用户/组来源 | 容器镜像 `/etc/passwd` 和 `/etc/group` | 物理机的用户系统 |

| 权限边界 | 受容器隔离机制限制 | 直接系统级权限 |

| 可见性 | 只能看到容器内的用户/组定义 | 看到所有系统用户/组 |

---

## 2. **具体关联场景**

### (1) 非特权容器(默认情况)

- **UID/GID 数字直接映射到物理机**:

```bash

# Pod内显示

uid=1000(appuser) gid=1000(appgroup)

# 在物理机上查看该进程:

ps -eo uid,gid,cmd | grep <pod-process>

# 输出同样显示 1000 1000

```

- **但物理机无需存在同名用户**:

- 物理机 `/etc/passwd` 不需要有 UID 1000 的用户

- 内核只认数字 ID,不关心名称

### (2) 特权容器 (`privileged: true`)

- **突破部分隔离**:

- 容器进程可能访问物理机上的受限资源

- `id` 显示仍来自容器内定义,但实际权限可能提升

### (3) 使用 hostUsers 特性 (Kubernetes 1.28+)

```yaml

spec:

hostUsers: false # 默认值,隔离用户系统

hostUsers: true # 直接使用物理机用户系统

```

当 `hostUsers: true` 时:

- `id` 命令显示物理机的用户/组信息

- 完全绕过容器用户隔离

---

## 3. **关键影响点**

### (1) 文件系统访问

- **存储卷权限**:

```bash

# 如果Pod设置 fsGroup=2000

# 物理机上该存储目录需要允许 2000 组访问:

chown :2000 /mnt/volume

chmod g+rwx /mnt/volume

```

- **主机路径卷(hostPath)**:

```yaml

volumes:

- name: host-data

hostPath:

path: /data

type: Directory

```

需要物理机上 `/data` 的权限与 Pod 的 `runAsUser`/`fsGroup` 匹配

### (2) 特殊设备访问

- **访问物理设备**(如 GPU):

- 需要确保物理机设备的组权限(如 `render` 组)包含 Pod 的 GID

### (3) 系统调用限制

- **如果物理机配置了用户级别的限制**:

```bash

# 例如物理机的 /etc/security/limits.conf 有:

appuser hard nproc 100

```

即使容器内用户名为 "appuser",实际限制仍会生效(因为内核认 UID 数字)

---

## 4. **最佳实践建议**

1. **显式声明 UID/GID**:

```yaml

securityContext:

runAsUser: 10000 # 使用高位ID(>10000)避免冲突

runAsGroup: 10000

```

2. **物理机目录权限管理**:

```bash

# 为hostPath卷创建专用组:

groupadd -g 50000 k8s-vol-group

chown :50000 /host/path

```

3. **审计物理机冲突**:

```bash

# 检查物理机是否已占用计划使用的UID:

getent passwd | awk -F: '$3 == 10000'

getent group | awk -F: '$3 == 10000'

```

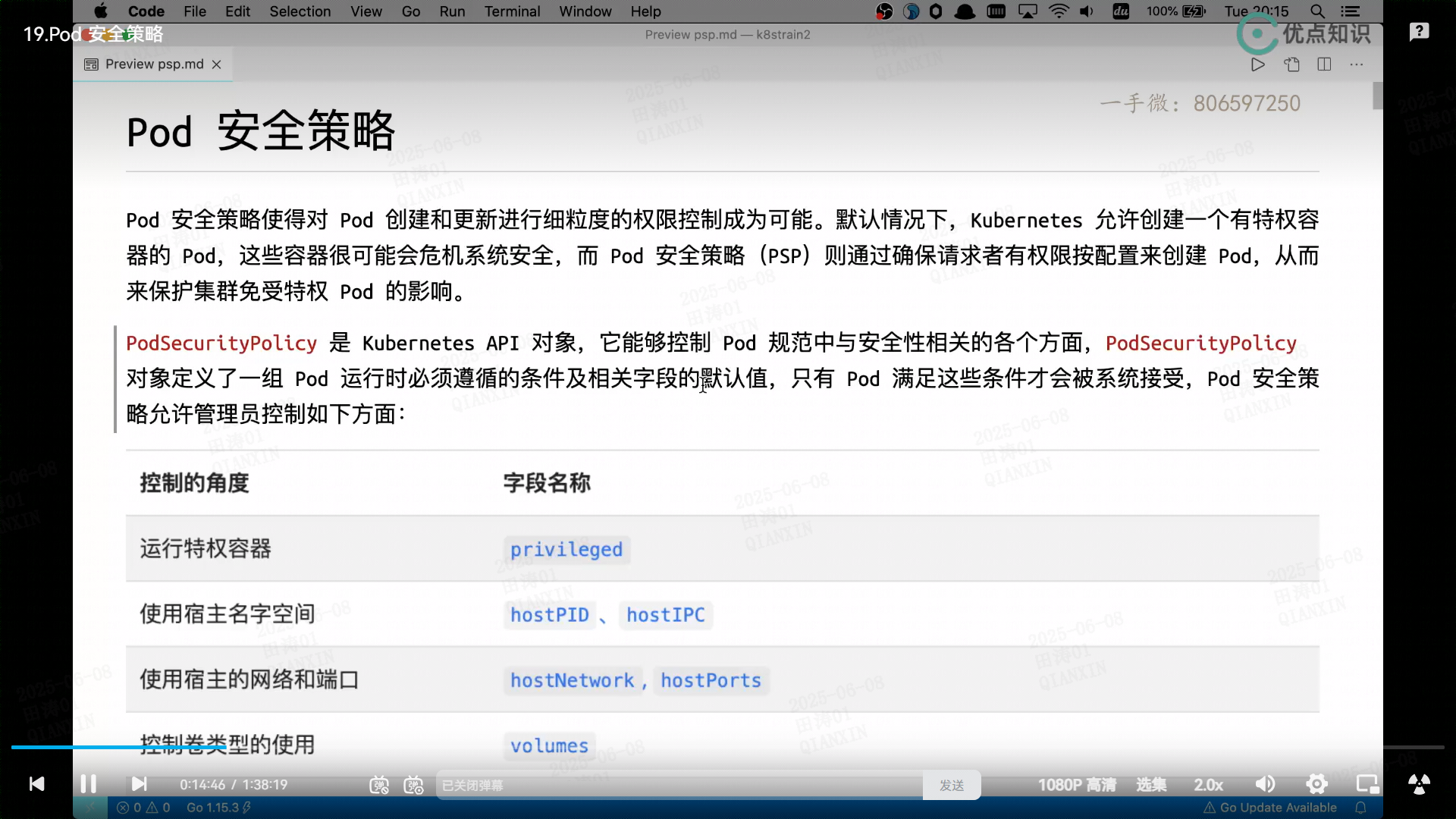

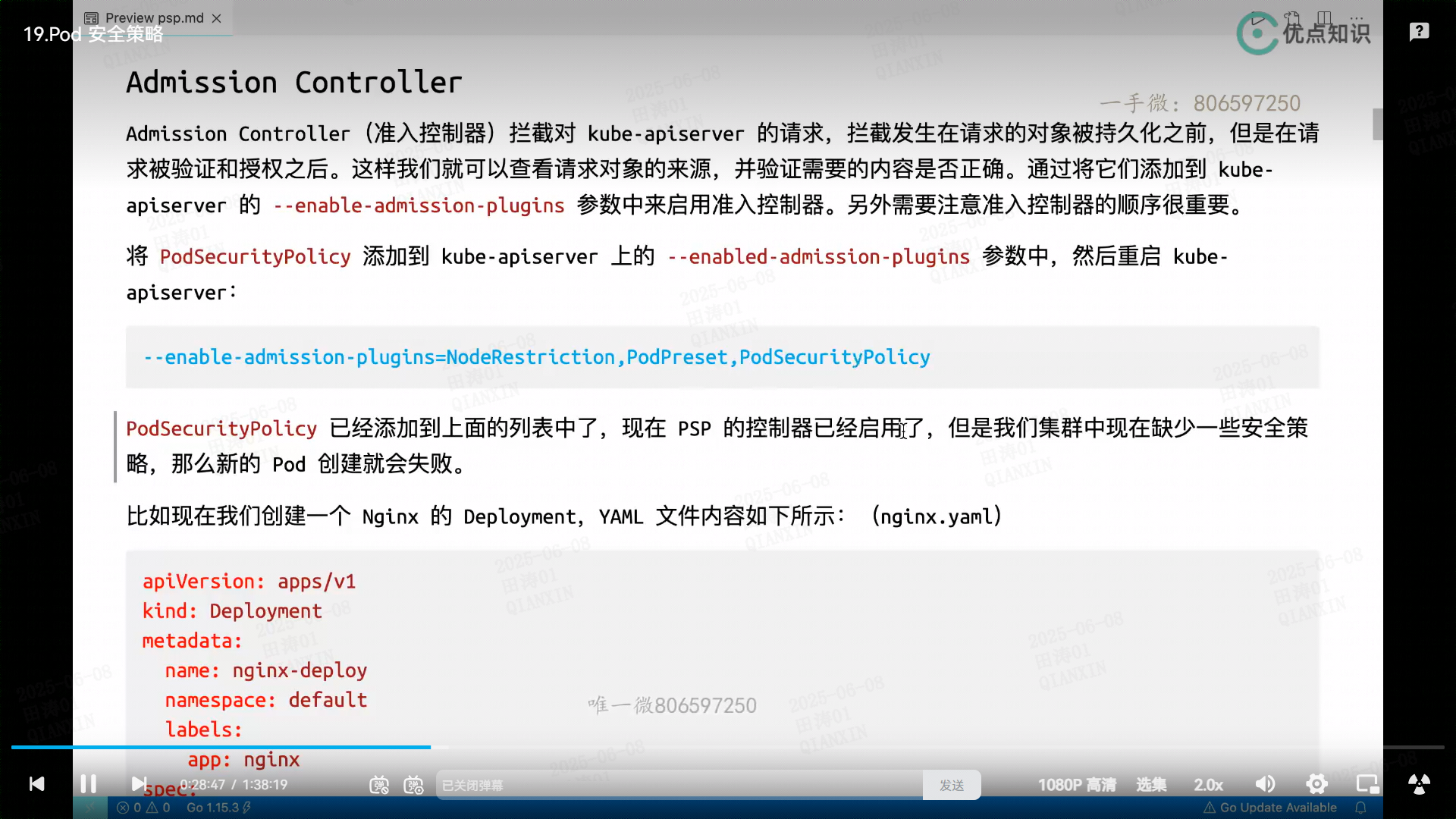

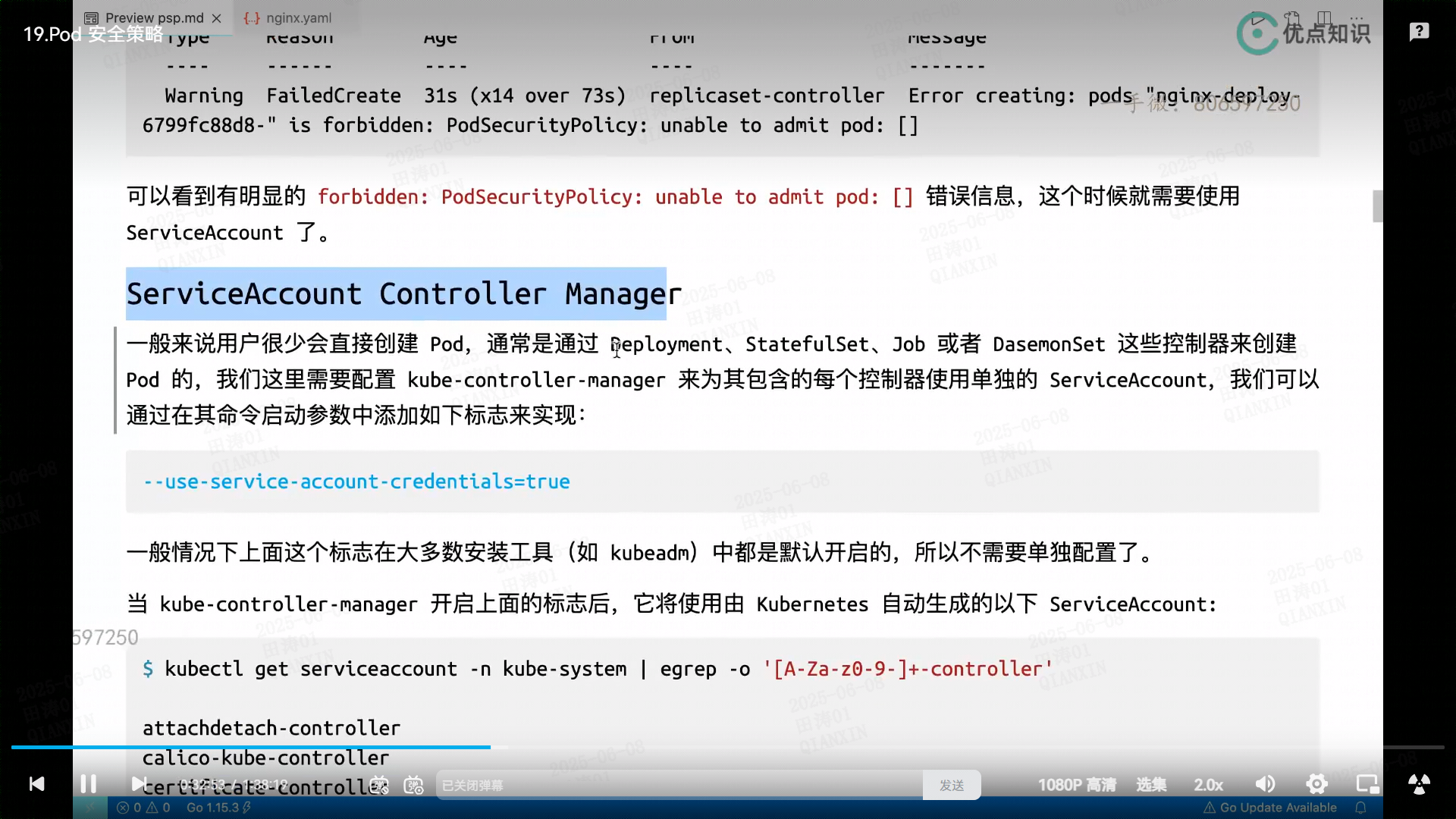

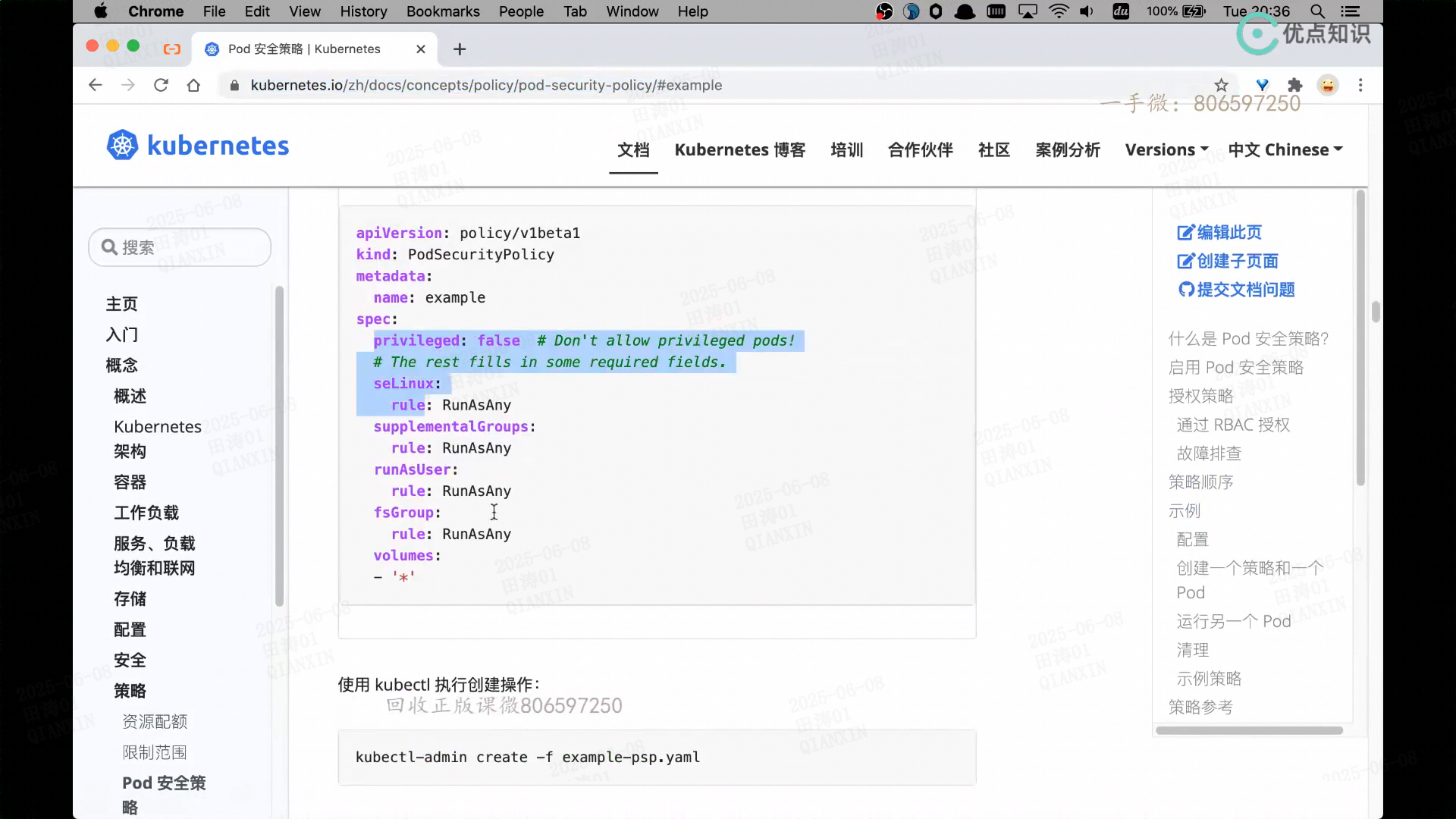

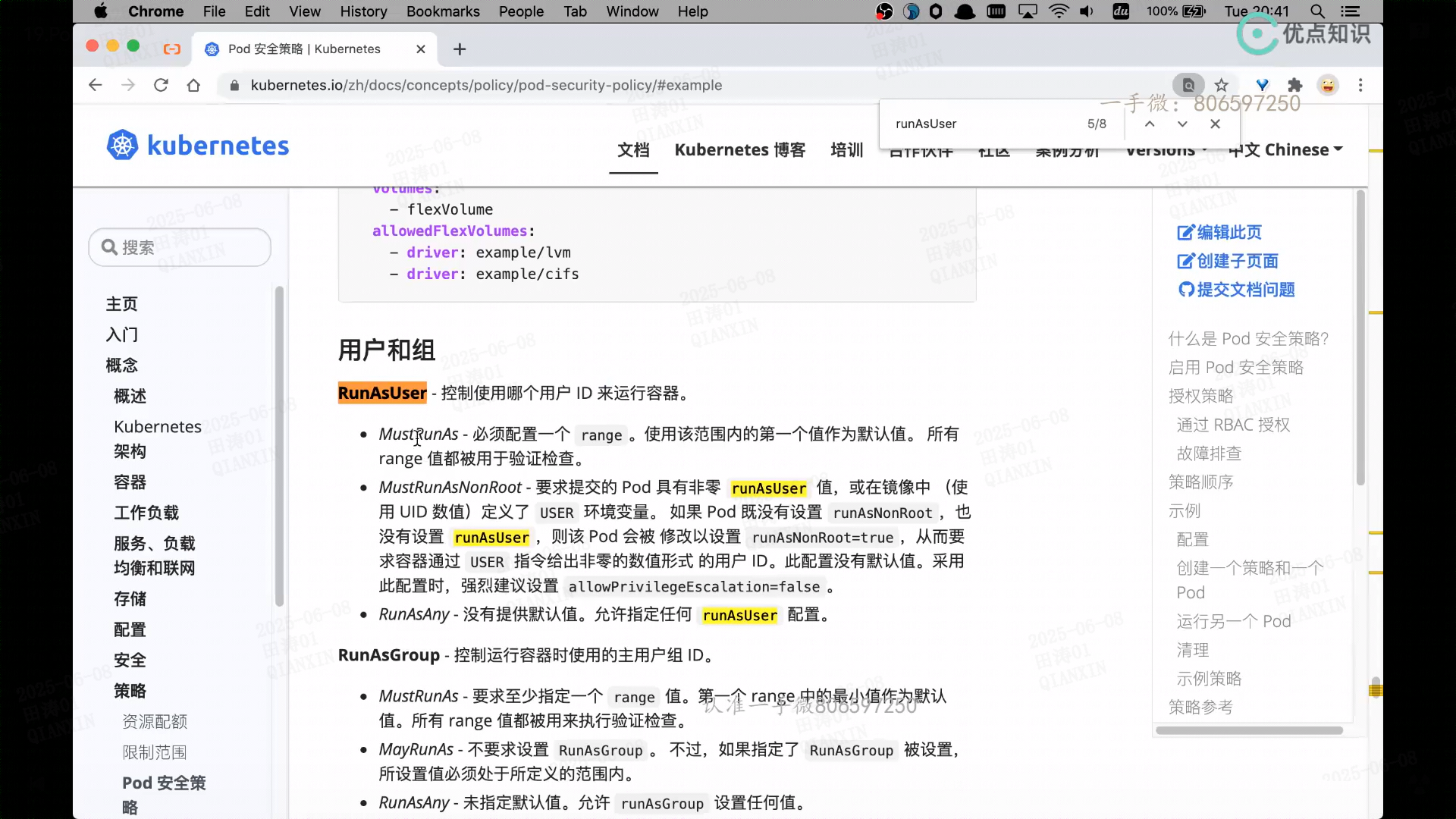

4. **使用 PodSecurityPolicy/PSA**:

- 强制约束 Pod 必须设置 `runAsNonRoot`

- 限制允许的 UID/GID 范围

---

## 5. **故障排查命令**

| 场景 | Pod 内命令 | 物理机命令 |

|----------------------|----------------------------|-------------------------------|

| 查看当前用户 | `id` | `ps -eo uid,gid,cmd \| grep <pod>` |

| 查看文件权限 | `ls -ln /path` | `ls -l /host/path` |

| 检查用户是否存在 | `getent passwd <uid>` | 同左 |

| 检查组是否存在 | `getent group <gid>` | 同左 |

| 检查进程权限 | `cat /proc/self/status` | `cat /proc/<pid>/status` |

---

## 总结

- **数字 UID/GID 是物理机和容器之间的桥梁**,但名称空间是隔离的

- **权限最终取决于物理机系统**的权限设置,尤其是访问主机资源时

- **高位 UID/GID(>10000)** 可减少与物理机用户的冲突

- 关键设计原则:**容器内显示的用户/组名只是标签,内核只认数字 ID**

psp

浙公网安备 33010602011771号

浙公网安备 33010602011771号