ssrf-bypass

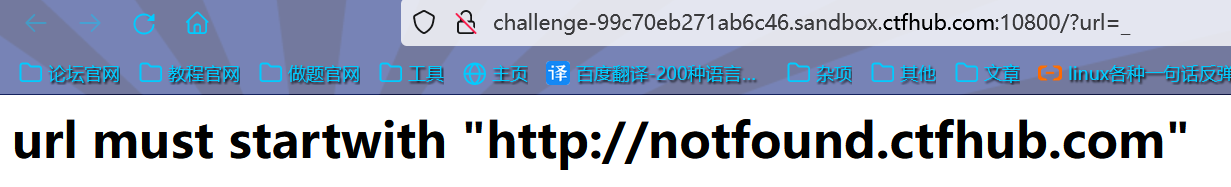

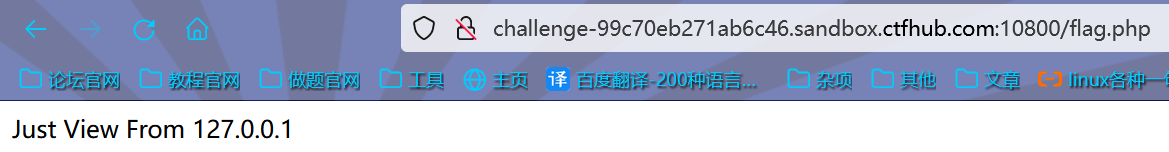

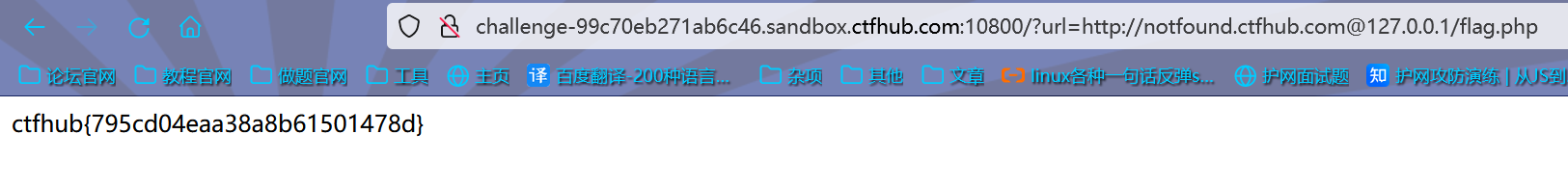

第一道url bypass

不太懂,搜攻略

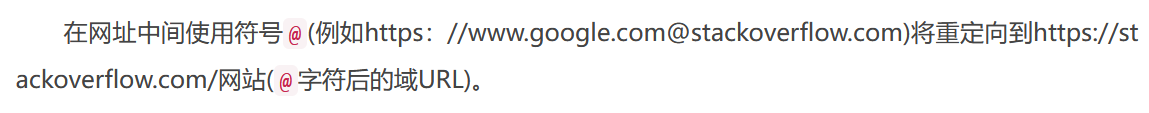

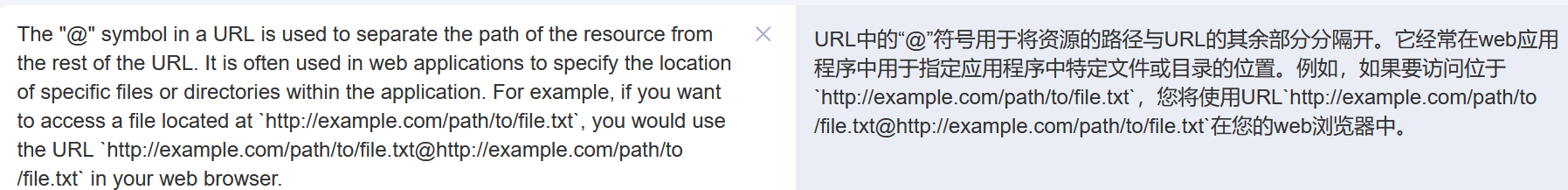

攻略说用@,也没解释,咱自己搜搜

大概就是忽略了url=到@前面这段,最后访问的还是127.0.0.1/flag.php

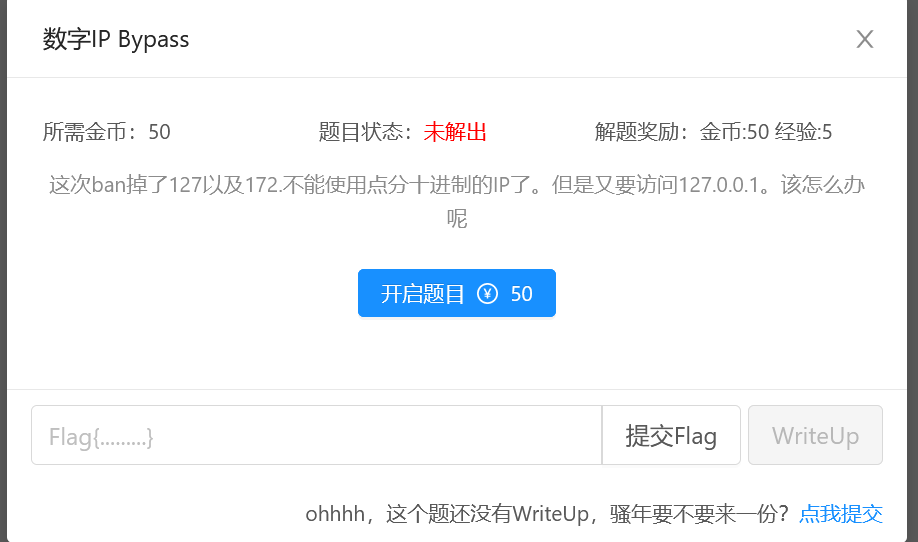

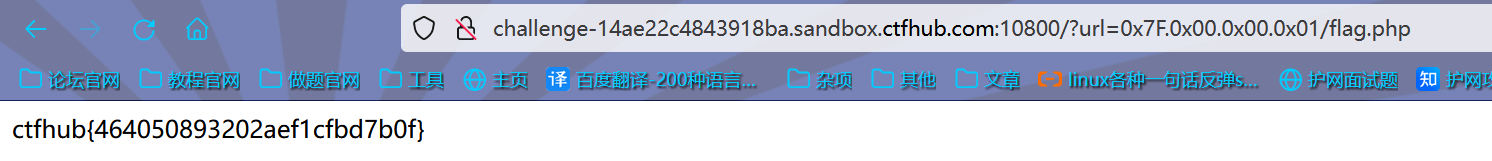

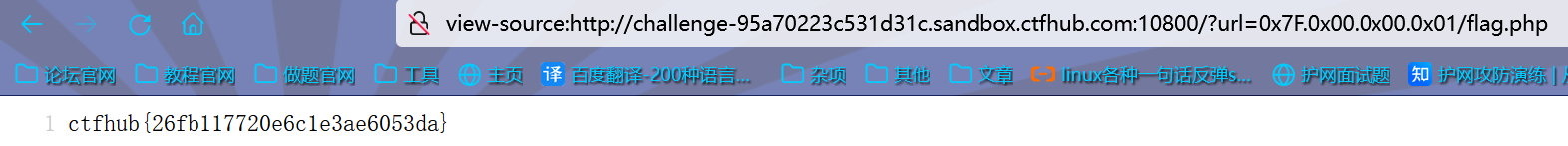

下一道,数字ip bypass

都提醒了十进制,试试别的进制

16进制:0x7F.0x00.0x00.0x01

顺便试了192.168.0.1和localhost,192会一直转圈,localhost可以

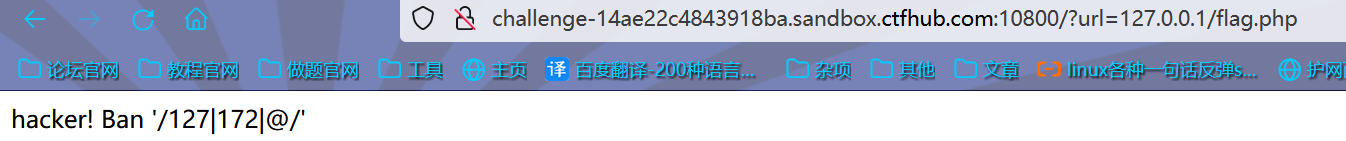

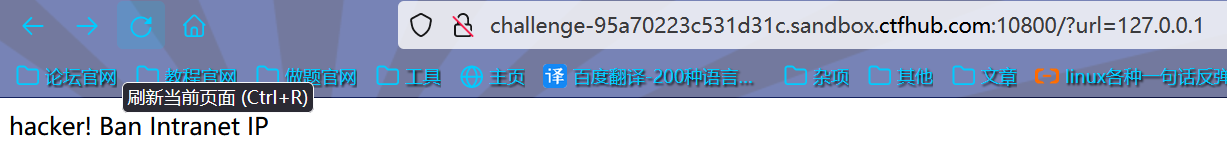

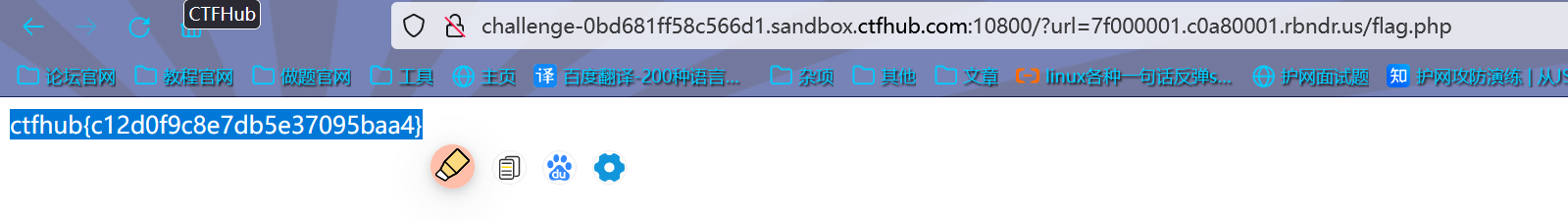

第三道是302跳转bypass

禁内网IP?

有点抽象

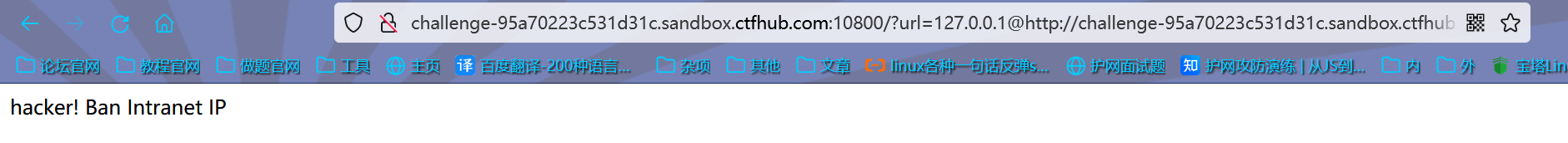

题目说是跳转,试试前一道那个“@”

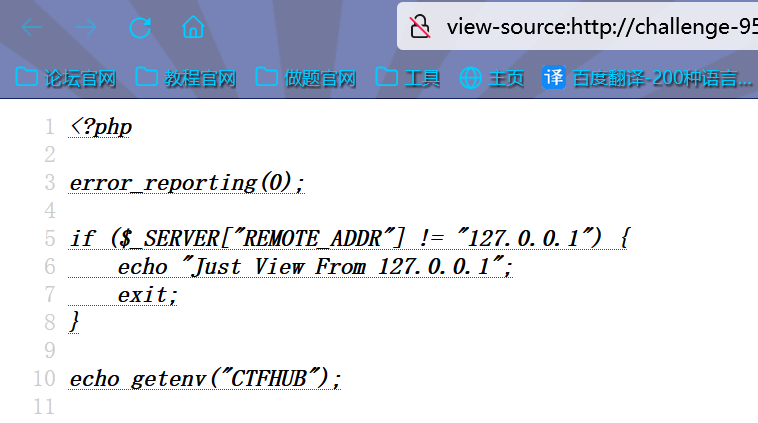

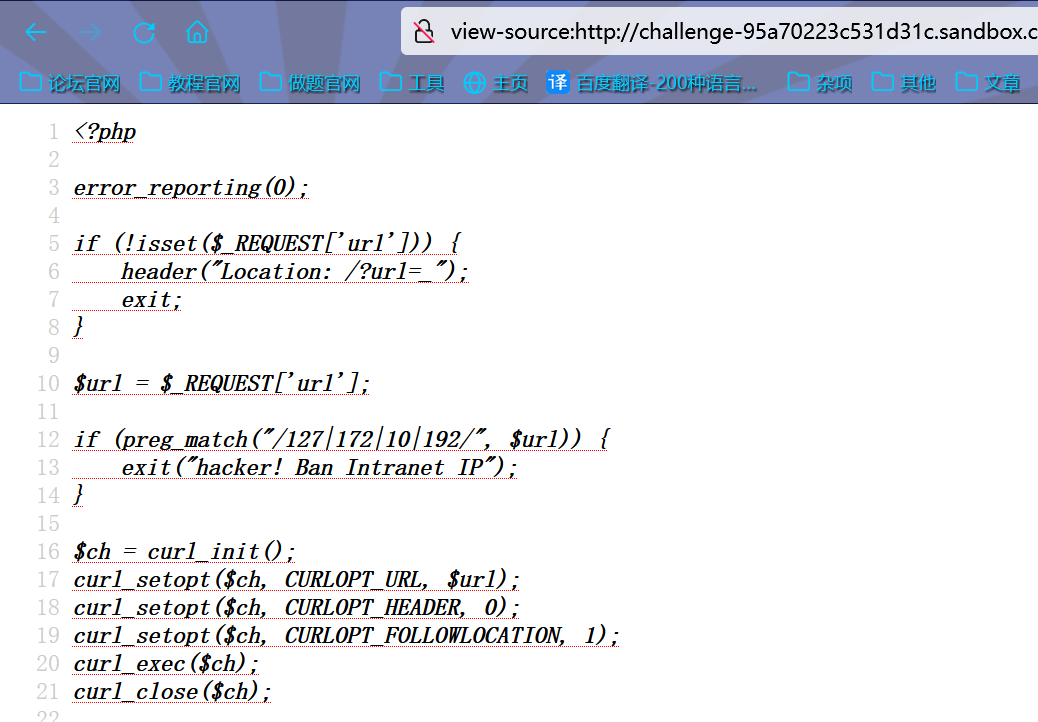

不好使,可能是没用明白,看看源码试试

这还要求是127.0.0.1

不让url里有127这些,看网上都是跟上一道一样绕过的,也不知道跟302有啥关系,咱也16进制绕过

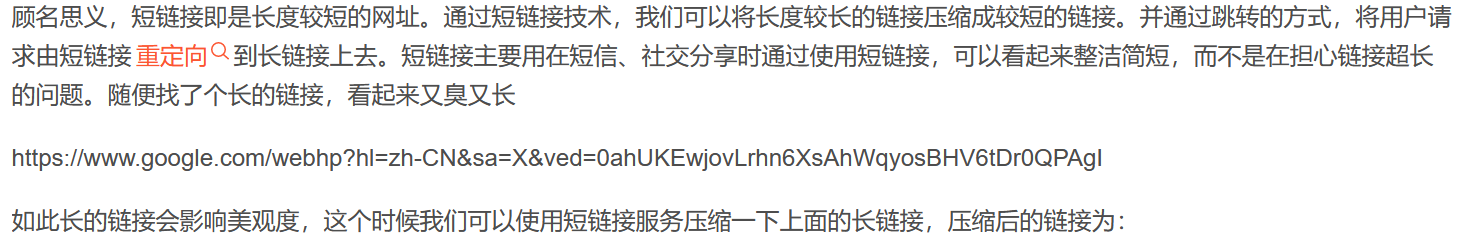

问学姐这题咋回事,说用localhost就行,考的是短链接,咱搜了半天也没整明白这俩有啥关系

又搜了半天回来了,说的没毛病,我听岔了

照着短链接绕过终于搜出来这种方式绕过的文章了:https://blog.csdn.net/m0_64417923/article/details/124914918

看这标题也不知道为啥之前搜不出来,全是进制绕过

可能越简单的越快的热度越高?

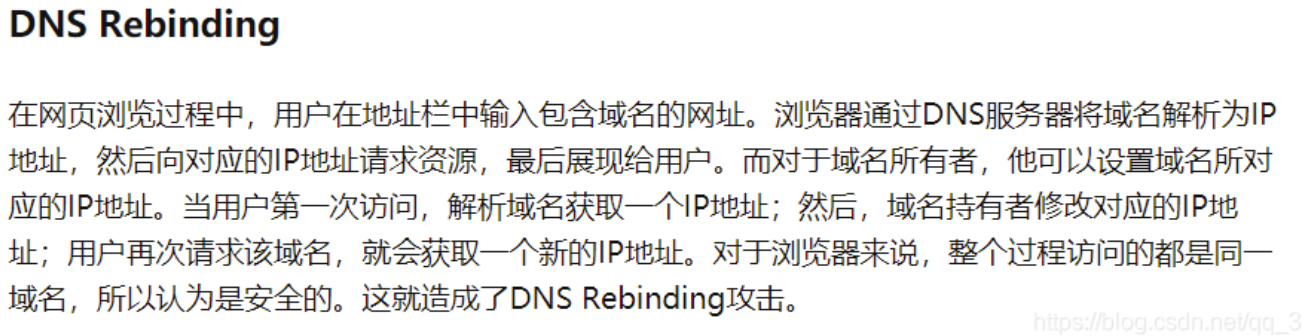

下一道dns重绑定

dns,都知道是把域名解析成ip的东西

http://www.ruanyifeng.com/blog/2016/06/dns.html 讲dns感觉相关性不算太大,但是这位大佬写的文章都非常可以

搜的时候找到了这篇文章:https://xz.aliyun.com/t/12227

里面有个能用的地址,感觉ssrf有关的这里基本总结全了

做完了两天,回头感觉没有真正理解dns重绑定的原理,在这重写一下

先要了解到是同源策略

同源策略,是如果协议相同,比如都是http,域名相同以及端口相同,那么它们就是同源,即使域名指向的ip不是一个,不同源的客户端脚本在没有明确授权的情况下是不允许读写其他网站的资源

而既然不检查ip那我们只需要让dns改变ip到内网的不就能ssrf了吗

我们先给它绑定到正常的,然后设置它的存活时间很短,绑定的ip就会迅速失效,重新发起请求,我们再给他改成内网ip,就能达到绕过的目的

连续访问两次,得到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号