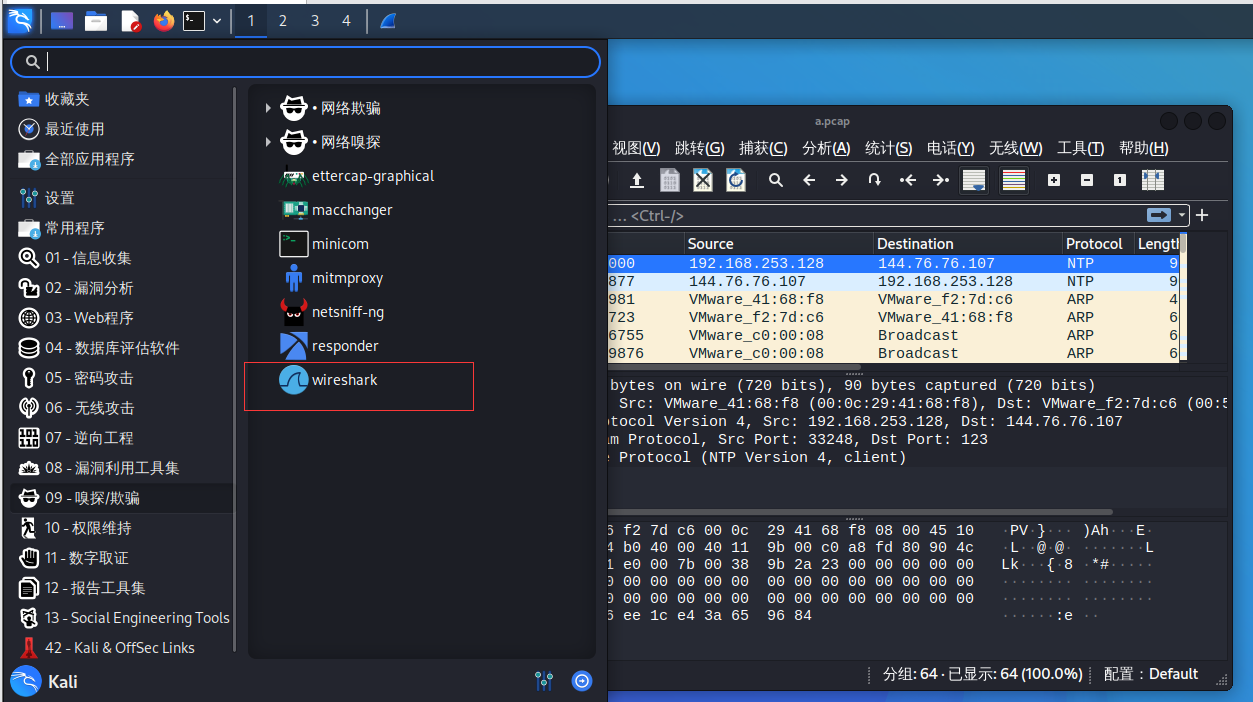

Wireshark嗅探软件

# Wireshark的基本使用方法

1.1 打开wireshark

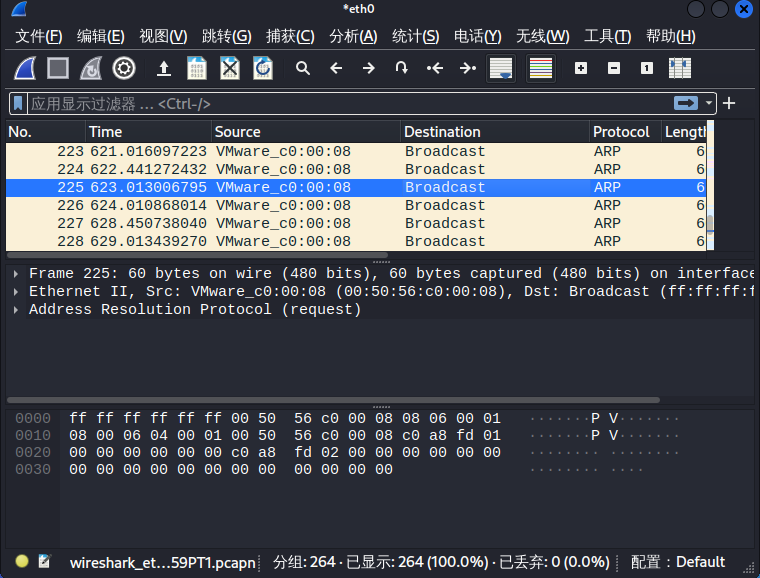

1.2 查看eth0

1.3 混杂模式

混杂模式 :任何经过这台主机的数据报都会被捕获。

停止捕获 -> 捕获 -> 选项 -> 取消勾选在所有接口上使用混杂模式。

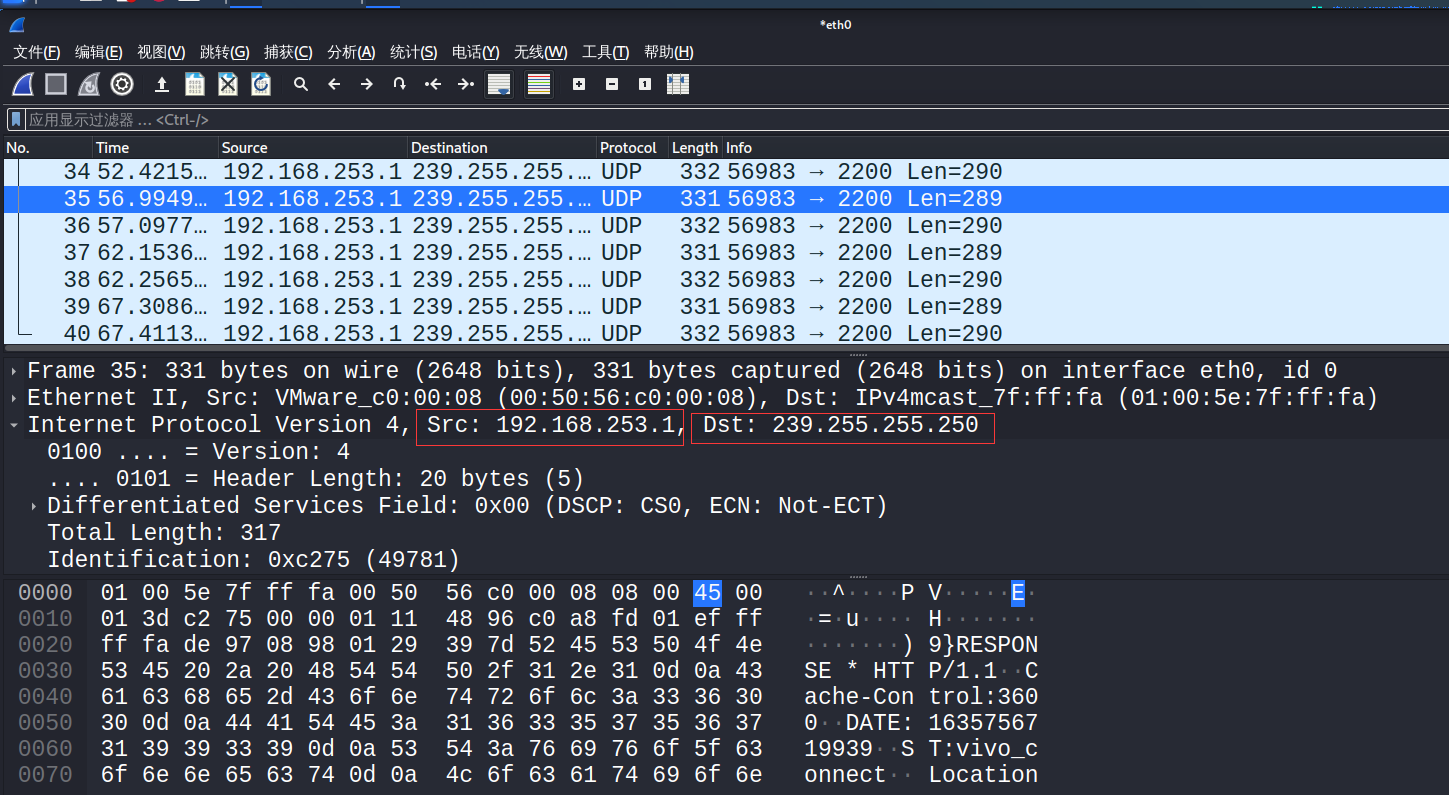

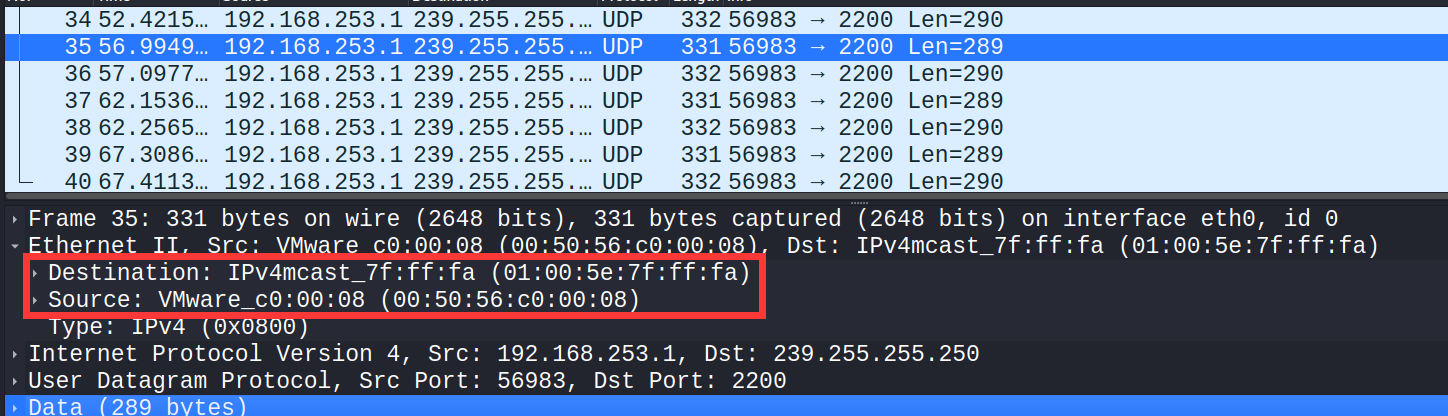

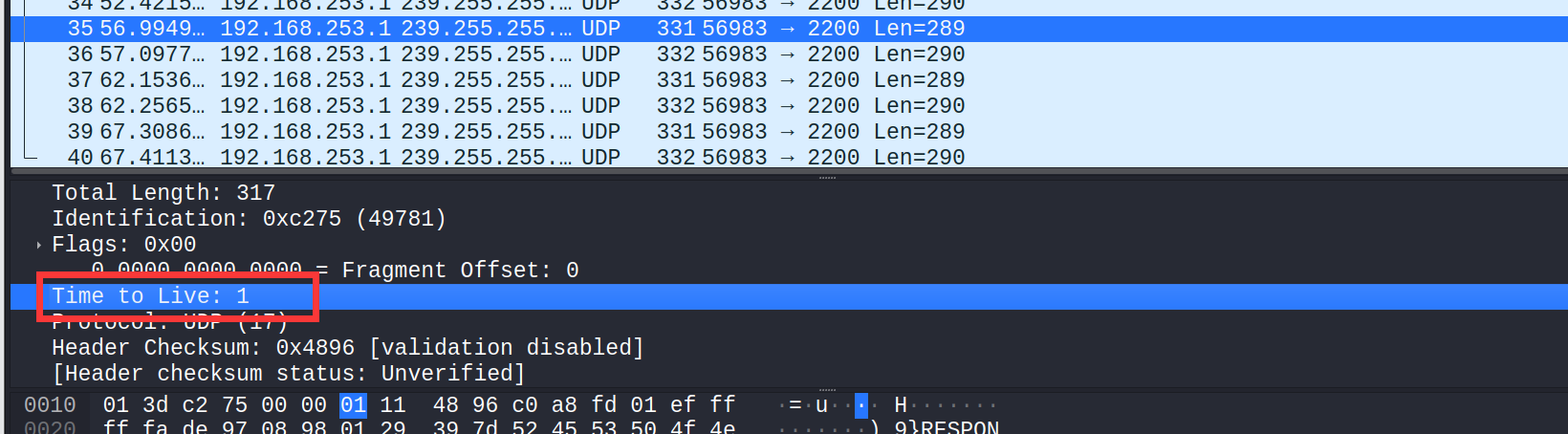

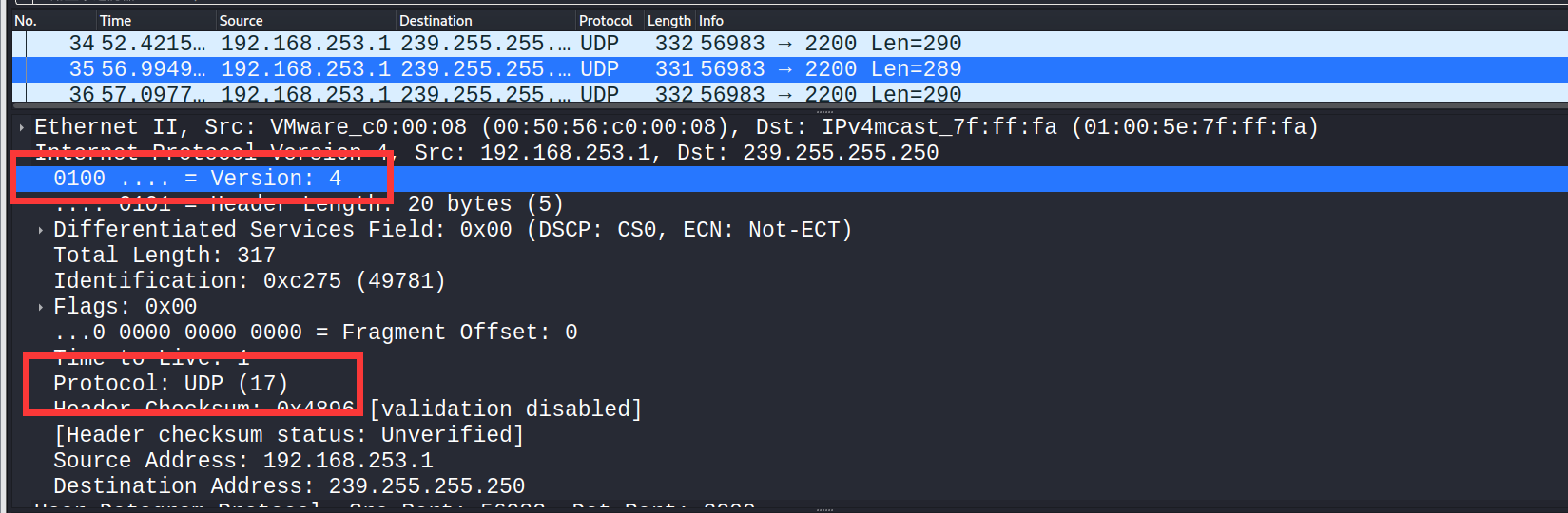

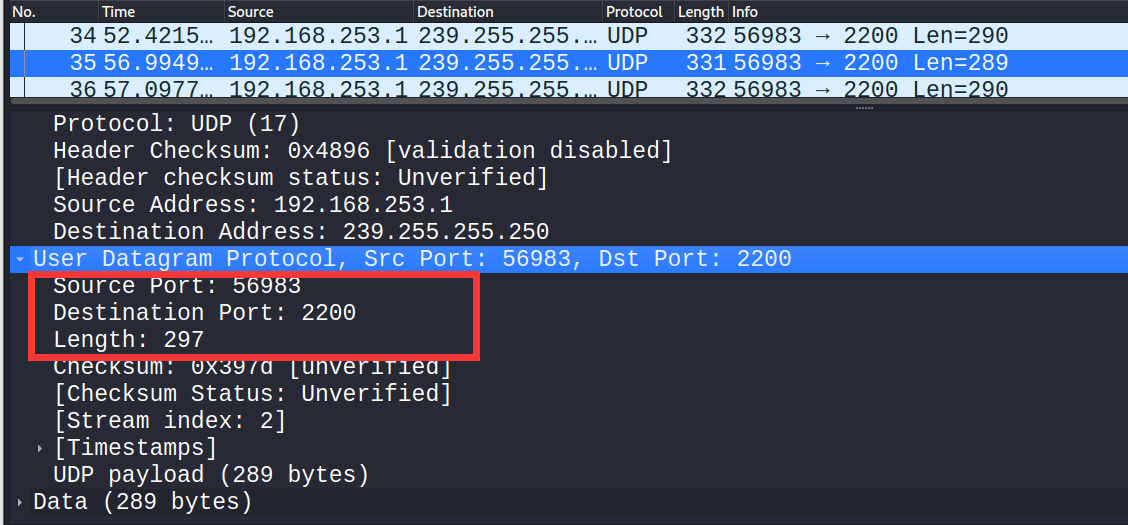

2对抓到的任一个IP包,分析其IP包的起始地址与终止地址,以及对应的MAC帧的起始地址与终止地址,TTL的值、协议字段内容,并分析其意义。

分析捕获到的这个35号udp包,起始地址是192.168.253.1,终止地址是239.255.255.250

源MAC地址是00:50:56:c0:00:08

目的MAC地址是01:00:5e:7f:ff:fa

TTL=1

IP协议版本是4,UDP协议号是17

源端口是56986 目的端口号是2200 长度是297

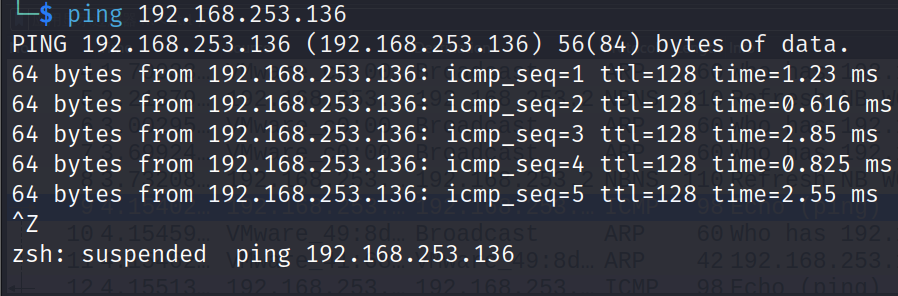

3利用Wireshark监听ICMP包,分析ping程序和tracert程序的主要功能。对抓到的任一个ICMP包,分析其MAC帧、IP包、ICMP包间的相互关系。

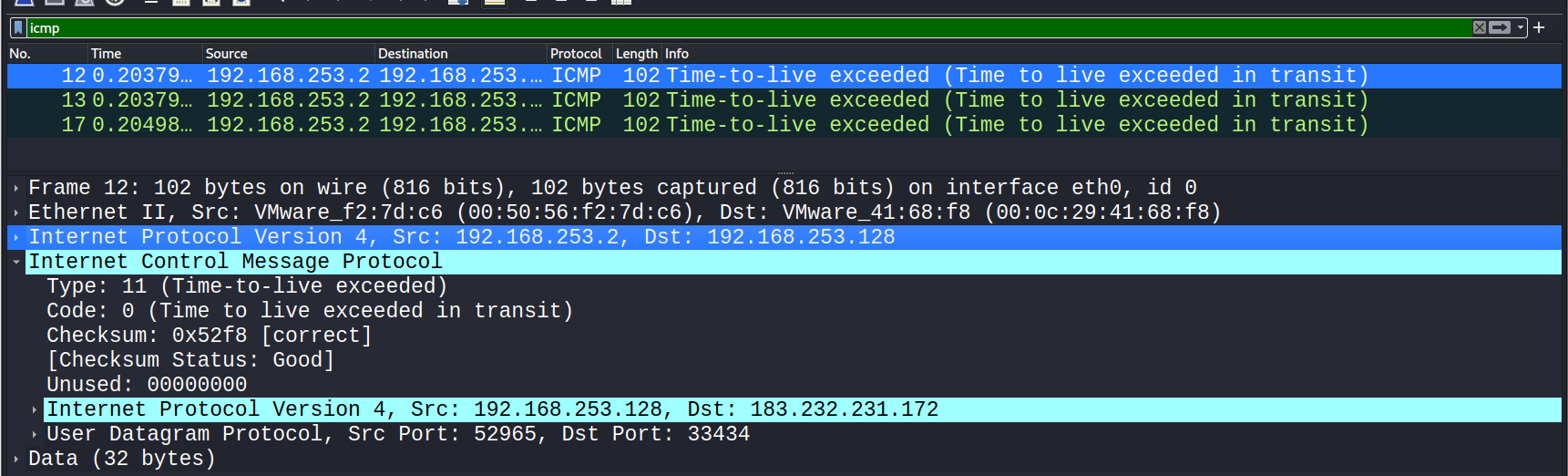

ping程序主要测试网络的连通性;tracert程序主要跟踪路由,测试与目的地址的跳数。

报文先依据ICMP协议(协议号为1)封装成ICMP报文之后,交予网络层,依据IP协议的IPV4封装成IP数据包,再交予数据链路层协议封装成MAC帧。

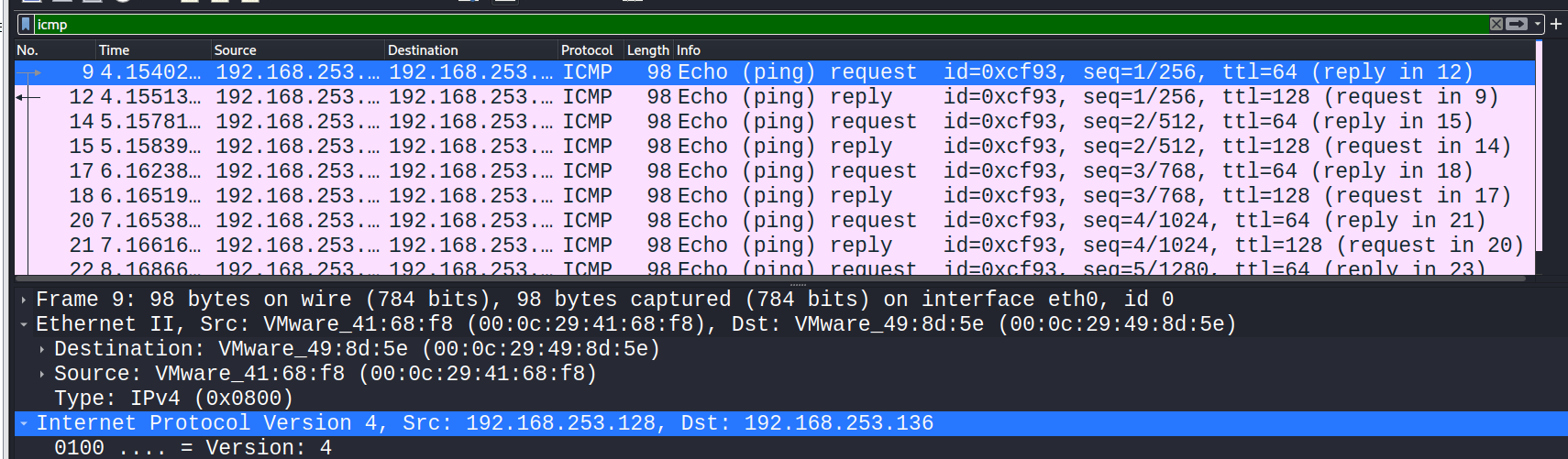

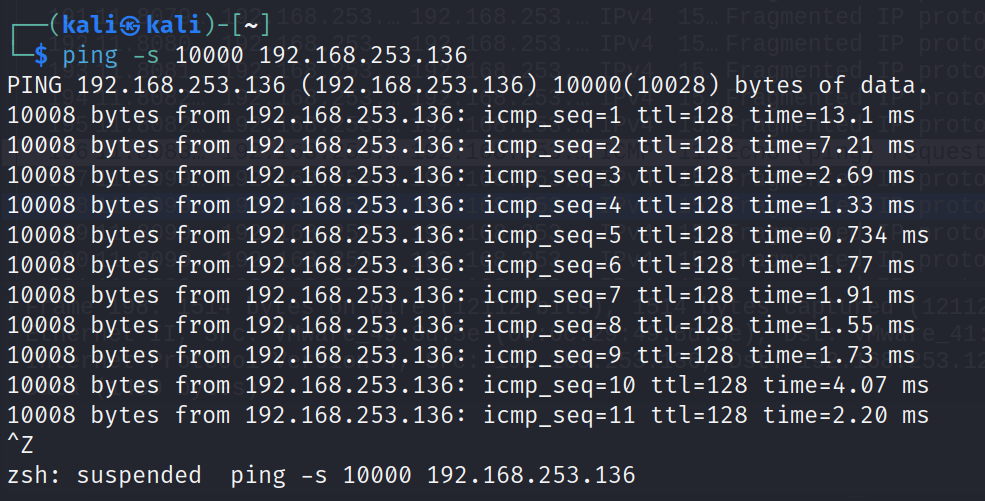

pingWindow2008的IP地址

每次ping操作都有两个包,一个请求包,一个相应包。

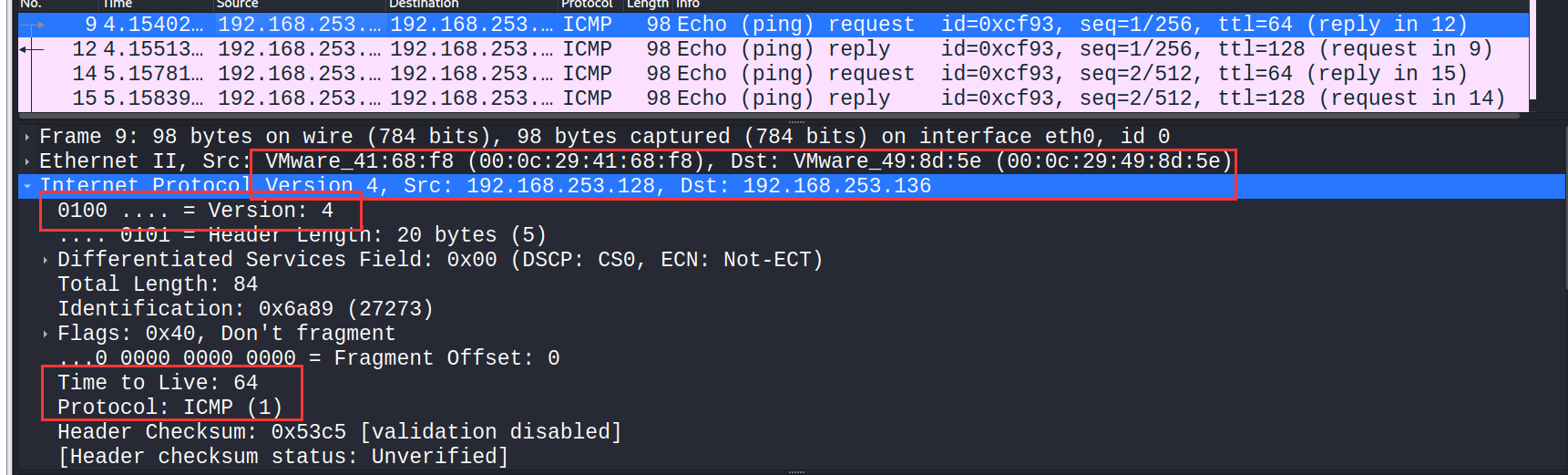

选择序号9的ICMP包进行分析

源IP:192.168.253.128 目的IP:192.168.253.136

源MAC:00:0c:29:41:68:f8 目的MAC:00:0c:29:49:8d:5e

IP版本4,TTL=64,ICMP协议号是1.

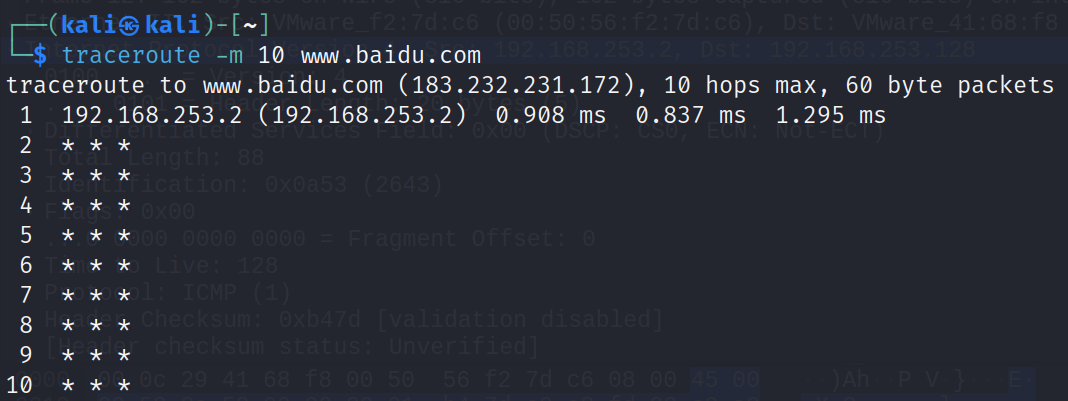

使用tracert,全部超时。

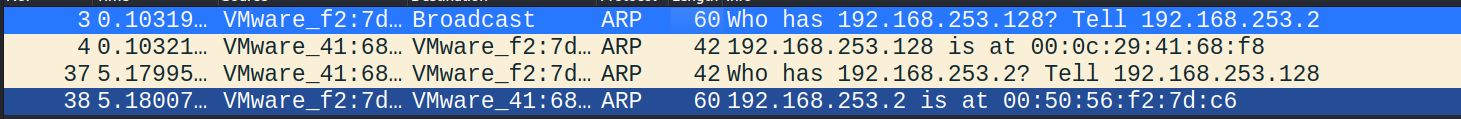

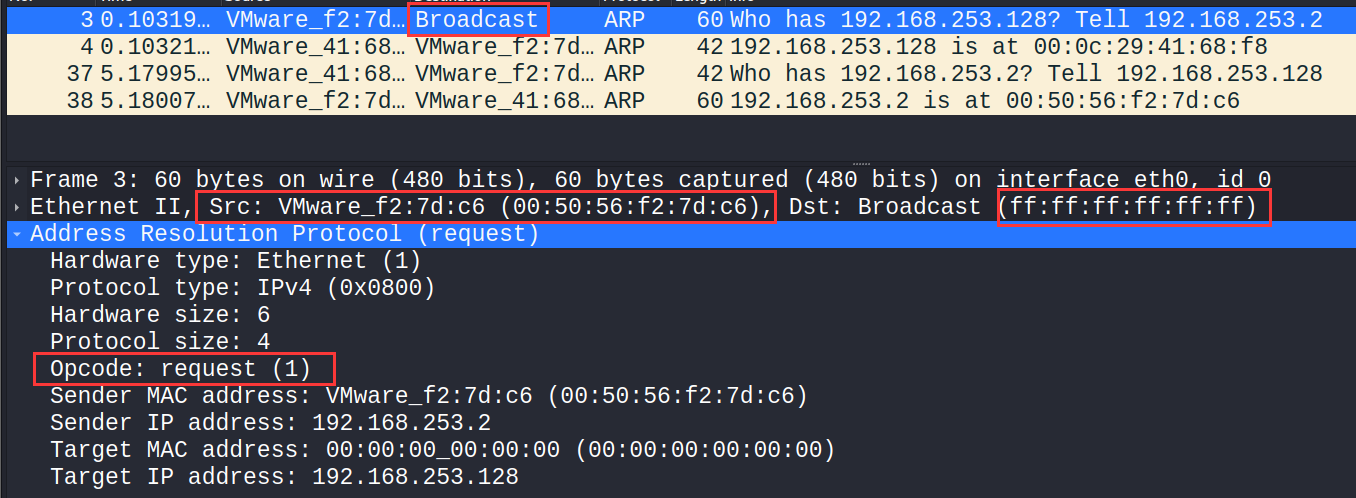

4利用Wireshark监听arp包,分析arp请求包与应答包的内容。

第3个arp包是源主机向本网段发送广播包询问192.168.253.128的MAC地址;

第4个arp包是192.168.253收到了arp请求,把自己的MAC地址写入arp响应包发回给源主机。

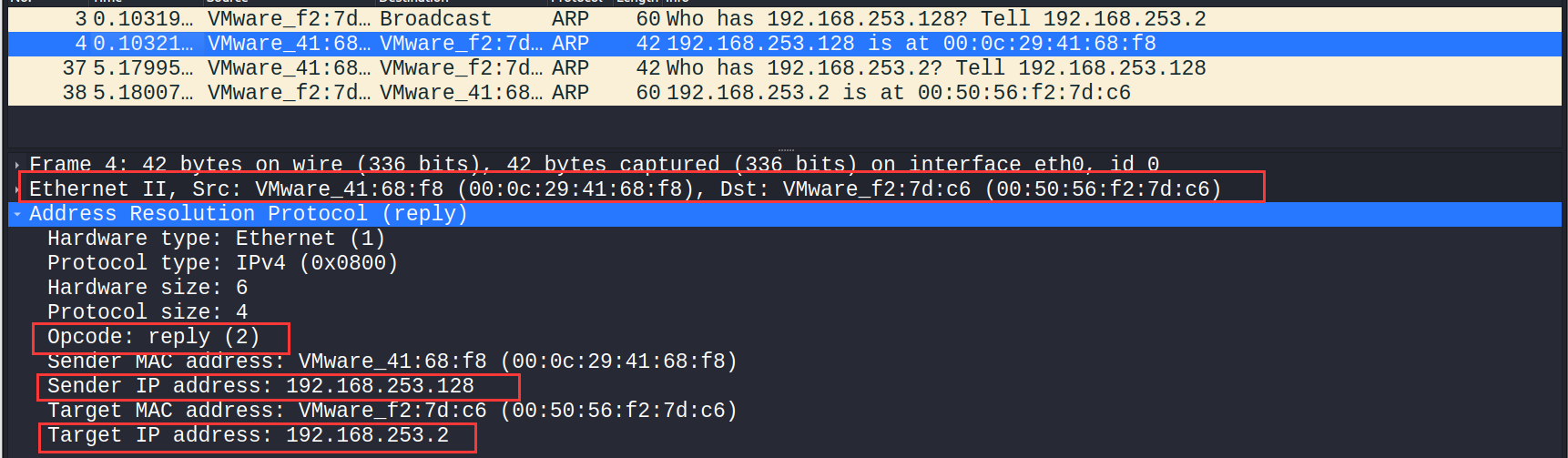

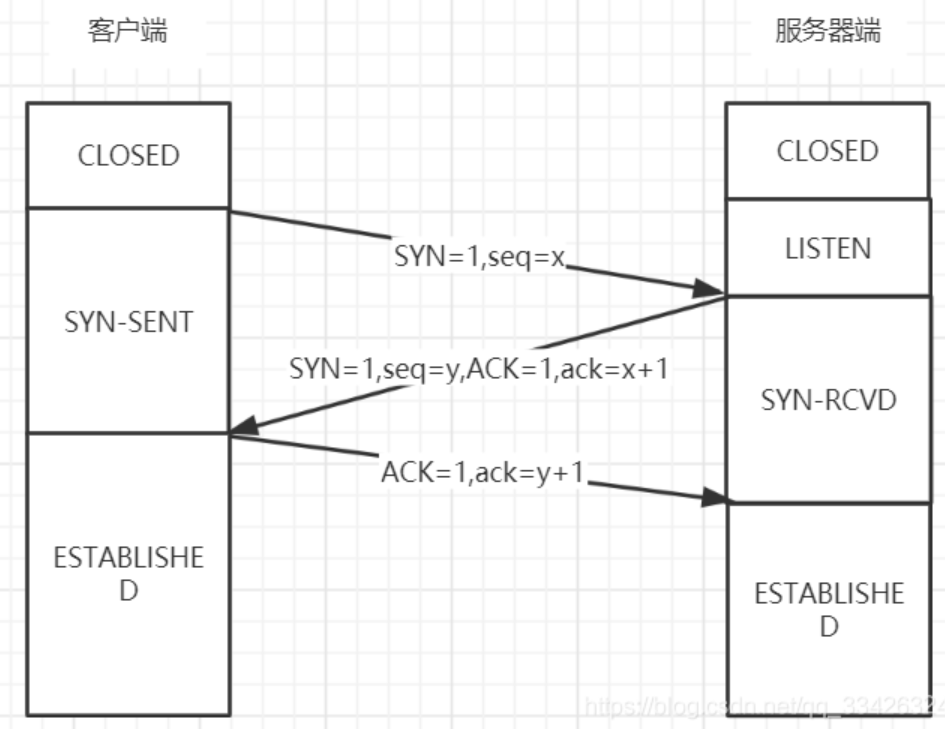

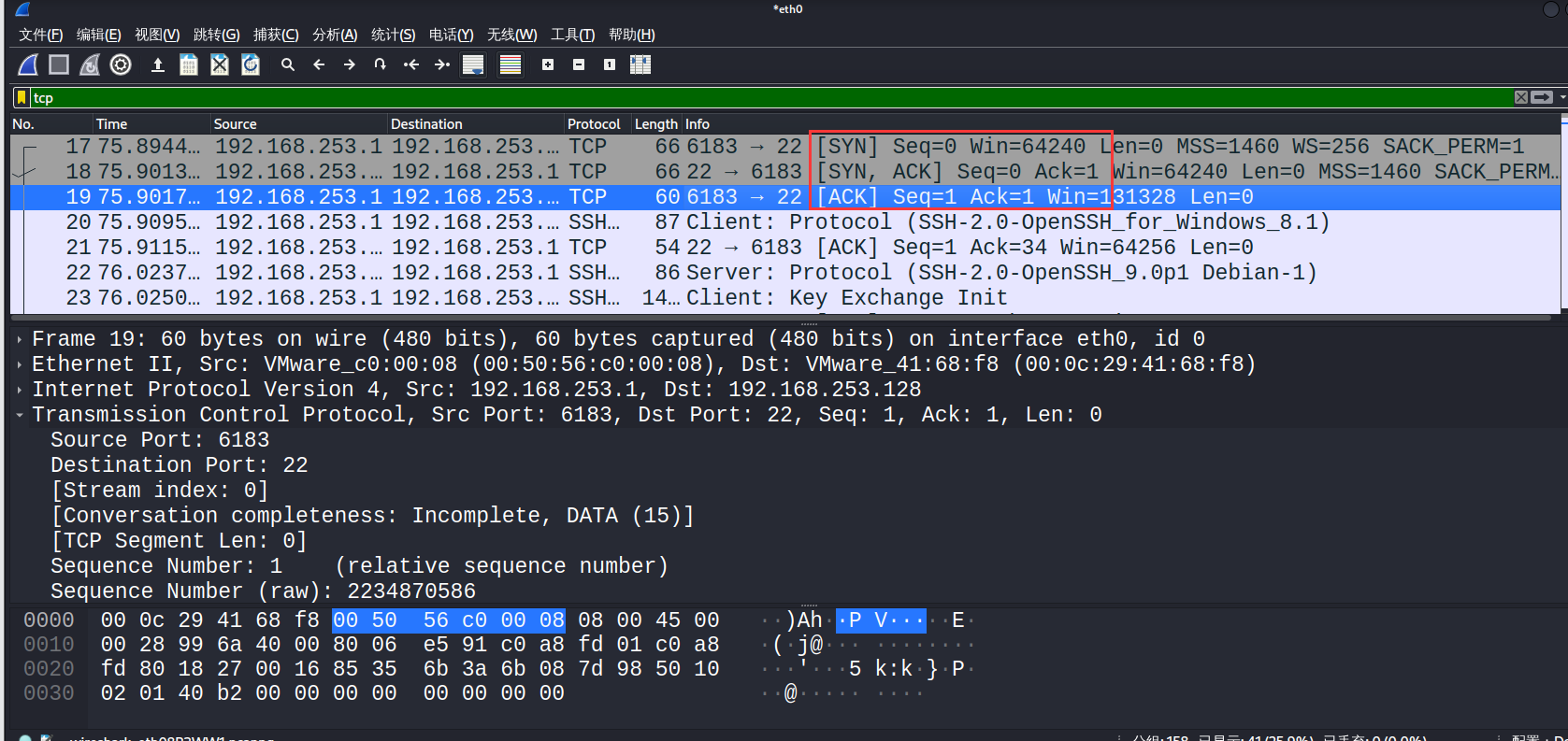

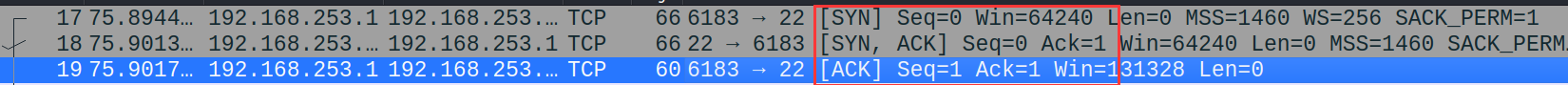

1.利用Wireshark监听HTTP的访问过程,找出TCP建立连接的三次握手的相关IP数据报文,并解析TCP建立连接的三次握手的过程,及IP数据报文的变化情况。

答:三次握手的过程:

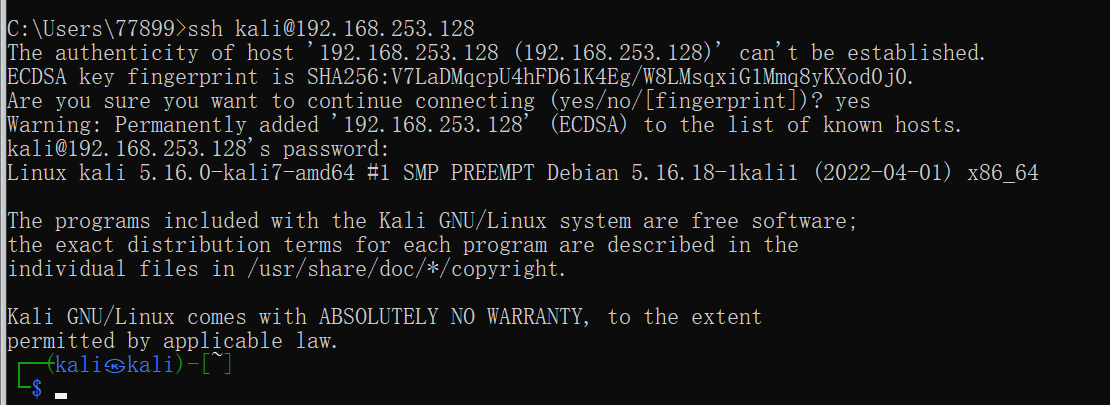

建立tcp连接

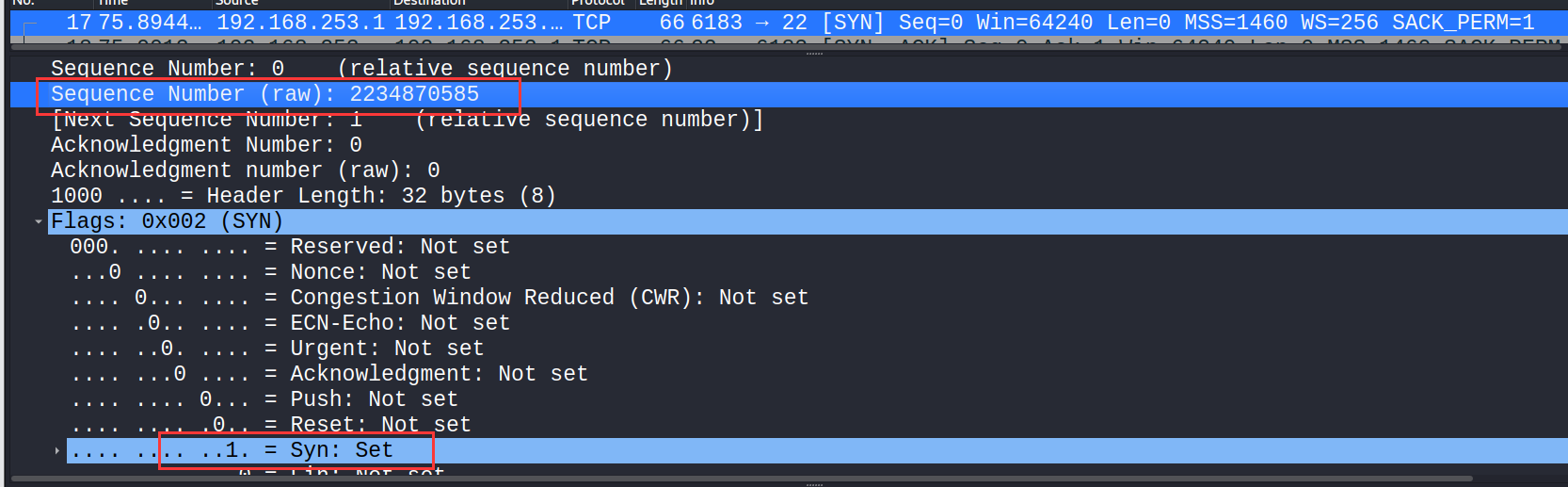

第一次握手

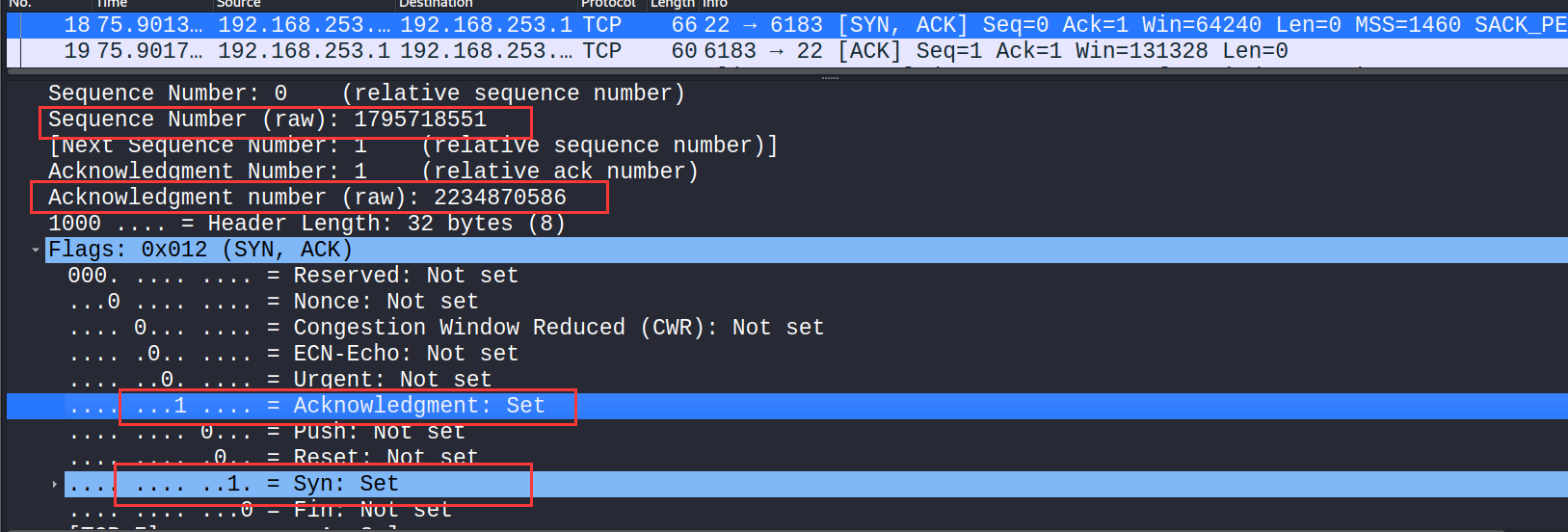

Seq=2234870585=x,SYN=1

第二次握手

Seq=1795718551=y,ack=2234870586=x+1,SYN=1,ACK=1。

第三次握手

Ack=1795718552=y+1,ACK=1。

2.尝试抓一下目标地址是隔壁同学主机的TCP数据包,能抓到吗?能抓到哪些类型的包?为什么?

答:不能,因为一个网络中在正常情况下每台电脑的IP地址以及MAC地址都是不同的,报文只会送到对应的地址,如果包的目的地不是本机本网段的地址,网卡会拒绝接受,而且Wireshark也只能抓本机网卡的包,所以隔壁同学主机的包时抓不到的。

3.登陆到网上的一些系统,尝试获取用户名和口令,观察这些系统的口令是明文还是密文形式的?

答:大部分为明文。

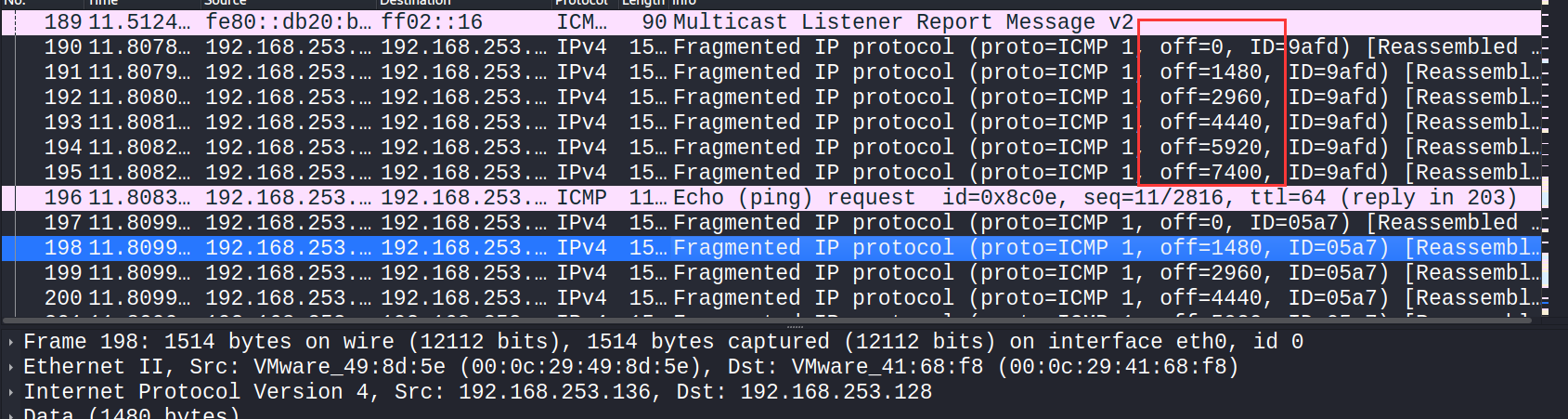

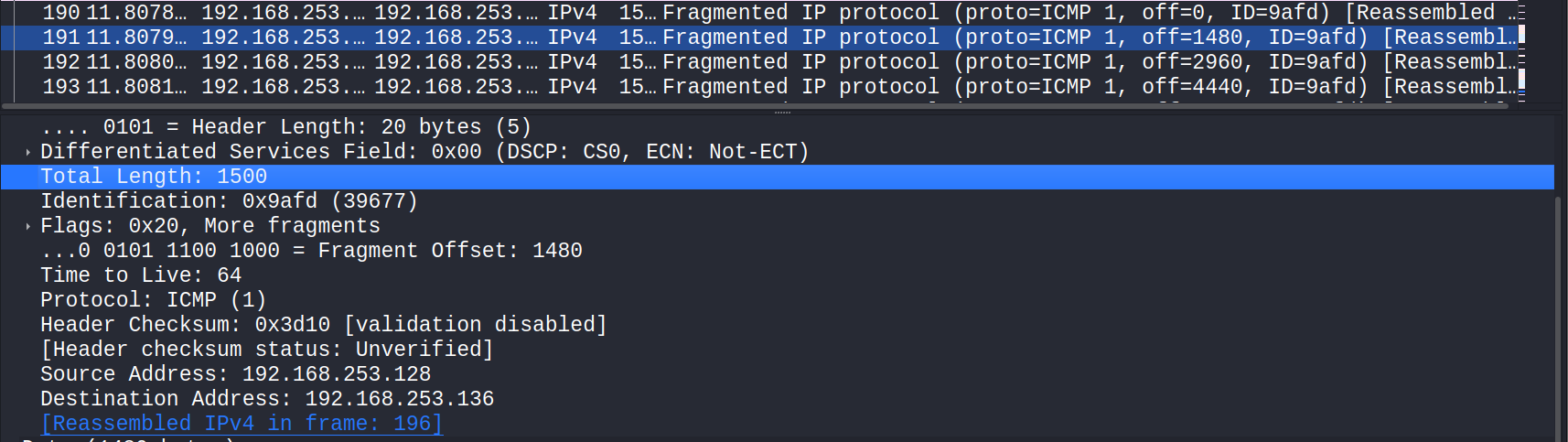

4.使用Ping大包命令,考察包的分片情况,分析与分片有关的字段。

5.在目前您虚拟机的网络环境下,如何能抓到所有的包?

答:可以使用ARP欺骗伪装成路由。

浙公网安备 33010602011771号

浙公网安备 33010602011771号