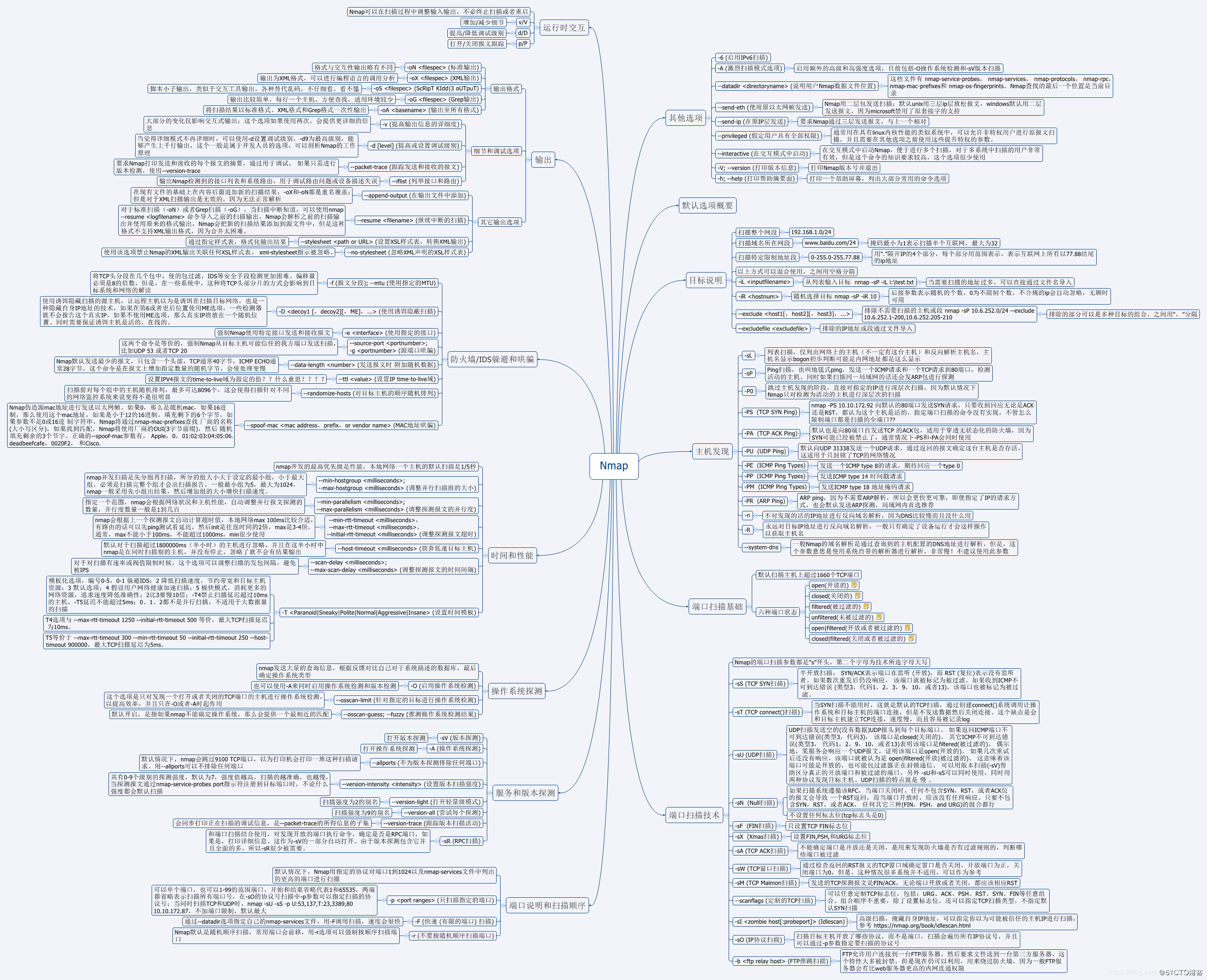

nmap使用

常用的参数(具体细节可以在上图进行对照):

-sS 半开扫描(TCP SYN扫描),执行速度快,不容易被注意到,可以避免被记入目标系统的日志,需要root权限。它常常被称为半开放扫描, 因为它不打开一个完全的TCP连接。它发送一个SYN报文, 就像您真的要打开一个连接,然后等待响应。

-sT 当SYN扫描不能用时,TCP Connect()扫描就是默认的TCP扫描。会在⽬标主机的⽇志中记录⼤批连接请求和错误信息,但是由于是tcp connect()扫描,容易被记录。当SYN扫描可用时,它通常是更好的选择

-sP ping扫描,Nmap在扫描端⼜时,默认都会使⽤ping扫描,只有主机存活,Nmap才会继续扫描。

-sU UDP扫描,但UDP扫描是不可靠的,速度也比较慢

-sA 这种扫描与目前为止讨论的其它扫描的不同之处在于 它不能确定open(开放的)或者 open|filtered(开放或者过滤的))端口。 它用于发现防火墙规则,确定它们是有状态的还是无状态的,哪些端口是被过滤的。

-sV 探测端⼜服务版本

-Pn 扫描之前不需要⽤ping命令,有些防⽕墙禁⽌ping命令。可以使⽤此选项进⾏扫描

-v 显⽰扫描过程,推荐使⽤

-p 指定端⼜,如“1-65535、1433、135、22、80”等

-O 启⽤远程操作系统检测,存在误报

-O --osscan-limit 针对指定的目标进行操作系统检测

-O --osscan-guess 当Nmap无法确定所检测的操作系统时,会尽可能地提供最相近的匹配,Nmap默认 进行这种匹配

-A 全⾯系统检测、启⽤脚本检测、扫描等

-oN/-oX/-oG 将报告写⼊⽂件,分别是正常、XML、grepable 三种格式

-iL 读取主机列表,例如,-iL “C:\ip.txt”

————————————————

版权声明:本文为CSDN博主「N0Sun諾笙」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/zz_Caleb/java/article/details/95335060

-sT 当SYN扫描不能用时,TCP Connect()扫描就是默认的TCP扫描。会在⽬标主机的⽇志中记录⼤批连接请求和错误信息,但是由于是tcp connect()扫描,容易被记录。当SYN扫描可用时,它通常是更好的选择

-sP ping扫描,Nmap在扫描端⼜时,默认都会使⽤ping扫描,只有主机存活,Nmap才会继续扫描。

-sU UDP扫描,但UDP扫描是不可靠的,速度也比较慢

-sA 这种扫描与目前为止讨论的其它扫描的不同之处在于 它不能确定open(开放的)或者 open|filtered(开放或者过滤的))端口。 它用于发现防火墙规则,确定它们是有状态的还是无状态的,哪些端口是被过滤的。

-sV 探测端⼜服务版本

-Pn 扫描之前不需要⽤ping命令,有些防⽕墙禁⽌ping命令。可以使⽤此选项进⾏扫描

-v 显⽰扫描过程,推荐使⽤

-p 指定端⼜,如“1-65535、1433、135、22、80”等

-O 启⽤远程操作系统检测,存在误报

-O --osscan-limit 针对指定的目标进行操作系统检测

-O --osscan-guess 当Nmap无法确定所检测的操作系统时,会尽可能地提供最相近的匹配,Nmap默认 进行这种匹配

-A 全⾯系统检测、启⽤脚本检测、扫描等

-oN/-oX/-oG 将报告写⼊⽂件,分别是正常、XML、grepable 三种格式

-iL 读取主机列表,例如,-iL “C:\ip.txt”

————————————————

版权声明:本文为CSDN博主「N0Sun諾笙」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/zz_Caleb/java/article/details/95335060

浙公网安备 33010602011771号

浙公网安备 33010602011771号