PKI及SSL协议分析

PKI的基本组成,完整的PKI系统必须具有权威认证机构(CA)、数字证书库、密钥备份及恢复系统、证书作废系统、应用接口(API)等基本构成部分,构建PKI也将围绕着这五大系统来着手构建。

任务一:搭建CA服务器

本任务初步了解CA服务器的原理和配置过程。操作都在CA服务器上。

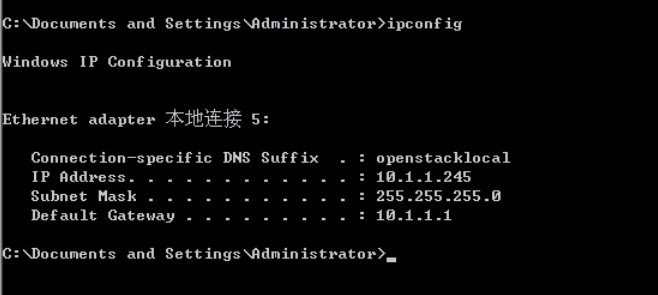

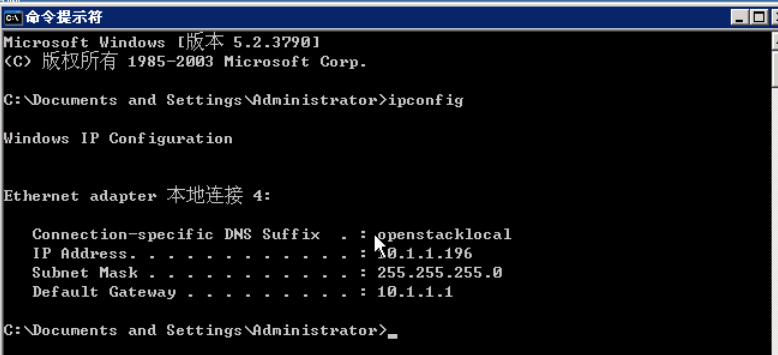

1、远程桌面方式登录到CA服务器,在CMD下查看本机IP地址:

ipconfig

注:在本例中CA服务器IP为10.1.1.245,但在做实验过程中,IP可能会出现变动,要记住自己CA的IP,在后面实验过程中填写自己的IP,否则实验可能失败。

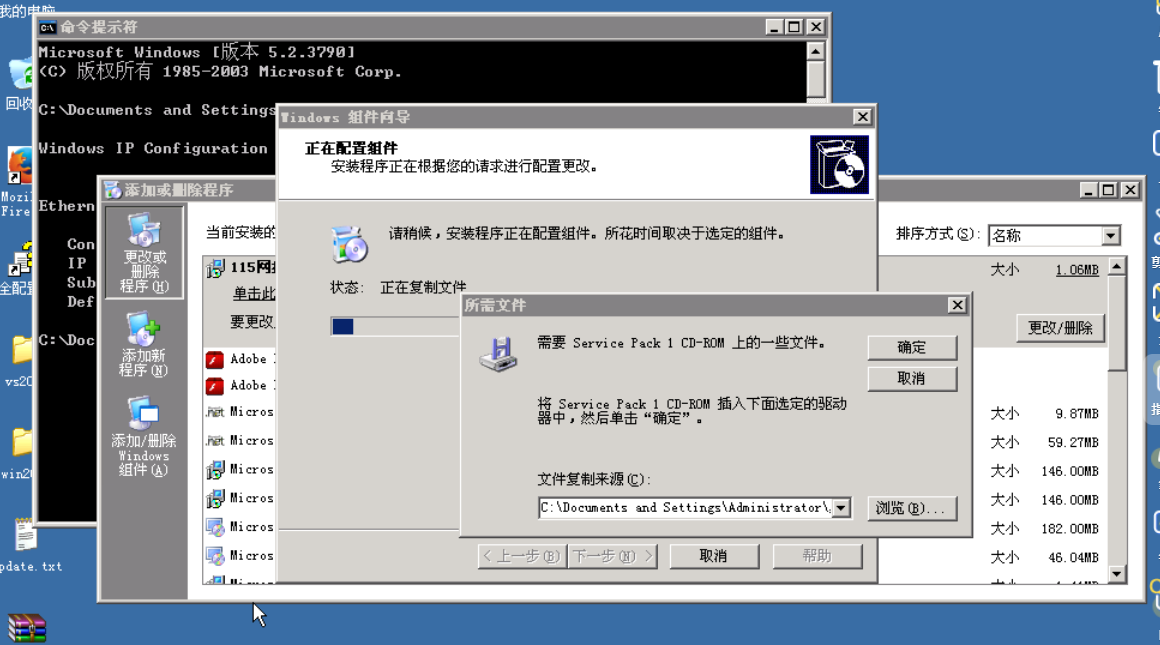

2、安装证书服务

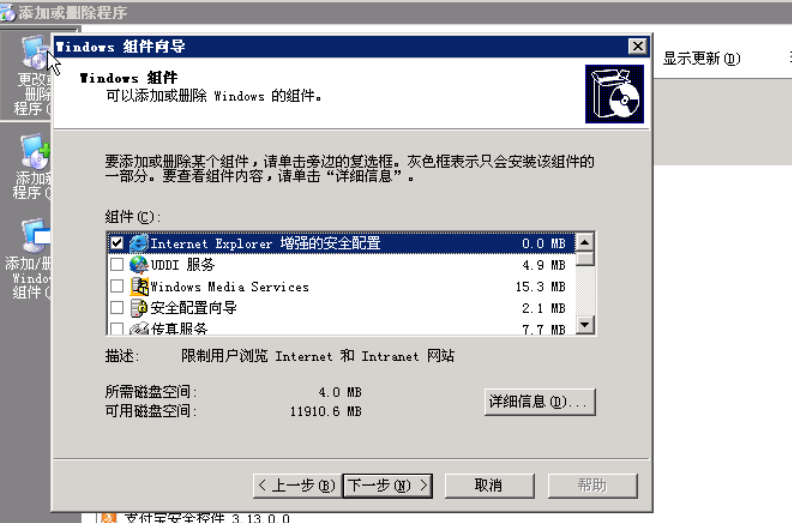

依次点击:“开始”->>“控制面板”->>“添加或删除程序”,以打开添加或删除程序对话框:

依次点击:“添加删除windows组件”,在组件向导中选中“应用程序服务器”与“证书服务”,先不要点击下一步:

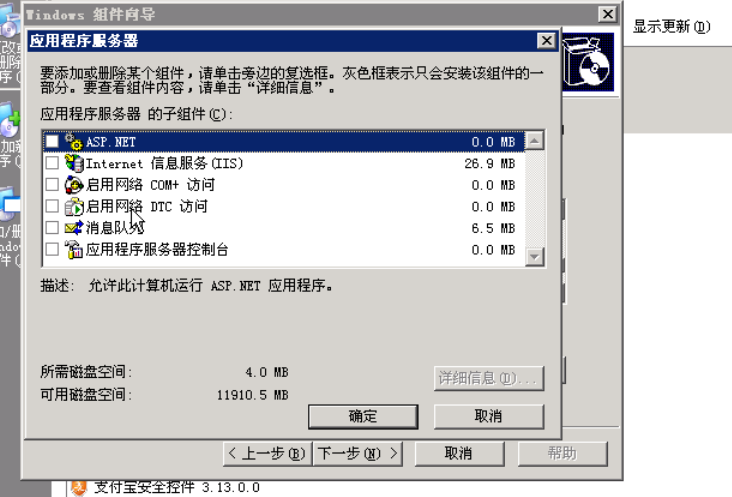

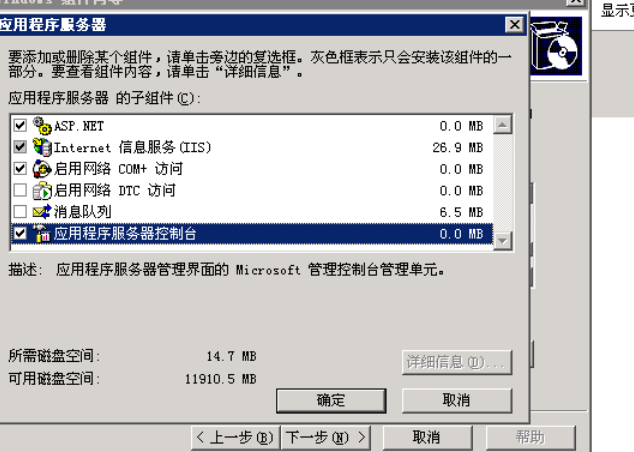

双击“应用程序服务器”,选中“ASP.NET”与“Internet信息服务(IIS)”,如下图:

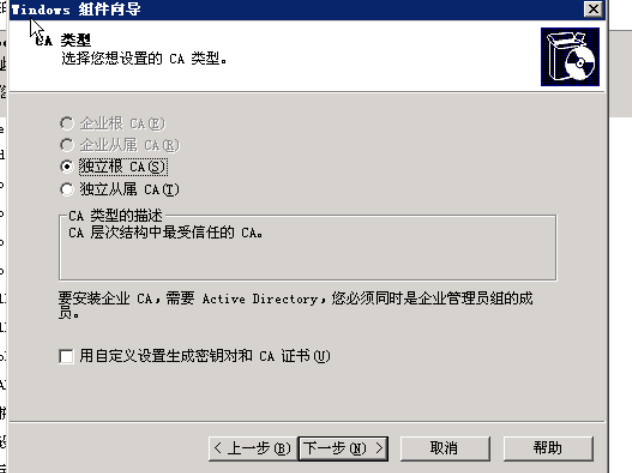

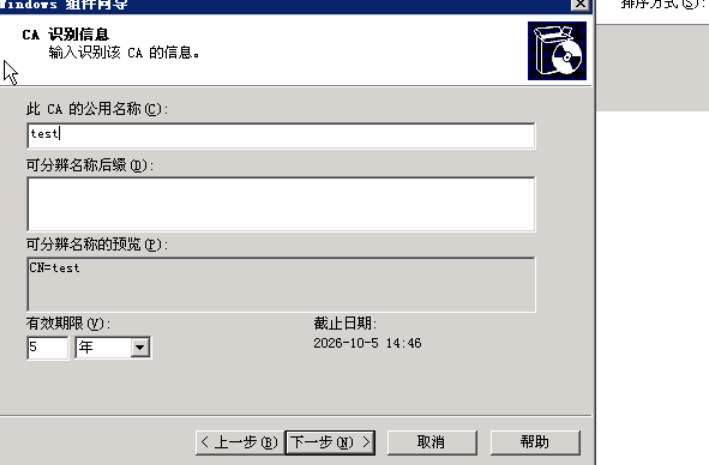

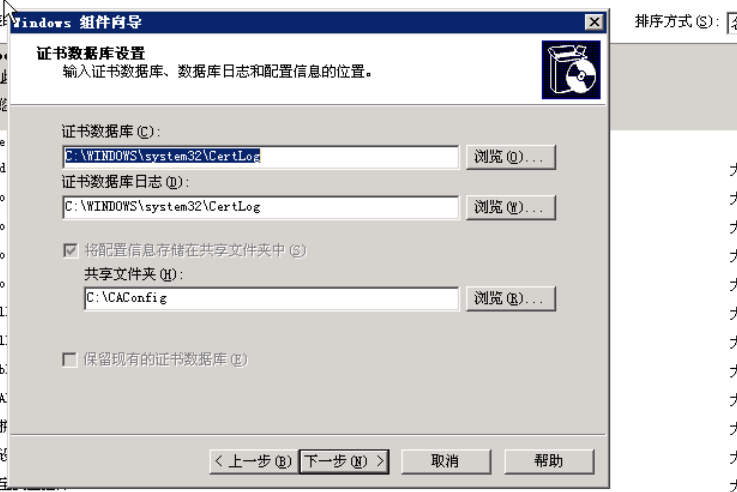

点击“确定”开始安装,在出现的对话框中选择“独立根”,继续安装过程

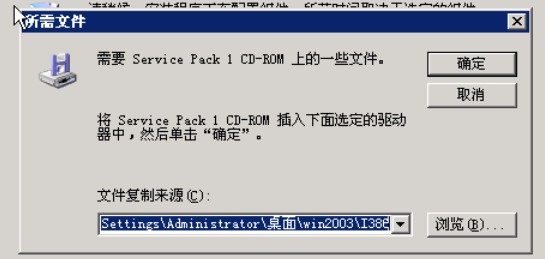

单击下一步后进行安装,在安装过程中会提示“输入磁盘”,按照安装IIS的方式,单击“浏览”、找到文件,确定完成安装。

(浏览到桌面-win2003-I386目录下)

在安装完成后会提示启用Active Server Page,点击“确定

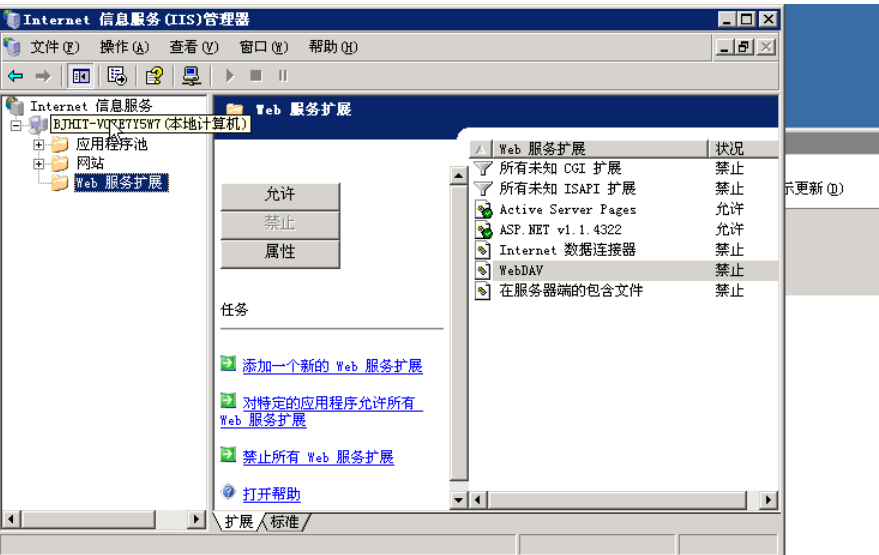

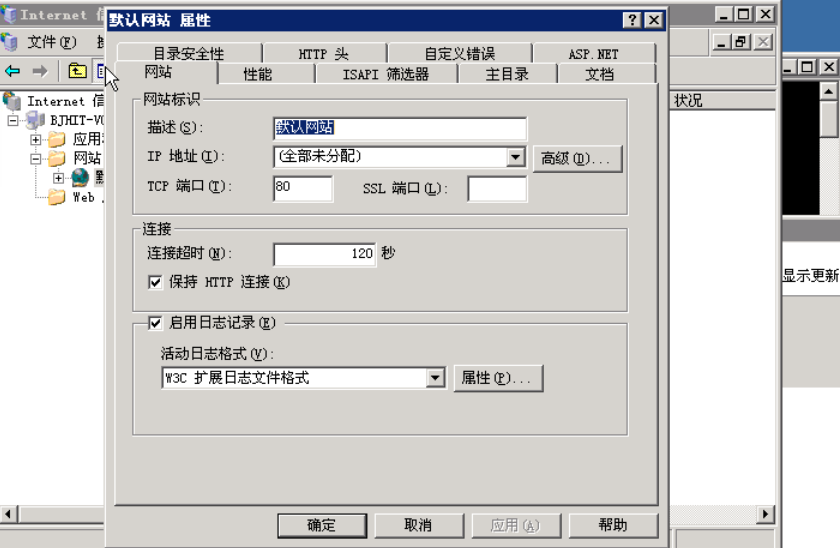

安装完成后会发现有管理工具中多了“Internet信息服务(IIS)”,找到并打开:

右键“默认网站”,选择“属性”:

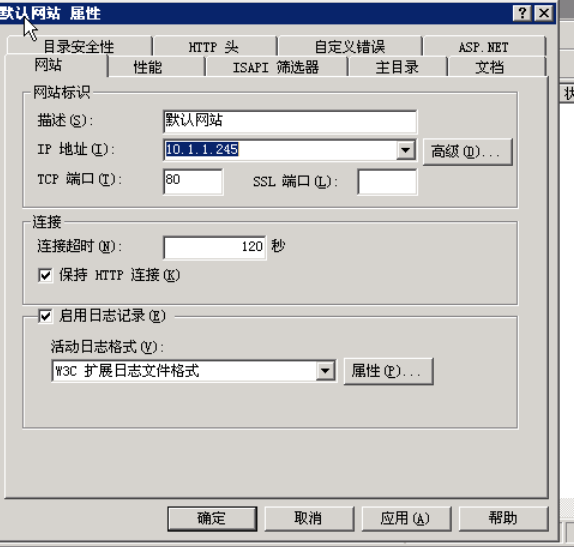

会出现如下属性对话框,在对话框中IP地址选择为本机IP(一般IP已经存在,不用手工输入),并点击确定:

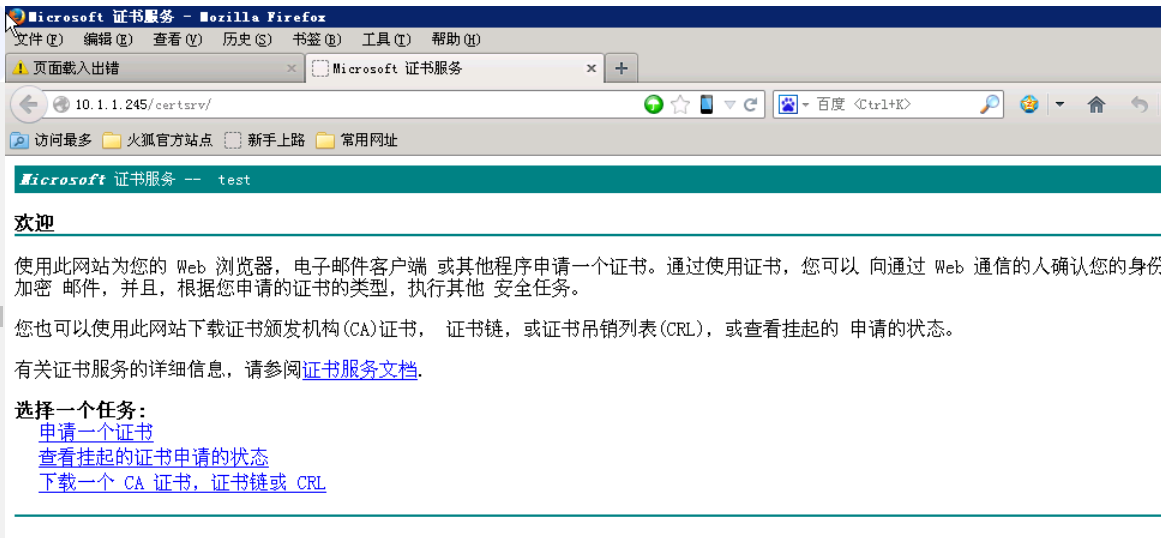

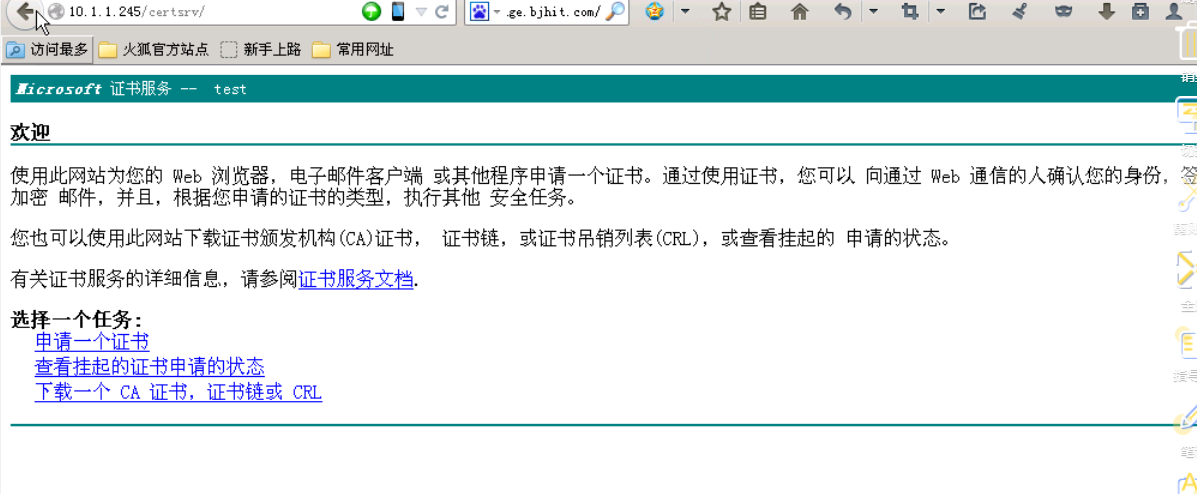

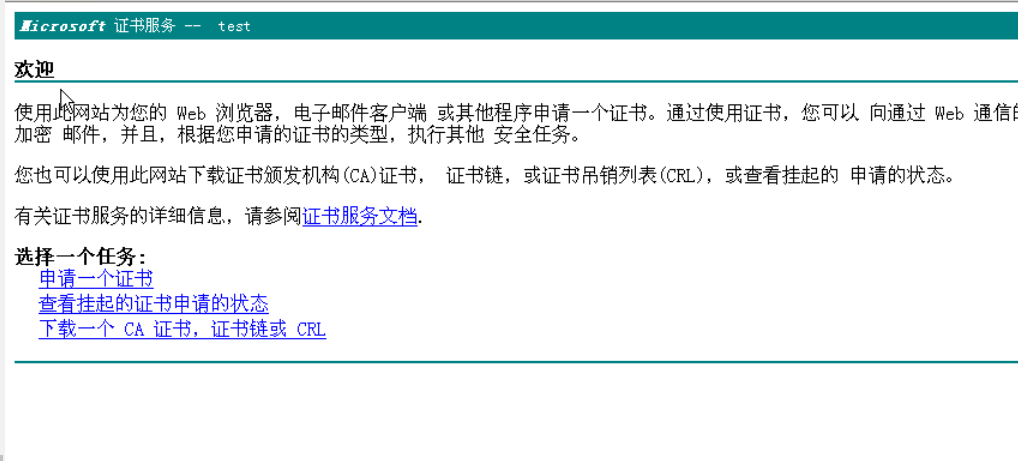

打开浏览器输入 http://10.1.1.245/certsrv/ 可以浏览证书服务器

任务二:搭建HTTPS服务器

1、证书申请

登录到要搭建https服务的“网站”主机,查看IP:

按照搭建CA服务器的方法安装IIS,区别是只选择“应用程序服务器”,

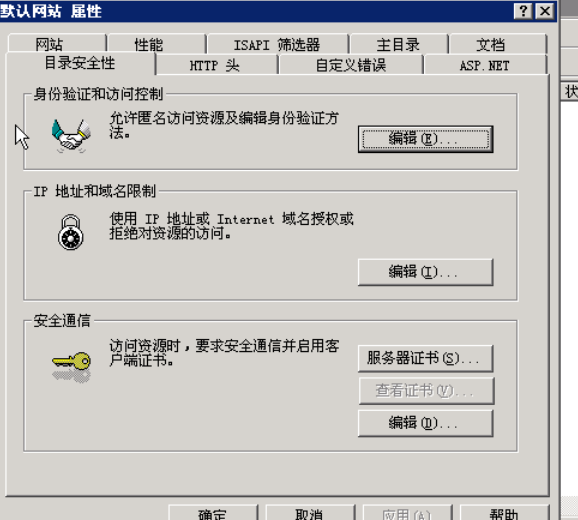

安装完成后,打开IIS,右键“默认网站”,选择“属性”:

在“默认网站属性”中选择“目录安全性”标签,点击“服务器证书”:

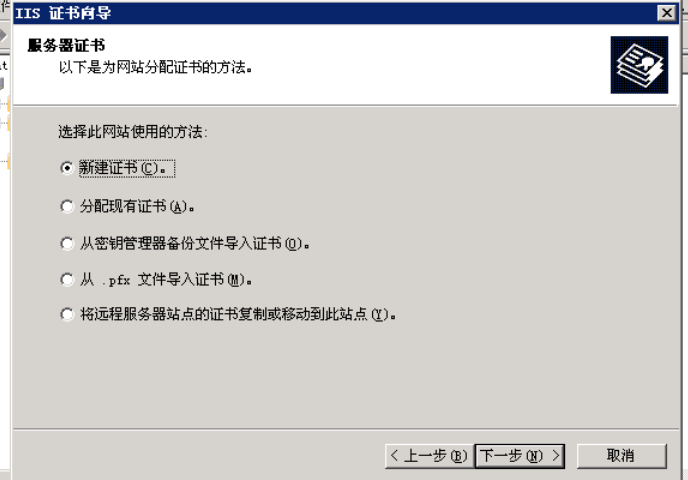

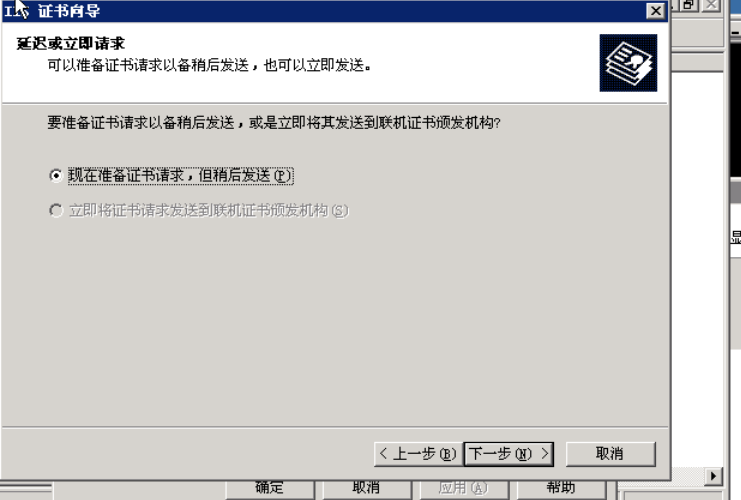

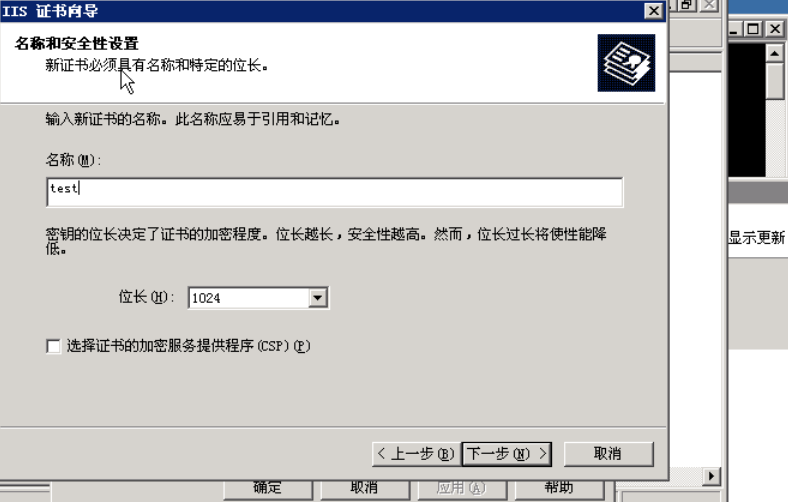

出现如下对话框,保持默认选项“新建证书”不动,继续下一步:

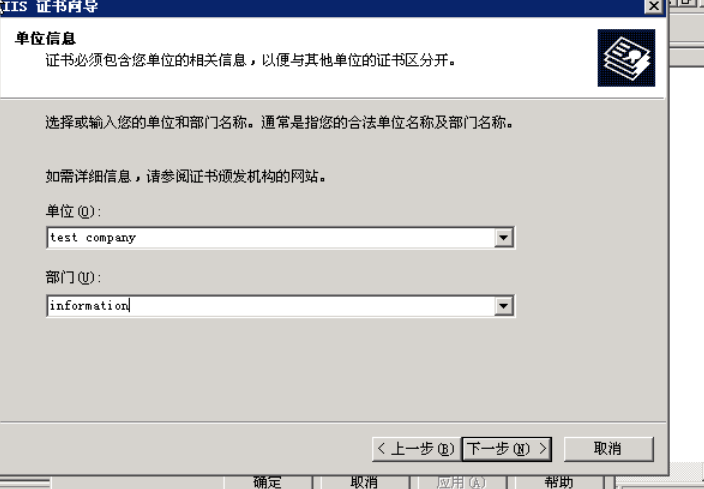

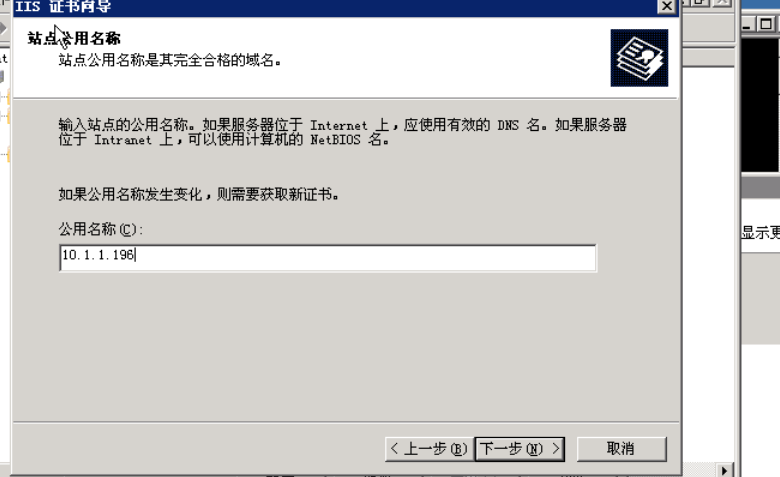

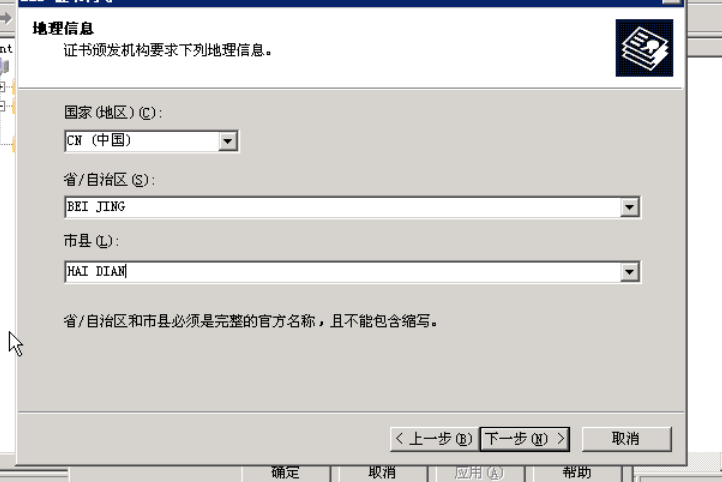

填写公用名称,由于在本环境中没有使用DNS服务器,没有域名因此使用IP地址访问,在公用名称中输入本机的IP地址,如果名称错误,后面过程中会出现问题,因此应仔细核对:

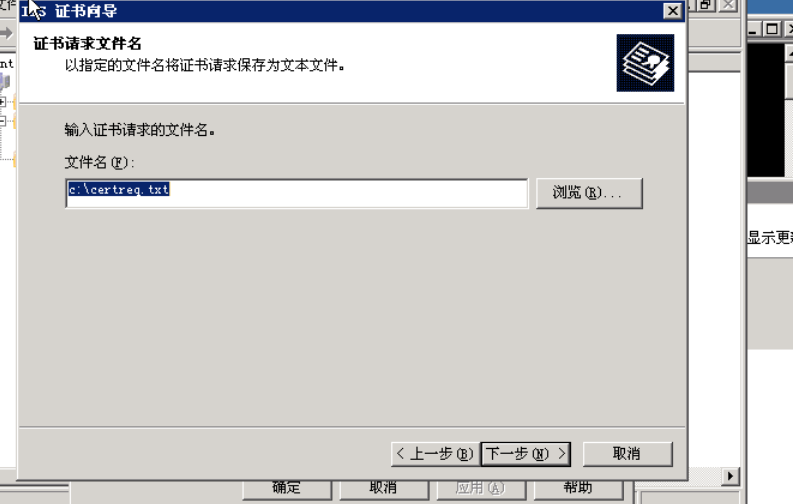

可以使用默认的文件名,但要记住存放地址:

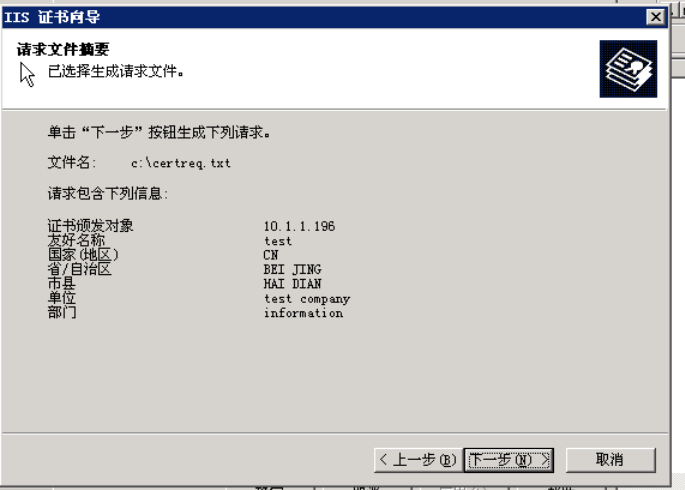

确认信息后,完成请求证书的设置。

接下来申请证书。

打开浏览器,输入刚才我们搭建的证书服务器地址:

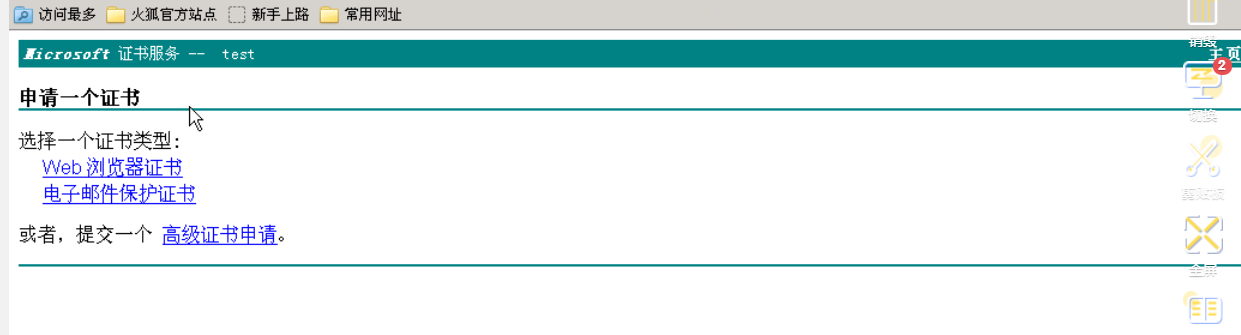

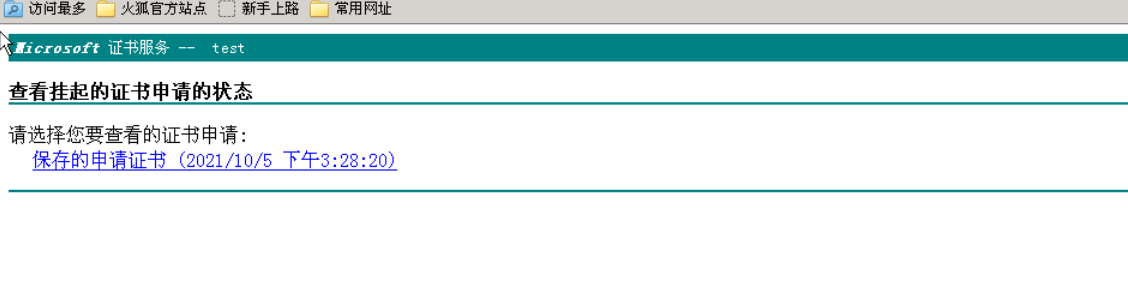

Http://10.1.1.245/certsrv/ (在实验中根据自己情况填写IP),在证书服务页面点击“申请一个证书”

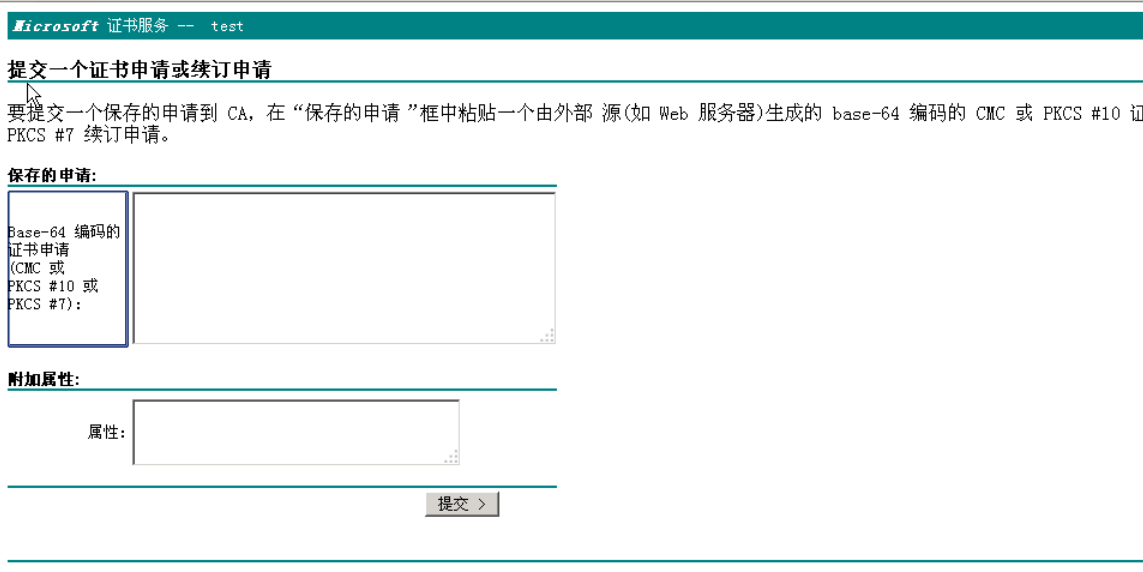

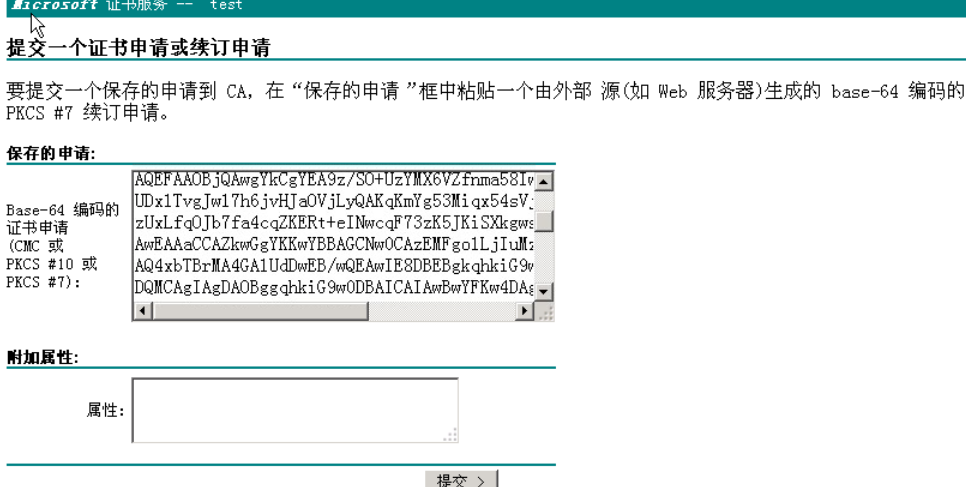

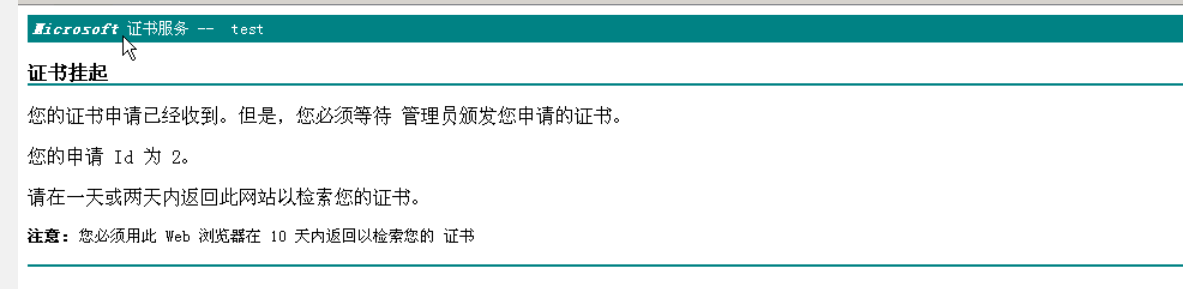

打开前面步骤建立的文本文件,将文本文件的内容复制到页面中,并提交:

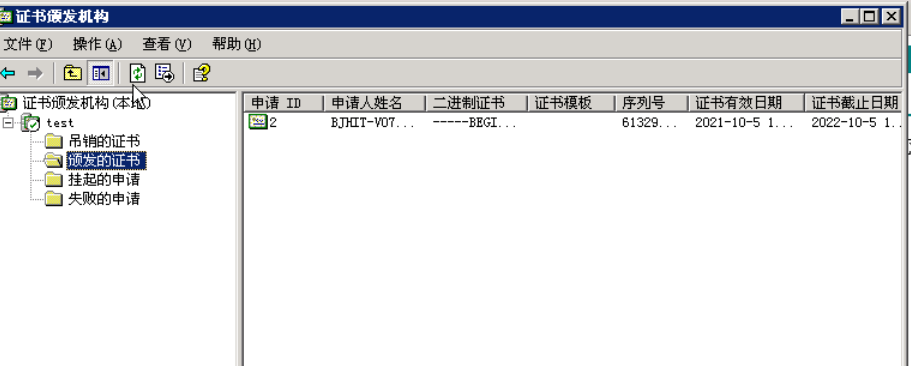

2、证书的颁发

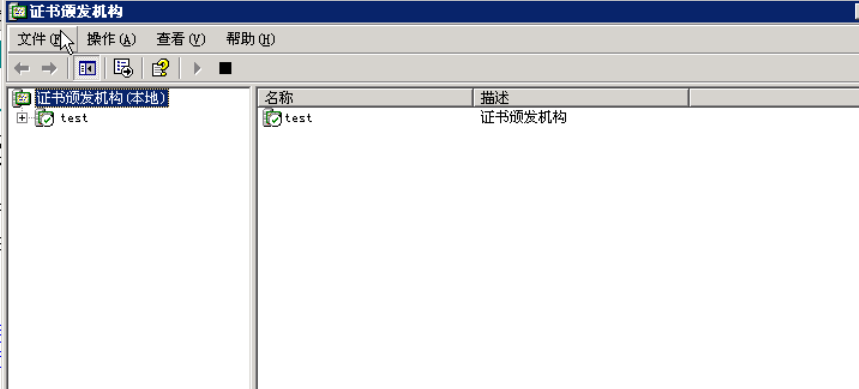

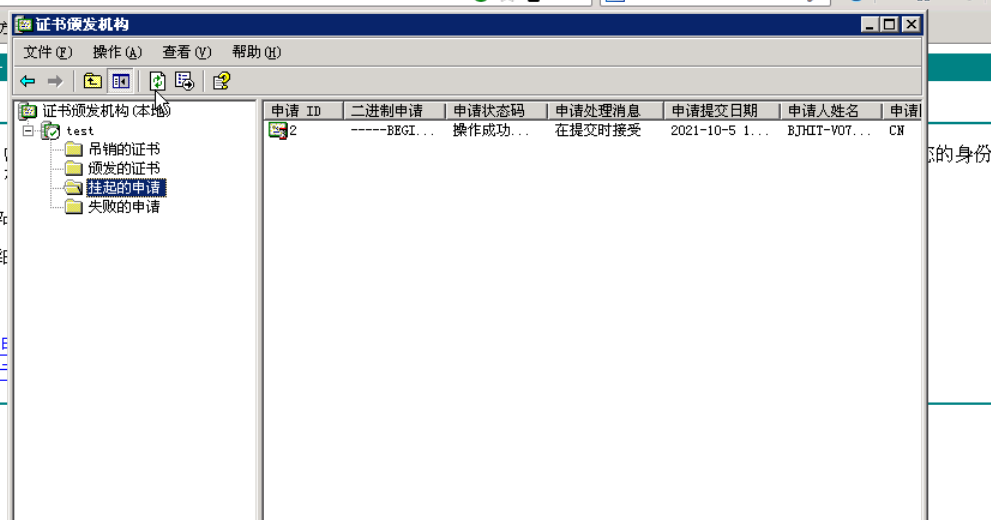

证书的颁发在证书服务器中操作,接下来的操作是证书审核员的角色,切换到CA服务器,点击“开始”>>“管理工具”>>“证书颁发机构”:

右键所有任务,选择“颁发”:

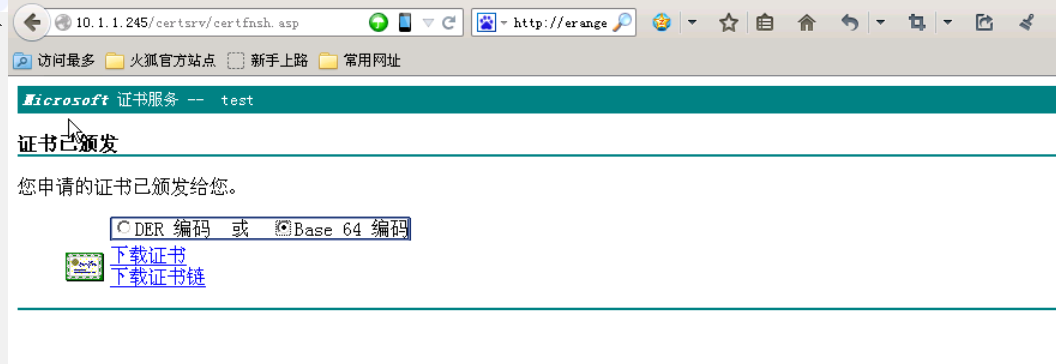

3、下载并应用证书

本操作是网站主机上。

将证书保存到桌面,以便查找,可以看到桌面上的证书文件。

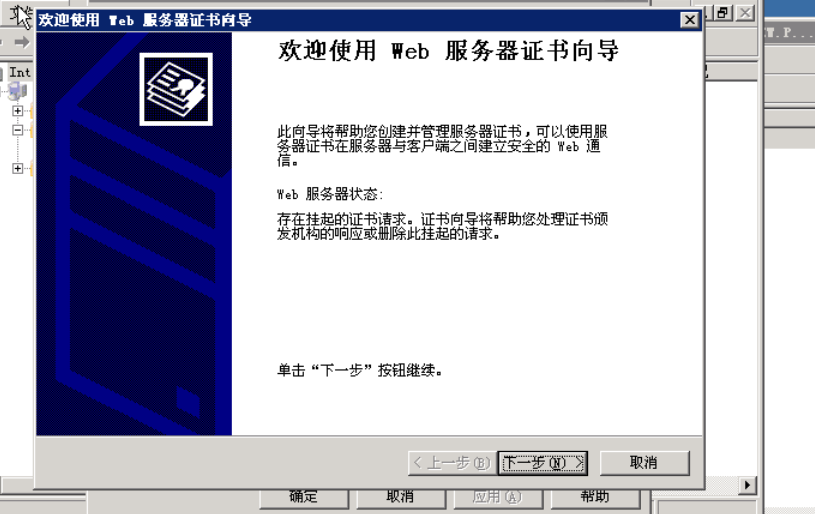

再进入到默认网站属性,选择“目录安全性”,单击“服务器证书”:

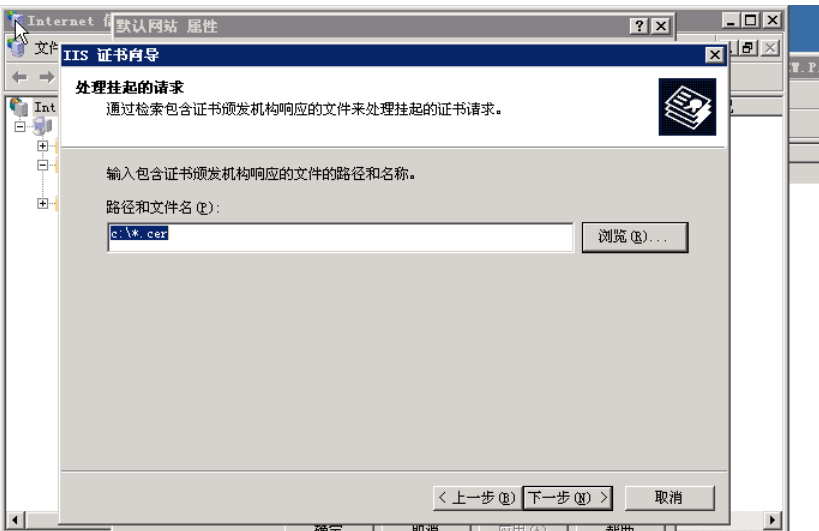

在“处理挂起请求”中选择“浏览”,选择刚才下载的证书文件,并打开,下一步,使用默认的443端口,点击下一步:

继续下一步,完成向导。

打开默认网站属性,选择“目录安全性”标签,单击“编辑”

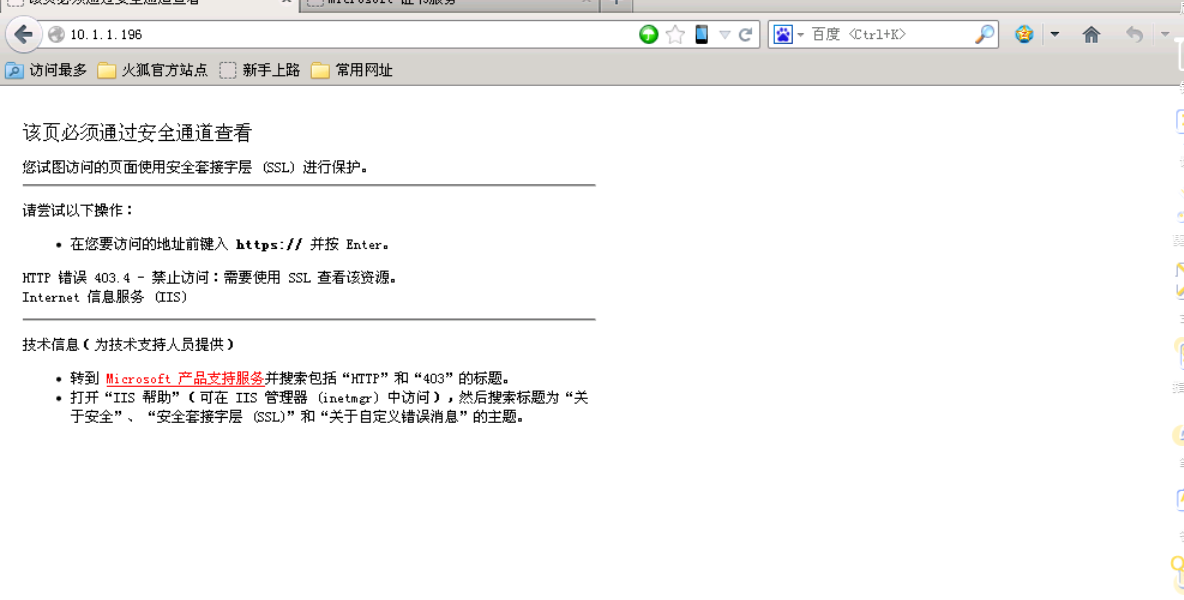

选择“要求安全通道”,确定:

任务三:访问HTTPS服务器

在“CA服务器”中打开已经申请了HTTPS服务的网站:

输入https://10.1.1.196 (按照实际情况),会出现一个证书安全问题的确认,单击“是”,进行浏览:

可以看到能够通过HTTPS协议浏览。

、

1.通过本实验,论述本实验中有哪些角色?他们的任务分别是什么?

CA;证书库;使用证书的网站

服务器和网站,服务器负责证书的颁发,网站负责证书的申请。

2.对数据包进行分析,比较使用HTTP和HTTPS有什么不同?

HTTP协议传输的数据都是未加密的,也就是明文的,因此使用HTTP协议传输隐私信息非常不安全,为了保证这些隐私数据能加密传输,于是网景公司设计了SSL(Secure Sockets Layer)协议用于对HTTP协议传输的数据进行加密,从而就诞生了HTTPS。简单来说,HTTPS协议是由SSL+HTTP协议构建的可进行加密传输、身份认证的网络协议,要比http协议安全。

HTTP与HTTPS的区别 - konglingbin - 博客园 (cnblogs.com)

3.实验中我们是自己给自己签发证书,而且名称单位完全可以随意编造,同学可以尝试伪造别人的自签名证书,看看有什么反应。浏览器会不会识别出来。

不可以, 而 使用支持浏览器的SSL证书就不会有被伪造的问题,颁发给用户的证书是全球唯一的可以信任的证书,是不可以伪造的,一旦欺诈网站使用伪造证书(证书信息一 样),浏览器有一套可靠的验证机制,会自动识别出伪造证书而警告用户此证书不受信任,可能试图欺骗您或截获您向服务器发送的数据!

自签证书的安全性问题 - JaxYoun - 博客园 (cnblogs.com)

4.12306也使用了自签证书,而且要求我们把它存入“受信任的根证书颁发机构”,这么做对12306网站有什么好处,对用户有什么坏处?

避免用户数据出现泄漏

安全:为什么我们必须停止信任12306的根证书 – 蓝点网 (landian.vip)

5.网上有很多收费的电子认证服务,可以提供证书颁发,那么使用这种证书的安全性如何?有没有脆弱点?

HTTPS证书为什么要收费?不就生成个电子证书嘛! - 简书 (jianshu.com)

浙公网安备 33010602011771号

浙公网安备 33010602011771号