实验3:OpenFlow协议分析实践

实验3:OpenFlow协议分析实践

一、实验目的

能够运用 wireshark 对 OpenFlow 协议数据交互过程进行抓包;

能够借助包解析工具,分析与解释 OpenFlow协议的数据包交互过程与机制。

二、实验环境

Ubuntu 20.04 Desktop amd64

三、实验要求

(一)基本要求

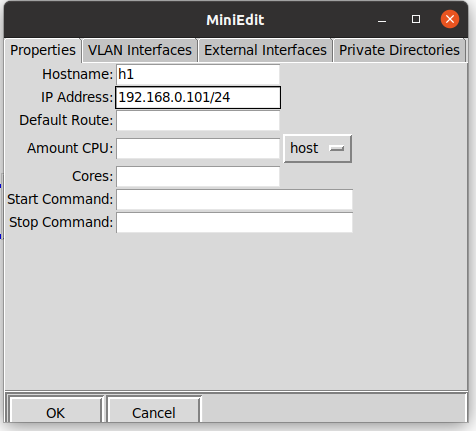

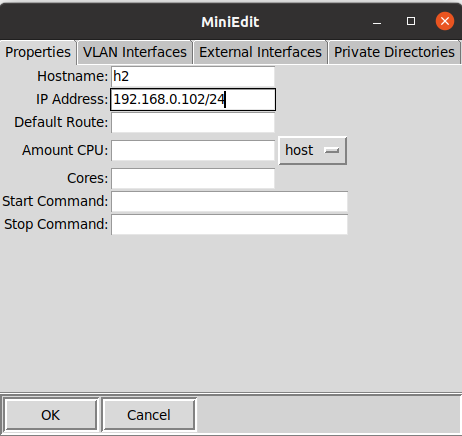

- 搭建下图所示拓扑,完成相关 IP 配置,并实现主机与主机之间的 IP 通信。用抓包软件获取控制器与交换机之间的通信数据。

| 主机 | IP地址 |

|---|---|

| h1 | 192.168.0.101/24 |

| h2 | 192.168.0.102/24 |

| h3 | 192.168.0.103/24 |

| h4 | 192.168.0.104/24 |

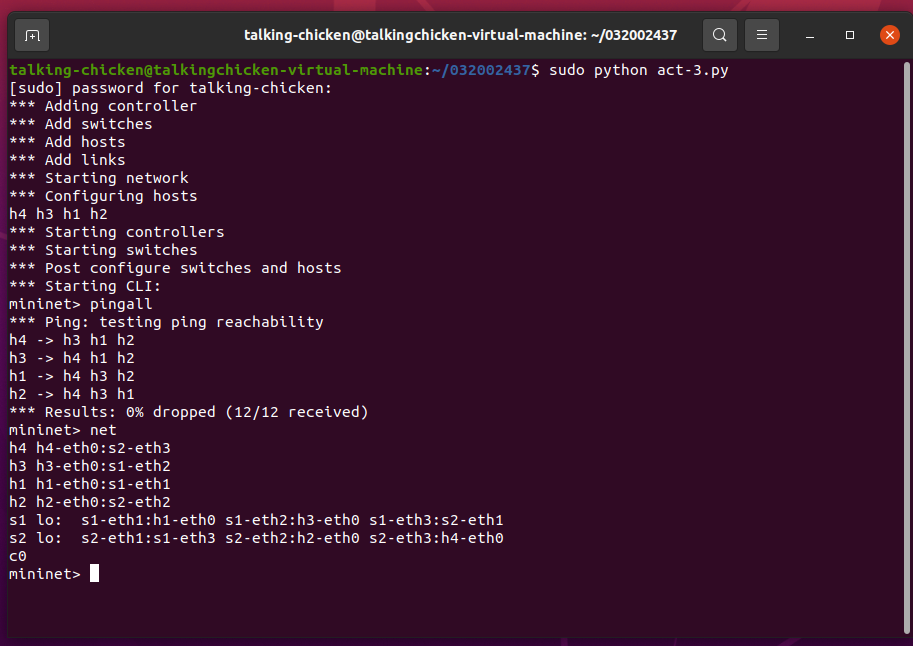

- 建立topo图

- 设置ip

- 测试联通性-pingall

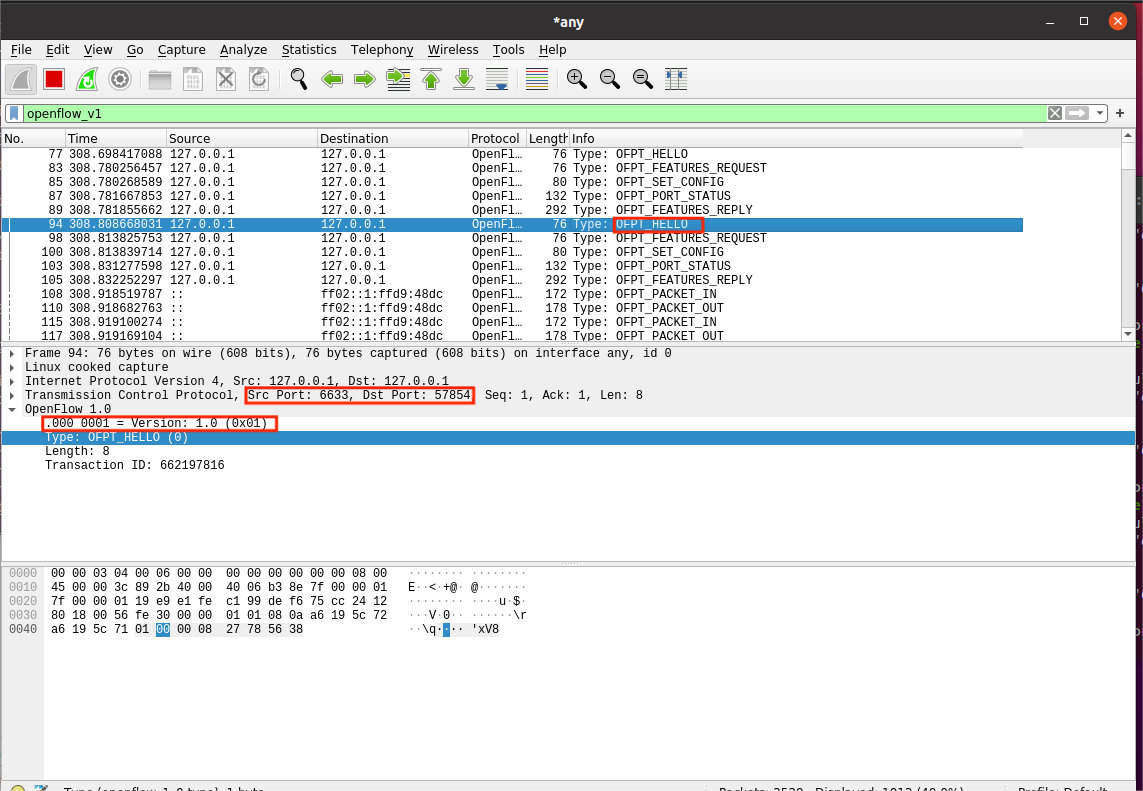

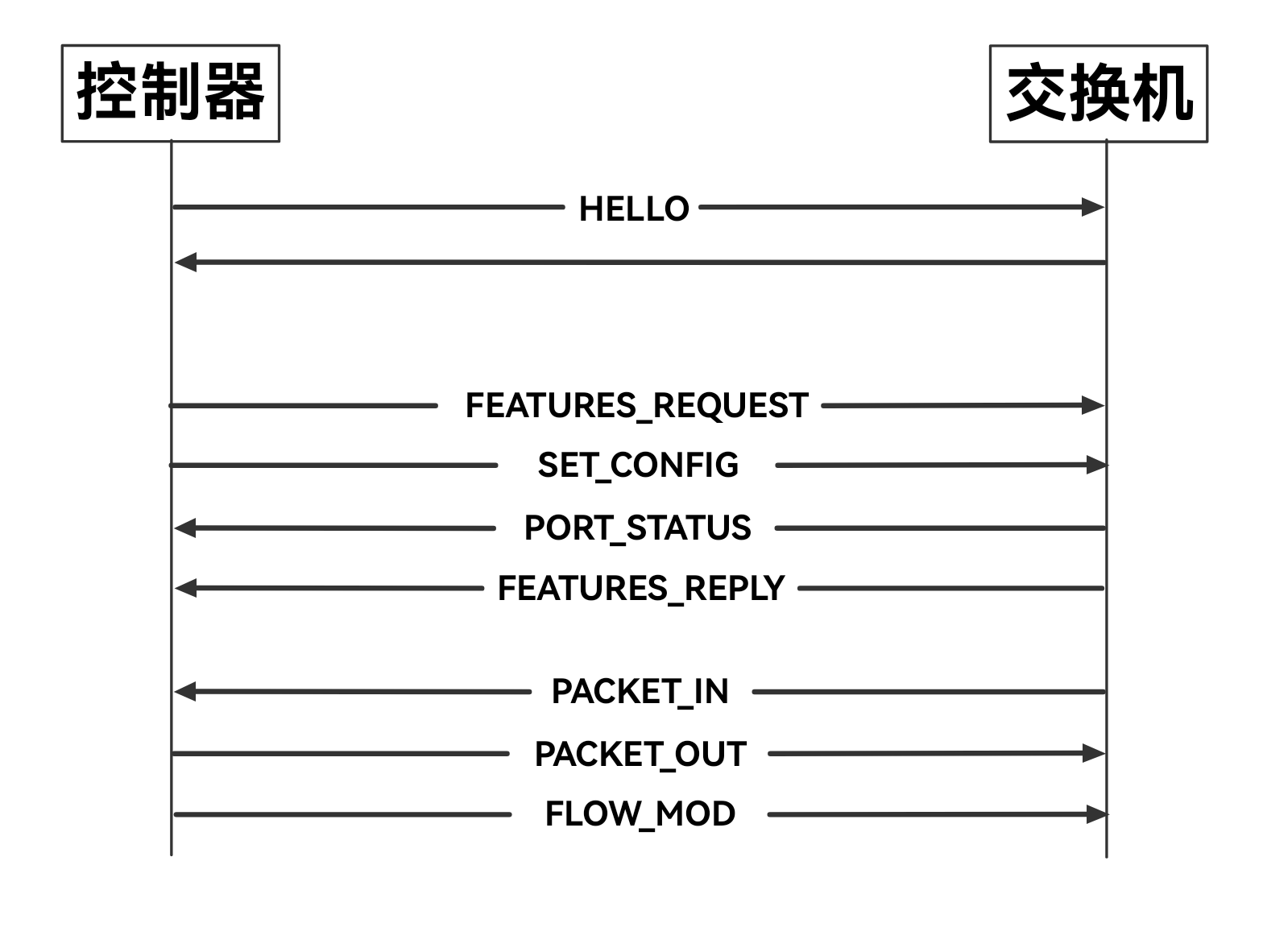

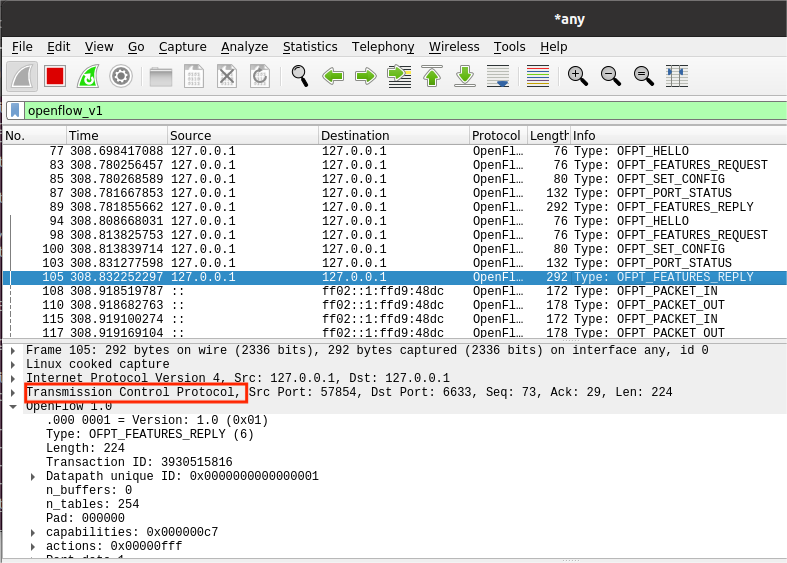

- 查看抓包结果,分析OpenFlow协议中交换机与控制器的消息交互过程,画出相关交互图或流程图。

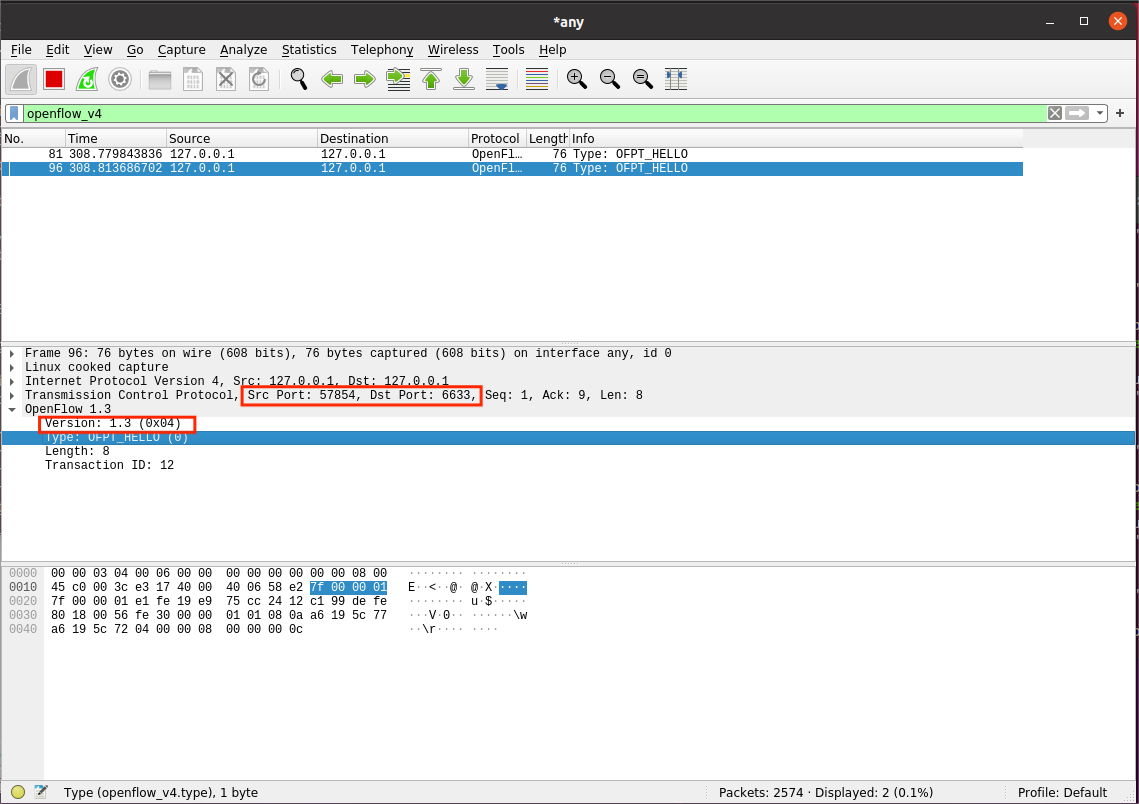

- Hello 控制器6633端口(支持Open Flow1.0) ---> 交换机57854端口

- 交换机57854端口(支持Open Flow1.5)---> 控制器6633端口

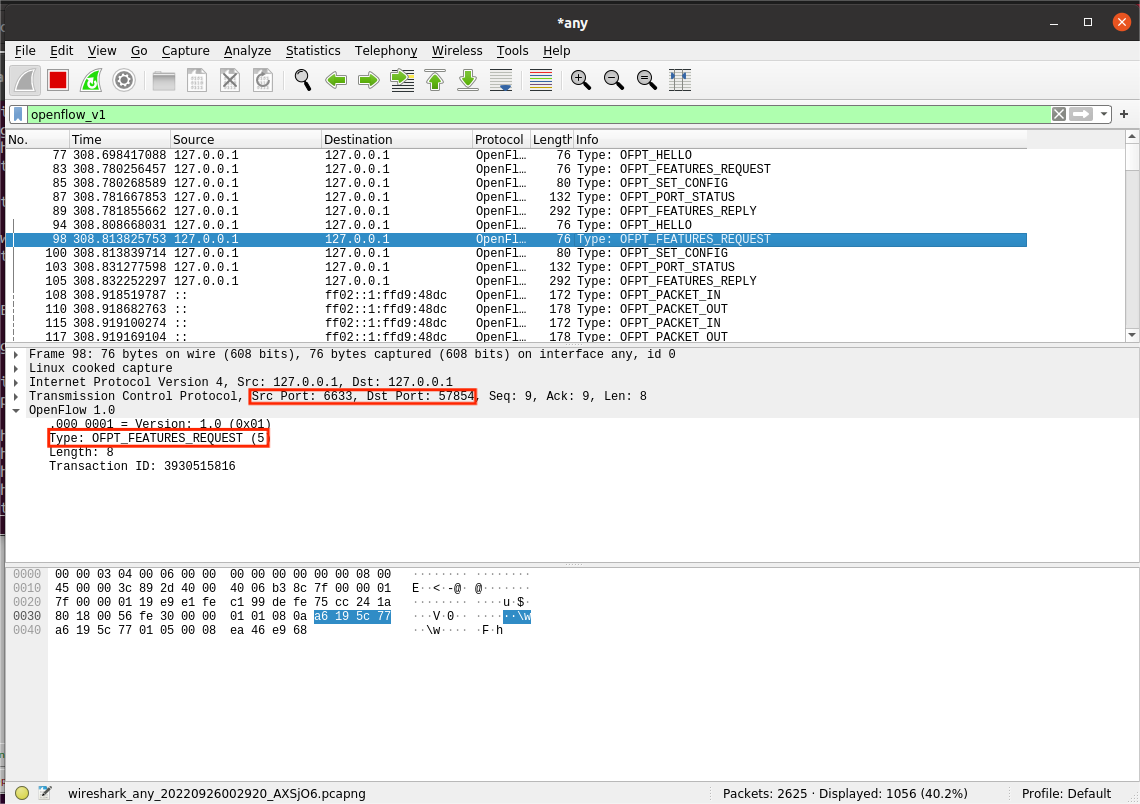

OFPT_HELLO后,双方建立连接使用openflow1.0协议 - FEATURES_REQUEST 从控制器6633端口到交换机57854端口,请求特征信息

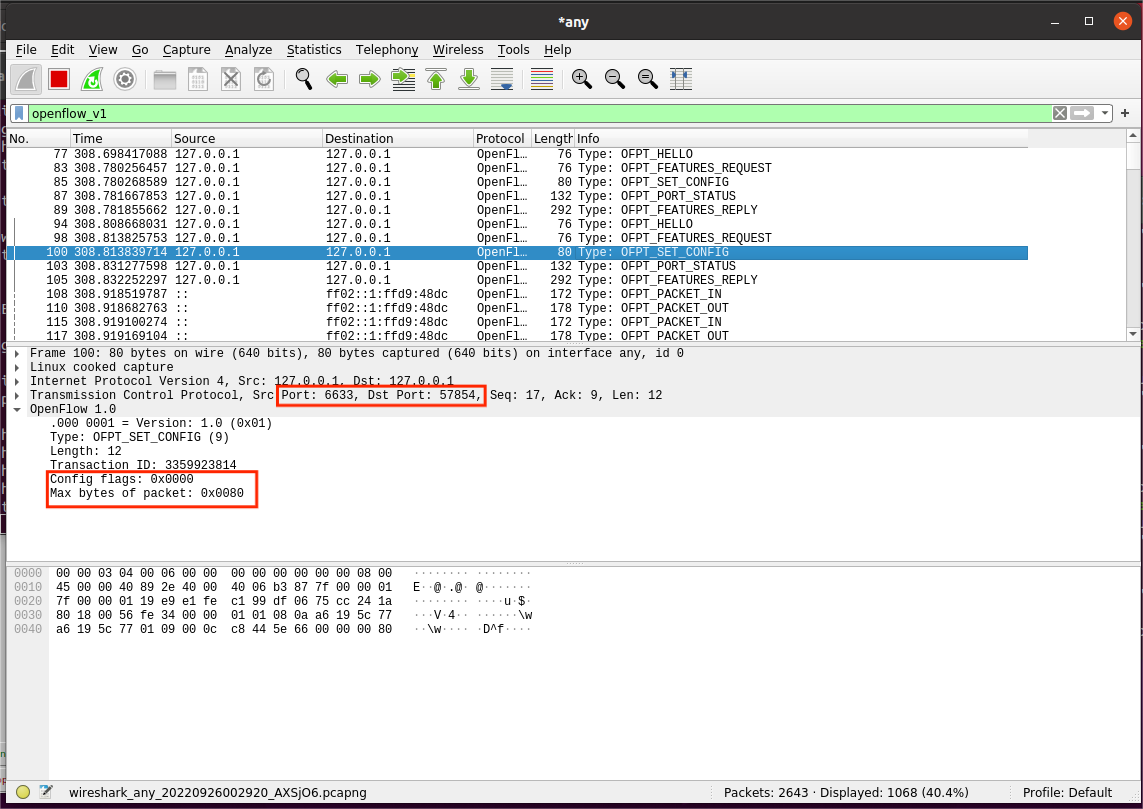

- SET_CONFIG 控制器6633端口到交换机57854端口

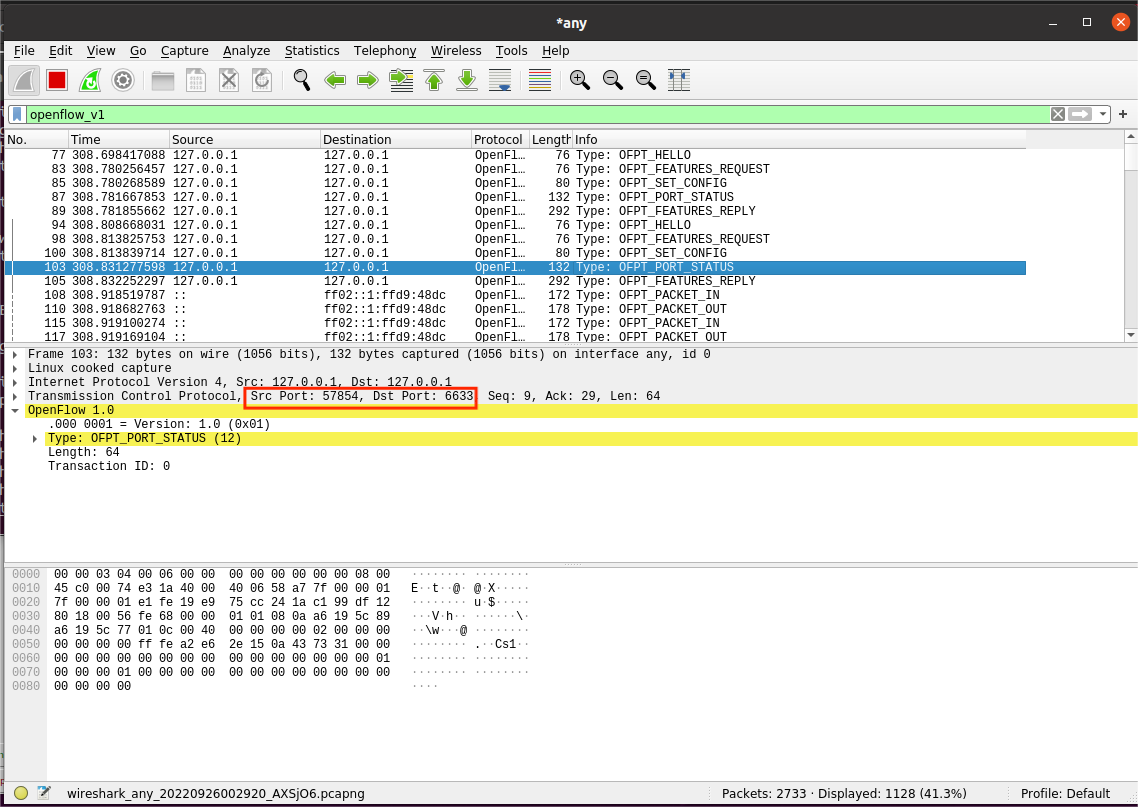

- PORT_STATUS 从交换机57854端口到控制器6633端口当交换机端口发生变化时,告知控制器相应的端口状态

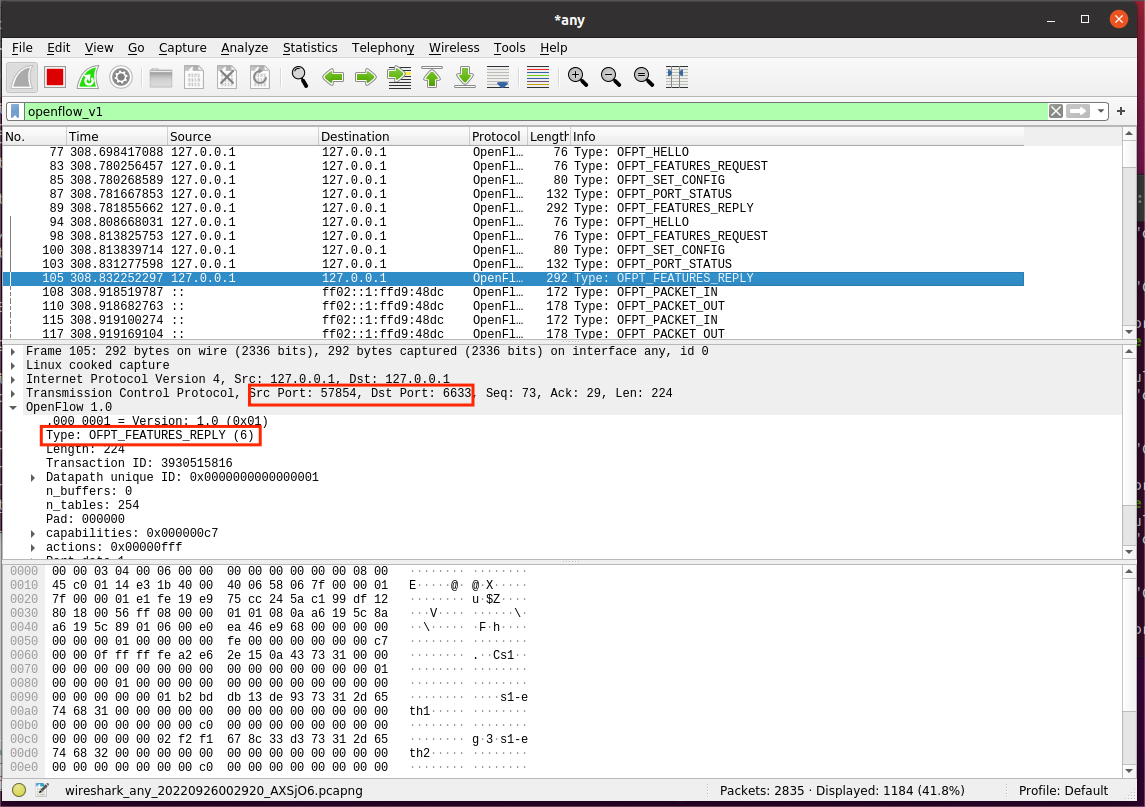

- FEATURES_REPLY 交换机57854端口到控制器6633端口,回复特征信息

- PACKET_IN 交换机57854端口到控制器6633端口(有数据包进来,请指示)

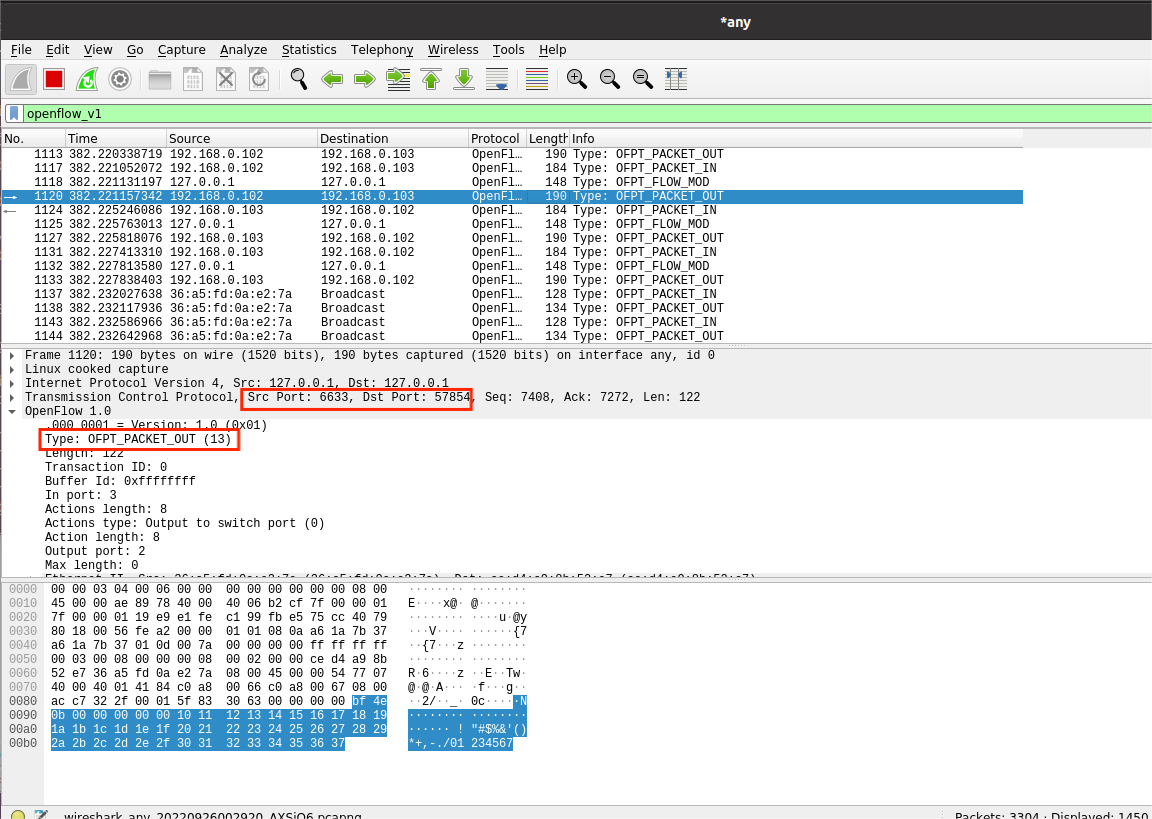

- PACKET_OUT 控制器6633端口到交换机57854端口(请按照我给你的action进行处理)

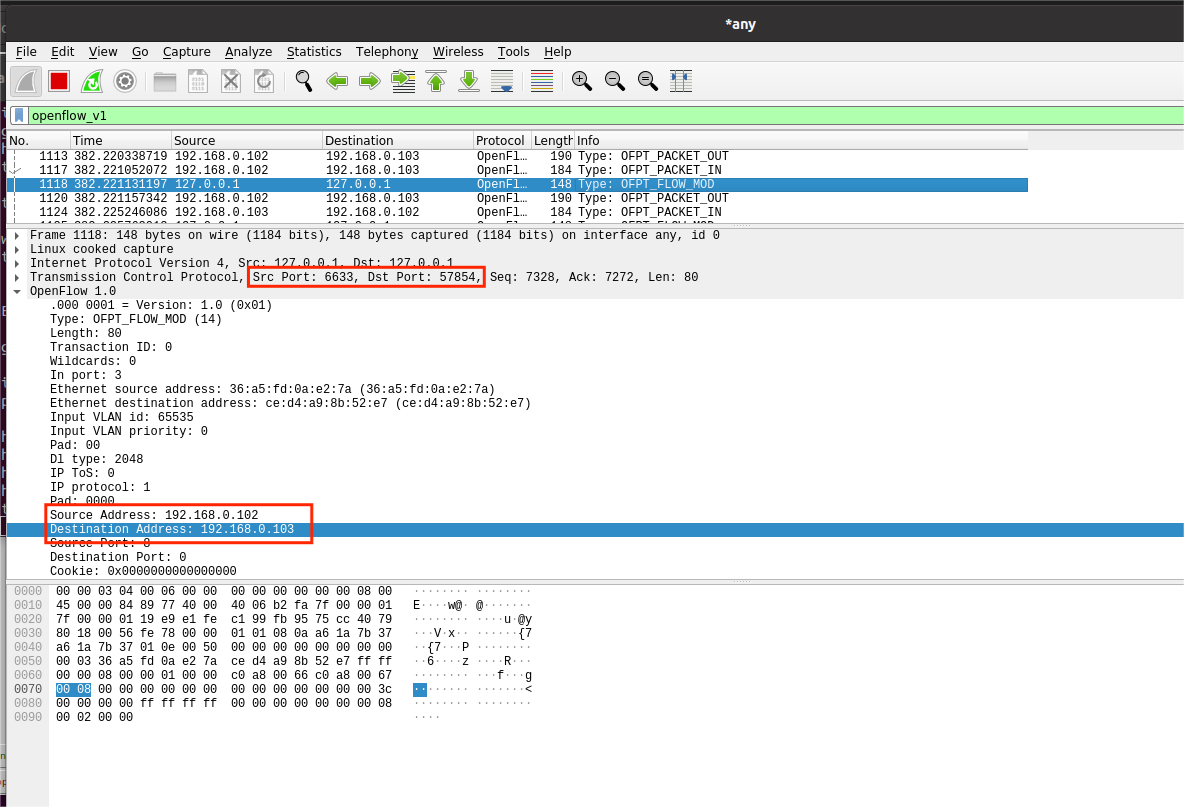

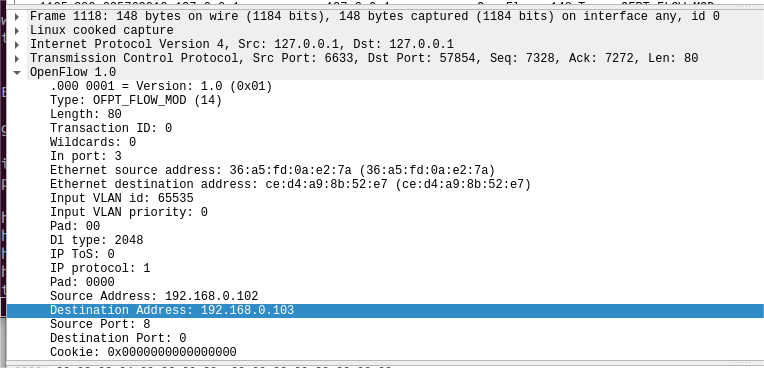

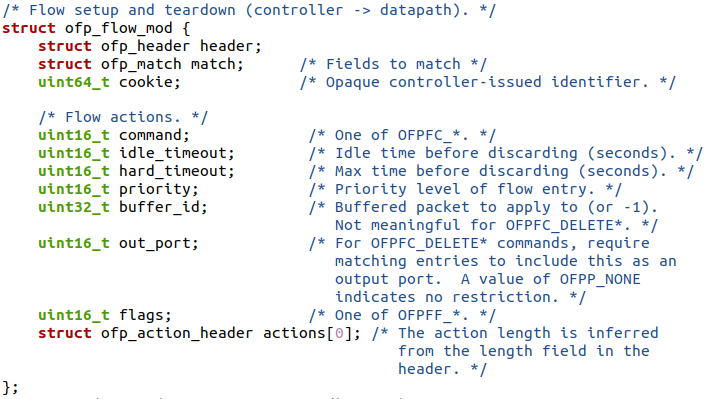

- FLOW_MOD 分析抓取的flow_mod数据包,控制器通过6633端口向交换机57854端口、交换机57854端口下发流表项,指导数据的转发处理

- 交互图

- 回答问题:交换机与控制器建立通信时是使用TCP协议还是UDP协议?

如图所示为 TCP 协议:

(二)进阶要求

- 将抓包基础要求第2步的抓包结果对照OpenFlow源码,了解OpenFlow主要消息类型对应的数据结构定义。

-

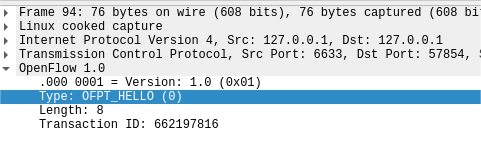

HELLO

可以看到对应了HELLO报文的四个参数 -

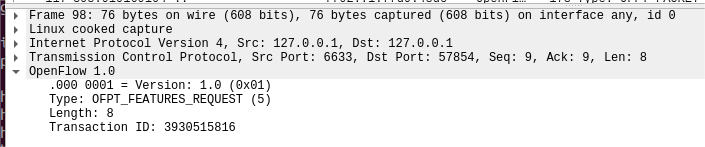

FEATURES_REQUEST

源码参数格式与HELLO相同,与上述ofp_header结构体中数据相同 -

SET_CONFIG

-

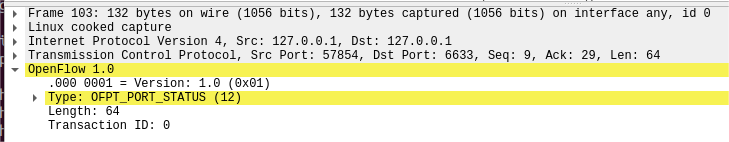

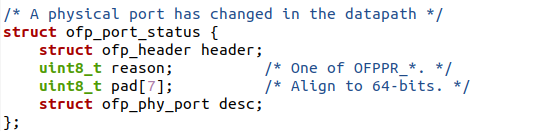

PORT_STATUS

-

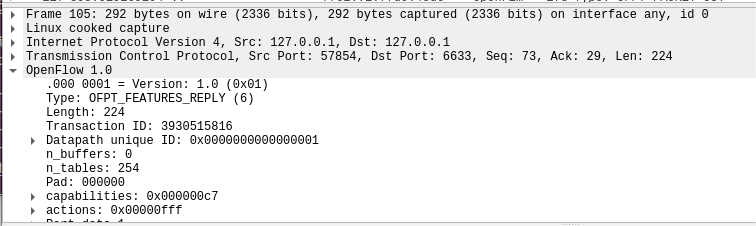

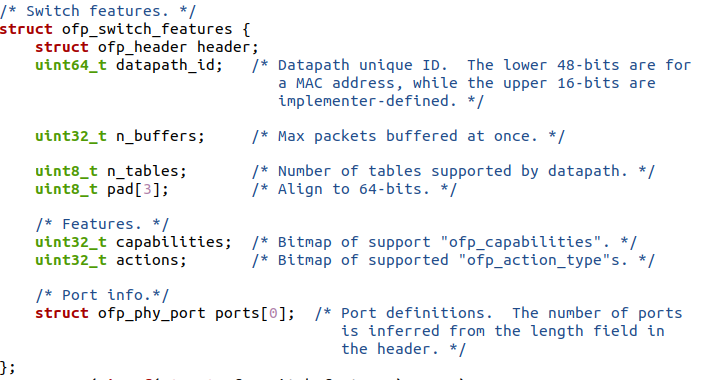

FEATURES_REPLY

可以看到与图中信息一一对应,包括交换机物理端口的信息 -

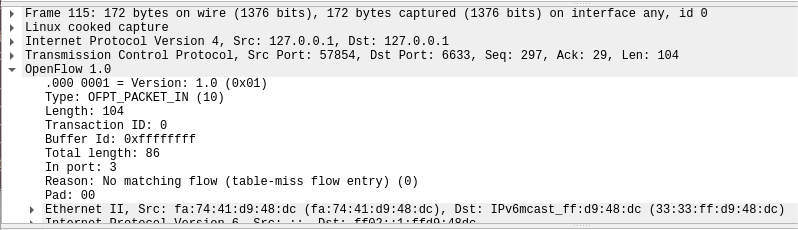

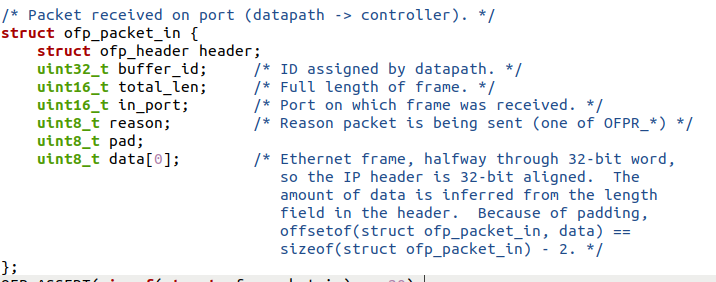

PACKET_IN

- PACKET_IN有两种情况:

(1). 交换机查找流表,发现没有匹配条目,但是这种包没有抓到过

(2). 有匹配条目,对应的action是OUTPUT=CONTROLLER,固定收到向控制器发送包

-

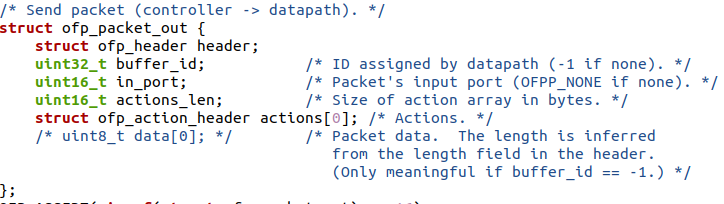

PACKET_OUT

-

FLOW_MOD

(三)个人总结

本次实验比较简单,对于那些建立拓扑图以及配置ip的事已经比较熟练了。通过这次实验,学会了怎么使用wireshark、怎么查看并分析数据包的操作,学会了看那些数据包的信息。然后在查看Open Flow源码并与抓包结果进行比对的过程中,了解了Open Flow主要消息类型对应的数据结构定义,更加了解了交换机和控制器建立连接的步骤以及详细过程。

虽然这次实验比较简单,但是在这中间也难免犯错,之前在建立拓扑前忘记打开wireshark导致hello请求没有reply回来,后来查阅了pdf文件后,重新打开wireshark再建立拓扑解决了这个问题。

浙公网安备 33010602011771号

浙公网安备 33010602011771号