Metasploit Framework 6.4.105 (macOS, Linux, Windows) - 开源渗透测试框架

Metasploit Framework 6.4.105 (macOS, Linux, Windows) - 开源渗透测试框架

Rapid7 Penetration testing, updated December 2025

请访问原文链接:https://sysin.org/blog/metasploit-framework-6/ 查看最新版。原创作品,转载请保留出处。

作者主页:sysin.org

世界上最广泛使用的渗透测试框架

知识就是力量,尤其是当它被分享时。作为开源社区和 Rapid7 之间的合作,Metasploit 帮助安全团队做的不仅仅是验证漏洞、管理安全评估和提高安全意识 (sysin);它使防守队员能够始终领先比赛一步(或两步)。

新增功能

🛰️ Metasploit 更新报告 · 2025-12-20

📅 发布日期:2025 年 12 月 20 日

🚀 React2Shell 载荷改进

上周,Metasploit 发布了针对 React2Shell 漏洞的利用代码,本周我们对其使用的载荷进行了几项改进。第一项改进影响所有 Metasploit 模块:

在过去,当使用某个利用模块时,初始载荷是通过一些基础逻辑选择的,实际上等同于按字母顺序从第一个可用载荷中选择。现在,Metasploit 会更倾向于选择默认载荷:在 Windows 系统上优先使用 x86 Meterpreter(因为 32 位载荷可以在 32 位和 64 位 Windows 上运行),而在包括 Linux 在内的所有其他平台上则优先使用 x64 Meterpreter。

在 React2Shell 的场景中,这意味着载荷现在在 Linux 上默认为 x64,而不再是 AARCH64。

另一个只影响此漏洞利用的改进,是将默认载荷改为利用 Node.js 的方式,因为 Node.js 更可能存在,而不再依赖必须存在的 wget 二进制程序。希望这些默认值能够帮助用户更轻松地上手这一高影响力的漏洞利用。当然,任何兼容的载荷仍然可以自由选择。

敬请期待即将发布的 Metasploit 年度总结和路线图公告!

🆕 新模块内容 (2)

🔍 N-able N-Central 认证绕过与 XXE 扫描器

- 作者:Valentin Lobstein chocapikk@leakix.net 和 Zach Hanley (Horizon3.ai)

- 类型:Auxiliary(辅助模块)

- Pull request: #20713,贡献者 Chocapikk

- 路径:scanner/http/nable_ncentral_auth_bypass_xxe

- AttackerKB 参考: CVE-2025-11700

- 描述:该模块新增了一个利用影响 N-able N-Central 的两个 CVE 的辅助模块:- CVE-2025-9316(未认证会话绕过)以及 CVE-2025-11700(XXE,XML 外部实体漏洞)。该模块将两个漏洞组合使用,以在受影响的 N-Central 实例(版本 < 2025.4.0.9)上实现未认证文件读取。

⚠️ Grav CMS Twig SSTI 已认证沙箱绕过 RCE

- 作者:Tarek Nakkouch

- 类型:Exploit(利用)

- Pull request: #20749,贡献者 nakkouchtarek

- 路径:multi/http/grav_twig_ssti_sandbox_bypass_rce

- AttackerKB 参考: CVE-2025-66301

- 描述:该模块新增了一个针对 Grav CMS 中服务器端模板注入(SSTI)漏洞(CVE-2025-66294)的利用模块——该漏洞影响 1.8.0-beta.27 之前的版本,可绕过 Twig 沙箱并实现远程代码执行。- 为了将恶意载荷注入到表单的 process 部分,该模块利用了 CVE-2025-66301(/admin/pages/{page_name} 端点中的访问控制缺陷)。

✨ 增强与功能改进 (2)

- #20424(来自 cdelafuente-r7)——通过为漏洞和服务模型添加 resource 字段来改进报告方式,并新增 parents 字段以支持分层服务。现在可以提供一个可选的 resource 字段,同时现有的 service 字段也已更新,可接受一个选项哈希。

- #20771(来自 zeroSteiner)——更新 Metasploit 的默认载荷选择逻辑,使其优先选择 x86 载荷而非 AARCH64 载荷。

- #20773(来自 jheysel-r7)——改进了 React2Shell 的利用模块,提供了更好的默认载荷。

下载地址

Metasploit Framework 6.4.x (macOS, Linux, Windows)

macOS:metasploit-framework-VERSION.x86_64.dmg

Windows:metasploit-framework-VERSION-x64.msi

Debian/Ubuntu:

Linux deb x64:metasploit-framework_VERSION_amd64.deb

Linux deb x86:metasploit-framework_VERSION_i386.deb

Linux deb arm64:metasploit-framework_VERSION_arm64.deb

Linux deb armhf (hard float):metasploit-framework_VERSION_armhf.deb

RHEL/Fedora:

Linux rpm x64:metasploit-framework-VERSION.el6.x86_64.rpm

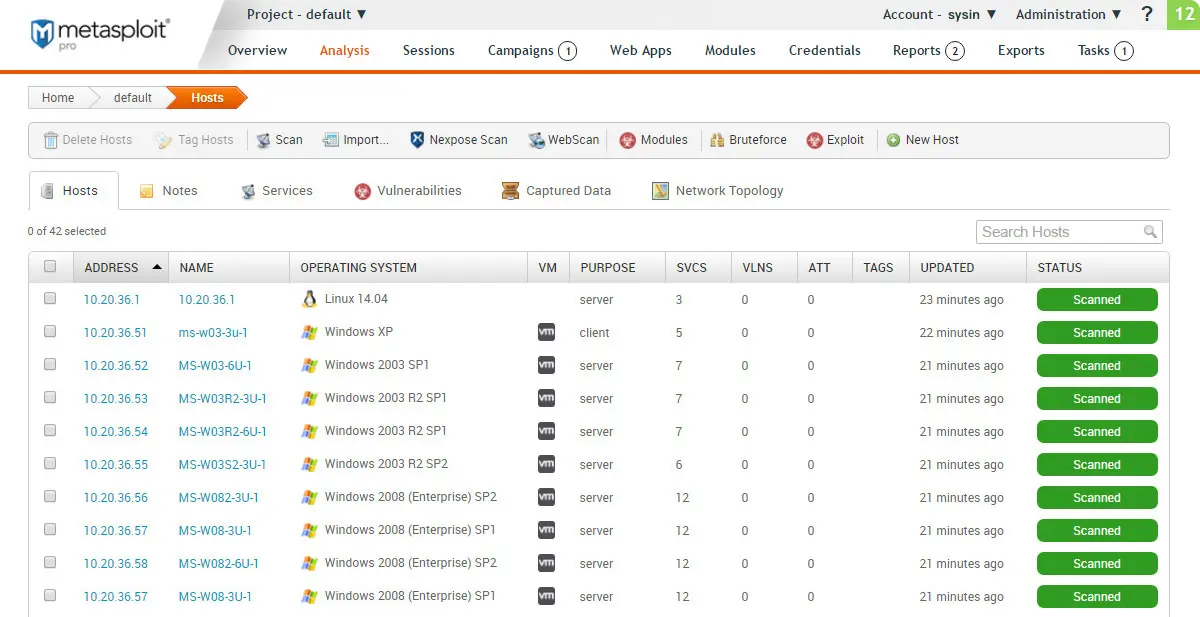

相关产品:Metasploit Pro 4.22 (Linux, Windows) - 专业渗透测试框架

更多:HTTP 协议与安全

Metasploit Framework 6.4.105 (macOS, Linux, Windows) - 开源渗透测试框架

Metasploit Framework 6.4.105 (macOS, Linux, Windows) - 开源渗透测试框架

浙公网安备 33010602011771号

浙公网安备 33010602011771号