Windows Server 2025 网络策略和访问服务(NPS,Network Policy and Access Services)服务器是 Microsoft Windows Server 2025 版本中的一个核心角色,提供了集中管理和控制网络访问的能力。

RADIUS(Remote Authentication Dial-In User Service) 协议是一种用于远程身份验证、授权和帐户管理的标准协议,广泛应用于网络设备的访问控制,尤其是 VPN 和 Wi-Fi 认证中。它通常用于提供用户身份验证和访问控制,以确保只有授权用户能够访问特定的网络资源。

1. RADIUS 协议标准与规范

RADIUS 协议的规范和标准由 IETF (Internet Engineering Task Force) 定义,主要的规范文档是 RFC 2865。此外,还涉及到其他几个 RFC 文档,以描述协议的扩展和安全性。

核心标准文档:

-

RFC 2865: RADIUS: Remote Authentication Dial-In User Service

- 该文档是 RADIUS 协议的基础标准,详细描述了 RADIUS 协议的基本操作,包括身份验证、授权和帐户管理。

- 包含关于如何封装数据包、如何处理访问请求、如何与用户数据库交互等方面的内容。

-

RFC 2866: RADIUS Accounting

- 该文档定义了 RADIUS 的 计费(Accounting) 部分,描述了如何通过 RADIUS 进行账户活动的记录,提供网络使用的详细报告。

-

RFC 2867: RADIUS Tunnel Management

- 该文档扩展了 RADIUS 协议,增加了对 隧道协议(Tunnel Protocols) 的支持,允许对某些类型的网络服务进行身份验证和授权。

-

RFC 3580: IEEE 802.1X Remote Authentication Dial In User Service (RADIUS) Usage Guidelines

- 该文档提供了关于如何通过 RADIUS 协议实现 802.1X 网络访问控制的指导,特别是在企业环境中的网络接入控制(如 Wi-Fi、以太网认证等)。

-

RFC 5237: RADIUS Attributes for Virtual LANs (VLANs)

- 定义了如何通过 RADIUS 支持 VLAN 配置,以便在网络接入时可以分配特定的 VLAN 设置。

2. RADIUS 协议工作原理

RADIUS 协议的核心操作是通过客户端(如网络访问服务器)和 RADIUS 服务器进行通信。RADIUS 服务器负责接收身份验证请求,查询相应的用户数据库,并做出相应的授权决策。其工作流程通常包括以下步骤:

- 客户端请求:用户通过某种网络设备(如 VPN 服务器或 Wi-Fi 接入点)发送身份验证请求。

- RADIUS 服务器响应:RADIUS 服务器接收到请求后,与用户数据库(如 Active Directory)交互,进行身份验证。

- 授权:如果身份验证成功,RADIUS 服务器向客户端返回授权信息,指定该用户可以访问的资源。

- 会计:RADIUS 服务器还会记录用户的会话信息,如连接时间、数据流量等。

3. RADIUS 协议的扩展和安全性

RADIUS 协议本身较为简单,早期版本并没有提供非常强的加密机制,因此许多现代实现使用了 扩展 和 安全性增强:

- RADIUS over TLS (RADIUS+TLS): 用于增强 RADIUS 数据传输的安全性,防止中间人攻击和数据篡改。

- EAP (Extensible Authentication Protocol): RADIUS 可以与 EAP 协议结合,支持更灵活的身份验证机制,如证书、令牌等。

- RADIUS with IPsec or VPN: 在 VPN 环境中,RADIUS 协议常与 IPsec 等加密协议配合使用,提供更安全的通信。

4. 技术文档与资源

以下是一些有关 RADIUS 协议的技术文档和资源:

-

IETF 官方文档:

- RFC 2865 - RADIUS: Remote Authentication Dial-In User Service — RADIUS 协议的基本规范。

- RFC 2866 - RADIUS Accounting — 该文档定义了 RADIUS 的计费功能。

- RFC 3580 - RADIUS Usage for 802.1X — 针对 802.1X 的 RADIUS 使用规范。

-

Microsoft 官方文档:

- RADIUS 客户端和服务器 — 介绍了 RADIUS 的配置与管理。

- Windows Server 2019 RADIUS 配置指南 — 具体讲解了在 Windows 环境中配置 RADIUS 的方法。

-

网络设备厂商文档:

- Cisco RADIUS 配置文档:大部分 Cisco 设备支持 RADIUS 协议,Cisco 官方提供了丰富的配置和故障排除指南。

-

书籍与教程:

- 《RADIUS 协议详解》(作者:Jonathan D. Salwan):本书深入讲解了 RADIUS 协议的工作原理及应用,包括如何配置和调试 RADIUS 服务器。

- 《Wi-Fi 安全与认证》(作者:Ralph D. Lambert):这本书讨论了 Wi-Fi 认证技术,包括 RADIUS 和 802.1X 协议的应用。

RADIUS 协议广泛应用于网络认证和授权领域,是远程接入服务的关键组件。通过标准的 RFC 2865 和其他扩展文档,RADIUS 协议为网络管理员提供了强大的认证、授权和计费功能。在实施过程中,建议参考 IETF 官方文档和厂商指南,确保 RADIUS 配置的安全性和高效性。

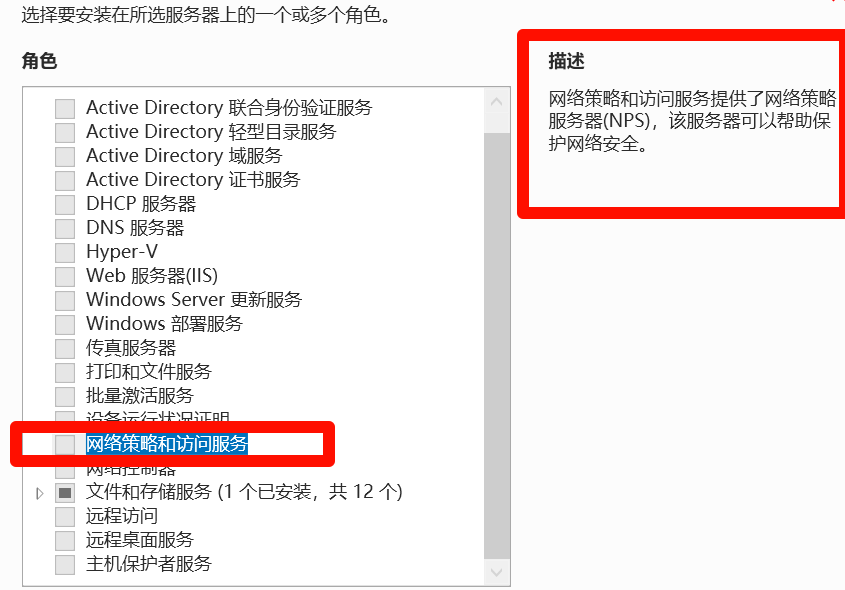

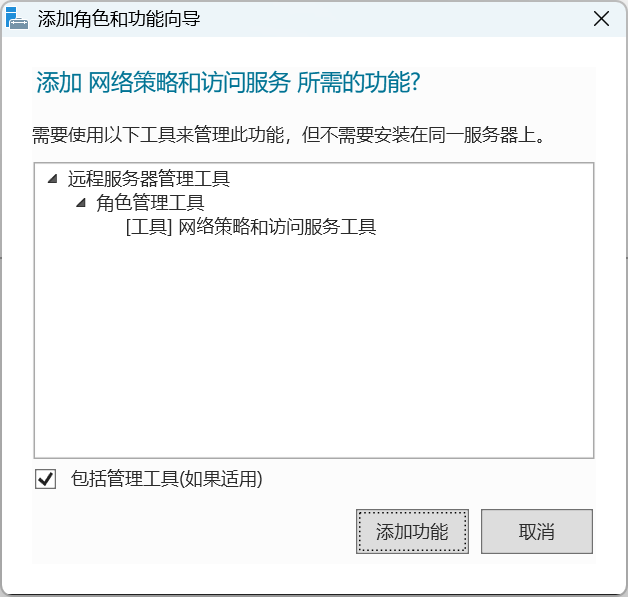

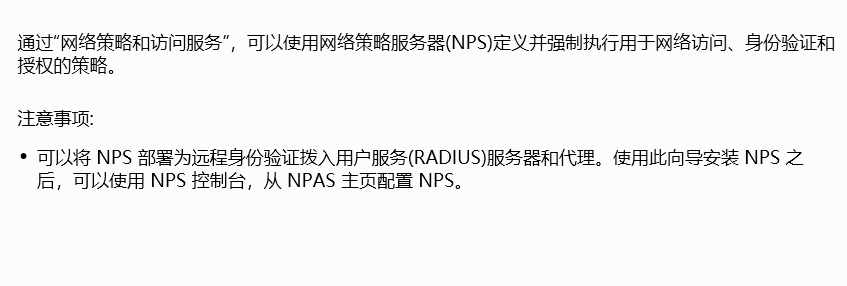

网络策略和访问服务 (NPS) 是 Microsoft 提供的一个服务,它用于集中管理计算机网络中的访问控制、身份验证和授权。NPS 使得网络管理员可以配置和实施用户访问控制规则,控制网络上不同设备和用户的连接权限。

在了解 NPS 协议规范、标准和技术文档时,我们需要关注以下几个方面:

1. NPS 协议和功能概述

NPS 是 Windows Server 上的一项功能,基本上是对 RADIUS(Remote Authentication Dial-In User Service) 协议的支持。它允许管理员管理网络访问策略、身份验证方法、授权和审计。

NPS 通常执行以下主要功能:

- 身份验证和授权:通过 RADIUS 协议提供身份验证和授权服务。用户和设备的连接请求会被 NPS 验证,判断是否允许访问网络资源。

- 策略配置:管理员可以通过 NPS 配置访问策略,定义哪些用户、设备或 IP 地址可以访问特定的网络资源。

- 审计和日志记录:NPS 还负责记录访问请求的日志,帮助管理员监控网络使用情况和检测潜在的安全问题。

2. NPS 协议标准

-

RADIUS 协议:NPS 基于 RADIUS(Remote Authentication Dial-In User Service) 协议,这是一个广泛用于远程认证和授权的标准协议。RADIUS 协议在 NPS 中被用来传输身份验证请求和响应信息。

- RADIUS 协议的标准由 IETF (Internet Engineering Task Force) 定义,相关的标准文档是 RFC 2865(RADIUS:Remote Authentication Dial-In User Service)。

-

EAP(Extensible Authentication Protocol):NPS 支持多种身份验证方法,包括 EAP,这是一种灵活的身份验证框架,允许使用各种身份验证方法,如证书、令牌等。EAP 标准由 IETF 定义,相关的 RFC 文档包括 RFC 3748。

-

MS-CHAPv2(Microsoft Challenge Handshake Authentication Protocol version 2):NPS 支持 Microsoft 的身份验证协议 MS-CHAPv2,用于通过密码进行身份验证。

-

TACACS+(Terminal Access Controller Access-Control System Plus):尽管 NPS 主要使用 RADIUS,但它也支持 TACACS+ 协议的某些扩展功能,TACACS+ 是 Cisco 提出的用于集中身份验证和授权的协议。

3. 技术文档和规范

以下是一些关于 NPS 协议、标准和技术文档的来源:

-

Microsoft 官方文档:

- Network Policy and Access Services (NPS) 介绍 - 这是 Microsoft 的官方网站,介绍了 NPS 的配置和管理。

- NPS 配置指南 - 详细介绍了如何配置 NPS 服务。

- NPS 事件日志 - 提供 NPS 事件日志的说明和相关管理。

-

IETF 文档:

- RFC 2865 - RADIUS: Remote Authentication Dial-In User Service - RADIUS 协议的基础标准。

- RFC 3748 - Extensible Authentication Protocol (EAP) - EAP 协议的标准,描述了不同身份验证方法的使用。

-

相关书籍:

- 《Windows Server 2019 & 2016 Networking & Security》(作者:William R. Stanek):这本书包含了 NPS 的详细配置和管理指南。

- 《Windows Server 2016 & 2012 R2 Networking》(作者:Peter E. Norton):这本书提供了关于 NPS、RADIUS 和其他网络策略相关的详细内容。

4. NPS 与其他协议的集成

NPS 作为一个网络访问控制工具,通常与以下协议和技术一起使用:

- 802.1X:NPS 可以与 IEEE 802.1X 认证协议结合,提供基于端口的网络访问控制。802.1X 用于身份验证,确保连接到网络的设备是经过授权的。

- VPN:NPS 通常作为 VPN(虚拟专用网络)服务器的认证部分,确保通过 VPN 连接到企业网络的用户或设备是合法的。

- Wi-Fi 认证:NPS 在无线网络环境中也用于确保设备通过正确的身份验证方法接入 Wi-Fi 网络。

5. 常见问题和挑战

- NPS 配置错误:由于 NPS 涉及多个协议和复杂的策略配置,错误的配置可能导致网络连接失败。确保 NPS 配置文件的正确性非常重要。

- 日志和审计管理:NPS 提供了丰富的日志记录功能,管理员可以通过日志跟踪和分析访问活动。确保日志管理得当,尤其是在高安全需求的网络环境中。

- 与 Active Directory 集成:NPS 通常与 Active Directory 配合使用,确保企业内部用户的身份验证和授权流程安全高效。

网络策略和访问服务 (NPS) 是 Microsoft 提供的强大工具,用于集中管理网络的身份验证、授权和审计。它依赖于标准的 RADIUS 协议,并与 EAP、TACACS+ 等其他协议一起使用。通过 Microsoft 官方文档、IETF 标准、技术书籍等资源,可以深入理解和配置 NPS 服务,以确保网络的安全性和高效性。

网络策略和访问服务(Network Policy and Access Services,简称 NPS) 是微软在其 Windows Server 操作系统中提供的一套服务,旨在帮助管理员管理网络访问和认证。它的起源可以追溯到 Remote Authentication Dial-In User Service(RADIUS) 协议和 网络访问控制(NAC) 的发展。

起源背景

-

RADIUS 协议的兴起

- RADIUS(远程认证拨号用户服务)协议诞生于1991年,是由 Livingston Enterprises(后被 Lucent Technologies 收购)提出的。最初,RADIUS 主要用于在远程接入拨号网络中验证用户身份,它允许网络设备(如调制解调器、路由器、VPN 服务器等)与认证服务器通信,进行身份验证、授权和计费(AAA)。

- 随着互联网的普及和企业网络环境的复杂化,RADIUS 协议逐渐被广泛应用于各种网络接入技术中,包括 VPN、无线网络(Wi-Fi)、有线网络(如 802.1X)等。

-

微软的 RADIUS 实现

- 在 Windows Server 2003 版本中,微软首次推出了 Internet Authentication Service(IAS),它是 RADIUS 协议的实现,并提供认证、授权和计费服务。这是 NPS 服务的前身。

- IAS 主要用于对远程访问、拨号用户、VPN 连接、无线网络等进行认证管理。

-

NPS 的出现

- 在 Windows Server 2008 中,微软引入了 网络策略和访问服务(NPS),取代了之前的 Internet Authentication Service(IAS)。NPS 不仅仅是对 RADIUS 协议的支持,还提供了 网络策略(Network Policy) 管理功能。通过 NPS,管理员可以更加灵活地配置 认证策略、访问控制策略,并且支持对更广泛的网络访问方式(如无线、VPN、802.1X 认证等)进行统一管理。

- 这个版本的 NPS 集成了 Active Directory,可以通过 Active Directory 用户和计算机 管理员进行用户身份验证,并结合 组策略 来制定访问控制策略。

-

进一步演化和增强

- 随着后续版本的发布(如 Windows Server 2012、2016、2019、2022 和 2025),NPS 逐渐发展为一个功能更为强大且灵活的网络认证和授权管理工具。新的版本增加了更多的认证协议支持(如 EAP-TLS、EAP-PEAP、EAP-TTLS 等)、对 802.1X 网络接入控制 的增强支持、与 Network Access Protection(NAP) 集成以及与 Azure AD 的兼容等。

NPS 的起源可以追溯到 RADIUS 协议的提出与应用,它的前身是 IAS(Internet Authentication Service),而 NPS 在 Windows Server 2008 中被引入,逐步发展为一种更加全面的解决方案,能够提供更广泛的 网络访问认证、授权、计费(AAA) 管理功能,尤其是在支持多种接入方式(如 VPN、Wi-Fi、802.1X、拨号接入等)上具有重要作用。

网络策略和访问服务(Network Policy and Access Services,简称 NPS) 是微软提供的一项服务,用于管理和控制网络访问,确保网络连接的安全性、合规性和管理效率。NPS 的发展可以从多个版本的 Windows Server 中进行追溯,逐步发展为一个功能强大的网络访问管理工具。以下是 NPS 的发展阶段:

1. 远程认证拨号用户服务(RADIUS)协议的初步应用阶段

- 背景:NPS 的最初形态与 RADIUS(远程认证拨号用户服务) 协议密切相关。RADIUS 最早是在 1991 年由 Livingston Enterprises 提出的,旨在提供一种集中管理认证、授权和计费(AAA)的方式,广泛应用于远程访问服务(例如,拨号接入、VPN 和无线网络)中。

- 技术基础:RADIUS 协议允许网络设备(如路由器、VPN 服务器等)与认证服务器进行通信,从而验证用户身份和控制对网络资源的访问。

2. Internet Authentication Service(IAS)阶段

- 版本:Windows Server 2000 和 Windows Server 2003

- 描述:在 Windows Server 2000 和 2003 中,微软引入了 Internet Authentication Service(IAS),这是一个 RADIUS 实现,提供认证、授权和计费(AAA)服务。IAS 为远程访问用户提供了集中化的身份验证管理,可以支持拨号、VPN 和无线网络访问。

- 功能:

- 用户身份验证:通过 RADIUS 协议与客户端设备进行身份验证。

- 网络访问策略:根据用户组、设备类型、位置等信息来定义访问策略。

- 支持多种认证协议:如 EAP (Extensible Authentication Protocol)、PAP (Password Authentication Protocol)、CHAP (Challenge Handshake Authentication Protocol) 等。

3. 网络策略和访问服务(NPS)阶段

- 版本:Windows Server 2008

- 描述:Windows Server 2008 引入了 网络策略和访问服务(NPS),替代了之前的 IAS。NPS 提供了更为强大的功能和更广泛的网络接入支持,除了传统的 RADIUS 支持外,还增加了 网络策略管理 和 访问控制 的功能。

- 新特性:

- 集成 Active Directory:NPS 可以与 Active Directory 集成,利用 AD 中的用户账户和组进行认证和授权,从而简化用户管理。

- 802.1X 网络访问控制:支持基于身份验证的访问控制,适用于有线和无线网络。

- 集中管理:管理员可以通过单一的管理界面来配置和管理多种接入方式(如 VPN、无线接入等)的访问策略。

- 支持 EAP:增强了对 EAP(可扩展认证协议)的支持,提供了更多灵活的身份验证选项(如 EAP-TLS、EAP-PEAP、EAP-TTLS 等)。

- 访问控制列表(ACL)和网络策略:提供了基于条件的访问控制策略,可以根据用户、设备和接入位置等多种条件来限制或允许访问。

4. 集成和增强功能阶段

- 版本:Windows Server 2012, 2016, 2019, 2022

- 描述:随着 Windows Server 2012、2016、2019 和 2022 的发布,NPS 功能得到了进一步增强,特别是在 网络安全 和 远程访问 方面的集成。

- 新特性:

- 与 Network Access Protection(NAP)集成:Windows Server 2012 引入了对 Network Access Protection(NAP) 的支持,可以用于强制客户端设备的健康状态检查(例如,是否安装了最新的防病毒软件、是否安装了补丁等)。

- 支持多种 VPN 协议:支持多种 VPN 协议(如 L2TP/IPsec、PPTP、SSTP、IKEv2),并提供了更细致的策略配置。

- 多因素认证支持:在 Windows Server 2016 和 2019 中,NPS 支持与 Azure Active Directory 配合使用,从而实现多因素认证(MFA)。

- 集成 Azure AD 和云服务:在云计算环境日益普及的背景下,Windows Server 2022 提供了更多与 Azure AD 和其他云服务的集成,支持混合环境下的认证和访问控制。

- 强化安全性:增强了身份验证协议和加密标准,支持 TLS 1.2 和更高版本的安全标准,确保远程访问连接的安全性。

- 支持 VPN 负载均衡:对企业级 VPN 环境的负载均衡进行了优化,提高了远程访问的可用性和扩展性。

5. 现代化与云集成阶段

- 版本:Windows Server 2022及以后

- 描述:在最新版本的 Windows Server(如 2022 和未来的版本)中,NPS 继续向云集成和现代化方向发展。特别是在混合云环境中,NPS 的角色变得更加重要,它不仅管理传统的本地访问,还能够管理跨云、跨平台的网络访问。

- 新特性:

- 深度集成 Microsoft 365 和 Azure AD:NPS 进一步加强了与 Microsoft 365、Azure AD 和 Intune 等云服务的整合,支持跨多个平台的认证管理。

- 零信任架构:随着零信任安全模型的流行,NPS 也开始支持更加细粒度的访问控制,可以基于实时分析和多因素认证来进行智能访问决策。

- 自动化和简化管理:引入了更多的自动化工具和简化的管理界面,管理员可以通过 PowerShell 脚本、GUI 或其他自动化工具快速配置和管理网络访问策略。

从 IAS 到 NPS,网络策略和访问服务经历了从基础的 RADIUS 身份验证管理工具到功能强大的访问控制平台的演变。每个阶段都随着技术的进步和网络环境的变化(如远程办公、云计算、零信任等)不断增强功能,并引入更多的安全和管理选项。今天的 NPS 不仅能支持传统的有线和无线网络访问,还能够为复杂的混合云环境提供有效的认证、授权和计费管理服务。

网络策略和访问服务(Network Policy and Access Services,简称 NPS) 是微软 Windows Server 中用于集中管理和控制网络访问的一个重要角色。NPS 结合了 认证、授权、计费(AAA)功能,并支持多种网络访问协议。NPS 的功能主要可以分为以下几类:

1. 认证功能 (Authentication)

- 用户身份验证:NPS 通过 RADIUS(远程认证拨号用户服务)协议对接入网络的用户进行身份验证。常见的身份验证协议包括:

- PAP(密码验证协议):明文传输用户名和密码,不推荐用于安全要求较高的环境。

- CHAP(挑战握手认证协议):使用单向哈希算法对用户密码进行加密验证。

- MS-CHAP、MS-CHAPv2:微软实现的基于 CHAP 的扩展协议,支持更强的加密。

- EAP(可扩展认证协议):支持多种身份验证方法,如 EAP-TLS(基于证书)、EAP-PEAP(基于内嵌的证书)等,提供更高的安全性。

- EAP-TLS:基于证书的双向身份验证,广泛用于无线网络(WLAN)和 VPN 认证。

- 身份验证方式的支持:NPS 支持多种身份验证方式,如用户名和密码、智能卡、证书等,确保了灵活性和兼容性。

2. 授权功能 (Authorization)

- 网络访问策略:NPS 允许管理员定义详细的 网络访问策略,基于用户身份、设备类型、接入位置等条件,决定是否允许网络接入。常见的授权类型包括:

- 基于用户组的策略:允许根据 Active Directory 中的用户组定义访问权限。

- 基于连接属性的策略:根据连接的特性(如设备类型、IP 地址、MAC 地址等)来授予不同的权限。

- 基于时间的策略:限制用户在特定时间段内的网络访问。

- 基于身份验证方法的策略:针对不同的身份验证方法(如基于证书的身份验证)设置不同的访问权限。

- 集中授权管理:通过 NPS 集中管理网络访问的授权,不需要在每个设备上单独配置访问控制策略,简化了网络管理。

3. 计费功能 (Accounting)

- 计费与日志记录:NPS 提供了对网络访问的计费和日志记录功能,帮助管理员追踪和记录网络活动。这包括:

- 连接日志:记录每次网络连接的详细信息,包括用户名、连接时间、IP 地址等。

- 会话日志:跟踪用户会话的开始和结束,以及会话的持续时间和数据量等。

- 事件日志:NPS 记录与身份验证、授权和连接过程相关的事件,可以帮助管理员排查故障或进行安全审计。

- 第三方计费系统集成:NPS 支持将计费信息发送到外部的计费系统或 RADIUS 服务器,以支持诸如拨号 ISP(互联网服务提供商)或 VPN 提供商等业务。

4. 网络访问控制 (Network Access Control)

- 802.1X 网络访问控制:NPS 支持 802.1X 协议,用于有线和无线网络的身份验证。通过 EAP(可扩展认证协议),NPS 可以对接入网络的设备进行身份验证,从而确保只有授权设备能够接入网络。

- 有线网络接入控制:通过交换机的 802.1X 端口控制,只有通过身份验证的设备才能访问网络。

- 无线网络接入控制:通过无线接入点(AP)控制,确保只有经过身份验证的设备能够连接到企业无线网络。

- 基于角色的网络接入控制:可以根据设备的身份、健康状态(如是否启用了防病毒软件)等因素,限制或允许其接入网络,通常与 Network Access Protection (NAP) 技术结合使用。

5. VPN 和远程访问管理

- VPN 认证与授权:NPS 能够为 VPN 连接提供认证、授权和计费服务。通过 NPS,管理员可以定义基于用户身份、设备类型等的 VPN 连接访问策略。

- 支持多种 VPN 协议:包括 PPTP、L2TP/IPsec、SSTP、IKEv2 等,确保对各种 VPN 连接方式的支持。

- 远程访问管理:通过 NPS,管理员可以集中管理所有远程用户的访问策略,包括通过 VPN、拨号和其他远程访问方式的连接。

6. 与 Active Directory 集成

- Active Directory 集成认证:NPS 与 Active Directory 集成,利用 AD 中的用户、组和计算机对象进行身份验证。这使得网络访问控制可以基于 Active Directory 的角色和组来管理,从而简化了用户管理。

- 基于组的授权:可以基于 Active Directory 用户组进行访问控制,例如,某些组的用户只能访问某些网络资源。

7. 多因素认证(MFA)支持

- 多因素认证集成:NPS 可以集成 Azure AD 或其他多因素认证解决方案,通过多重身份验证(如密码 + 手机验证码)来增强远程访问的安全性。

- 支持与第三方 MFA 提供商集成:通过配置 NPS,可以支持与第三方的 MFA 解决方案进行集成,进一步增强访问安全性。

8. 集成其他服务

- 与 Network Access Protection (NAP) 集成:NAP 是一个网络安全策略管理框架,可以通过 NPS 强制客户端设备满足健康要求(如安装最新的防病毒软件、操作系统补丁等),以确保只有健康的设备才能访问网络。

- 与 Azure AD 集成:NPS 可以与 Azure Active Directory(Azure AD)集成,支持基于云的身份验证和访问管理,适用于混合云环境。

9. 管理与监控功能

- 图形化管理界面:NPS 提供了易于使用的管理界面,可以通过图形化工具(如 NPS 控制台)配置和管理身份验证、授权和计费策略。

- PowerShell 支持:NPS 支持通过 PowerShell 脚本进行自动化管理和配置,可以帮助管理员批量操作和集成其他系统。

- 事件监控和审计:通过 NPS,可以配置事件日志、跟踪用户的网络活动,并生成审计报告,帮助管理员排查问题并确保安全合规。

NPS 的主要功能可以分为认证、授权、计费、网络访问控制、远程访问管理等多个领域。它不仅适用于传统的本地网络,还支持通过 VPN 和无线接入的远程访问,能够帮助企业管理和控制复杂的网络访问需求。NPS 的集成能力使其成为现代网络架构中一个关键的网络管理组件,特别是在混合云和零信任环境中,NPS 提供了强大的身份验证和访问控制功能。

浙公网安备 33010602011771号

浙公网安备 33010602011771号