Security Descriptor(安全描述符) 是 Windows 操作系统中用于存储与对象(如文件、文件夹、注册表键、进程等)相关的安全信息的数据结构。它定义了如何管理对这些对象的访问控制以及如何执行审计。这些安全描述符包含了与对象相关的权限和身份信息,决定了哪些用户或组可以访问该对象,以及他们能执行哪些操作(例如读取、写入、执行等)。

安全描述符 - Win32 apps | Microsoft Learn

【windows 访问控制】二、安全描述符(Security Descriptors,SD) - 小林野夫 - 博客园

Security Descriptor(安全描述符) 是 Windows 操作系统中用于存储与对象(如文件、文件夹、注册表键、进程等)相关的安全信息的数据结构。它定义了如何管理对这些对象的访问控制以及如何执行审计。这些安全描述符包含了与对象相关的权限和身份信息,决定了哪些用户或组可以访问该对象,以及他们能执行哪些操作(例如读取、写入、执行等)。

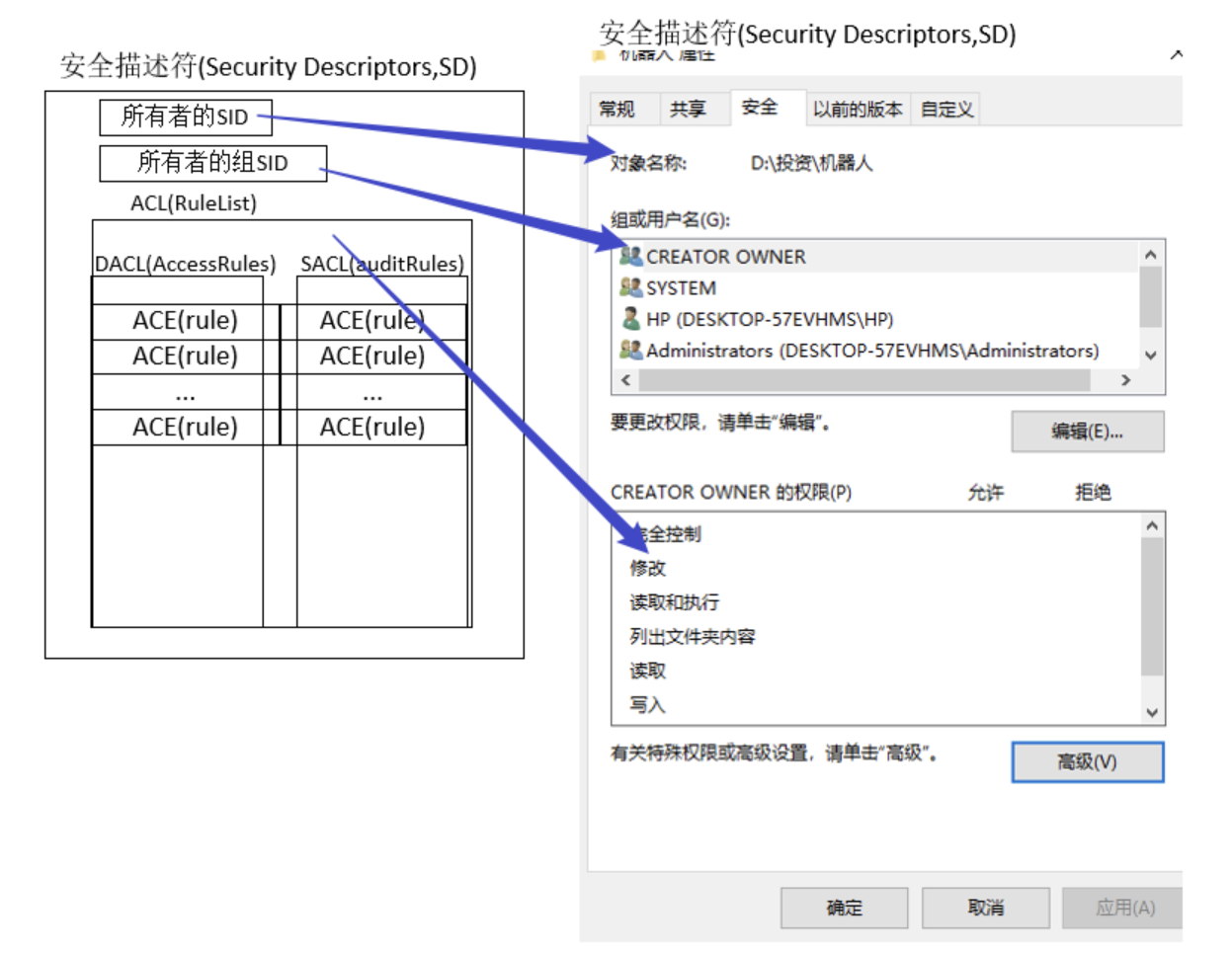

安全描述符的关键组成部分

-

所有者(Owner SID):

- 这是对象的所有者身份。所有者通常是一个用户或组,并用 安全标识符(SID) 来表示。SID 唯一地标识用户或组。

-

主组(Primary Group SID):

- 这是与对象关联的组。主组在文件系统中更为常见,尤其是在支持 Unix 风格权限的情况下,尽管在 Windows 中较少使用。

-

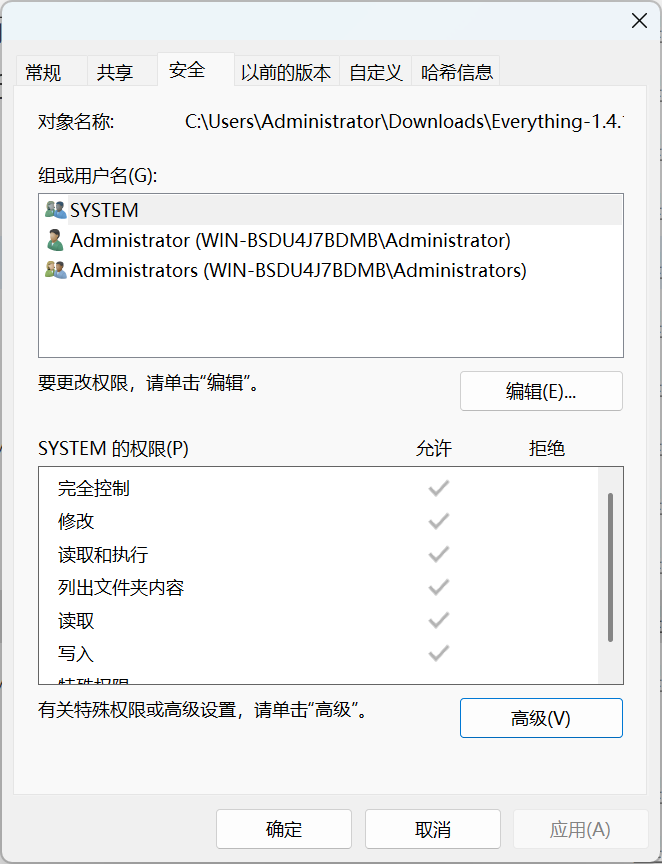

自愿访问控制列表(DACL,Discretionary Access Control List):

- DACL 定义了哪些用户或组可以访问该对象及其具体权限(例如读、写、删除等)。它包含一系列的访问控制条目(ACE,Access Control Entries),每个 ACE 描述了一个用户或组的访问权限。

- 允许/拒绝访问:每个 ACE 会定义允许或拒绝的操作。

- 访问掩码:指定允许或拒绝的具体权限(例如读取、写入、删除)。

- DACL 定义了哪些用户或组可以访问该对象及其具体权限(例如读、写、删除等)。它包含一系列的访问控制条目(ACE,Access Control Entries),每个 ACE 描述了一个用户或组的访问权限。

-

系统访问控制列表(SACL,System Access Control List):

- SACL 用于定义对象的审计设置,决定哪些操作应该被记录(例如,成功或失败的访问尝试)。它同样由一系列的 ACE 组成,不过它的作用是记录访问事件,而不是直接控制访问。

-

控制标志(Control Flags):

- 这些标志提供了有关安全描述符状态的信息,表示该描述符是否已初始化,是否包含 DACL 或 SACL 等。常见的控制标志包括:

- SE_DACL_PRESENT:表示存在 DACL。

- SE_SACL_PRESENT:表示存在 SACL。

- SE_OWNER_DEFAULTED:表示所有者信息是从父对象继承的。

- SE_GROUP_DEFAULTED:表示组信息是从父对象继承的。

- 这些标志提供了有关安全描述符状态的信息,表示该描述符是否已初始化,是否包含 DACL 或 SACL 等。常见的控制标志包括:

安全描述符的应用

安全描述符在 Windows 中的应用非常广泛,主要包括:

-

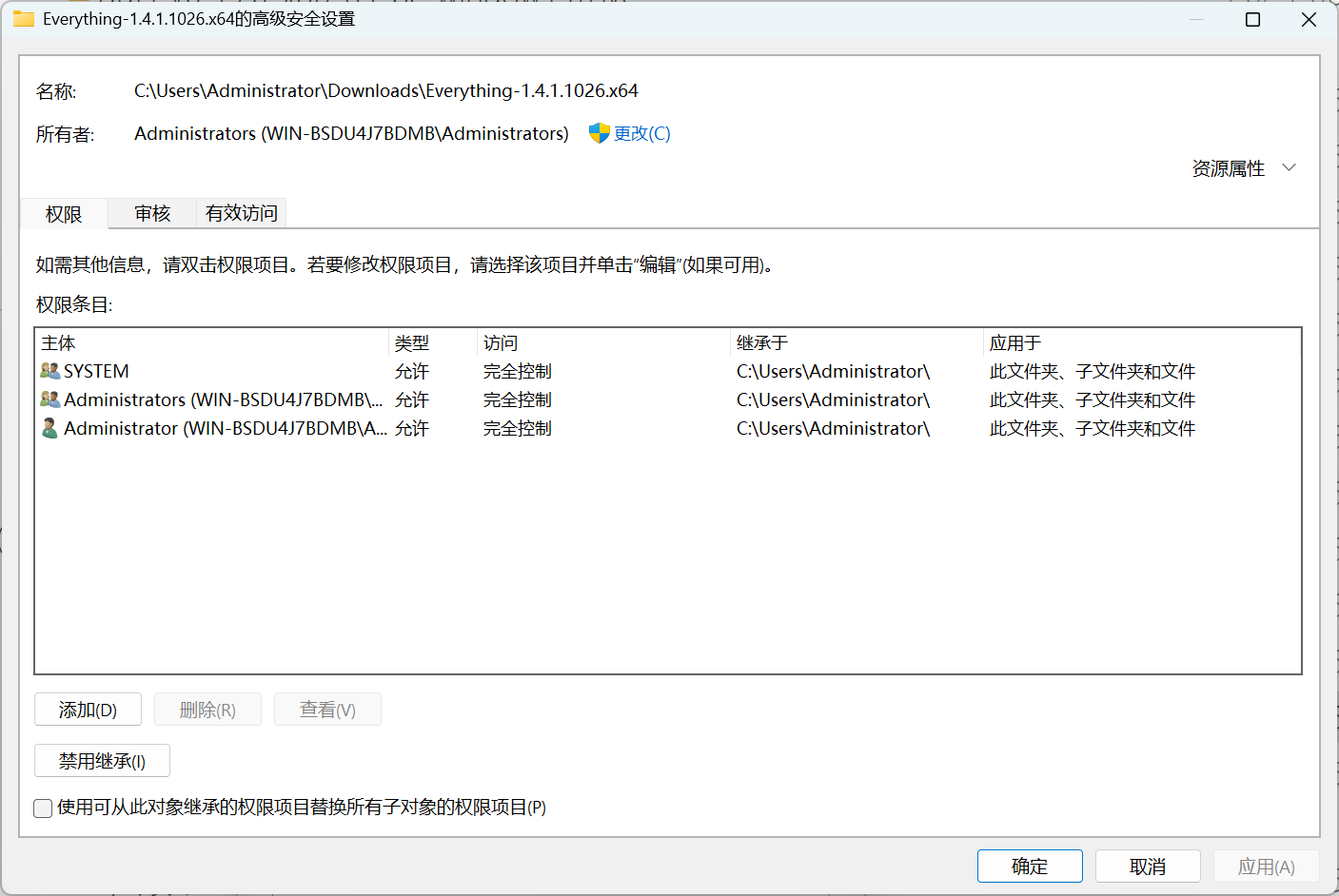

文件系统的访问控制: 当你右键点击一个文件或文件夹,选择属性,然后切换到安全选项卡,你就可以看到该文件或文件夹的安全描述符。这些信息展示了 DACL(包括不同用户的权限)和其他安全设置。

-

活动目录对象: 每个活动目录对象(例如用户、组、计算机)都有一个安全描述符,用于控制对这些对象的访问。

-

注册表键: Windows 注册表中的每个注册表项也有一个安全描述符,用于控制谁可以访问或修改注册表项。

示例:一个文件的安全描述符

假设我们有一个文件,文件的安全描述符可能包含以下信息:

- 所有者:用户 "Alice"(SID 为 Alice 的 SID)

- 主组:用户组 "Users"(SID 为 Users 组的 SID)

- DACL:

- ACE 1:允许 Alice 对文件拥有完全控制(读取、写入、执行、删除等)。

- ACE 2:拒绝用户 "Bob" 访问该文件。

- ACE 3:允许 "Administrators" 组对文件拥有完全控制。

- SACL:

- 审计 ACE:记录所有对文件的访问尝试(成功或失败)。

如何工作

当用户或应用程序尝试访问某个对象时,Windows 会检查该对象的安全描述符来确定是否允许访问。如果访问被允许,则 Windows 根据 DACL 中的 ACE 来检查是否有合适的权限。如果没有相应的 ACE 或者存在拒绝权限,访问请求会被拒绝。

SACL 主要用于审计。当有访问行为发生时,SACL 会记录这些事件,生成日志以供管理员后续查看,帮助进行安全监控和合规性检查。

安全描述符 是 Windows 安全机制的核心,决定了对系统资源的访问权限以及如何记录和审计访问行为。它由多个部分组成,包括所有者信息、DACL、SACL 和控制标志,能够细粒度地管理资源的安全性和审计信息。

安全描述符 是 Windows 操作系统使用的一种数据结构,用于存储与对象(如文件、目录、注册表键和其他系统资源)相关的安全信息。它定义了这些对象的访问控制和安全设置,决定了谁可以访问这些对象,以及他们被允许执行哪些操作。

安全描述符的关键组成部分

安全描述符由几个元素组成,这些元素定义了对象的安全属性。它们包括:

-

所有者(Owner SID):

- 这是标识拥有该对象的用户或组。它由一个安全标识符(SID)表示,SID 唯一地标识 Windows 系统中的一个用户或组账户。

-

主组(Primary Group SID):

- 这是与该对象关联的组。它主要用于 Unix 系统中的文件,但在 Windows 中通常不太常用,除非在某些特定的对象中。

-

自愿访问控制列表(DACL,Discretionary Access Control List):

- DACL 定义了访问控制条目(ACE),这些条目确定哪些用户或组被允许或拒绝访问该对象,以及他们可以执行哪些操作(如读取、写入、执行、删除等)。

- 每个 DACL 中的 ACE 包括:

- SID:标识用户或组。

- 访问掩码(Access Mask):指定允许或拒绝的访问权限(如读取、写入、完全控制)。

- 访问控制类型(Access Control Type):指定该 ACE 是允许条目还是拒绝条目。

- 每个 DACL 中的 ACE 包括:

- DACL 定义了访问控制条目(ACE),这些条目确定哪些用户或组被允许或拒绝访问该对象,以及他们可以执行哪些操作(如读取、写入、执行、删除等)。

-

系统访问控制列表(SACL,System Access Control List):

- SACL 定义了对象的审计设置,决定哪些访问尝试应该被系统记录以供审计使用。与 DACL 类似,SACL 也由 ACE 组成,但 SACL 中的 ACE 定义了特定访问控制操作发生时应该记录的事件(例如,当用户尝试访问对象时)。

- 审计条目:定义哪些操作(如成功或失败的登录)应该被审计。

- SACL 定义了对象的审计设置,决定哪些访问尝试应该被系统记录以供审计使用。与 DACL 类似,SACL 也由 ACE 组成,但 SACL 中的 ACE 定义了特定访问控制操作发生时应该记录的事件(例如,当用户尝试访问对象时)。

-

控制标志(Control Flags):

- 这些标志提供有关安全描述符状态的信息,例如它是否已正确初始化,是否存在 SACL 或 DACL 等。常见的控制标志包括:

- SE_DACL_PRESENT:表示存在 DACL。

- SE_SACL_PRESENT:表示存在 SACL。

- SE_OWNER_DEFAULTED:表示所有者信息是从父对象继承的。

- SE_GROUP_DEFAULTED:表示组信息是从父对象继承的。

- 这些标志提供有关安全描述符状态的信息,例如它是否已正确初始化,是否存在 SACL 或 DACL 等。常见的控制标志包括:

理解安全描述符的上下文

安全描述符在 Windows 中的作用非常重要,它决定了操作系统如何控制对对象的访问,如何进行审计,并且为管理员提供了管理系统资源安全的工具。通过了解安全描述符的组成和各个部分的作用,用户和管理员可以更好地理解如何设置和控制 Windows 系统中的权限和审计策略。

安全描述符在管理系统资源访问中至关重要。它们在不同的场景中发挥作用,例如:

文件系统访问控制:

当你右键点击文件或文件夹,选择“属性”并进入“安全”选项卡时,你正在查看该对象的安全描述符。它显示了 DACL(针对不同用户的权限)以及文件的其他安全信息。

Active Directory 对象:

Active Directory 中的每个对象(例如,用户、组、计算机)都有一个安全描述符,控制其访问控制和审计设置。

注册表项:

Windows 注册表存储操作系统和应用程序的配置设置。每个注册表项也有一个安全描述符,用来控制谁可以访问或修改该项。

安全描述符的示例:

以下是一个简化的示例,展示 Windows 中文件对象的安全描述符可能的样子:

- 所有者:用户“爱丽丝”(爱丽丝的 SID)

- 主组:组“Users”(Users 组的 SID)

- DACL:

- ACE 1:允许爱丽丝拥有完全控制权限(读取、写入、执行、删除)。

- ACE 2:拒绝用户“鲍勃”访问该文件。

- ACE 3:允许“管理员”组拥有完全控制权限。

- SACL:

- 审计 ACE:审计任何用户对文件的成功访问尝试(例如,记录某人打开文件的日志)。

操作安全描述符的功能和 API:

Windows 提供了一组 API 用于管理和操作安全描述符,如:

- GetSecurityDescriptorDacl:从安全描述符中检索 DACL。

- SetSecurityDescriptorDacl:为安全描述符设置 DACL。

- GetSecurityDescriptorOwner:从安全描述符中检索所有者信息。

- SetSecurityDescriptorOwner:为安全描述符设置所有者。

- SetSecurityDescriptorSacl:为安全描述符设置 SACL。

这些 API 允许开发人员读取和修改系统资源的安全设置。

安全描述符与访问控制的关系:

当应用程序或用户尝试访问资源时,Windows 会检查安全描述符以确定是否应允许访问。它将用户的凭据(SID)与 DACL 中的条目进行比较,查看是否有任何 ACE 允许或拒绝请求的访问。如果 DACL 缺失,则资源被视为完全开放;如果没有拒绝条目(deny ACE),则会允许访问。

SACL 用于系统记录访问尝试,以便进行审计。SACL 中定义的事件会被记录到安全事件日志中,帮助管理员跟踪对敏感资源的访问。

安全描述符是 Windows 安全基础架构中的关键元素,决定了各种资源的访问控制策略。通过结合所有者、DACL 和 SACL,Windows 提供了对资源访问权限和执行操作的精细控制,并进行访问尝试的审计,以便合规性检查和安全监控。

Windows 安全描述符 (Security Descriptor) 和 ACL (访问控制列表) 的概述

在 Windows 操作系统中,安全描述符(Security Descriptor,简称SD)是用来定义对象的安全性设置的结构体,包含了对象的安全信息。这些对象可以是文件、目录、注册表项、进程或线程等。而访问控制列表(Access Control List,简称ACL)是安全描述符中的一个重要部分,用于指定对某个对象的访问权限。

1. 安全描述符 (Security Descriptor)

安全描述符由多个组件构成,它定义了某个对象的安全信息。安全描述符的结构通常包含以下几个重要部分:

-

所有者 (Owner):

- 指定对象的所有者,通常是创建该对象的用户或实体。

- 所有者的 SID(Security Identifier,安全标识符)会存储在安全描述符中,帮助确定该对象的所有权。

-

组 (Group):

- 指定对象的主组,通常是管理员组或其他角色组。

- 和所有者一样,组的 SID 也会被存储。

-

DACL (Discretionary Access Control List):

- 即自定义访问控制列表,用于指定哪些用户或组可以访问该对象以及他们的权限。DACL 是安全描述符的一个非常重要部分,主要用于控制对象的访问权限。

-

SACL (System Access Control List):

- 即系统访问控制列表,用于指定在对象访问时是否生成审计日志。SACL 主要用于安全审计,记录谁访问了对象以及他们的操作。

2. 访问控制列表 (ACL)

访问控制列表(ACL)包含一个或多个访问控制项(Access Control Entries,ACE)。每个 ACE 定义了对特定用户或组的权限。ACL 可以分为两种类型:

-

DACL (Discretionary Access Control List):

- DACL 控制谁可以访问该对象以及如何访问。

- DACL 是最常见的 ACL 类型,通常被用于文件系统对象、注册表项等资源。

- 通过 DACL,管理员可以为每个用户或组设置不同的权限,如读取、写入、执行等。

-

SACL (System Access Control List):

- SACL 记录对象的访问审计事件(谁访问了对象,做了什么操作),用于安全事件日志的记录。

- 例如,管理员可以设置 SACL 来记录对特定文件或目录的访问情况,帮助监视潜在的安全问题。

3. 访问控制项 (ACE)

访问控制项是 ACL 中的基本单位,每个 ACE 定义了对一个特定对象的访问权限。ACE 主要由以下几部分组成:

-

SID (Security Identifier):

- ACE 中包含一个 SID,标识具体的用户或组。

-

访问权限 (Access Rights):

- 指定允许或拒绝该 SID 的用户或组进行哪些操作。常见的权限包括读取、写入、删除、执行等。

-

ACE 类型:

- 访问控制项可以是允许(Allow)或拒绝(Deny)类型。允许类型表示授权某个操作,拒绝类型则禁止该操作。

-

标志 (Flags):

- 标志通常用于指定 ACE 在访问控制时的其他行为。例如,是否继承、是否是容器对象等。

4. 示例:Windows 安全描述符结构

下面是一个简单的安全描述符结构图,帮助理解其组成部分:

+-------------------------------------+

| Owner (SID) | <- 所有者

+-------------------------------------+

| Group (SID) | <- 组

+-------------------------------------+

| DACL (Discretionary ACL) | <- 自定义访问控制列表

| +-----------------------------+ |

| | ACE (Access Control Entry) | |

| +-----------------------------+ |

| | ACE (Access Control Entry) | |

| +-----------------------------+ |

+-------------------------------------+

| SACL (System ACL) | <- 系统访问控制列表

| +-----------------------------+ |

| | ACE (Audit Control Entry) | |

| +-----------------------------+ |

| | ACE (Audit Control Entry) | |

| +-----------------------------+ |

+-------------------------------------+5. 如何查看和修改 Windows 安全描述符与 ACL

-

查看文件的安全描述符 (Security Descriptor):

- 可以使用

icacls命令查看文件或目录的 ACL。bashCopy Codeicacls "C:\path\to\your\file"

- 可以使用

-

修改文件的 ACL:

- 使用

icacls或setfacl命令来修改访问权限。例如,授予某用户读取权限:bashCopy Codeicacls "C:\path\to\your\file" /grant Username:(R)

- 使用

-

PowerShell 操作:

- 使用 PowerShell 获取和修改文件的安全描述符和 ACL:

powershellCopy Code

# 获取文件的安全描述符 Get-Acl "C:\path\to\your\file" # 修改文件的安全描述符 $acl = Get-Acl "C:\path\to\your\file" $permission = "DOMAIN\user", "Read", "Allow" $accessRule = New-Object System.Security.AccessControl.FileSystemAccessRule $permission $acl.SetAccessRule($accessRule) Set-Acl "C:\path\to\your\file" $acl

- 使用 PowerShell 获取和修改文件的安全描述符和 ACL:

总结

Windows 的安全描述符和 ACL 是操作系统中用来控制和管理资源访问权限的核心机制。通过它们,管理员能够精确控制不同用户或组对特定对象的访问权限,并且能够进行审计以跟踪这些访问行为。熟练掌握和配置这些安全控制项,对于确保操作系统和文件系统的安全至关重要。

Windows 安全描述符 (Security Descriptor) 和 访问控制列表 (ACL) 是操作系统中用于实现安全控制和访问管理的重要组成部分,它们在功能上可以进行多种分类。

1. 安全描述符 (Security Descriptor) 功能分类

安全描述符是 Windows 系统用于描述对象的安全性信息的数据结构。每个受保护的对象(如文件、注册表项、服务、进程等)都有一个安全描述符,它包含关于该对象的所有安全信息。安全描述符包含以下几个部分:

a. DACL(Discretionary Access Control List,随意访问控制列表)

- 功能:用于定义对象的访问控制策略,指定哪些用户或组可以访问对象,并确定他们可以执行的操作(如读取、写入、删除等)。

- 作用:DACL 是最常见的访问控制方式,通常与权限结合使用。管理员可以通过修改 DACL 来管理谁能访问特定资源,并分配他们相应的权限。

- 应用:用于控制文件、文件夹、注册表键、网络共享等资源的访问权限。

b. SACL(System Access Control List,系统访问控制列表)

- 功能:用于审计和记录对对象的访问事件。SACL 允许设置哪些访问事件需要被记录(如成功或失败的访问)。

- 作用:通过 SACL,管理员可以跟踪谁在什么时候访问了特定的对象,以及他们进行的操作。这对于安全审计、入侵检测及事件记录至关重要。

- 应用:通常用于监控和记录重要资源(如系统文件、敏感数据文件)的访问情况。

c. 所有者(Owner)

- 功能:定义对象的所有者,通常是创建该对象的用户或管理员。所有者有权修改对象的安全描述符。

- 作用:对象的所有者拥有对该对象安全描述符的控制权限,可以修改其 DACL 和 SACL。所有者权限通常比其他用户的权限更高。

- 应用:所有者信息对于权限继承和管理至关重要。

d. 组(Group)

- 功能:定义对象的组,通常是与对象相关的用户组。组通常与访问控制有关,在某些情况下,用于明确哪些用户组可以对对象进行操作。

- 作用:组的功能较少在日常使用中涉及,但在更复杂的环境中,组可用于定义哪些用户组可以获得某些权限。

2. 访问控制列表 (ACL) 功能分类

ACL 是一组对象的访问控制条目(ACE,Access Control Entries),用于指定对该对象的访问控制规则。ACL 在 Windows 中有两种主要类型:DACL 和 SACL。

a. DACL(Discretionary Access Control List,随意访问控制列表)

-

功能:DACL 是用于指定谁可以访问对象以及他们可以执行哪些操作的访问控制列表。它定义了访问权限,并允许用户自由控制这些权限。

-

作用:每个 DACL 包含多个 ACE(访问控制条目),每个 ACE 为特定的用户或用户组分配权限(如读取、写入、删除等)。

- ACE 主要包括:

- 主体(Subject):指明用户或用户组。

- 权限(Permissions):指定该主体可以执行的操作(如读取、写入、修改、删除等)。

- 访问控制类型(Access Control Type):包括“允许(Allow)”或“拒绝(Deny)”权限。

- ACE 主要包括:

-

应用:用于文件系统、注册表项、网络共享等资源的权限管理,确保只有特定用户和用户组能够访问资源。

b. SACL(System Access Control List,系统访问控制列表)

-

功能:SACL 是用于审计对象访问的访问控制列表。它用于定义哪些访问事件应当被审计和记录,例如成功或失败的访问尝试。

-

作用:SACL 不控制对象的访问权限,而是控制是否记录访问事件。通过 SACL,管理员可以启用或禁用特定访问事件的日志记录。

- ACE 主要包括:

- 主体(Subject):指明进行访问的用户或用户组。

- 审计类型(Audit Type):记录“成功”或“失败”的访问尝试。

- 访问类型(Access Type):标明访问类型(如读取、写入等)。

- ACE 主要包括:

-

应用:用于系统审计、入侵检测和日志记录。通过 SACL,管理员可以跟踪和记录访问重要资源(如系统文件、敏感文件等)的事件。

c. 访问控制条目(ACE)

-

功能:ACE 是 ACL 中的单个条目,定义了对特定用户或组的访问权限或审计规则。一个对象可以有多个 ACE,允许管理员为每个用户或用户组分配不同的权限。

- ACE 类型:

- 允许 ACE(Allow ACE):允许指定的主体执行某些操作(例如读取、写入)。

- 拒绝 ACE(Deny ACE):拒绝指定的主体执行某些操作。

- 审计 ACE(Audit ACE):用于审计目的,记录访问事件。

- ACE 类型:

-

应用:在文件、文件夹、注册表键等资源的访问控制中,ACE 用于指定特定用户或组对该资源的操作权限。

3. 权限继承

- 功能:Windows 允许资源的权限继承,从父对象继承到子对象。这种机制通常用于文件夹和文件系统的访问控制。继承可以确保一致性,简化权限管理。

- 作用:在文件夹中设置权限时,这些权限通常会自动继承到文件夹中的子文件或子文件夹。

- 应用:通过继承,管理员可以简化权限配置,只需设置父目录的权限,子目录和文件会自动继承父目录的权限,从而减少手动配置的复杂度。

4. 特权与常规权限

-

功能:访问控制的权限可以根据权限的级别进行分类,包括:

- 特权权限:例如完全控制、修改权限等,通常适用于管理员级别的用户。

- 常规权限:例如读取、写入、执行权限,适用于普通用户。

-

应用:通过为不同的用户分配不同级别的权限,可以确保资源的安全性和操作的合规性。

总结

Windows 安全描述符和访问控制列表(ACL)通过细化的权限配置机制,允许管理员精确控制对象的访问、修改、审计和权限继承。安全描述符主要包含 DACL、SACL、所有者和组等信息,而 ACL 主要通过 DACL 和 SACL 进一步细分控制资源的访问和审计功能。通过合理的权限配置,管理员可以有效地保护系统资源和数据,防止未经授权的访问。

Windows 安全描述符 (Security Descriptor) 和 访问控制列表 (ACL) 的底层原理是基于操作系统中的对象安全性管理机制来实现的。它们通过数据结构来描述和控制对象的访问权限与安全性。在 Windows 中,几乎每一个可以进行访问控制的资源(如文件、文件夹、注册表键、进程等)都关联有一个安全描述符,安全描述符是管理资源访问的核心。以下是它们的底层原理分析。

1. 安全描述符 (Security Descriptor) 的底层原理

安全描述符是 Windows 安全体系中用于描述对象安全性的核心数据结构。它主要包含四个部分:所有者、组、DACL 和 SACL。

a. 所有者 (Owner)

- 底层原理:每个对象在创建时会指定一个所有者,通常是创建该对象的用户。所有者信息存储在安全描述符中,可以通过相应的 API 或内核服务进行访问和修改。所有者具有对该对象安全描述符的管理权限,包括修改其 DACL 和 SACL。

- 底层实现:所有者信息存储为 SID(安全标识符)形式,SID 是一个唯一的标识符,表示用户或组。通过 SID,系统可以查找并确定对象的所有者。

b. 组 (Group)

- 底层原理:组信息存储在安全描述符中,用于指定与该对象相关的组。它通常用于实现基于组的访问控制和安全策略。

- 底层实现:组信息以 SID 的形式存储,这些 SID 可以对应用户组或其他实体。

c. DACL (Discretionary Access Control List,随意访问控制列表)

-

底层原理:DACL 用于描述对象的访问控制策略,定义哪些用户或组可以访问对象,并指定他们的权限。它是访问控制的核心机制,系统通过 DACL 控制对资源的访问。

-

底层实现:DACL 是由一个或多个 ACE (Access Control Entry) 组成的。每个 ACE 定义了一个主体(用户或组)和他们的访问权限。ACE 中可以包含:

- 主体:通常是一个用户或用户组的 SID。

- 权限:指示该主体可以执行的操作(如读取、写入、执行等)。

- 访问控制类型:如“允许(Allow)”或“拒绝(Deny)”。

通过 DACL,系统会根据每个 ACE 的规则判断当前访问是否被允许。

d. SACL (System Access Control List,系统访问控制列表)

- 底层原理:SACL 主要用于审计目的,记录对对象的访问行为。通过 SACL,可以对系统中特定的访问事件进行审计和记录,比如谁在何时访问了该对象以及访问是否成功。

- 底层实现:SACL 由多个 ACE 构成,每个 ACE 指定了一个特定的主体和审计类型(如成功或失败的访问)。当发生访问时,系统会检查 SACL 中的 ACE 条目,若匹配,则记录访问事件。

2. 访问控制列表 (ACL) 的底层原理

访问控制列表(ACL)是实现访问控制的核心部分,它用来描述谁可以访问对象以及可以执行哪些操作。ACL 通过对访问控制条目(ACE)的管理,实现对用户或组的权限控制。

a. DACL (随意访问控制列表)

- 底层原理:DACL 用于确定哪些用户或组具有对特定资源的访问权限。它由多个 ACE 组成。每个 ACE 中包含一个 主体(Subject)(通常是用户或用户组的 SID)、权限(Permissions)、访问控制类型(Access Control Type)(允许或拒绝)。

- 底层实现:当用户尝试访问一个对象时,操作系统会检查该对象的 DACL,查找其中与访问请求匹配的 ACE。系统会依据 ACE 中的权限字段判断该用户能否访问该对象。

b. SACL (系统访问控制列表)

- 底层原理:SACL 用于记录审计事件,系统不会基于 SACL 来判断访问权限,而是记录哪些访问尝试被审计。当访问事件发生时,操作系统会查找 SACL 中的 ACE 来决定是否记录该访问事件。

- 底层实现:SACL 与 DACL 类似,但其目的是用于审计。ACE 中包含 审计类型(Audit Type)(如成功、失败访问),并与主体(用户或组)匹配时,系统会生成审计日志。

3. 访问控制条目 (ACE) 的底层原理

ACE 是 ACL 中的基本单位,包含一个访问控制规则,定义了特定主体(用户或用户组)对对象的访问权限。

- 底层原理:每个 ACE 包含对某一主体的访问权限、访问控制类型、访问权限等信息。当访问对象时,系统会遍历对象的 DACL 中的 ACE,检查是否存在允许或拒绝该主体的访问的条目。ACE 的匹配依据是:

- 主体:如果访问请求的用户或用户组的 SID 与 ACE 中的主体 SID 匹配,ACE 可能会生效。

- 访问控制类型:如果 ACE 中的访问控制类型为“允许”,系统将授权该访问;如果为“拒绝”,则拒绝该访问。

a. ACE 类型

- 允许(Allow)ACE:定义允许特定主体执行某些操作。

- 拒绝(Deny)ACE:定义拒绝特定主体执行某些操作。

- 审计(Audit)ACE:用于审计目的,记录访问事件。

4. 权限继承

在文件系统中,权限可以通过继承的方式从父对象传递给子对象。例如,文件夹的权限可以继承到其中的文件和子文件夹。继承的原理:

- 底层实现:Windows 使用继承标志来决定是否启用权限继承。当父对象的权限发生变化时,子对象会自动继承父对象的权限(如果启用了继承)。这种机制简化了大规模资源管理,尤其是在文件系统中。

5. 安全标识符 (SID)

安全标识符(SID)是 Windows 中唯一标识用户、组、计算机等安全实体的标识符。SID 是访问控制的基础,在 DACL 和 SACL 中,主体和组的身份通常是通过 SID 来表示的。

- 底层原理:SID 是一个唯一的数字标识符,每个 Windows 安全实体都有一个唯一的 SID。系统使用 SID 来识别用户、组和计算机等安全主体,并在访问控制中与 ACE 进行匹配。

总结

Windows 中的安全描述符 (Security Descriptor) 和访问控制列表 (ACL) 底层原理基于对象访问控制和审计机制。每个对象的安全描述符包含与该对象相关的安全信息(如所有者、组、DACL 和 SACL)。通过 ACL 和 ACE,操作系统能够实现基于权限的访问控制,判断谁可以访问资源以及可以执行哪些操作。ACE 使得每个主体与访问权限之间建立了紧密的关联,系统根据 ACE 的规则来决定访问是否被允许或拒绝。

Windows 安全描述符 (Security Descriptor) 和 ACL (访问控制列表) 在各种应用场景中发挥着重要的作用,主要用于控制和管理对系统资源的访问权限。以下是一些常见的应用场景:

1. 文件系统权限控制

Windows 中最常见的应用场景之一是文件系统权限的管理。文件、文件夹和目录都是系统资源,它们都有一个与之相关的安全描述符,该描述符包含了一个 DACL(自定义访问控制列表),用于定义谁可以访问该资源以及他们能进行哪些操作。

- 应用场景:

- 保护敏感数据:在敏感文件(如财务报表、个人信息文件等)上设置严格的访问权限,只允许特定的用户组(例如管理员或某个部门)访问。

- 多用户环境:例如,在一个共享的文件夹中,你可以设置 ACL 来控制哪些用户可以读取、修改或删除文件。

- 文件夹继承权限:文件夹的权限通常可以被其下的所有文件和子文件夹继承。通过配置父文件夹的 ACL,子文件夹可以自动继承访问控制,从而确保一致的权限策略。

2. 注册表权限控制

Windows 注册表存储了操作系统、应用程序和用户的配置设置。注册表项和键也有与之相关的安全描述符,用于管理谁可以访问或修改注册表。

- 应用场景:

- 系统配置保护:通过设置注册表项的 ACL 来防止非授权用户或程序修改关键的系统配置,如用户帐户设置、网络配置等。

- 应用程序安全:某些应用程序可能会写入注册表存储配置信息,为了避免恶意软件修改这些设置,可以通过 ACL 限制对特定注册表项的访问。

3. 网络共享权限控制

Windows 允许文件和文件夹在网络上共享。当共享资源时,可以为网络用户设置访问权限。网络共享也依赖于 ACL 来控制谁可以访问共享文件夹、执行哪些操作(如读取、写入、修改或删除文件)。

- 应用场景:

- 部门共享文件夹:通过在文件夹上设置 ACL,确保只有特定的部门成员才能访问该共享文件夹,并且限制他们的操作权限(例如只读访问、修改或完全控制)。

- 跨域共享访问控制:在企业环境中,可能存在多个域和用户组,ACL 可以用于管理跨域的访问权限,确保只有授权的用户可以访问网络共享。

4. 系统和应用程序安全控制

安全描述符和 ACL 可以应用于 Windows 系统中运行的各种服务和应用程序。管理员可以通过配置权限来控制哪些用户或组能够启动、停止或修改服务。

- 应用场景:

- 防止未经授权的服务修改:确保只有特定的管理员或系统账户可以启动或停止重要的系统服务(如数据库服务、Web 服务等)。

- 限制应用程序权限:例如,在某些应用程序(如 Web 服务器或数据库服务器)中,应用程序可能会在后台以不同用户身份运行。可以通过配置 ACL,限制特定用户访问或操作这些应用程序。

5. Active Directory (AD) 安全控制

在企业环境中,Active Directory(AD)管理着用户、计算机和组的安全信息。每个 AD 对象(如用户账户、组、计算机等)都有安全描述符,其中包含 DACL,定义了谁可以访问这些对象以及他们能执行的操作。

- 应用场景:

- 控制用户账户权限:通过设置 AD 对象的 ACL,可以精确控制哪些用户或组可以访问或修改其他用户的账户信息。

- 管理组织单位 (OU) 访问权限:通过设置访问控制,可以确保只有特定管理员能够管理组织单位中的用户或计算机对象。

6. 系统审计与安全日志

Windows 中的 SACL(系统访问控制列表)用于审计对象访问事件。当用户或进程访问某个对象(如文件、服务或注册表项)时,系统可以生成审计日志来记录这些访问事件。SACL 用于定义哪些访问事件应该被记录,以帮助管理员追踪潜在的安全威胁。

- 应用场景:

- 入侵检测与日志记录:通过设置 SACL,管理员可以审计特定文件、文件夹、注册表项或服务的访问。比如,设置文件夹 SACL 来记录每次文件被访问、修改或删除的事件。

- 关键操作监控:可以配置审计规则来跟踪对特定关键操作(如登录、文件读取或写入)的访问情况,帮助检测和响应潜在的安全漏洞或不正常行为。

7. 保护系统文件和目录

Windows 操作系统有许多系统文件和目录,这些文件和目录对操作系统的正常运行至关重要。通过设置安全描述符,可以确保这些文件和目录只能被授权的用户(通常是系统管理员)访问,从而防止恶意软件篡改关键的系统文件。

- 应用场景:

- 防止恶意修改系统文件:确保系统文件(如

C:\Windows下的文件)只能由操作系统和管理员修改,防止病毒、恶意软件或用户误操作导致系统崩溃。 - 保护系统配置文件:例如,

ntuser.dat或SAM文件等系统配置文件,需要通过 ACL 进行保护,以免被未经授权的用户或程序修改。

- 防止恶意修改系统文件:确保系统文件(如

8. Web 服务器权限控制

在 Web 服务器(如 IIS)上运行的网站文件夹和内容也可以通过安全描述符和 ACL 来控制访问权限。管理员可以限制哪些用户或进程能够读取、写入或执行 Web 内容。

- 应用场景:

- 管理网站内容:设置 ACL 来控制哪些开发人员或内容编辑者有权访问和修改网站内容。

- 防止未授权访问:通过 ACL 控制 Web 服务器的访问权限,防止不相关的用户访问敏感文件或系统资源。

总结

Windows 安全描述符 (Security Descriptor) 和 ACL (访问控制列表) 是操作系统中至关重要的安全机制,广泛应用于各种系统和应用场景中。它们提供了灵活且强大的访问控制机制,使得管理员可以精细地控制对各种资源的访问权限,并保障系统、数据和应用程序的安全性。通过合理配置安全描述符和 ACL,可以有效防止未经授权的访问,减少安全风险并确保合规性。

浙公网安备 33010602011771号

浙公网安备 33010602011771号