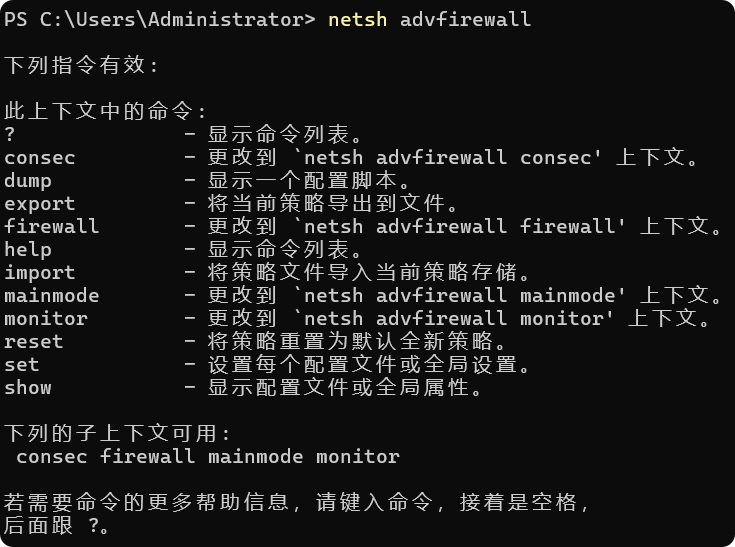

netsh advfirewall 是 Windows 操作系统中的一条命令,用于管理和配置 Windows 防火墙的高级设置。netsh advfirewall 是用于配置 Windows 防火墙的命令行工具,而 PowerShell 提供了一个更现代的接口,以下是 netsh advfirewall 命令和对应的 PowerShell 命令的等效表格:

使用 netsh advfirewall 防火墙上下文 - Windows Server | Microsoft Learn

具有高级安全性的 Windows 防火墙 |Microsoft 学习

netsh firewall 和 netsh advfirewall 与 PowerShell 命令对比的表格,展示了它们的命令差异和对应关系:

| 命令 | netsh firewall | netsh advfirewall | PowerShell 命令 |

|---|---|---|---|

| 显示命令列表 | ? |

? |

Get-Help |

| 添加配置 | add |

firewall add (进入 firewall 子上下文后使用) |

New-NetFirewallRule |

| 删除配置 | delete |

不适用 | Remove-NetFirewallRule |

| 显示配置 | show |

show |

Get-NetFirewallRule |

| 设置配置 | set |

set |

Set-NetFirewallProfile |

| 显示脚本 | dump |

dump |

Export-WindowsFirewallRules |

| 导入策略 | 不适用 | import (将策略文件导入当前策略存储) |

Import-WindowsFirewallRules |

| 导出策略 | 不适用 | export (将当前策略导出到文件) |

Export-WindowsFirewallRules |

| 重置策略 | 不适用 | reset (将策略重置为默认全新策略) |

Set-NetFirewallProfile -Enabled False |

| 子上下文 | 无 | consec, firewall, mainmode, monitor |

N/A |

说明:

netsh firewall: 是一个较为基础的防火墙配置工具,适用于较旧的 Windows 操作系统。netsh advfirewall: 提供更强大的防火墙配置选项,适用于 Windows Vista 及更高版本。- PowerShell: 提供了一种现代化且功能强大的方式来管理 Windows 防火墙,它具有类似的功能但更为灵活,并且能够通过脚本进行更精细的控制。

如果你想通过 PowerShell 进行防火墙管理,通常推荐使用 New-NetFirewallRule、Get-NetFirewallRule、Set-NetFirewallProfile 等命令,它们提供了广泛的防火墙控制功能,适用于最新的 Windows 系统。

netsh firewall 和 netsh advfirewall 是 Windows 操作系统中用于管理防火墙配置的命令行工具,但它们的功能和使用方式有所不同。以下是它们之间的主要区别:

| 特性 | netsh firewall | netsh advfirewall |

|---|---|---|

| 适用范围 | 主要适用于 Windows XP 和 Windows Server 2003 及以前版本。 | 适用于 Windows Vista 及更高版本。 |

| 功能 | 仅支持基本的防火墙配置,如启用/禁用防火墙,查看状态等。 | 提供更全面的防火墙配置选项,支持高级规则管理。 |

| 规则配置 | 不支持复杂的防火墙规则配置。 | 支持详细的入站、出站规则设置,以及对网络接口的控制。 |

| 管理对象 | 主要管理传统的防火墙配置。 | 提供对 Windows 防火墙的完整控制,包括配置防火墙配置文件和配置特定网络接口。 |

| 命令示例 | netsh firewall set opmode disable |

netsh advfirewall firewall add rule name="Allow Ping" protocol=icmp |

| 使用场景 | 主要用于较老版本的 Windows 系统。 | 适用于较新版本的 Windows 系统,提供更灵活的防火墙管理。 |

netsh firewall 是一个较老的工具,功能较为简化,而 netsh advfirewall 提供了更全面和复杂的防火墙管理功能,适用于 Windows Vista 及以后的版本。.

netsh firewall 和 netsh advfirewall 的命令对比表格,展示了两者的命令差异和功能范围:

| 命令 | netsh firewall | netsh advfirewall |

|---|---|---|

| 显示命令列表 | ? |

? |

| 添加配置 | add |

firewall add (进入 firewall 子上下文后使用) |

| 删除配置 | delete |

不适用 |

| 显示配置 | show |

show (显示当前防火墙配置) |

| 设置配置 | set |

set (设置每个配置文件或全局设置) |

| 显示脚本 | dump |

dump (显示配置脚本) |

| 导入策略 | 不适用 | import (将策略文件导入当前策略存储) |

| 导出策略 | 不适用 | export (将当前策略导出到文件) |

| 重置策略 | 不适用 | reset (将策略重置为默认全新策略) |

| 子上下文 | 无 | consec, firewall, mainmode, monitor |

说明:

netsh firewall提供了基本的防火墙配置选项(如添加、删除、防火墙状态显示等),并适用于较旧的 Windows 版本(Windows XP 等)。netsh advfirewall是一个更高级的命令行工具,包含更丰富的命令和子上下文(如导入/导出策略、重置防火墙策略、配置文件设置等),适用于 Windows Vista 及更高版本。

如果你需要更详细的帮助,可以输入命令后加上 ?(例如:set ?),这样会显示该命令的详细说明。

netsh advfirewall 是用于配置 Windows 防火墙的命令行工具,而 PowerShell 提供了一个更现代的接口,通常使用 New-NetFirewallRule、Set-NetFirewallRule、Get-NetFirewallRule 等 cmdlet 来管理防火墙规则。以下是 netsh advfirewall 命令和对应的 PowerShell 命令的等效表格:

| netsh advfirewall 命令 | PowerShell 等效命令 |

|---|---|

netsh advfirewall set allprofiles state on |

Set-NetFirewallProfile -All -Enabled True |

netsh advfirewall set allprofiles state off |

Set-NetFirewallProfile -All -Enabled False |

netsh advfirewall firewall add rule name="Allow HTTP" dir=in action=allow protocol=TCP localport=80 |

New-NetFirewallRule -DisplayName "Allow HTTP" -Direction Inbound -Action Allow -Protocol TCP -LocalPort 80 |

netsh advfirewall firewall add rule name="Block FTP" dir=in action=block protocol=TCP localport=21 |

New-NetFirewallRule -DisplayName "Block FTP" -Direction Inbound -Action Block -Protocol TCP -LocalPort 21 |

netsh advfirewall firewall set rule group="Remote Desktop" new enable=yes |

Set-NetFirewallRule -Group "Remote Desktop" -Enabled True |

netsh advfirewall firewall set rule group="Remote Desktop" new enable=no |

Set-NetFirewallRule -Group "Remote Desktop" -Enabled False |

netsh advfirewall firewall show rule name="Allow HTTP" |

Get-NetFirewallRule -DisplayName "Allow HTTP" |

netsh advfirewall firewall delete rule name="Allow HTTP" |

Remove-NetFirewallRule -DisplayName "Allow HTTP" |

netsh advfirewall set publicprofile state off |

Set-NetFirewallProfile -Profile Public -Enabled False |

netsh advfirewall set privateprofile state off |

Set-NetFirewallProfile -Profile Private -Enabled False |

netsh advfirewall set domainprofile state off |

Set-NetFirewallProfile -Profile Domain -Enabled False |

netsh advfirewall set publicprofile logging drop |

Set-NetFirewallProfile -Profile Public -LogDroppedPackets True |

netsh advfirewall set privateprofile logging drop |

Set-NetFirewallProfile -Profile Private -LogDroppedPackets True |

netsh advfirewall set domainprofile logging drop |

Set-NetFirewallProfile -Profile Domain -LogDroppedPackets True |

简要说明:

- 启用或禁用防火墙:通过

Set-NetFirewallProfile -Enabled来控制防火墙状态,替代netsh advfirewall set ... state on/off。 - 添加规则:

New-NetFirewallRule用于添加新的防火墙规则,包括规则名称、方向、动作、协议和端口等配置。 - 修改规则:

Set-NetFirewallRule可以修改已有的防火墙规则的设置。 - 查看规则:

Get-NetFirewallRule用于获取防火墙规则的信息。 - 删除规则:

Remove-NetFirewallRule删除指定的防火墙规则。 - 启用/禁用特定配置文件:可以通过

Set-NetFirewallProfile来针对不同配置文件(如公共、私有或域配置文件)进行配置。

PowerShell 提供了更为细粒度的控制和更多选项,使得防火墙管理更加灵活和自动化。

netsh advfirewall show

下列指令有效:

此上下文中的命令:

netsh advfirewall show allprofiles - 显示所有配置文件的属性。

netsh advfirewall show currentprofile - 显示活动配置文件的属性。

netsh advfirewall show domainprofile - 显示域配置文件的属性。

netsh advfirewall show global - 显示全局属性。

netsh advfirewall show privateprofile - 显示专用配置文件的属性。

netsh advfirewall show publicprofile - 显示公用配置文件的属性。

netsh advfirewall show store - 显示当前交互式会话的策略存储。

| 命令 | 描述 | 应用场景 |

|---|---|---|

netsh advfirewall show allprofiles |

显示所有配置文件的属性。 | 用于查看系统中所有防火墙配置文件的状态和设置。 |

netsh advfirewall show currentprofile |

显示活动配置文件的属性。 | 用于检查当前正在使用的防火墙配置文件的设置。 |

netsh advfirewall show domainprofile |

显示域配置文件的属性。 | 在域环境中,查看与域相关的防火墙设置。 |

netsh advfirewall show global |

显示全局属性。 | 用于查看防火墙的全局设置,例如是否启用防火墙。 |

netsh advfirewall show privateprofile |

显示专用配置文件的属性。 | 用于检查专用网络(如家庭网络)的防火墙设置。 |

netsh advfirewall show publicprofile |

显示公用配置文件的属性。 | 用于查看公用网络(如公共Wi-Fi)的防火墙设置。 |

netsh advfirewall show store |

显示当前交互式会话的策略存储。 | 用于查看当前会话中应用的防火墙策略和规则。 |

netsh advfirewall set

下列指令有效:

此上下文中的命令:

netsh advfirewall set allprofiles - 在所有配置文件中设置属性。

netsh advfirewall set currentprofile - 在活动配置文件中设置属性。

netsh advfirewall set domainprofile - 在域配置文件中设置属性。

netsh advfirewall set global - 设置全局属性。

netsh advfirewall set privateprofile - 在专用配置文件中设置属性。

netsh advfirewall set publicprofile - 在公用配置文件中设置属性。

| 命令 | 描述 | 应用场景 |

|---|---|---|

netsh advfirewall set allprofiles |

在所有配置文件中设置属性。 | 用于统一配置所有防火墙配置文件的设置。 |

netsh advfirewall set currentprofile |

在活动配置文件中设置属性。 | 用于修改当前正在使用的防火墙配置文件的设置。 |

netsh advfirewall set domainprofile |

在域配置文件中设置属性。 | 在域环境中,调整与域相关的防火墙设置。 |

netsh advfirewall set global |

设置全局属性。 | 用于更改防火墙的全局设置,例如启用或禁用防火墙。 |

netsh advfirewall set privateprofile |

在专用配置文件中设置属性。 | 用于调整专用网络(如家庭网络)的防火墙设置。 |

netsh advfirewall set publicprofile |

在公用配置文件中设置属性。 | 用于修改公用网络(如公共Wi-Fi)的防火墙设置。 |

netsh advfirewall set allprofiles

提供的许多参数无效。请查看帮助获取正确语法。

用法: netsh advfirewall set allprofiles (parameter) (value)

参数:

state - 配置防火墙状态。

用法: state on: 开启off: 关闭 notconfigured: 未配置

firewallpolicy - 配置默认入站行为和出站行为。

用法: firewallpolicy (入站行为),(出站行为)

入站行为:

blockinbound - 阻止与入站规则不匹配的入站连接。

blockinboundalways - 阻止所有入站连接,即使连接与规则匹配。

allowinbound - 允许与规则不匹配的入站连接。

notconfigured - 将值返回到未配置状态。

出站行为:

allowoutbound - 允许与规则不匹配的出站连接。

blockoutbound - 阻止与规则不匹配的出站连接。

notconfigured - 将值返回到未配置状态。

settings - 配置防火墙设置。

用法: settings (参数) enable:启用disable:禁用notconfigured:未配置

参数:

localfirewallrules - 将本地防火墙规则与组策略规则合并。配置组策略存储时有效。

localconsecrules - 将本地连接安全规则与组策略规则合并。配置组策略存储时有效。

inboundusernotification - 在程序侦听入站连接时通知用户。

remotemanagement - 允许远程管理 Windows 防火墙。

unicastresponsetomulticast - 控制对多播的状态单播响应。

logging - 配置日志记录设置。

用法: logging (参数) (值)

参数:

allowedconnections - 记录允许连接的日志。值: enable:启用disable:禁用notconfigured:未配置

droppedconnections - 记录放弃连接的日志。值: enable:启用disable:禁用notconfigured:未配置

filename - 防火墙日志的名称和位置。值: <string>|notconfigured:未配置

maxfilesize - 最大日志文件大小(KB)。值: 1 - 32767|notconfigured:未配置

注释:

- 配置所有配置文件的配置文件设置。

- "notconfigured" 值仅对于组策略存储有效。

示例:

所有配置文件关闭防火墙:

netsh advfirewall set allprofiles state off

设置默认行为,以在所有配置文件上

阻止入站连接和允许出站连接:

netsh advfirewall set allprofiles firewallpolicy

blockinbound,allowoutbound

在所有配置文件上启用远程管理:

netsh advfirewall set allprofiles settings remotemanagement enable

在所有配置文件上,记录放弃连接的日志:

netsh advfirewall set allprofiles logging droppedconnections enable

netsh advfirewall set currentprofile

提供的许多参数无效。请查看帮助获取正确语法。

用法: netsh advfirewall set currentprofile (parameter) (value)

参数:

state - 配置防火墙状态。

用法: state on: 开启off: 关闭 notconfigured: 未配置

firewallpolicy - 配置默认入站行为和出站行为。

用法: firewallpolicy (入站行为),(出站行为)

入站行为:

blockinbound - 阻止与入站规则不匹配的入站连接。

blockinboundalways - 阻止所有入站连接,即使连接与规则匹配。

allowinbound - 允许与规则不匹配的入站连接。

notconfigured - 将值返回到未配置状态。

出站行为:

allowoutbound - 允许与规则不匹配的出站连接。

blockoutbound - 阻止与规则不匹配的出站连接。

notconfigured - 将值返回到未配置状态。

settings - 配置防火墙设置。

用法: settings (parameter) enable:启用disable:禁用notconfigured:未配置

参数:

localfirewallrules - 将本地防火墙规则与组策略规则合并。配置组策略存储时有效。

localconsecrules - 将本地连接安全规则与组策略规则合并。配置组策略存储时有效。

inboundusernotification - 在程序侦听入站连接时通知用户。

remotemanagement - 允许远程管理 Windows 防火墙。

unicastresponsetomulticast - 控制对多播的状态单播响应。

logging - 配置日志记录设置。

用法: logging (参数) (值)

参数:

allowedconnections - 记录允许连接的日志。值: enable:启用disable:禁用notconfigured:未配置

droppedconnections - 记录放弃连接的日志。值: enable:启用disable:禁用notconfigured:未配置

filename - 防火墙日志的名称和位置。值: <string>|notconfigured:未配置

maxfilesize - 最大日志文件大小(KB)。 值: 1 - 32767|notconfigured:未配置

注释:

- 配置当前活动的配置文件的配置文件设置。

- "notconfigured" 值仅对于组策略存储有效。

示例:

在当前活动的配置文件上关闭防火墙:

netsh advfirewall set currentprofile state off

设置默认行为,以在当前活动的配置文件上

阻止入站连接和允许出站连接:

netsh advfirewall set currentprofile firewallpolicy

blockinbound,allowoutbound

在当前活动的配置文件上启用远程管理:

netsh advfirewall set currentprofile settings remotemanagement enable

在当前活动的配置文件上,记录放弃连接的日志:

netsh advfirewall set currentprofile logging droppedconnections enable

netsh advfirewall set global

提供的许多参数无效。请查看帮助获取正确语法。

用法: netsh advfirewall set global statefulftp|statefulpptp enable|disable|notconfigured

set global ipsec (parameter) (value)

set global mainmode (parameter) (value) | notconfigured

IPsec 参数:

strongcrlcheck - 配置如何强制 CRL 检查。

0: 禁用 CRL 检查(默认值)

1: 如果证书被吊销,则失败

2: 出现任何错误,都失败

notconfigured: 将该值返回到未 配置状态。

saidletimemin - 配置安全关联空闲时间(以分钟为单位)。

- 用法: 5-60|notconfigured (default=5)

defaultexemptions - 配置默认的 IPSec 免除。默认值为 将 IPv6 neighbordiscovery 协议和 DHCP从 IPSec 免除。

- 用法: none|neighbordiscovery|icmp|dhcp|notconfigured

ipsecthroughnat - 可以与网络地址转换器后面的计算机建立安全关联时配置。

- 用法: never|serverbehindnat| serverandclientbehindnat| notconfigured(default=never)

authzcomputergrp - 配置授权建立隧道模式连接的计算机。

- 用法: none|<SDDL string>|notconfigured

authzusergrp - 配置授权建立隧道模式连接的用户。 tunnel mode connections.

- 用法: none|<SDDL string>|notconfigured

主模式参数:

mmkeylifetime - 设置主模式密钥生存时间(以分钟为单位)或会话,或两者。

- 用法: <num>min,<num>sess minlifetime: <1> 分钟,maxlifetime: <2880> 分钟, minsessions: <0> 个会话, maxsessions: <2,147,483,647> 个会话

mmsecmethods - 配置主模式建议列表

- 用法:keyexch:enc-integrity,keyexch:enc-integrity[,...]|default - keyexch=dhgroup1|dhgroup2|dhgroup14|dhgroup24| ecdhp256|ecdhp384 - enc=3des|des|aes128|aes192|aes256 - integrity=md5|sha1|sha256|sha384

mmforcedh - 配置使用 DH 确保密钥交换安全的选项。 - 用法: yes|no (default=no)

注释:

- 配置全局设置,包括高级 IPsec 选项。

- 不建议使用 DES、MD5 和 DHGroup1。提供这些加密算法只用于向下兼容。

- mmsecmethods 关键字 default 将策略设置为: dhgroup2-aes128-sha1,dhgroup2-3des-sha1

示例:

禁用 CRL 检查:

netsh advfirewall set global ipsec strongcrlcheck 0

启用防火墙对状态 FTP 的支持:

netsh advfirewall set global statefulftp enable

将全局主模式建议设置为默认值:

netsh advfirewall set global mainmode mmsecmethods default

将全局主模式建议设置为客户列表:

netsh advfirewall set global mainmode mmsecmethods

dhgroup1:des-md5,3des-sha1

netsh advfirewall set privateprofile

提供的许多参数无效。请查看帮助获取正确语法。

用法: netsh advfirewall set privateprofile (parameter) (value)

参数:

state - 配置防火墙状态。

用法: state on|off|notconfigured

firewallpolicy - 配置默认入站行为和出站行为。

用法: firewallpolicy (入站行为),(出站行为)

入站行为:

blockinbound - 阻止与入站规则不匹配的入站连接。

blockinboundalways - 阻止所有入站连接,即使连接与规则匹配。

allowinbound - 允许与规则不匹配的入站连接。

notconfigured - 将值返回到未配置的状态。

出站行为:

allowoutbound - 允许与规则不匹配的出站连接。

blockoutbound - 阻止与规则不匹配的出站连接。

notconfigured - 将值返回到未配置的状态。

settings - 配置防火墙设置。

用法: settings (参数) enable|disable|notconfigured

参数:

localfirewallrules - 将本地防火墙规则与组策略规则合并。 配置组策略存储时有效。

localconsecrules - 将本地连接安全规则与组策略规则合并。配置组策略存储时有效。

inboundusernotification - 在程序侦听入站连接时通知用户。

remotemanagement - 允许远程管理 Windows 防火墙。

unicastresponsetomulticast - 控制对多播的状态单播响应。

logging - 配置日志记录设置。

用法: logging (参数) (值)

参数:

allowedconnections - 记录允许连接的日志。 值: enable|disable|notconfigured

droppedconnections - 记录放弃连接的日志。 值: enable|disable|notconfigured

filename - 防火墙日志的名称和位置。 值: <string>|notconfigured

maxfilesize - 最大日志文件大小(KB)。 值: 1 - 32767|notconfigured

注释:

- 配置专用配置文件设置。

- "notconfigured" 值仅对于组策略存储有效。

示例:

在专用配置文件活动时关闭防火墙:

netsh advfirewall set privateprofile state off

设置默认行为,以在专用配置文件活动时

阻止入站连接和允许出站连接:

netsh advfirewall set privateprofile firewallpolicy

blockinbound,allowoutbound

在专用配置文件活动时启用远程管理:

netsh advfirewall set privateprofile settings remotemanagement enable

在专用配置文件活动时,记录放弃连接的日志:

netsh advfirewall set privateprofile logging droppedconnections enable

netsh advfirewall set publicprofile

提供的许多参数无效。请查看帮助获取正确语法。

用法: netsh advfirewall set publicprofile (参数) (值)

参数:

state - 配置防火墙状态。

用法: state on|off|notconfigured

firewallpolicy - 配置默认入站行为和出站行为。

用法: firewallpolicy (入站行为),(出站行为)

入站行为:

blockinbound - 阻止与入站规则不匹配的入站连接。

blockinboundalways - 阻止所有入站连接,即使连接与规则匹配。

allowinbound - 允许与规则不匹配的入站连接。

notconfigured - 将值返回到未配置状态。

出站行为:

allowoutbound - 允许与规则不匹配的出站连接。

blockoutbound - 阻止与规则不匹配的出站连接。

notconfigured - 将值返回到未配置状态。

settings - 配置防火墙设置。

用法: settings (参数) enable|disable|notconfigured

参数:

localfirewallrules - 将本地防火墙规则与组策略规则合并。 配置组策略存储时有效。

localconsecrules - 将本地连接安全规则与组策略规则合并。 配置组策略存储时有效。

inboundusernotification - 在程序侦听入站连接时通知用户。

remotemanagement - 允许远程管理 Windows 防火墙。

unicastresponsetomulticast - 控制对多播的状态单播响应。

logging - 配置日志文件设置。

用法: logging (参数) (值)

参数:

allowedconnections - 记录允许连接的日志。值: enable|disable|notconfigured

droppedconnections - 记录放弃连接的日志。值: enable|disable|notconfigured

filename - 防火墙日志的名称和位置。 值: <string>|notconfigured

maxfilesize - 最大日志文件大小(KB)。用法: 1 - 32767|notconfigured

注释:

- 配置公用配置文件设置。

- "notconfigured" 值仅对于组策略存储有效。

示例:

在公用配置文件活动时关闭防火墙:

netsh advfirewall set publicprofile state off

设置默认行为,以在公用配置文件活动时

阻止入站连接和允许出站连接:

netsh advfirewall set publicprofile firewallpolicy

blockinbound,allowoutbound

在公用配置文件活动时打开远程管理:

netsh advfirewall set publicprofile settings remotemanagement enable

在公用配置文件活动时,记录放弃连接的日志:

netsh advfirewall set publicprofile logging droppedconnections enable

netsh advfirewall export 导出防火墙的设置到一个文件中

提供的许多参数无效。请查看帮助获取正确语法。

用法: netsh advfirewall export <path\filename>

注释:

- 将当前策略导出到指定文件。

示例:

netsh advfirewall export "c:\advfirewallpolicy.pol"

.pol 扩展名通常用于表示策略文件,特别是在 Windows 操作系统中与组策略相关的文件。以下是关于 .pol 文件的一些详细信息:

.pol 文件的定义

- 文件类型:

.pol文件是策略文件,通常用于存储组策略对象(GPO)的设置。这些文件包含了系统管理和配置策略的信息。 - 用途:在 Windows 中,

.pol文件用于定义和应用安全设置、用户配置、计算机配置等。它们可以被系统在启动时读取,以确保系统遵循预设的安全和配置策略。

为什么使用 .pol 文件

- 集中管理:通过使用

.pol文件,系统管理员可以集中管理多个计算机的设置,确保一致性和合规性。 - 安全性:这些文件可以帮助实施安全策略,限制用户权限,配置防火墙设置等。

- 灵活性:管理员可以根据需要导入或导出策略文件,以便在不同的计算机或环境中应用相同的设置。

如何使用 .pol 文件

- 导出策略:使用

netsh advfirewall export命令可以将当前防火墙策略导出为.pol文件,便于备份或在其他计算机上恢复。 - 导入策略:可以使用相应的命令导入

.pol文件,以应用之前导出的防火墙设置。

示例

在您的例子中,命令 netsh advfirewall export "c:\advfirewallpolicy.pol" 是将当前防火墙设置导出到指定路径的 .pol 文件中。这意味着您可以在需要时恢复这些设置,或者将其应用于其他计算机。

netsh advfirewall import 从文件导入防火墙的设置。

提供的许多参数无效。请查看帮助获取正确语法。

用法:netsh advfirewall import <path\filename>

注释:

- 从指定文件导入策略。

示例:

netsh advfirewall import "c:\newpolicy.pol"

netsh advfirewall 是 Windows 操作系统中的一条命令,用于管理和配置 Windows 防火墙的高级设置。netsh 是一个命令行工具,用来配置和显示网络设置,而 advfirewall 则是专门针对 Windows 防火墙的高级设置部分。

1. 是什么(What)

netsh advfirewall 命令用于控制和管理 Windows 防火墙的配置,包括防火墙规则、策略、配置文件等。通过此命令,你可以创建、删除和修改防火墙规则、启用或禁用防火墙、导出或导入防火墙设置等。

2. 怎么样(How)

通过 netsh advfirewall 命令,用户可以执行一系列操作,常用的子命令包括:

netsh advfirewall show:显示当前防火墙的配置和状态。netsh advfirewall set:设置防火墙的配置。netsh advfirewall export:导出防火墙的设置到一个文件中(例如.wfw文件)。netsh advfirewall import:从文件导入防火墙的设置。netsh advfirewall reset:重置防火墙到默认状态。

例子:

-

查看防火墙状态:

bashCopy Codenetsh advfirewall show allprofiles这会显示所有防火墙配置文件(如

Domain、Private、Public)的详细状态和设置。 -

导出防火墙配置:

bashCopy Codenetsh advfirewall export "C:\firewall_config.wfw"这会将当前的防火墙配置导出到指定位置的

.wfw文件中。 -

导入防火墙配置:

bashCopy Codenetsh advfirewall import "C:\firewall_config.wfw"通过此命令,你可以将之前导出的防火墙配置文件导入到当前计算机中。

-

启用防火墙:

bashCopy Codenetsh advfirewall set allprofiles state on这会启用所有网络配置文件的防火墙。

-

禁用防火墙:

bashCopy Codenetsh advfirewall set allprofiles state off这会禁用所有网络配置文件的防火墙。

-

添加防火墙规则:

bashCopy Codenetsh advfirewall firewall add rule name="Allow HTTP" dir=in action=allow protocol=TCP localport=80这个命令添加了一个允许 TCP 协议、端口 80(HTTP)的入站规则。

3. 为什么(Why)

netsh advfirewall 命令非常有用,因为它允许系统管理员、IT 专业人员或普通用户通过命令行管理防火墙,尤其是在以下情况下:

- 自动化任务:通过脚本或批处理文件,系统管理员可以自动化防火墙配置、备份、恢复等任务。

- 批量操作:在多个系统之间迁移或同步防火墙设置时,可以使用命令导出和导入配置文件,而不必手动调整每台机器的设置。

- 远程管理:可以通过远程命令行管理多台机器的防火墙设置,避免了直接在每台机器上进行操作的麻烦。

- 高级控制:命令行提供了比 GUI 界面更细粒度的控制。例如,你可以精确地设置每个防火墙规则的各项属性。

4. 常见场景

- 批量导入导出:如果你需要在多台计算机上使用相同的防火墙规则,

netsh advfirewall让你能够快速导入和导出配置文件。 - 快速启用/禁用防火墙:如果需要快速切换防火墙的状态,

netsh advfirewall提供了一条命令即可完成。 - 问题排查和诊断:通过显示当前防火墙的规则和状态,

netsh advfirewall可以帮助诊断防火墙是否造成网络问题。

netsh advfirewall 是一个功能强大的工具,特别适合在 Windows 环境中进行高级防火墙配置和管理。通过它,你可以方便地调整防火墙的规则、策略、状态等,也可以实现防火墙配置的导出和导入,非常适合系统管理员和高级用户使用。

netsh advfirewall 按功能分类的表格,便于理解不同子命令的用途。

| 功能类别 | 子命令/操作 | 描述 |

|---|---|---|

| 查看防火墙状态 | show |

显示防火墙的当前配置和状态。例如,查看所有配置文件的状态:netsh advfirewall show allprofiles |

| 配置防火墙状态 | set |

设置防火墙的状态或参数。例如启用防火墙:netsh advfirewall set allprofiles state on |

| 导入/导出配置 | export |

将当前防火墙设置导出到文件。例如:netsh advfirewall export "C:\firewall_config.wfw" |

import |

从文件导入防火墙设置。例如:netsh advfirewall import "C:\firewall_config.wfw" |

|

| 重置防火墙配置 | reset |

重置防火墙设置到默认状态。 |

| 添加防火墙规则 | firewall add rule |

添加一个新的防火墙规则。例如,允许 HTTP 流量:netsh advfirewall firewall add rule name="Allow HTTP" dir=in action=allow protocol=TCP localport=80 |

| 删除防火墙规则 | firewall delete rule |

删除一个已有的防火墙规则。例如:netsh advfirewall firewall delete rule name="Allow HTTP" |

| 显示防火墙规则 | firewall show rule |

显示当前已配置的防火墙规则。 |

| 启用或禁用防火墙 | set allprofiles state |

启用或禁用所有网络配置文件的防火墙。例如禁用防火墙:netsh advfirewall set allprofiles state off |

| 设置特定配置文件的防火墙 | set currentprofile |

设置特定的配置文件(例如,Domain,Private,Public)的防火墙状态和规则。 |

| 查看防火墙规则详细信息 | show rule name=<rule_name> |

显示指定规则的详细信息。 |

| 查看防火墙的配置文件 | show profiles |

显示所有网络配置文件的状态和详细信息(例如 Domain, Private, Public)。 |

| 设置防火墙日志 | set logging |

配置防火墙日志的详细信息,例如启用或禁用防火墙日志记录。 |

| 设置防火墙的通知 | set notifications |

配置防火墙事件的通知设置。 |

解释:

show:用于显示防火墙的状态或配置,通常用于查看当前配置文件或规则的设置。set:用于修改或更新防火墙的配置和状态,如启用/禁用防火墙、设置规则等。firewall add rule:用于添加新的防火墙规则,可以指定协议、端口、方向、操作等。firewall delete rule:删除已有的防火墙规则。export和import:允许用户备份和恢复防火墙设置,方便迁移或恢复配置。reset:将防火墙配置恢复到默认状态,清除任何自定义设置。

这些命令可以帮助系统管理员更高效地管理防火墙规则、备份设置和调整配置。

netsh advfirewall 是 Windows 操作系统中的一个命令行工具,用于配置 Windows 高级防火墙(Advanced Firewall)。高级防火墙是 Windows Vista、Windows Server 2008 及其后续版本中引入的一种网络安全功能,用于管理网络流量、过滤数据包并保护计算机免受网络攻击。

通过 netsh advfirewall 命令,用户可以在命令行界面下执行各种操作,例如设置防火墙规则、配置防火墙策略、导入导出配置文件等。这使得管理员可以通过脚本或命令行界面轻松地管理和配置防火墙,有助于提高系统的安全性和网络管理效率。

为什么要使用高级防火墙?因为随着网络攻击的增加和网络安全的日益重要,操作系统需要提供更加强大和灵活的网络安全功能,以保护用户的计算机免受来自网络的威胁。高级防火墙提供了一种有效的方式来管理网络流量,并允许管理员根据特定的安全需求配置规则和策略,从而提高系统的安全性和防护能力。

netsh advfirewall 是 Windows 操作系统中的一个命令行工具,用于管理和配置 Windows 高级防火墙(Advanced Firewall)。Windows 高级防火墙最初引入于 Windows Vista 和 Windows Server 2008 中。

在过去,Windows 操作系统使用基本防火墙(Windows Firewall)来保护计算机免受网络攻击。但是,随着网络攻击和安全威胁的日益增加,Windows 操作系统需要提供更加强大和灵活的网络安全功能。因此,微软在 Windows Vista 和 Windows Server 2008 中引入了全新的高级防火墙,以取代之前的基本防火墙。

Windows 高级防火墙具有许多增强功能,包括更精细的出入站规则控制、支持更多协议和端口、集成了高级安全技术(如IPv6、IPsec等),以及更好的管理和配置选项。netsh advfirewall 命令提供了一个方便的命令行界面,使管理员可以通过脚本或命令行操作来配置和管理高级防火墙,从而提高系统的安全性和网络管理效率。

因此,netsh advfirewall 的起源可以追溯到 Windows Vista 和 Windows Server 2008 的推出,作为 Windows 操作系统中高级网络安全功能的一部分。

netsh advfirewall 在发展过程中经历了几个阶段,主要包括以下几点:

-

引入阶段(Windows Vista 和 Windows Server 2008): Windows Vista 和 Windows Server 2008 中首次引入了 Windows 高级防火墙(Advanced Firewall),作为取代之前基本防火墙的新一代防火墙技术。

netsh advfirewall命令被引入用于配置和管理这个新的高级防火墙。 -

功能增强阶段: 随着 Windows 操作系统的不断发展,Windows 高级防火墙的功能也不断增强。

netsh advfirewall命令也相应地进行了功能扩展,提供了更多的配置选项和管理功能,以适应不断增长的网络安全需求。 -

跨版本持续改进阶段: 随着 Windows 操作系统的版本更新,

netsh advfirewall命令也在不断改进和优化。微软不断对高级防火墙进行更新和改进,以应对新的安全威胁和技术挑战。 -

与 PowerShell 集成阶段: 随着 PowerShell 的发展和广泛应用,

netsh advfirewall命令逐渐与 PowerShell 集成,提供了更强大和灵活的管理功能。管理员可以使用 PowerShell 脚本来管理和配置高级防火墙,实现更高效的网络安全管理。

netsh advfirewall 在发展过程中不断演变和改进,以适应不断变化的网络安全需求和技术发展。它已成为 Windows 操作系统中重要的网络安全工具之一,为管理员提供了强大而灵活的网络安全管理功能。

netsh advfirewall 命令适用于各种网络安全管理和配置场景,包括但不限于以下几个方面:

-

防火墙规则管理: 管理和配置入站和出站规则,以控制网络流量的流入和流出。可以创建、修改、启用、禁用或删除防火墙规则,以实现对特定网络流量的控制和管理。

-

安全设置配置: 配置各种网络安全设置,如允许或阻止特定应用程序的访问、配置安全连接规则、启用或禁用网络随附的安全功能等。

-

高级安全功能配置: 配置高级网络安全功能,如 IPsec 策略、认证规则、加密规则等,以提供更强大的网络安全保护。

-

网络监控与日志记录: 监控网络流量,查看和分析防火墙日志,以及记录和报告网络安全事件。

-

网络策略配置: 配置网络策略,定义特定网络环境下的访问规则和权限设置,以保护网络资源和数据安全。

-

批量配置和脚本管理: 使用脚本或批处理文件批量配置和管理防火墙规则和安全设置,以提高管理效率和一致性。

-

集中管理和远程管理: 通过网络远程管理工具或 PowerShell 脚本远程管理多台计算机上的防火墙设置,实现集中管理和统一控制。

netsh advfirewall 命令可用于各种网络安全管理和配置场景,帮助管理员保护计算机和网络免受各种网络威胁和攻击,并提供灵活的配置选项和管理功能。

netsh advfirewall 命令可以用于许多高级的网络安全应用场景,包括但不限于以下几个方面:

-

网络隔离和分区: 通过配置防火墙规则和安全设置,可以实现网络的隔离和分区,将不同的网络资源和用户分割开来,提高网络安全性和隐私保护。

-

应用程序控制: 可以使用防火墙规则控制特定应用程序的网络访问权限,限制其访问特定的网络资源或服务,以减少潜在的安全风险和攻击面。

-

虚拟专用网络(VPN)管理: 可以配置防火墙规则和安全设置,以支持和管理 VPN 连接,确保安全地实现远程访问和连接。

-

入侵检测和防御系统(IDS/IPS)集成: 可以与入侵检测和防御系统集成,通过配置防火墙规则和安全策略,识别和阻止潜在的入侵和攻击行为。

-

安全事件响应和管理: 可以配置防火墙日志记录和事件报告,实时监控网络流量和安全事件,及时响应和处理潜在的安全威胁。

-

灵活的安全策略管理: 可以根据实际需求和网络环境,灵活配置和管理防火墙规则和安全策略,以满足不同用户和部门的安全需求。

-

网络流量监控和分析: 可以使用防火墙日志和网络流量监控工具,分析和审查网络流量,发现和识别潜在的安全威胁和攻击行为。

-

远程管理和自动化: 可以通过远程管理工具或 PowerShell 脚本远程管理防火墙设置,实现集中管理和自动化配置,提高管理效率和响应速度。

netsh advfirewall 命令可以在许多高级的网络安全应用场景中发挥作用,帮助管理员保护网络安全,防范各种网络威胁和攻击。

|

netsh advfirewall /? The following commands are available: Commands in this context: The following sub-contexts are available: To view help for a command, type the command, followed by a space, and then |

netsh advfirewall /? ? - 显示命令列表。 以下子上下文可用: 要查看命令的帮助,请键入命令,然后键入一个空格,然后键入 ?。 |

进一步改进并详细分类的 netsh advfirewall 命令表格,加入了每个命令的示例:

| 功能分类 | 命令 | 描述 | 示例 |

|---|---|---|---|

| 帮助命令 | ? |

显示命令列表。 | netsh advfirewall ? |

help |

显示命令列表(与 ? 功能相同)。 |

netsh advfirewall help |

|

| 配置管理 | dump |

显示当前的配置脚本,方便导出配置。 | netsh advfirewall dump |

export |

将当前的防火墙策略导出到指定文件。 | netsh advfirewall export "C:\firewall_config.wfw" |

|

import |

从文件导入防火墙策略文件。 | netsh advfirewall import "C:\firewall_config.wfw" |

|

reset |

将防火墙策略重置为默认的全新策略。 | netsh advfirewall reset |

|

| 模式切换 | consec |

更改到 netsh advfirewall consec 模式,进行策略配置。 |

netsh advfirewall consec |

firewall |

更改到 netsh advfirewall firewall 模式,进行防火墙规则管理。 |

netsh advfirewall firewall |

|

mainmode |

更改到 netsh advfirewall mainmode 模式,进行主模式配置。 |

netsh advfirewall mainmode |

|

monitor |

更改到 netsh advfirewall monitor 模式,进行防火墙监控。 |

netsh advfirewall monitor |

|

| 设置管理 | set |

设置每个配置文件或全局防火墙设置。 | netsh advfirewall set allprofiles state on (启用所有配置文件的防火墙) |

| 显示命令 | show |

显示当前配置文件或全局防火墙设置。 | netsh advfirewall show allprofiles (显示所有配置文件的防火墙状态) |

详细说明:

-

帮助命令

?和help:显示所有可用命令和选项,帮助用户了解命令的用法。- 示例:

netsh advfirewall ?或netsh advfirewall help显示当前可用的所有命令。

- 示例:

-

配置管理

dump:将当前防火墙配置以脚本的形式显示,方便查看和备份。- 示例:

netsh advfirewall dump用于查看当前防火墙的配置脚本。

- 示例:

export:将当前防火墙策略导出到指定的文件中。- 示例:

netsh advfirewall export "C:\firewall_config.wfw"将防火墙配置导出到指定路径。

- 示例:

import:将预设的防火墙策略文件导入到当前系统。- 示例:

netsh advfirewall import "C:\firewall_config.wfw"导入之前导出的防火墙配置。

- 示例:

reset:重置防火墙为默认状态,清除所有自定义设置。- 示例:

netsh advfirewall reset将防火墙重置为默认设置。

- 示例:

-

模式切换

consec:切换到consec模式,用于配置防火墙安全连接等相关功能。- 示例:

netsh advfirewall consec切换到连接安全(consec)模式。

- 示例:

firewall:切换到firewall模式,用于管理防火墙规则。- 示例:

netsh advfirewall firewall切换到防火墙规则配置模式。

- 示例:

mainmode:切换到mainmode模式,用于配置主模式设置。- 示例:

netsh advfirewall mainmode切换到主模式配置。

- 示例:

monitor:切换到monitor模式,便于进行防火墙的实时监控。- 示例:

netsh advfirewall monitor切换到防火墙监控模式。

- 示例:

-

设置管理

set:设置全局或指定配置文件的防火墙设置。可以启用、禁用防火墙或设置其他安全策略。- 示例:

netsh advfirewall set allprofiles state on启用所有配置文件的防火墙。

- 示例:

-

显示命令

show:显示当前防火墙的设置和状态,包括特定配置文件或全局设置。- 示例:

netsh advfirewall show allprofiles显示所有防火墙配置文件的当前状态。

- 示例:

这些命令帮助管理员高效地管理、配置和监控 Windows 防火墙策略。

.wfw 文件是 Windows 防火墙配置文件的扩展名,它代表 "Windows Firewall" 的配置文件。这些文件通常包含了防火墙的设置和规则,能够将防火墙的配置导出或导入,以便在不同的计算机或不同的时间还原或复制防火墙设置。

为什么使用 .wfw 文件:

-

备份与恢复:

.wfw文件可以作为防火墙配置的备份。当你配置好了防火墙规则后,你可以通过导出到.wfw文件,方便以后恢复或在其他设备上应用相同的配置。

-

迁移配置:

- 如果你需要在多个计算机之间应用相同的防火墙设置,使用

.wfw文件可以轻松迁移防火墙配置,而不必手动在每台机器上重新设置规则。

- 如果你需要在多个计算机之间应用相同的防火墙设置,使用

-

批量管理:

.wfw文件使得防火墙设置的批量管理变得更加简便。你可以通过导出当前防火墙的配置文件,然后在多个系统中导入相同的配置,确保它们拥有一致的防火墙规则。

怎么使用 .wfw 文件:

-

导出防火墙配置:

- 使用

netsh advfirewall export命令将防火墙配置导出到.wfw文件。例如:shellCopy Code

这将会把当前防火墙配置导出到指定路径的netsh advfirewall export "C:\path\to\your\firewall_config.wfw".wfw文件中。

- 使用

-

导入防火墙配置:

- 如果你想恢复或在其他计算机上应用已导出的防火墙配置,可以使用

netsh advfirewall import命令。例如:shellCopy Code

这会将指定的netsh advfirewall import "C:\path\to\your\firewall_config.wfw".wfw文件中的配置导入到当前系统的防火墙。

- 如果你想恢复或在其他计算机上应用已导出的防火墙配置,可以使用

.wfw 文件是 Windows 防火墙的配置文件,可以帮助用户导出、备份、防火墙规则,并在需要时导入或迁移这些配置。这样,可以确保防火墙的设置得到保存,并且在不同设备或不同时间能够快速恢复相同的配置。

.wfw 文件是 Windows 防火墙配置的导出文件,它包含了防火墙的规则和设置。虽然微软没有公开 .wfw 文件的详细结构或格式规范,但我们可以从导出的 .wfw 文件内容和防火墙配置的相关信息推测它的一些特点。

.wfw 文件结构:

.wfw 文件本质上是一个文本文件,通常包含 XML 格式的配置数据。这些数据描述了防火墙规则、策略和状态等设置。它以 XML 结构存储,且被 netsh advfirewall export 命令生成。可以使用文本编辑器(例如记事本)打开并查看 .wfw 文件,但修改时需要格外小心,因为格式必须保持一致,否则文件可能无法被正确导入。

文件内容示例:

以下是 .wfw 文件可能包含的内容的一个简化示例(具体内容会因系统配置和防火墙规则不同而有所变化):

<netsh>

<firewall>

<profiles>

<profile name="Domain">

<state>ON</state>

<inboundpolicy>ALLOW</inboundpolicy>

<outboundpolicy>ALLOW</outboundpolicy>

<rules>

<rule>

<name>Allow HTTP Inbound</name>

<enabled>true</enabled>

<protocol>TCP</protocol>

<localport>80</localport>

<remoteport>any</remoteport>

<action>ALLOW</action>

<direction>IN</direction>

</rule>

<rule>

<name>Allow HTTPS Inbound</name>

<enabled>true</enabled>

<protocol>TCP</protocol>

<localport>443</localport>

<remoteport>any</remoteport>

<action>ALLOW</action>

<direction>IN</direction>

</rule>

</rules>

</profile>

<profile name="Private">

<state>ON</state>

<inboundpolicy>BLOCK</inboundpolicy>

<outboundpolicy>ALLOW</outboundpolicy>

<rules>

<rule>

<name>Allow File Sharing</name>

<enabled>true</enabled>

<protocol>TCP</protocol>

<localport>445</localport>

<remoteport>any</remoteport>

<action>ALLOW</action>

<direction>IN</direction>

</rule>

</rules>

</profile>

</profiles>

</firewall>

</netsh>解释:

<netsh>:这是根节点,表示这是一个netsh配置文件。<firewall>:包含所有防火墙设置的节点。<profiles>:定义了不同的防火墙配置文件,通常包括 "Domain"、"Private" 和 "Public" 配置文件。<profile>:每个<profile>节点代表一个防火墙配置文件。name:配置文件的名称(例如,Domain、Private)。<state>:指示防火墙是否启用(ON或OFF)。<inboundpolicy>和<outboundpolicy>:定义了入站和出站流量的默认行为(例如,ALLOW或BLOCK)。

<rules>:每个配置文件下定义的防火墙规则。<rule>:每条防火墙规则。name:规则的名称。enabled:规则是否启用(true或false)。protocol:规则适用的协议(例如,TCP、UDP)。localport和remoteport:指定规则所针对的本地和远程端口。action:规则的操作(ALLOW或BLOCK)。direction:流量方向(IN或OUT)。

主要部分:

-

Profiles(配置文件):

- 防火墙可以配置多个配置文件(如 "Domain"、"Private"、"Public"),每个配置文件有不同的规则和策略。

-

Rules(规则):

- 每个配置文件下可以有多个规则,定义了允许或阻止的特定端口、协议和流量方向。

-

State(状态):

- 每个配置文件都有一个启用状态,控制防火墙是否启用。

使用 .wfw 文件:

- 导出:通过

netsh advfirewall export命令导出当前防火墙配置并保存为.wfw文件。 - 导入:通过

netsh advfirewall import命令将.wfw文件导入到另一台计算机或相同计算机,恢复或应用相同的防火墙配置。

注意:

虽然 .wfw 文件是 XML 格式,但它的结构相对简单,主要包括防火墙规则和策略。手动编辑 .wfw 文件时需要确保保持其正确的 XML 结构和格式,否则导入时可能会出错。

总之,.wfw 文件是一个用于存储和传输 Windows 防火墙配置的文件,可以帮助用户备份、恢复和迁移防火墙规则和策略。

.wfw 文件通常是通过 Windows 的 netsh advfirewall export 命令导出防火墙配置时生成的文件。文件本质上是一个 XML 格式的文件,包含了防火墙的规则、配置文件、状态等信息。文件的头部部分通常是 XML 的标准声明,以及根元素和一些基本结构定义。

以下是一个 .wfw 文件头的典型结构:

<?xml version="1.0" encoding="utf-8"?>

<netsh>

<firewall>

<!-- 文件的具体内容将在这里 -->

</firewall>

</netsh>解释:

-

<?xml version="1.0" encoding="utf-8"?>:这是 XML 文件的声明,指定文件使用的 XML 版本和字符编码。utf-8是常见的字符编码方式,确保文件能够支持多种语言和字符集。 -

<netsh>:这是文件的根节点,表示该文件包含的是netsh防火墙配置。netsh是 Windows 中的一个命令行工具,用于配置网络和防火墙。 -

<firewall>:这是包含防火墙规则和配置的节点,所有具体的防火墙规则都会嵌套在该节点内。

后续内容:

在文件的后续部分,通常会有防火墙配置文件(<profiles>)和规则(<rules>)的定义,例如:

- 防火墙配置文件(

Domain、Private、Public)的状态和规则。 - 每个规则的名称、启用状态、协议、端口等信息。

不过,文件头部分通常只是包含了 XML 声明和根元素(<netsh> 和 <firewall>)。

|

|

|

netsh advfirewall 命令的全局参数主要用于配置和管理 Windows 高级防火墙的全局设置,包括以下几个功能分类:

这些全局参数允许管理员对防火墙的不同方面进行配置和管理,以确保网络的安全和顺畅运行。 |

|

netsh advfirewall 命令的全局参数可以进一步细分为以下几个方面的功能分类:

这些细分的功能分类允许管理员更精细地管理防火墙的各个方面,以满足特定的安全需求和网络环境。 |

Windows 防火墙可以通过命令行工具 netsh 来进行管理。以下是一些常用的 Windows 防火墙管理命令:

- 启用防火墙:

netsh advfirewall set allprofiles state on- 禁用防火墙:

netsh advfirewall set allprofiles state off- 查看防火墙状态:

netsh advfirewall show allprofiles state- 查看防火墙配置:

netsh advfirewall show currentprofile- 允许特定端口的流量通过:

netsh advfirewall firewall add rule name="Allow Port" dir=in action=allow protocol=TCP localport=12345- 允许特定程序的流量通过:

netsh advfirewall firewall add rule name="Allow Program" dir=in action=allow program="C:\Path\To\Program.exe"- 禁止特定端口的流量通过:

netsh advfirewall firewall add rule name="Block Port" dir=in action=block protocol=TCP localport=12345- 删除防火墙规则:

netsh advfirewall firewall delete rule name="Rule Name"netsh advfirewall 命令的初级、中级和高级应用实例:

初级应用实例:

-

开启防火墙:

bashCopy Codenetsh advfirewall set allprofiles state on -

关闭防火墙:

bashCopy Codenetsh advfirewall set allprofiles state off -

允许特定端口的流量:

bashCopy Codenetsh advfirewall firewall add rule name="Allow Port 80" dir=in action=allow protocol=TCP localport=80

中级应用实例:

-

阻止特定应用程序的网络访问:

bashCopy Codenetsh advfirewall firewall add rule name="Block App X" dir=out action=block program="C:\Path\To\AppX.exe" -

允许特定 IP 地址的流量:

bashCopy Codenetsh advfirewall firewall add rule name="Allow IP Address" dir=in action=allow protocol=any remoteip=192.168.1.100 -

配置安全连接规则:

bashCopy Codenetsh advfirewall set domainprofile settings "defaultinboundaction" block

高级应用实例:

-

配置 IPsec 策略:

bashCopy Codenetsh advfirewall consec add rule name="IPSec Rule" dir=in action=block protocol=any -

设置入侵检测系统(IDS)规则:

bashCopy Codenetsh advfirewall firewall add rule name="IDS Rule" dir=in action=allow enable=yes -

远程管理防火墙设置:

bashCopy Codenetsh advfirewall set rule group="Windows Management Instrumentation (WMI)" new enable=yes

这些示例涵盖了从基本的防火墙配置到更高级的安全策略和管理功能的应用场景。您可以根据实际需求和环境选择适合您的命令并进行配置

当与其他命令组合使用时,netsh advfirewall 命令可以实现更广泛和复杂的网络安全配置。以下是初级、中级和高级应用实例,结合其他命令的使用:

初级应用实例:

- 与

ipconfig命令结合,限制特定网络接口的访问:bashCopy Codeipconfig /all netsh advfirewall firewall add rule name="Block Interface X" dir=out interface="Local Area Connection" action=block

中级应用实例:

-

与

tasklist命令结合,限制特定进程的网络访问:bashCopy Codetasklist | findstr "chrome.exe" netsh advfirewall firewall add rule name="Block Chrome" dir=out action=block program="C:\Program Files\Google\Chrome\Application\chrome.exe" -

与

netstat命令结合,监控并限制特定网络连接:bashCopy Codenetstat -ano netsh advfirewall firewall add rule name="Block Connection X" dir=out remoteport=8080 action=block

高级应用实例:

-

与 PowerShell 脚本结合,实现动态防火墙策略:

powershellCopy Code$appList = Get-Process | Where-Object {$_.MainWindowTitle -ne ""} foreach ($app in $appList) { netsh advfirewall firewall add rule name="Allow $app" dir=out action=allow program="$($app.Path)" } -

与 Windows 定时任务结合,定期更新防火墙规则:

Copy Codeschtasks /create /sc weekly /d MON /tn "Update Firewall Rules" /tr "C:\Scripts\UpdateFirewallRules.bat" -

与 Windows 事件查看器结合,基于安全事件自动更新防火墙规则:

Copy Codewevtutil qe Security "/q:*[System[(EventID=4625)]]" /c:1 /f:text netsh advfirewall firewall add rule name="Block Suspicious IP" dir=in action=block remoteip=192.168.1.100

这些示例展示了如何将 netsh advfirewall 命令与其他命令结合使用,实现更灵活、智能的网络安全配置和管理。通过组合不同的命令,管理员可以根据实际需求和情景制定更加复杂和智能的安全策略。

高级应用实例,可以将 netsh advfirewall 命令与其他命令结合使用:

-

与 PowerShell 脚本结合,实现动态防火墙策略:

powershellCopy Code$blockedApps = @("notepad.exe", "calc.exe", "cmd.exe") foreach ($app in $blockedApps) { netsh advfirewall firewall add rule name="Block $app" dir=out action=block program="C:\Windows\System32\$app" } -

与 Windows 定时任务结合,定期更新防火墙规则:

Copy Codeschtasks /create /sc weekly /d MON /tn "Update Firewall Rules" /tr "C:\Scripts\UpdateFirewallRules.bat" -

与 Sysmon 结合,实时监测并自动响应安全事件:

Copy CodeSysmon.exe -accepteula -i C:\Path\To\Config.xml -

与 Windows Event Forwarding 结合,实现集中化的安全事件监测和响应:

powershellCopy Codewecutil qc /q:"Subscriptions[?SubscriptionType='SourceInitiated' and Description='Security Events']" -

与 Windows Defender 结合,基于威胁情报自动更新防火墙规则:

powershellCopy CodeGet-MpThreatCatalog -

与 Windows Update 结合,自动更新防火墙策略以适应最新的漏洞和威胁:

powershellCopy CodeGet-WindowsUpdate

这些高级应用示例展示了如何将 netsh advfirewall 命令与其他命令和工具结合使用,实现更智能、自动化的网络安全管理和响应。管理员可以根据实际情况和需求,选择合适的方法来加强网络安全防护。

高级应用示例,展示了如何结合 netsh advfirewall 命令与其他命令和工具实现更复杂的网络安全配置和管理:

-

与 Windows PowerShell Desired State Configuration (DSC) 结合,实现持续的安全配置管理:

powershellCopy CodeConfiguration FirewallConfig { Import-DscResource -ModuleName PSDesiredStateConfiguration Node localhost { Firewall 'BlockHTTP' { Ensure = 'Present' Action = 'Block' Direction = 'Outbound' LocalPort = 80 Protocol = 'TCP' } } } FirewallConfig -OutputPath C:\DSC\Configs Start-DscConfiguration -Path C:\DSC\Configs -Verbose -Wait -

与 Windows Group Policy 结合,统一管理和下发防火墙策略:

powershellCopy Codegpupdate /force -

与 Windows Security Baseline 结合,实施基于最佳实践的安全策略:

powershellCopy CodeGet-SecurityBaseline -Template WindowsFirewall | Apply-SecurityBaseline -

与 Active Directory 结合,根据用户、组织单位等动态调整防火墙规则:

Copy Codegpupdate /target:computer -

与 Windows Sysinternals 工具结合,实时监测和响应系统活动:

Copy CodeProcmon.exe /AcceptEula /Backingfile C:\Logs\Procmon.pml -

与 Windows PowerShell Core 或其他脚本语言结合,实现跨平台的防火墙管理:

bashCopy Codepwsh -c "Get-NetFirewallRule"

这些高级应用示例提供了更多的思路和方法,展示了如何将 netsh advfirewall 命令与其他命令、工具以及技术结合使用,实现更加灵活、智能的网络安全管理和响应。管理员可以根据组织的实际需求和环境选择合适的方法来加强网络安全防护。

更多的 Windows netsh advfirewall 命令与其他命令结合使用的高级应用实例:

-

与事件日志结合,实时监控并响应特定事件:

Copy Codewevtutil qe Security /q:"*[System[(EventID=5152)]]" /f:text /c:1 -

与远程管理工具结合,实现分布式防火墙管理:

Copy Codepsexec \\RemoteComputer netsh advfirewall set allprofiles state off -

与端口扫描工具结合,快速检测并封锁异常端口:

Copy Codenmap -p 22,80,443 192.168.1.1 -

与自动化脚本结合,定期备份和恢复防火墙配置:

Copy Codeschtasks /create /tn "BackupFirewallConfig" /tr "netsh advfirewall export C:\Backup\firewall.wfw" /sc daily /st 00:00 -

与网络监控工具结合,基于流量统计自动调整防火墙规则:

Copy Codenetstat -ano | findstr :80 -

与审计工具结合,生成详细的防火墙日志报告:

Copy CodeGet-NetFirewallPortFilter | Format-Table Name,Direction,Action,Protocol,LocalPort,RemotePort

这些示例展示了 netsh advfirewall 命令如何与各种其他命令和工具结合使用,实现更加复杂和灵活的网络安全管理和响应。管理员可以根据具体情况和需求,选择适合自己组织的方法和工具,加强网络安全防护。

更多的 Windows netsh advfirewall 命令与其他命令结合使用的高级应用实例:

-

与 PowerShell 脚本结合,实现动态防火墙规则更新:

powershellCopy Code$rule = New-NetFirewallRule -Name "Block Outgoing Malicious Traffic" -DisplayName "Block Outgoing Malicious Traffic" -Direction Outbound -Action Block -RemoteAddress "RemoteIP" -Profile Any -Enabled True -

与远程 PowerShell 结合,批量管理多台计算机的防火墙规则:

powershellCopy CodeInvoke-Command -ComputerName Server01, Server02 -ScriptBlock { netsh advfirewall firewall add rule ... } -

与 Windows 计划任务结合,定期扫描并更新防火墙规则:

Copy Codeschtasks /create /tn "UpdateFirewallRules" /tr "powershell.exe -ExecutionPolicy Bypass -File C:\Scripts\UpdateFirewallRules.ps1" /sc weekly /d MON /st 00:00 -

与 PowerShell Get-EventLog 结合,分析防火墙日志并采取响应措施:

powershellCopy CodeGet-EventLog -LogName Security -InstanceId 5152 | Where-Object { $_.Message -like "*Unauthorized access*" } | ForEach-Object { netsh advfirewall firewall add rule ... } -

与 Windows 系统监控工具结合,实时监测网络连接并动态调整防火墙规则:

Copy Codewmic networkconnection get LocalAddress,RemoteAddress,LocalPort,RemotePort

这些示例进一步展示了 netsh advfirewall 命令如何与各种其他命令和工具结合使用,以实现更加高级、复杂和灵活的网络安全管理和响应。管理员可以根据具体情况和需求,选择适合自己组织的方法和工具,加强网络安全防护。

更多的 Windows netsh advfirewall 命令与其他命令结合使用的高级应用实例:

-

与 Windows 事件订阅结合,实现基于安全事件的自动响应:

Copy Codewevtutil im %WINDIR%\System32\winevt\Logs\Security.evtx /rf:"Security" /qb:"*[System[(EventID=5152)]]" /f:text /c:1 -

与 PowerShell Invoke-WebRequest 结合,检查特定 IP 或 URL 的网络连接并根据结果调整防火墙规则:

powershellCopy CodeInvoke-WebRequest -Uri http://example.com -UseBasicParsing -

与 Windows 计划任务结合,定期清理过期的防火墙规则:

Copy Codeschtasks /create /tn "CleanupFirewallRules" /tr "powershell.exe -ExecutionPolicy Bypass -File C:\Scripts\CleanupFirewallRules.ps1" /sc monthly /mo first /st 00:00 -

与远程 PowerShell 结合,自动化管理远程服务器的防火墙规则:

powershellCopy CodeInvoke-Command -ComputerName Server01, Server02 -ScriptBlock { netsh advfirewall firewall set rule ... } -

与 Windows 远程管理工具结合,远程监控和管理网络安全状态:

Copy Codewinrs -r:RemoteComputer netsh advfirewall set allprofiles state on

这些示例进一步展示了 netsh advfirewall 命令如何与各种其他命令和工具结合使用,以实现更加高级、复杂和灵活的网络安全管理和响应。管理员可以根据具体情况和需求,选择适合自己组织的方法和工具,加强网络安全防护。

浙公网安备 33010602011771号

浙公网安备 33010602011771号