Windows Server 中通过组策略管理来禁止员工安装软件的设置;Windows 的组策略功能提供了多种安全管理工具,其中 AppLocker 是一种用于控制应用程序执行的功能。AppLocker 允许管理员定义哪些应用程序可以在计算机上运行,从而增强系统的安全性。以下是对 AppLocker 中不同规则类型的详细描述以及配置方法。

分步:在测试实验室中演示 DNSSEC |Microsoft 学习

Windows 中的 DNSSEC |Microsoft 学习

附录 B:适用于 DNS 服务器的 Windows PowerShell |Microsoft 学习

在组策略中使用启动、关机、登录和注销脚本 |Microsoft 学习

在 Windows 组策略中,域名解析策略(DNS Client Policies)用于管理和配置 DNS 客户端的行为。这些策略可以帮助管理员控制 DNS 解析的设置,以提高网络的安全性和性能。以下是对域名解析策略的详细描述和配置步骤。

域名解析策略描述

-

功能:

- DNS 解析控制:通过配置 DNS 客户端的行为,确保计算机能够有效地解析域名。

- 安全性:可以防止 DNS 劫持和其他安全威胁。

- 性能优化:通过配置 DNS 缓存和超时设置,提高 DNS 解析的效率。

-

主要设置:

- DNS 服务器地址:指定用于解析域名的 DNS 服务器地址。

- DNS 缓存:配置 DNS 缓存的行为,包括缓存时间和清除策略。

- DNS 解析超时:设置 DNS 查询的超时时间。

- DNS 解析策略:可以根据需要配置不同的解析策略,例如使用特定的 DNS 服务器或域名。

配置域名解析策略的步骤

以下是配置域名解析策略的详细步骤:

1. 打开组策略管理控制台

- 按

Win + R键,输入gpmc.msc,然后按 Enter 键,打开组策略管理控制台。

2. 创建或编辑组策略对象(GPO)

- 找到您要应用域名解析策略的组织单位(OU),右键单击并选择“创建一个 GPO 并在此链接它”。

- 为新 GPO 命名,然后右键单击它并选择“编辑”。

3. 导航到 DNS 客户端设置

- 在组策略编辑器中,导航到以下路径:

计算机配置 > 策略 > Windows 设置 > 安全设置 > 事件日志 > DNS 客户端

4. 配置 DNS 客户端策略

- 在 DNS 客户端设置中,您可以配置以下选项:

- DNS 服务器地址:可以设置 DNS 服务器的 IP 地址。

- DNS 缓存设置:配置 DNS 缓存的行为,包括缓存时间。

- DNS 解析超时:设置 DNS 查询的超时时间。

5. 应用和测试策略

- 完成配置后,关闭组策略编辑器。

- 在目标计算机上,运行

gpupdate /force命令以强制更新组策略。 - 测试 DNS 解析功能,确保策略按预期工作。

注意事项

- DNS 服务器的选择:确保选择可靠的 DNS 服务器,以提高解析的速度和安全性。

- 监控和日志:定期监控 DNS 解析的日志,以识别潜在的问题和安全威胁。

- 测试环境:在生产环境中实施这些策略之前,建议在测试环境中进行充分测试,以避免意外影响网络的正常运行。

通过以上步骤,您可以有效地配置和管理 Windows 的域名解析策略,以增强网络的安全性和性能。

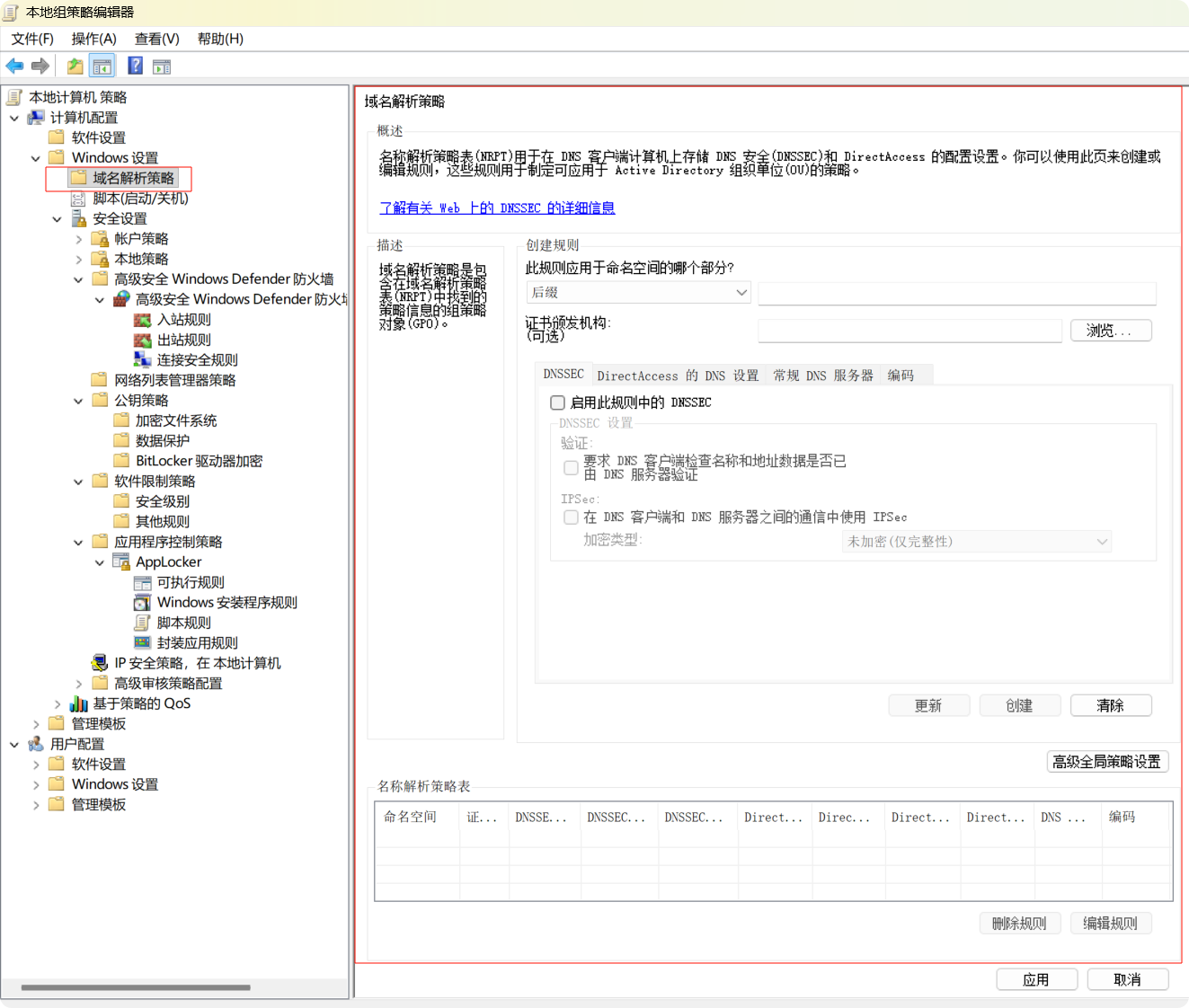

在 Windows 组策略中,域名解析策略(DNS Client Policies)用于管理 DNS 客户端的行为,特别是在使用 DNSSEC(DNS Security Extensions)和 DirectAccess 的环境中。以下是对域名解析策略的详细描述和配置步骤。

域名解析策略概述

域名解析策略表(NRPT)用于在 DNS 客户端计算机上存储 DNSSEC 和 DirectAccess 的配置设置。通过 NRPT,您可以创建和编辑规则,这些规则可以应用于 Active Directory 组织单位(OU)。

主要功能

-

DNSSEC 支持:

- DNSSEC 提供了一种机制,用于确保 DNS 查询的完整性和真实性。通过使用数字签名,DNSSEC 可以防止 DNS 劫持和伪造。

-

DirectAccess 支持:

- DirectAccess 允许远程用户安全地访问公司网络,无需使用 VPN。NRPT 可以帮助配置 DNS 设置,以支持 DirectAccess。

配置域名解析策略的步骤

1. 打开组策略管理控制台

- 按

Win + R键,输入gpmc.msc,然后按 Enter 键,打开组策略管理控制台。

2. 创建或编辑组策略对象(GPO)

- 找到您要应用域名解析策略的组织单位(OU),右键单击并选择“创建一个 GPO 并在此链接它”。

- 为新 GPO 命名,然后右键单击它并选择“编辑”。

3. 导航到域名解析策略设置

- 在组策略编辑器中,导航到以下路径:

计算机配置 > 策略 > Windows 设置 > 安全设置 > 公钥策略 > 域名解析策略

4. 创建或编辑规则

-

在域名解析策略设置中,您可以创建或编辑规则:

- 命名空间的后缀:指定此规则适用的命名空间后缀。

- 证书颁发机构:选择用于创建数字证书的证书颁发机构(CA)。这用于验证 DNS 服务器的身份。

- DNSSEC 设置:

- 启用 DNSSEC:选择是否在此规则中启用 DNSSEC。

- 验证设置:要求 DNS 客户端检查名称和地址数据是否已由 DNS 服务器验证。

-

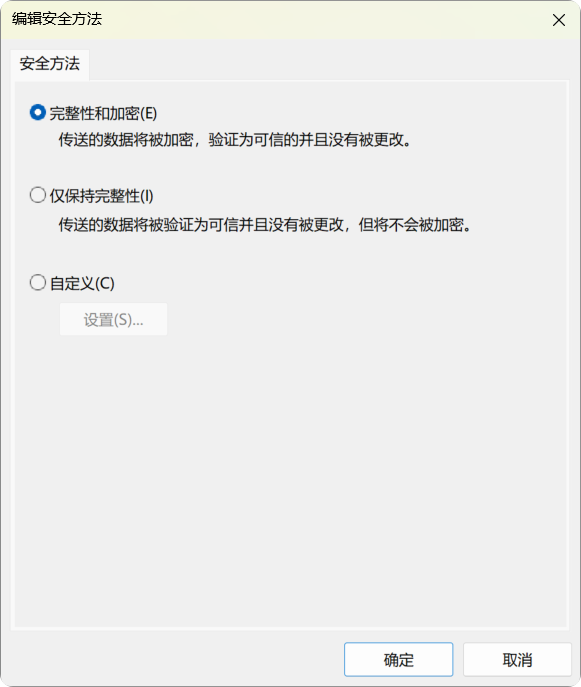

IPSec 设置:

- 在 DNS 客户端和 DNS 服务器之间的通信中使用 IPSec。

- 加密类型:选择加密类型(如未加密或仅完整性)。

5. 应用和测试策略

- 完成配置后,关闭组策略编辑器。

- 在目标计算机上,运行

gpupdate /force命令以强制更新组策略。 - 测试 DNS 查询,确保策略按预期工作。

高级全局策略设置

- 在 NRPT 中,您可以配置全局策略设置,包括 DNS 服务器的编码和其他高级选项。

注意事项

- 证书颁发机构的选择:确保选择可靠的 CA,以确保 DNS 服务器的身份验证。

- 监控和日志:定期检查 DNS 查询的日志,以识别潜在的问题和安全威胁。

- 测试环境:在生产环境中实施这些策略之前,建议在测试环境中进行充分测试,以避免意外影响网络的正常运行。

通过以上步骤,您可以有效地配置和管理 Windows 的域名解析策略,以增强网络的安全性和性能。

在 Windows 组策略中,公钥策略用于管理与公钥基础设施(PKI)相关的设置,包括加密文件系统(EFS)、数据保护和 BitLocker 驱动器加密。以下是这三个功能的详细描述和配置方法。

1. 加密文件系统(EFS)

描述

加密文件系统(EFS)是 Windows 提供的一种文件加密功能,允许用户加密文件和文件夹,以保护敏感数据。EFS 使用用户的公钥和私钥来加密和解密文件,确保只有授权用户可以访问这些文件。

配置步骤

-

打开组策略管理控制台:

- 在运行对话框中输入

gpmc.msc,打开组策略管理控制台。

- 在运行对话框中输入

-

创建或编辑组策略对象(GPO):

- 找到您要应用 EFS 策略的组织单位(OU),右键单击并选择“创建一个 GPO 并在此链接它”。

- 为新 GPO 命名,然后右键单击它并选择“编辑”。

-

导航到 EFS 设置:

- 导航到计算机配置 > Windows 设置 > 安全设置 > 公钥策略 > 加密文件系统。

-

配置 EFS 策略:

- 在 EFS 设置中,您可以配置以下选项:

- 强制使用 EFS:强制用户在特定文件夹中使用 EFS。

- 配置 EFS 证书:管理 EFS 证书的分配和使用。

- 在 EFS 设置中,您可以配置以下选项:

-

应用和测试策略:

- 完成配置后,关闭组策略编辑器。

- 在目标计算机上,运行

gpupdate /force命令以强制更新组策略。 - 测试 EFS 功能,确保文件加密和解密按预期工作。

2. 数据保护

描述

数据保护策略主要用于管理和配置与用户数据保护相关的设置,包括用户证书和密钥的管理。它确保用户的数据在存储和传输过程中得到保护。

配置步骤

-

打开组策略管理控制台:

- 在运行对话框中输入

gpmc.msc,打开组策略管理控制台。

- 在运行对话框中输入

-

创建或编辑组策略对象(GPO):

- 找到您要应用数据保护策略的组织单位(OU),右键单击并选择“创建一个 GPO 并在此链接它”。

- 为新 GPO 命名,然后右键单击它并选择“编辑”。

-

导航到数据保护设置:

- 导航到计算机配置 > Windows 设置 > 安全设置 > 公钥策略 > 数据保护。

-

配置数据保护策略:

- 在数据保护设置中,您可以配置以下选项:

- 配置用户证书:管理用户证书的分配和使用。

- 配置密钥管理:设置密钥的管理和存储策略。

- 在数据保护设置中,您可以配置以下选项:

-

应用和测试策略:

- 完成配置后,关闭组策略编辑器。

- 在目标计算机上,运行

gpupdate /force命令以强制更新组策略。 - 测试数据保护功能,确保用户数据得到有效保护。

3. BitLocker 驱动器加密

描述

BitLocker 是 Windows 提供的全盘加密功能,旨在保护数据免受未授权访问。它通过加密整个驱动器来确保数据的安全性,尤其是在设备丢失或被盗的情况下。

配置步骤

-

打开组策略管理控制台:

- 在运行对话框中输入

gpmc.msc,打开组策略管理控制台。

- 在运行对话框中输入

-

创建或编辑组策略对象(GPO):

- 找到您要应用 BitLocker 策略的组织单位(OU),右键单击并选择“创建一个 GPO 并在此链接它”。

- 为新 GPO 命名,然后右键单击它并选择“编辑”。

-

导航到 BitLocker 设置:

- 导航到计算机配置 > 管理模板 > Windows 组件 > BitLocker 驱动器加密。

-

配置 BitLocker 策略:

- 在 BitLocker 设置中,您可以配置以下选项:

- 启用 BitLocker 驱动器加密:启用 BitLocker 功能。

- 选择加密方法和强度:选择加密算法和密钥长度。

- 配置恢复选项:设置 BitLocker 恢复密钥的管理和存储方式。

- 强制使用 TPM:如果计算机具有受信任的平台模块(TPM),可以强制使用 TPM 进行加密。

- 在 BitLocker 设置中,您可以配置以下选项:

-

应用和测试策略:

- 完成配置后,关闭组策略编辑器。

- 在目标计算机上,运行

gpupdate /force命令以强制更新组策略。 - 测试 BitLocker 功能,确保驱动器加密和解密按预期工作。

注意事项

- 备份恢复密钥:在启用 BitLocker 时,务必备份恢复密钥,以防止在需要解密时无法访问数据。

- 用户权限:确保用户具有适当的权限来加密和解密文件,以及启用和管理 BitLocker。

- 测试环境:在生产环境中实施这些策略之前,建议在测试环境中进行充分测试,以避免意外阻止合法用户的访问。

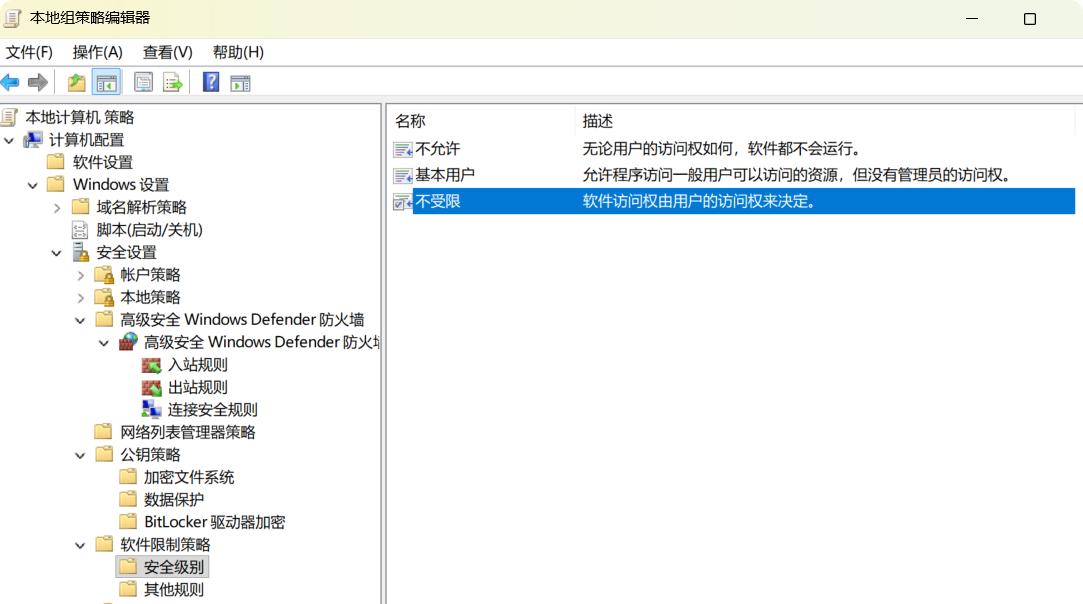

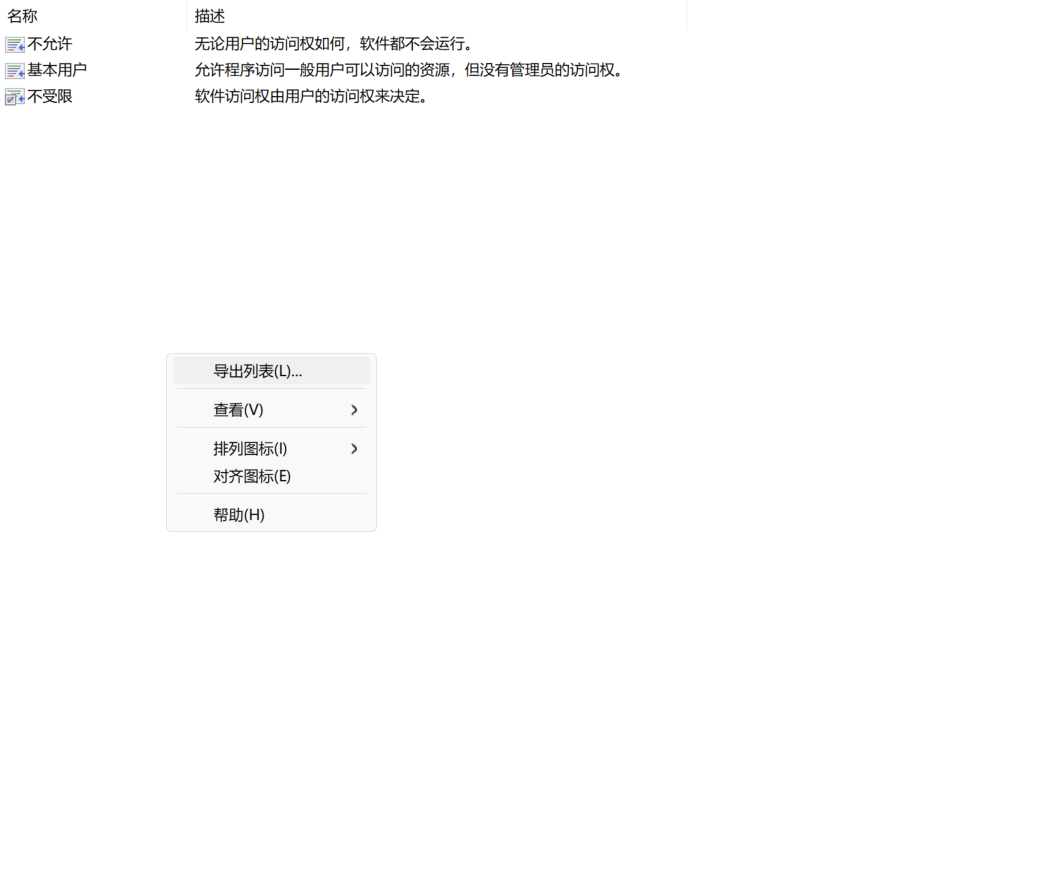

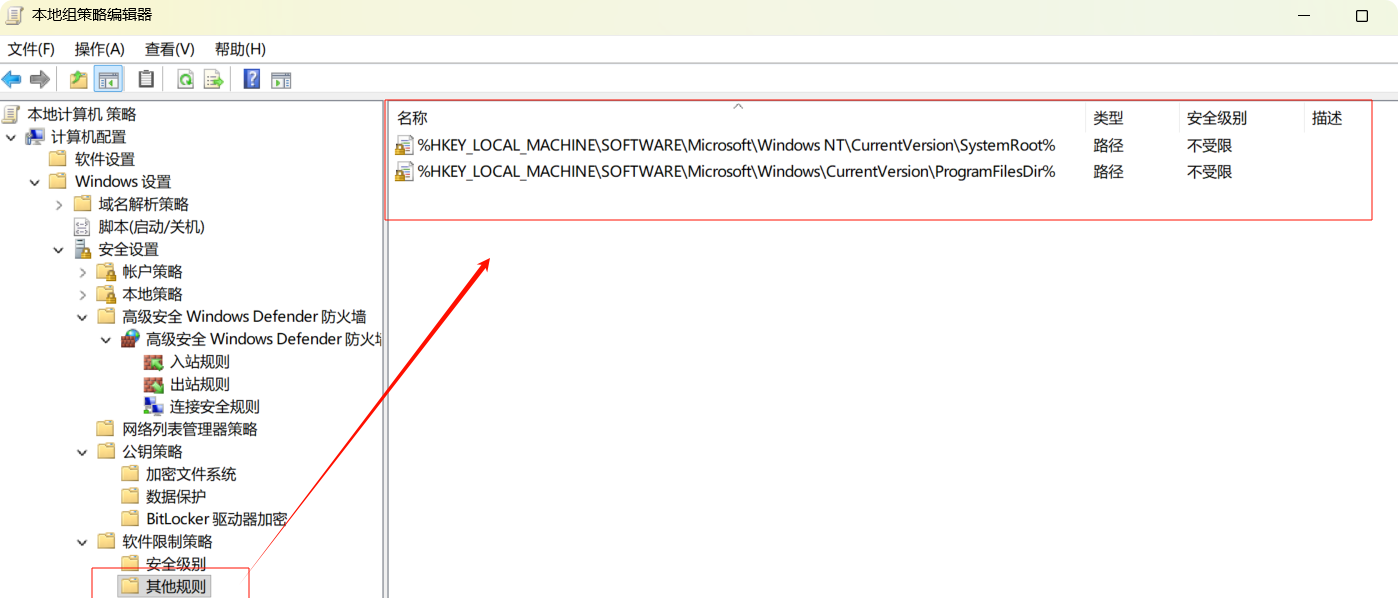

Windows 组策略中的软件限制策略(Software Restriction Policies, SRP)是一种安全功能,允许管理员控制在计算机上可以运行哪些软件。通过配置软件限制策略,您可以提高系统的安全性,防止恶意软件和未授权应用程序的执行。以下是软件限制策略的安全级别和其他规则的详细描述及其配置方法。

软件限制策略安全级别

-

未定义(Not Defined)

- 描述:此状态表示未应用任何软件限制策略,系统将允许所有软件的执行。

-

不受限制(Unrestricted)

- 描述:所有软件都可以运行,包括未签名的和来自不受信任来源的应用程序。此设置通常不推荐使用,因为它会降低系统的安全性。

-

受限制(Disallowed)

- 描述:所有软件都被禁止运行,除非明确允许。此设置可以有效防止未授权软件的执行,但可能会影响合法应用程序的使用。

-

安全级别(Security Levels)

- 描述:可以为特定的文件和路径设置不同的安全级别,以允许或拒绝执行。可以根据需要为不同的应用程序和用户组配置不同的安全级别。

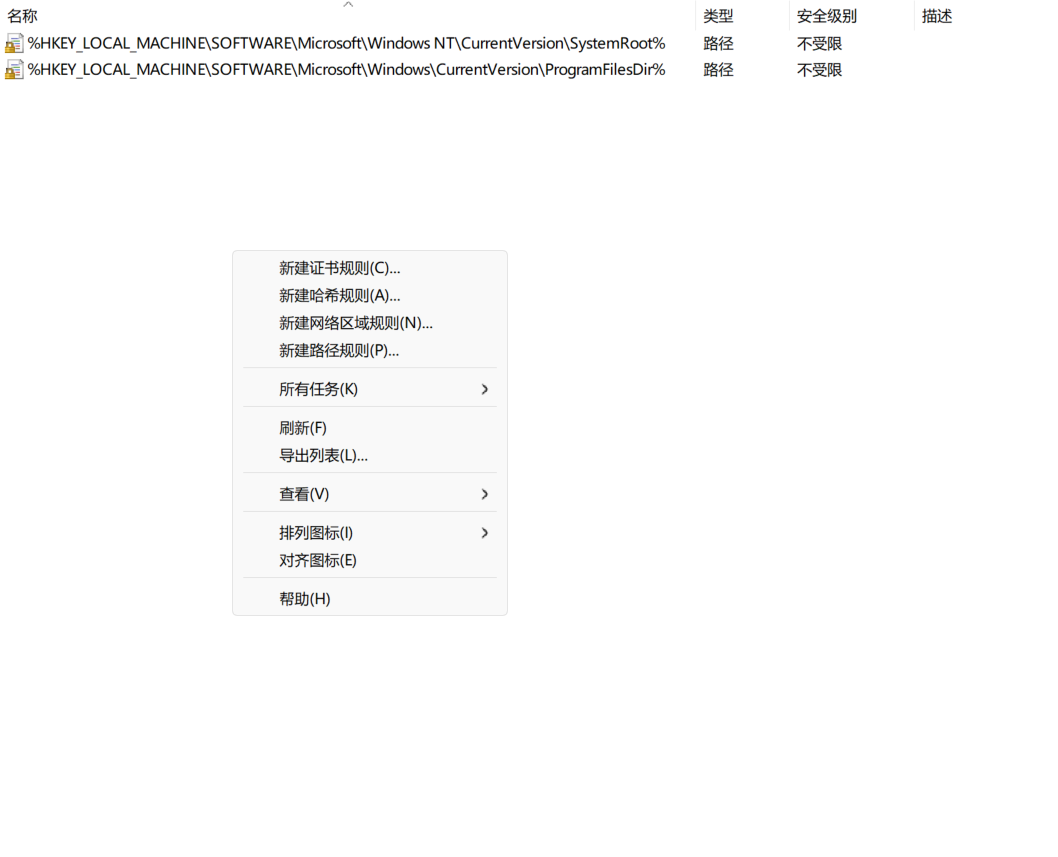

其他规则

-

路径规则(Path Rules)

- 描述:根据文件的路径来允许或拒绝执行特定的程序。例如,可以设置只允许从特定文件夹(如

C:\Program Files)中的程序运行。 - 配置:

- 打开“组策略管理控制台”。

- 导航到计算机配置 > Windows 设置 > 安全设置 > 软件限制策略。

- 右键单击“软件限制策略”,选择“新建路径规则”。

- 输入要限制的路径,选择安全级别(允许或拒绝),然后点击“确定”。

- 描述:根据文件的路径来允许或拒绝执行特定的程序。例如,可以设置只允许从特定文件夹(如

-

哈希规则(Hash Rules)

- 描述:基于文件的哈希值来允许或拒绝执行特定程序。此方法可以确保即使文件被移动到其他位置,仍然可以控制其执行。

- 配置:

- 在软件限制策略中,右键单击“哈希规则”,选择“新建哈希规则”。

- 选择要限制的可执行文件,系统将自动生成哈希值。

- 设置安全级别(允许或拒绝),然后点击“确定”。

-

发布者规则(Publisher Rules)

- 描述:根据文件的数字签名(发布者)来允许或拒绝执行程序。此规则适用于已签名的应用程序,可以提高安全性。

- 配置:

- 在软件限制策略中,右键单击“发布者规则”,选择“新建发布者规则”。

- 选择要限制的已签名文件,系统将提取发布者信息。

- 设置安全级别(允许或拒绝),然后点击“确定”。

-

证书规则(Certificate Rules)

- 描述:基于数字证书来允许或拒绝执行程序。适用于需要验证软件来源的场景。

- 配置:

- 在软件限制策略中,右键单击“证书规则”,选择“新建证书规则”。

- 选择要限制的证书,设置安全级别(允许或拒绝),然后点击“确定”。

配置步骤

-

打开组策略管理控制台

- 在运行对话框中输入

gpmc.msc,打开组策略管理控制台。

- 在运行对话框中输入

-

创建或编辑组策略对象(GPO)

- 找到您要应用软件限制策略的组织单位(OU),右键单击并选择“创建一个 GPO 并在此链接它”。

- 为新 GPO 命名,然后右键单击它并选择“编辑”。

-

配置软件限制策略

- 导航到计算机配置 > Windows 设置 > 安全设置 > 软件限制策略。

- 右键单击“软件限制策略”,选择“创建新的软件限制策略”。

- 根据需要配置安全级别和其他规则。

-

应用和测试策略

- 完成配置后,关闭组策略编辑器。

- 在目标计算机上,运行

gpupdate /force命令以强制更新组策略。 - 测试软件的执行情况,确保规则按预期工作。

注意事项

- 默认规则:软件限制策略默认提供了一些规则,您可以选择保留或修改这些规则。

- 日志记录:启用软件限制策略的日志记录功能,以便监控应用程序的执行情况和规则的匹配情况。

- 测试环境:在生产环境中实施软件限制策略之前,建议在测试环境中进行充分测试,以避免意外阻止合法应用程序的执行。

通过以上步骤,您可以有效地配置和管理 Windows 的软件限制策略,以增强系统的安全性。

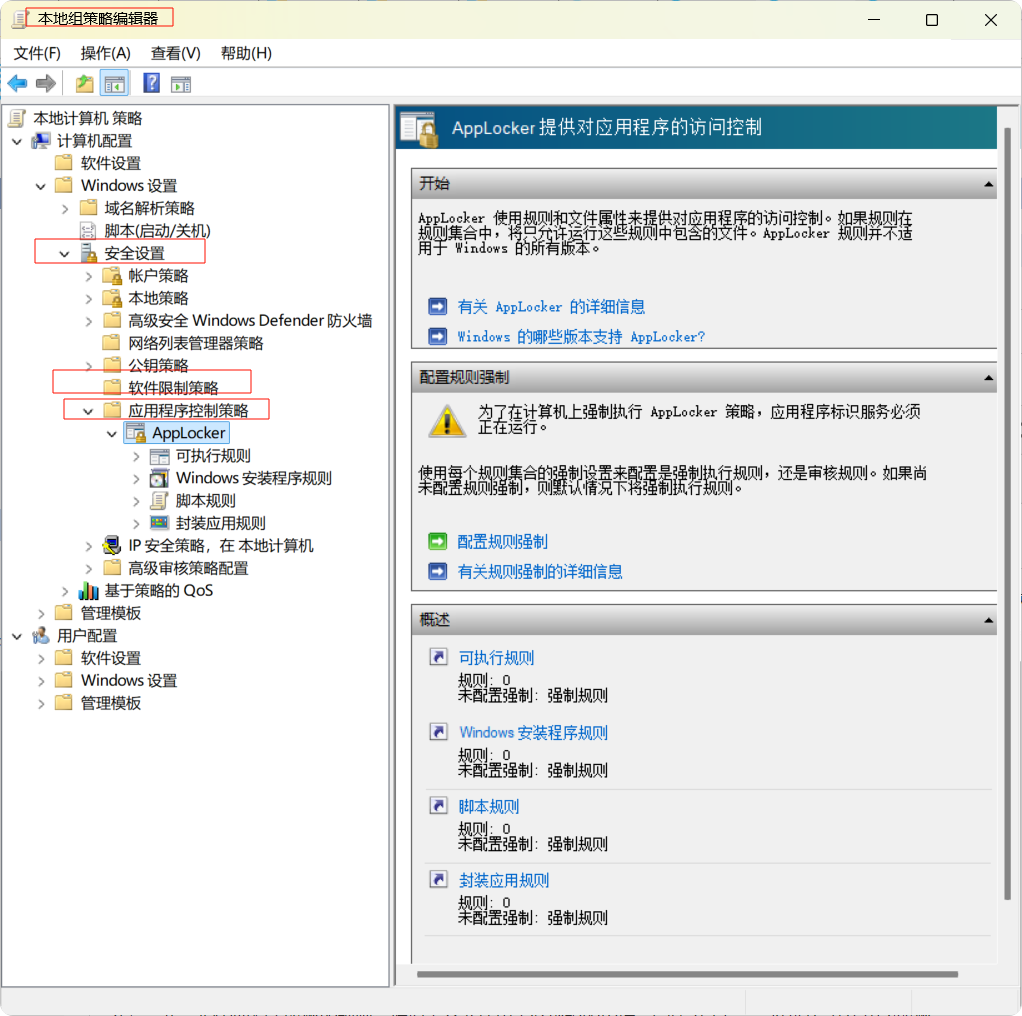

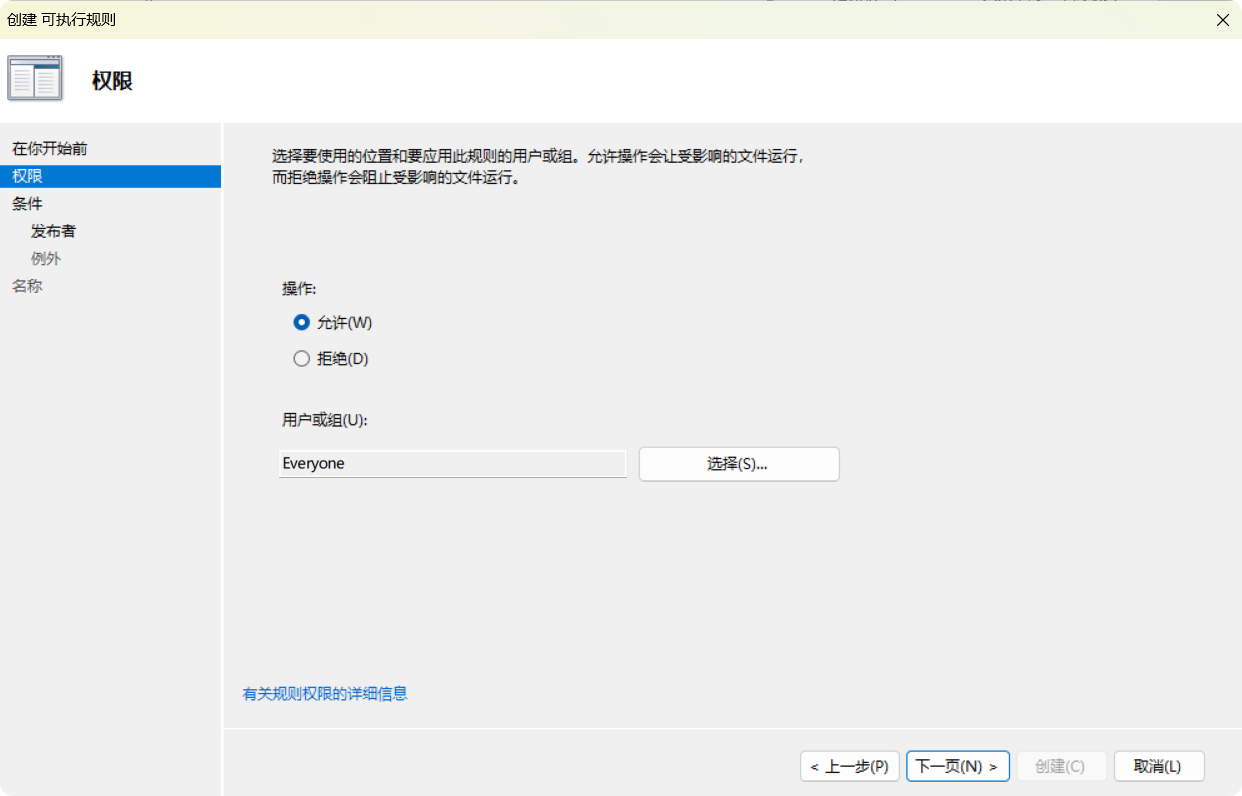

Windows 的组策略功能提供了多种安全管理工具,其中 AppLocker 是一种用于控制应用程序执行的功能。AppLocker 允许管理员定义哪些应用程序可以在计算机上运行,从而增强系统的安全性。以下是对 AppLocker 中不同规则类型的详细描述以及配置方法。

AppLocker 规则类型

-

可执行规则(Executable Rules)

- 描述:可执行规则用于控制可执行文件(如

.exe和.com文件)的运行。这些规则可以基于文件的路径、发布者(数字签名)或文件哈希值来进行配置。 - 配置:

- 打开“组策略管理控制台”。

- 导航到计算机配置 > Windows 设置 > 安全设置 > 应用程序控制策略 > AppLocker。

- 右键单击“可执行规则”,选择“创建规则”。

- 按照向导的指示选择规则类型(路径、发布者或哈希),并指定相应的条件。

- 描述:可执行规则用于控制可执行文件(如

-

脚本规则(Script Rules)

- 描述:脚本规则用于控制脚本文件的执行(如

.ps1、.bat和.cmd文件)。与可执行规则类似,脚本规则也可以基于路径、发布者或哈希值进行配置。 - 配置:

- 在 AppLocker 中,右键单击“脚本规则”,选择“创建规则”。

- 选择规则类型(路径、发布者或哈希),并指定相应的条件。

- 描述:脚本规则用于控制脚本文件的执行(如

-

封装应用规则(Packaged App Rules)

- 描述:封装应用规则用于控制 Windows 应用商店应用(UWP 应用)的执行。这些规则基于应用的包标识符进行配置。

- 配置:

- 在 AppLocker 中,右键单击“封装应用规则”,选择“创建规则”。

- 按照向导的指示选择应用包的标识符,并指定相应的条件。

-

Windows 安装程序规则(Windows Installer Rules)

- 描述:Windows 安装程序规则用于控制通过 Windows Installer(

.msi文件)安装的应用程序。这些规则可以基于发布者或文件哈希值进行配置。 - 配置:

- 在 AppLocker 中,右键单击“Windows 安装程序规则”,选择“创建规则”。

- 选择规则类型(发布者或哈希),并指定相应的条件。

- 描述:Windows 安装程序规则用于控制通过 Windows Installer(

配置步骤

-

打开组策略管理控制台

- 在运行对话框中输入

gpmc.msc,打开组策略管理控制台。

- 在运行对话框中输入

-

创建或编辑组策略对象(GPO)

- 找到您要应用 AppLocker 策略的组织单位(OU),右键单击并选择“创建一个 GPO 并在此链接它”。

- 为新 GPO 命名,然后右键单击它并选择“编辑”。

-

配置 AppLocker 策略

- 导航到计算机配置 > Windows 设置 > 安全设置 > 应用程序控制策略 > AppLocker。

- 右键单击每种规则类型(可执行规则、脚本规则、封装应用规则、Windows 安装程序规则),选择“创建规则”。

- 按照向导的步骤进行配置,设置规则的条件和权限(允许或拒绝)。

-

应用和测试策略

- 完成配置后,关闭组策略编辑器。

- 在目标计算机上,运行

gpupdate /force命令以强制更新组策略。 - 测试应用程序的执行情况,确保规则按预期工作。

注意事项

- 默认规则:AppLocker 默认提供了一些规则,您可以选择保留或修改这些规则。

- 日志记录:启用 AppLocker 的日志记录功能,以便监控应用程序的执行情况和规则的匹配情况。

- 测试环境:在生产环境中实施 AppLocker 策略之前,建议在测试环境中进行充分测试,以避免意外阻止合法应用程序的执行。

通过以上步骤,您可以有效地配置和管理 Windows 的 AppLocker 策略,以增强系统的安全性。

IP 安全策略(IP Security Policies)是 Windows 操作系统中的一项功能,允许管理员通过定义和实施安全策略来保护网络通信。它通过加密和身份验证来确保数据在网络上传输时的安全性。以下是关于 IP 安全策略的详细描述和配置步骤。

IP 安全策略的描述

-

功能:

- 数据保护:通过加密数据包,确保数据在传输过程中不被窃取或篡改。

- 身份验证:确保通信双方的身份,防止未授权的访问。

- 灵活性:可以根据需要定义不同的策略,以适应不同的网络环境和安全需求。

-

工作原理:

- IP 安全策略通过在 IP 层上实施安全措施,使用协议如 AH(Authentication Header)和 ESP(Encapsulating Security Payload)来提供身份验证和加密。

- 策略可以应用于特定的 IP 地址、端口或协议,以实现精细化的控制。

配置 IP 安全策略的步骤

以下是配置 IP 安全策略的详细步骤:

1. 打开本地安全策略管理器

- 按

Win + R键,输入secpol.msc,然后按 Enter 键,打开本地安全策略管理器。

2. 导航到 IP 安全策略

- 在左侧窗格中,展开“网络策略和访问服务”。

- 选择“IP 安全策略”。

3. 创建新的 IP 安全策略

- 右键单击“IP 安全策略”,选择“创建 IP 安全策略”。

- 向导设置:

- 策略名称:为新策略命名,例如“Secure IP Policy”。

- 描述:可以选择添加描述,帮助识别策略的用途。

- 选择“默认响应规则”:可以选择“使用默认响应规则”或“不使用默认响应规则”。

- 选择“完成”,以创建策略。

4. 配置 IP 安全规则

- 右键单击新创建的策略,选择“属性”。

- 添加规则:

- 在“规则”选项卡中,点击“添加”。

- 选择规则类型:可以选择“请求安全”或“响应安全”。

- 选择 IP 地址:可以指定源和目标 IP 地址,或选择“所有 IP 地址”。

- 选择协议:可以选择特定的协议(如 TCP、UDP)或所有协议。

- 选择安全方法:选择身份验证和加密方法(如 Kerberos、证书等)。

- 完成规则设置。

5. 应用和测试策略

- 启用策略:确保新创建的策略已启用。

- 测试:在目标计算机上,使用

gpupdate /force命令强制更新组策略。 - 验证:使用网络监控工具(如 Wireshark)检查 IP 数据包,确保加密和身份验证按预期工作。

注意事项

- 策略优先级:多个 IP 安全策略可以同时存在,策略的优先级会影响其应用。确保策略的顺序符合安全需求。

- 兼容性:确保所有参与通信的设备都支持 IP 安全策略。

- 监控和日志:定期检查 IP 安全策略的日志,以确保没有未授权的访问和潜在的安全问题。

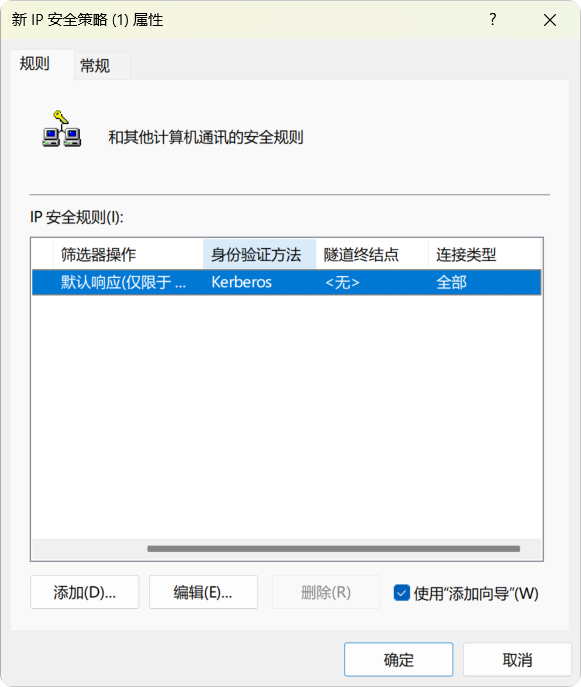

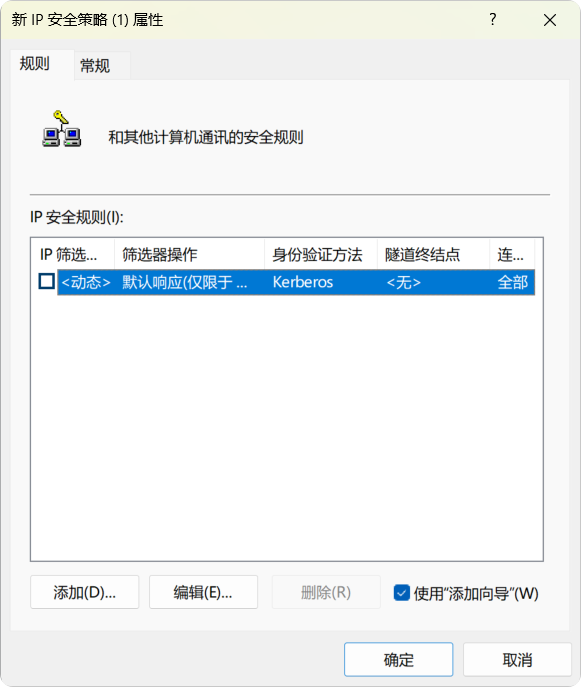

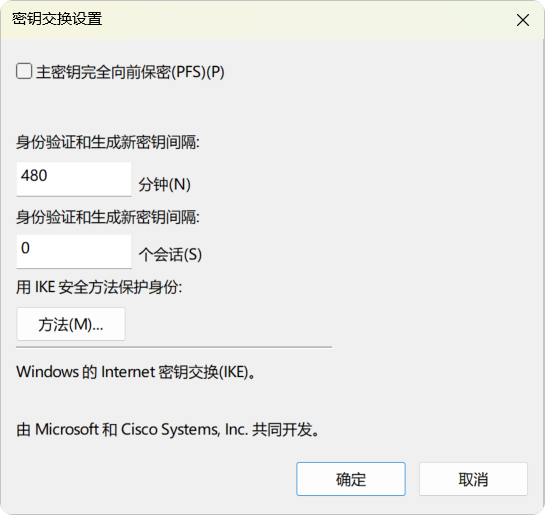

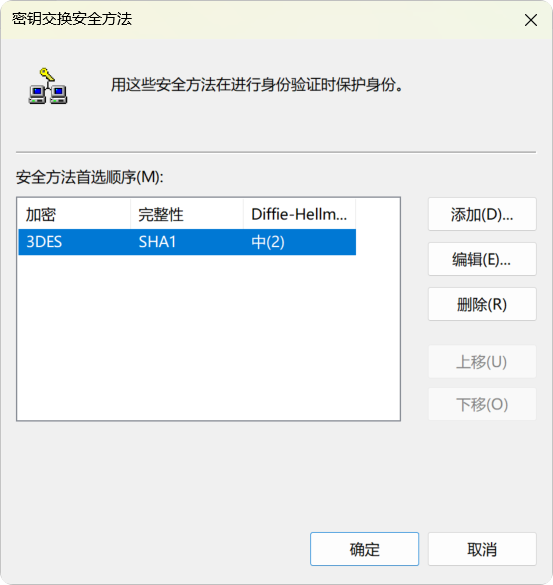

在 Windows 组策略中,IP 安全策略用于保护计算机之间的网络通信,确保数据的安全性和完整性。以下是关于新 IP 安全策略的详细描述,包括属性、规则、身份验证方法、筛选器操作等的配置步骤。

1. 新 IP 安全策略属性

(1) 常规

- 名称:为新策略命名,以便于识别。

- 描述:可以添加描述以说明策略的用途。

2. IP 安全规则

(1) IP 筛选器列表

- 描述:IP 筛选器用于定义哪些 IP 地址可以进行通信。可以根据需要创建多个筛选器,以便精细控制网络流量。

- 配置:

- 在 IP 安全策略的属性中,选择“IP 筛选器列表”。

- 点击“添加”以创建新的筛选器,或选择现有筛选器进行编辑。

- 在添加或编辑筛选器时,指定源和目标 IP 地址、协议类型(如 TCP、UDP)等。

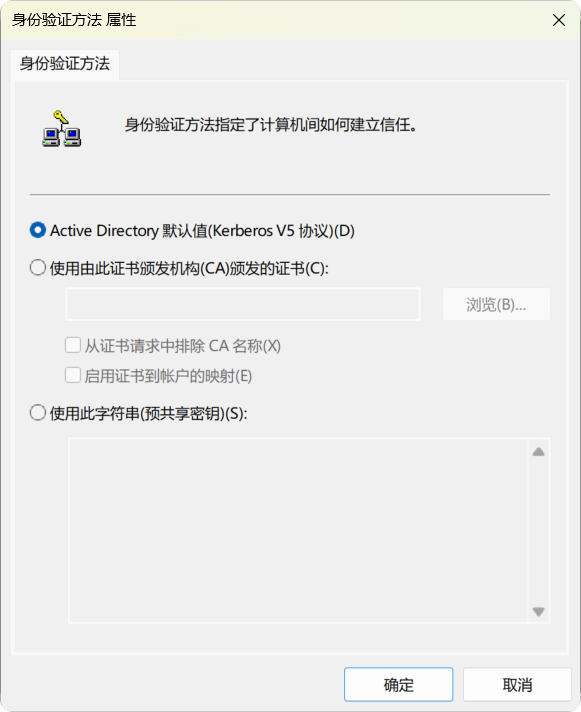

3. 身份验证方法

- 描述:身份验证方法用于确保通信双方的身份。常见的身份验证方法包括 Kerberos、证书和预共享密钥等。

- 配置:

- 在 IP 安全策略中,选择“身份验证方法”。

- 选择适合的身份验证方法(如 Kerberos)。

- 如果选择 Kerberos,确保计算机已加入域并且 Kerberos 服务正常运行。

4. 隧道终结点

- 描述:隧道终结点用于定义 VPN 或其他隧道协议的终结点。可以设置隧道的源和目标 IP 地址。

- 配置:

- 在 IP 安全策略中,选择“隧道终结点”。

- 指定隧道的源和目标 IP 地址。

5. 筛选器操作

- 描述:筛选器操作定义了在匹配筛选器时应采取的操作。可以选择“允许”或“拒绝”流量。

- 配置:

- 在 IP 安全策略中,选择“筛选器操作”。

- 设置默认响应(如“允许”或“拒绝”)。

- 可以选择“动态”以允许基于当前网络状态的动态响应。

6. 连接类型

- 描述:连接类型用于定义策略适用的网络连接类型,例如本地连接、远程连接等。

- 配置:

- 在 IP 安全策略中,选择“连接类型”。

- 根据需要选择适用的连接类型。

7. 添加、删除和编辑

- 添加:使用“添加向导”创建新的 IP 安全规则或筛选器。

- 删除:选择现有的规则或筛选器,点击“删除”以移除不再需要的项。

- 编辑:选择现有的规则或筛选器,点击“编辑”以修改其属性。

应用和测试策略

- 启用策略:确保新创建的 IP 安全策略已启用。

- 更新组策略:在目标计算机上,运行

gpupdate /force命令以强制更新组策略。 - 测试:使用网络监控工具(如 Wireshark)检查 IP 数据包,确保安全策略按预期工作。

注意事项

- 策略优先级:多个 IP 安全策略可以同时存在,策略的优先级会影响其应用。

- 兼容性:确保所有参与通信的设备都支持 IP 安全策略。

- 监控和日志:定期检查 IP 安全策略的日志,以确保没有未授权的访问和潜在的安全问题。

Windows Server 中通过组策略管理来禁止员工安装软件的设置。这种做法可以有效地限制员工自行安装未经授权的软件,从而保护企业网络安全和管理规范。下面我将对每个步骤进行简要解释。

步骤1: 打开域控制器的“组策略管理”界面

在域控制器上打开“服务器管理器”,选择“工具”菜单下的“组策略管理”。

步骤2: 在树形目录结构中找到“Default Domain Policy”节点右键单击该节点,在弹出的菜单中选择“编辑"

这一步是为了编辑默认域策略,它将应用到整个域中的计算机。

步骤3: 在“组策略管理编辑器”界面中,选择“计算机配置”->“策略”->"安全设置”->“软件限制策略”

在这里,你将找到软件限制策略的位置,它允许你对软件的安装和执行进行控制。

步骤4: 在“软件限制策略”中选择“新建安全策略”

这一步是为了创建一个新的安全策略,用于定义禁止安装软件的规则。

步骤5: 将新建的安全策略命名为“禁止安装软件”的策略名称

给新建的安全策略取一个清晰明确的名称,以便在管理和维护时能够清晰地识别出来。

步骤6: 在“禁止安装软件”策略中设置“不允许使用未经授权软件”,然后单击“确定”按钮保存该设置。

在这一步,你需要配置策略的规则,确保不允许使用未经授权的软件。完成设置后,记得保存并应用该策略。

使用 PowerShell 来配置禁止员工安装软件的设置时,可以采取以下步骤:

步骤1: 打开 PowerShell 窗口

在开始菜单中找到 PowerShell,右键单击并选择“以管理员身份运行”,打开 PowerShell 窗口。

步骤2: 使用 Set-ExecutionPolicy 命令设置 PowerShell 执行策略

Set-ExecutionPolicy RemoteSigned

这将允许本地脚本的执行,但需要远程脚本进行数字签名。

步骤3: 使用 New-SoftwareRestrictionPolicy 命令创建新的软件限制策略

New-SoftwareRestrictionPolicy -Level Disallowed

这将创建一个新的软件限制策略,并将其级别设置为“Disallowed”(禁止)。

步骤4: 使用 Get-SoftwareRestrictionPolicy 命令查看已创建的策略

Get-SoftwareRestrictionPolicy

这将显示当前计算机上的软件限制策略设置。

步骤5: 如果需要,可以使用 Set-SoftwareRestrictionPolicy 命令对已创建的策略进行进一步的配置

Set-SoftwareRestrictionPolicy -SecurityLevel Disallowed

这将确保禁止使用未经授权的软件。

通过以上几个步骤,管理员可以使用 PowerShell 工具轻松地配置好禁止员工安装软件的设置。

浙公网安备 33010602011771号

浙公网安备 33010602011771号