SSL/TLS协议信息泄露漏洞(CVE-2016-2183) 避免使用DES算法 漏洞排查

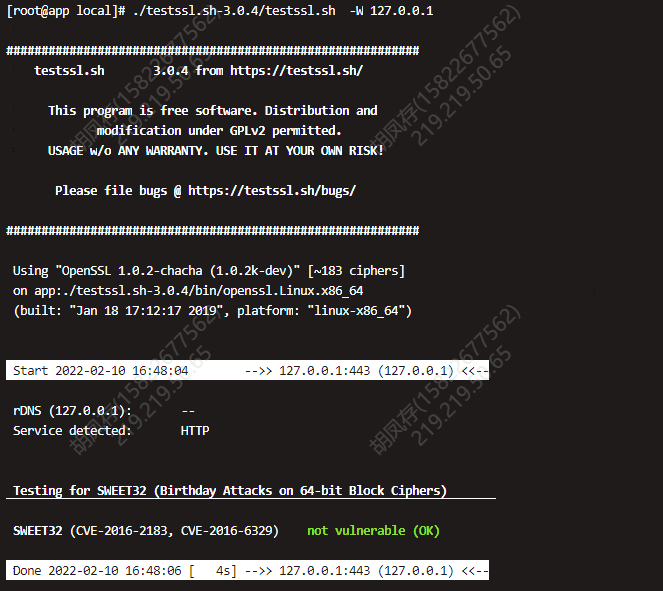

1 检测漏洞

下载检测工具

https://github.com/drwetter/testssl.sh

解压后进入目录

./testssl.sh -W IP

如下图

修复后

2 排查有问题的地方, ssl 、ssh、nginx、tomcat等等软件。

2.1 检查ssl支持的加密算法有没有des算法

openssl ciphers -v

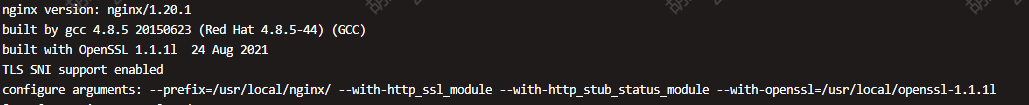

2.2 检查nginx

对nginx 进行加固,我这里nginx 本身版本并没问题,是编译的时候ssl版本低

cd ../nginx-1.20.1/

./configure --prefix=/usr/local/nginx/ --with-http_ssl_module --with-http_stub_status_module --with-openssl=/usr/local/openssl-1.1.1l

这里记一个坑,nginx 改了好几次都能测到这个漏洞。 后来在后面加了!3DES好了。服了。

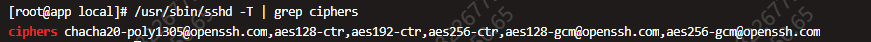

检查ssh

对ssh 进行加固

vim /etc/ssh/sshd_config 在末尾添加

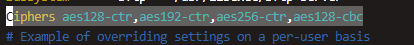

vim /etc/ssh/ssh_config 找到下面这行,一般是注释着呢, 取消注释并删除 des算法。

重启ssh(重启前记得先通过telnet建立连接哦)

Ciphers aes128-ctr,aes192-ctr,aes256-ctr,aes128-cbc

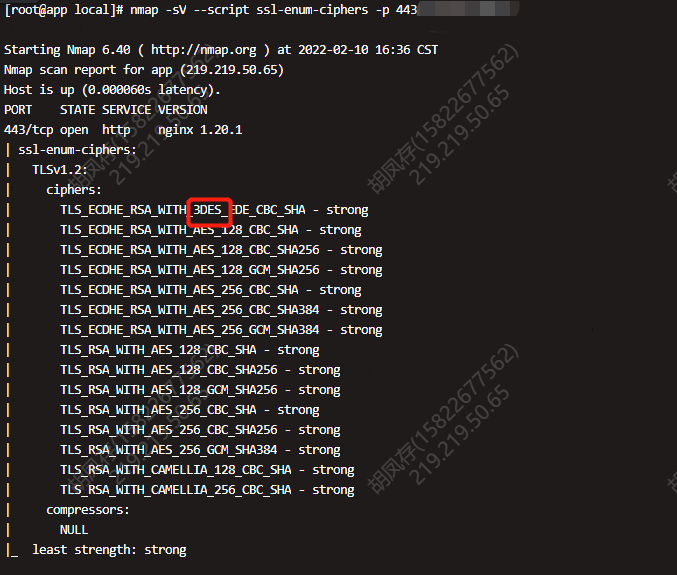

想用 nmap 检测?

yum install nmap

nmap -sV --script ssl-enum-ciphers -p ip或域名

这里记一下域名与ip的坑,有一次遇到检测ip没问题,检测域名就有问题,最后想起来有一次去客户那里开会,客户在外面又加了一层其他厂商的软件,来防止数据被爬走,所以联系了那个厂商修复此漏洞后再次扫描才没问题。

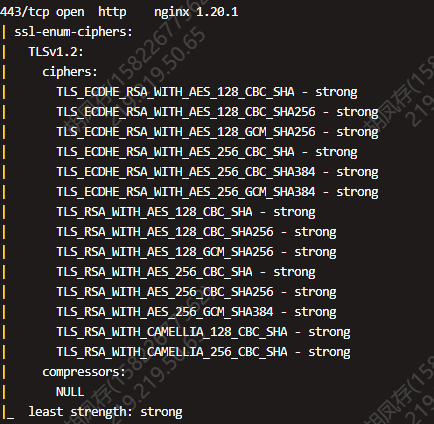

修复后

错误 Fatal error: Neither "dig", "host", "drill" or "nslookup" is present 解决方法

[root@localhost testssl.sh]# yum install bind-utils -y

浙公网安备 33010602011771号

浙公网安备 33010602011771号