20169221 2016-2017-2 《网络攻防实践》 第二周学习总结

网络攻防技术与实践学习

第一章

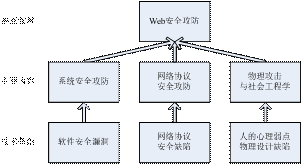

网络攻防的主要内容包括安全攻防、物理攻击和社会工程学三部分,网络攻防系统框架如下图所示。

网络安全攻防

网络协议攻击是利用网络协议在设计时存在的安全缺陷或不安全因素。

目前TCP/IP协议族在不同网络层次上都面临着一些网络协议攻击,具体包括如下。

(1)网络接口层

(2)互联层

(3)传输层

(4)应用层

系统安全攻防

系统安全攻防是网络攻防技术的核心。软件安全漏洞包括如下7个部分。

(1)安全漏洞研究与挖掘

(2)渗透攻击代码开发与测试

(3)安全漏洞和渗透攻击代码在封闭团队中流传

(4)安全漏洞和渗透攻击代码开始扩散

(5)恶意程序出现并开始传播

(6)渗透攻击代码/恶意程序大规模传播并危害互联网

(7)渗透攻击代码/攻击工具/恶意程序逐渐消亡

网络攻击路径

网络攻击分为踩点、扫描、查点、获取访问、特权提升、拒绝服务、偷盗窃取、掩踪灭迹和创建后门这9个步骤。而这9个步骤又分为信息收集、实施攻击、成功之后这三个阶段。

社会工程学

社会工程学利用人的弱点,以顺从你的意愿、满足你的欲望的方式,让你上当的一些方法、一门艺术与学问。

黑客道德

基本原则

Above all else, do no harm (无论如何,不要破坏)

Protect Privacy (保护隐私)

Waste not, want not (浪费可耻; 无欲无求)

Exceed Limitations (超越极限)

The Communicational Imperative (通讯自由)

Leave No Traces(不要留下任何踪迹)

Share! (共享!)

Self Defense (对威胁进行主动的自我防御)

Hacking Helps Security (投身帮助提高安全性)

Trust, but Test! (渗透测试!)

实践作业

1.影评

《上班一条虫》讲述三个软件工程师在一家给银行提供IT服务的公司做事,过着小隔间的生活。老板成天阴阳怪气地跑过来,靠在你小隔间隔板上教训你一顿。Peter和另外两个工程师觉得这一切实在荒唐,于是决定铤而走险,设计一程序,开始了自己的非法创业计划。Peter设计的这一非法程序实质上就是“恶意代码”,通过设计的程序在操作系统中运转,把公司所服务的银行账户中的零星利息转入Peter自己开设的账户中。最后这笔钱像雪球一样越滚越大,超乎了他们三人的想象,也给社会带来了巨大的损失。

首先,他们三个利用职位之便开始施行的攻击包括社会工程学攻击,这是企业对员工管理出现的疏漏。其次每个平台无论是硬件还是软件都存在漏洞,各种操作系统也都存在着安全漏洞,影片《上班一条虫》中的主人公正是利用公司电脑中的“允许本地用户未经授权提高其权限的漏洞”安装了非法软件,在经理的计算机安装运行,侵犯了银行的合法权益。下文我们将介绍该漏洞存在的原因以及弥补的办法,同时还会涉及到其他类型漏洞的相关知识。

通过学习了解到安全漏洞存在不同的类型,包括: 1、允许拒绝服务的漏洞 该类漏洞弥补的方法:通过软件开发者或销售商的给出的补丁予以纠正。 2、允许本地用户未经授权提高其权限的漏洞 该类漏洞补救的方法:系统管理员通过运行强有力的登录工具,可以检查出入侵者,除非入侵者有较多的专业知识。 3、 允许远程用户未经授权访问网络的漏洞 该类漏洞补救的方法:建议删掉这些脚本。例如,Novell平台的一种HTTP服务器含有一个称作Convert.bas的例子脚本。这个用BASIC编写的脚本,允许远程用户读取系统上的任何文件。删除该脚本,即可避免远程用户读取系统上的任何文件。

2.通过社会工程学手段获取异性同学信息,讲述社会工程学的攻击过程。

试着登录一名网友的qq,跟他聊天套取他的密保问题,尝试修改他的密码,但是由于他设了手机提示,攻击失败。

第二章 网络攻防实践环境

基础的攻防实践环境

攻击机: 发起网络攻击的主机

Win32: Windows XP

Linux: 建议攻击平台

攻击目标主机(靶机)

Win32桌面操作系统: Windows XP

Linux服务器操作系统: Ubuntu

Win32服务器操作系统: Win 2K3

攻击检测、分析与防御平台

攻击目标主机网关位置

网关: 网络流分析、检测、防御

攻击目标主机: 系统日志采集与分析

网络攻防实验环境配置

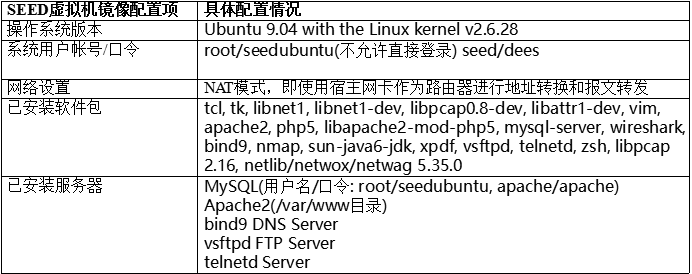

网络攻防虚拟机镜像如下表

-Linux Metasploitable

-基础操作系统:Ubuntu 8.04 Server

-构建虚拟机软件:VMware 6.5

-开放服务: proftpd/openssh/telnet/bind/apache/samba/mysql/distccd/postgres

-Web服务: tomcat/tikiwiki/twiki

-Metasploit Exploit: distcc/tomcat/tikiwiki/twiki

-弱口令:smb/ssh/telnet/apache/mysql/postgres/tomcat

-Windows Metasploitable

-Win2ks_Metasploitable

-基础操作系统版本:Windows 2000 Server SP4 EN

-网络服务: IIS, MSSQL, SMB, ServU, …

Metasploit适用的攻击模块:主要利用攻击目标系统

-WinXP_Metasploitable

-基础操作系统版本: WinXP SP2 EN

-客户端软件:IE, Adobe, Office, Realplayer,baofeng, winamp

-SEED虚拟机镜像具体环境配置

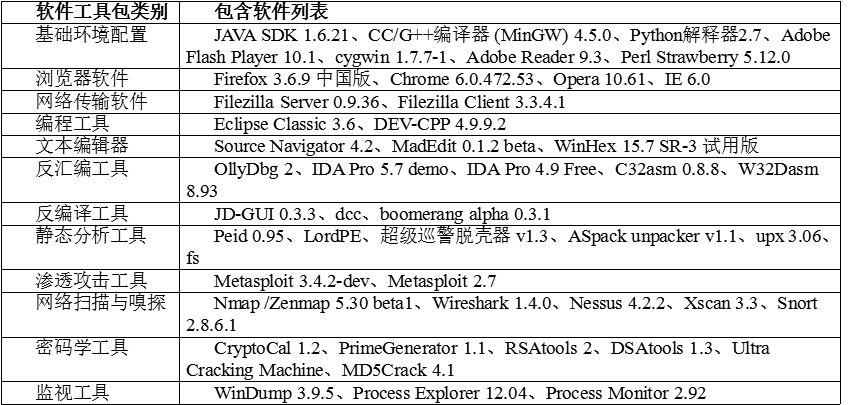

-WinXP Attacker虚拟机镜像

-HoneyWall虚拟机镜像

-HoneyWall - 虚拟蜜网中最核心的功能部件

-The Honeynet Project开源发布

-ROO v1.4

-数据捕获 IPTables/Snort/tcpdump/Sebekd

-数据控制 IPTables/Snort_inline

-数据分析 Hflowd/walleye

...

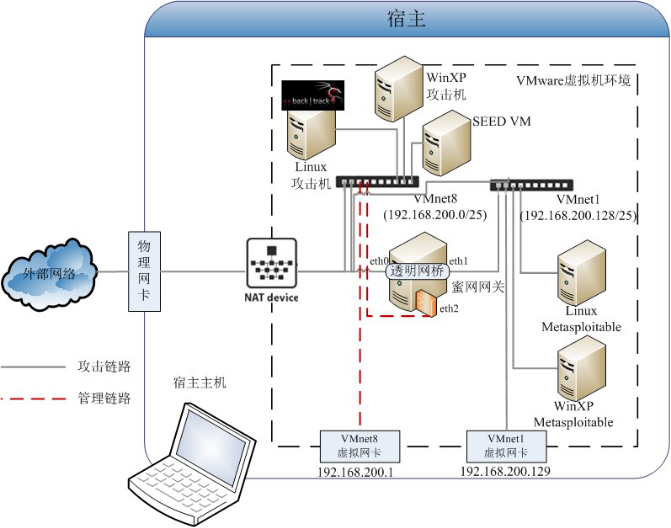

个人版网络攻防实验环境中的网络配置

-宿主+VMware虚拟机软件

-vmnet1 – 主机模式

-vmnet8 – NAT模式,连接宿主物理网卡,通过NAT后连接外网

-虚拟机-蜜网网关

-eth0(外网口) – 连接vmnet8: NAT模式

-eth1(内网口) – 连接vmnet1: 主机模式

-eth0和eth1构成一个透明网桥

-eth2(管理口) – 连接vmnet8: NAT模式 (宿主通过vmnet8的虚拟网卡对蜜网网关进行管理)

-虚拟机-靶机

-eth0 – 连接vmeth1: 主机模式

-虚拟机-攻击机

-eth0 – 连接vmeth8: NAT模式

...

学习kali视频

kali linux的安装

1)到kali官网下载kali linux

2)下载VM虚拟机

3)安装 ps:安装过程域名设置localhost

4)创建快照,以便及时恢复系统

配置kali linux

1)安装VM tool方便传输文件

2)更新系统,设置源

deb http://mirrors.aliyun.com/kali sana main non-free contrib

deb http://mirrors.aliyun.com/kali-security/ sana/updates main contrib non-free

deb-src http://mirrors.aliyun.com/kali-security/ sana/updates main contrib non-free

3)设置VPN代理

apt-get install network-manager-openvpn-gnome

apt-get install network-manager-pptp

apt-get install network-manager-pptp-gnome

apt-get install network-manager-strongswan

apt-get install network-manager-vpnc

apt-get install network-manager-vpnc-gnome/etc/init.d/network-manager restart

安全渗透测试流程

1)信息收集:目标在线主机、域名信息、邮箱地址,常用密码同网段信息、子域名信息、指纹信息,端口信息、文件信息等

2)漏洞分析:借用漏洞扫描器 eg:插件漏洞、漏洞信息站点

3)漏洞利用:利用漏洞,提升自己权限 eg:BeEF

4)权限维持:

5)渗透测试:归档化漏洞信息

信息收集之目标获取

1)使用dig进行域名解析

dig www.163.com

2)使用dig进行域传送漏洞测试

3)kali工具介绍 eg:fierce dnsenum dnsmap

遇到的问题和解决方法

上个星期没有能成功传到git上代码,从新配置环境后可以成功上传

进度条

课本 《网络攻防技术与实践》看到第二章

kali视频看到第五个,实践到第三个

写了黑客的介绍

正在学习安全工具

Metasploit Aircrack

参考素材

posted on 2017-03-12 05:14 20169221孙星 阅读(677) 评论(2) 收藏 举报

浙公网安备 33010602011771号

浙公网安备 33010602011771号