记一次网络攻防拿下靶标shell

题记

这是一次挺曲折的渗透测试,兜兜转转了半天最后靠着弱口令进到了后台,不得不说弱口令yyds。下面我将记录我的思考过程。

目标获取

首先给的是一个登录框。

常规的就是功能点测测有没有注入,全都不行就找找接口,尝试尝试爆破。

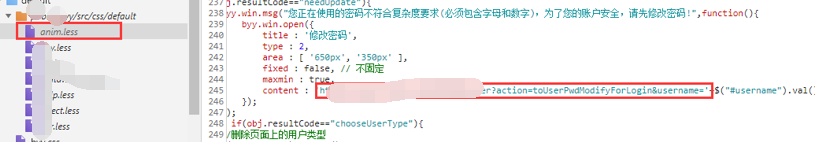

找到接口后可以看到是一个重置密码的接口。

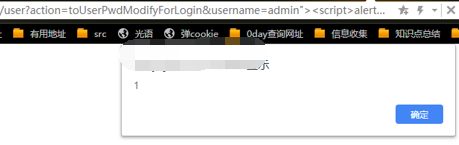

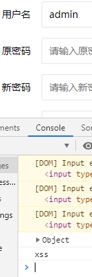

经过测试发现存在反射型XSS,可以利用这个打cookie了。

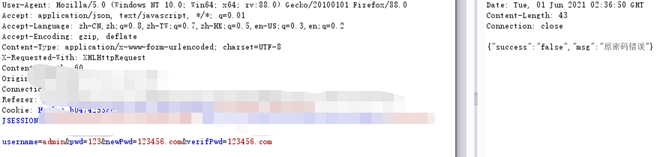

我们尝试修改密码,发现拦截响应包修改后并不可行,但是可以进行密码爆破与用户名爆破,这个逻辑是用户名存在正确,用户名不存在报错。这里有个点我觉得当前台不太好爆破的话可以找找修改密码的接口,这里传参一般没有加密,爆破也没有拦截。

拿下靶标

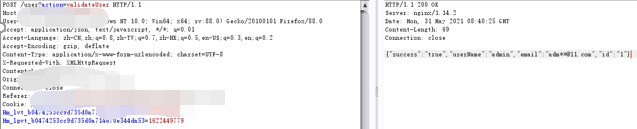

我是一开始爆破无果后,找找找回密码,在找回密码处他返回了邮箱与id号与用户名。于是我开始手动输入猜测会不会把邮箱当成密码,结果不行,在我心灰意冷之时我试了试我常用的密码,123.com奇迹发生了,他变了,不禁感叹,弱口令yyds。

成功进入后台并为超级管理员。

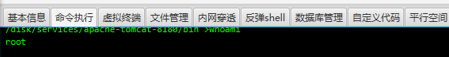

接下来就信息收集一波,在上传头像的地方上传个冰蝎马png后缀,抓包改为jsp后上传返回路径。

这里有坑,一开始我直接把路径拼接在域名后边不对,搞了半天路径,后来我就直接把他头像改了,f12看到了他的上传路径。结果连得时候又出问题,我在网页端可以访问结果冰蝎连不上,想了一会是登陆后才能访问,要在冰蝎请求头加上cookie值,成功拿下并为root权限。

总结

1、爆破不成可以找找无拦截的接口;

2、找不到上传到哪f12有奇效;

3、连不上可能是需要登录才能访问。

浙公网安备 33010602011771号

浙公网安备 33010602011771号