CTF做题经验总结

------------恢复内容开始------------

------------恢复内容开始------------

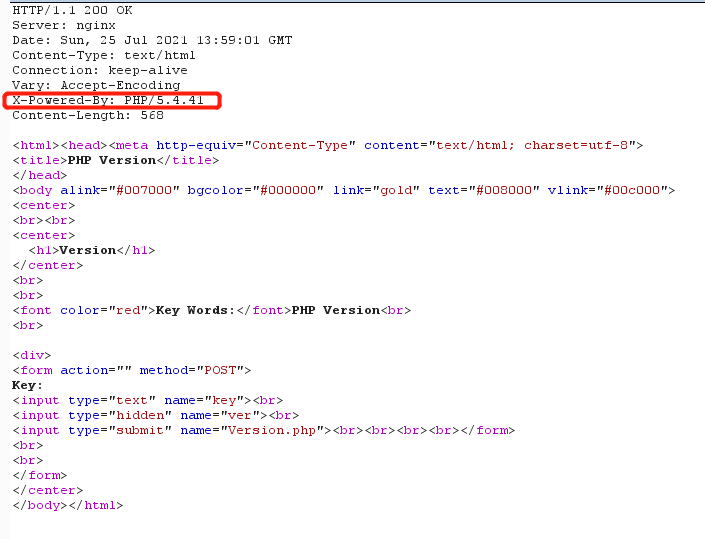

1、php version

题目:

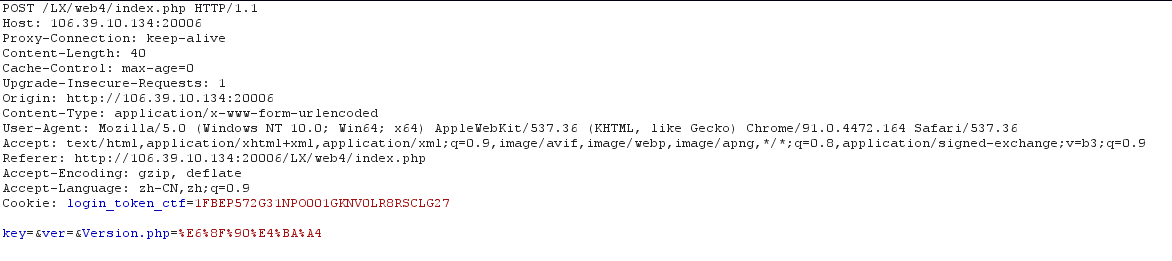

这道题提示PHP version可能是一个关键点,因此可以尝试抓包,使用burpsuite抓包如下:

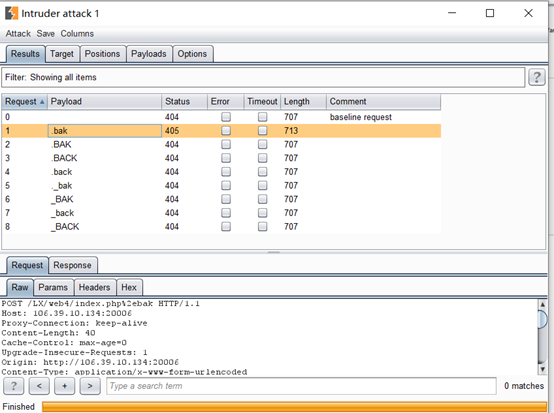

这里能够看出,key、ver都是注入点。其实还有一个注入点,那就是在POST头的URL链接,也即/LX/web4/index.php的后缀,因此可以通过burp看看有没有index.php后面的注入点进行,通过intruder暴破如下:

爆破结果如下:

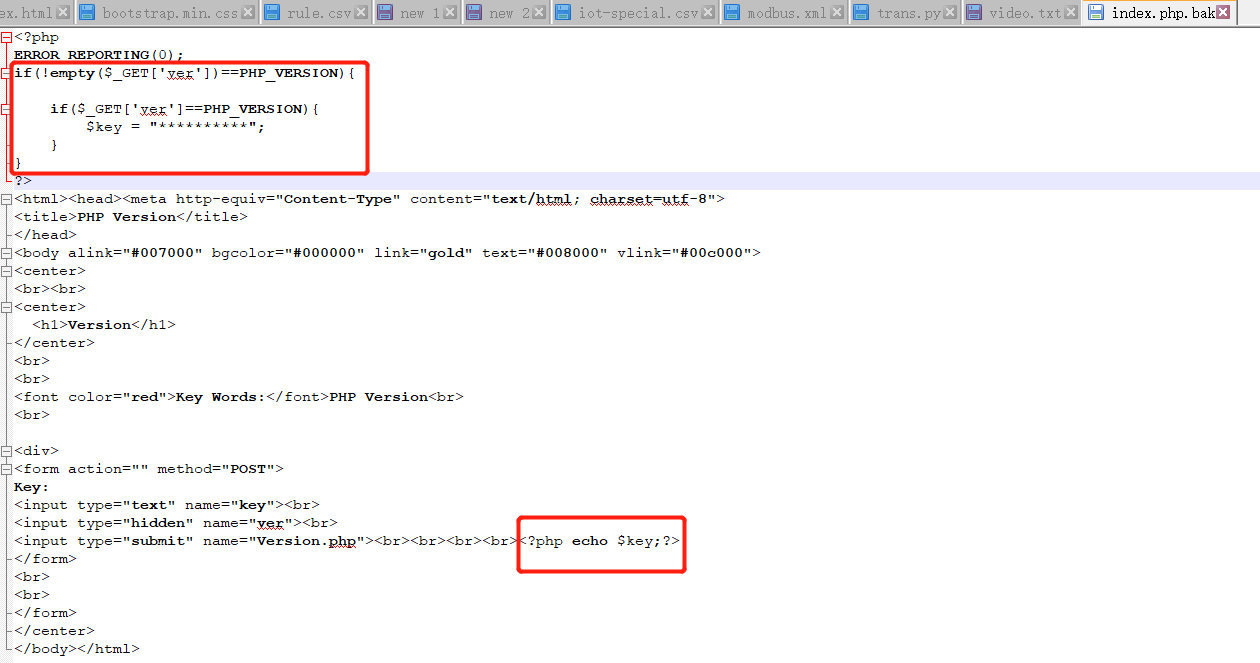

从差异性上可以发现,确实存在.bak的网站,因此尝试访问http://106.39.10.134:20006/LX/web4/index.php.bak,发现有如下代码:

从代码上看出,需要有一个get类型的ver变量,只要ver=version,就会给key赋值,并echo key。而在前面的报文里可以清楚的发现version的值如下:

因此最终就可以清楚,在http://106.39.10.134:20006/LX/web4/index.php后面加上?ver=5.4.41即可以获得key如下:

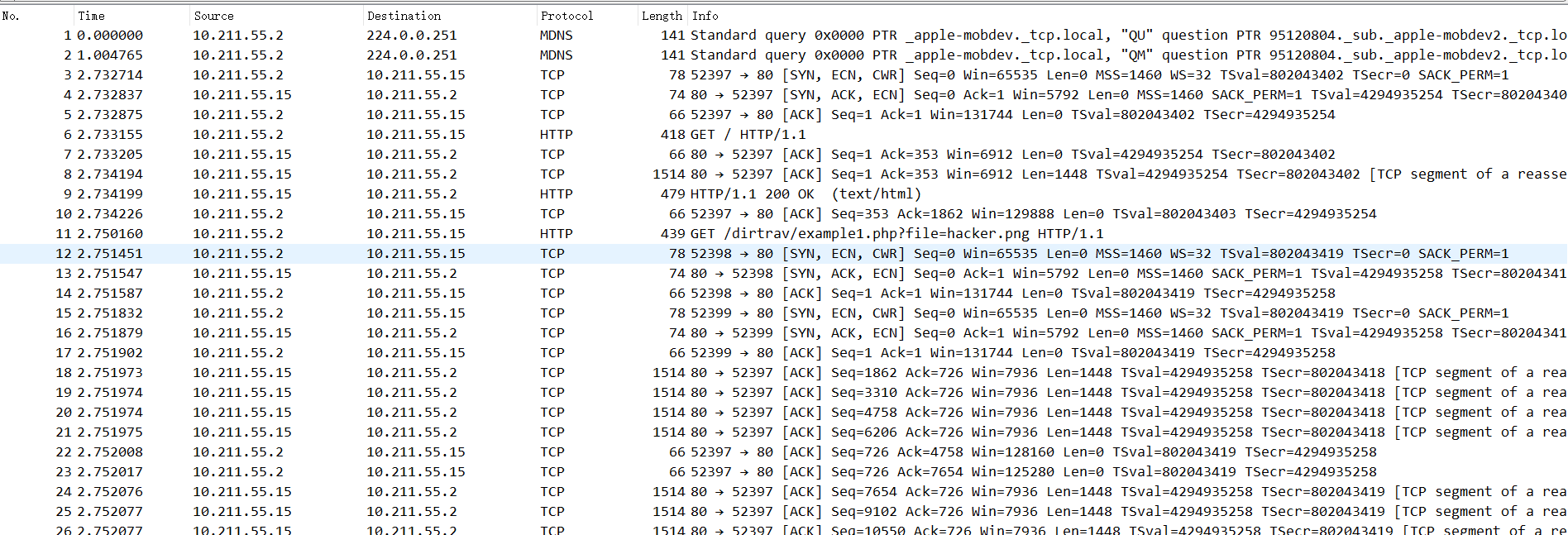

2、流量题1

从流量上看,就是A和B之间的通信,因此从报文角度入手分析。

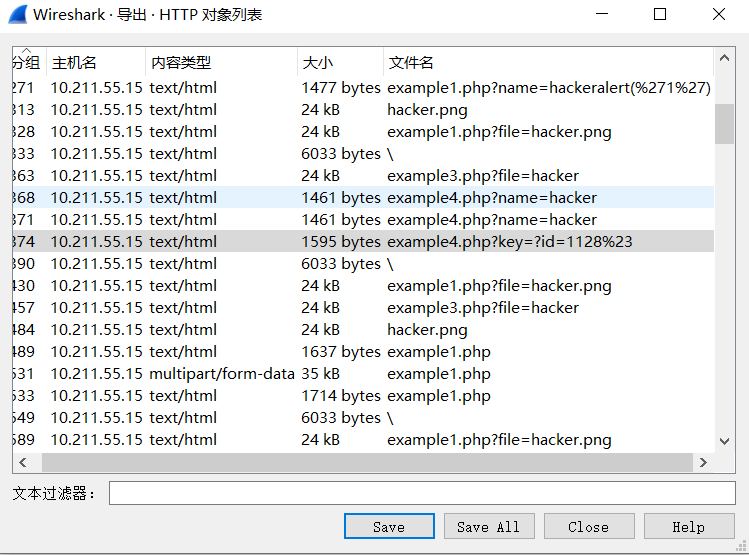

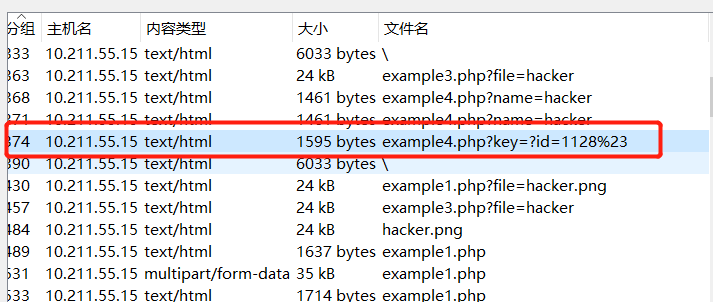

导出HTTP的对象如下:

这里虽然对hacker.png进行了提取,但是png中并没有有效信息,因此继续分析流。

而在这里发现一大堆同一文件的传输(下载下来打开可以发现是同一文件),区别在于后缀不同,如下:

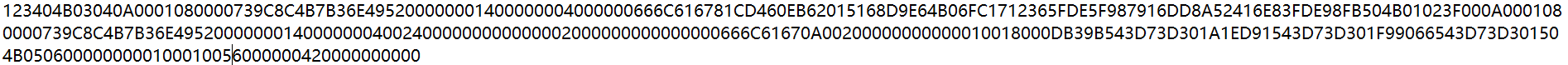

因此提取name字段后面的后缀,形成一段16进制的信息如下:

这段16进制信息中,123404B0304与zip文件头的504B0304类似,而且最后包括504B0506的尾巴,因此把开头的1234改为5,进而形成了一个zip文件如下:

这里还需要密码,进一步分析流量发现有一个key的参数,因此判断可能是解压的key=?id=1128%23

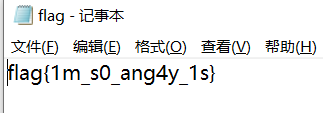

最终解压发现flag

3、文件提取1

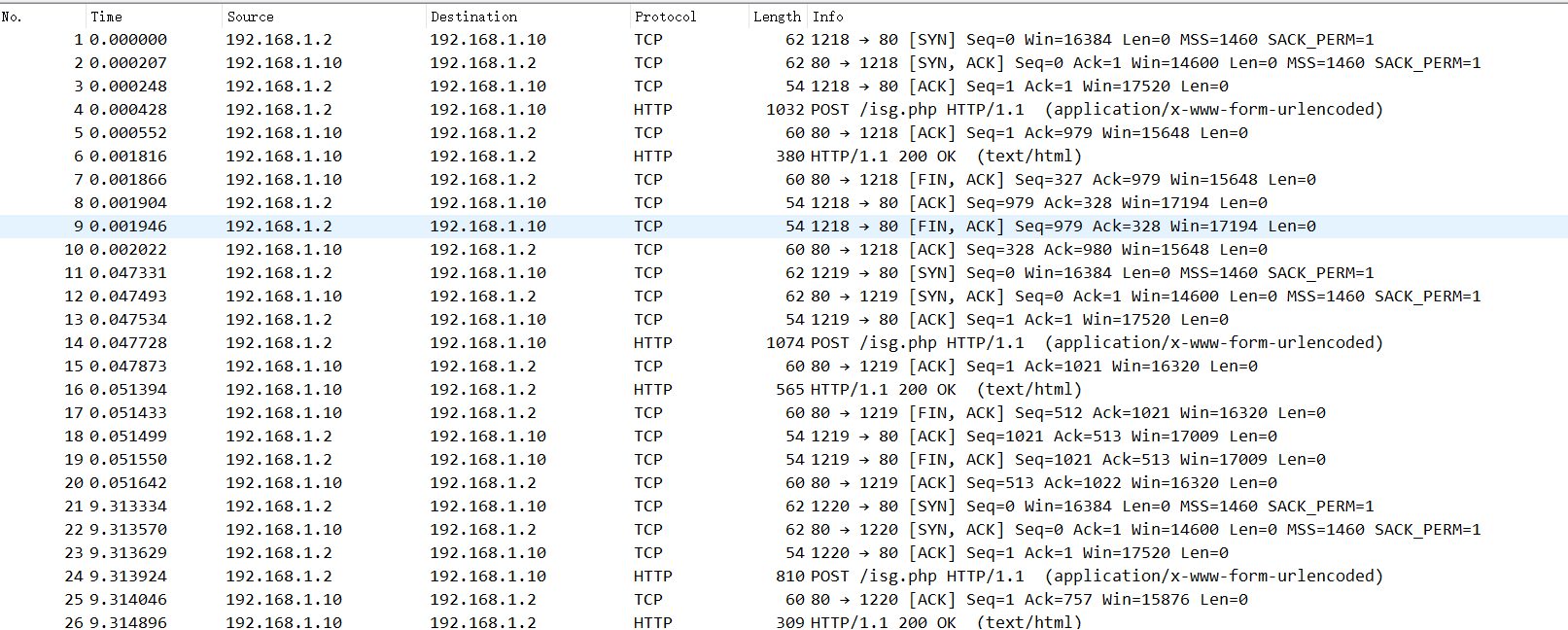

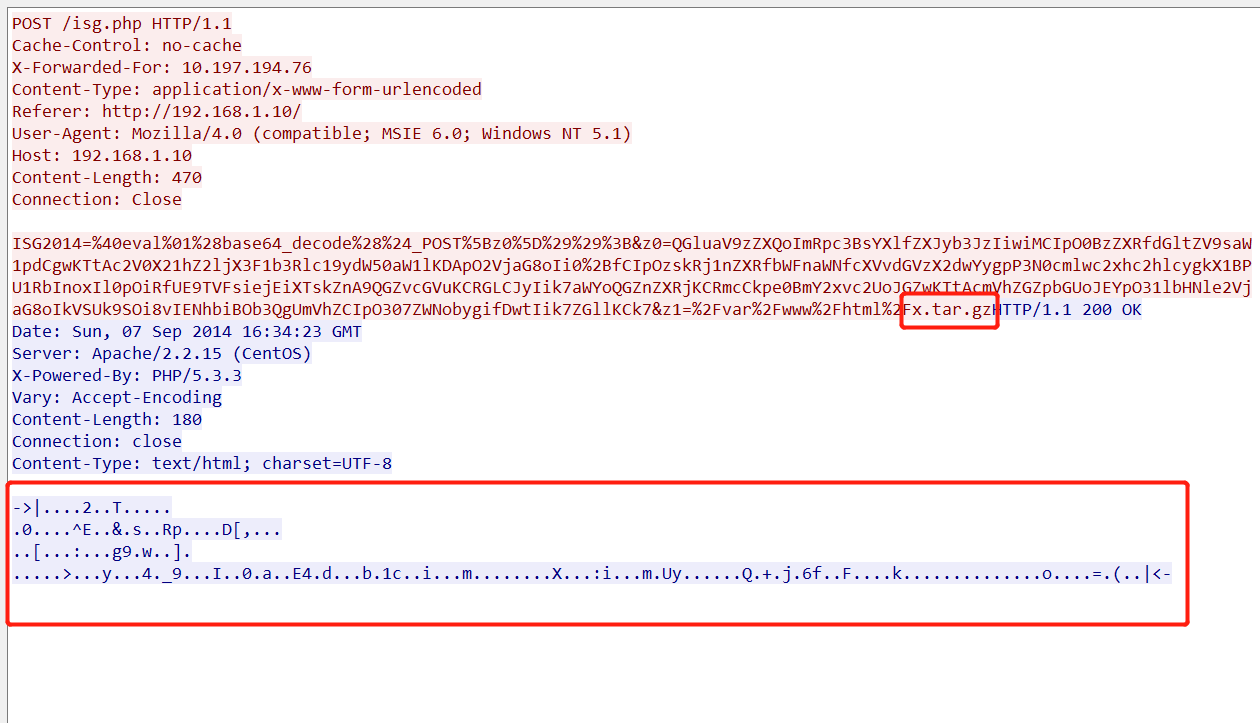

发现依然是两台机器进行相互通信,因此进行流追踪。

突然发现流追踪其实是对0X、1X、2X、3X进行的追踪,因此需要分析前后因果关系。翻页如下:

在0X、1X、2X中基本的情况都如上图,就是不断的进行代码注入,没有上传实质文件,但在3X中存在流信息如下:

从红框2处综合可以判断出,最后那一块应该是一个要上传的压缩文件,因此将内容的十六进制拷贝并重新整合成一个zip文件如下:

解压后发现确实有一个文件,十六进制读打开后发现flag

4、文件信息提取

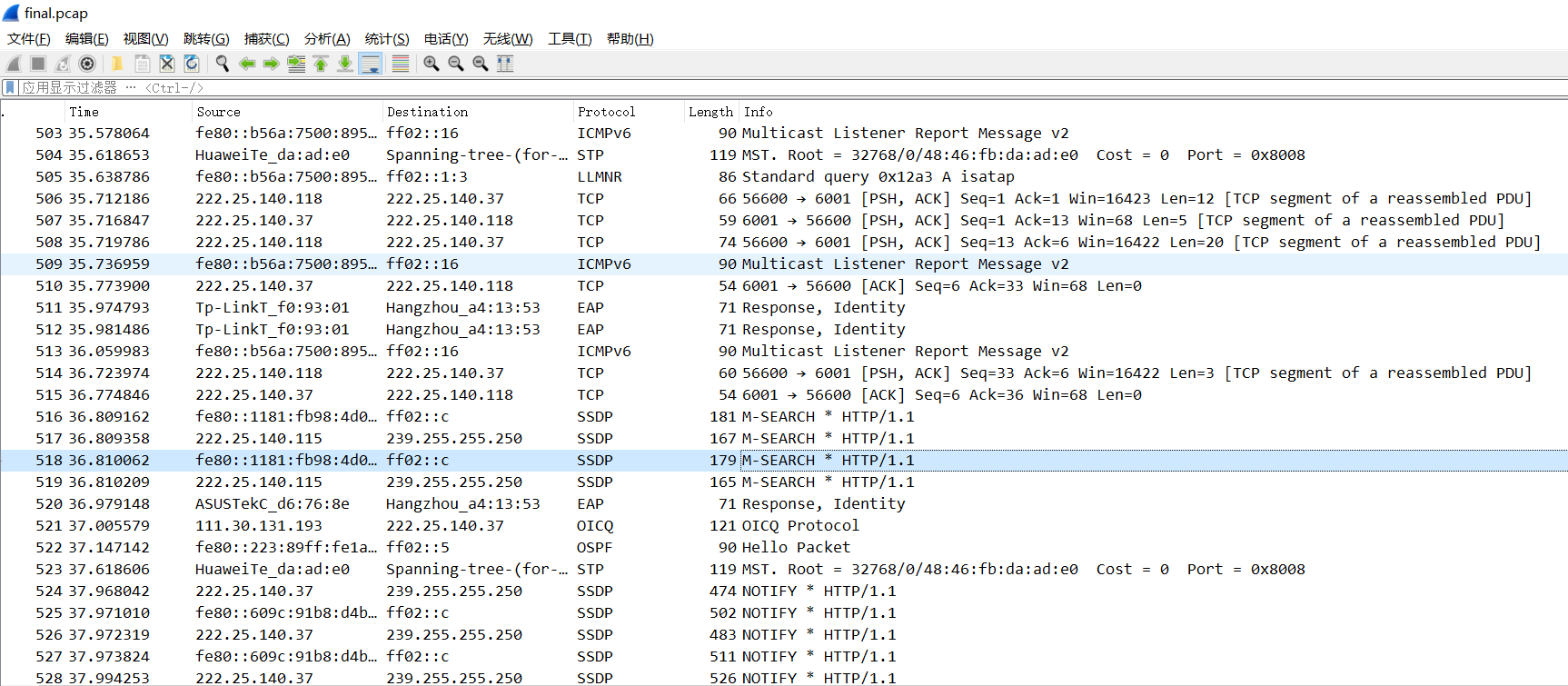

这个流量数据里面的信息非常杂,需要从协议中进行过滤,看到了TCP协议,本能的还是对TCP进行过滤,进行追踪流

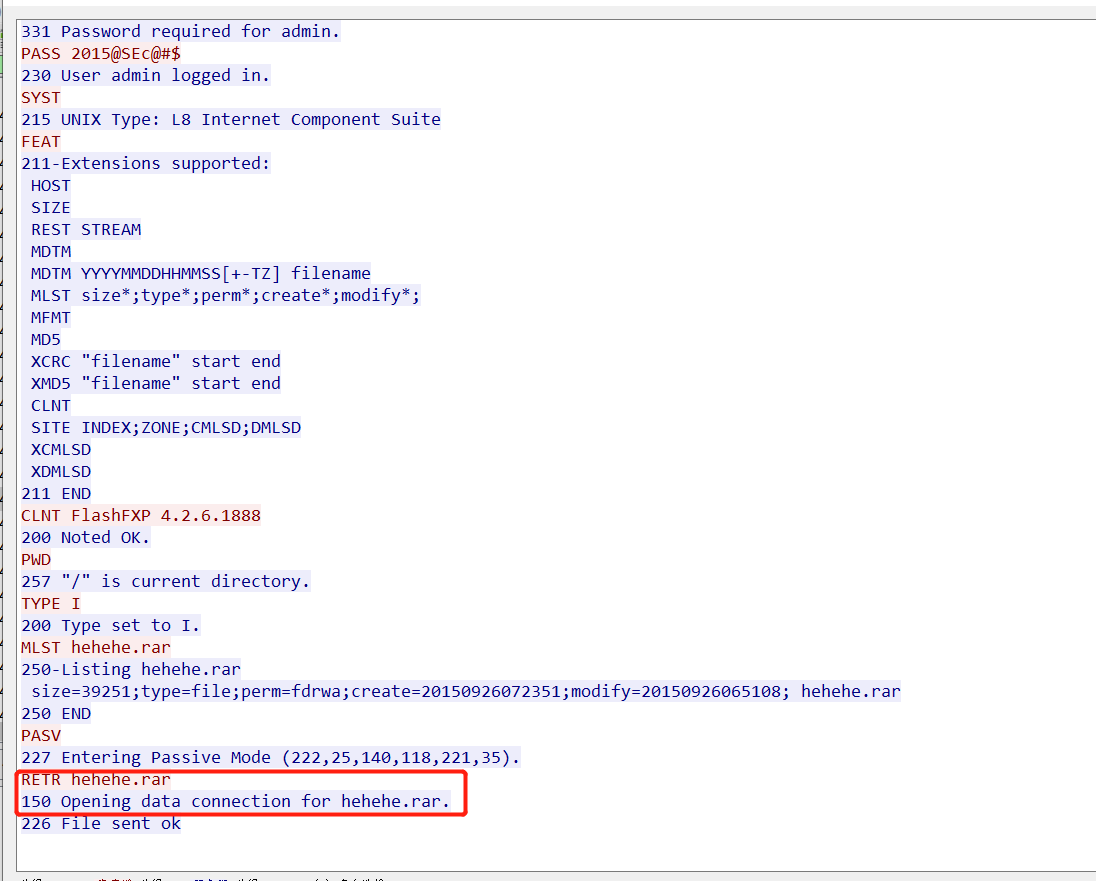

追踪过程中发现了一个hehehe.rar文件在登录后进行了上传,而后一个文件就是整个rar的上传流如下:

因此对文件内容进行存储,并将后缀名改为rar,发现确实是一个rar文件,但是需要密码如下:

继续追踪流,发现有如下信息:

将ready之后,EOF之前的信息base64并转码为中文后发现密码为:

一枝红杏出墙来

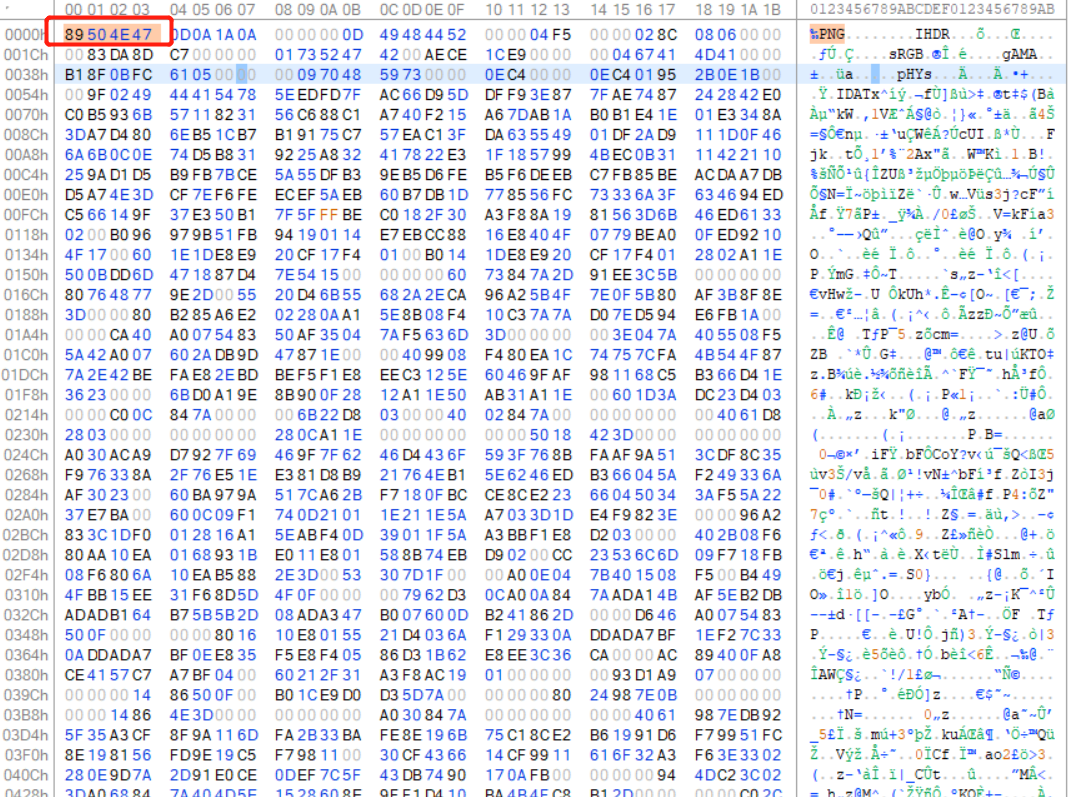

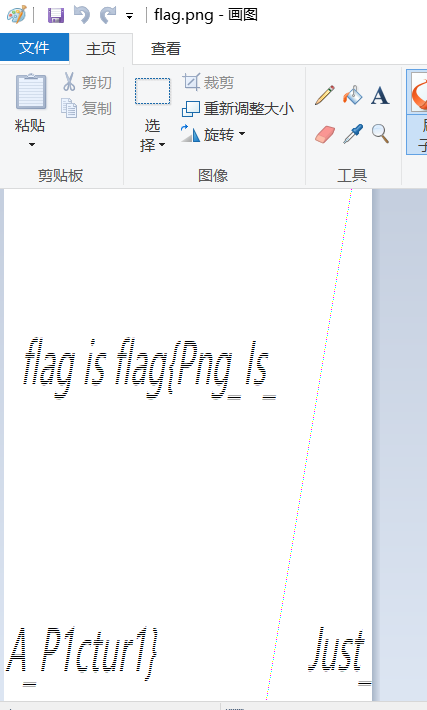

解开后发现6666666的文件加上后缀以后并不能生效,进一步发现是缺少了PNG头,因此加上PNG头如下:

最终打开文件发现了flag:

5、另一个文件信息提取(转载已实践)

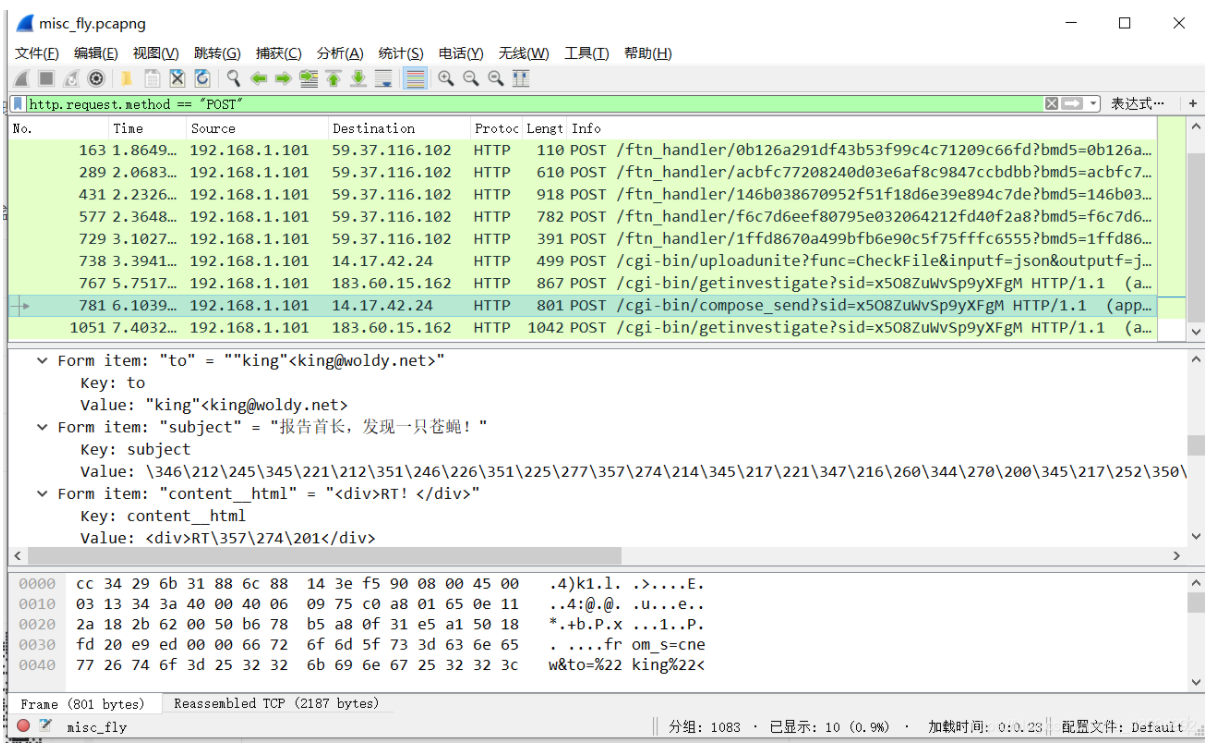

1.下载文件wireshark打开分析文件

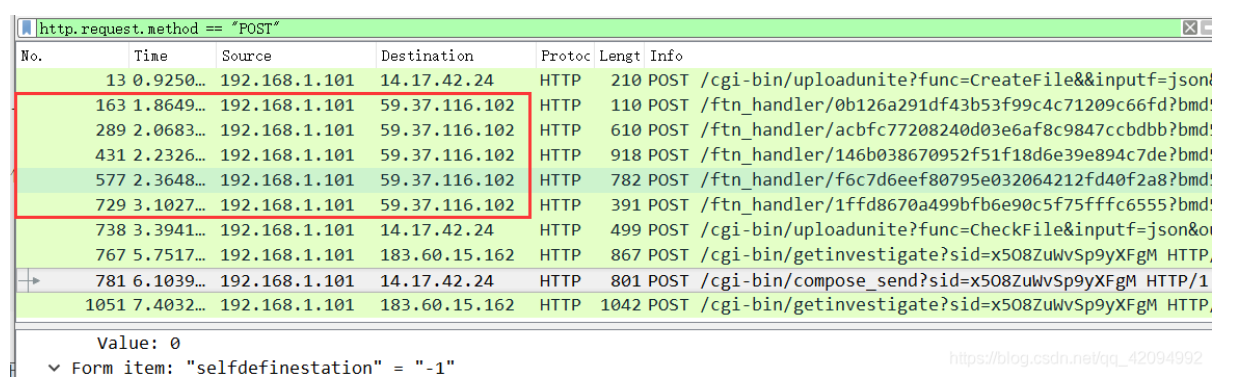

2.过滤出post请求

http.request.method == "POST"

3.分析出是在上传文件。

找到文件参数数据包

数据包的内容:一封带附件的邮件

发件人:81101652@qq.com

收件人:king@woldy.net

附件:fly.rar

附件大小:525701 Bytes

4.根据文件结构分析出文件内容在第2-6个POST请求包中

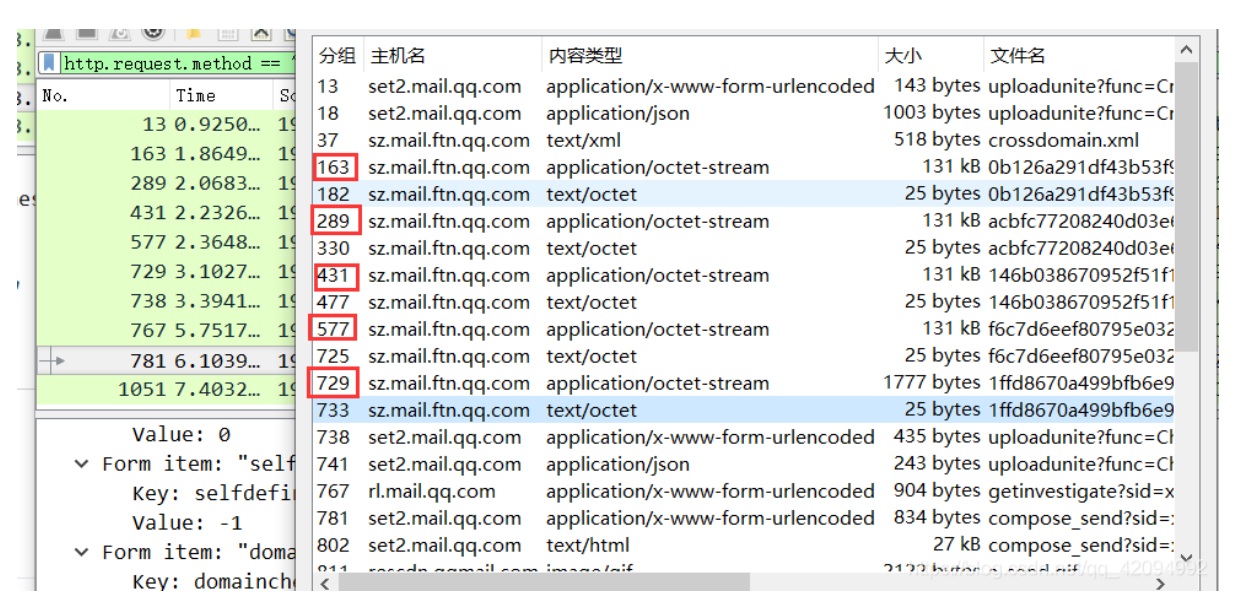

5.hex导出数据包

6.根据文件导出大小计算http头文件大小,并删除。

五个文件合计大小为 527521

源文件大小为 525701

求出头部数据总和为 527521 - 525701 = 1820

没个数据包HTTP头部大小为 1820 / 5 = 364 bytes

用linux中 dd 命令完成进制删除操作

这里也可以用hexEdit直接看数据包,把rar头前面的内容删除

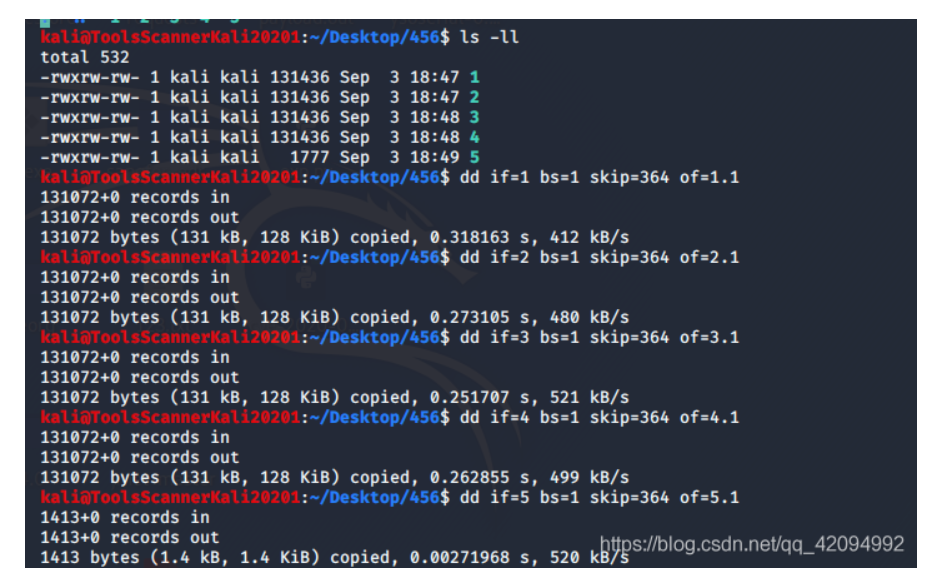

7.win命令合并文件

copy /B 1.1+2.1+3.1+4.1+5.1 wxk.rar

linux中可以: cat 1.1 2.1 3.1 4.1 5.1 >> result.rar

7.打开压缩包分析flag.txt

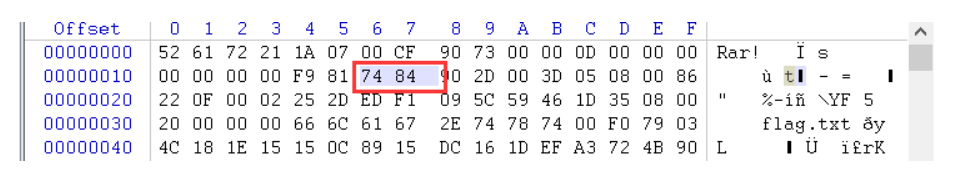

直接打开flag.txt文件需要解压密码

直接使用winhex 16进制编辑器打开压缩文件发现是伪加密

将74 84 改为74 80

再次打开flag.txt 文件乱码

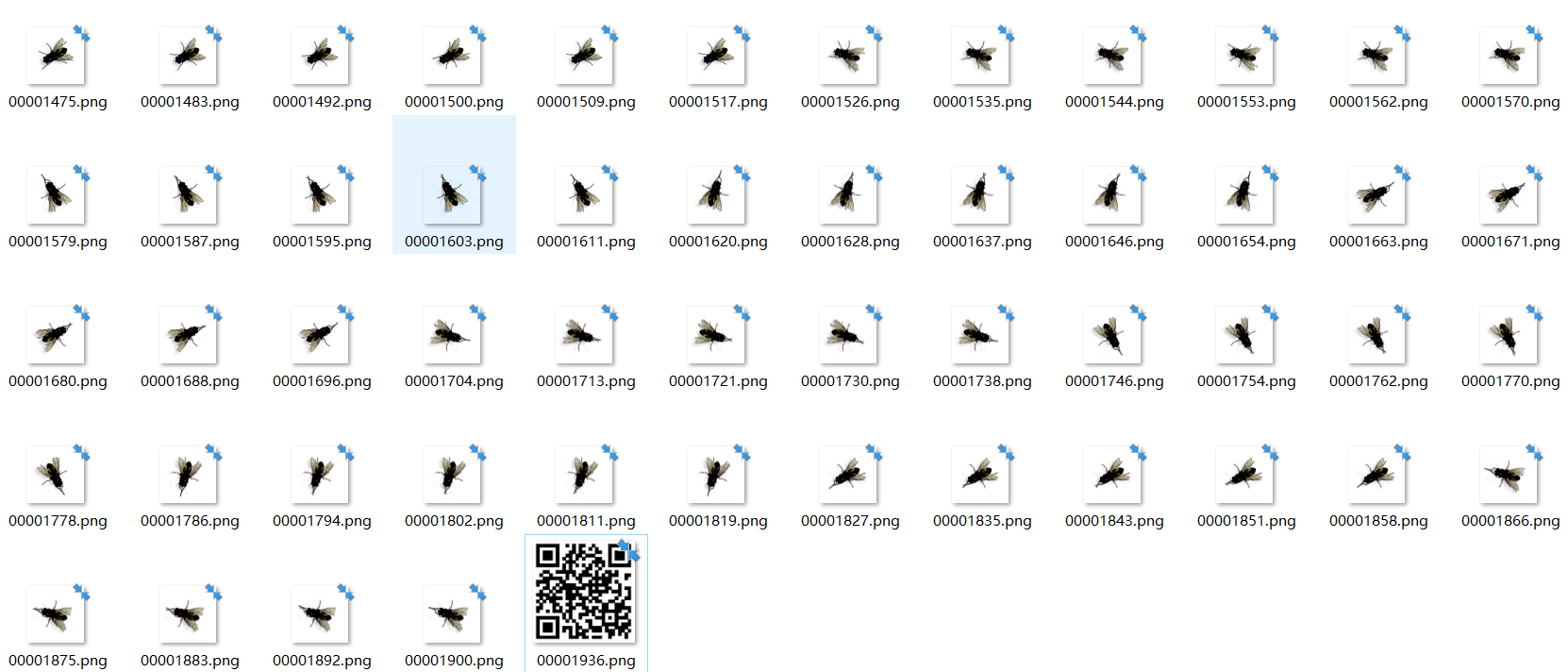

用binwalk查看下,发现大量的png:

使用foremost进行分解,发现多个照片和一个二维码:

扫码获得flag

flag{m1Sc_oxO2_Fly}

————————————————

版权声明:本文为CSDN博主「火中的冰~」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/qq_42094992/article/details/108397413

1.下载文件wireshark打开分析文件

2.过滤出post请求http.request.method == "POST"

3.分析出是在上传文件。找到文件参数数据包

数据包的内容:一封带附件的邮件发件人:81101652@qq.com收件人:king@woldy.net附件:fly.rar附件大小:525701 Bytes4.根据文件结构分析出文件内容在第2-6个POST请求包中

5.hex导出数据包

6.根据文件导出大小计算http头文件大小,并删除。五个文件合计大小为 527521

源文件大小为 525701

求出头部数据总和为 527521 - 525701 = 1820

没个数据包HTTP头部大小为 1820 / 5 = 364 bytes

用linux中 dd 命令完成进制删除操作

7.win命令合并文件copy /B 1.1+2.1+3.1+4.1+5.1 wxk.rar

7.打开压缩包分析flag.txt直接打开flag.txt文件需要解压密码

直接使用winhex 16进制编辑器打开压缩文件发现是违加密

将74 84 改为74 80

再次打开flag.txt 文件乱码

用winhex查看一下

文件中找到一个两个png文件分别提取文件

扫码获得flagflag{m1Sc_oxO2_Fly}————————————————版权声明:本文为CSDN博主「火中的冰~」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。原文链接:https://blog.csdn.net/qq_42094992/article/details/108397413

6、文件隐写提取

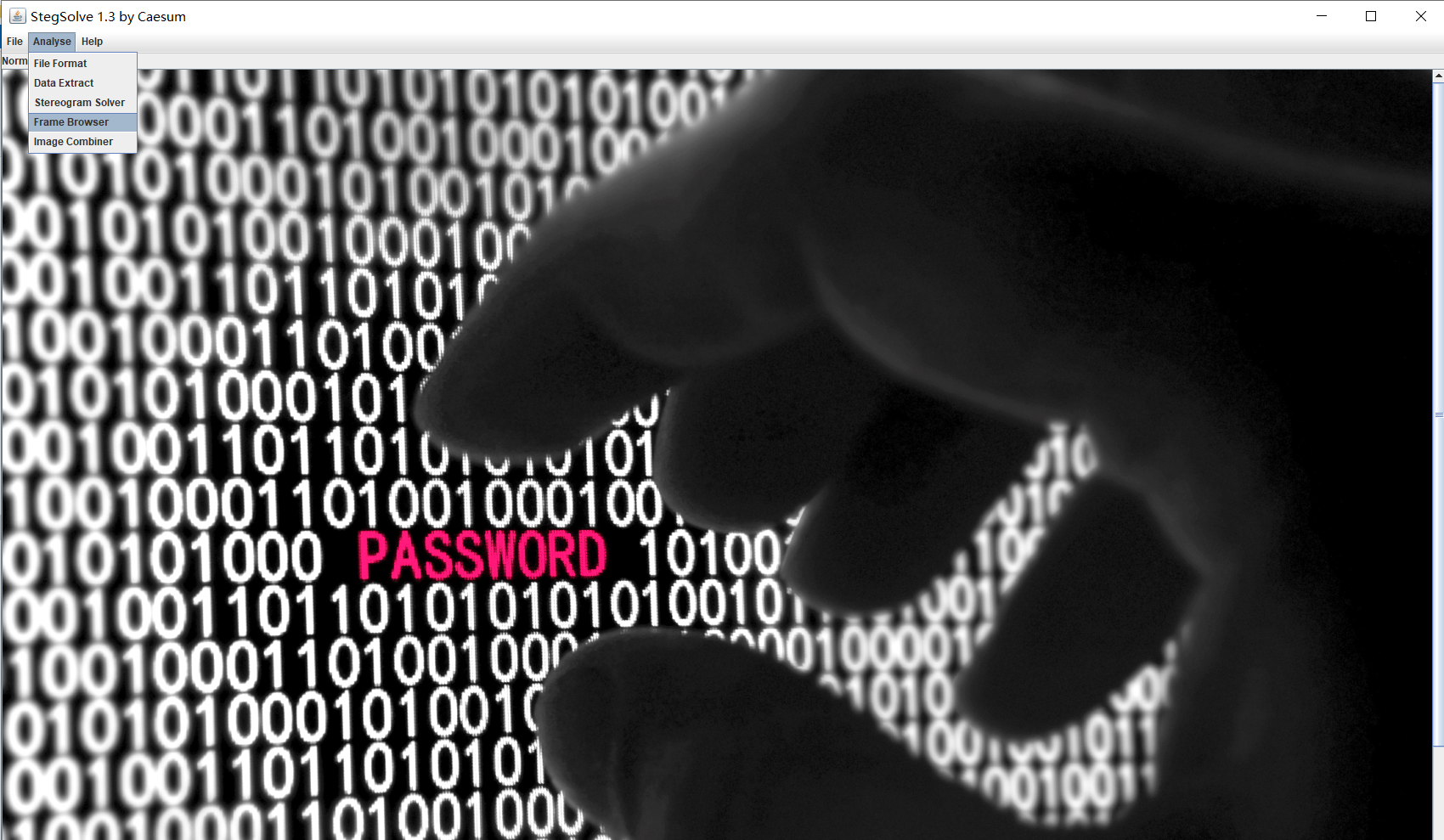

这个图:

放入到Stegslove中,查看图片属性如下:

从PK上发现这是一个压缩文件,因此Save Bin来存储为1.rar,并解压如下:

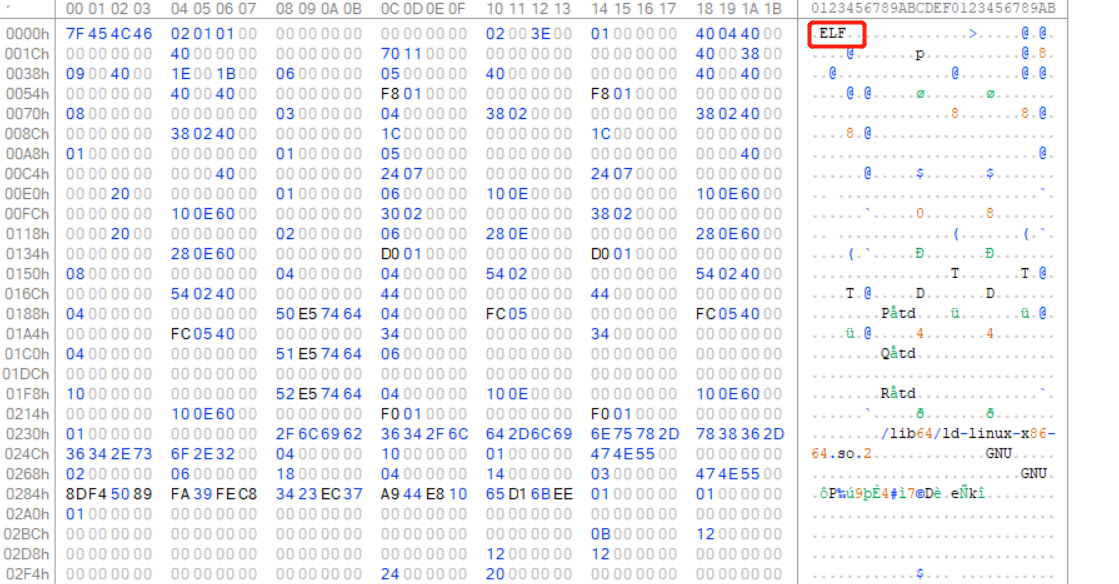

从HexEdit中发现1这个文件是ELF文件类型:

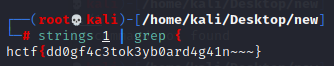

因此放到linux中去执行,但其实可以不执行,直接使用strings命令解决问题:(strings为了解决可执行文件可打印内容输出的问题)

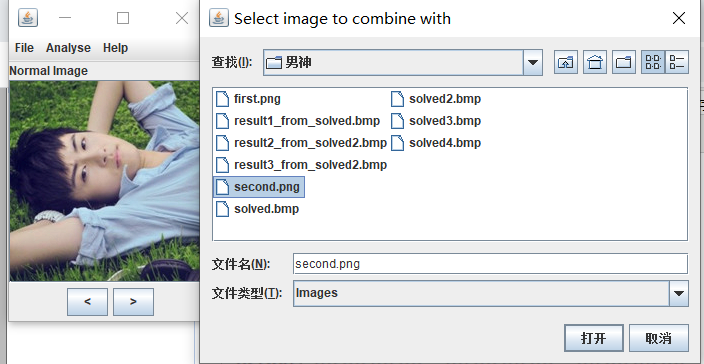

7、双图男神

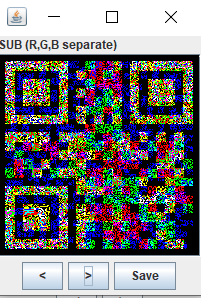

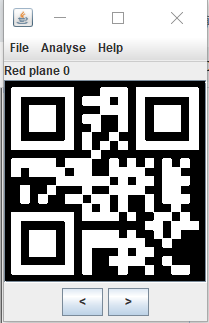

发现2张图,分别编码有first、second,这样就可以考虑使用stegsolve进行解密,将2张图片进行叠加,然后观察灰度变化情况如下:

叠加以后,分别发现2张不清晰的二维码图:

进而再重新用stegsolve去读取其中的图片,通过观察灰度变化,找到以下三个二维码

注意,两张原生二维码分别产生了三张清晰二维码(注意两张都要参与)

解出来内容分别是:

U2FsdGVkX18IBEATgMBe8NqjIqp65CxRjjMxXIIUxIjBnAODJQRkSLQ/+lHBsjpv1BwwEawMo1c=

DES

6XaMMbM7

推测如下:

解密算法:DES

密钥:6XaMMbM7

密文:U2FsdGVkX18IBEATgMBe8NqjIqp65CxRjjMxXIIUxIjBnAODJQRkSLQ/+lHBsjpv1BwwEawMo1c=

使用该网站https://tool.oschina.net/encrypt/解密得到flag:

8、EXIF信息查看器:https://exif.tuchong.com/

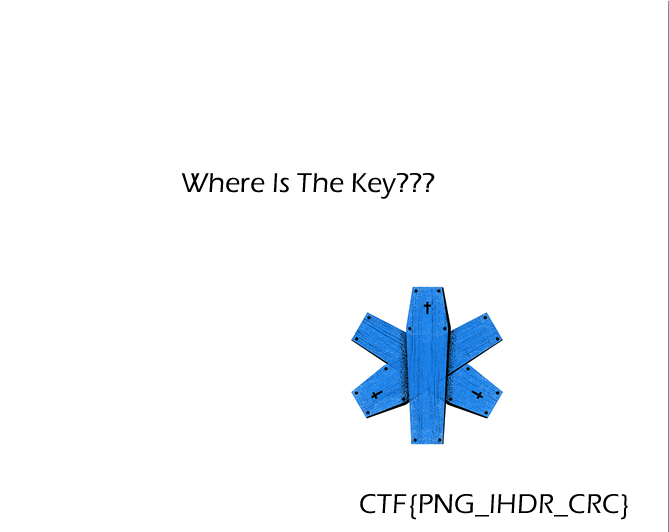

9、IHDR类题目

1)通过在HexEdit中修改Height值,扩展图片的范围,找到flag(注意,长宽不宜扩展太多,一般长不动,宽扩展一点点都是OK的)

2)通过在HexEdit中一般Width不要太动,动也只动一两个bit,否则很影响图片上文字的方向和顺序,动Height会比较合适。另外有时候stegsolve打不开是因为crc校验有问题,这时候可以先右键打开,然后画图保存:

3)GIF文档如果完整的话可以通过stegsolve工具,使用frame browser进行分离

浙公网安备 33010602011771号

浙公网安备 33010602011771号