Buuctf-喵喵喵

打开之后发现是一张图片

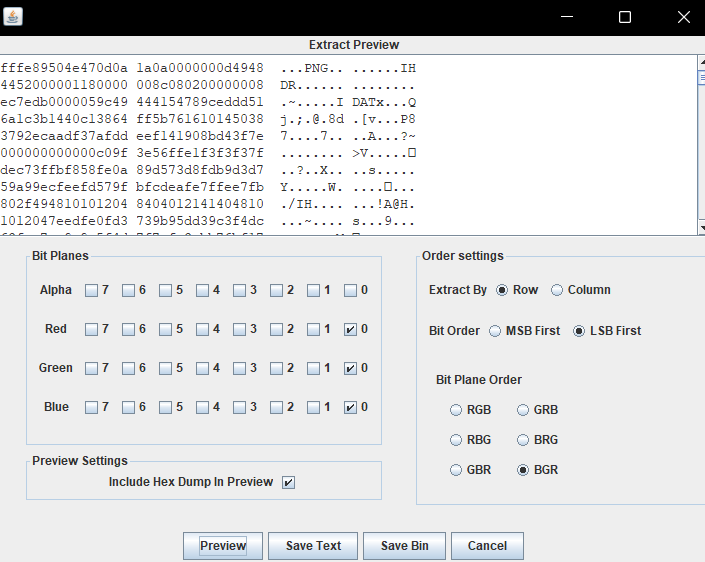

使用stegslove打开,发现RGB的0通道存在异常,LSB隐写发现png

保存为 1.png,发现依然不显示为图片

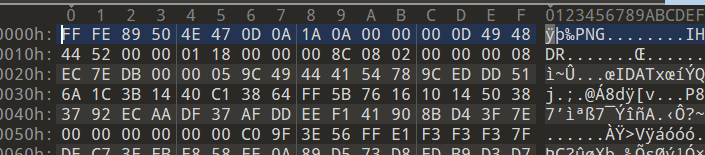

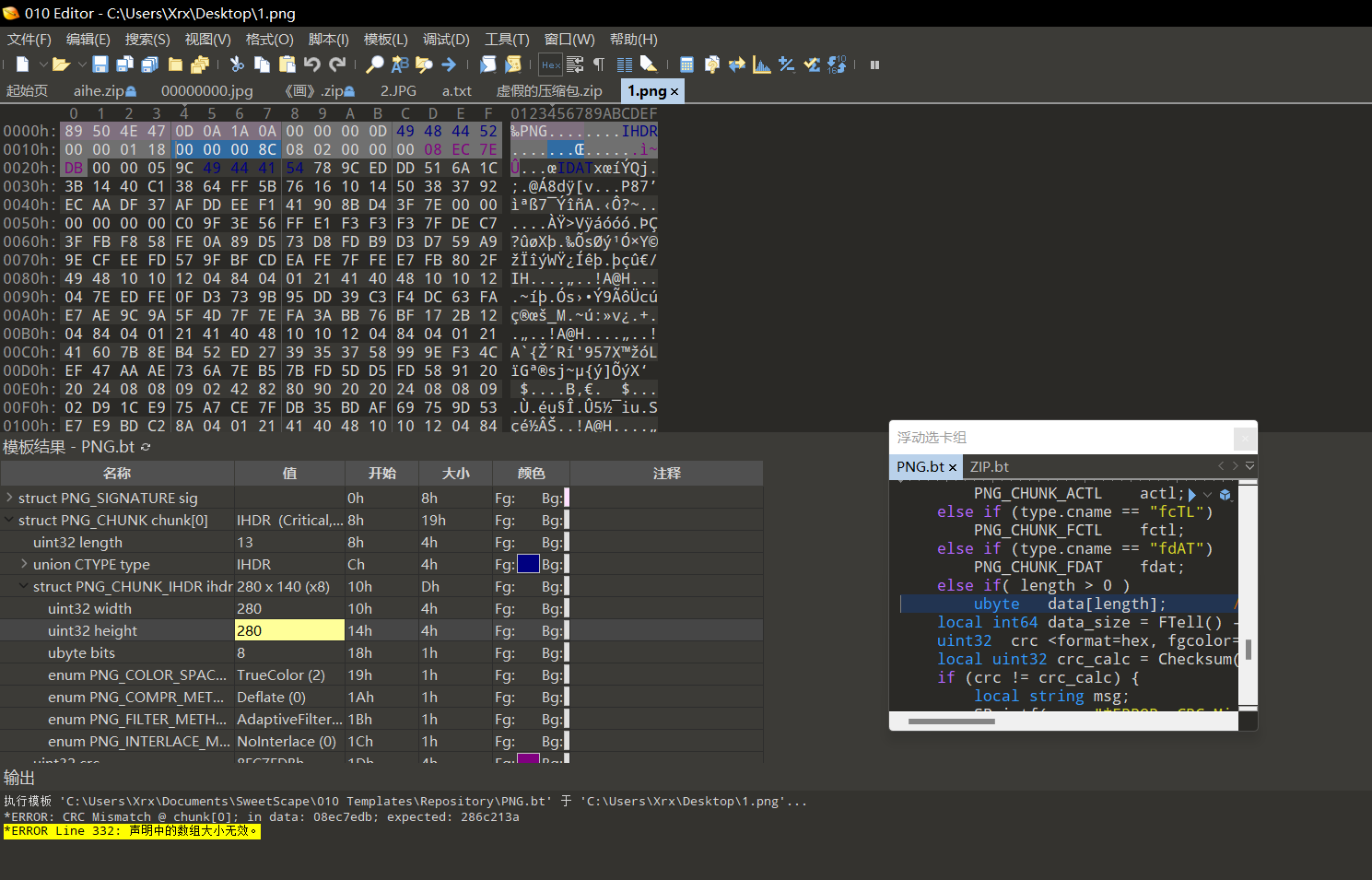

使用010打开此图片

发现png的文件头多了 FF FE

将FF FE删除后保存,可得到一张半个二维码

猜想图片的高被修改了,用010打开修改图片的高

将高修改为280后可得到完整二维码

扫描后得到网址

https://pan.baidu.com/s/1pLT2J4f

下载打开之后发现并没有flag

到这里就没有思路了

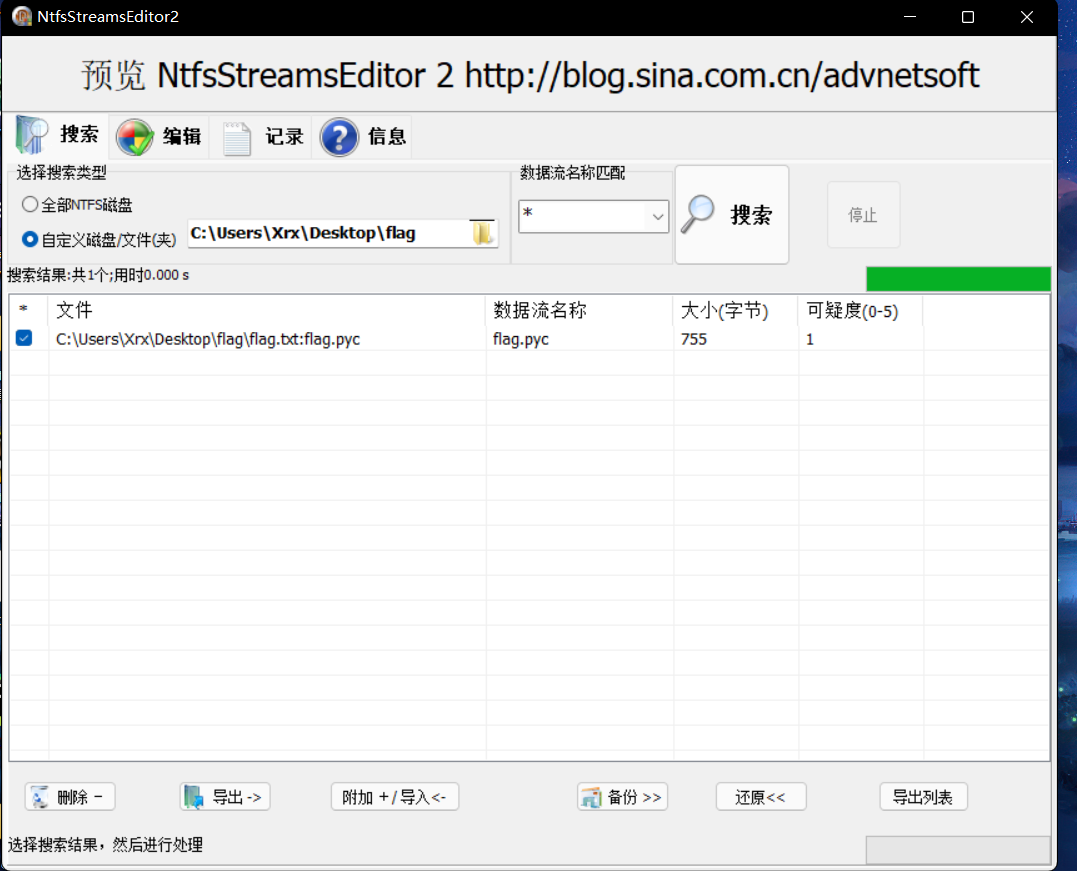

看了wp之后才知道这里有NTFS文件隐写

将扫描到的东西导出,利用Pyc反编译在线网站进行反编译:https://tool.lu/pyc/

得到如下代码

flag="flag{********************************}"

encflag=[]

for i in range(len(flag)):

encflag.append((ord(flag[i])+i)%128)

print(encflag)

'''

[102, 109, 99, 106, 127, 57, 60, 104, 60, 107, 61, 62, 65, 68, 115, 64, 67, 119, 66, 74, 73, 74, 119, 75, 74, 79, 79,

76, 78, 82, 78, 85, 83, 84, 82, 86, 92, 34]

'''

写个脚本把ciphertext解出来

arr = [102, 109, 99, 106, 127, 57, 60, 104, 60, 107, 61, 62, 65, 68, 115, 64, 67, 119, 66, 74, 73, 74, 119, 75, 74, 79, 79,76, 78, 82, 78, 85, 83, 84, 82, 86, 92, 34]

flag = ""

for i in range(len(arr)):

flag += chr((arr[i]-i)%128)

print(flag)

得出flag

flag{46a4b3357e13f0755a42651250633038}

浙公网安备 33010602011771号

浙公网安备 33010602011771号