NKCTF2023-misc部分wp

这是比较详细点过程的几道misc wp,实在太懒了,有的就只写了思路,有疑问可以评论区或者QQ:2429910565相互交流学习交流,发这个的初衷是希望大家能对看完wp,每一步能够自己动手解出来。

欢迎大家加入EDI安全团队,一起学习,一起进步。这是NKCTF2023的WP.https://mp.weixin.qq.com/s/MStEt_LsAzidvFWDbhF-Gg

easy word

题目分析

更正后的压缩包注释:

小明这个笨蛋,给文档设置了一个密码,但是他自己却忘记了密码,他知道以下信息:

- 密码是数学和大写 小写英语的随机生成的

- hash函数: 输出大小 256 bits 内部大小 256 区块大小 512 长度大小 64 字符尺寸 32

- 密码:h??vO??0 (?号部分为小明已经忘记的位置) 哈希:b75d1224 ... (后面不记得了...)

解题步骤

import hashlib

import string

characters = string.ascii_letters+string.digits

for i in characters:

for j in characters:

for k in characters:

for p in characters:

password = 'h{}{}vO{}{}0'.format(i,j,k,p)

hash_value = hashlib.sha256(password.encode()).hexdigest()

if hash_value[:8] == 'b75d1224':

print('we have found the pass:',password) #h4evOF90

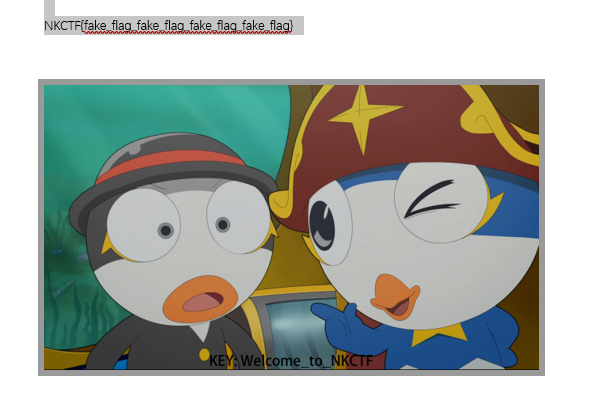

打开后有隐藏内容和隐藏图片

盲水印

python3 lsb.py extract flag.png flag.txt Welcome_to_NKCTF

baby music

文件分析

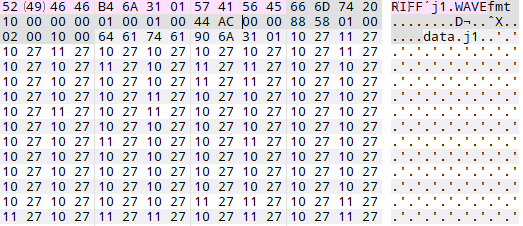

明显看到有许多10 27 11,可以联想到二进制的0 1,27可以不作考虑。

解题步骤

主要包括三步: 转二进制 —>转文件—>bkcrack

# 读取文件字节 # 2.txt是把10 27 11这些复制出来的内容 with open('2.txt', 'rb') as f: bytes_data = f.read() s1 = '' s2 = '' for i in range(0, len(bytes_data), 2): if bytes_data[i] == 16: #10 s1 += '0' s2 += '1' elif bytes_data[i] ==17:#11 s1 += '1' s2 += '0' #将二进制字符串转化为ascii with open('10.txt','w') as f1: with open('01.txt','w') as f2: f1.write(s2) f2.write(s1) 01.txt观察发现文件头转为16进制是zip文件头 504B with open('01.txt','r') as f1: with open('flag_hex.txt', 'w') as f2: content = f1.read() for i in range(0,len(content),4): hex_content = hex(int(content[i:i+4],2))[2:] # print(hex_content) f2.write(hex_content) #再将flag_hex.txt存储为zip即可。

相关资料/地址

https://www.freebuf.com/articles/network/255145.html

#准备已知明文echo 89504E470D0A1A0A0000000D49484452 | xxd -r -ps > png_header bkcrack.exe -C flag.zip -c flag.png -p png_header -o 0 bkcrack.exe -C flag.zip -c flag.png -k 846ad344 02327731 173ff347 -d res.png

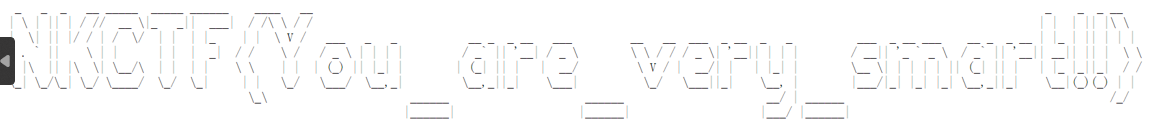

FLAG

first spam of rabbit year

- https://www.spammimic.com/decode.cgi

- 社会主义核心价值观编码+佛又曰(key:rabbit)

- 去掉_tip+rot47=密文

- 密文+0宽+rot13=密钥

- rabbit解密

~~~ 写的比较粗糙,还请见谅~~~

浙公网安备 33010602011771号

浙公网安备 33010602011771号