SpringBoot之JWT

JWT官网: https://jwt.io/

JWT(Java版)的github地址:https://github.com/jwtk/jjwt

什么是JWT

Json web token (JWT), 是为了在网络应用环境间传递声明而执行的一种基于JSON的开放标准((RFC 7519).定义了一种简洁的,自包含的方法用于通信双方之间以JSON对象的形式安全的传递信息。因为数字签名的存在,这些信息是可信的,JWT可以使用HMAC算法或者是RSA的公私秘钥对进行签名。

JWT请求流程

2. 服务器使用私钥创建一个jwt;

3. 服务器返回这个jwt给浏览器;

4. 浏览器将该jwt串在请求头中像服务器发送请求;

5. 服务器验证该jwt;

6. 返回响应的资源给浏览器。

JWT的主要应用场景

身份认证在这种场景下,一旦用户完成了登陆,在接下来的每个请求中包含JWT,可以用来验证用户身份以及对路由,服务和资源的访问权限进行验证。由于它的开销非常小,可以轻松的在不同域名的系统中传递,所有目前在单点登录(SSO)中比较广泛的使用了该技术。 信息交换在通信的双方之间使用JWT对数据进行编码是一种非常安全的方式,由于它的信息是经过签名的,可以确保发送者发送的信息是没有经过伪造的。

优点

1.简洁(Compact): 可以通过URL,POST参数或者在HTTP header发送,因为数据量小,传输速度也很快

2.自包含(Self-contained):负载中包含了所有用户所需要的信息,避免了多次查询数据库

3.因为Token是以JSON加密的形式保存在客户端的,所以JWT是跨语言的,原则上任何web形式都支持。

4.不需要在服务端保存会话信息,特别适用于分布式微服务。

`

JWT的结构

JWT是由三段信息构成的,将这三段信息文本用.连接一起就构成了JWT字符串。

就像这样:

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiYWRtaW4iOnRydWV9.TJVA95OrM7E2cBab30RMHrHDcEfxjoYZgeFONFh7HgQ

JWT包含了三部分:

Header 头部(标题包含了令牌的元数据,并且包含签名和/或加密算法的类型)

Payload 负载 (类似于飞机上承载的物品)

Signature 签名/签证

Header

JWT的头部承载两部分信息:token类型和采用的加密算法。

{ "alg": "HS256", "typ": "JWT" }

声明类型:这里是jwt

声明加密的算法:通常直接使用 HMAC SHA256

加密算法是单向函数散列算法,常见的有MD5、SHA、HAMC。

MD5(message-digest algorithm 5) (信息-摘要算法)缩写,广泛用于加密和解密技术,常用于文件校验。校验?不管文件多大,经过MD5后都能生成唯一的MD5值

SHA (Secure Hash Algorithm,安全散列算法),数字签名等密码学应用中重要的工具,安全性高于MD5

HMAC (Hash Message Authentication Code),散列消息鉴别码,基于密钥的Hash算法的认证协议。用公开函数和密钥产生一个固定长度的值作为认证标识,用这个标识鉴别消息的完整性。常用于接口签名验证

Payload

载荷就是存放有效信息的地方。

有效信息包含三个部分

1.标准中注册的声明

2.公共的声明

3.私有的声明

标准中注册的声明 (建议但不强制使用) :

iss: jwt签发者

sub: 面向的用户(jwt所面向的用户)

aud: 接收jwt的一方

exp: 过期时间戳(jwt的过期时间,这个过期时间必须要大于签发时间)

nbf: 定义在什么时间之前,该jwt都是不可用的.

iat: jwt的签发时间

jti: jwt的唯一身份标识,主要用来作为一次性token,从而回避重放攻击。

公共的声明 :

公共的声明可以添加任何的信息,一般添加用户的相关信息或其他业务需要的必要信息.但不建议添加敏感信息,因为该部分在客户端可解密.

私有的声明 :

私有声明是提供者和消费者所共同定义的声明,一般不建议存放敏感信息,因为base64是对称解密的,意味着该部分信息可以归类为明文信息。

Signature

jwt的第三部分是一个签证信息

这个部分需要base64加密后的header和base64加密后的payload使用.连接组成的字符串,然后通过header中声明的加密方式进行加盐secret组合加密,然后就构成了jwt的第三部分。

密钥secret是保存在服务端的,服务端会根据这个密钥进行生成token和进行验证,所以需要保护好。

上面文档介绍拷贝了。

javaJWT 实战一:

首先引入Mvn包

<dependency> <groupId>com.auth0</groupId> <artifactId>java-jwt</artifactId> <version>3.4.0</version> </dependency>

首先写一个JWTUtils工具类,用于生成Token与验证Token是否正确

import com.auth0.jwt.JWT; import com.auth0.jwt.JWTVerifier; import com.auth0.jwt.algorithms.Algorithm; import com.auth0.jwt.interfaces.DecodedJWT; import java.util.Date; import java.util.HashMap; public class JWTUtils { /** * 过期时间为一天 * TODO 正式上线更换为15分钟 */ // private static final long EXPIRE_TIME = 24*60*60*1000; private static final long EXPIRE_TIME = 5*60*1000; /** * token私钥 */ private static final String TOKEN_SECRET = "wanghao1008611"; /** * 生成签名,15分钟后过期 * @param username * @param userId * @return */ public static String sign(String username,Integer userId){ //过期时间 Date date = new Date(System.currentTimeMillis() + EXPIRE_TIME); //私钥及加密算法 Algorithm algorithm = Algorithm.HMAC256(TOKEN_SECRET); //设置头信息 HashMap<String, Object> header = new HashMap<>(2); header.put("typ", "JWT"); header.put("alg", "HS256"); //附带username和userID生成签名 return JWT.create().withHeader(header).withClaim("loginName",username) .withClaim("userId",userId).withExpiresAt(date).sign(algorithm); } /** * 校验token是否正确 * @param token * @return */ public static boolean verity(String token){ try { Algorithm algorithm = Algorithm.HMAC256(TOKEN_SECRET); JWTVerifier verifier = JWT.require(algorithm).build(); DecodedJWT jwt = verifier.verify(token); // 此处简化,直接返回boolean值 System.out.println("封装信息为:"+JsonUtils.jsonToString(jwt.getClaims())); return true; } catch (Exception e) { return false; } }

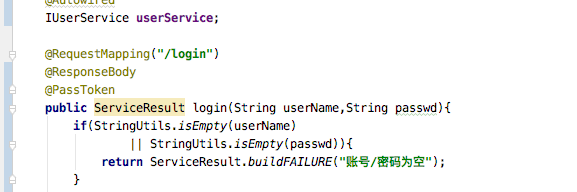

下面就是Controller编写Token的使用与返回:

@RequestMapping("/login")

@ResponseBody

public ServiceResult login(String userName,String passwd){

if(StringUtils.isEmpty(userName)

|| StringUtils.isEmpty(passwd)){

return ServiceResult.buildFAILURE("账号/密码为空");

}

UserMetadata userMetadata = userService.getUserByUserName(userName);

if(userMetadata==null){

return ServiceResult.buildFAILURE("账号错误");

}

if(StringUtils.equals(userMetadata.getPasswd(),passwd)){

// 只封装用户名称与用户id

String toKen = JWTUtils.sign(userMetadata.getUserName(),userMetadata.getId());

return ServiceResult.buildSUCCESS(toKen);

}else{

return ServiceResult.buildFAILURE("密码错误");

}

}

Service自行实现。我这里登陆成功,则把Token返回。

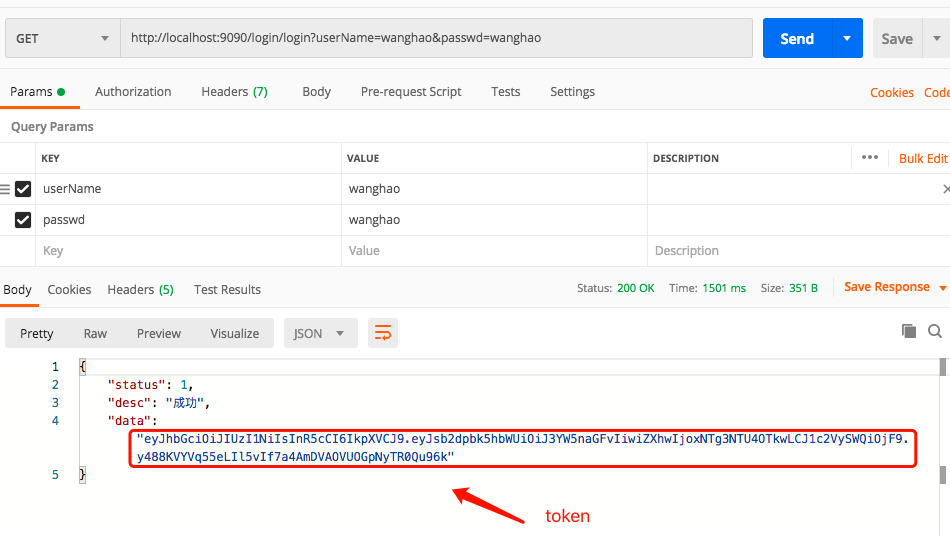

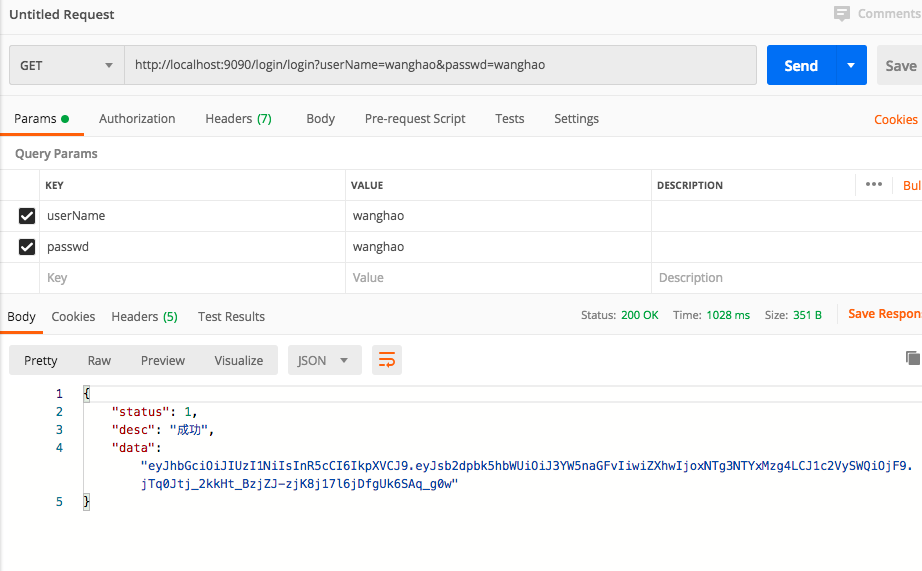

JWT实战一测试:

使用PostMan测试,获取token,

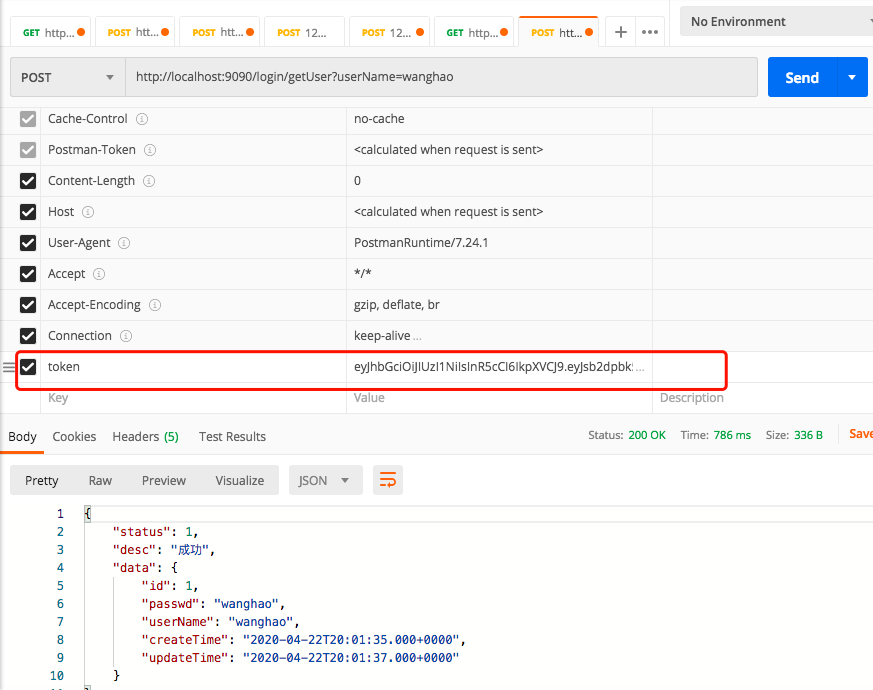

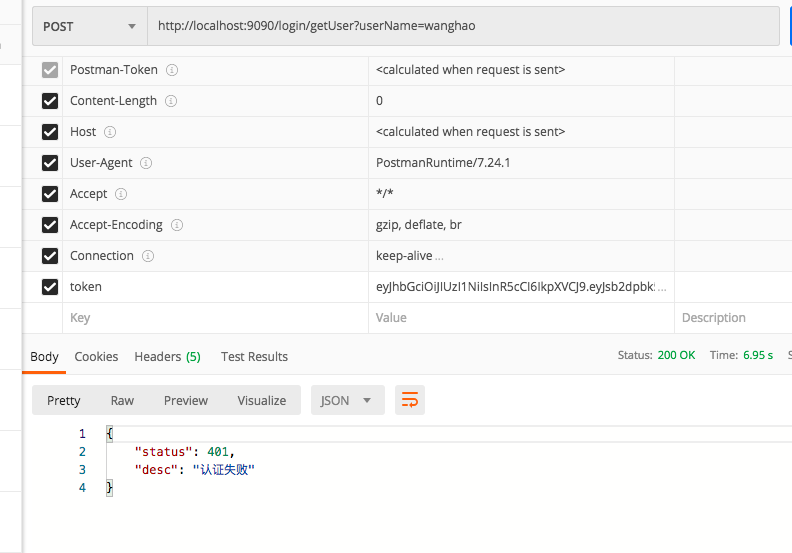

验证token

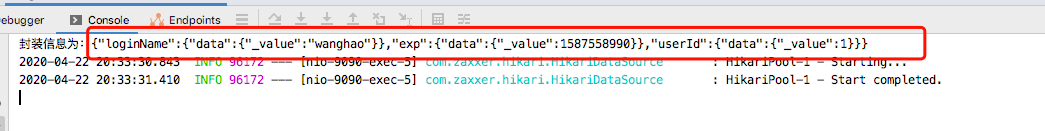

并且后台打印了,封装的信息(exp为失效时间):

JWT实战二测试:

上面的例子:如果每个方法都验证一遍token则显得麻烦了,实战二使用java的拦截器,进行所有请求拦截,并验证token(登录请求放行)

关于拦截器可以看我上篇文章:

springboot实现拦截器、过滤器、监听器

编写权限拦截器

import cn.wasu.metadata_platform.service.IUserService; import cn.wasu.metadata_platform.util.JWTUtils; import cn.wasu.metadata_platform.util.JsonUtils; import org.apache.commons.lang3.StringUtils; import org.springframework.beans.factory.annotation.Autowired; import org.springframework.stereotype.Component; import org.springframework.web.servlet.HandlerInterceptor; import javax.servlet.http.HttpServletRequest; import javax.servlet.http.HttpServletResponse; import java.io.PrintWriter; @Component public class AuthInterceptor implements HandlerInterceptor { @Autowired IUserService userService; @Override public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception { String token = request.getHeader("token"); if(StringUtils.isNotEmpty(token)){ boolean verity = JWTUtils.verity(token); if(verity){ return true; } } // 拦截请求,并返回响应 //重置response response.reset(); //设置编码格式 response.setCharacterEncoding("UTF-8"); response.setContentType("application/json;charset=UTF-8"); PrintWriter pw = response.getWriter(); pw.write(JsonUtils.jsonToString(ServiceResult.buildFAILURE(CommonType.AUTHFAILURE))); pw.flush(); pw.close(); return false; }

配置Config 我这里只排除了login/login,可以排除多个路径

import org.springframework.beans.factory.annotation.Autowired; import org.springframework.context.annotation.Configuration; import org.springframework.web.servlet.config.annotation.InterceptorRegistry; import org.springframework.web.servlet.config.annotation.WebMvcConfigurer; @Configuration public class WebConfig implements WebMvcConfigurer { @Autowired AuthInterceptor authInterceptor; @Override public void addInterceptors(InterceptorRegistry registry) { // 添加拦截器loginInterceptor 拦截路径为/** 所有,排除路径为/login registry.addInterceptor(authInterceptor).addPathPatterns("/**") .excludePathPatterns("/login/login"); } }

删除方法多验证token代码:

@PostMapping("getUser")

@ResponseBody

public ServiceResult getUserInfo(String userName){

UserMetadata userMetadata = userService.getUserByUserName(userName);

if (userMetadata != null) {

return ServiceResult.buildSUCCESS(userMetadata);

}

return ServiceResult.buildFAILURE("账户名称错误");

}

JWT实战三:

基于注解的方式实现JWT拦截器验证

声明跳过权限验证注解:

import java.lang.annotation.ElementType; import java.lang.annotation.Retention; import java.lang.annotation.RetentionPolicy; import java.lang.annotation.Target; @Target({ElementType.METHOD, ElementType.TYPE}) @Retention(RetentionPolicy.RUNTIME) public @interface PassToken { boolean required() default true; }

然后修改拦截器:

@Override public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception { String token = request.getHeader("token"); // 如果不是映射到方法直接通过 if(!(handler instanceof HandlerMethod)){ return true; } if(((HandlerMethod) handler).getBean().getClass().isAnnotationPresent(PassToken.class)){ if(((HandlerMethod) handler).getBean().getClass().getAnnotation(PassToken.class).required()){ // 如果类上面存在注解 return true; } } HandlerMethod handlerMethod=(HandlerMethod)handler; Method method = handlerMethod.getMethod(); //检查是否有passtoken注释,有则跳过认证 if (method.isAnnotationPresent(PassToken.class)) { PassToken passToken = method.getAnnotation(PassToken.class); if (passToken.required()) { // 验证注解开关是否打开 跳过验证 return true; } } if(StringUtils.isNotEmpty(token)){ boolean verity = JWTUtils.verity(token); if(verity){ // 验证通过 return true; } } // 拦截请求,并返回响应 //重置response response.reset(); //设置编码格式 response.setCharacterEncoding("UTF-8"); response.setContentType("application/json;charset=UTF-8"); PrintWriter pw = response.getWriter(); pw.write(JsonUtils.jsonToString(ServiceResult.buildFAILURE(CommonType.AUTHFAILURE))); pw.flush(); pw.close(); return false; }

r修改拦截器配置,拦截所有的路径:

然后在不需要拦截的方法上面添加@PassToken注解,跳过

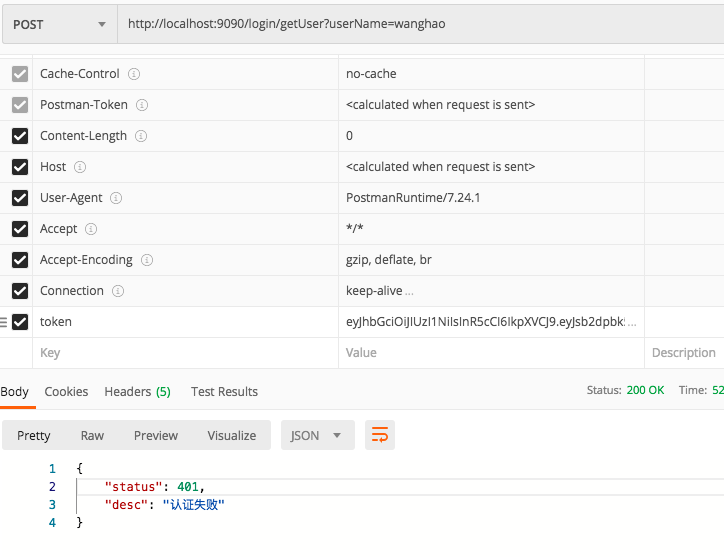

JWT实战三测试:

参考文献:

1.SpringBoot集成JWT实现token验证

2.一文了解web无状态会话token技术JWT

3、https://blog.csdn.net/milogenius/article/details/96425694

4、https://www.jianshu.com/p/e88d3f8151db

浙公网安备 33010602011771号

浙公网安备 33010602011771号