[羊城杯 2021]Baby_Forenisc-内存取证-Volatility 2工具下载使用- Volatility 2.6 的 Linux 免安装版(Standalone 版本)

下载附件是一个.raw文件

使用工具Volatility 2

这里用的免安装版

下载地址

https://github.com/NUDTTAN91/volatility_2.6_lin64_standalone

下载好就可以直接用

接下来解题

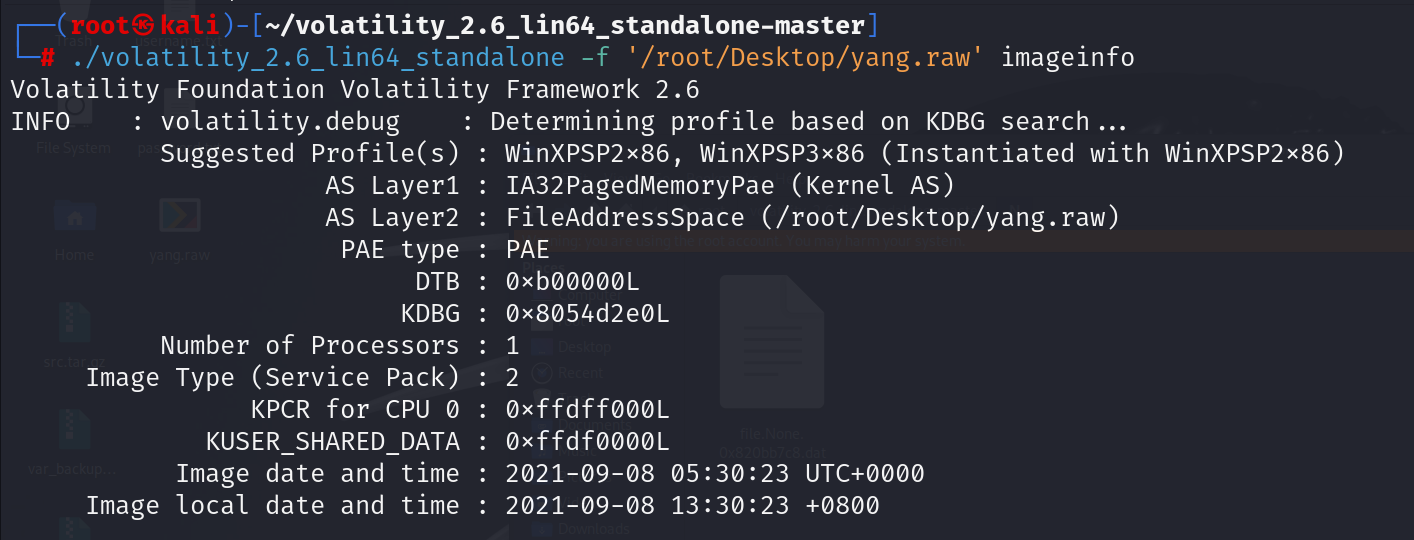

看内存映像的基本信息

./volatility_2.6_lin64_standalone -f '/root/Desktop/yang.raw' imageinfo

imageinfo用于识别该内存镜像的基本信息

两个可能的 Profile: WinXPSP2x86 和 WinXPSP3x86

从内存结构来看WinXPSP2x86更匹配

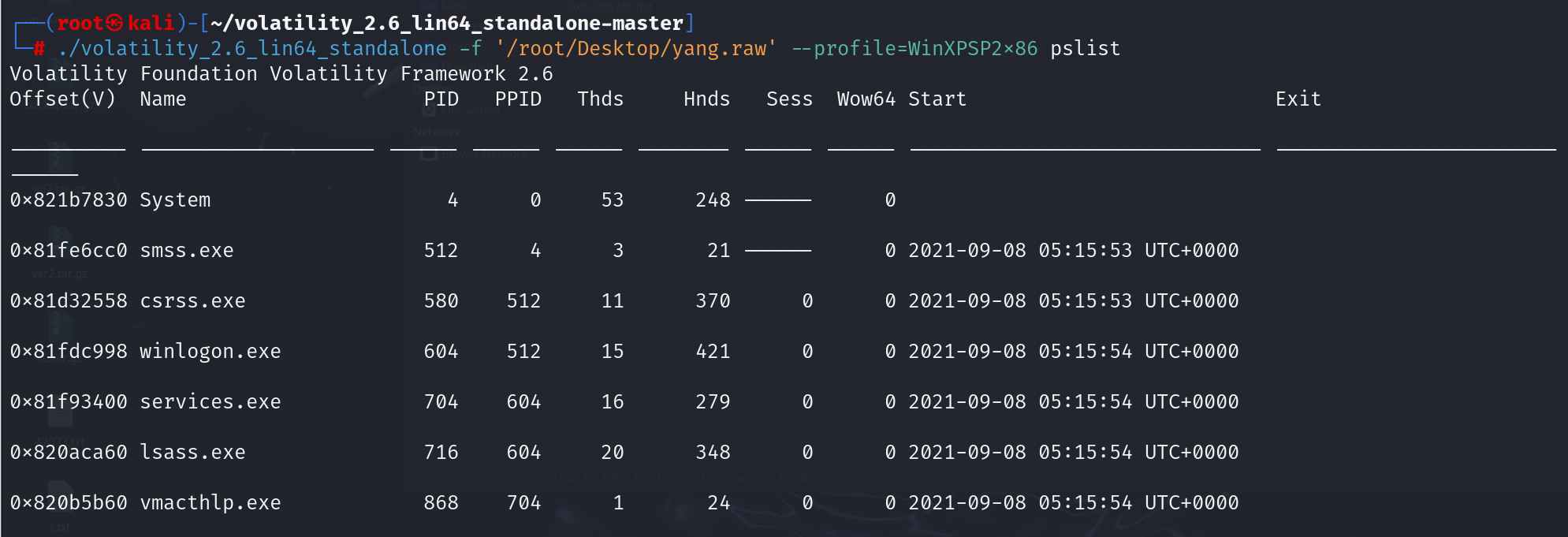

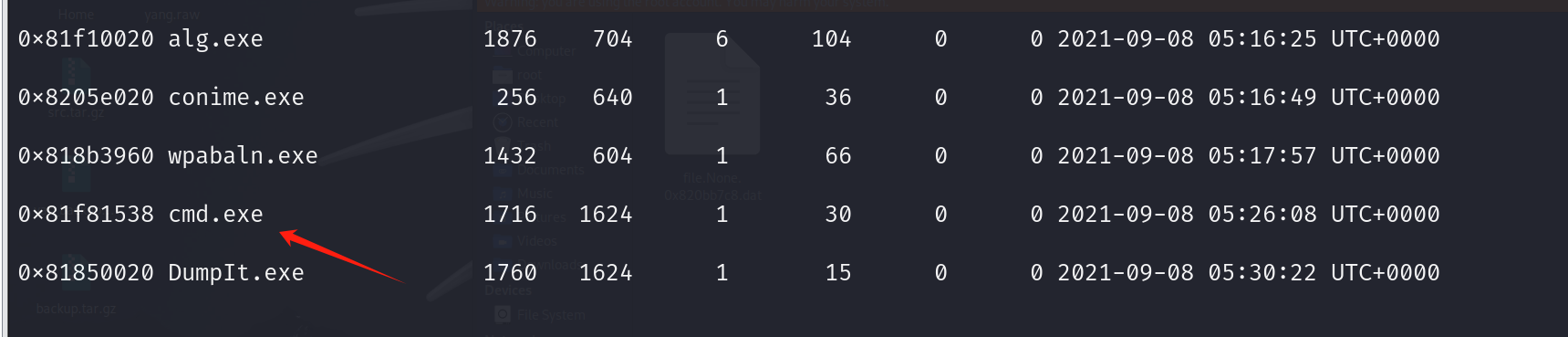

查看进程

./volatility_2.6_lin64_standalone -f '/root/Desktop/yang.raw' --profile=WinXPSP2x86 pslist

pslist用于列出系统中运行的进程列表

发现一个cmd命令的进程信息

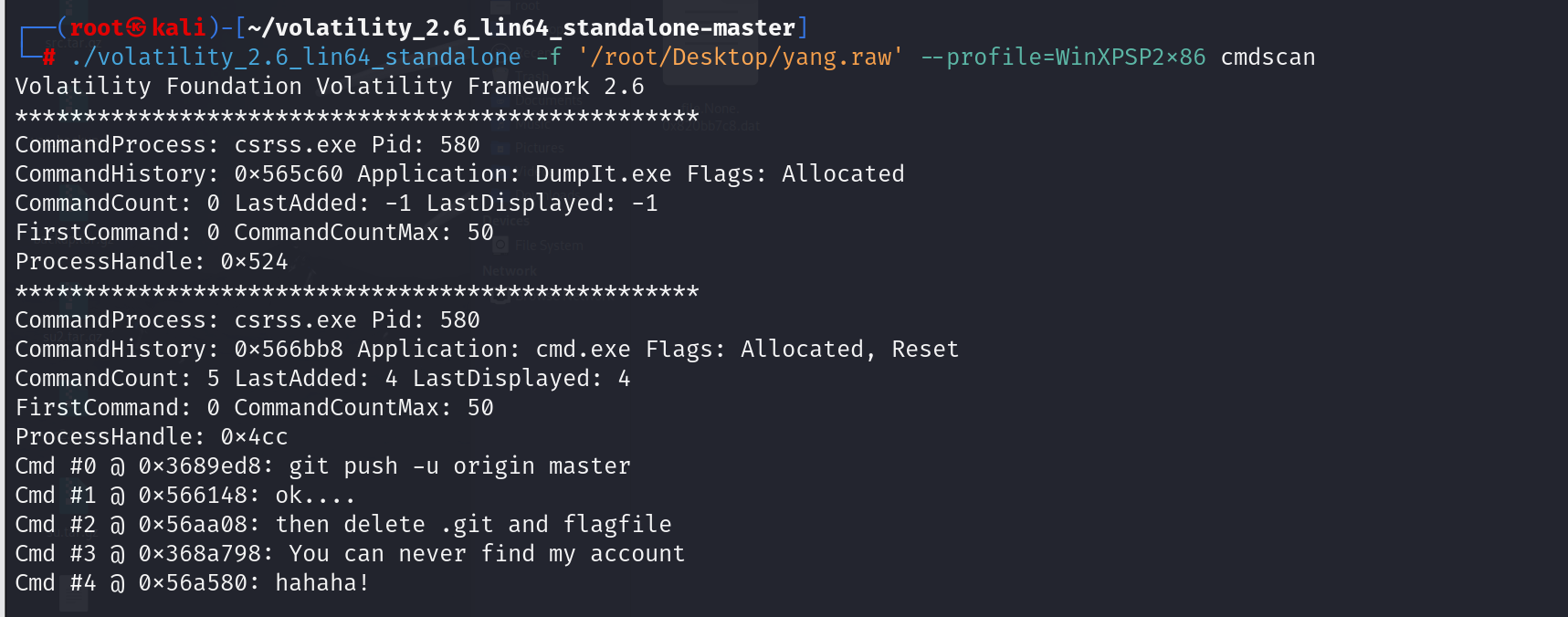

看命令历史记录

./volatility_2.6_lin64_standalone -f '/root/Desktop/yang.raw' --profile=WinXPSP2x86 cmdscan

cmdscan 扫描内存中用户在 cmd.exe 命令行中输入过的命令历史记录

Cmd #0 @ 0x3689ed8: git push -u origin master

Cmd #2: then delete .git and flagfile

把.git和flagfile文件给删除了

攻击者使用 git push 上传数据,很可能需要通过 SSH 访问 Git 仓库

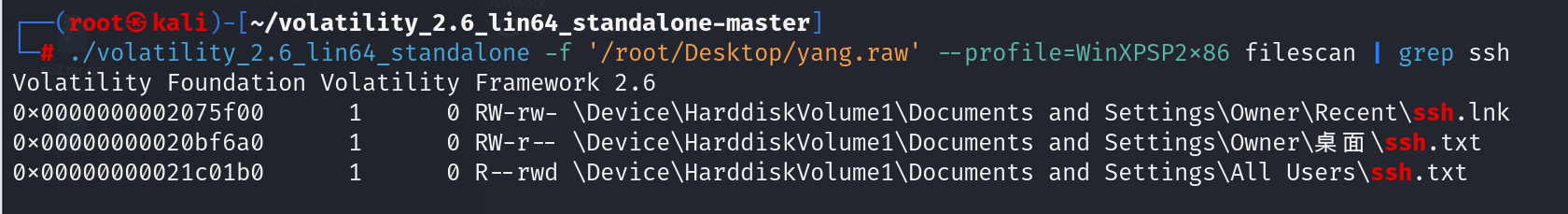

寻找ssh文件

./volatility_2.6_lin64_standalone -f '/root/Desktop/yang.raw' --profile=WinXPSP2x86 filescan | grep ssh

提取文件

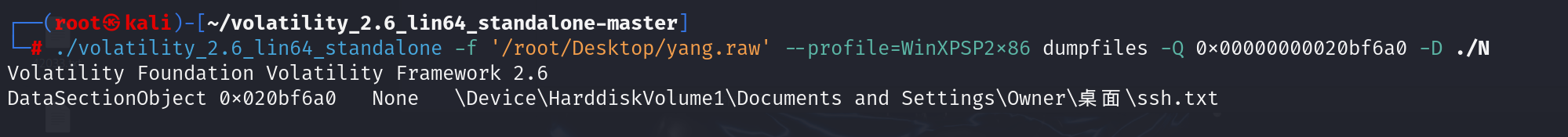

./volatility_2.6_lin64_standalone -f '/root/Desktop/yang.raw' --profile=WinXPSP2x86 dumpfiles -Q 0x00000000020bf6a0 -D ./N

dumpfiles 将内存中的文件恢复(导出)到磁盘上

-Q 0x00000000020bf6a0 指定要恢复的文件的虚拟偏移地址

./N 指定导出目录,dump 下来的文件会保存到当前目录下的N

提取后查看这个文件

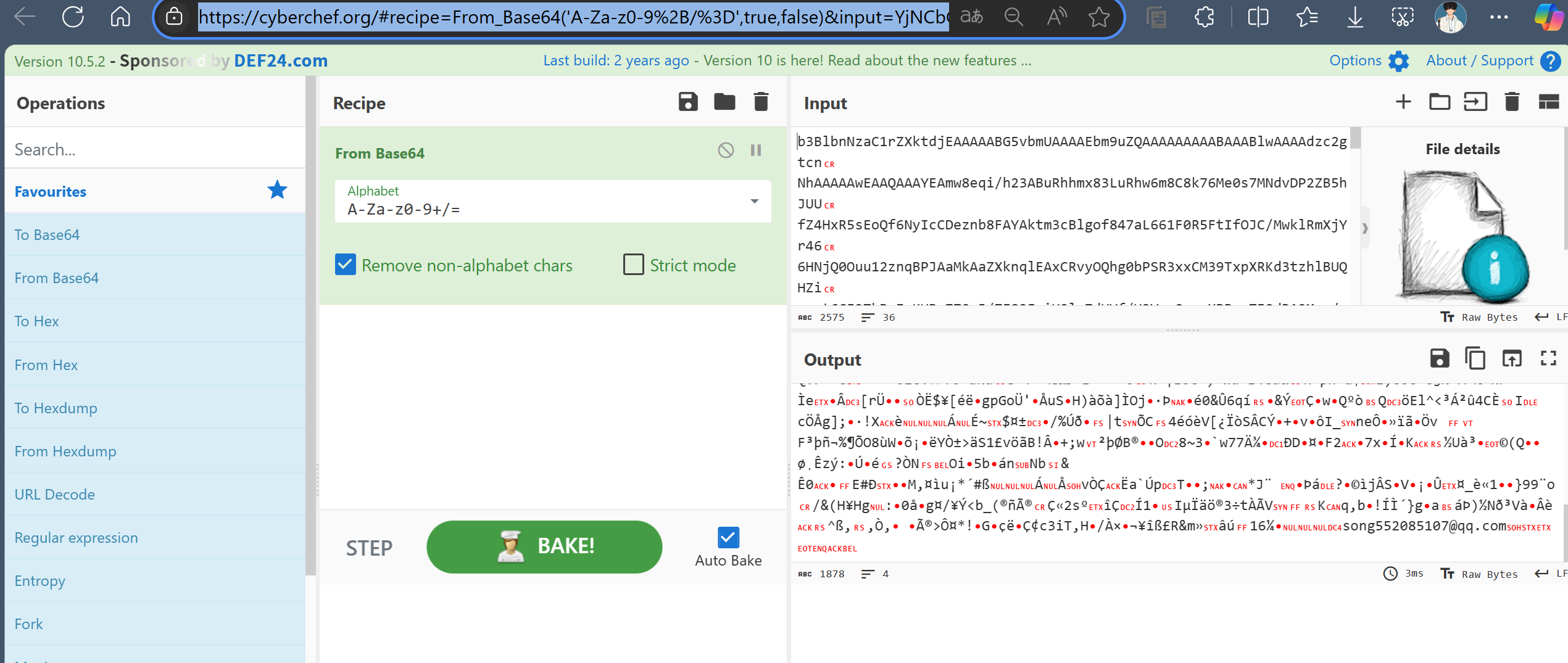

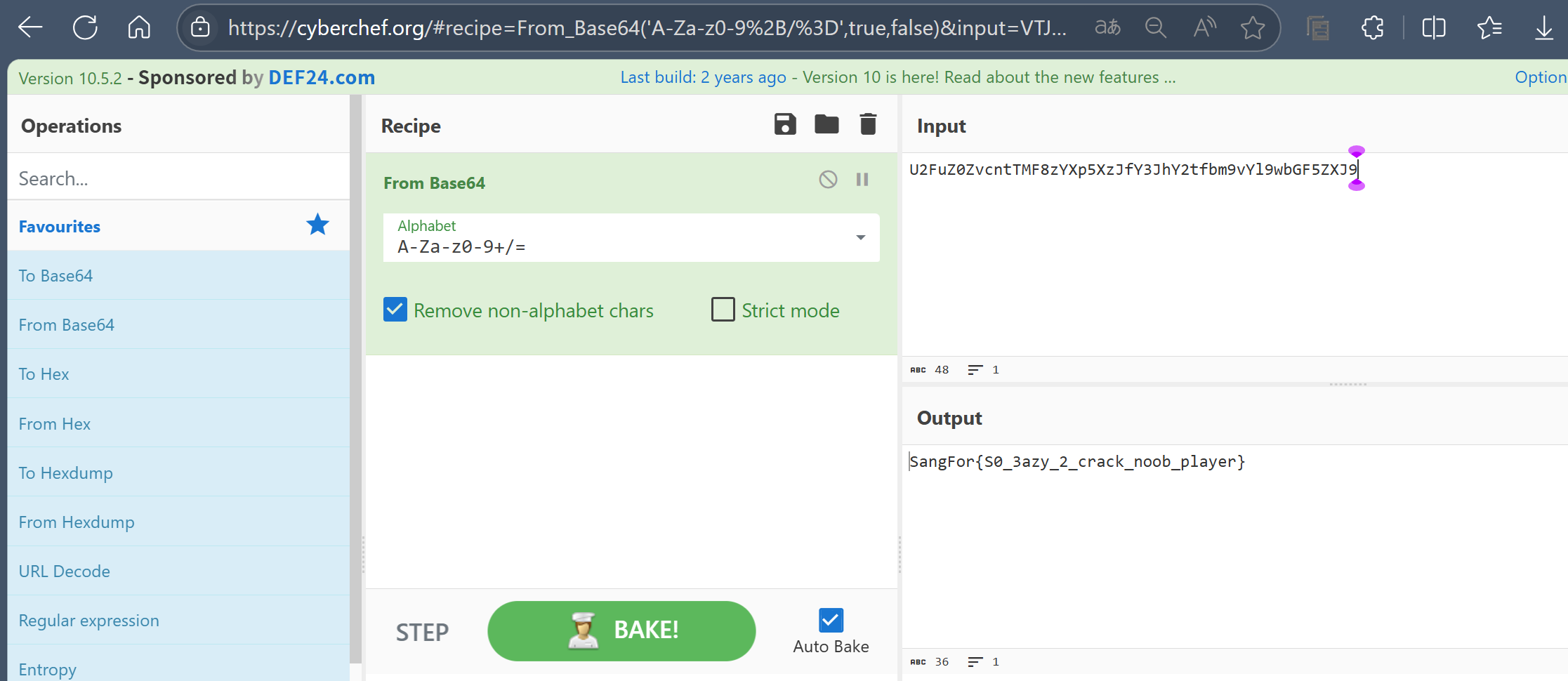

base64解码(使用赛博厨子)

发现关键信息

song552085107@qq.com

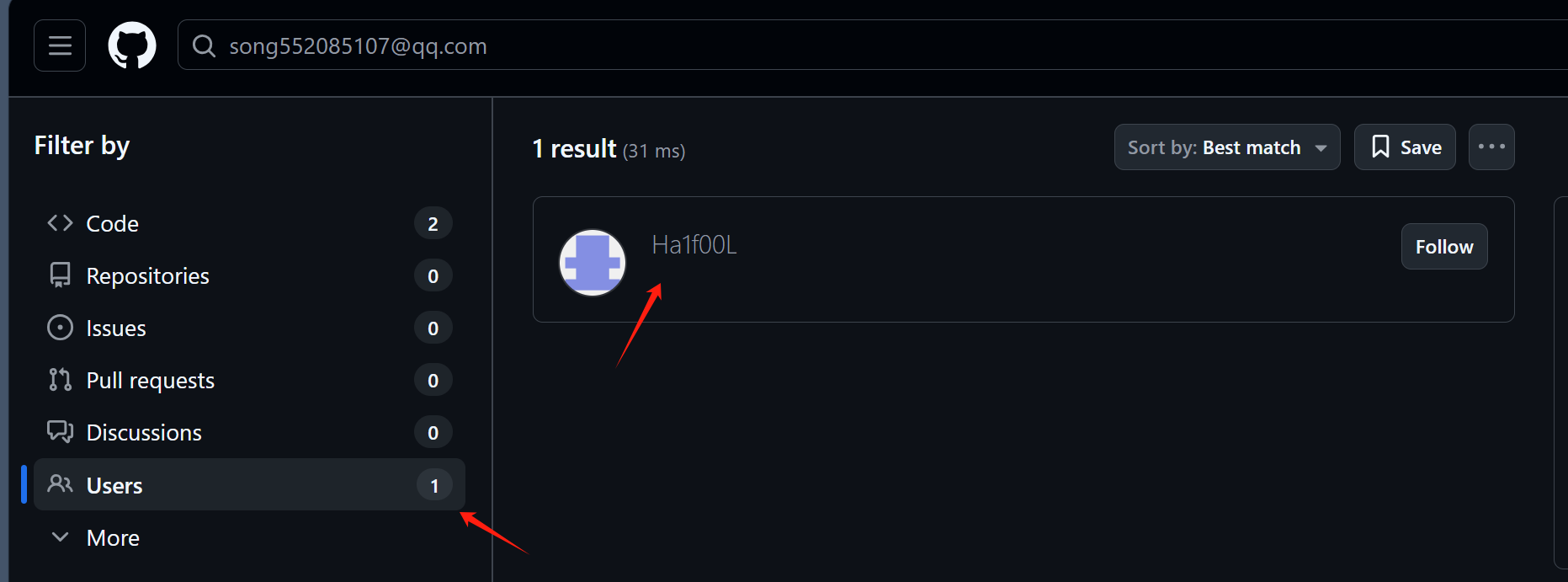

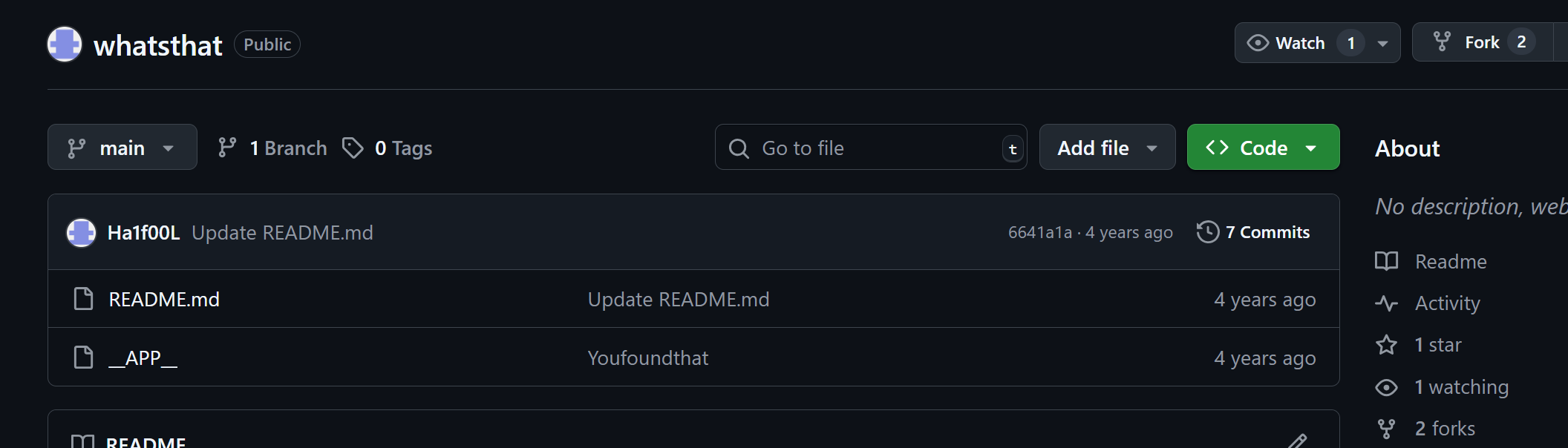

在github上搜索

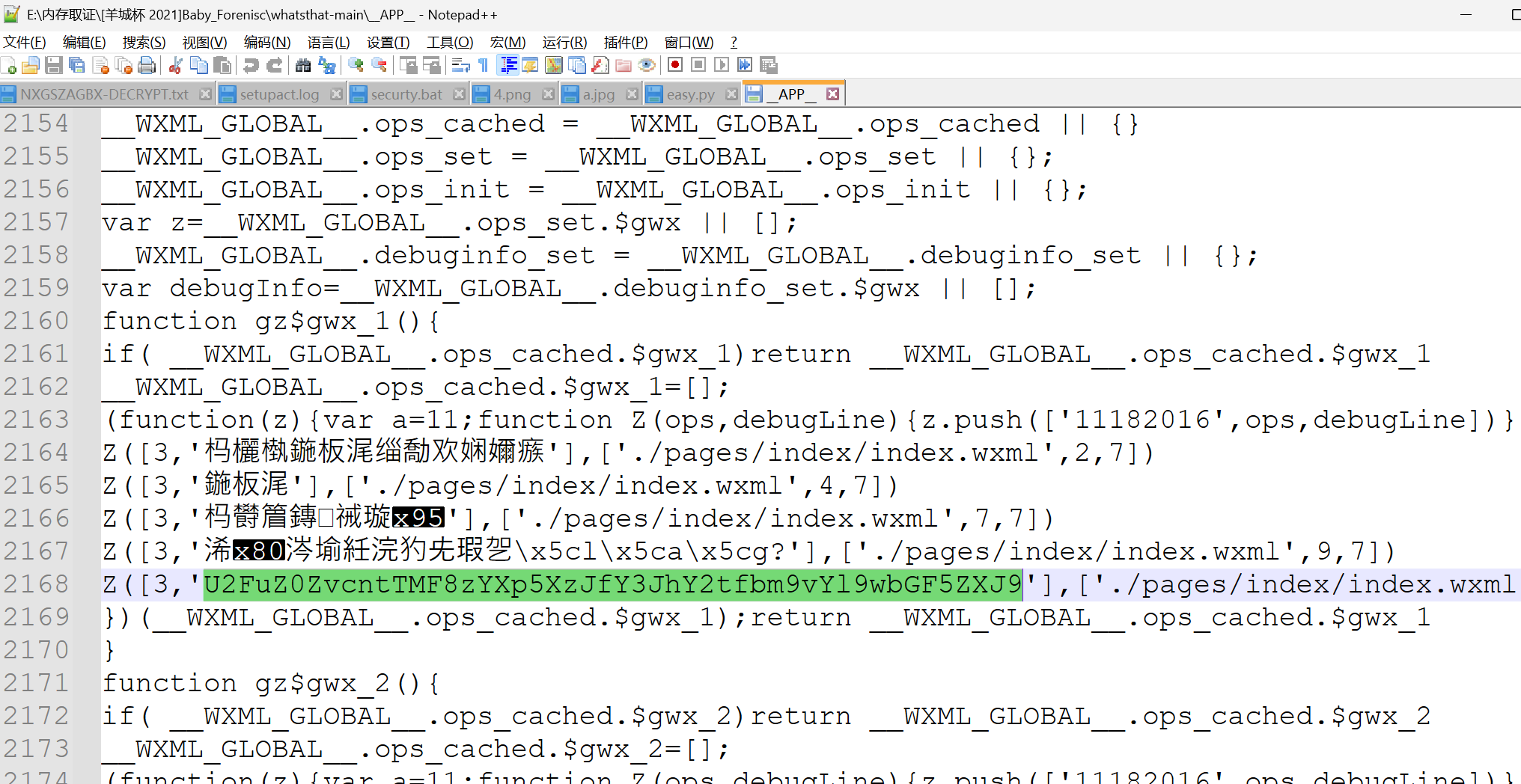

下载 记事本打开发现一个base64

base64解码得到flag

SangFor{S0_3azy_2_crack_noob_player}

浙公网安备 33010602011771号

浙公网安备 33010602011771号