PentestBox系列(1)——PentestBox在U盘中的安装使用

0X00 简介:

PentestBox是一个基于windows平台的预配置便携式开源渗透测试工具集,集成了很多易用、实用的工具,最主要的是该软件可以在Windows系统中原生地运行,有效地降低了对虚拟机或者双启动环境的需求。在这里,捣鼓这个工具集主要是为了将其放入优盘当中,以便带着优盘展开渗透测试行动。

0X01 下载及安装:

PentestBox官网:https://pentestbox.org/zh/,该工具集分为两种:集成了Metasploit框架和未集成Metasploit框架。

下载链接: https://sourceforge.net/projects/pentestbox/ (在官网上点击下载就是跳到SourceForge上面,还不如直接在SourceForge上直接搜索。)

这个项目最新的一次更新是在2018年。集成metasploit的最新版本为:2.3;未集成metasploit的最新版本为2.3.1.其实差别不大,找到了它就要想办法把它下载下来,SourceForge是开源软件开发者进行开发管理的集中式场所。 SourceForge.net由VA Software提供主机,并运行SourceForge软件。在国内被墙不是一天两天了,解决的方法就是在镜像站下载。镜像站里的下载链接: http://sourceforge.mirrorservice.org/p/pe/pentestbox/ ,具体想要哪个版本自行下载即可,我这里使用的是集成了metasploit版本的。

选定在U盘上创建的文件夹。点击extract直接安装。要注意的是安装集成metasploit的需要关掉杀软和windows防火墙。

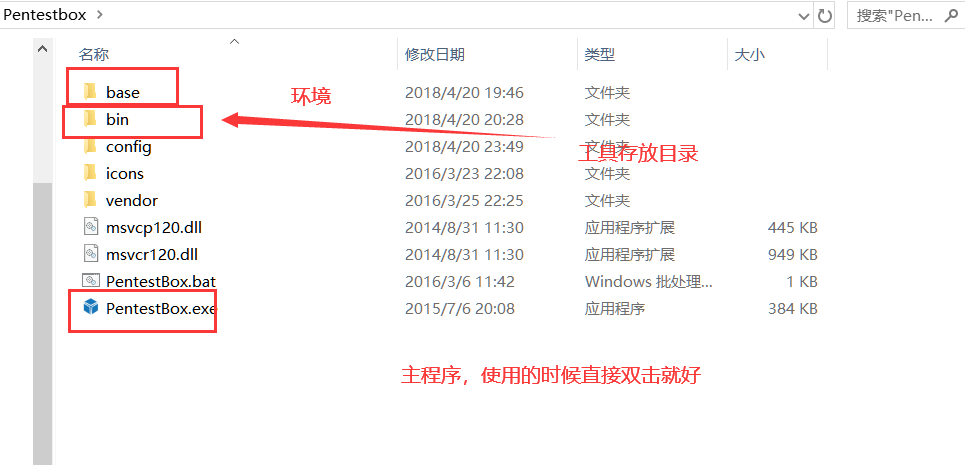

0X02 架构介绍:

0X03 添加属于自己的工具:

除了第二步,修改customaliases中的路径写法不一样以外,其他步骤都一样。

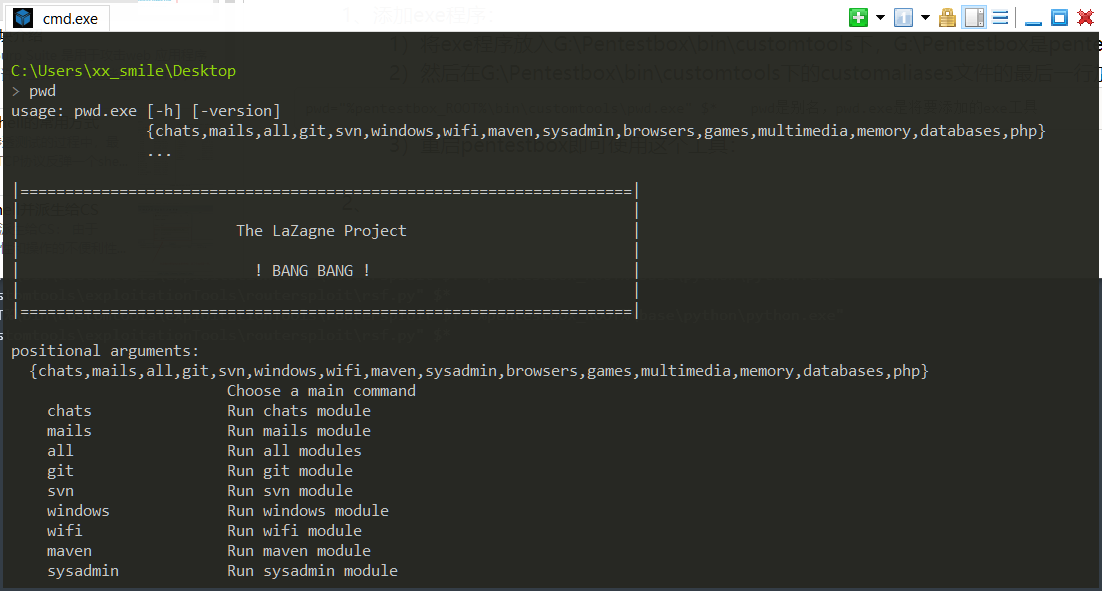

这里以添加exe程序为例:

1)将exe程序放入G:\Pentestbox\bin\customtools下,G:\Pentestbox是pentestbox的安装目录。

2)在G:\Pentestbox\bin\customtools下的customaliases文件的最后一行加入下面这条语句:pwd="%pentestbox_ROOT%\bin\customtools\pwd.exe" $* pwd是别名,pwd.exe是将要添加的exe工具

3)重启pentestbox即可在命令行中使用别名调用这个工具:

添加其他类型工具时,customaliases文件中工具路径的写法:

java:Struts2_Test17 = start javaw -jar "%pentestbox_ROOT%\bin\customtools\Struts2_exp\Struts2_Test17.jar" $*

python:masscan-converter = python "%pentestbox_ROOT%\bin\customtools\masscan-converter.py" $*

0X04 总结:

之前很早就知道PentestBox这个框架了,一直没有研究安装和使用它。一方面是因为里面包含的工具自己确实用不上,另一方面是因为当时没时间。这次重新拾起,主要是想打造一个属于自己的移动渗透平台,在PentestBox原有工具的基础之上,加入自己常用的工具。因为这个框架最新一次更新是2018年,里面很多工具和环境都不是太行,需要更新一下。后续看情况吧,可能会做成一个系列,供自己参考学习之用。

浙公网安备 33010602011771号

浙公网安备 33010602011771号