配置aaa

如何保障router的安全

aaa是什么

authentication认证:

知道什么

密码

用户名和密码

拥有什么

银行卡

数字证书

你是谁

指纹

视网膜

注意:认证的强度与元素有关

authorization授权:

授权用户能够使用的命令

授权用户访问的资源

授权用户获得信息

注意:授权的主要作用是在用户都有效的情况下,区分特权用户和普通用户。

accounting审计:

什么人

什么时间

做了什么事情

非常类似生活中的摄像头

什么情况使用aa

nas的数量

人数多少

人员变动姘居

accounting

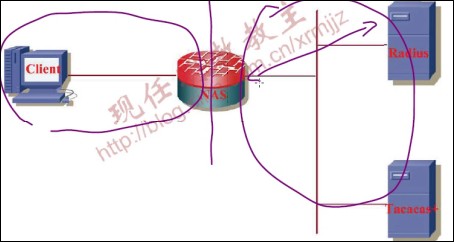

aaa基本拓扑

aaa的三大运用

登录

穿越

拨入

client和nas基本协议

client与nas之间三大协议

登录nas telnet/ssh/http/https

拨入nas pptp/l2tp/pppoe/ipsec vpn

穿越nas auth-proxy(ios)/cut-through(asa)

注意:这是aaa技术的因

两大aaa通讯协议

nas与aaa服务器之间两大通讯协议

radius

dacacs+

注意:这是aaa技术的果

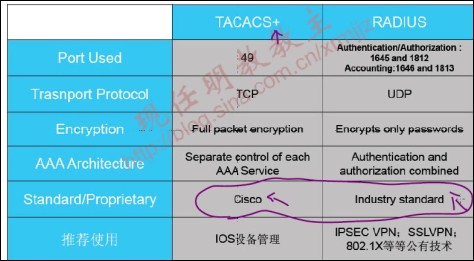

radius vs tacacs+

tacacs+认证,审计,授权是分开的,需要3台服务器。

tacacs+全包加密,更安全

基本telnet管理

仅仅只配置接口ip不能telnet,原因vty/aux默认为login线路,一定要认证才能登陆

基本telnet登陆配置

step1:配置vty线下密码

line vty 0 15

password cisco

step2:配置enable密码

enable secret wolfccies

配置console口线下密码

line console 0

password wolfccies

因为console默认为no login线路,所以密码不会生效。

启用console口login

line console 0

login

创建用户

username wolf password cisco

console/aux/vty线下启用本地用户名密码认证

line vty 0 15

login local

配置用户级别

username wolf privilege 15

通过本地授权,用户获取15级权限

show privilege

安装acs前期准备

acs4.1,最新版本acs5.2

windows服务器做系统(2k/2003/2008)

建议英文版操作系统

安装最新的补丁

手动配置ip地址

java运行环境(j2se runtime enviroment)

access control server(acs)安装文件

ios设备线下保护

启用aaa

aaa new-model

配置线下保护策略

aaa authentication login noacs line none

命令解释:login(登录)认证策略

策略名为noacs

策略为先使用线下密码认证(line),如果线下没有密码就不认证(none).

策略任务:保障console/aux不受影响(1.网络问题2.额批示这问题),始终可以登录。

调用线下保护策略

login authentication noacs

line aux 0

login authentication noacs

其他技巧(1.最好本地调试2.不要存盘3.留后门)

传统定义aaa服务器命令(推荐)

tacacs-server host 192.168.1.241 key cisco

radius-server host 192.168.1.241 key cisco

新定义aaa服务器命令

aaa group server radius r.group

server-private 192.168.1.241 key cisco

aaa group server tacacs+ group

server-private 192.168.1.241 key cisco

测试aaa服务器

test aaa group tacacs+ test cisco new-code

注意:有些老版本的ios这条命令为隐藏命令,可以强制敲入!

测试成功表示,前期准备(1.ios添加服务器2.acs添加aaa客户端3.创建用户和密码)完全正确

定义login认证策略方法一

aaa authentication login vty.authent group tacacs+

定义login认证策略方法二(本地备份)username localback password wolfccies

aaa authentication login vty.authent group tacacs+ local

注意:当aaa服务器error(不太能提供服务,网络故障)才能切换到本地数据库认证

定义login认证策略方法三(调用aaa group)

aaa authentication login vty.authent group t.group local

调用认证策略

line vty 0 15

login authentication vty.authen

关于default策略

defalult策略全局配置并且自动运用到这个设备所有支持这种类型策略的接口(例如:login authentication策略就会被自动运用到console/aux/vty/http),注意:命名的(named),策略优于default策略。

使用推荐:(1.强烈建议使用named策略2.不清楚named策略运用命令[h.323]3.不支持named策略[802.1x,auth-proxy])

aaa authentication login default group tacacs+

浙公网安备 33010602011771号

浙公网安备 33010602011771号