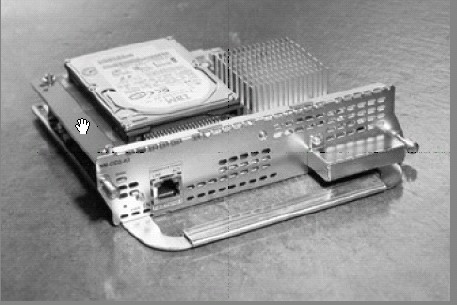

nm-cids

aip-ssm asa插ips

4200---4215硬件ips

ios ips

csa软件Ips

nm-cids插在路由器的模块

idsm-2 65 76 ips模块

nm-cids

1.集成在一些计入级router里边

2.提供全功能的入侵防御

3.运行5.0的ips软件

4.有能力监控所有的路由器接口

5.能够监控所有在router解密的gre和ipsec流量

6.使小的分支机构能够得到完全的入侵检测保护,隔离对中心网络的攻击.

处理能力45mbps

有一个100m的带外网关console和sensor口是在背板上

支持硬件2600xm,2691,3660,3725,3745,2811,2821,2851,3825,and3845的路由器.

路由器软件要求最低12.2(15)

ids 软件ids 4.1或更高

直接从背板取数据,和物理介质无关,能够对在路由器终结gre和ipsec包进行监控.

路由器增加了拷贝数据包的任务,所以降低了性能

这个模块只能做ids功能,不能做ips功能.

虚拟内部console

外部带外网管接口

接内部总线的接口

可以再接口级别或者子接口级别进行监控

必须启用cef

需要特殊考虑的router特性

acls

encryption

nat

ip multicast

udp flooding

ip broadcast

gre tunnels

和ios ips处理方法正好相反,nm-cids后与inbourd acls处理

如果路由器外部接口在进方向有访问控制列表,先过acl然后再送到ids监测.

如果是outbound方向先过ids然后再过acl

1.inbound acl

2.nat和decryption

3.forward to nm-cids

4.outbound acl

解密后和加密前进行处理

没有转换的内部地址送到nm-cids上去

内部的被转换后的地址送到nm-cids不易对实际攻击跟踪

inside nat是没有问题的

outside nat会把转换后的目的ip抓到ips

ip组播,udp泛红,ip广播,只能够在input方向分析;不能够在output方向分析.

不会对gre流量进行分析,只会对加密前解密后流量进行分析.

nm-cids不监控的流量

1.arp

2.被ios丢弃的包

nm-cids获取时间

1.从路由器获取时间

2.单独设置ntp服务

安装nm-cids

1.插入nm-cids到路由器

2.确认ios ips没有运行,ios ips和模块ips是冲突的.

2691,3725需要断电插入nm-cids

3660,3745,3800可直接插入

如何确认模块是好的

1.模块灯是绿色的

2.show runing-config出现一个interface ids-sensor1/0口

3.或show version 出现1 cisco ids sensor(s),ids monitoring on slot 1

4.确认有没有运行cisco ios ids,show ip ips

step1:确认nm-cids插到那个槽位

step2:enable cef

step3:configure the interface

router#show interfaces ids-sensor slot-number/port-number

router#show int ids-sensor 1/0

router#show runing-config

interface ids-sensor1/0

ip unnumbered loopback0(使用环回口作为ip,不可路由的ip地址)

hold-queue 60 out

router(config)#ip cef

router(config)#int lo0

router(config-if)#ip add 1.2.3.4 255.255.255.255

router(config)#int ids-sensor 1/0

router(config-if)#ip unnumbered lo0

ntp clock配置

router(config)#ntp server 172.26.26.54

router(config)#ntp server 172.26.26.55 prefer

router(config)#ntp authentication-key 12345 md5 ntpkey

router(config)#int f0//0

router(config-if)#ids-service-module monitoring(把这个接口数据送到ids分析)

router(config)#int f0/0.1

router(config-if)#ids-service-module monitoring

service-rrodule ids-sensor这个命令和反向telnet都能直接访问nm-cids

router#service-module ids-sensor 1/0 session(登陆到ids模块)

router#telnet 10.0.1.2 2033[2001+(32 x slot number反向telnet)

默认用户名密码cisco

第一次进入和ips一样需要更改默认密码,并且使用setup初始化

servicesengine boot-loader>boot helper(启动blos)

router#service-module ids-sensor 1/0 reload/shutdown/status(重启ids)

浙公网安备 33010602011771号

浙公网安备 33010602011771号