1.1asa实验环境简介

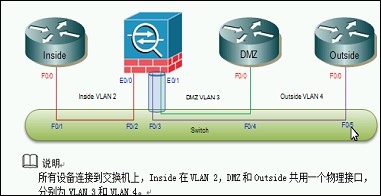

1.1.1物理拓扑图

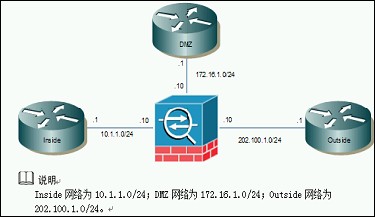

1.1.2逻辑拓扑图

1.2各设备初始化配置

sw:

vlan 2

name inside

vlan 3

name dmz

vlan 4

name outside

int range f0/1 - 2

sw mo acc

sw acc vlan 2

interface f0/3

sw trunk en dot1q

sw mode trunk

int f0/4

sw mo acc

sw acc vlan 3

int f0/5

sw mode acc

sw acc vlan 4

wr

inside:

int e1/0

ip add 10.1.1.1 255.255.255.0

wr

dmz:

hostname dmz

int e1/0

ip add 172.16.1.1 255.255.255.0

no sh

outside:

int e1/0

ip add 202.100.1.1 255.255.255.0

no sh

wr

htlp命令

查看和保存配置文件

show running-config

show startup-config

write momory

保存的命令

copy run start

write momory

清除配置文件

clear config all 清除running-config

write erase 清除startup-config

重启设备

重新启动设备的配置和重新加载

重新启动可以预定义

reload

文件系统

software image 软件镜像

configuration file 配置文件

private data 私钥数据

asdm image asdm镜像

backup image* 备份镜像

backup configuration file*备份配置文件

virtual firewall configuration file*虚拟防火墙配置文件

显示存储的文件:系统和配置

dir

选择启动系统文件

可存储多个系统镜像和配置文件,可以指定系统映像和启动配置文件。

asa(config)#boot system disk0:/asa-802.bin

show bootvar

安全设备功能:安全算法

对所有穿越流量都运用状态化监控策略,不论是那个方向。

默认只有outbound(有安全级别高到低的)流量可以通过

监控适当流量,放行他们返回流量

扰乱tcp初始化序列号,防止中间人攻击。

安全级别

0-100

asa基本的配置

hostname

interface

nameif

ip address

security-level

no shutdown

nat-control

nat

global

route

接口配置

int e0

nameif outside

ip add 192.168.1.2

security-level 0

speed 100

deplex full

asa管理接口

管理接口不允许穿越流量,要想把管理接口当做普通接口来用使用命令:no management-only

网络地址转换

可以开启或引用nat的配置要求.

nat-control (开启必须做nat不然不会通)

nat和global

nat序列号大于等于1,并和global相同的序号匹配

nat (inside) 1 0.0.0.0 0.0.0.0

global (outside) 1 192.168.0.20-192.168.0.254

静态路由

route outside 0.0.0.0 0.0.0.0 1

route inside 10.0.1.0 255.255.255.0 10.0.0.102 1

name命令

names

name 172.16.0.2 bastionhost

name 10.0.0.11 insidehost

查看接口信息

show run interface

show interface插看内存和cpu

show memory

show cpu usage

查看ip地址信息

show ip address

查看接口安全级别

show nameif

查看转换和连接

show run nat

show run global

show xlate查看转换

show conn查看链接

时间设置和ntp

防火墙可以手动设置时间,也可以使用ntp同步。

clock set 21:0:0 jul 14 2010

clock timezone GMT +8

ntp协议的配置

ntp authentication-key 1234 md5 cisco123

ntp trusted-key 1234

ntp server 10.0.0.12 key 1234 source inside prefer

ntp authenticate

日志记录的选项

sonsole-output to console

buffered-output to internal buffer

monitor-outpu to telnet

host-output to syslog server

snmp-output to snmp server

日志记录级别

0-emergencies紧急情况

1-alerts警报

2-critical关键

3-errors错误

4-warnings警告

5-notifications通知

6-informational信息

7-debugging调试

syslog server

配置

logging host inside 10.0.1.11

logging trap warnings

logging timestamp

logging timestamp

logging device-id asa-1

logging on

自定义系统日志输出

可禁用不需要的日志信息,也可以改变特定日志输出的信息级别

no logging message 710005

logging trap warnings

logging message 302013 level 4

logging message 302014 level 4

查看日志信息

show logging

转换和连接

第一部分:传输协议介绍

传输协议

为了更深入理解cisco asa防火墙如何处理入站和出站传输,我们简要回顾下两个重要的传输协议

网络会话一般基于两个重要的传输协议

tcp:易于完全的检查

udp:较难的完全的检查

tcp协议

tcp是一个面向连接的,可靠的传输、健壮、以及高性能的运输层协议。

tcp功能

序列分析和数据确认

已定义的状态机(打开连接,数据流,再传送,关闭连接)。

拥塞检测和避免机制。

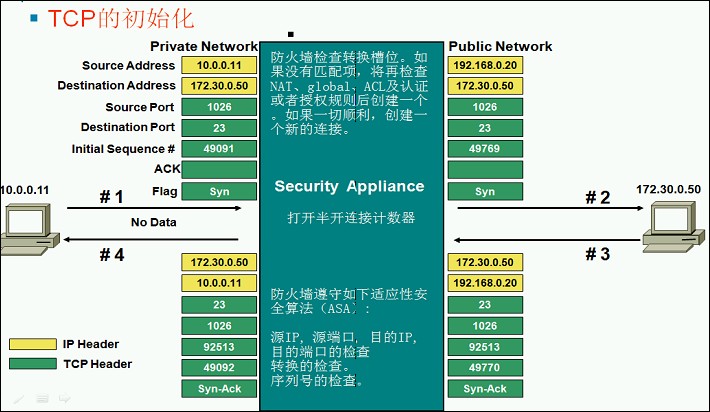

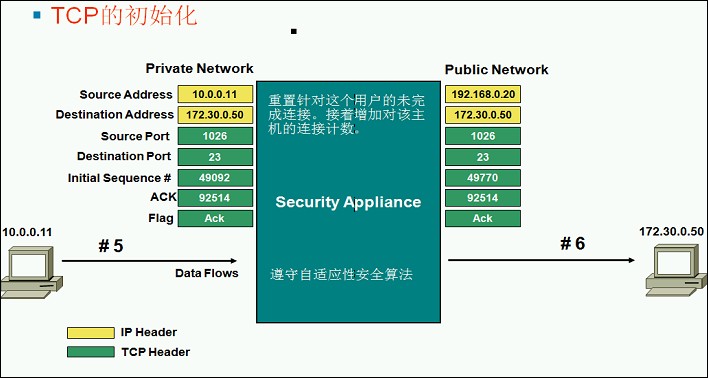

tcp的初始化

tcp的初始化

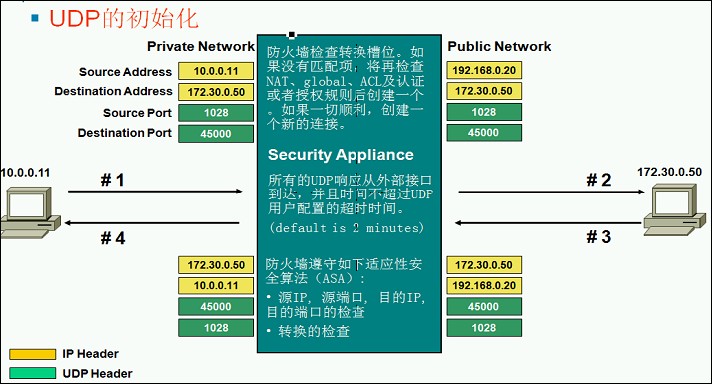

udp协议

是一个无连接协议。

对一些服务来说是高效的协议。

应用丰富,但难以保证。

udp的初始化

浙公网安备 33010602011771号

浙公网安备 33010602011771号