Cisco Device Hardening

three categories

1安全连接

ipsec vpn

2威胁的防御

pix asa ids(入侵检测系统) ips(入侵防御系统)

3认证和信令

aaa 802.1x

集中化安全

协同工作

自适应的威胁防范

攻击类型:

1.扫描探测

a.抓包

混杂模式和冲突域

防范:

认证

加密

防抓包软件

交换网络

b.端口扫描

c.ping 扫描

减轻ips系统。ids

d.iiq 域名和ip地址映射

rfc812定义了一个非常简单的internet信息查询协议whois协议。其基本内容是,先向服务器的tcp43端口建立一个链接,发送查询关键字并加上回车换行,然后接受服务器查询结果。世界上各级internet管理结构秉承公开、公正、共享的原则,设立了可以查知ip地址和域名所有者等级资料的whois服务器。

以便所有internet的使用者排除故障、打击网上非法活动。

全世界国际区域性的ip地址管理结构有四个:arin、ripe、apnic、lacnic

访问攻击

1检索数据

2得到权限

3提升权限

a.密码破解,

b.信任利用

c.端口重定向

d.中间人攻击

e.缓冲溢出。

dos attack(服务拒绝攻击)

服务拒绝攻击企图通过使你的服务计算机崩溃或把它压垮来阻止你提供服务,服务拒绝攻击时最容易实施的攻击行为,主要包括:

1.死亡之ping

由于在早期的阶段,路由器对包的最大尺寸都有限制,许多操作系统对tcp/ip栈的实施在icmp包上都是规定64kb,并且在对包的标题头进行读取之后,要根据该标题头里包含的信息来为有效负荷生成缓冲区,当产生畸形的,声称自己的尺寸次超过icmp上限的包也就是加载的尺寸超过64k上限时,就会出现内存分配错误,导致tcp/ip堆栈崩溃,至使接受方当机。

2.syn洪水

一些tcp/ip栈的实现只能等待从有限数量的计算机发来的ack消息,因为他们只有有限的内存缓冲区用于创建连接,如果这一缓冲区充满了虚假连接的初始信息,该服务器就会对接下来的连接停止响应,直到缓冲区里的连接企图超时时,在一些创建连接不受限制的实现利,syn洪水具有类似的影响。此举将导致接受服务器向它自己的地址发送syn+ack消息,结果地址又发回ack消息并创建一个空连接。

3.smurf攻击

当某台设备在网络中使用广播地址发送一个icmp echo包时,一些系统会回应一个icmp echo回应包,也就是说,发送一个包会受到许多的相应包,smurf攻击就是使用这个原理。当然,它会把源地址假冒伪攻击主机的地址,这样也使许多系统相应大量的信息给被攻击的主机。使那台主机瘫痪。

4.fraggle攻击

fraggle攻击队smurf攻击做了简单的修改,使用的是udp应答消息而非icmp。

ddos

找一群机器攻击一台机器。分布式。

1.不是想得到权限,就是让其不能正常工作。

2.不可避免。

access-list 100 deny tcp any any established

access-list 100 permit tcp any any syn

蠕虫病毒克鲁伊木马。

装ips,防病毒软件,升级病毒库

应用层攻击

1查看日志分析。

2定义漏洞,升级操作系统

3使用ids

网关协议攻击

telnet铭文

snmp v3安全

syslog ipsec tunnel

tftp ipsec tunnel

ntp网络时间协议 v3

禁用cisco 设备不必要的服务

show user 查看链接的用户

r1:ip finger

r2:connect 12.1.1.2 finger(在r2上查看r1链接的用户)

tcp small servers

可以启动一些诊断服务,其中包括回拨(port7),丢弃(port9),chargen(port19),daytime(port13).这些服务都可以用来诊断连接或通信量的有关问题。安全考虑最好关闭这些服务。要禁此服务可以执行no service tcp-small-servers。

r1:telnet 12.1.1.2 echo(回波)

r2:service tcp-small-servers(开启小服务)

r1:shift+ctrl+6 挂起 disconnect(退出)

r1:telnet 12.1.1.2 daytime(显示对方路由器时间)

proxy arp

ip定向广播

r1:

ip directed-broadcast(开启定向广播)

autosecoure(关闭不安全服务)

交互式

不需要交互

r1#auto secure

cisco管理访问

router(config)#security passwords min-length 10(密码长度)

service password-encaption(加密enable密码)

no service password-recovery(交换机命令不能破解密码)

r1(config)#login block-for 10 attempts 3 within 20(在20秒内尝试3此密码超过就被block 10秒)

r1:show login

r1:line console 0

exec-timeout 3 30

等级0-15

show privilege(查看用户等级)

enable passwor 2 smoke(2级设置密码)、

privilege exec lievel 2 conf t(让2级用户使用conf t命令)

router(config)#banner motd !

反向telnet

show line

telnet 1.1.1.1 2000

alias exec smoke telnet 1.1.1.1 2001(使用名字代替命令)

clear line x(清理线路)

基于角色的命令配置

r1(config)#aaa new-model

r1#enable view(基于角色分配密码)

r1(config)#parser view monitor_view

r1(config-view)#password 5 $^&*(())

r1(config-view)#commands exec include show version

acl

tcp拦截

interceptmode:

attack --- gw --- server

(1) (2)

--->syn --->syn

syn+ack<--- syn+ack<---

---> --->ack

需要2此三次握手,如果攻击者不回应ack那gw根本就不用server发syn

r(config)#ip tcp intercept mode intercept(默认)

ip tcp connection-timeout 10(idel 10s后清理tcp连接)

watch mode:

attack------gw------server

------>syn

syn+ack<------

------>ack

r(config)#ip tp intercept mode watch(直接三次握手)

ip tcp intercept watch-timeout 10(10s后没收到ack就发rst)

r1(config)#ip tcp intercept list 110

r1(config)#access-list 110 permit tcp any 10.2.1.0 0.0.0.255

r1(config)#int f0/0

r1(config-if)#ip access-group 110 in

r1(config-if)#end

网管协议

in-band 带内

控制信息和数据信息在一起

out-band带外

不在一起

syslog

syslog server

syslog client

安全等级

默认6级

0 emergencies

1 alerts

2 critical

3 errors

4 warnings

5 notifications

6 informational

7 debugging

数值越低重要性越高

配置syslog

r(config)#

logging [host-name | ip-address]

r(config)#logging trap level

r(config)#logging facilitv facilitv-type

r1(config)#logging on (开启log)

r1#show logging(查看日志信息)

配置log服务器

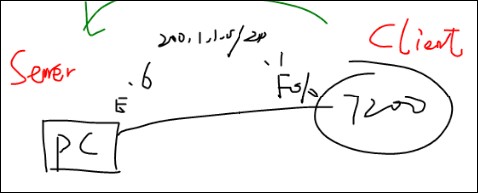

r7200(config)#logging host 200.1.1.6(服务器地址)

r7200(config)#logging trap informational(更改等级)

r7200(config)#logging facility 7

snmp(简单网络管理协议)

snmp manager(nms)管理

snmp agent代理

mib内置在agent的信息库

nms(网络管理协议)

可以使一个很大的系统,比如cisco works;hp open view,也可以使一个小巧的工具软件,比如cisco snmp tool;snmp可做的工作很多,比如以下几类:

以图表的方式显示cisco路由器/交换机的带宽使用情况,可以按端口,数据流向等分类。

以图形方式显示网络错误(比如crc错误)

某个端口出现问题时可以发送警告信息给管理员。

配置

r(config)#snmp-server location smoke

snmp-server contact smokeroute(对设备描述)

snmp-server host 192.168.16.6(snmp管理服务器)

snmp-server community cisco(定义沟通的key) rw(可读写)

snmp-server host 192.168.16.6 trapf cisco

show history

浙公网安备 33010602011771号

浙公网安备 33010602011771号